Системы безопасности

В настоящее время мало какие замки, особенно навесные могут служить надежной защитой. Способы их вскрытия и взлома стали общеизвестны, особых навыков не требуется, инструмент для взлома и вскрытия достаточно легко изготавливается самостоятельно.

Предлагаемые товары помогут отпугнуть потенциального злоумышленника.

В разделе о замках и на Форуме можно посмотреть и проконсультироваться о взломоустойчивости различных запорных механизмов, так же найти мастера аварийного вскрытия в случае потери ключа, повреждения или взлома двери.

Возможно приобретение следующего инструмента для аварийного взлома в случае утери ключей, для тестирования замков на взломостойкость:

Новый

съемник для цилиндровых замков.

Свертыш для роллетных замков.

Запчасти для сувальдных инструментов.

База домофонных кодов для Москвы.

Свертыши для автомобильных замков.

Свертыши для перфорированных цилиндров.

Свертыш на крест.

Съемник на выдавливание для броненакладок.

Свертыши для сувальдных замков.

Новая вкрутка с конусной резьбой.

Штык.

Свертыш для дисковых замков.

Свертыши для китайских цилиндров.

Флипер для цилиндровых и автомобильных замков.

Сверла и буры.

ВНИМАНИЕ!

Не производится реализация инструмента, с

помощью которого можно осуществить

негласное проникновение и обследование

помещений и транспортных средств, так как

есть прецедент

приговора за данный инструмент по ст. 138.1

УК РФ. Данный инструмент предоставлен

только в ознакомительных целях, у меня его

приобрести невозможно.

Можно купить инструмент, который

ломает и повреждает замки, то есть с

помощью которого нельзя проникнуть в

помещение или транспортное средство таким

образом, что это останется незаметным.

| Скидка на максимальную защиту двери | 20% | Вызвать мастера |

| Замена личинки замка | от 700 р. |

Вызвать мастера |

| — личинки цилидрового замка | от 700 до 1500 р. | Вызвать мастера |

| — личинки дискового замка | от 1000 до 1500 р. | Вызвать мастера |

| — личинки штифтового(английского) замка | от 1000 до 1500 р. | Вызвать мастера |

| — личинки крестового замка | 1500 р. | Вызвать мастера |

| — личинки в пластиковой двери |

1000 р. | Вызвать мастера |

| Замена замка | от 1000 р. |

Вызвать мастера |

| — сувальдного замка | от 1000 до 2000 р. | Вызвать мастера |

| — цилиндрового замка | от 1000 до 2000 р. | Вызвать мастера |

| — дискового замка | Вызвать мастера | |

| — винтового замка | от 1000 до 2000 р. | Вызвать мастера |

| — межкомнатного замка | 1500 р. | Вызвать мастера |

| — противопожарного замка | от 1500 до 2000 р. | Вызвать мастера |

| — крестового замка |  |

Вызвать мастера |

| — замка ригельного типа | от 2000 до 3000 р. | Вызвать мастера |

| — замка на калитке | от 2000 до 3000 р. | Вызвать мастера |

| — замка на воротах | от 2000 до 3000 р. |

Вызвать мастера |

| — гаражного замка | от 3000 до 4000 р. | Вызвать мастера |

| — магнитного замка | от 3000 до 4000 р. | Вызвать мастера |

| — электромеханического замка | от 3000 до 4000 р. |

|

| — электрического замка | от 3000 до 4000 р. | Вызвать мастера |

| — замка почтового (с учетом замка) | от 1500 до 2150 р. | Вызвать мастера |

| — замка в пластиковой двери | от 1500 до 2000 р. | Вызвать мастера |

| Вскрытие замка, дверей | от 1000 р. | Вызвать мастера |

| — цилиндрового замка ответственного или импортного (без защиты) | от 1000 до 2000 р. |

Вызвать мастера |

| — сувальдного замка без повреждения двери (без защиты) | от 2000 до 3000 р. | Вызвать мастера |

| — межкомнатной (деревянной двери) | Вызвать мастера | |

| — гаражных замков | от 1500 до 4000 р. | Вызвать мастера |

| — дверных задвижек | от 1800 р. | Вызвать мастера |

| — защитных элементов | от 1200 до 1800 р. | Вызвать мастера |

| — замков на почтовом ящике |

от 500 р. |

Вызвать мастера |

| — диагностика механизмов | 1000 р. | Вызвать мастера |

| Установка замка | от 1000 р. | Вызвать мастера |

| — магнитного замка с ключами (10шт) Touchmemory | 8800 р. | Вызвать мастера |

| — замка с картами (10шт) | 9500 р. | Вызвать мастера |

| — дополнительные карты (ключи) | от 30 до 80 р. шт. | Вызвать мастера |

| — радиоуправляемого замка-невидимки | от 8500 р. |

Вызвать мастера |

| — электромеханических замков | от 4000 р. | Вызвать мастера |

| — биометрического замка | от 2000 р. | Вызвать мастера |

| — электронного замка | от 2000 р. | Вызвать мастера |

| — замка Барьер | от 3000 до 4000 р. | Вызвать мастера |

| Вскрытие автомобилей | от 1500 р. | Вызвать мастера |

| — импортного автомобиля | от 1500 до 2500 р. |

Вызвать мастера |

| — автомобиля премиум сегмента | от 2500 до 3000 р. | Вызвать мастера |

| — багажника, капота или бензобака | от 1500 до 2500 р. | Вызвать мастера |

| Вскрытие мото техники | от 900 до 2000 р. | Вызвать мастера |

| Вскрытие сейфов | от 1500 р. | Вызвать мастера |

| — отечественного сейфа | от 1500 до 2000 р. | Вызвать мастера |

| — импортного сейфа | от 2000 до 2500 р. |

Вызвать мастера |

| — электромеханического сейфа | от 2000 до 3000 р. | Вызвать мастера |

| Ремонт сейфов | от 1500 р. | Вызвать мастера |

| Замена сменного секретного блока (нуклео) | 2000 р. | Вызвать мастера |

| Установка защитной броненакладки | от 1800 до 3500 р. | Вызвать мастера |

| Установка (врезка) щеколды | 1700 р. | Вызвать мастера |

| Установка (врезка) задвижки | 2000 р. | Вызвать мастера |

| Ремонт дверных замков | от 1500 до 3000 р. |

Вызвать мастера |

| Смазка замка | 200 р. | Вызвать мастера |

| Врезка замка в металлическую дверь | от 2000 до 4000 р. | Вызвать мастера |

| Перекодировка замка | от 1500 до 2000 р. | Вызвать мастера |

| Ремонт дверей (уточняйте по телефону так как каждый случай индивидуальный) |

от 2000 р. | Вызвать мастера |

| Установка дверной фурнитуры | от 1500 р. | Вызвать мастера |

| Декоративная панель МДФ вместе с работами по установке (сторона) |

от 6000 р. |

Вызвать мастера |

| Обивка металлической двери (стандартная дверь 200Х90) одна сторона |

от 1500 р. | Вызвать мастера |

| Простежка декоративными гвоздями (за 1 шт.) | от 30 до 60 р. | Вызвать мастера |

| Валики по периметру | от 1000 р. | Вызвать мастера |

| Выезд мастера для показа образцов, замера и составления сметы по обивке двери (не взимается при оформлении заказа) |

500 р. | Вызвать мастера |

| Сварочные работы при ремонте двери | от 2000 р. | Вызвать мастера |

| Замена (переварка) петель двери | от 3000 до 5000 р. |

Вызвать мастера |

| Реставрация дверных петель | от 1500 р. | Вызвать мастера |

| Доработка ответной части двери, регулировка дверных замков | от 1000 до 2000 р. | Вызвать мастера |

| Замена дверных ручек (установка, укрепление) | 1500 р. | Вызвать мастера |

| Устранение перекоса двери | от 1500 до 3000 р. | Вызвать мастера |

| Регулировка петель двери | 1500 р. | Вызвать мастера |

| Проклейка уплотнителя двери | от 1700 р. | Вызвать мастера |

| Снятие двери с петель и обратная установка | 1000 р. |

Вызвать мастера |

| Разбор / сбор двери | от 1000 до 3000 р. | Вызвать мастера |

| Восстановление дверей после вскрытия МЧС, Омона | Договорная | Вызвать мастера |

| Восстановление двери после пожара | Договорная | Вызвать мастера |

Установка и замена механизмов заказчика |

от 2000 р. | Вызвать мастера |

| Шумоизоляция двери | от 2000 р. | Вызвать мастера |

| Утепление двери | от 2000 р. | Вызвать мастера |

| Врезка глазка в дверь | 1100 р. |

Вызвать мастера |

| Замена глазка в двери | 200 р. | Вызвать мастера |

| Установка доводчика | от 2000 до 3000 р. | Вызвать мастера |

| Установка видео домофонов | от 3500 р. | Вызвать мастера |

| Система контроля доступа | от 3500 р. | Вызвать мастера |

| Ложный вызов | 500 р. | Вызвать мастера |

| Работы, не указанные в прайсе | Договорная | Вызвать мастера |

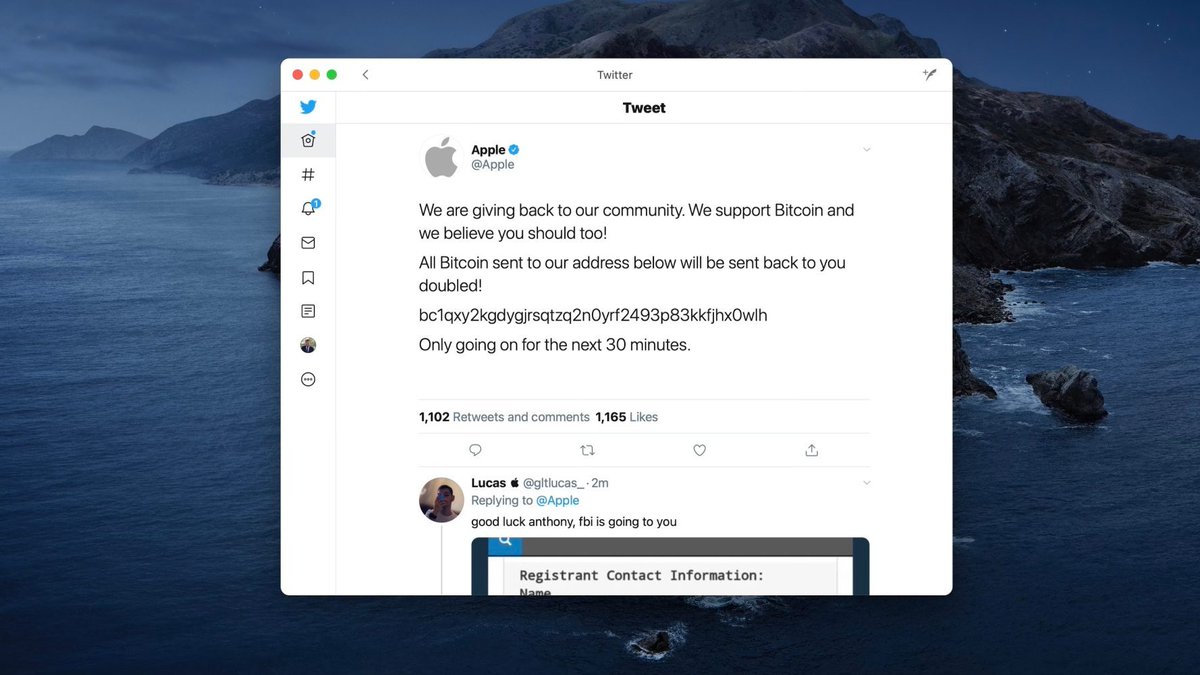

взлом trust wallet | MiningClub.info

Всем привет случилась такая ситуацияНа днях меня взломали и вывели токены KEBAB,DODO.

BAKE,BSC и BNB

BAKE,BSC и BNBприлагаю переписку:

В вашей учетной записи произошел сбой с помощью хеш-скрипта из-за ошибки службы и сбоя

Пожалуйста, войдите в свою учетную запись Trust Кошелек прямо сейчас, используя веб-кошелек, и нажмите ВОССТАНОВИТЬ КОШЕЛЕК, чтобы перейти на последнюю версию сервера, и все средства будут отменены.

Восстановите свой кошелек и вернитесь ко мне, когда закончите, чтобы я мог сказать вам, что делать дальше

(перехожу в кошелек)

Хорошо, я проверяю базу данных, пожалуйста, подождите, пока я свяжусь с вами

И пожалуйста, пришлите сюда скриншот вашего портфолио.

-Для чего нужен скриншот портфолио?

Мне нужно убедиться, что это твое, потому что у нас было несколько ошибок сервера

Прямо сейчас у меня много людей, которым нужно уделить внимание

(отправляю скриншот)

-правильно?

да

-и когда ждать чуда?

скоро получите обновленную информацию, когда вы получите все

-и как долго ждать?

менее 5 часов

-ок

И ТУТ НАЧИНАЕТСЯ САМОЕ ИНТЕРЕСНОЕ:

Чтобы восстановить весь свой фонд, вы должны добавить на свой баланс BNB на сумму 200 долларов, это будет плата за восстановление.

Вам нужно сделать это прямо сейчас

-и мне вернуться токены DODO, BAKE, KEBAB(у меня их у.бнули)

да, ты вернешь их все

Дай мне знать, когда сложишься, и я помогу тебе разобраться.

-привет

Привет, база данных получила уведомление о том, что вы отправили, процесс майнинга продолжается.

-и как долго ожидать возвращение токенов?

Доставка займет 72 часа, я буду информировать вас во время всех процессов

(как выше указано веря в чудо закидываю BNB на сумму 200$ и минут через 5 они куда то выводится)

-а куда списался баланс BNB?

bnb вошел во временную сессию, после того, как весь ваш кошелек майнинга появится

даст вам обновленную информацию, и какова сумма, которую вы потеряли?

-сумма в доллларовом эквиваленте?

да

-1180$

okay

-в долларах вернется или в токенах?

все вернутся в тот же кошелек, из которого они были

-надеюсь

Я только что получил уведомление о том, что вы восстановите весь фонд в течение 24 часов, но вам нужно еще 300 BNB на ваш счет, которые будут добавлены ко всем, когда майнинг будет завершен, и вы должны сделать это сейчас

САМАЯ ЧТО НИ НА ЕСТЬ НАГЛОСТЬ

1180$ +200$в токене BNB(уточняю что еще +200 умыкнули)

-нет пусть будет 72 часа

это обязательно, вы добавляете 300 BNB, это процесс, все, что вы получите, будет составлять 1180 + 200 + 300, вы получите все, только 50 долларов будут взиматься за майнинг всего, и вы должны положить 300 долларов прямо сейчас

-ВЫ КОГДА ВЕРНЕТЕ ВСЕ МОНЕТЫ?

Через 24 часа после того, как вы отправите на свой счет 300 BNB долларов

==============================================

Так что ребята и девчонки,даже незнаю либо так так служба поддержки наворачивает,либо я лошара.

Развели

РазвелиИ общался я с ними через твиттер

если кто сталкивался или есть свои мысли для рассуждения,с удовольствием выслушаю

Дело о «разврате» подростка завели на новосибирскую учительницу после взлома ее страницы

© yarnovosti.com

17 Мар 2021, 13:20В отношении новосибирской учительницы, которая заявила, что ученик взломал ее страницу во «ВКонтакте» и разослал одноклассникам интимное видео с ней, возбуждено уголовное дело. Женщина была вынуждена уволиться из школы после травли.

В отношении 32-летней учительницы из Татарска Новосибирской области возбуждено дело по ч. 1 ст. 135 УК РФ (развратные действия, совершенные в отношении лица, не достигшего шестнадцатилетнего возраста), сообщили в региональном управлении СК РФ.

По версии следствия, в феврале 2021 года женщина отправила 15-летнему подростку в соцсетях видео «с демонстрацией обнаженных частей тела».

Но в школе сайту НГС рассказали, что школьник взломал страницу учительницы в начале марта и разослал видео одноклассникам. На нем она танцует и раздевается. Сразу же после инцидента женщина уволилась. Как утверждала замдиректора школы по воспитательной работе, девятиклассник во всем сознался.

«Сейчас у него начнутся экзамены, ему же доучиться надо, чтобы поступить куда-нибудь, — уточняла замдиректора. — Учительница была очень хорошей, вела у нас два предмета — английский и немецкий, работала психологом. В этом году защитилась на первую квалификационную категорию, участвовала в конкурсе „Учитель года“, дошла до полуфинала. Результаты были очень хорошими у нее».

Сама педагог заявила, что отправила видео во «ВКонтакте» своему молодому человеку. Затем она удалила страницу: «Это был большой шок для меня, потрясение. Вот уже три недели прошло, но мне еще тяжело. У меня ребенок маленький, мы с ним уехали вообще в другую область, чтобы нас никто не видел и не слышал о нас».

У меня ребенок маленький, мы с ним уехали вообще в другую область, чтобы нас никто не видел и не слышал о нас».

Учительница рассказала, что пыталась поговорить со школьником и его родителями, однако они избегали бесед. Женщина отметила, что больше не вернется преподавать.

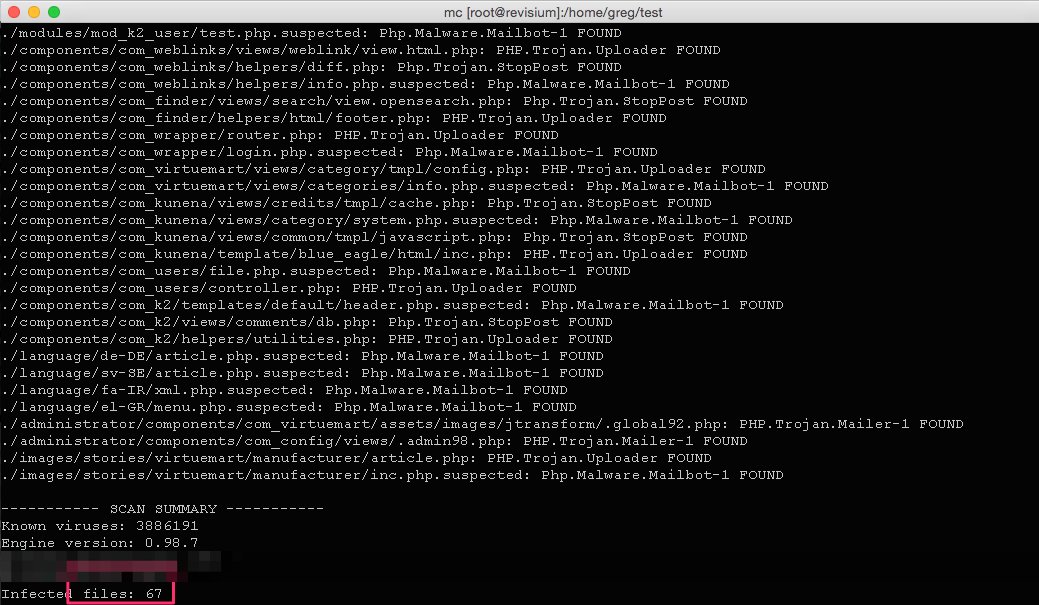

Причины взлома сайта и сложившаяся практика выхода из ситуации

Как вылечить сайт? Что делать, если сайт взломали? Какие есть методы защиты и борьбы во взломами?Об этом и другом мы расскажем в данной заметке.

Обычно злоумышленникам нужен не сколько ваш сайт, сколько возможность массовой рассылки писем (спам) или в качестве атакующего сервиса, т.к. хакер получает с этого прибыль. При этом для злоумышленника не имеет значения сайт визитка или интернет магазин.

Часто, абоненты работоспособность сайта полностью возлагают на оператора. Следует отметить, что нормальное функционирование сайта, зависит от 2-х частей – это, работоспособность программного кода сайта и хостинга — услуги по размещению сайта на сервере оператора и организации доступа к нему из сети интернет, именуемыми услугами связи. В зону ответственности оператора входит услуги связи, а поддержка программного кода, лежит в обязанностях владельца сайта (об этом ниже). Поэтому не всегда правильно надеется на хостинговую компанию в данном вопросе.

В зону ответственности оператора входит услуги связи, а поддержка программного кода, лежит в обязанностях владельца сайта (об этом ниже). Поэтому не всегда правильно надеется на хостинговую компанию в данном вопросе.

Сложившаяся практика реакции операторов связи в России и за рубежом следующая: при возникновении подобной ситуации, хостер блокирует сайт. Связанно это с тем, что при рассылке спама наносится ущерб узлу связи, соседним абонентам (высокая нагрузка и блокировка адреса). В следствии чего, например, у соседнего абонента перестает доходить почта, и такие клиенты, как интернет магазины – несут убытки. Блокировка взломанного сайта – всегда вынужденное решение со стороны оператора.

Именно по этому, переносить сайт на другую площадку не имеет смысла. Рано или поздно, при активизации зловредных функций, хостер заблокирует Ваш сайт.

Сложившаяся практика Хостинга «Оптибит»: мы всегда оцениваем ситуацию, если ущерба соседним клиентам нет, то мы предварительно оповещаем о проблеме.

Что бы вылечить сайт и предотвратить несанкционированный доступ, воспользуйтесь нашими рекомендациями.

Существуют два основных варианта получения доступа к вашим данным:

— взлом вашего личного компьютера, получение доступа к хостингу через сохраненные пароли в браузере или почтовом клиенте;

— взлом программного кода сайта, используя известную уязвимость.

В случаях, когда доступ был получен через ваш компьютер, следует лечить и компьютер, и сайт. Первое что нужно сделать — изменить пароли на ftp и админку сайта. Проверить свой компьютер на вирусы, удалить сохраненные пароли в браузере.

Сайт (его программный код), как правило разрабатывался веб-студией на основе готовой CMS (система управления сайтом). Самые популярные в России – это бесплатные Joomla, Drupal и WordPress. С течением времени, в этих системах находят уязвимости, позволяющие злоумышленникам модифицировать сайты. Данные уязвимости публикуются на сайтах разработчиков и на специализированных сайта, например, exploitalert.com или intelligentexploit.com . Как видно из статистики, уязвимости обнаруживаются ежемесячно и, даже по 5-10 штук в месяц.

Данные уязвимости публикуются на сайтах разработчиков и на специализированных сайта, например, exploitalert.com или intelligentexploit.com . Как видно из статистики, уязвимости обнаруживаются ежемесячно и, даже по 5-10 штук в месяц.

Соответственно, если владелец не обновлял свой сайт в течении некоторого времени, то даже в краткосрочной перспективе, сайт может быть взломан. Сайт может быть даже взломан после его лечения в течении месяца, т.к. могут быть обнаружены новые дыры в безопасности, не учтенные при последнем лечении – это подтверждается публикуемыми списками уязвимостей.

Помимо самой CMS, на ней могут быть установлены сторонние модули. Сложность исправления таких модулей состоит в том, что не каждый разработчик модуля публикует информацию об уязвимости, и что чаще всего, просто забрасывает его разработку. Взлом через модуль, наиболее простой, т.к. современные методы защиты не могут учесть все дыры, особенно в малоизвестных модулях.

Способ получения доступа, очень прост. Злоумышленник скачивает или покупает на черном рынке готовую программу, запускает её, и в автоматическом режиме, программа сканирует диапазоны сайтов и сразу пробует получить несанкционированный доступ. Учитывая тривиальность задачи, можно оценить, насколько важна защита сайта.

Еще одна частая ошибка: это установка уже зараженной CMS. В интернете достаточно сайтов, с поддельными дистрибутивами. Всегда скачивайте дистрибутивы с официальных сайтов или через автоматические скрипты установки нашего хостинга. Как правило, поиск по фразе «Скачать Drupal бесплатно», выведет вас на поддельный сайт с зараженным дистрибутивом. Будьте бдительны.

Второе, что следует сделать, это восстановить сайт из резервной копии, обновить «движок» и все модули до последних версий. Но и этого бывает не достаточно. Возможно резервная копия так же заражена, просто сайт долгое время (бывает и по полгода) себя никак не проявлял. От некоторых модулей, если они не поддерживаются разработчиками, следует отказаться и лучше их заменить на стандартные.

От некоторых модулей, если они не поддерживаются разработчиками, следует отказаться и лучше их заменить на стандартные.

Перед восстановлением следует произвести сканирование сайта. Для диагностики и лечения сайта, мы рекомендуем сканер Ai-bolit. Вы можете использовать его как самостоятельно, так и заказав у нас бесплатную услугу сканирования сайта на вирусы.

Внимание! Наши специалисты имеют большой опыт по лечению сайта, и вы можете заказать данную услугу у нас.

Иногда бывает, что после лечения сайта, его взламывают повторно. Это бывает в следующих случаях:

— последствия взлома устранены, но сама дыра в безопасности – нет;

— информация об уязвимости не является публичной, например разработчик может заявить что данная версия больше не поддерживается и перестать публиковать описание найденных дыр;

— с момента лечение появились новые уязвимости и требуется повторный анализ и лечение;

— диагностика и лечение выполнялись не узкоспециализированным специалистом.

Если лечения ни к чему не приводят, следует задуматься о разработке нового сайта, или переноса его на свежую версию CMS (равносильно новому сайту).

В качестве инструментов безопасности, на нашем хостинге, мы предлагаем:

— активная защита и блокировка на основе сигнатур,

— сканирование Ai-bolit,

— лечение сайта от вирусов,

— заморозку сайта.

Информация о сайте vzlom-team.info

Здесь вы сможете провести полный анализ сайта, начиная с наличия его в каталогах и заканчивая подсчетом скорости загрузки. Наберитесь немного терпения, анализ требует некоторого времени. Введите в форму ниже адрес сайта, который хотите проанализировать и нажмите «Анализ».

Идёт обработка запроса, подождите секундочку

Чаще всего проверяют:

| Сайт | Проверок |

|---|---|

vk. com com | 90458 |

| vkontakte.ru | 43414 |

| odnoklassniki.ru | 34494 |

| mail.ru | 16653 |

| 2ip.ru | 16557 |

| yandex.ru | 13937 |

| pornolab.net | 9902 |

| youtube.com | 9178 |

| rutracker.org | 8994 |

| vstatuse.in | 7099 |

Результаты анализа сайта «vzlom-team.info»

| Наименование | Результат | ||||||

|---|---|---|---|---|---|---|---|

| Скрин сайта | |||||||

| Название | Just a moment please… | ||||||

| Описание | |||||||

| Ключевые слова | |||||||

| Alexa rank | |||||||

Наличие в web. archive.org archive.org | http://web.archive.org/web/*/vzlom-team.info | ||||||

| IP сайта | 185.11.145.5 | ||||||

| Страна | Неизвестно | ||||||

| Информация о домене | Владелец: Creation Date: 2020-12-02 22:25:11 Expiration Date: 2021-12-02 22:25:11 | ||||||

| Посетители из стран | не определено | ||||||

| Система управления сайтом (CMS) | узнать | ||||||

| Доступность сайта | проверить | ||||||

| Расстояние до сайта | узнать | ||||||

| Информация об IP адресе или домене | получить | ||||||

| DNS данные домена | узнать | ||||||

| Сайтов на сервере | узнать | ||||||

| Наличие IP в спам базах | проверить | ||||||

| Хостинг сайта | узнать | ||||||

| Проверить на вирусы | проверить | ||||||

| Веб-сервер | nginx | ||||||

| Картинки | 1 | ||||||

| Время загрузки | 0. 08 сек. 08 сек. | ||||||

| Скорость загрузки | 111.01 кб/сек. | ||||||

| Объем страницы |

| ||||||

Получить информер для форума

Если вы хотите показать результаты в каком либо форуме, просто скопируйте нижестоящий код и вставьте в ваше сообщение не изменяя.

[URL=https://2ip.ru/analizator/?url=vzlom-team.info][IMG]https://2ip.ru/analizator/bar/vzlom-team.info.gif[/IMG][/URL]Взлом инфо – УСЛУГИ ВЗЛОМА

УСЛУГИ ВЗЛОМА

Взлом всегда подразумевает получение чужих данных, путем несанкционированного доступа на сайт. В зависимости от того, что мы хотим взломать, меняются и определения взлома. Допустим при взломе социальной сети, такие как: «vk.com, instagram.com, facebook.com и тд.», мы всегда в результате взлома получаем логин и пароль. А вот при взломе messenger, таких, как: «whatsapp, telegam, viber и тд.», мы всегда получаем информацию внутри приложения. То есть логин и пароль там не нужны, их просто некуда вводить. Но цель всегда взлома — овладеть чужой информацией.

Допустим при взломе социальной сети, такие как: «vk.com, instagram.com, facebook.com и тд.», мы всегда в результате взлома получаем логин и пароль. А вот при взломе messenger, таких, как: «whatsapp, telegam, viber и тд.», мы всегда получаем информацию внутри приложения. То есть логин и пароль там не нужны, их просто некуда вводить. Но цель всегда взлома — овладеть чужой информацией.

К счастью или к сожалению, при появлении интернет ресурсов и установлении ограничения к их доступу, появились «хакеры», которые занимаются взломом таких ресурсов, путем поиска возможных уязвимостей. У нас на сайте вы можете заказать услугу взлома у такого контингента людей. Для того чтобы выбрать необходимый ресурс, в начале страницы нажмите на него и далее следуйте по инструкции. После того как вы оставите заявку на взлома, с вами свяжется специалист и в индивидуальном порядке вы с ним уже обсудите детали заказа.

Если вдруг ваша необходимость в наших услугах не связана со взломом, а наоборот связана с защитой от взлома, то вы можете абсолютно тем же способом оставить заявку на сайте и после того как специалист вам ответит, изложить ему суть вашего обращения. В любом случае вам помогут, и уж точно не оставят без внимания.

В любом случае вам помогут, и уж точно не оставят без внимания.

карта сайта

vzlom.info

ВЗЛОМ ТЕЛЕФОНА

Этапы заказа взлома телефона!

1) Оставить заявку.

2) Предоставить номер телефона «жертвы» взлома. (Вся информация конфиденциальна, никаких сообщений пользователю не придет).

3) Так же вам необходимо указать хакеру, какую информацию вы хотели бы получить в результате взлома телефона, что вас интересует.

4) Дождаться ответа хакера, в котором он укажет стоимость данного взлома, а так же сроки выполнения работ.

Почему Вам стоит выбрать именно наш сервис vzlom.info?

1) Стоимость. Цена на услуги взлома телефона, в нашем сервисе, является минимальной среди конкурентов. Мы не накручиваем стоимость, так как наши услуги взлома достаточно популярны и большое количество клиентов, вынуждает снижать цены. Ведь если стоимость будет выше среднего, не все смогут воспользоваться нашими услугами.

Ведь если стоимость будет выше среднего, не все смогут воспользоваться нашими услугами.

2) Время. Наша задача выполнить взлом телефона как можно быстрее, для того чтобы предоставить услугу взлома следующему клиенту. По-этому при заказе взлома ihpone или android, вы будете приятно удивлены скоростью предоставления данной услуги. Взлом смартфона можно осуществить еще быстрее, если пренебрегать вопросом конфиденциальности.

3) Конфиденциальность. Здесь мы выбрали путь, который не самый эффективный во времени исполнения заказа, но при этом не ущемляет желание клиента, провести сделку конфиденциально. Мы не передаем информацию о заказе третьим лицам. Так же осуществляем взлом, без какого либо контакта с «жертвой».

5) Работа с клиентом! С каждым днем, мы стараемся совершенствовать качество предоставления услуги взлома гаджета.

Мы всегда готовы выслушать клиента и предоставить ему необходимые советы, в решении того или иного вопроса, по взлому мобильного телефона.

Мы всегда готовы выслушать клиента и предоставить ему необходимые советы, в решении того или иного вопроса, по взлому мобильного телефона.Как обезопасить свой телефон от взлома?

Уровень развития любой отрасли всегда прямо пропорционален количеству людей, желающих на нем заработать, не пренебрегая даже незаконными способами. Не исключением, а скорее даже основой правила, является сфера интернет коммуникаций, в том числе и при помощи смартфонов. Статистика вынуждена констатировать неутешительные факты – рост числа киберпреступлений увеличивается от года к году. И если вы считаете это чем-то эфемерным и далеким от гаджета, находящегося у вас в кармане, вам обязательно стоит узнать о нескольких фактах:

— Количество взломов телефонов в России увеличилось в 6,5 раз с 2015 года.

— Ущерб от такого рода преступлений в стране равен 36 миллионам долларов в год. Важно понимать, что это потери не бюджета страны, а рядовых пользователей.

— Ежегодно в Google и Yandex вводится более миллиона запросов с контекстом: «Скачать программу для взлома» и «Программа для взлома телефона».

— На пяти самых крупных аферах в США и странах ЕС, которые были пресечены правоохранительными органами, мошенники «заработали» в сумме около 800 миллионов долларов.

— Уровень раскрываемости взломов телефона составляет менее 50%.

Это лишь маленький фрагмент общей картины, но даже этого вполне хватит для того, чтобы ответить на вопрос — реально ли взломать телефон?. Стоимость телефона или именитость бренда никак не влияют на степень угрозы. Для профессиональных хакеров, взлом iPhone, ничем не отличается от проникновения в системы китайских аналогов. Ну разве что более высоким уровнем ущерба при взломе iPhone, которая обусловлена финансовым состоянием типичного пользователя.

Зачем мошенникам взламывать телефоны?

Казалось бы, зачем мошенникам разрабатывать программы для взлома телефона, на котором кроме картинок с котятами, 30 контактов и нелегально скачанного альбома Бибера ничего нет? Ответ очень прост – СПАМ рассылки, которые будут осуществляться с ваших аккаунтов в соцсетях, что помимо испорченных отношений с вашими друзьями и гневных сообщений от них же, сулят блокировкой аккаунтов. Менее популярным, но не менее вредоносным является взлом смартфонов с целью установки на него вредоносного ПО:

Менее популярным, но не менее вредоносным является взлом смартфонов с целью установки на него вредоносного ПО:

— Для того, чтобы заработать на партнерской комиссии от разработчиков.

— Для перехвата полезной информации в будущем, в том числе — платежных реквизитов карт или электронных кошельков.

Вот мы логически и подошли к основному направлению деятельности хакеров мобильных устройств. В ваших переписках в социальных сетях, или переполненном СПАМом почтовом ящике хранятся настоящие жемчужины для преступников: отсканированные паспорта или другие документы, сведения о ваших планах надолго из дома уехать, записанные в блокноте пароли и прочая полезная информация. Вы особенно привлекательны для хакеров, если ваша лень постоянно нашептывает вам: «Не выходи из своего аккаунта в онлайн кошельке/интернет магазине, тебе же потом опять придется ввести 20 символов»!

Какими способами реально взломать телефон?

Опасность, без преувеличения, на каждом шагу. Скачать программу для взлома телефона сейчас может даже школьник, забавы ради. Это самый простой способ взломать телефон, достаточно несколько минут, чтобы установить необходимые шпионские приложения на гаджет. Кроме того, следует избегать следующих факторов:

Скачать программу для взлома телефона сейчас может даже школьник, забавы ради. Это самый простой способ взломать телефон, достаточно несколько минут, чтобы установить необходимые шпионские приложения на гаджет. Кроме того, следует избегать следующих факторов:

— Незащищенные сети Wi-Fi. Являются самым эффективным методом выставить свой трафик на всеобщее обозрение. Кроме того, в отелях или других общественных местах за рубежом реализована система платного вайфая, для подключения к которому нужно ввести номер кредитной карты и CVV. В Великобритании была раскрыта схема, по которой хакеры создавали сеть с таким же названием и дизайном, а получив необходимые цифры делали покупки в интернет магазинах прямо за соседним столиком с пострадавшим.

— USB-порты. Даже невольно подключаясь к компьютеру с целью получения нескольких пунктов заряда, вы можете получить нежелательные файлы на смартфон, поэтому осуществляя описанные действия, не поленитесь нажать на кнопку «Только зарядка».

— Протокол SS Взломать телефон реально и при помощи сигнальных протоколов телефонных станций, но если вы не общаетесь каждый день с условным Министерством Финансов РФ, то ваши телефонные разговоры не будут интересны хакерам.

Пять главных признаков того, что ваш гаджет взломан!

Вам стоит обратиться к специалистам, в случае, если вы замечаете за вашим устройством следующие необычные «привычки»:

— Быстрая разрядка или нагрев гаджета, в тех случаях, когда вы не используете его активно, может свидетельствовать о работе неконтролируемого приложения.

— Беспричинная перезагрузка и прочие проявления «самостоятельности» аппарата. Чаще всего является следствием сбоя операционной системы, но может быть вызван и несоблюдением мер кибербезопасности. Является типовым «симптомом» взлома.

Чаще всего является следствием сбоя операционной системы, но может быть вызван и несоблюдением мер кибербезопасности. Является типовым «симптомом» взлома.

— Невозможность выключить телефон, сопровождаемая необъяснимым открытием приложений.

— Появляются помехи или эхо во время разговора. Естественно следует делать скидку на возможную недобросовестность вашего оператора сотовой связи, или неполадки с динамиком.

Важно оговориться о том, что не стоит жадничать при выборе сервисного центра в который вы обращаетесь. Если вы ошибетесь, и выберете недобросовестный сервис, то они тоже могут воспользоваться вашей информацией в корыстных целях.

Как защитить смартфон от взлома?

Представленный ниже список призван подытожить рассредоточенные по тексту советы по достижению необходимого уровня безопасности мобильных гаджетов с некоторыми дополнениями.

— Не переходите по подозрительным ссылкам.

— «Только питание», или другие кнопки с синонимичным контекстом обязательны к нажатию при зарядке от системных блоков.

— Запоминать пароли стоит самостоятельно, а не нажимая соответствующие галочки на различных сервисах.

— Автоматическое подключение к Wi-Fi сетям также может привести ко взлому телефона.

— Названия сетей, содержащие слово «Free», являются прямой отсылкой к бесплатному сыру и мышеловкам.

— Чтобы избежать взлома смартфона, онлайн покупки не стоит осуществлять в общественных сетях.

— Не пожалейте памяти устройства на антивирус. Обзор лучшего ПО, защищающего Android гаджеты и iPhone от взлома, ниже в статье.

— Установить пароль на телефон тоже не будет лишним.

Наиболее актуальные программы для защиты от взлома iPhone и Android

В топе представлены бесплатные или условно бесплатное антивирусное ПО:

Предотвратить взлом iPhone помогут:

— Lookout Mobile Security. Помимо базовых функций защиты от взлома телефона, предлагает опции поиска утерянного гаджета, а также возможность резервного копирования и восстановления протоколов каждого отдельного приложения.

Помимо базовых функций защиты от взлома телефона, предлагает опции поиска утерянного гаджета, а также возможность резервного копирования и восстановления протоколов каждого отдельного приложения.

— Norton Mobile Security. Продукция от Norton уступает по параметрам первым двум позициям топа, но при этом включает в себя функцию тревожной кнопки.

Не позволят взломать ваш смартфон на Android следующие приложения:

— Norton Mobile Security. Для Android – первое место. Все функции, описанные выше, доступны и для этой ОС.

— Sophos Antivirus & Security. Наиболее функциональная программа защиты от взлома телефонов Android. Помимо базовых функций защиты, реализованы черные списки по web-ресурсам и даже номерам, спам-фильтры, защита от фишинга, родительский контроль и многое другое. Не первый, потому что его с натяжкой можно назвать даже условно бесплатным.

Помимо базовых функций защиты, реализованы черные списки по web-ресурсам и даже номерам, спам-фильтры, защита от фишинга, родительский контроль и многое другое. Не первый, потому что его с натяжкой можно назвать даже условно бесплатным.

— Antiy AVL. Безусловно, лучший антивирус в сегменте защиты интернет серфинга, но посредственная реализация остальных пунктов, не позволила Anity подняться выше.

Меры пресечения нарушения норм кибербезопасности

Законодательство в этой области, особенно в части касающейся взломов смартфонов, слабо проработано и классифицировано. Наиболее серьезно к правовым нормам отнеслись США. В уголовном кодексе страны упоминания тематических формулировок появилось еще в 1977 году. А согласно новому комплексу нормативных актов, взломы, в том числе и смартфонов, сопряженные с промышленным шпионажем или незаконным получением данных государственной важности наказывается тюремным сроком вплоть до 30 лет без права досрочного освобождения. В списке указаны максимальные меры наказания в разных странах, выражающиеся в сроках тюремного заключения:

В списке указаны максимальные меры наказания в разных странах, выражающиеся в сроках тюремного заключения:

— Великобритания – 6 месяцев

— Германия – 5 лет

— Нидерланды – 1 год

— Испания – 5 лет

— Ирландия – 3 месяца

— Италия – 3 года

Во всех остальных странах подобного рода преступления либо не подразумевают тюремного заключения, либо классифицируются как обычное мошенничество. Указанные в списке сроки увеличиваются, в зависимости от наличия состава других правонарушений, чаще всего — мошенничества, шпионажа и прочих смежных преступлений.

Преимущества при заказе взлома телефона (iphone или android) на сервисе vzlom.info:

— Возможность оплатить услуги следующими способами:

Visa Qiwi Wallet (Qiwi кошелек)

WebMoney (вебмани)

Visa – Mastercard (кредитная карта)

Яндекс кошелек

— В нашем сервисе vzlom. info есть 2 способа взаимодействия и оплаты услуг. Работа через интернет сервисы безопасной сделки (ГАРАНТ СЕРВИСЫ), либо если Вы уже с нами сотрудничали или вам посоветовали, то есть вариант сотрудничать без посредников.

info есть 2 способа взаимодействия и оплаты услуг. Работа через интернет сервисы безопасной сделки (ГАРАНТ СЕРВИСЫ), либо если Вы уже с нами сотрудничали или вам посоветовали, то есть вариант сотрудничать без посредников.

— Так же вы можете установить условия конфиденциальности

Заказать взлом телефона (iphone или android) без всевозможных уведомлений «жертве».

— Сервис предоставляет как дополнительную услугу заказа взлома вконтакте — восстановление переписки. Стоимость данной услуги оговариваться со специалистом индивидуально!

vzlom.info

ВЗЛОМ ВАЙБЕР

Что Вам необходимо чтобы заказать взлом VIBER?

1) Оставить заявку.

2) Предоставить номер телефона «жертвы» взлома. (Вся информация конфиденциальна, никаких сообщений пользователю не придет).

3) Так же вам необходимо указать хакеру, какую информацию вы хотели бы получить в результате взлома вайбер.

4) Дождаться ответа хакера, в котором он укажет стоимость данного взлома viber, а так же сроки выполнения работ.

Почему Вам стоит выбрать именно наш сервис vzlom.info?

1) Стоимость. Цена на услуги взлома ватсап, в нашем сервисе, является минимальной среди конкурентов. Мы не накручиваем стоимость, так как наши услуги взлома достаточно популярны и большое количество клиентов, вынуждает снижать цены. Ведь если стоимость будет выше среднего, не все смогут воспользоваться нашими услугами.

2) Время. Наша задача выполнить взлом ватсап как можно быстрее, для того чтобы предоставить услугу взлома следующему клиенту. По-этому при заказе взлома вайбер, вы будете приятно удивлены скоростью предоставления данной услуги. Взлом viber можно осуществить еще быстрее, если пренебрегать вопросом конфиденциальности.

3) Конфиденциальность. Здесь мы выбрали путь, который не самый эффективный во времени исполнения заказа, но при этом не ущемляет желание клиента, провести сделку конфиденциально. Мы не передаем информацию о заказе третьим лицам. Так же осуществляем взлом, без какого либо контакта с «жертвой».

Мы не передаем информацию о заказе третьим лицам. Так же осуществляем взлом, без какого либо контакта с «жертвой».

4) Репутация. В нашем деле важно, вызывать доверие клиента к нашему сервису. Поэтому мы размещаем на разных интернет площадках, блоки, в которых клиенты могут оставлять свои отзывы и пожелания.

5) Работа с клиентом! С каждым днем, мы стараемся совершенствовать качество предоставления услуги взлома ватсап. Мы всегда готовы выслушать клиента и предоставить ему необходимые советы, в решении того или иного вопроса, по взлому вайбера.

В этой статье я хочу описать вопрос о том как, и где заказать взлом viber (вайбер или вибер). К сожалению не многие знают как это правильно сделать. В 2015 году пользователей у viber достигло более 600 миллионов человек. В Российской Федерации количество пользователей превысило отметки в 50 миллионов. Как утверждает сама компания, этот не просто зарегистрированные пользователи, а именно те, кто активно использует приложение viber. В связи с такой популярностью, количество желающих взломать viber (вайбер или вибер) растет прямо пропорционально относительно роста пользователей. Как осуществить взлом viber (вайбер или вибер) безопасно? Прежде всего вам нужно понимать, что взлом viber (вайбер или вибер) может быть двух видов. Первый это когда вам нужна история сообщений. Это достаточно популярный взлом viber (вайбер или вибер). Другой взлом направлен на переадресацию сообщений. Давайте разберем каждый из вариантов взлома.

В связи с такой популярностью, количество желающих взломать viber (вайбер или вибер) растет прямо пропорционально относительно роста пользователей. Как осуществить взлом viber (вайбер или вибер) безопасно? Прежде всего вам нужно понимать, что взлом viber (вайбер или вибер) может быть двух видов. Первый это когда вам нужна история сообщений. Это достаточно популярный взлом viber (вайбер или вибер). Другой взлом направлен на переадресацию сообщений. Давайте разберем каждый из вариантов взлома.

1) История сообщений viber (вайбер или вибер). Этот вариант взлома подразумевает в себе, достать переписку, которая уже происходила. К сожалению базы данных viber не рассчитаны на то, что могут хранить историю сообщений бесконечно. Есть определенные рамки хранения информации. 1 год удаленной переписки пользователя, сохраняется в архивах компании. При взломе viber (вайбер или вибер), хакер получает историю сообщений за последние 3 месяца. Для того чтобы получить остальную переписку нужно взламывать другие сервера. В результате взлома viber (вайбер или вибер) на предмет истории сообщений вы получаете архив. В нем будет текстовый документ, в котором в алфавитном порядке отображаются диалоги. Каждый диалог имеет неразрывный характер. В диалоге отображаются сообщения за все три месяца, после чего начинается следующий диалог. И так в алфавитном порядке.

2) Переадресация сообщений с viber. В результате взлома viber, вам предоставляется архив. В нем будет файл программы, которая написана исключительно под того человека (его номер телефона), которого вы заказывали взломать. Установить ее можно на следующие платформы:

— ANDROID 4.0 и выше

— IOS 7 и выше

— Windows xp 2000 и выше

— Mac OSX и выше

Программа транслирует все существующие диалоги. Если появляется новый диалог, то он автоматически добавляется в список в алфавитном порядке. Передача информации на программу происходит с помощью wifi, 3G и 4G сетей интернет. Программа функционирует до того момента по жертва взлома не удалит это приложение со своего смартфона. Выглядет это программа так же как и стандартная программа viber. У нее нет модулей которые могут отправлять сообщения. Она носит исключительно информационный характер. Вы не сможете удалять сообщения или писать. Так же программа не мешает вашему viber. Вы продолжаете пользоваться своим вайбером без каких либо сбоев.

Для заказа взлома viber (вайбер или вибер) вам нужен номер телефона жертвы, для того чтобы хакер смог идентифицировать пользователя в общей базе.

После того как вы выбрали направление взлома, вам нужно найти добросовестного хакера, который сможет взломать viber (вайбер или вибер). Какие соблюдать правила я описал в двух статьях это взлом вконтакте и взлом одноклассников. Стоимость на взлом viber (вайбер или вибер) в нашем сервисе vzlom.info определяется после того как вы делаете заказ. Предварительно огласить стоимость не предоставляется возможный в силу того, что для каждого случая могут быть разнообразные условия. Эти условия влияют не только на стоимость, но и на время работ и сложность работы в целом.

Преимущества при заказе взлома viber (вайбер или вибер) на сервисе vzlom.info:

Стоимость взлома ватсап (WhatsApp или вотсап), для каждого индивидуальна. Она подбирается с учетом все индивидуальных составляющих таки как:

— модель телефона «жертвы»

— Мобильный оператор «жертвы»

— регион

— другие аспекты, которые могут повлиять на осуществление взлома WhatsApp/

Преимущества при заказе взлома ватсап (whatsapp или вотсап) на сервисе vzlom.info:

— Возможность оплатить услуги следующими способами:

Visa Qiwi Wallet (Qiwi кошелек)

WebMoney (вебмани)

Visa – Mastercard (кредитная карта)

Яндекс кошелек

— В нашем сервисе vzlom.info есть 2 способа взаимодействия и оплаты услуг. Работа через интернет сервисы безопасной сделки (ГАРАНТ СЕРВИСЫ), либо если Вы уже с нами сотрудничали или вам посоветовали, то есть вариант сотрудничать без посредников.

— Так же вы можете установить условия конфиденциальности

Заказать взлом viber (вайбер или вибер) без всевозможных уведомлений «жертве».

— Сервис предоставляет как дополнительную услугу заказа взлома viber (вайбер или вибер) — восстановление переписки. Стоимость данной услуги оговариваться со специалистом индивидуально!

vzlom.info

Vzlom info отзывы — вся информация по блокчейну, криптовалютам и майнингу

В наше время слова «Майнинг», «Блокчейн», «Биткоины» раздаются буквально отовсюду: от пассажиров трамвая до серьёзных бизнесменов и депутатов Госдумы. Разобраться во всех тонкостях и подводных камнях этих и смежных понятий сложно, однако в базе данных на нашем сайте Вы быстро найдёте исчерпывающую информацию, касающуюся всех аспектов.

Ищем дополнительную информацию в базах данных:

Vzlom info отзывы

Базы онлайн-проектов:

Данные с выставок и семинаров:

Данные из реестров:

Дождитесь окончания поиска во всех базах.

По завершению появится ссылка для доступа к найденным материалам.

Вкратце же все необходимые знания будут изложены в этой статье.

Итак, начать стоит с блокчейна. Суть его в том, что компьютеры объединяются в единую сеть через совокупность блоков, содержащую автоматически зашифрованную информацию, попавшую туда. Вместе эти блоки образуют базу данных. Допустим, Вы хотите продать дом. Оформив документы, необходимо идти к нотариусу, затем в присутствии его, заверив передачу своей подписью, Вам отдадут деньги. Это долго, да и к тому же нужно платить пошлину.

Благодаря технологии блокчейна достаточно:

- Договориться.

- Узнать счёт получателя.

- Перевести деньги на счёт получателя.

…и не только деньги. Можно оформить электронную подпись и отправлять документы, любую другую информацию, в том числе и конфиденциальную. Опять же, не нужны нотариусы и другие чиновники: достаточно идентифицироваться Вам и получателю (будь то частное лицо или госучреждение) в своём компьютере.

Транзакция проходит по защищённому каналу связи, никто не видит (в том числе банки и государство), кто, что и кому перевёл.

Возможность взломать исключена из-за огромного количества блоков, описанных выше. Для хакера нужно подобрать шифр для каждого блока, что физически нереально.

Другие возможности использования блокчейна:

- Страхование;

- Логистика;

- Оплата штрафов

- Регистрация браков и многое другое.

С блокчейном тесно связано понятие криптовалюта. Криптовалюта — это новое поколение децентрализованной цифровой валюты, созданной и работающей только в сети интернет. Никто не контролирует ее, эмиссия валюты происходит посредством работы миллионов компьютеров по всему миру, используя программу для вычисления математических алгоритмов.

Вкратце это выглядит так:

1. Вы намереваетесь перевести кому-то деньги.

2. Генерируется математический код, проходящий через уже известные Вам блоки.

3. Множество компьютеров (часто представляющих собой совокупность их, с мощными процессорами и как следствие большей пропускной способностью) обрабатывают цифровую информацию, передавая их на следующие блоки, получая за это вознаграждение (некоторые транзакции можно совершать бесплатно)

4. Математический код доходит до электронного кошелька получателя, на его балансе появляются деньги.

Опять же, как это в случае с блокчейном, переводы криптовалют никем не контролируются.

Хотя база данных открыта, со всеми адресами переводящих и получающих деньги, но владельца того или иного адреса, с которого осуществляется перевод, никто не знает, если только хозяин сам не захочет рассказать.

Vzlom info отзывыРаботающих по подобному принципу валют много. Самой знаменитой является, конечно, биткоин. Также популярны эфириум, ритл, лайткоины, нумитсы, неймкоины и многие другие. Разница у них в разном типе шифрования, обработки и некоторых других параметрах.

Зарабатывают на технологии передачи денег майнеры.

Это люди, создавшие упомянутую выше совокупность компьютерных видеокарт, которая генерирует новые блоки, передающие цифровую информацию — биткоины (или ритлы, или любую другую криптовалюту). За это они получают вознаграждение в виде той же самой криптовалюты.

Существует конкуренция между майнерами, т.к. технология с каждой транзакции запрограммировано усложняется. Сначала можно было майнить с одного компьютера (2008 год), сейчас же такую валюту как биткоин физическим лицам уже просто невыгодно: нужно очень много видеокарт (их все вместе называют фермами), с огромными вычислительными мощностями. Для этого снимаются отдельные помещения, затраты электроэнергии для работы сравнимы с затратами промышленных предприятий.

Зато можно заработать на других, менее популярных, но развивающихся криптовалютах. Также различают соло майнинг и пул майнинг. Соло — это создание своей собственной фермы, прибыль забирается себе. Пул же объединяет других людей с такими же целями. Заработать можно гораздо больше, но придётся уже делиться со всеми.

Перспективами использования технологии блокчейна вообще и криптовалют в частности заинтересовались как и физические лица, так и целые государства.

В Японии криптовалюта узаконена. В России в следующем году собираются принять нормативно-правовые акты о легализации блокчейна, переводов криптовалюты и майнинга. Планируется перевод некоторых операций в рамки блокчейна. Имеет смысл изучить это подробнее, и, при желании, начать зарабатывать. Очевидно, что сейчас информационные технологии будут развиваться и входить в нашу жизнь всё больше и больше.

safe-crypto.me

Что такое этичный взлом? Как получить деньги за взлом компьютеров

Что такое этичный взлом?

Этичный взлом, также известный как тестирование на проникновение или пентестинг, представляет собой легальное проникновение в компьютеры и устройства для проверки защиты организации. Это одна из самых увлекательных ИТ-профессий, в которой может быть задействован любой человек. Вам буквально платят за то, чтобы идти в ногу с новейшими технологиями и взламывать компьютеры без угрозы ареста.

Компании привлекают этичных хакеров для выявления уязвимостей в своих системах. С точки зрения тестера на проникновение недостатков нет: если вы пройдете мимо текущих средств защиты, вы дадите клиенту шанс закрыть брешь до того, как ее обнаружит злоумышленник. Если вы ничего не найдете, ваш клиент будет еще счастливее, потому что теперь он может объявить свои системы «достаточно безопасными, чтобы даже платные хакеры не смогли взломать их». Беспроигрышный вариант!

Я занимаюсь компьютерной безопасностью более 30 лет, и нет работы более сложной и увлекательной, чем профессиональное тестирование на проникновение.Вы не только можете заняться чем-то забавным, но и у пентестеров часто появляется аура особой крутизны, исходящая от каждого, кто знает, что они могут взломать практически любой компьютер по своему желанию. Кевин Митник, бывший самый известный в мире хакер-хакер, давно уже ставший законным, сказал мне, что он испытывает точно такие же эмоциональные ощущения от того, что ему платят за легальный взлом, как и все эти годы незаконного взлома. Митник сказал, что единственная разница «заключается в написании отчета».

Что делают этичные хакеры?Определение объема и целей

Любому профессиональному тестеру проникновения важно задокументировать согласованные объем и цели.Вам необходимо задать следующие вопросы относительно объема:

- Какие компьютерные активы подходят для тестирования?

- Включает ли он все компьютеры, только определенное приложение или услугу, определенные платформы ОС или мобильные устройства и облачные сервисы?

- Включает ли область только определенный тип компьютерных активов, таких как веб-серверы, серверы SQL, все компьютеры на уровне ОС хоста, и включены ли сетевые устройства?

- Может ли пентестирование включать автоматическое сканирование уязвимостей?

- Разрешена ли социальная инженерия, и если да, то какие методы?

- В какие даты будет разрешено тестирование на проникновение?

- Существуют ли дни или часы, когда не следует проводить тестирование на проникновение (во избежание непреднамеренных отключений или прерываний обслуживания)?

- Должны ли тестировщики изо всех сил стараться избегать прерывания обслуживания или вызывать какие-либо проблемы, которые может сделать настоящий злоумышленник, включая прерывания обслуживания, что является важной частью теста?

- Будет ли тестирование на проникновение черным ящиком (то есть у пентестера практически нет внутренних деталей задействованных систем или приложений) или белым ящиком (то есть у них есть внутренние знания об атакованных системах, возможно, с задействованием соответствующего исходного кода)?

- Будет ли рассказано защитникам компьютерной безопасности о тесте на проникновение или часть теста будет заключаться в том, чтобы увидеть, заметят ли защитники?

- Если профессиональные злоумышленники (напр.g., красная команда) пытаются взломать, не будучи обнаруженными защитниками (например, синей командой), или им следует использовать обычные методы, которые могут использовать настоящие злоумышленники, чтобы увидеть, срабатывает ли это существующая защита обнаружения и предотвращения?

Задайте эти вопросы относительно целей теста на проникновение.

- Это просто, чтобы показать, что вы можете взломать компьютер или устройство?

- Считается ли отказ в обслуживании целью, входящей в объем исследования?

- Является ли доступ к определенному компьютеру или удалению данных частью цели, или просто получение достаточного привилегированного доступа?

- Что необходимо предоставить в составе документации по завершении теста? Должны ли в него быть включены все неудачные и успешные методы взлома или только самые важные взломы? Сколько требуется деталей, каждое нажатие клавиши и щелчок мышью или просто краткое описание? Нужно ли снимать хаки на видео или скриншоты?

Важно, чтобы объем и цели были подробно описаны и согласованы до любых попыток тестирования на проникновение.

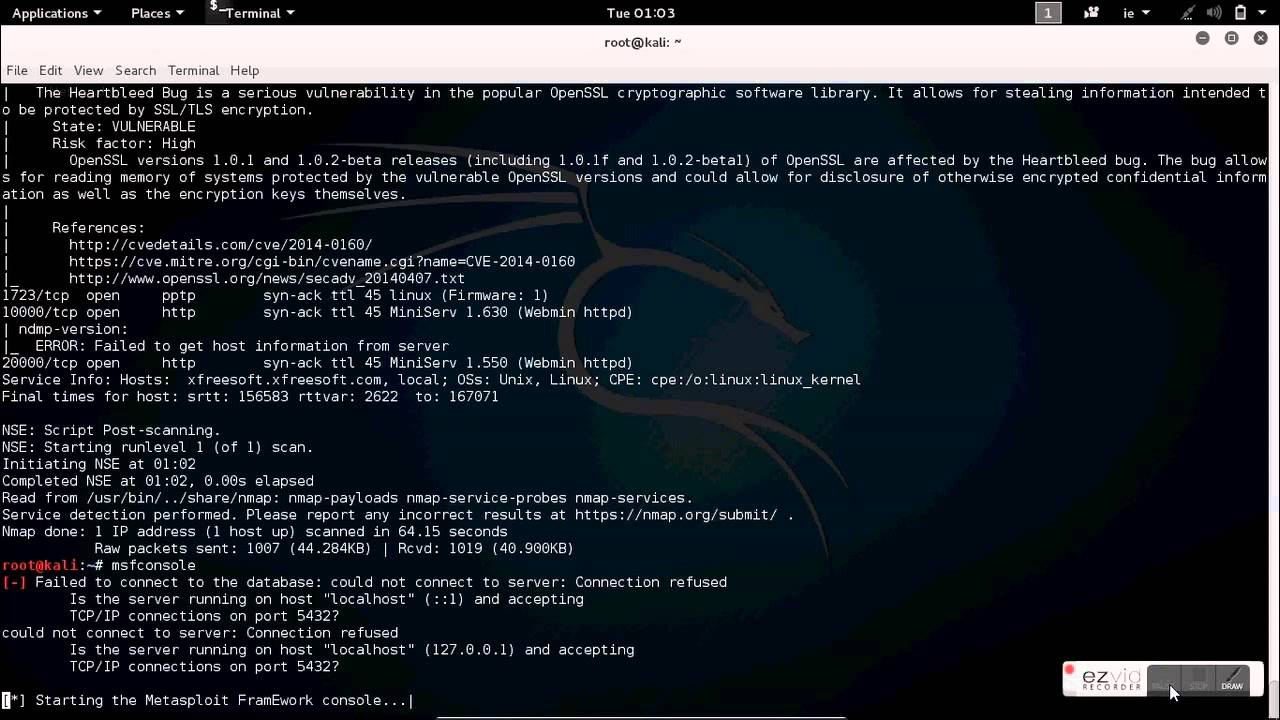

Discovery: узнайте о своей цели

Каждый этичный хакер начинает взламывание своих активов (за исключением методов социальной инженерии в данном обсуждении) с того, что узнает как можно больше о целях теста на проникновение. Они хотят знать IP-адреса, платформы ОС, приложения, номера версий, уровни исправлений, объявленные сетевые порты, пользователей и все остальное, что может привести к эксплойту. Это редкость, когда этичный хакер не видит очевидной потенциальной уязвимости, потратив всего несколько минут на изучение актива.По крайней мере, даже если они не видят чего-то очевидного, они могут использовать информацию, полученную при обнаружении, для дальнейшего анализа и попыток атак.

Эксплуатация: взлом целевого актива

Это то, за что платят этическому хакеру — «взлом». Используя информацию, полученную на этапе обнаружения, тестеру проникновения необходимо использовать уязвимость, чтобы получить несанкционированный доступ (или отказ в обслуживании, если это цель). Если хакер не может взломать конкретный актив, он должен попробовать другие ресурсы, входящие в сферу охвата.Лично

, если я проделал тщательную работу по обнаружению, то я всегда находил эксплойт. Я даже не знаю профессионального тестировщика на проникновение, который бы не взломал актив, для взлома которого они были наняты, по крайней мере, на начальном этапе, до того, как их отчет позволил защитнику закрыть все обнаруженные дыры. Я уверен, что есть тестеры на проникновение, которые не всегда находят эксплойты и достигают своих хакерских целей, но если вы проведете процесс обнаружения достаточно тщательно, часть эксплойтов окажется не такой сложной, как многие думают.Быть хорошим тестером на проникновение или хакером — это не столько гений, сколько терпение и тщательность.

В зависимости от уязвимости и эксплойта, теперь полученный доступ может потребовать «повышения привилегий», чтобы превратить доступ обычного пользователя в более высокий административный доступ. Это может потребовать использования второго эксплойта, но только в том случае, если первоначальный эксплойт еще не предоставил злоумышленнику привилегированный доступ.

В зависимости от области действия обнаружение уязвимостей может быть автоматизировано с использованием программного обеспечения для эксплуатации или сканирования уязвимостей.Последний тип программного обеспечения обычно находит уязвимости, но не использует их для получения несанкционированного доступа.

Затем тестировщик пентестинга либо выполняет действие с согласованной целью, если они находятся в конечном пункте назначения, либо они используют компьютер, на котором в данный момент эксплуатируется уязвимость, для получения доступа ближе к конечному пункту назначения. Пен-тестеры и защитники называют это «горизонтальным» или «вертикальным» движением, в зависимости от того, движется ли атакующий внутри того же класса системы или вовне, к несвязанным системам.Иногда необходимо доказать, что цель этичного хакера достигнута (например, раскрыть системные секреты или конфиденциальные данные), либо достаточно простой документации о том, как она могла быть успешно достигнута.

Задокументируйте результаты проверки на проникновение

Наконец, профессиональный тестер на проникновение должен составить и представить согласованный отчет, включая результаты и заключения.

Как стать этичным хакером

Любой хакер должен предпринять некоторые общие шаги, чтобы стать этичным хакером, самый минимум из которых — убедиться, что у вас есть документальное разрешение от нужных людей, прежде чем взламывать что-либо.Чтобы быть этичным хакером, главное — не нарушать закон. Все профессиональные тестеры на проникновение должны следовать этическому кодексу, которым они руководствуются во всем, что они делают. EC-Council, создатель экзамена «Сертифицированный этический хакер» (CEH), имеет один из лучших общедоступных этических кодексов.

Большинство этичных хакеров становятся профессиональными тестировщиками на проникновение одним из двух способов. Либо они изучают хакерские навыки самостоятельно, либо посещают уроки формального образования. Многие, как и я, сделали и то, и другое. Курсы и сертификаты этического взлома, которые иногда высмеиваются самоучками, часто являются воротами к хорошо оплачиваемой работе тестировщика на проникновение на полную ставку.

Сегодняшняя учебная программа по ИТ-безопасности полна курсов и сертификатов, которые учат человека быть этичным хакером. Для большинства сертификационных экзаменов вы можете самостоятельно изучить и поделиться своим опытом в центре тестирования или пройти утвержденный учебный курс. Хотя для работы в качестве профессионального тестировщика на проникновение вам не нужен сертификат этического взлома, это не помешает.

Как тренер CBT Nuggets, Кейт Баркер сказал: «Я думаю, что возможность иметь в своем резюме« что-нибудь сертифицированное с этической точки зрения »может быть только хорошей вещью, но это скорее путь к дальнейшему обучению.Кроме того, если компании видят, что вы сертифицированы в области этического взлома, они знают, что вы ознакомились с определенным этическим кодексом и согласились с ним. Если работодатель просматривает резюме и видит кого-то, у кого есть сертификат этического взлома, а у кого-то нет, это должно помочь ».

Несмотря на то, что они преподают одни и те же навыки, все этические хакерские курсы и сертификаты отличаются. Проведите небольшое исследование, чтобы найти то, что вам подходит.

5 лучших курсов и сертификатов по этическому взлому

- Certified Ethical Hacker

- SANS GPEN

- Сертифицированный специалист по наступательной безопасности

- Foundstone Ultimate Hacking

- КРЕСТ

Сертифицированный этический хакер

Сертификат Совета ЕС по этическому хакеру (CEH) — это самый старый и самый популярный курс и сертификация по проникновению.Официальный курс, который можно пройти онлайн или с личным инструктором, содержит 18 различных предметных областей, включая традиционные темы взлома, а также модули по вредоносным программам, беспроводным, облачным и мобильным платформам. Полный дистанционный курс включает шесть месяцев доступа к онлайн-версии Cyber Range iLab, которая позволит студентам практиковать более 100 хакерских навыков.

Для получения сертификата CEH необходимо пройти официальный курс или, в случае самостоятельного обучения, подтвердить два года соответствующего опыта или образования.Он содержит 125 вопросов с несколькими вариантами ответов с четырехчасовым ограничением по времени. Для сдачи экзамена необходимо принять Кодекс этики Совета ЕС, который был одним из первых обязательных этических кодексов, предъявляемых к участникам тестирования на компьютерную безопасность. Учебное обеспечение и тестирование регулярно обновляются.

SANS GPEN

SysAdmin, Networking and Security (SANS) Institute — очень уважаемая обучающая организация, и все, что они преподают вместе со своими сертификатами, пользуются большим уважением со стороны специалистов по ИТ-безопасности.SANS предлагает несколько курсов и сертификатов по тестированию на проникновение, но его базовый тестер проникновения GIAC (GPEN) является одним из самых популярных.

Официальный курс GPEN, SEC560: Network Penetration Testing and Ethical Hacking, можно пройти онлайн или лично. Экзамен GPEN состоит из 115 вопросов, трехчасового ограничения по времени и требует для сдачи 74% баллов. Для сдачи экзамена GIAC не требуется специальной подготовки. GPEN покрывается общим этическим кодексом GIAC, к которому они относятся очень серьезно, что подтверждается постоянным подсчетом сдавших экзамены, которые были дисквалифицированы за нарушение кодекса.

«Мне нравится, как [экзамен GPEN] связан с практическими навыками, которые необходимы тестерам на проникновение для повседневной работы», — говорит Скудис. «Он охватывает все, от подробных технических подходов к тестированию до определения объема работ, правил взаимодействия и отчетности. Экзамен очень сфокусирован на сценариях, поэтому он представит конкретный сценарий теста на проникновение и спросит, какой из них является лучшим путем вперед. Или он покажет вам результат работы инструмента и спросит, что инструмент сообщает вам и что вам следует делать дальше.Я очень ценю это, так как он лучше измеряет реальные навыки. На экзамене не так много вопросов, которые являются просто определениями, в которых есть предложение, в котором отсутствует одно слово, и вас спрашивают, какое из следующих слов лучше всего подходит для его заполнения. Это не очень хороший способ измерения навыков «.

Offensive Security Certified Professional

Курс и сертификация Offensive Security Certified Professional (OSCP) снискали заслуженную репутацию благодаря практичной структуре обучения и экзаменов.Официальный онлайн-курс для самостоятельного обучения называется «Тестирование на проникновение с Kali Linux» и включает 30 дней лабораторного доступа. Поскольку он основан на Kali Linux (преемнике предыдущего любимого дистрибутива Linux для пентестеров, BackTrack), участникам необходимо иметь базовое понимание того, как использовать Linux, оболочки и сценарии bash.

Программа OSCP известна тем, что подталкивает своих студентов и экзаменуемых сильнее, чем другие способы тестирования на проникновение. Например, курс OSCP учит, а экзамен требует умения получать, изменять и использовать публично полученный код эксплойта.Для «экзамена» участнику дается инструкция по удаленному подключению к виртуальной среде, где он должен взломать несколько операционных систем и устройств в течение 24 часов, и тщательно задокументировать, как они это сделали. Offensive Security также предлагает еще более продвинутые курсы и экзамены по тестированию на проникновение (например, в том числе с использованием Интернета, беспроводной связи и расширенного использования Windows). Читатели могут воспользоваться своим бесплатным онлайн-курсом по базовым инструментам Metasploit.

Foundstone Ultimate Hacking

Подразделение McAfee Foundstone (в котором я работал более 10 лет назад) было одним из первых доступных курсов практического тестирования на проникновение.Его серия курсов и книг Ultimate Hacking долгое время лидировала в этой области. Они охватывали Windows, Linux, Solaris, Интернет, SQL и множество передовых хакерских методов (таких как туннелирование). К сожалению, на курсах Ultimate Hacking нет официальных экзаменов и сертификатов.

Сегодня Foundstone предлагает множество вариантов обучения, выходящих за рамки простого тестирования на проникновение, включая криминалистику и реагирование на инциденты (как и многие другие игроки в этой статье). Кроме того, Foundstone предлагает обучение по взлому Интернета вещей (IoT), прошивке, промышленным системам безопасности, Bluetooth и RFID.Инструкторы Foundstone часто являются реальными тестировщиками на проникновение и консультантами по безопасности, хотя многие, если не большинство, обучающие курсы проводятся партнерами.

CREST

На международном уровне некоммерческая организация CREST по аккредитации и сертификации, курсы и экзамены по тестированию на проникновение общеприняты во многих странах, в том числе в Великобритании, Австралии, Европе и Азии. Миссия CREST — обучать и сертифицировать качественных тестеров на проникновение. Все экзамены, утвержденные CREST, были рассмотрены и одобрены Управлением по связям с общественностью правительства Великобритании (GCHQ), которое аналогично АНБ США.

Базовый экзамен CREST по пентесту известен как CREST Registered Tester (или CRT), и есть экзамены для пентестеров веб-сайтов и инфраструктуры. Экзамены и стоимость зависят от страны. Участники тестирования CREST должны ознакомиться с Кодексом поведения CREST и принять его. Сертификацию OSCP Offensive Security можно использовать для получения CRT.

Все инструкторы, с которыми я разговаривал, считали, что преподаваемые ими курсы — это только начало. Баркер из CBT Nuggets сказал: «[Сертификационные экзамены] — отличная отправная точка и знакомство со всеми основами, на которые вы затем можете перейти.

«Каждый [из наших классов] — это не просто отдельный урок, который кто-то берет в течение шести дней, а затем исчезает», — говорит Скудис. «Вместо этого наши классы больше похожи на экосистему, сосредоточенную вокруг этих 6 дней обучения, но с веб-трансляциями и последующими блогами для продолжения обучения. Кроме того, нам очень повезло, что наши предыдущие студенты вносят свой вклад в эту экосистему через их собственные блоги и разработка инструментов, отдача их сообществу. Это действительно прекрасный добродетельный цикл, и я очень благодарен за то, что принимаю участие в нем.

Этичные хакерские инструменты

Этичные хакеры обычно имеют стандартный набор хакерских инструментов, которые они используют постоянно, но им, возможно, придется искать и запастись различными инструментами в зависимости от конкретной работы. Например, если тестировщику на проникновение предлагается атаковать серверы SQL и у него нет соответствующего опыта, он может захотеть начать исследование и тестирование различных инструментов атаки SQL.

Большинство тестеров на проникновение начинают с «дистрибутива» ОС Linux, который специализируется на тестировании на проникновение.Дистрибутивы Linux для взлома приходят и уходят с годами, но сейчас дистрибутив Kali — это то, что предпочитают самые профессиональные этические хакеры. Существуют тысячи хакерских инструментов, в том числе множество верных, которые использует почти каждый пентестер.

Самый важный момент в любом хакерском инструменте, помимо его качества и пригодности для работы, — убедиться, что он не содержит вредоносных программ или другого кода, предназначенного для взлома хакера. Подавляющее большинство хакерских инструментов, которые вы можете получить в Интернете, особенно бесплатно, содержат вредоносные программы и недокументированные бэкдоры.Обычно вы можете доверять наиболее распространенным и популярным хакерским инструментам, таким как Nmap, но лучшие этичные хакеры пишут и используют свои собственные инструменты, потому что они не доверяют ничему, написанному кем-то другим.

Более подробно об инструментах этического взлома можно прочитать в статье «17 инструментов для тестирования на проникновение, которые используют профессионалы».

Этические хакерские должности: как меняется роль

Как и любая другая дисциплина ИТ-безопасности, этический хакерство становится все более зрелым. Отдельные хакеры, которые просто демонстрируют техническое мастерство без профессионализма и изысканности, становятся все менее востребованными.Работодатели ищут полноценного профессионального хакера — как на практике, так и с инструментами, которые они используют.

Лучшие наборы инструментов: Программное обеспечение для тестирования на проникновение или уязвимости всегда было частью набора инструментов этичного хакера. Скорее всего, клиент уже использует один или оба из них на регулярной основе. Одно из самых захватывающих достижений в области тестирования на проникновение — это инструменты, которые, по сути, выполняют всю тяжелую работу от обнаружения до эксплуатации, как это сделал бы злоумышленник.

Примером этого типа инструментов является Bloodhound с открытым исходным кодом. Bloodhound позволяет злоумышленникам графически видеть отношения между различными компьютерами в сети Active Directory. Если вы введете желаемую целевую цель, Bloodhound может помочь вам быстро увидеть несколько путей взлома, чтобы добраться от того места, где вы начали, к этой цели, часто определяя пути, о существовании которых вы не подозревали. Я видел сложные варианты использования, когда пентестеры просто вводили начальную и конечную точки, а Bloodhound и несколько скриптов делали все остальное, включая все этапы взлома, необходимые для перехода от точки А к Я.Конечно, коммерческое программное обеспечение для тестирования на проникновение обладает такой изощренностью гораздо дольше.

Картинка стоит тысячи слов: Раньше считалось, что, чтобы продать защиту высшему руководству, тестеры пера взламывали высшее руководство или показывали им документацию. Сегодня высшему руководству нужны слайды, видеоролики или анимация, показывающие, как определенные взломы были выполнены в их среде. Они используют его не только для того, чтобы продавать другим старшим менеджерам определенные средства защиты, но и как часть обучения сотрудников.

Управление рисками: Недостаточно также передать список обнаруженных уязвимостей остальной части компании и считать свою работу выполненной. Нет, современные профессиональные тестеры на проникновение должны работать с ИТ-менеджментом, чтобы определять самые большие и наиболее вероятные угрозы. Тестеры на проникновение теперь являются частью группы управления рисками, помогая эффективно снижать риск даже больше, чем просто уязвимости. Это означает, что этичные хакеры приносят еще большую пользу, показывая руководству и защитникам, что и как с наибольшей вероятностью может произойти, а не просто показывают им разовый взлом, который вряд ли произойдет от реального злоумышленника.

Профессиональное тестирование на проникновение не для всех. Для этого необходимо стать почти экспертом по нескольким различным технологиям и платформам, а также иметь внутреннее желание увидеть, можно ли что-то выйти за рамки обычно представленных границ. Если у вас есть такое желание и вы можете следовать некоторым юридическим и этическим принципам, вы тоже можете стать профессиональным хакером.

Авторские права © IDG Communications, Inc., 2019

Научитесь взламывать с помощью онлайн-курсов и занятий

Что такое взлом?

Взлом — это серьезная проблема кибербезопасности.Он использует уязвимости в компьютерных системах для предоставления конфиденциальной информации не тем людям или организациям или для отключения работы группы. Эти уязвимости в системе безопасности представляют собой большой бизнес, и, как следствие, кибербезопасность становится важной потребностью в эпоху высоких технологий. Компьютерные сети имеют уязвимости, поэтому, чтобы гарантировать невозможность доступа к конфиденциальной информации, организации используют меры безопасности, включая программы, обученных людей и, все чаще, методы, основанные на искусственном интеллекте, чтобы закрыть любые лазейки.Киберпреступность растет, но это не значит, что организации не реагируют.

Научитесь взламывать

Взлом — серьезная проблема, но, к счастью, организации могут многое сделать. Они могут помочь защитить операционные системы, избегая лазеек разными способами. Этичные хакеры пытаются взломать системы, чтобы выявить потенциальные уязвимости. ИИ может анализировать перемещения людей в системе и быстро выявлять выбросы. Вы можете построить карьеру, помогая отдельным лицам и организациям оставаться в безопасности.Edx предлагает курсы этического взлома, чтобы помочь развить необходимые навыки. Изучите этический взлом из книги «Разблокировка информационной безопасности: часть I» Тель-Авивского университета, где вы изучите базовую терминологию информационной безопасности, уязвимости, эксплойты и подробно рассмотрите реальный пример. Вы также получите обзор самой критической уязвимости всех времен — переполнения буфера, включая распространенные варианты, такие как переполнение переменных и стека, а также простые, но эффективные методы смягчения, такие как канарейки и DEP, и многие другие темы, связанные с этическим взломом и кибербезопасностью.

Узнайте о кибербезопасности

Знакомство с такими вещами, как компьютерная безопасность, может помочь вам подготовиться к эпохе технологий, когда кража личных данных и кибератаки становятся все более распространенными. EdX.org предлагает курсы и сертификаты, разработанные в сотрудничестве с ведущими учреждениями и призванные помочь вам проложить путь.

Курсы взлома и сертификаты

Вы можете начать с основ кибербезопасности с курса Вашингтонского университета «Введение в кибербезопасность».Он предлагает обзор распространенных типов атак, включая отказ в обслуживании и троянские вирусы, а также способы борьбы с ними. В нем также рассказывается о последних новостях в области систем безопасности. Если вы готовы пойти ва-банк, RITx предлагает микромастеров в области кибербезопасности. Вы узнаете основы обнаружения угроз, инструментов расследования, управления рисками и сетевой безопасности. Вы также получите обзор распространенных хакерских инструментов, которые киберпреступники и хакеры используют для использования уязвимостей. Кроме того, вы можете пройти курсы, предназначенные для обеспечения безопасности при работе со смартфоном или при доступе к банковским счетам, а также о том, как создавать надежные пароли, использовать антивирусные инструменты и понимать повседневные действия, такие как фишинг.

Борьба с хакерством с карьерой в области кибербезопасности

Понимание того, что входит в хакерскую деятельность, может поставить вас на путь долгой и плодотворной карьеры, когда вы будете бороться. Независимо от того, станете ли вы хакером в белой шляпе или работаете в организации, создающей новые решения, вам необходимы ваше понимание и опыт. Убедитесь, что каждый может оставаться в безопасности, пройдя курсы по кибербезопасности и взлому от EdX, и построить карьеру, защищая уязвимых. Всегда найдутся те, кто попытается использовать систему, но вы можете быть на переднем крае новых решений безопасности.

Что такое этический взлом?

Вы правильно прочитали! Этический взлом может показаться противоречием, но сегодня это один из самых востребованных сертификатов для профессионалов в области кибербезопасности. Хотя оцифровка общественной и частной жизни имеет множество преимуществ и удобств, с технологиями возникает угроза их неправильного использования. Эксперты по кибербезопасности, использующие этический взлом, являются одной из первых линий защиты ценной цифровой информации. По сути, этичные хакеры учатся защищать и защищать цифровые системы.Они используют свои навыки, чтобы защитить информацию от злоумышленников.

Когда дело доходит до правительственных документов, информации и даже доступа к коммунальным службам, хакерство представляет собой серьезную угрозу. Получая доступ к этим фундаментальным элементам общества, террористы, отдельные лица и международные организации могут эксплуатировать страны и предприятия по всему миру, вымогая деньги или власть с помощью шантажа. Разнообразные инструменты, такие как черви, вредоносное ПО, вирусы и программы-вымогатели, способны предоставить хакерам доступ к ценным онлайн-ресурсам.Чтобы этого избежать, необходимы этичные хакеры для обнаружения слабых мест системы, чтобы их можно было исправить или отслеживать до того, как их обнаружит третья сторона.

Этический взлом — это квалификация, полученная в рамках учебных программ, предназначенных для обучения студентов, изучающих кибербезопасность, тонкостях сетевой безопасности. Этот сертификат безопасности помогает компаниям во всем мире нанимать сотрудников на должности с повышенным уровнем кибербезопасности.

Возможности для трудоустройства с этическим взломом

Несколько отраслей, которые в значительной степени полагаются на этических хакеров: здравоохранение и медицинские компании, финансовые учреждения, энергетические компании и государственные учреждения.По данным Статистического управления труда, ожидается, что в следующем десятилетии отрасль информационной безопасности вырастет на 32% при средней зарплате почти шестизначной.

В процессе становления сертифицированным этическим хакером и подготовки к экзамену CEH студенты изучают ряд принципов и методов во время курсов по взлому, которые необходимы в области кибербезопасности.

Принципы этического взлома

Этический взлом включает несколько различных процессов, которые обеспечивают безопасность жизненно важной информации и ресурсов.Первый шаг в этических операциях по взлому включает определение того, что больше всего нуждается в защите и какие существуют недостатки в защите, если таковые имеются. Знание слабых мест не обязательно означает, что вы можете их исправить, но вы, по крайней мере, можете знать, на что обращать внимание.

Этичные программы взлома также предоставят вам знания, необходимые для проведения тестов и проверки на наличие вредоносных программ, и научат вас, как тайно проникнуть в системы в случае возникновения чрезвычайной ситуации. Конкретные точки входа скрыты экспертами по безопасности от повседневной деятельности компании и известны только тем, кто защищает систему от атак.Это гарантирует, что никто другой не войдет в уязвимую систему, и что безопасность может получить доступ к системе во время атаки.