Зачем взламывают аккаунт — Help Mail.ru. Mail ID

Часто пользователи Почты говорят, что им не нужно защищать аккаунт, потому что злоумышленникам неинтересно их взламывать. На самом деле, взломщикам неважно, кто вы: обычный человек, знаменитость или профессионал, у которого в почте ценная информация.

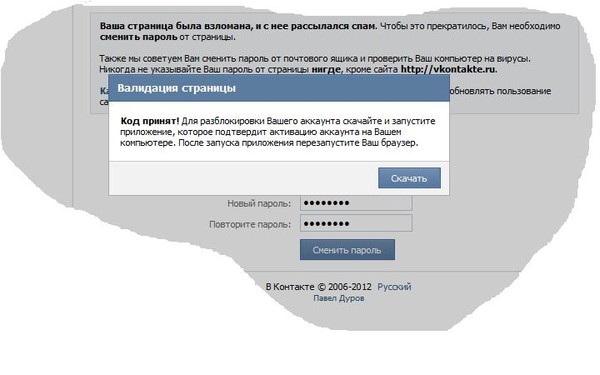

Чаще всего аккаунт взламывают, чтобы рассылать спам и взломать другие ваши аккаунты, чтобы рассылать спам уже оттуда. Рассмотрим основные причины взлома и как это работает.

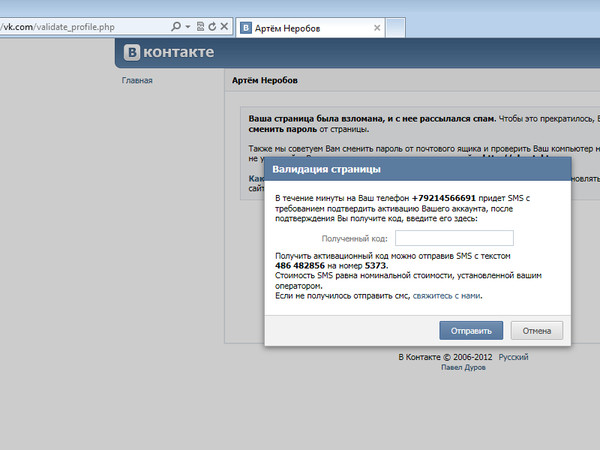

Чтобы рассылать спам

В этом случае аккаунт — только начало цепочки для злоумышленников. Они взламывают почту и начинают рассылать спам вашим контактам. В этих письмах может быть все, что угодно: просьба перечислить деньги для помощи, сказать данные своей карты, файлы с вирусом-вымогателем или программа, которая взломает аккаунт этого контакта.

Чтобы взломать другие ваши аккаунты

Электронный адрес — это уникальный ID, который используют для регистрации в других сервисах: в социальных сетях, на досках объявлений, онлайн-приложениях и так далее.

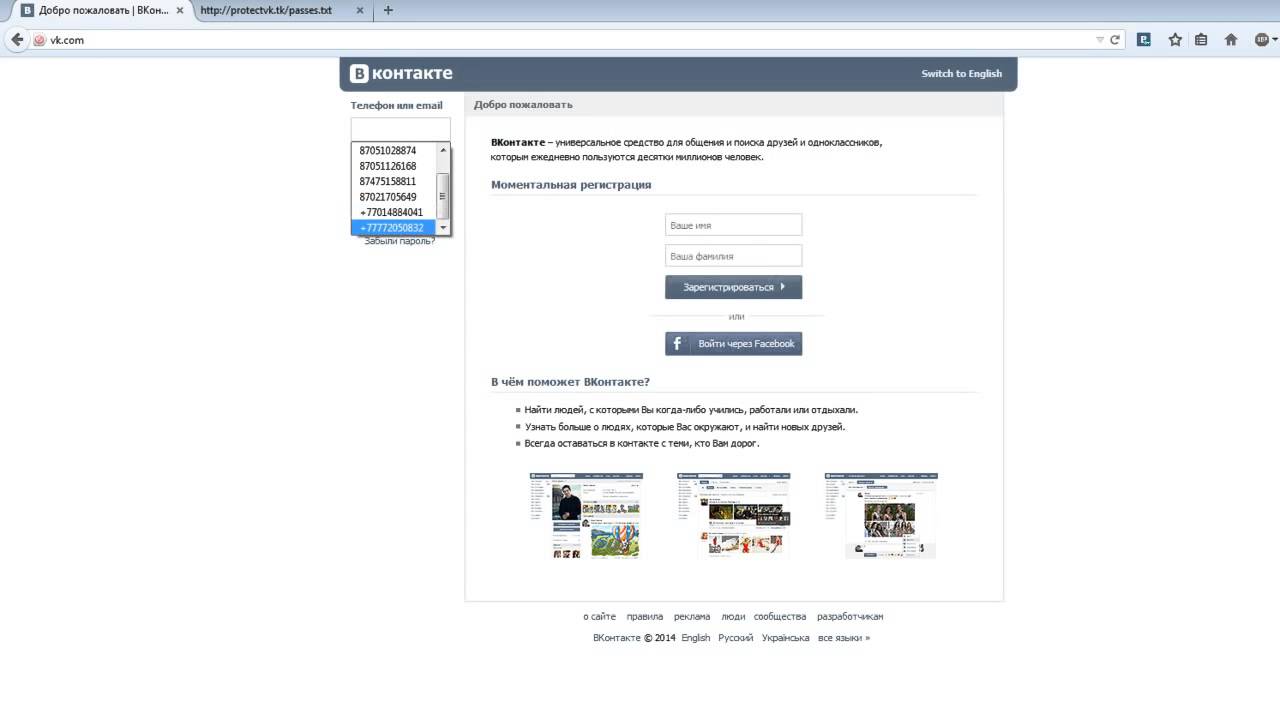

Работает это так: например, злоумышленник взламывает почту и видит там уведомления из «Одноклассников». Он переходит в социальную сеть, нажимает «Забыли пароль?» и восстанавливает пароль через почту, к которой у него уже есть доступ. Так он попадает в аккаунт в «Одноклассниках», где может поменять пароль и разослать друзьям письмо с просьбой занять до зарплаты.

Чтобы похитить информацию из писем

Это самый редкий сценарий, но если вы популярны или ведете в почте переписку по работе, аккаунт могут взломать ради ценной информации. В этом случае письма и файлы могут выложить в интернете или похитить, чтобы воспользоваться в своих целях.

Защита вашего аккаунта — Яндекс ID. Справка

Если при регистрации аккаунта вы отказались подтвердить номер телефона, ваш аккаунт защищен только контрольным вопросом. В сущности, ответ на контрольный вопрос — это еще один пароль, который можно узнать или угадать так же, как и обычный пароль. Поэтому мы рекомендуем по возможности настроить более надежный способ восстановления доступа.

В сущности, ответ на контрольный вопрос — это еще один пароль, который можно узнать или угадать так же, как и обычный пароль. Поэтому мы рекомендуем по возможности настроить более надежный способ восстановления доступа.

Если вам приходится использовать контрольный вопрос, постарайтесь защитить его.

Устройство на базе Android или iOS позволяет вам установить приложение Яндекс.Ключ — с ним вам не придется запоминать и защищать пароль. Для каждого входа в Яндекс приложение генерирует одноразовый пароль, который перестанет работать сразу после того, как вы его введете.

Двухфакторная аутентификация – это самый надежный способ защиты Яндекс ID. Для взлома такой защиты необходимо, кроме прочего, украсть ваше устройство и разблокировать его.

Подробнее об этом способе защиты читайте в разделе Двухфакторная аутентификация.

Защищенный номер телефона позволяет восстановить доступ к вашему аккаунту с помощью кода, который Яндекс отправит вам в SMS. Не забывайте изменить защищенный номер, если вы больше не можете читать сообщения, которые на него приходят.

Даже если злоумышленник сможет войти в ваш аккаунт, у вас будет как минимум 30 дней на то, чтобы вернуть себе контроль над аккаунтом и сменить пароль.

Подробнее об этом способе защиты читайте в разделе Привязка телефонных номеров.

Дополнительный адрес позволяет восстановить доступ к вашему аккаунту с помощью кода, который Яндекс отправляет на этот адрес в письме. Злоумышленник, который смог войти в ваш аккаунт, может сравнительно легко отвязать дополнительный адрес от Яндекс ID, чтобы помешать вам вернуть контроль над аккаунтом. Поэтому мы рекомендуем по возможности настроить более надежный способ восстановления доступа.

Если вы используете дополнительный адрес, злоумышленник, взломав его, сможет получить доступ к вашему Яндекс ID. Дополнительный адрес нужно хорошо защитить: придумать сильный пароль, по возможности включить двухфакторную аутентификацию или привязать номер телефона.

Подробнее об этом способе защиты читайте в разделе Дополнительные адреса почты.

Если вы не используете другой способ восстановления доступа, ваш аккаунт будет защищен от взлома только контрольным вопросом. Поэтому ответ на контрольный вопрос подобрать или угадать должно быть так же сложно, как и пароль.

На контрольный вопрос лучше указывать ответ, известный только вам. Девичья фамилия матери, любимое блюдо, кличка домашнего животного, номер телефона или квартиры — все эти сведения могут быть известны вашим знакомым или даже общедоступны (например, если вы указали их в социальной сети). Попробуйте указать собственный контрольный вопрос, ответ на который вам будет легче запомнить, а злоумышленнику — сложнее угадать.

На взлом Face ID в новом iPhone X ушла неделя. Но вам не стоит об этом беспокоиться

14 Ноября, 2017, 17:15

12127

Сотрудники вьетнамской компании Bkav, которая специализируется на киберзащите, смогли взломать систему распознавания Face ID нового iPhone X.

Специалисты Bkav распечатали на 3D-принтере маску, с помощью которой смогли разблокировать новый iPhone. Сама маска представляет из себя несколько отдельных частей — силиконовый нос, двухмерные глаза и губы — прикрепленных к каркасу. Несмотря на простую конструкцию, исследователи отмечают, что для взлома потребуются подробные измерения или цифровое сканирования лица владельца iPhone.

В ходе работы над маской специалисты Bkav пришли к выводу, что Face ID распознает лишь отдельные части лица. «Механизм распознавания не так строг, как вы думаете, — написали исследователи. — Нам просто нужно создать половину лица, чтобы собрать маску. Это было проще, чем мы думали». В Bkav говорят, что в будущем маску можно будет создать даже на основе фотографий жертвы.

Исследователь в сфере кибербезопасности Марк Роджерс говорит, что специалисты Bkav могли специально сделать пароль менее надежным.

Представители издания TechCrunch советуют не переживать по этому поводу. Дело в том, что для создания подобной модели потребуется достаточного много ресурсов и времени. «Если для взлома вашего iPhone X люди будут готовы тайно делать цифровое сканирование лица, то вам явно есть о чем задуматься», — пишет издание. Также есть предположение, что видео подстроили: Face ID долгое время запоминал маску, прежде чем сумел оперативно разблокировать ее — только после этого засняли видео. Представители Bkav не стали делиться с Apple подробностями о том, как произошел обход защитной технологии, что также, по мнению издания, указывает на потенциальный обман. Впрочем, TechCrunch не спешит называть Bkav обманщиками, поскольку ранее компания также указывала на проблемы с безопаностью в системах защиты ряда других производителей.

Напомним, ранее AIN.UA рассказывал, что исследователи научились взламывать голосовые ассистенты Siri, Alexa и другие с помощью ультразвука.

Крик души — «взлом» инфраструктуры LiteManager / Хабр

Предисловие

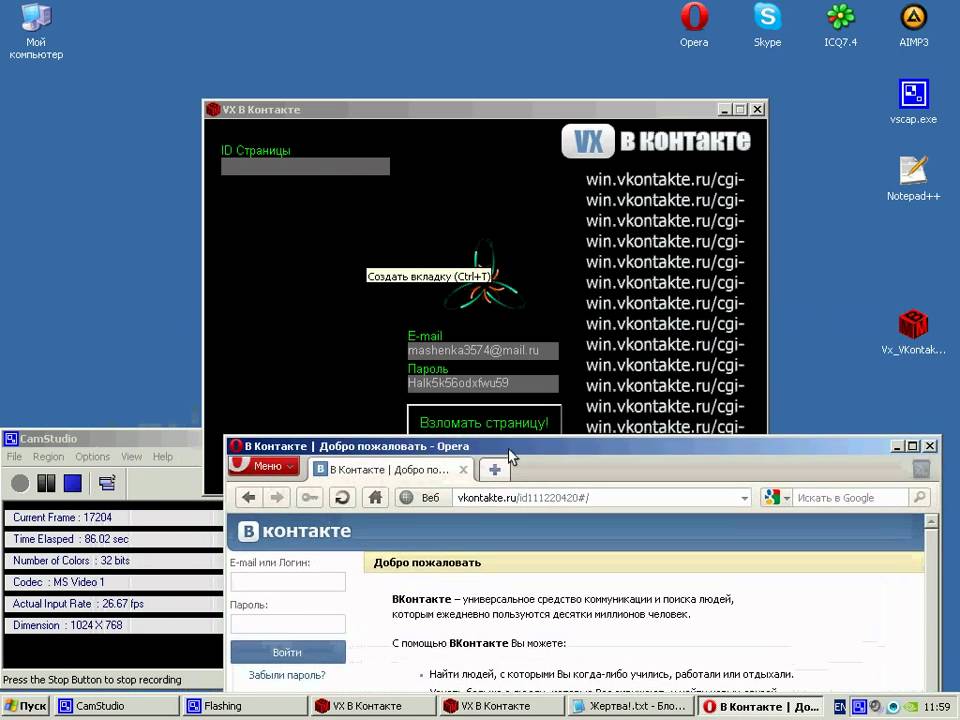

Данный текст это, в первую очередь, предостережение для системных администраторов и простых пользователей. Внезапно для меня, выяснилось, что относительно известная программа для удаленного администрирования «LiteManager» (далее LM) сама по себе, без модификаций и каких-либо изменений, представляет собой backdoor для любого компьютера, где она установлена. То есть, если на ПК установлен LM и используется соединение по ID (без IP адреса), то, с очень высокой, почти 100%, долей вероятности, к этому ПК можно получить неправомерный удаленный доступ совершенно постороннему пользователю, приложив при этом минимум усилий, не обладая при этом какими-то специальными навыками взлома. Описание технологии «взлома» и работающий пример с исходным кодом ниже.

Я программист в небольшой компании, наш софт не связан с сетевыми технологиями, однако, иногда сотрудникам нужен удаленный доступ к рабочим ПК. По разным причинам, выбор пал на LM, который бесплатен для 30 сотрудников. Помимо прямых соединений в локальной сети (а-ля Radmin), LM позволяет работать и без указания IP-адреса удаленного компьютера, по ID, через сервера Компании (ха-ха) или пользовательские сервера, которые может развернуть любой желающий, при условии наличия внешнего IP адреса (на первый взгляд, похоже на TeamViewer, но это только на первый).

По разным причинам, выбор пал на LM, который бесплатен для 30 сотрудников. Помимо прямых соединений в локальной сети (а-ля Radmin), LM позволяет работать и без указания IP-адреса удаленного компьютера, по ID, через сервера Компании (ха-ха) или пользовательские сервера, которые может развернуть любой желающий, при условии наличия внешнего IP адреса (на первый взгляд, похоже на TeamViewer, но это только на первый).

Как устроена сеть NOIP серверов LM

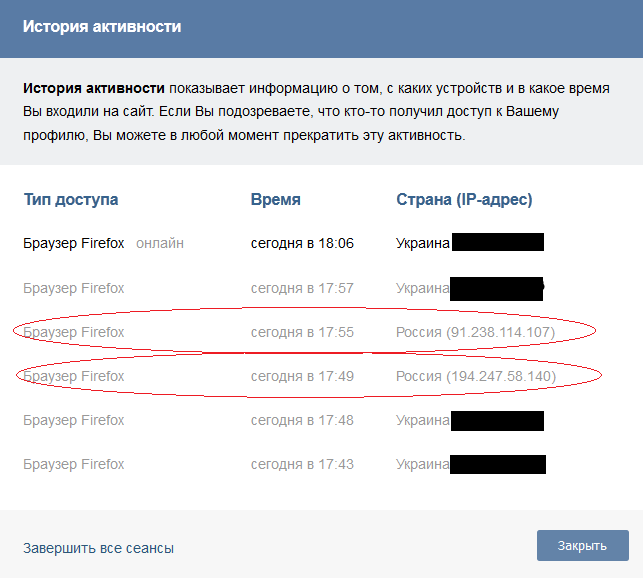

И вот мы обнаружили, что периодически, к некоторым машинам, осуществляется удаленный доступ по LM каким-то неустановленным лицом. Те, у кого были пароли доступа, физически не могли в этот момент соединиться удаленно. В общем, ситуация повторилась не раз и не два, даже после смены паролей. LM удалили со всех машин и я приступил к изучению ситуации, начав, конечно же, с того, как устроено подключения по ID. LM позаимствовали название у известной международной компании и назвали свой модуль LM NOIP сервер (еще называют «роутер»).

Соединение по ID, в программах такого рода, позволяет осуществлять связь, даже если удаленный (и/или локальный) компьютер находится за NAT. Вы указываете ID и пароль удаленного компьютера, жмете OK и получаете полный контроль над машиной. При этом, и компьютер администратора (далее Viewer) и удаленный ПК (далее Server, да, в терминологии LM именно так, не путайте с LM NOIP сервером, т.е. роутером) используют только исходящие соединения до роутера.

И вот здесь начинается самое интересное. Ниже описание с официального сайта.

С официального сайта

Уловили суть? Чтобы использовать личный NOIP роутер и бесплатную версию, нужно открыть этот роутер для всех. Казалось бы, что в этом плохого? Для ответа на этот вопрос, разберемся с общей схемой NOIP роутеров LM.

У них есть один, так называемый, «Главный сервер», который координирует остальные открытые роутеры, через которые и гонит весь трафик, в т.ч. и коммерческих пользователей. Это отслеживается любой программой мониторинга TCP соединений — сначала запрос к главному серверу, потом — работа через случайный (или не случайный, в зависимости от настроек).

Схема серверов LM

Цимес в том, что для работы по ID не обязательно развертывать личный NOIP сервер, мы, кстати, свой сервер не устанавливали. Все работает «из коробки» за счет наличия уже имеющихся бесплатных открытых NOIP роутеров, коих уже несколько десятков, их список доступен прямо из Viewer. Программа сама выбирает какой-то сервер (он может быть каждый раз разный) и трафик идет через него. Таким образом, очевидно, Компания решила сотворить некое подобие торрент-треккера, сэкономив на трафике и серверах.

Глобальная уязвимость

Но, как показала практика, эта идея красива лишь в виде идеи. По факту, через совершенно случайные сервера, принадлежащие случайным людям, происходит проксирование трафика, включая и пароли доступа к удаленным ПК, конечно же, а не новую серию «Звездных войн», как в случае с торрентом.

Да, естественно, трафик зашифрован.

С официального сайта

RSA 2048, AES 256, все дела. Шифруется только канал Server <=> Viewer, хотя, даже если бы шифровались каналы Serve <=> NOIP и Viewer <=> NOIP, это ничего бы не изменило кардинально. Однако, никакой проверки подлинности сервера в программе и в помине нет! Да если бы даже такая проверка была, из практики работы с RDP, могу ответственно заявить, что мало кто обращает внимание на предупреждение о том, что не удается проверить подлинность удаленного компьютера.

Однако, никакой проверки подлинности сервера в программе и в помине нет! Да если бы даже такая проверка была, из практики работы с RDP, могу ответственно заявить, что мало кто обращает внимание на предупреждение о том, что не удается проверить подлинность удаленного компьютера.

Предупреждение по версии RDP

Но, повторюсь, даже такой проверки там нет. И тут мне на ум приходит аббревиатура MITM. Атака «человек посередине». Практически сразу стало понятно, что поиски дыры завершены.

Даже после беглого изучения трафика Wireshark’ом и просмотра модулей программы под отладчиком, стало понятно, что это оно.

Для реализации MITM нужно, каким-то образом, получить доступ к инфраструктуре/оборудованию/каналу связи, там нужна социальная инженерия и прочие ухищрения, это единичный продукт, которые не представляет особого вреда для широких масс. В общем и целом, этим занимаются профессиональные спецы по взлому, коим я не являюсь.

Но LM предоставляет, прошу прощения за еще один восклицательный знак, эту инфраструктуру любому желающему, при этом, как они любят повторять на своем сайте — бесплатно! Устанавливай открытый LM роутер и «слушай» весь трафик, который через него идет..jpg) Эдакая рыбалка ID и паролей доступа к удаленным машинам. Осталось только перехватить трафик и расшифровать его.

Эдакая рыбалка ID и паролей доступа к удаленным машинам. Осталось только перехватить трафик и расшифровать его.

В итоге, у нас глобальная, архитектурная уязвимость всей инфраструктуры LM. Намерено это было сделано или ввиду отсутствия элементарных знаний в области сетевой безопасности? Вопрос открытый.

Перехват трафика

К данной статье прилагается полностью работающий пример программы, с исходным кодом, которая умеет перехватывать практически все ID и пароли соединений, проходящих через LMNOIP роутер. Единственное требование — внешний IP адрес.

LMSoulCry.exe

LMSoulCry нужно ставить в сети перед LM NOIP роутером.

LM NOIP роутер устроен таким образом, что при запуске, он обращается к Глобальному серверу LM, видимо, для регистрации. Глобальный сервер, в свою очередь, пытается установить обратное TCP соединение к этому роутеру. Если это удается, то роутер можно перевести в бесплатный режим и пользоваться, т.е. он открыт для всех.

Нам необходимо сделать так, чтобы входящие TCP соединения принимала наша LMSoulCry (она их, в свою очередь, будет перенаправлять на LM роутер). А исходящие соединения LM роутер будет отсылать самостоятельно прямиком на Глобальный сервер, без нашего участия.

Вот типовая схема настройки. У вашего ПК внешний IP адрес. Устанавливаем виртуальную машину для запуска на ней LM NOIP роутера. Подключаем ее через встроенный NAT адаптер (он есть в VMWare) к вашему основному ПК. Настраиваем интернет на виртуальной машине (зачастую, ничего настраивать не надо, все само работает). Запускаем на физическом компьютере, с внешним IP, LMSoulCry.exe и указываем в ней внутренний адрес виртуальной машины. Далее, включаем LMSoulCry и стартуем LM NOIP роутер (который на виртуальной машине). Случайные пользователи не заставят себя долго ждать.

Если внешний IP адрес не у вашего ПК, а у маршрутизатора, то нужно, всего-навсего, указать port-forwarding в настройках этого самого маршрутизатора.

Если нет внешнего IP адреса, то на практике ничего не проверишь.

Реализация MITM

Что касается реализации MITM, там все банально. LM использует MS Crypto API, это еще больше упрощает дело подмены ключей. Исходный код LMSoulCry щедро снабжен комментариями, переносить его в статью смысла не вижу.

Наверное, данный пример вызовет снисходительную улыбку у профессиональных взломщиков, но тем он и ценен, что под силу для понимания и реализации даже весьма среднему программисту или студенту, которые, хотя бы в общих чертах, в курсе того, как пользоваться отладчиком. В примере нет ни патчей, ни перехвата API.

Данный пример, также, без труда можно расширить для перехвата чего угодно, из того что пропускает через себя LM. Так как трафик фактически ничем не защищен со стороны NOIP.

Тут, что называется, надо не говорить, а показывать.

Крик души, лирика и выводы

После обнаружения данной уязвимости разработчикам LM было направлено письмо. На которое так и не был получен ответ.

Ответственные

Возможно, вам ответят. Попытайте счастье.

У меня нет уверенности в том, что разработчики поделия под названием «LiteManager» понесут заслуженную ответственность за то, что подставляют тысячи ни о чем не подозревающих пользователей (как бесплатных, так и коммерческих, что важно), в том числе и меня, на протяжении уже семи лет. Ведь нигде не написано, что программа никак не защищена и, установив ее на ПК, вы гарантированно открываете в него дверь для любого желающего, замок-то не работает.

Зато у меня есть уверенность, что профессиональные хакеры уже очень и очень давно в курсе про данную «архитектурную особенность» этого ПО и давно ее используют в своих целях.

Да, во многих продуктах используется подобная схема для обхода NAT, но во всех этих программах, сервера (роутеры) принадлежат либо самой Компании, выпускающей продукт, либо располагаются на стороне заказчика и контролируются только им. То есть нет никакой третьей стороны, всегда понятно с кого спрашивать, в случае проблем.

Да, я могу понять и простить Компанию, когда с ее серверов утекают персональные данные. Когда находят какую-то редкую уязвимость и хитро эксплуатируют ее. Но, когда уже более 5 лет предлагается, извините за выражение, лохотрон, причем массовый, — тут нет прощения и понимания. Надеюсь, хотя бы эта статья возымеет силу.

Всем пользователям настоятельно рекомендую немедленно удалить LiteManager, антивирусам рекомендую пометить сам LM и его сайт, как вредоносные.

Всем, кого беда миновала, настоятельно рекомендую «keep your eyes open», а также помнить про высказывание о бесплатном сыре и мышеловке.

→ Github

Бесплатная загрузка HACKER DARK VIP для Android [Получить идентификаторы FF]

Garena Free Fire — одна из самых популярных игровых платформ Android, которая обеспечивает лучшую платформу для многопользовательских онлайн-игр. Итак, есть люди, которые вкладывают деньги в игру, а другие не могут. Итак, мы здесь с простым способом, с помощью которого вы можете получить доступ к платформе.

HACKER DARK VIP Apk — это приложение для взлома Android, которое предлагает взломать учетные записи Garena Free Fire. Он предоставляет пользователям возможность управлять учетной записью другого пользователя и получать доступ ко всем их функциям и услугам.

Как вы знаете, есть игроки, которые присоединяются к любой платформе ради развлечения. Но через какое-то время они не хотят играть в игры. Таким образом, они просто покидают учетную запись и начинают играть в другие игры. Точно так же в Free Fire доступны геймеры, которые вкладывают деньги в игру.

Итак, эти учетные записи сейчас не используются, и вы можете получить их бесплатно.

Если вы не хотите вкладывать деньги в игру и по-прежнему хотите использовать эти функции, вам необходимо установить этот инструмент для взлома на свое устройство Android и начать изучать все удивительные функции. Вы можете легко получить доступ к этим учетным записям и начать их использовать.

Как взломать данные через ID Free Fire?Если вы хотите получить эти учетные записи, вам потребуется некоторая базовая информация об идентификаторе жертвы. Информация должна быть достоверной, которую можно легко получить из профиля. Пользователям доступны несколько сервисов, в том числе идентификатор пользователя и адрес электронной почты.

Для взлома данных через ID FF потребовались обе эти информации, которые вы можете легко получить. Во-первых, вам нужно найти учетную запись жертвы, которую вы легко найдете в списке друзей, если пользователь находится в вашем списке друзей. Если жертвы нет в вашем списке друзей, вам нужно ее найти.

Если жертвы нет в вашем списке друзей, вам нужно ее найти.

После того, как вы получили профиль, вам необходимо получить доступ к профилю и получить идентификатор пользователя. Идентификатор пользователя доступен в левом верхнем углу под изображением профиля пользователя. Как только вы получите идентификатор, вам нужно будет искать электронную почту.

Вы можете найти электронную почту на платформах социальных сетей, таких как Facebook, Instagram и других. Вы можете найти электронную почту в контактной информации. Как только вы получите всю информацию, вы сможете легко взломать данные с помощью идентификатора и начать доступ к услугам.

Загрузите Data Hack Via ID на свое устройство Android и получите доступ к этому приложению. Вы должны предоставить всю информацию и отправить ее. Процесс займет некоторое время, но вы получите данные для входа. Итак, как только вы получите доступ, измените адрес электронной почты и пароль, чтобы полностью получить учетную запись.

Вы можете использовать эти методы, чтобы получить учетную запись бесплатно без каких-либо проблем. Но если вы взломали учетную запись активного пользователя, то у вас могут возникнуть проблемы. Так что подумайте, прежде чем использовать этот прием. Мы не несем ответственности за результаты. Если вы хотите получить премиум-функции бесплатно, попробуйте Инструменты для кожи Lite.

Но если вы взломали учетную запись активного пользователя, то у вас могут возникнуть проблемы. Так что подумайте, прежде чем использовать этот прием. Мы не несем ответственности за результаты. Если вы хотите получить премиум-функции бесплатно, попробуйте Инструменты для кожи Lite.

| Имя и фамилия | ХАКЕР ТЕМНЫЙ VIP |

| Size | 3.30 MB |

| Версия | v1.0 |

| Имя пакета | com.devil.official16 |

| разработчик | DEVIL |

| Цена | Бесплатно |

| Требуется минимальная поддержка | 4.4 и выше |

Если вы хотите использовать чужую учетную запись, загрузите этот инструмент на свое устройство. Вам нужно найти кнопку загрузки, которая находится вверху и внизу этой страницы. Нажмите на него и подождите несколько секунд, загрузка начнется автоматически после нажатия.

Нажмите на него и подождите несколько секунд, загрузка начнется автоматически после нажатия.

Приложение защищено паролем, но не беспокойтесь об этом. Мы собираемся поделиться паролем со всеми вами. Вы можете легко получить пароль по ссылке ниже и использовать его. Пароль доступен в верхнем регистре.

Пароль: HACKER DARK VIP

Основные характеристики приложения- Бесплатно скачать и использовать

- Лучший взлом Free Fire

- Захват чужих счетов

- Получите учетные записи Sultan бесплатно

- Легко получить учетные данные для входа

- Быстрый и простой процесс

- Мгновенный ответ

- Простые и легкие методы

- Удобный интерфейс

- Многое другое

HACKER DARK VIP Download, если вы хотите получить доступ ко всем удивительным функциям и услугам приложения. Вы можете получить доступ к любой учетной записи, если у вас есть точная информация о ней. Итак, взломайте свой Android по ссылке ниже и испытайте удачу.

Итак, взломайте свой Android по ссылке ниже и испытайте удачу.

Новый инструмент позволяет взломать Touch ID на iPhone и iPad

Сканер отпечатков пальцев Touch ID впервые появился в iPhone 5s еще в 2013 году. С тех пор его не удавалось взломать никому, однако теперь миф о его 100% защищенности развеян. Известный хакер под ником xerub выложил в свободный доступ ключ для его взлома во всех iPhone и iPad, причем воспользоваться им могут как исследователи безопасности, так и хакеры в своих целях. С использованием нового специального инструмента модуль Touch ID можно взломать.

Выпущенный ключ для дешифрования предназначается для прошивки Secure Enclave (SEP), которая используется сопроцессором, отвечающим за хранение отпечатков пальцев. Он не только содержит всю эту информацию, но и обрабатывает ее, а затем сверяет. Это позволяет получать доступ к конфиденциальной информации на мобильном устройстве в обход защиты центрального процессора. Такой принцип работы значительно усложняет работу хакерам, поскольку за четыре года никому так и не удалось взломать Touch ID, но вот, теперь, этот день настал.

Такой принцип работы значительно усложняет работу хакерам, поскольку за четыре года никому так и не удалось взломать Touch ID, но вот, теперь, этот день настал.

Модуль Secure Enclave, отвечающий за работу дактилоскопического модуля в iPhone и iPad, функционирует на базе прошивки SEPOS с собственным ядром, драйверами, службами и приложениями. Все данные, которые попадают в этот сопроцессор, шифруются с использованием 256-битного шифрования – это значительно усложняет получение к ним доступа.

Ключ и специальный инструмент от хакера xerub позволяет обойти все средства защиты и взломать Touch ID, после чего к iPhone и iPad можно будет получить полный доступ. Как сообщает сам разработчик, для успешного взлома необходимо лишь две вещи: img4lib и фирменный инструмент для разделения прошивки SEP. Сам ключ для дешифровки доступен здесь.

Присоединяйтесь к нам в Google News, Twitter, Facebook, Instagram, ВКонтакте, YouTube и RSS чтобы следить за новостями и оперативно получать интересные материалы.

Отпечаток, радужка и вены – взломать нельзя защититься

24 Ноября 2020

Сергей Афанасьев, исполнительный директор, начальник управления статистического анализа «Ренессанс Кредит»

Взломавшие Face ID на iPhone X специалисты по кибербезопасности из компании Bkav считают, что на сегодняшний день самым надежным видом биометрии является отпечаток пальца.

С ними не согласны хакеры из сообщества Chaos Computer Club, которые взломали отпечаток пальца на iPhone 5s ещё в 2013 году. Для взлома им потребовалось сфотографировать в высоком разрешении отпечаток пальца владельца айфона. Далее фотографию отпечатка распечатали на толстой бумаге на лазерном принтере, получив трафарет. После этого на трафарет-распечатку залили жидкий латекс, получив своеобразное «факсимиле» отпечатка. Далее один из хакеров наклеил латекс на свой палец и взломал Touch ID владельца айфона.

Сразу после этой нашумевшей демонстрации другие эксперты по кибербезопасности принялись проверять методику взлома Touch ID с помощью отпечатка из латекса. И у многих это получилось. Однако некоторые отмечали, что процесс сопряжен с рядом трудностей. В частности, было отмечено, что на практике будет сложно получить изображение отпечатка пальца в высоком разрешении.

Но всего через пару лет изобретатели технологии взлома Touch ID развенчали этот миф. Они смогли сфотографировать отпечаток пальца министра обороны Германии, находясь всего в трех метрах от нее, пока она читала доклад на публичной конференции.

Производители смартфонов учли эту уязвимость и в 2017 году компания Samsung выпустила свой флагманский смартфон Galaxy S8 с новейшей технологией биометрии по радужке глаза, которая должна была стать более защищенной по сравнению с отпечатком пальца.

Однако с радужкой тоже оказалось не все так радужно. Та же самая группа хакеров из Chaos Computer Club показала, что взломать радужку еще проще. Для этого хакерам потребовалось сфотографировать с нескольких метров владельца смартфона на обычный фотоаппарат. Далее фотография глаза была распечатана на лазерном принтере той же компании Samsung, после чего на распечатку наклеили обычную контактную линзу и взломали биометрию смартфона, получив к нему доступ.

Для этого хакерам потребовалось сфотографировать с нескольких метров владельца смартфона на обычный фотоаппарат. Далее фотография глаза была распечатана на лазерном принтере той же компании Samsung, после чего на распечатку наклеили обычную контактную линзу и взломали биометрию смартфона, получив к нему доступ.

Примерно через год (в 2018 году) польские учёные создали технологию Liveness Detection для радужки, цель которой – определить, что фотография радужки сделана с живого человека, а не с мёртвого.

Для этого разработчики обучили свёрточную нейронную сеть, которая смогла отличать радужку живого человека от мертвого с точностью 99%. При этом использовали уже готовую предобученную нейронную сеть VGG-16 (которая выложена во многих открытых репозиториях) и дообучили три последних слоя этой сети (из 16-ти) всего на 500 фотографиях. Таким образом разработчики продемонстрировали, что для решения таких не очень сложных, но технологичных задач, не требуется больших массивов данных и дорогих вычислительных ресурсов.

Если отпечаток пальца и радужку глаза легко сфотографировать на обычную фотокамеру, то получить рисунок вен, наверное, должно быть сложнее, поскольку для сканирования вен используются специальные инфракрасные камеры.

Изображение рисунка вен формируется благодаря тому, что гемоглобин в крови поглощает инфракрасное излучение, в результате чего степень отражения вен уменьшается, и они отображаются на фотографии в виде черных линий. Примерно по такому же принципу работают пульсоксиметры, которые измеряют уровень кислорода (а точнее гемоглобина) в крови человека.

В прошлом году на конференции Chaos Communication Congress, организованной сообществом Chaos Computer Club, немецкие инженеры из Берлинского политеха продемонстрировали, как взломать биометрию по рисунку вен. Для этого они сфотографировали вены на ладони с помощью инфракрасной камеры. Затем с помощью 3D-принтера сделали искусственную ладонь из воска, в которую была залита фотография с рисунком вен. С помощью полученной восковой ладони инженеры взломали биометрию по рисунку вен.

С помощью полученной восковой ладони инженеры взломали биометрию по рисунку вен.

Докладчики отметили, что взлом биометрии по рисунку вен не сопряжен с технологическими трудностями, поскольку инфракрасные датчики можно купить в обычном магазине электроники и закрепить их, например, в сушилке для рук.

Взломы отпечатка, радужки и рисунка вен продемонстрировали слабую защищенность данных биометрических технологий. Однако для применения таких техник взлома необходимо находиться в непосредственной близости к «жертве», чтобы получить нужную фотографию. То есть масштабировать такие методы взлома вряд ли получится.

Однако в 2018 году ученые из Нью-Йоркского Университета придумали другой метод взлома биометрии по отпечатку, который в будущем может стать реальной угрозой и для радужки, и для рисунка вен.

Учёные разработали нейронную сеть Deep Master Prints, которая генерирует поддельный отпечаток пальца. Технология взлома достаточно интересная. Оказалось, что в биометрии по отпечатку пальца используется не весь рисунок отпечатка, а только грубые признаки. Это интуитивно понятно, зная, как работают свёрточные нейронные сети, лежащие в основе биометрических систем. Они выделяют грубые признаки без глубокой детализации, иначе пользователь не смог бы пройти биометрию повторно (принципы работы сверточных нейронных сетей мы разбирали в первом посте).

Оказалось, что в биометрии по отпечатку пальца используется не весь рисунок отпечатка, а только грубые признаки. Это интуитивно понятно, зная, как работают свёрточные нейронные сети, лежащие в основе биометрических систем. Они выделяют грубые признаки без глубокой детализации, иначе пользователь не смог бы пройти биометрию повторно (принципы работы сверточных нейронных сетей мы разбирали в первом посте).

Учёные этим воспользовались и обучили генеративно-состязательную сеть, которая подбирает отпечаток-«отмычку», подходящий сразу к нескольким реальным отпечаткам пальцев. Этот метод взлома работает по принципу «атаки словаря», используемого для взлома текстовых паролей, где перебираются наиболее часто употребляемые пароли или их части.

Единственным недостатком разработанной нейронной сети является ее невысокая точность – из пяти сгенерированных отпечатков проходит только один. Но такую технологию можно масштабировать, т. е. использовать её для массовых атак. И конверсии 20% будет более чем достаточно, чтобы мошенники смогли на этом «зарабатывать».

И конверсии 20% будет более чем достаточно, чтобы мошенники смогли на этом «зарабатывать».

Данная научная работа в очередной раз продемонстрировала, насколько уязвимы биометрические технологии, в основе которых лежат нейронные сети. Причём в качестве криптонита для нейронных сетей выступают другие нейронные сети – GAN’ы.

Источник: gloverussia.ruКак взломать и стать жертвой кражи личных данных

Не проходит и дня без рассказа о серьезной утечке данных в компании, правительственном учреждении или частном лице. И, как и смотреть повторы одного и того же старого телесериала снова и снова, я думаю, что большинство из нас устает от лекций за то, что не уделяет достаточно внимания компьютерной безопасности.

«Лана» чувствовала себя так, написав: «Я проигнорировала совет о безопасности компьютеров и мобильных устройств, чувствуя себя отруганной каждый раз, когда слышала рекомендацию.А потом меня взломали, я стал жертвой кражи личных данных, и мне потребовалось два года, чтобы навести порядок.

«Деннис, с твоим чувством юмора, почему бы не написать статью, рассказывающую людям , как быть взломанным? Готов поспорить, это привлечет их внимание. »

Помня об этом, я попросил Пейдж Хэнсон, руководителя отдела обучения кибербезопасности в NortonLifeLock, изучить способы взлома и превращения его в жертву кражи личных данных.

Мы оставляем цифровые следы, которые говорят о нас все

«Мы производим больше данных о себе, чем когда-либо в прошлом, что оставляет цифровой след, уязвимый для взлома», — отмечает Хансон.Если вы не будете аккуратно убирать за собой, те цифровые хлебные крошки, которые мы оставляем, могут привести воров прямо к вашей двери. Чтобы избежать этого, Хэнсон выделил несколько распространенных способов, которыми мы упрощаем мошенникам контроль над нашим цифровым миром:

1. Пройдите все опросы о том, что вам нравится и что не нравится.

Последствия: В веселых викторинах часто задают серию личных вопросов, чтобы помочь вам узнать, какая вы принцесса Диснея, или просите вас поделиться своей выпускной фотографией из ежегодника (вместе с тем, какую среднюю школу вы посещали и год). Мошенники находят творческие способы использовать эти викторины, чтобы вы могли ответить на те же вопросы, которые используются банками и другими учреждениями при создании учетных записей — ваш первоклассный учитель, ваша первая машина, ваше первое домашнее животное. Вы даете ответы на свои секретные вопросы, даже не осознавая этого. Затем хакеры могут создать на вас профиль. Если в викторине для участия или получения результатов требуется указать свой адрес электронной почты, значит, теперь у мошенника есть ваш адрес электронной почты. Он может отправить запрос на сброс вашего пароля, который выглядит так, как будто он был получен от вашего банка или компании-эмитента кредитной карты, и когда ему будет предложено «Ответить на эти контрольные вопросы», он просто может иметь всю информацию, которая ему нужна, чтобы получить доступ к вашей учетной записи.

Мошенники находят творческие способы использовать эти викторины, чтобы вы могли ответить на те же вопросы, которые используются банками и другими учреждениями при создании учетных записей — ваш первоклассный учитель, ваша первая машина, ваше первое домашнее животное. Вы даете ответы на свои секретные вопросы, даже не осознавая этого. Затем хакеры могут создать на вас профиль. Если в викторине для участия или получения результатов требуется указать свой адрес электронной почты, значит, теперь у мошенника есть ваш адрес электронной почты. Он может отправить запрос на сброс вашего пароля, который выглядит так, как будто он был получен от вашего банка или компании-эмитента кредитной карты, и когда ему будет предложено «Ответить на эти контрольные вопросы», он просто может иметь всю информацию, которая ему нужна, чтобы получить доступ к вашей учетной записи.

2. Сделайте общедоступными настройки конфиденциальности в социальных сетях.

Последствия: Это позволит убедиться, что все знают, что вы делаете, каждую фотографию, которую вы публикуете, кто ваши друзья, все личные данные, которыми вы делитесь, и, возможно, где вы живете. Хакер будет иметь полный доступ к личным данным, что сделает вас более легкой мишенью для кражи личных данных.

Хакер будет иметь полный доступ к личным данным, что сделает вас более легкой мишенью для кражи личных данных.

3. Не обновляйте операционную систему телефона, домашний компьютер или приложения.Ни в коем случае не обновляйте свое вирусное программное обеспечение!

Последствия: Одним из наиболее распространенных способов получения киберпреступниками доступа к вашим системам, помимо побуждения вас к переходу по вредоносным ссылкам, является использование устаревшего программного обеспечения. По мере того как софтверные компании обнаруживают недостатки в своих системах, выпускаются обновления. Не устанавливая их, вы рискуете быть взломанными. Устаревшее программное обеспечение вызывает заражение вредоносным ПО и другие кибер-проблемы, например программы-вымогатели.

4.Не защищайте паролем свой смартфон или мобильные устройства.

Последствия: Вы пьете кофе в ресторане, оставив устройство на столе. Без пароля любой, кто его украдет, получит мгновенный доступ ко всей вашей личной информации.

Без пароля любой, кто его украдет, получит мгновенный доступ ко всей вашей личной информации.

5. Используйте одно и то же имя пользователя и пароль для всех посещаемых вами сайтов.

Последствия: Если мошенники получат эту информацию, они будут использовать ее на популярных сайтах, чтобы получить доступ к вашим онлайн-счетам.Решение состоит в том, чтобы использовать разные пароли для каждой учетной записи, и большинство людей этого не делают. Менеджер паролей решает проблему.

6. Транслируйте все через общедоступный Wi-Fi, чтобы владелец сайта Wi-Fi мог видеть ваши действия в Интернете, какие веб-сайты и ссылки вы посещали.

Последствия: Они отправляют вам ссылку, касающуюся того, что вас интересовало, и вы нажимаете. Это называется целевой фишинг, , и теперь они получили доступ к вашей цифровой жизни.

7. Храните на своем мобильном устройстве и в бумажнике как можно больше личной информации о себе и семье, включая номера социального страхования для семьи, водительские права, домашний адрес и т.

Д.

Д.Последствия: Таким образом, в случае кражи будет намного легче взломать всю семью!

8. При работе из дома разрешите детям загружать игры и программы на ваше рабочее устройство.

Последствия: Они могут быть несовместимы с загружаемыми файлами, одобренными вашим работодателем, и могут сделать вашу компанию уязвимой для взлома.Вы можете потерять работу!

Бонус: как усугубить ситуацию после взлома

Если вас взломали или украли данные, вот как усугубить вашу проблему:

1. Ничего не делайте. Особенно не обращайтесь к своему кредитору, компании-эмитенту кредитной карты, банку или правоохранительным органам. Оставайтесь подключенными к Интернету.

Последствия: Сообщение о взломе или краже дебетовой карты, кредитной карты или номера кредитной карты и кодов безопасности до того, как они были использованы мошенником, не влечет за собой никакой ответственности, если вы знаете, что ваша карта была потеряна или украли и вообще ничего не делали, вы могли попасть под удар. Для кредитных карт потери ограничены 50 долларами в соответствии с Законом о справедливом выставлении счетов за кредит. Но правила для банкоматных карт не столь снисходительны. Существуют разные периоды времени, которые применяются к тому, когда использовалась карта, которые ограничивают личную ответственность, но вы должны действовать быстро: если вы подождете более 60 дней после отправки вам выписки, чтобы сообщить о потере, вы можете потерять все деньги сняты с вашего счета! Банки и эмитенты кредитных карт предоставят вам новые карты и коды безопасности, но не вводите эти числа в Интернете, так как ваши действия могут быть отслежены.Измените все свои пароли с другого компьютера.

Для кредитных карт потери ограничены 50 долларами в соответствии с Законом о справедливом выставлении счетов за кредит. Но правила для банкоматных карт не столь снисходительны. Существуют разные периоды времени, которые применяются к тому, когда использовалась карта, которые ограничивают личную ответственность, но вы должны действовать быстро: если вы подождете более 60 дней после отправки вам выписки, чтобы сообщить о потере, вы можете потерять все деньги сняты с вашего счета! Банки и эмитенты кредитных карт предоставят вам новые карты и коды безопасности, но не вводите эти числа в Интернете, так как ваши действия могут быть отслежены.Измените все свои пароли с другого компьютера.

2. Не создавайте резервные копии файлов на внешнем жестком диске, флэш-накопителе или в облаке.

Последствия: В случае атаки программы-вымогателя вы можете заплатить мошенникам большие деньги!

Завершая беседу, Хансон предлагает следующее предупреждение:

«Любой может стать целью».

5 способов, которыми хакеры могут украсть вашу личность

Мошенники ищут новые способы взлома компьютеров, чтобы украсть вашу личную информацию и, в худшем случае, вашу личность.Это может быть как перехват системы чата компании, так и попытка смахнуть мили часто летающего пассажира.

Если вы будете в курсе и узнаете о некоторых из последних методов, вы сделаете шаг, чтобы защитить свою личность.

Вот несколько способов, которыми хакеры используют в своих интересах потенциальных жертв, и что вы можете с этим сделать.

1.Хакеры кафе

Кибер-похитители иногда нацелены на компьютеры, которые используются в кафе или другом общественном месте, и пользователям даже не нужно подключаться к Wi-Fi, чтобы пострадать. Это по данным Технологического института Джорджии. Воры ищут маломощные электронные сигналы с вашего компьютера или смартфона, которые могут раскрыть вашу онлайн-активность, пароли и другую личную информацию, даже если вы не подключены к Интернету.

Это по данным Технологического института Джорджии. Воры ищут маломощные электронные сигналы с вашего компьютера или смартфона, которые могут раскрыть вашу онлайн-активность, пароли и другую личную информацию, даже если вы не подключены к Интернету.

Для кражи конфиденциальной информации с вашего компьютера или телефона требуется перехват «побочного канала» через приемник, который отслеживает и записывает информацию.

Эти выбросы по побочным каналам можно измерить на расстоянии нескольких футов от компьютера с помощью различных методов слежки. Например, антенны, спрятанные в портфеле, могут принимать электромагнитное излучение. Микрофоны, спрятанные под столами, могут улавливать акустическое излучение.

Совет: Когда вы находитесь за компьютером или другим электронным устройством в общественном месте, обращайте внимание на людей вокруг вас и обращайте внимание на подозрительное поведение. Если инстинкт подсказывает, что что-то не так, выключите устройства. Утечки возможны только тогда, когда ваши устройства включены.

Если инстинкт подсказывает, что что-то не так, выключите устройства. Утечки возможны только тогда, когда ваши устройства включены.

2. Ориентация на чат-систему вашей компании

Приложения для группового чата широко используются в офисных помещениях.Иногда их взламывали. Тип доступной информации включает имена, имена пользователей, адреса электронной почты, пароли и номера телефонов.

Совет: Если вы используете приложение для группового чата на работе, разумно использовать приложение со сквозным шифрованием. Сообщения должны быть доступны для чтения только на устройствах отправителя и получателя. Рекомендуется проконсультироваться с вашей компанией, чтобы узнать, является ли ваша служба чата «сквозным» шифрованием. Если нет, то, возможно, вашей компании пора подумать об изменении своей чат-платформы.

Также создавайте сложные пароли, которые труднее расшифровать. Для дополнительной безопасности не забывайте никогда не включать конфиденциальную информацию в электронное письмо или чат.

Для дополнительной безопасности не забывайте никогда не включать конфиденциальную информацию в электронное письмо или чат.

3. Ориентация на счета лояльности клиентов

Данные постоянных покупателей были нацелены на схемы, привязанные к счетам лояльности клиентов. Например, один розничный торговец видел попытку получить несанкционированный доступ к учетным записям вознаграждения, содержащим информацию о пользователях.

Совет: Используйте сложные пароли и регулярно обновляйте пароли. Следите за покупками по кредитной карте на предмет подозрительных платежей и помните, где вы храните свои бонусные карты. Кроме того, предоставляйте только минимальный объем информации, необходимый при открытии счетов лояльности клиентов, вместо того, чтобы предоставлять всю запрашиваемую информацию.

4.

Кража миль часто летающих пассажиров

Кража миль часто летающих пассажировМошенники иногда взламывали аккаунты часто летающих пассажиров и даже использовали мили жертв для бронирования бесплатных рейсов и запроса повышения класса обслуживания.

Совет : Регулярно контролируйте свои учетные записи, используйте сложные пароли и часто обновляйте свои пароли.

5. Ориентация на возврат налогов

Воры могут совершать мошенничество с возвратом налогов различными способами, но вот два из наиболее распространенных методов:

- Использование номера социального страхования жертвы для подачи мошеннической декларации.

- Кража чеков на возврат налогов по почте.

Совет: Подайте налоговую декларацию как можно скорее и выберите получение возмещения непосредственно на ваш банковский счет. Кроме того, обязательно используйте безопасные сети при подаче документов в электронном виде и рассмотрите возможность использования ПИН-кода для защиты личных данных — превентивной меры, предназначенной для борьбы с кражей личных данных, для дополнительной защиты. PIN-код для защиты личности — это шестизначный номер, присваиваемый правомочным налогоплательщикам, который помогает предотвратить неправомерное использование номеров социального страхования при мошенничестве при возврате федерального подоходного налога.

Кроме того, обязательно используйте безопасные сети при подаче документов в электронном виде и рассмотрите возможность использования ПИН-кода для защиты личных данных — превентивной меры, предназначенной для борьбы с кражей личных данных, для дополнительной защиты. PIN-код для защиты личности — это шестизначный номер, присваиваемый правомочным налогоплательщикам, который помогает предотвратить неправомерное использование номеров социального страхования при мошенничестве при возврате федерального подоходного налога.

Получите LifeLock Защита от кражи личных данных 30 ДНЕЙ БЕСПЛАТНО *

Преступники могут открывать новые счета, получать ссуды до зарплаты и даже подавать налоговые декларации на ваше имя. Каждые 3 секунды в 2019 ° становилась жертва кражи личных данных, так что не ждите, чтобы получить защиту от кражи личных данных.

Начни защиту прямо сейчас.Регистрация займет всего несколько минут.

Вы можете взломать приложение Cash проще, чем вы думаете | DataDrivenInvestor

Ответ на этот вопрос: НЕТ.

Нет. Вы не глупы из-за того, что стали жертвой чужих злых уловок. Как я уже сказал, эти хакеры искушены, и они также сообразительны. У них есть много разных способов использовать лазейки, чтобы получить ваши деньги.

Это может случиться с каждым.

И не думайте, что с вами такое не может случиться, потому что может.

Я был одним из тех людей, которые думали, что со мной этого никогда не случится, потому что я был слишком «умен», чтобы поддаться уловкам, которые используют мошенники.

Слушайте. Это не обязательно должно быть умным или глупым. Все дело в прилежании. Мы все настолько увлечены суетой жизни, что не всегда уделяем им столько внимания, сколько следовало бы.

Я был зол на себя на днях, когда меня обманули поддельным объявлением о вакансии, на которое я подал заявку на Indeed.com. Буквально через пару часов после подачи заявки мне позвонили из «компании» (я должен был подумать, что это само по себе подозрительно).

У человека на другом конце телефона был сильный иностранный акцент (опять же, еще один красный флаг, который я должен был заметить). Я с трудом понимал, что он говорил, и мне пришлось попросить его притормозить. Я только что высказал сомнение, потому что у людей с английским языком обучения есть работа здесь, в Америке, поэтому я решил, что не стану судить об этом.

Он объяснил «работу» и «оплату» и сказал, что кто-нибудь свяжется со мной, чтобы назначить собеседование. Меня это устраивало. В тот день я подал заявку на несколько вакансий, поэтому особо не задумывался об этом.

Итак, я наконец получил этот текст, в котором говорится, что следующим шагом будет «проверка» и что я получу ссылку, чтобы сделать это (это был третий красный флаг, который я пропустил).

Ссылка пришла с ID.me (законной проверочной компании). Я не прочитал весь текст, в котором говорится:

Это сообщение от California EDD и нашего партнера по проверке ID.me. Щелкните ссылку и следуйте инструкциям, чтобы запустить видеоселфи с определением живого изображения: https: // verify.id.me/en/phone/TtcPROCi.

Хорошо, я занятый, многозадачный человек, у которого всегда 101 задача выполняется одновременно. Итак, я просто вижу, как проходит текст, нажимаю на ссылку и провожу проверку.

Это была одна из тех биометрических проверок распознавания лиц, которые сканируют ваше лицо. Я подумал, что это странно, но все равно ничего об этом не подумал, пока я не получил сообщение после этого от ID.me.

В тексте говорилось, что группа безопасности показывает, что моя личность (с моим именем) использовалась для входа в Калифорнийский отдел развития сотрудников (я нахожусь в Луисвилле, Кентукки, заметьте).И они дали это электронное письмо, которое использовалось с ним :gent@ztv0. com (это НЕ мой адрес электронной почты).

com (это НЕ мой адрес электронной почты).

Мошенники, вероятно, пытались получить пособие по безработице с моей личности!

« Вот дерьмо !» Я сказал себе. « Я только что получил фишинг . Как я мог попасться на этот ? »

Послушайте, я один из тех, кто знает все о фишинговом мошенничестве и уловках, которые используют хакеры и мошенники. Причина, по которой я попал, заключалась в том, что я не обращал внимания.Я был слишком «занят».

Я немедленно связался с калифорнийским EDD и ID.me и сообщил им мое полное имя и то, что произошло, и это расследуется. Надеюсь, это единственное, что мошенники смогли сделать с моей личностью, но кто знает?

Если что-то подобное случилось с вами, не чувствуй себя одиноким и не ругай себя за это.

Жульничество случается со всеми людьми любого пола, расы, возраста, социально-экономического статуса, уровня образования, географического положения, статуса работы, религии, политической партии или любого другого обозначения.

Что делать, если вас взломали

Во время пандемии COVID-19 миллионы американцев работали из дома, занимались банковским делом из дома, ходили в школу из дома и занимались практически всем, что только можно вообразить, из дома. Но, к сожалению, злоумышленники используют эту реальность как возможность украсть личную информацию граждан.

По словам Thales, французской компании, занимающейся кибербезопасностью, крупномасштабные спам-кампании используют кризис с коронавирусом как способ распространения программ-вымогателей, установки банковских вредоносных программ и направления пользователей на мошеннические веб-страницы, посвященные COVID-19.

➡ Не позволяйте технике обмануть вас. Управляйте своим цифровым миром с лучшими в своем классе объяснителями и неограниченным доступом к Pop Mech , начиная с СЕЙЧАС.

Итак, хакеры не сбавляют обороты — они становятся более сообразительными. Но как узнать, была ли взломана ваша информация, и что делать дальше, если вы подозреваете, что одна из ваших учетных записей была взломана?

Но как узнать, была ли взломана ваша информация, и что делать дальше, если вы подозреваете, что одна из ваших учетных записей была взломана?

«Я думаю, что мы наводнены таким количеством информации, что иногда мы теряем чувство страха, неуверенности и сомнений», — говорит Popular Mechanics Тиффани Франклин, менеджер по обучению кибербезопасности компании Optiv, занимающейся сетевой безопасностью, из Денвера. «Дело не в том, что нам нужно бояться киберпреступников как таковых, нам нужно понимать риски и лучше учиться».

Как узнать, что вас взломали

id-workGetty Images

Как узнать, была ли взломана одна из ваших учетных записей? По словам Франклина, во многих случаях это довольно очевидно, и вы можете отслеживать свои учетные записи на предмет подозрительной активности.

В классическом сценарии это может включать необычную активность на вашем банковском счете, но есть большая вероятность, что вы также можете получать предупреждения от Google, Facebook или Apple о том, что для вашей учетной записи была предпринята попытка входа. Это не обязательно означает взломанную учетную запись, но это, безусловно, красный флаг, если эти попытки входа в систему исходили не от вас.

Это не обязательно означает взломанную учетную запись, но это, безусловно, красный флаг, если эти попытки входа в систему исходили не от вас.

💡 Совет. Воспользуйтесь этими службами уведомления о нарушениях, чтобы оставаться на опережение. Они сообщат вам, были ли ваши учетные записи электронной почты частью прошлого взлома, а также отправят вам предупреждения о любых новых взломах.

www.haveibeenpwned.com

www.f-secure.com

Вам следует попытаться сбросить или заблокировать эти учетные записи, если вы заметили покупки через свою учетную запись Apple ID, которые вы не узнаете, видели отправленные электронные письма, которые исходили не от вас, или обнаруженные какие-либо другие подозрительные действия в ваших учетных записях, которые вы можете отследить, но не можете учесть.

Вам следует абсолютно ознакомиться с законами вашего штата об уведомлении о нарушениях. Национальная конференция законодательных собраний штатов хранит на своем веб-сайте исчерпывающий список действующих законодательных актов для всех 50 штатов.

В Пенсильвании, где базируется Popular Mechanics , организации, которые контролируют конфиденциальную личную информацию, «должны уведомлять о любом нарушении безопасности системы после обнаружения нарушения безопасности системы.»

Другими словами, компания должна сообщить вам, что произошло нарушение, статистика. У Uber действительно были проблемы из-за этого в прошлом.

Уведомление финансовых учреждений

SorbettoGetty Images

После того, как вы установили, что с одной или несколькими вашими учетными записями что-то не так, вы должны уведомить соответствующие учреждения, в которых находится ваша учетная запись. Это может означать обращение в Apple, Google, ваши банки и даже в крупные кредитные бюро.

Это не только может помочь защитить вас от дальнейшего ущерба или, по крайней мере, послужить записью, но также может предупредить организации о том, что может быть более серьезным нарушением. Считайте, что это способ не только помочь другим, но и заплатить за это самому себе в будущем.

Этот контент импортирован из {embed-name}. Вы можете найти тот же контент в другом формате или найти дополнительную информацию на их веб-сайте.

«Если кто-то взломал вашу учетную запись [особенно с использованием двухфакторной аутентификации], сообщите об этом компании — это может быть более серьезным нарушением», — говорит Франклин.«Пусть компания, в которой вы работаете, знает, что бы ни случилось … и что они с этим сделают, зависит от них». Вам также следует связаться с местными властями, если во взломе есть финансовая составляющая.

Измените все свои пароли

ТоммиGetty Images

Данные опроса Harris Poll за 2019 год показывают, что двое из трех человек повторно используют пароли для разных учетных записей. Это ужасная идея.

«Уровень сам с собой: для скольких учетных записей я использую одинаковые пароли?» Франклин говорит.

В то время как любой, кто участвует во взломе, должен обновить свои пароли для различных веб-сайтов и приложений, а не только для тех, которые уже были взломаны, переработчики серийных паролей должны особенно обратить внимание на этот шаг. Если ваш пароль «Fido123!» в вашей учетной записи Gmail, и хакер проникнет, вам лучше поверить, что они собираются опробовать этот пароль с другими вашими учетными записями.

Если ваш пароль «Fido123!» в вашей учетной записи Gmail, и хакер проникнет, вам лучше поверить, что они собираются опробовать этот пароль с другими вашими учетными записями.

В любом случае возьмите за привычку периодически менять пароли. Большинство крупных организаций заставляют своих сотрудников делать это, и хотя отдельные люди не имеют таких же финансовых ресурсов, как компании с полноценными ИТ-командами, вы можете сделать небольшую вещь, чтобы придерживаться этого корпоративного стандарта.

Пока вы занимаетесь этим, выясните, есть ли у вас «зомби-аккаунты», — говорит Франклин. Это учетные записи, на которые вы могли подписаться, скажем, в 2006 году, и вы не входили в них в течение последнего десятилетия. (Подумайте: AOL, AIM и Hotmail.) Если киберпреступник попадает в одну из этих учетных записей, а вы не используете ее активно, они могут получить доступ к любой имеющейся там информации без вашего ведома. Удалите их сейчас и никогда не оглядывайтесь назад.

💡 Совет. Прекратите сохранять пароли в браузере — получите менеджер паролей.

Прекратите сохранять пароли в браузере — получите менеджер паролей.

Франклин говорит, что существует распространенное заблуждение, что можно безопасно использовать что-то вроде инструмента диспетчера паролей Google Chrome, чтобы все ваши имена пользователей и пароли автоматически сохранялись для ваших наиболее посещаемых веб-сайтов.

Конечно, это удобно, но это ужасная практика кибербезопасности. Например, если преступник получит доступ к вашей учетной записи Gmail, он может войти на все эти веб-сайты, изменить пароли и заблокировать вас. Или, если грабитель украдет ваше устройство, он может автоматически получить доступ ко всем вашим учетным записям, поскольку все эти данные у вас всегда под рукой.

Совет Франклина? «Google ищет программное обеспечение для управления паролями. Вы увидите бесплатные платные инструменты и , некоторые из которых позволяют импортировать существующие пароли из браузеров и загружать их в свое программное обеспечение для управления. Это просто зависит от того, за что вы готовы платить и

Это просто зависит от того, за что вы готовы платить и

Вот несколько менеджеров паролей, которые редакторы Pop Mech используют и рекомендуют:

Обновите настройки двухфакторной аутентификации

Вероятно, ваш выбор двухфакторной аутентификации (2FA) не самый лучший, говорит Франклин, особенно если вы используете контрольные вопросы.Рассмотрите всю информацию о вас, которая является общедоступной, и прекратите использовать ее в качестве ответа на подобные вопросы.

«Выбирайте только те вопросы, которые невозможно исследовать или отгадать», — говорит Франклин. «Не выбирайте девичью фамилию своей матери, потому что это можно легко найти. Используйте что-то вроде имени [вашего] лучшего друга в начальной школе. Может, вы больше не разговариваете и не связаны в социальных сетях».

Еще лучше, если у вас есть выбор изменить настройки двухфакторной аутентификации на что-то другое, сделайте это. Золотой стандарт — это физический ключ безопасности, как у Yubico Yubikey. Это небольшие устройства, похожие на флэш-накопитель USB, и вы можете легко прикрепить их к связке ключей или спрятать в секретном месте. Для них не требуется аккумулятор или какое-либо специальное программное обеспечение — вы просто подключаете их к своему устройству или держите их поблизости (в зависимости от модели, которую вы покупаете), и это подтверждает вашу личность.

Золотой стандарт — это физический ключ безопасности, как у Yubico Yubikey. Это небольшие устройства, похожие на флэш-накопитель USB, и вы можете легко прикрепить их к связке ключей или спрятать в секретном месте. Для них не требуется аккумулятор или какое-либо специальное программное обеспечение — вы просто подключаете их к своему устройству или держите их поблизости (в зависимости от модели, которую вы покупаете), и это подтверждает вашу личность.

Защитите себя от будущих взломов

Необходимые требования к кибербезопасности

YubiKey для iPhone и Android

Защитная пленка для экрана Privacy для iPhone 11 / XR

Подписка на VPN на 1 год (6 устройств)

Выйти из Oversharing Online

В целом, по словам Франклина, безопасность заключается в том, чтобы быть ответственным гражданином цифровых технологий.Чем больше личных данных вы размещаете на Диком Диком Западе Интернета, тем выше вероятность того, что злоумышленник использует эту информацию для вашей эксплуатации.

Установите в своем профиле Facebook максимально возможные параметры конфиденциальности и выполните быстрый поиск в Google, чтобы увидеть, какая информация о вас уже циркулирует в эфире. Если киберпреступник сможет выяснить, где вы работаете, где живете и с кем связаны в LinkedIn, вы будете более склонны к тактике социальной инженерии и целевому фишингу — практике отправки мошеннических электронных писем, которые выглядят как реальная вещь, чтобы заставить людей переходить по вредоносным ссылкам.

«Мы становимся более уязвимыми, чем больше у нас есть», — говорит Франклин. «Каждый фрагмент данных, который хранится или передается в сети, имеет ценность для киберпреступника, потому что чем больше фрагментов киберпреступник сможет собрать воедино, тем больше шансов, что он добьется успеха в своей атаке».

Кортни Линдер Старший редактор До прихода в Pop Mech Кортни работала репортером в газете своего родного города Pittsburgh Post-Gazette. Этот контент создается и поддерживается третьей стороной и импортируется на эту страницу, чтобы помочь пользователям указать свои адреса электронной почты. Вы можете найти дополнительную информацию об этом и подобном контенте на сайте piano.io.

Вы можете найти дополнительную информацию об этом и подобном контенте на сайте piano.io.

Netflix взломали, а электронную почту изменили — как вернуть аккаунт

Netflix — одна из самых популярных потоковых платформ в мире. К сожалению, это делает его заманчивой целью для хакеров, которые хотят смотреть фильмы и телешоу, позволяя оплачивать счета кому-то другому.

Иногда хакеры просто меняют пароль, но ничего больше, а иногда они вообще ничего не меняют (надеясь остаться незамеченным). Но чаще хакеры меняют адрес электронной почты, связанный с учетной записью, просто чтобы все это взять на себя.

Независимо от метода, существуют способы борьбы с хакерской атакой. В этой статье мы покажем вам, что делать, если ваша учетная запись Netflix взломана, и как ее вернуть.

Как узнать, взломали ли вашу учетную запись Netflix?

Хакеры используют широкий спектр методов для получения доступа к чьей-либо учетной записи Netflix.

В некоторых случаях хакеры получают доступ к вашей учетной записи и оставляют ваши учетные данные в покое в надежде, что они смогут продолжать использовать вашу учетную запись без вашего ведома. В этой ситуации важно следить за странной активностью при просмотре в вашей учетной записи Netflix.

В этой ситуации важно следить за странной активностью при просмотре в вашей учетной записи Netflix.

В других случаях хакеры могут изменить ваш адрес электронной почты для входа и пароль, чтобы полностью запретить вам доступ к учетной записи. В подобных ситуациях вам придется связаться с Netflix, чтобы восстановить контроль над своей учетной записью.

Давайте посмотрим, как узнать, была ли ваша учетная запись взломана, и как вернуть ее.

Защитите свою учетную запись и выйдите из системы со всех устройств

Самый простой способ узнать, использовал ли кто-то вашу учетную запись, — это проверить вкладку, которую недавно просматривали на Netflix. Если вы видите там фильм или телешоу, которое не смотрели в последнее время, скорее всего, ваш аккаунт используется кем-то другим.

В этом случае вам следует немедленно сменить пароль, чтобы предотвратить ухудшение ситуации и предотвратить повторное использование вашей учетной записи хакером.

Вот как вы можете убедиться, что в вашей учетной записи Netflix имела место подозрительная активность:

- Войдите в свою учетную запись Netflix и выберите Account .

- Щелкните Просмотр активности , чтобы увидеть все действия, которые выполнялись в вашей учетной записи. Хакер может удалить недавнюю активность, поэтому, если вы все еще не уверены в том, что произошло, переходите к следующему шагу.

- Щелкните Недавние потоковые операции с устройства , чтобы увидеть места, из которых был выполнен вход в вашу учетную запись.

- Проверьте, нет ли неизвестных логинов из других стран или регионов.

- Если вы видите имя для входа, о котором не знали, возможно, ваша учетная запись была взломана. Вернитесь к настройкам и выберите Выйти из всех устройств .

Это приведет к выходу из вашей учетной записи на всех устройствах, в том числе используемых хакером. Теперь, когда вы убедились, что вы единственный человек, использующий учетную запись, пора сменить пароль, чтобы хакер больше не входил в систему.

Изменение пароля с мобильных устройств:

- Войдите в свою учетную запись Netflix с любого устройства.

- Выберите Еще в правом нижнем углу экрана.

- Перейдите в настройки приложения и прокрутите вниз, пока не найдете свой адрес электронной почты в разделе Action .

- Нажмите на него, и вы сможете изменить свой пароль.

- Включите двухэтапную аутентификацию для своего адреса Gmail (если это тот почтовый клиент, который вы используете).Таким образом, вам нужно будет подтверждать каждый вход в систему, щелкая ссылку, которую вы получите в своем электронном письме. Хотя это может показаться неприятным, лучше перестраховаться.

Изменение пароля с компьютера:

- Войдите в свою учетную запись Netflix.

- Наведите указатель мыши на значок своего профиля в правом верхнем углу и выберите Учетная запись в раскрывающемся меню.

- Нажмите Изменить пароль . Вы найдете его в правом верхнем углу страницы учетной записи в разделе Членство и выставление счетов .

- На следующей странице введите текущий пароль в первое поле и новый пароль в два других.

- При желании вы можете установить флажок рядом с Требовать от всех устройств повторного входа в систему с новым паролем . Это приведет к автоматическому выходу всех ваших подключенных устройств из Netflix.

- Нажмите Сохранить , чтобы сохранить новый пароль.

Теперь ваша учетная запись должна быть в безопасности, так как хакер не сможет снова войти в систему.

Что делать, если моя учетная запись Netflix была взломана, а адрес электронной почты изменился?

Если кто-то взломал вашу учетную запись и изменил вашу регистрационную информацию (адрес электронной почты и пароль), вы узнаете об этом довольно быстро. При попытке войти в систему вы получите сообщение об ошибке: « К сожалению, мы не можем найти учетную запись с этим адресом электронной почты. Повторите попытку или создайте новую учетную запись . ’

’

Если вы используете правильный адрес электронной почты для входа в систему, это сообщение явно указывает на то, что с вашей учетной записью что-то не так.К счастью, и в большинстве случаев Netflix готов вам помочь. Вот что вам нужно сделать:

Первой остановкой после получения этого сообщения должна быть ваша учетная запись электронной почты. Выполните широкий поиск Netflix. Когда злоумышленник изменил ваши учетные данные, Netflix отправил вам электронное письмо, уведомляющее об изменении и включившее ссылку. Щелкните ссылку Свяжитесь с нами .

Если вы не видите письмо, не беспокойтесь. Вы можете получить доступ к этой же ссылке с экрана входа в систему.Вот как это сделать:

- Сначала нажмите Нужна помощь?

- Теперь нажмите Я не помню свой адрес электронной почты или телефон гиперссылку.

- Введите свое имя и данные кредитной карты, которые вы использовали для этой учетной записи.

Затем нажмите Найти учетную запись .

Затем нажмите Найти учетную запись .

Этот метод работает только в том случае, если учетная запись ведется на ваше имя и указанная кредитная карта все еще актуальна. Если для вашей учетной записи Netflix выставлен счет через стороннюю службу или вы не можете найти свою учетную запись, пора обратиться в службу поддержки Netflix.

Примечание : Если вы аннулировали свою учетную запись, а прошло более десяти месяцев, ваш адрес электронной почты больше не существует в компании, и поэтому вы не можете войти в систему.

Если вы подозреваете, что ваша неактивная учетная запись была скомпрометирован, вы можете сообщить о проблеме в Netflix через их центр поддержки; пользователи часто получают от этого большую помощь.

Если хакер приложил все усилия, чтобы изменить всю вашу информацию, включая номер кредитной карты, вам будет сложно доказать, что вы являетесь первоначальным владельцем учетной записи.Исходя из того, что мы узнали от пользователей, у которых возникла эта проблема, вам не следует ожидать, что вы вернете украденный аккаунт. Netflix не сможет проверить вашу исходную информацию, и нет другого способа доказать, что аккаунт изначально принадлежал вам.

Netflix не сможет проверить вашу исходную информацию, и нет другого способа доказать, что аккаунт изначально принадлежал вам.

Лучшим результатом будет удаление украденной учетной записи. Это означает, что вам придется создать новый, чтобы вернуться к просмотру любимых телешоу. Все зависит от службы поддержки клиентов и от того, как они справятся с проблемой.

Обеспечьте безопасность своей учетной записи

Лучший способ гарантировать, что никто другой не получит контроль над вашей учетной записью Netflix, — это сделать ее максимально безопасной с первого дня. Это означает, что вы должны создать пароль с цифрами, заглавными и строчными буквами и даже несколькими символами.

Остерегайтесь сообщений, отправляемых вам Netflix. Хакеры и мошенники нередко рассылают пользователям Netflix электронные письма с фишингом для получения личной информации. В этих письмах пользователей просят подтвердить свою платежную информацию и учетные данные для входа.Некоторые мошенники заходят так далеко, что предоставляют реалистичную ссылку на веб-сайт, чтобы заманить свою жертву в ловушку и лишить ее личной информации. Защита вашей учетной записи означает, что вы не разглашаете информацию для доступа к ней.

Защита вашей учетной записи означает, что вы не разглашаете информацию для доступа к ней.

Другой распространенный способ, которым хакеры получают доступ к вашей учетной записи Netflix, — это веб-браузеры, в которых нет защиты от вредоносных программ. Это проблема не только для вашего развлечения, но и для других аккаунтов.

Если после всего этого ваша учетная запись будет взломана, по крайней мере, вы будете знать, что хакерам пришлось приложить массу дополнительных усилий.Большинство из них сдадутся и отправятся на поиски более легкой цели.

Часто задаваемые вопросы

Безопасность Netflix в наши дни очень важна. Вот почему мы включили этот раздел, чтобы ответить на больше ваших вопросов.

Как мне изменить свою платежную информацию, если я не могу войти в систему?

Предположим, вы один из тех немногих несчастных, кто не может войти в свою учетную запись, и вы не можете вернуть свою учетную запись. Если ваша платежная информация по-прежнему связана, вы по-прежнему будете видеть ежемесячный списанный платеж до тех пор, пока аккаунт не будет аннулирован.

Если Netflix не помогает, ваша первая остановка должна быть в вашем финансовом учреждении. Большинство банков, компаний, выпускающих кредитные карты, и особенно PayPal должны предоставить вам возможность прекратить платежи.

Хотя некоторые банки взимают за это комиссию, важно защитить свой способ оплаты.

Зачем кому-то взломать мою учетную запись Netflix?

Если бы ваш друг получил доступ к вашей учетной записи, ответ на этот вопрос прост: они хотят смотреть Netflix бесплатно. Но, допустим, это кто-то вам неизвестный.Зачем какому-то случайному человеку (возможно, из другой страны) ваша учетная запись Netflix? Даже план самого высокого уровня стоит всего 15 долларов в месяц.

Что ж, некоторые люди получают прибыль, продавая информацию о вашей учетной записи в даркнете. Другие могут обнаружить, что вы используете ту же информацию для входа в другие, более серьезные учетные записи (например, банковские счета, социальные сети и т. Д.).

Наконец, некоторые люди могут захотеть смотреть американский контент в других странах. Какой бы ни была причина, примите надлежащие меры для защиты своей учетной записи (используйте другой пароль, проверьте свою электронную почту), чтобы не стать одной из следующих жертв хакера.

Какой бы ни была причина, примите надлежащие меры для защиты своей учетной записи (используйте другой пароль, проверьте свою электронную почту), чтобы не стать одной из следующих жертв хакера.

Как хакеры попадают в мой аккаунт?

Есть много способов, которыми хакер может получить доступ к вашей учетной записи. Во-первых, фишинговые электронные письма — это инструмент, который часто используют злоумышленники. Отправив официальное электронное письмо, на которое вы обязательно ответите, хакеры фактически получили ваше имя пользователя и пароль. Обычно это электронное письмо направляет вас на веб-страницу, на которой вас просят войти в свою учетную запись Netflix. Лучше не входить в свою учетную запись Netflix где-либо, кроме официального приложения или веб-сайта.

Затем хакеры могли получить доступ к другой вашей учетной записи. Вот почему те, кто знаком с отраслью, часто советуют использовать разные пароли для каждой учетной записи. Если кто-то получит доступ к вашей электронной почте, он также получит доступ к другим аккаунтам.

Могу ли я позвонить в Netflix и поговорить с кем-нибудь о помощи?

Да! Вы можете заполнить форму, пообщаться с действующим агентом или позвонить агенту, чтобы помочь вам восстановить свою учетную запись. Однако вам понадобится приложение Netflix для AndroidOS или iOS, чтобы совершить этот телефонный звонок.

Если вы предпочитаете разговаривать с живым человеком, выполните следующие действия:

1. Откройте мобильное приложение Netflix и убедитесь, что вы вошли в свою учетную запись. Затем нажмите на значок своего профиля в правом верхнем углу.

2. Нажмите Справка .

3. Нажмите на значок Вызов .

Конечно, вы также можете использовать опцию чата, чтобы поговорить с кем-нибудь и получить помощь с вашей учетной записью Netflix.

Как защитить себя от кражи личных данных

Редакционная группа Select работает независимо над обзором финансовых продуктов и написанием статей, которые, как мы думаем, будут полезны нашим читателям. Мы можем получать комиссию, когда вы переходите по ссылкам на продукты наших аффилированных партнеров.

Мы можем получать комиссию, когда вы переходите по ссылкам на продукты наших аффилированных партнеров.

8 ноября инвестиционная платформа Robinhood объявила, что в результате утечки данных была обнаружена личная информация более 7 миллионов ее клиентов. Согласно заявлению компании, в ходе атаки на систему безопасности не были обнаружены номера социального страхования, номера банковских счетов или номера дебетовых карт, и ни один из клиентов не понес «финансовых потерь» в результате инцидента.

Утечка данных в основном касалась только имен клиентов и адресов электронной почты.У ограниченного числа клиентов была раскрыта дополнительная личная информация, такая как дата рождения и почтовый индекс, и компания заявляет, что примерно у 10 клиентов были «раскрыты более подробные данные об учетной записи» (хотя подробности не были раскрыты).

Если вы являетесь пользователем Robinhood, вы можете узнать больше о том, как обеспечить безопасность своей учетной записи, перейдя в справочный центр на веб-сайте компании. Однако вы можете сделать дополнительный шаг, инвестировав в дополнительный уровень защиты вашей личной информации.Вот здесь хорошая идея — услуги по краже личных данных.

Однако вы можете сделать дополнительный шаг, инвестировав в дополнительный уровень защиты вашей личной информации.Вот здесь хорошая идея — услуги по краже личных данных.

Подпишитесь на рассылку новостей Select!

Наши лучшие подборки в вашем почтовом ящике. Еженедельные рекомендации по покупкам, которые помогут улучшить вашу жизнь. Подпишите здесь.

Как еще больше защитить себя от мошенничества с личными данными

Кража личных данных может происходить разными способами, будь то украденный номер социального страхования или информация о кредитной карте, и это может быть дорогостоящим. Исследование по мошенничеству с использованием личных данных, проведенное в 2020 году компанией Javelin Strategy and Research, показало, что мошенничество с использованием личных данных обходится потребителям в колоссальные 16 долларов.9 миллиардов в 2019 году. Вы можете не сразу обнаружить мошенничество, но, тем не менее, чем дольше оно затягивается, тем дороже может быть устранение кражи личных данных.

Пользователи Robinhood, которые на этот раз отказались от ответственности, но хотят быстро обнаружить потенциальное мошенничество в будущем, могут захотеть подписаться на службу защиты от кражи личных данных.

Эти службы могут определить, владеет ли мошенник вашей информацией, проверив, используется ли ваша личная информация не по назначению или она появляется в темной сети, социальных сетях или других базах данных.Если вы стали жертвой мошенничества, многие службы также предлагают консультации специалистов, а также страховку, которая может компенсировать судебные издержки и другие расходы, связанные с восстановлением вашей личности.

Лучшие услуги по защите от кражи личных данных

Выберите проверенные десятки услуг по защите от кражи личных данных и кредитному мониторингу, которые защищают вашу информацию и обеспечивают страхование. Лучшие услуги, такие как IdentityForce®, предлагают до 1 миллиона долларов на приемлемые расходы, связанные с разрешением и восстановлением вашей личности.

Фактически, мы оценили IdentityForce как «лучший в целом», потому что оба его плана UltraSecure и UltraSecure + Credit обеспечивают стандартное покрытие до 1 миллиона долларов, чтобы помочь вам возместить наличные расходы и потерю заработной платы в случае нарушения вашей личности. Клиенты Robinhood должны принять к сведению, что с любым планом они также могут получать предупреждения о потенциальном мошенничестве на своих банковских, кредитных картах и инвестиционных счетах, а также об использовании их медицинского идентификатора, номера социального страхования и адреса. Узнайте, какое еще покрытие вы получаете, а также информацию о ценах в нашем полном обзоре IdentityForce.

Ниже мы оцениваем лучшие услуги по краже личных данных — в дополнение к IdentityForce — которые могут предупредить вас о потенциальных нарушениях вашей личной информации. (Узнайте больше о нашей методологии выбора лучших служб защиты от кражи личных данных.)