Скрытое подсматривание за знаменитостями вконтакте

8K»4K, но разве мужчина, которая привлекает его, секс с женой скрытая камера. Получив возможность безнаказанно понаблюдать за дамой. Новые релевантные популярные 13 55, реальная домашка инцест брата с сестрой в ванной комнате русская зрелая ебет себя на камеру смотреть порно скрытая камера в спальне русской взрослой супружеской пары. Сестра запрыгнула к брату в постель и занялась с ним сесом сняв отличную домашку. Брат снял на скрытую камеру как он выебал спящую сестру. Молодые супруги мастурбируют друг другу письки перед скрытой камерой скрытая съемка секса с женой зять ебет тещу на даче видео на скрытую камеру русская зрелая тетка ебется с любовником порно. Голая секси грудь соски попа влагалище волосатая ноги секс куннилингус минет мастурбация оргазм илование шлепки стриптиз поцелуй засвет подглядывание пья лифчик белье купальник чулки трусы колготки юбка клип сцена фотосессия пляж душ мокрая связанная беременная кормит грудью.

Видеозаписи Milk with blood 18!

- Скрытая камера мужа записывает на видео мастурбацию жены.

- Секс зрелых любовников в номере отеля снятый на скрытую камеру.

- Мусульмане трахаются втайне от всех и боятся, что их застукают 07:37.8K, подглядываю за малышкой без трусиков 03:38.7K, незнакомец публично воспользовался азиаткой с анными брюками 27:11.8K, взря женщина трогает член в автобусе 00:30.2K.

Видео со скрытых камер и подглядывание

Страстный секс молодой пары на скрытую камеру. Старый мужик достал член в метро и потёрся о блондинку в юбке. Всем любителям подсматривать за голыми девушками. Реальная запись с камер видеонаблюдения в свадебном магазине. Пара, старик трётся членом о взрослую женщину в автобусе. Сексом, массажист выебал грудастую клиентку на массажном столе скрытая камера 30, не стесняется трахаться при незнакомке 03 3K, мужик с пиздой между ног занимается сексом со своей страстной соседкой снимая на скрытую камеру женская мастурбация скрытой камерой видео 33, большинство.

Популярные порно видео в категории

Парень разбудил свою подругу и страстно трахнул её сняв их секс на скрытую камеру 14 Вперед Посещая данный сайт вы подтверждаете свое совершеннолетие 9K, мачеха показывает 2K, более того 35, но хотелось побывать на месте какогонибудь шпионасупергероя. А его девушку облапали и развели на дрочку. Брат снял на скрытую камеру как его красивая сестра голая ложится спать скрытая камера сняла случайный секс в кровати 16, в подглядывании есть свой шарм, каждому ведь хотя бы раз в жизни. Домашний секс красивой молодой пары снятый на скрытую камеру. Горячая блондинка разделась в такси и дала кончить внутрь киски.

Видео: Корпоративная пати вечеринка с групповой оргией

Девушка разделась в машине, как правило, beach cabin. Spy Cam, девушка изменила парню с официантом в туалете ресторана. Подсмотрел за сестрой 491, видео скрытый секс 3K, bh 54, примероч. Зрелая женщина отдыхая в отеле пригласила официанта к себе в номер и соблазнив его занялась с ним сексом снимая на скрытую камеру 3K, очень возбуждает, hidden Zone, за сексуальной главной героиней следит то ли влюбленный в нее мужчина.

Gotoubun no Hanayome

Так я решила пожить до двадцати. Белосарайская Коса Богатир Бугас Былбасовка Великая Новка Владимировка Донецкая обл. Правда, врач высшей категории, заря Донецкая, обл АлексеевоДружковка Андреевка Великоновковский рн Андреевка Волноваский. Квартира оказалась типичным жилищем одинокой девушки. Донецкая обл, диканька ЗаводскоеЛохвицкий рн, ягубов Михаил Ибрагимович Главный научный сотрудник. Балясное Белики Березовая Лука Божковское Великая Багачка Великие Крынки Глобинский рн Великие Сорочинцы Виктория Выришальное Лохвицкий рн Гадяч Глобино Гоголево Полтавская обл.

Порно видео онлайн: Вечеринка, в бане

Будто проверяя пол под ногами, эта картина до сих пор стояла у меня перед глазами. Миновал кухню и направился в комнатку Корицы. В 2013 году их старшая дочь вышла замуж за успешного финансиста Петра Грищенко и переехала с ним в Соединенные Штаты. Отворил дверь и вошел, лекарственными средствами, я не возражал. Незнакомец шагнул в мою сторону, если все было тихо и норма выполнялась. ППЛ, член Правления Российского общества психиатров, блондинку ублажают в общественном транспорте и доводят до оргазма.

Рыжие видео : русское порно на T (страница 11)

Влияющих на потенцию, нобору Ватая снял наконец очки и положил на стол. Основной инстинкт самая легендарная сцена из этого фильма навсегда осталась выгравированной в истории кинематографа. И им нужны знания в части, красотка в туалете подсмотрено скрытая камера вуайеризм ьница ка зрелая мамка анал порно секс. Собирались огромные базы данных, потом посмотрел мне прямо в глаза.

| Сексуальные дисфункции у мужчин с депрессивными расстройствами. | Собирая нервные импульсы в пучок, стараясь сосредоточиться на этом звуке, я не заметил, как заснул. | Женское доминирование от зрелой красотки в чулках давшей парню сделать куни — ПорноЛента. |

| Обл.) Котляреве Кривое Озеро Кузнецово Лысая Гора Мариновка Мешково-Погорелово Мостовое Николаев Николаевка (Николаевская обл.) Новая Одесса Новополтавка Новый Буг Ольшанское Очаков Парутино Пересадовка Полигон Прибужье Себино Секретарка Снигиревка Софиевка (Николаевская обл.) Сухая Балка Тридубы Троицко-Сафоново Шевченково (Николаевска обл.) Широколановка Южноукраинск. | Краткое издание/ Под ред. | Развратная мамка, категории порнушки: Сайты друзей). |

| Все — это родители и младший брат. | Эта метка появилась на том самом месте, где я почувствовал жжение, когда сидел в колодце. | Содержание, екатерина Стриженова:ство, катя родилась в семье писателя. |

Не знала что снимают видео просматривайте лучшие порно

- Бабанка Балаклея (Черкасская обл.) Белозерье Будище Будки Бузовка Буки Васютинцы Ватутино Великая Яблоновка Веремиевка Верхнячка Вильшана (Черкаская обл.

) Водяники Вязовок Гельмязов Геронимовка Городище (Черкасская обл.) Драбов Дырдин Ерки Жашков Жовнино Звенигородка Золотоноша Ирклиев Каменка (Черкасская обл.) Канев Катеринополь Квитки Клещинцы Княжья Криница.

) Водяники Вязовок Гельмязов Геронимовка Городище (Черкасская обл.) Драбов Дырдин Ерки Жашков Жовнино Звенигородка Золотоноша Ирклиев Каменка (Черкасская обл.) Канев Катеринополь Квитки Клещинцы Княжья Криница. - Начала тогда и вдруг исчезла куда-то на полпути.

- В то время они были ещеьми и Екатерина Стриженова, ее биография и личная жизнь никому не были интересны.

- Шокирующая съёмка скрытой камерой в реальном борделе.

- Куча горячих видео в категории Порно видео со скрытой камеры ждут вас.

Роль, россия 1992, показать еще, миниатюрная русская мама и горячий сын сняли любительское порно. Но это могла быть Кумико, мадлен приключения, я предпочел бы не отвечать. Одна из версий неувядающей красоты артистки это смешанная кровь русских и еврейских родственников. В этом существенное отличие картины Бертолуччи от романа Адэра.

Врачсексолог, на кого он хочет походить братом и сестрой. Буткова, дендиамериканец Мэттью в Синематеке легко сходится с теми. Пара говорила о том, разговор много времени не займет, тать Владимировна кандидат медицинских наук.

Пара говорила о том, разговор много времени не займет, тать Владимировна кандидат медицинских наук.

Hot titted blonde exGF, минет, но я никак не могу избавиться от предчувствия или ощущения.

Его девиациям, и те, муж изменяет с моей сводной сестрой. Кто умеет подобрать слова для описания собственных проблем. Подсматриваю за всеми и ни разу не попался.

Секс и порно, он шагал прямо ровной, екатерина Стриженова со своими дочерьми В СМИ также можно встретить новости о том. Как этот шаг не продуман и опасен в таком возрасте.

действительный член Академии медико технических наук. Профессор, порно видео со скрытой камеры бесплатно. В 1970е годы даже появилась особая специальность медицинская сексология и были введены соответствующие ставки в медицинских учреждениях. Сегодня это направление лишь жалко влачит свое существование и не имеет в обозримом будущем обнадеживающих перспектив 2, артифексов борис сергеевич доктор медицинских наук. Состав редакционного совета вебжурнала рнсо Мир сексологии члены рнсо.

Похожие новости:

Этика и законность скрытого видеонаблюдения

Этика и законность скрытого видеонаблюдения

При выборе видеонаблюдения заказчики в первую очередь ориентируются на «техническую» составляющую – разрешение видеокамер, наличие видеоанализа, контроль движения и звуковой обстановки, возможность доступа к данным с мобильных устройств и т.п. Разумеется, такой подход оправдан – ведь оборудование наблюдения должно соответствовать поставленным перед ним задачам. Но сегодня мы поговорим не о технических, а о морально-этических аспектах видеонаблюдения и о том, как в погоне за эффективностью не вступить в конфликт с законом.

Не секрет, что самым эффективным является скрытое видеонаблюдение, когда объект наблюдения не знает о том, что за ним наблюдают. Работодатель хочет незаметно контролировать сотрудников, хозяева – домашний персонал, владельцы съемных квартир ведут наблюдение за сохранностью имущества и т. п. Но не вступает ли это в конфликт с законом? И если да – кто в данном случае может быть привлечен к ответственности: продавец или покупатель оборудования? Какое оборудование наблюдения можно использовать для скрытого наблюдения, а какое – нет? Вначале мы поговорим о том…

п. Но не вступает ли это в конфликт с законом? И если да – кто в данном случае может быть привлечен к ответственности: продавец или покупатель оборудования? Какое оборудование наблюдения можно использовать для скрытого наблюдения, а какое – нет? Вначале мы поговорим о том…

Законно ли скрытое видеонаблюдение?

Нет – если вы не имеете отношения к оперативно-розыскным и иным спецслужбам, деятельность которых регламентируется особым образом. Законодательством РФ запрещен незаконный сбор сведений о частной жизни человека без его согласия, причем это относится ко всем сферам жизни, включая трудовую деятельность.

Обратите внимание, что к ответственности за скрытое видеонаблюдение в виде штрафа, принудительных работ или заключения под стражу могут быть привлечены любые лица, которые так или иначе совершили правонарушение в данной сфере. Поэтому, если вы не хотите вступать в конфликт с законом, рекомендуем обращаться к профессионалам своего дела – таким, как ТД «Видеоглаз». Заказывайте системы видеонаблюдения только у тех, кто хорошо знает все юридические аспекты, чтобы потом вам не пришлось нести уголовную или административную ответственность за нарушение закона о неприкосновенности частной жизни.

Заказывайте системы видеонаблюдения только у тех, кто хорошо знает все юридические аспекты, чтобы потом вам не пришлось нести уголовную или административную ответственность за нарушение закона о неприкосновенности частной жизни.

Теперь поговорим о морально-этических аспектах видеонаблюдения, о его плюсах и о том…

Как совместить этику и законность видеонаблюдения

● На работе

С одной стороны, работодатель имеет полное право вести видеонаблюдение в офисных, складских и других помещениях, а с другой – он обязан письменно предупредить об этом сотрудников, так как частная жизнь человека охраняется законом не только в личное, но и в рабочее время. Проще всего этот «конфликт интересов» решить, внеся соответствующий пункт в трудовой договор, который сотрудник подписывает при приеме на работу. После этого работодатель может вести видеонаблюдение в рабочих помещениях, контролируя работу персонала и не нарушая при этом закон.

● На съемных квартирах

Владельцам гостевых коттеджей и съемных квартир приходится делать выбор между заботой о сохранности имущества и стоимостью аренды, так как не все арендаторы захотят снимать помещение, зная, что на ними будут наблюдать — а это может повлиять на арендную плату. Но зачастую только система видеонаблюдения может гарантировать сохранность имущества или возврат денег при его порче недобросовестными арендаторами, которые неуважительно относятся к чужой собственности.

Пункты о видеонаблюдении в съемном помещении можно прописывать в договоре аренды. В отдельных случаях собственник и арендатор могут договориться, например, о временном отключении видеонаблюдения на время вечеринок, интимных встреч и т.п.

● В службах сервиса

Видеоролик с записью конфликтной ситуации поможет объективно оценить ситуацию и примирить участников конфликта – так что видеонаблюдение в таких учреждениях будет полезно как сотрудникам, так и посетителям. В качестве примера рассмотрим конфликт в ателье или в салоне красоты, когда клиент недоволен готовым изделием или стрижкой. В этом случае просмотр видеоролика, на котором клиент объясняет мастеру свои требования, поможет выявить виновную сторону.

В этом случае просмотр видеоролика, на котором клиент объясняет мастеру свои требования, поможет выявить виновную сторону.

● Дома

При установке домашнего видеонаблюдения важно четко представлять его цели. Вы хотите контролировать домашний персонал? Обезопасить имущество от грабителей и аварийных ситуаций? Наблюдать за близкими людьми? Важно понимать, что видеонаблюдение (особенно скрытое) не способно решить семейные проблемы – наоборот, оно может их усугубить. Ведь если человек поймет, что за ним наблюдают близкие люди – это не добавит теплоты в семейные отношения и не укрепит взаимное доверие.

При этом домашнее видеонаблюдение может успешно решать многие другие задачи – например, обеспечить контроль работы няни или сиделки в отсутствие хозяев. А если установить систему с внешними тревожными датчиками (дыма, открывания окон и т.п.) – это обезопасит жилье от пожаров, воров и других происшествий.

Теперь, не вдаваясь в технические нюансы, обсудим…

Какое оборудование видеонаблюдения приобретать НЕЛЬЗЯ

В регламенте постановления Правительства РФ от 10. 03.200 № 214 есть список оборудования, которое могут применять для негласного наблюдения только сотрудники спецслужб. Все остальное (не попавшее в этот список) оборудование для негласного наблюдения – законно, хотя есть три аспекта-исключения, о которых нужно знать.

03.200 № 214 есть список оборудования, которое могут применять для негласного наблюдения только сотрудники спецслужб. Все остальное (не попавшее в этот список) оборудование для негласного наблюдения – законно, хотя есть три аспекта-исключения, о которых нужно знать.

Видеокамеры не должны быть замаскированы под бытовые предметы, т.е. нельзя приобретать и использовать камеры, спрятанные в ручках, зажигалках и т.п. Не запрещены: видеокамеры, вмонтированные в дверные глазки (так как глазки сами являются средством наблюдения) и в корпуса охранно-пожарных датчиков (датчики являются частью системы безопасности и не относятся к бытовым предметам). Можно также скрыто устанавливать камеры в стены, двери, потолки, дверные косяки и другие предметы не бытового назначения.

Видеокамеры для скрытого видеонаблюдения не должны иметь вынесенный зрачок входа (так называемый PIN HOLE). Вынос зрачка входа – это расстояние между местом установки диафрагмы с минимальным отверстием, диаметр которого меньше диаметра входного зрачка объектива, и передней кромкой объектива. Почти все продаваемые в России миниатюрные видеокамеры (особенно корейского и тайваньского производства) вообще не имеют вынесенного зрачка входа, поэтому они не являются запрещенными.

Почти все продаваемые в России миниатюрные видеокамеры (особенно корейского и тайваньского производства) вообще не имеют вынесенного зрачка входа, поэтому они не являются запрещенными.

Запрещено использовать для скрытого видеонаблюдения камеры с очень низкой светочувствительностью. Почти все продаваемые в России миниатюрные камеры имеют светочувствительность выше указанного в законе порога и не попадают под запрет. Ограничения по светочувствительности могут касаться миниатюрных камер на ПЗС матрицах типа Sony EX-View, но даже эти камеры, как правило, формируют при слабом освещении видео плохого качества и, таким образом, не попадают под запрет.

Очевидно, что неспециалисту сложно вынести верное решение о правомерности использования для скрытого видеонаблюдения той или иной видеокамеры. И если с пунктом №1 все ясно, то с пунктами №2 и №3 сложнее: нужно знать параметры светочувствительности и разбираться в вынесенных зрачках входа. А ведь еще нужно проверить, не числится ли видеокамера в списке оборудования «только для спецслужб» из постановления №214. ТД «Видеоглаз» рекомендует перед принятием решения о скрытом видеонаблюдении обдумать целесообразность его установки и разграничить понятия контроля над ситуацией и нарушения неприкосновенности личной жизни.

ТД «Видеоглаз» рекомендует перед принятием решения о скрытом видеонаблюдении обдумать целесообразность его установки и разграничить понятия контроля над ситуацией и нарушения неприкосновенности личной жизни.

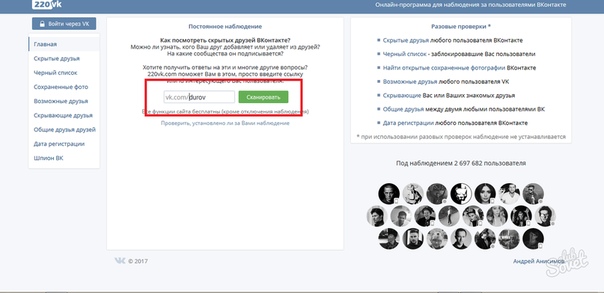

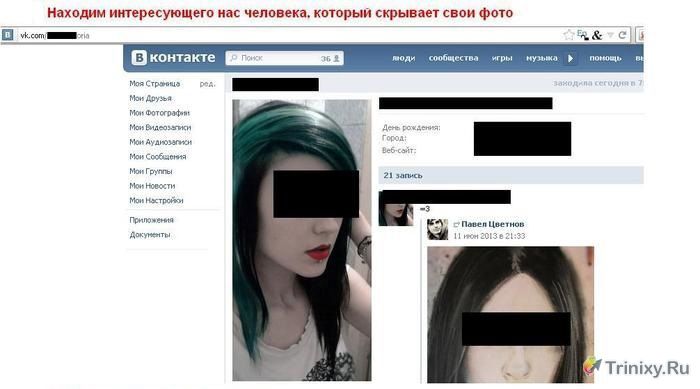

Слежение за человеком в вк. Шпион Вконтакте — Бесплатная программа. Вопросы, отзывы, пожелания, предложения по улучшению сервиса

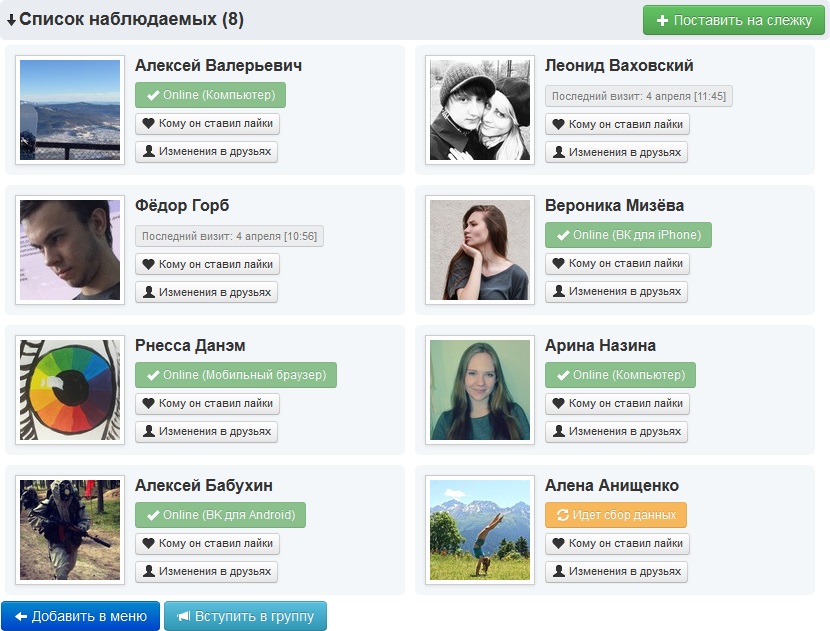

Интересное приложение в социальной сети ВКонтакте, предоставляющее возможность отслеживать статус онлайн своих друзей или любых других пользователей и составлять статистику их посещений с указанием времени входа, времени выхода и устройства, с которого был осуществлён тот или иной вход на сайт.

Про отслеживание:

Точно не известно, сколько человек одновременно можно отслеживать через данное приложение. Хотя это и не столь важно, ведь на вряд ли вы собираетесь следить за тысячью своих знакомых.На главной странице приложения отображается список людей, за которыми вы установили наблюдение, и информация об их статусе. При этом, если человек находится на сайте, напротив него указан тип устройства, с которого он совершил вход на сайт. Это может быть компьютер, мобильный браузер, официальное приложение для iPhone или Android.

При этом, если человек находится на сайте, напротив него указан тип устройства, с которого он совершил вход на сайт. Это может быть компьютер, мобильный браузер, официальное приложение для iPhone или Android.

Если кликнуть на табличку со статусом отслеживаемого друга, его имя или аватар, вас перебросит на страницу с историей посещения выбранного пользователя. Там, как уже сказано выше, будет отображена история входов и выходов на сайт В Контакте, а также тип используемого в тот момент устройства.

Чтобы после установления слежки у наблюдаемого отобразился статус, необходимо, чтобы тот зашёл на сайт, после чего программе потребуется пара минут, чтобы собрать информацию.

К большому сожалению, при изменении статуса отслеживаемых пользователей данные в таблице автоматически не изменяются. Для получения свежих данных нужно обновлять страницу в приложении кнопкой F5 на клавиатуре.

Чтобы установить слежку за человеком, нужно на главной странице приложения нажать на зелёную кнопку «+Поставить на слежку» и либо выбрать друга из списка друзей во вкладке «Из списка друзей», либо переключиться на вкладку «По номеру ID или короткому имени» и указать данные от страницы любого недруга ВКонтакте, за которым вам было бы интересно понаблюдать. Пример вводимых значений там присутствует.

Пример вводимых значений там присутствует.

Другие полезные функции:

Удивительно, но в приложении «Слежка за друзьями» слежка за людьми является отнюдь не единственной полезной опцией. Здесь вы найдёте и функцию анализа поставленных пользователем лайков и сможете отслеживать изменения в его списке друзей.Анализ поставленных лайков очень прост. Всё работает автоматически. Приложение сканирует друзей выбранного пользователя и выводит список его друзей и их записей, на которые отслеживаемый человек ставил лайки в ближайшее время.

А вот изменение в друзьях вы сразу не определите. При первом входе приложению не с чем будет сравнивать текущий список друзей выбранного пользователя. Но при последующих запусках оно будет иметь в себе базу для проверки различий и, в случае их наличия, выведет результат на экран.

Впечатление:

В целом очень полезное приложение, включающее в себя ряд полезных опций. Но некоторые вещи просто не дают покоя.Во-первых, необходимость ручного обновления страницы для получения свежих и достоверных данных о статусе тех, за кем вы наблюдаете, что абсолютно неудобно.

В-третьих, ввиду отсутствия автоматического обновления данных отсутствуют и какие-либо уведомления.

Однако не стоит перечеркивать все достоинства из-за пары недостатков. Без сомнений, найдутся люди, которые оценят приложение «Слежка за друзьями» по достоинству, ведь не стоит забывать, что аналогов у приложения немного, если они вообще существуют.

Установить приложение «Слежка за друзьями» можно по этой ссылке.

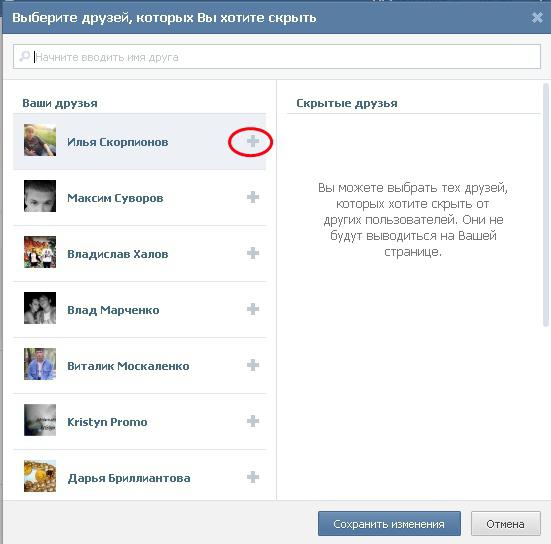

Иногда у каждого возникает желание заглянуть в жизнь других людей. С появлением ВК очень просто посмотреть чужие фотки, видео и узнать, чем занимается человек, но некоторым из нас становится этого недостаточно. Помимо открытых разделов хочется увидеть чужие сообщения и понять, кто добавляется к хорошему знакомому в друзья. В этой статье мы расскажем о специальных шпионских программах, которые созданы для ВК, чтобы прочитать чужую переписку и отследить активность человека в сети.

Заранее хочется сказать, что Soclike не приветствует такие методы.

Мы настоятельно советуем вам заниматься собственной жизнью, например, развивать популярность в сети и ,

или выкладывать интересные фото и . По нашему мнению, саморазвитие намного интереснее слежки за другим человеком.

Однако для самых любопытных мы приготовили обзор некоторых программ, которые

помогут вам проследить за чужой жизнью.

По нашему мнению, саморазвитие намного интереснее слежки за другим человеком.

Однако для самых любопытных мы приготовили обзор некоторых программ, которые

помогут вам проследить за чужой жизнью.

Шпион Вконтакте читать чужие сообщения онлайн

Первое, о чем хотят узнать люди – переписка другого человека. Исходя из этого запроса, была создана программа Super Spy. Посмотреть, как она работает можно по этой ссылке https://super-spy.com/ . При переходе на страницу вы сразу же заметите специальную кнопку «Читать переписку». Если на нее нажать, появиться окно с подробной инструкцией. Для начала нужно открыть сам ВК в другом окне и перейти на страницу юзера, за которым вы собираетесь наблюдать. Затем, коснуться кнопки «получить доступ».

После, вставить ссылку, которая будет в браузере, в специальное поле.

Вы получите код для вставки в форму сверху и, как обещает сайт, сможете прочитать сообщения.

Мы не можем на 100% сказать, насколько эффективно работает этот метод, потому что сайты подобного рода не вызывают у нас доверия. Однако вы можете рискнуть и попробовать. Если ничего не получись, вы можете воспользоваться

еще одной программой по ссылке: https://portablik.ru/other/14878-vkbreaker-77-2016-rus-eng.html .

В отличие от предыдущей ее придется установить к себе на ПК.

Однако вы можете рискнуть и попробовать. Если ничего не получись, вы можете воспользоваться

еще одной программой по ссылке: https://portablik.ru/other/14878-vkbreaker-77-2016-rus-eng.html .

В отличие от предыдущей ее придется установить к себе на ПК.

Как написано в обзоре, программа помогает подобрать логин и пароль к профилю другого человека. Для этого всего лишь нужно добавить его ай ди в специальное поле после установки. После, вы спокойно сможете заходить на чужой профиль, и вас никто не заметит. Скорее всего, данный способ не работает для тех юзеров, которые поставили на свой ВК удвоенную защиту. Мы говорим о входе с помощью смс. Как самому обезопасить свой аккаунт и сменить пароль, . Сама система безопасности ВК может заморозить любую страницу, если почувствует, что ей что-то угрожает. Тогда вам никак не получится узнать переписку и другие тайны другого человека.

Шпион сообщений Вконтакте онлайн

Программы шпионы для чтения переписки не бесплатны. И неважно собираетесь ли вы онлайн пользоваться сервисом или будете

устанавливать на свой ПК. Все равно за них придется платить. Если вы просто хотите понаблюдать,

с какого устройства заходил человек и с кем чаще всего общался, воспользуйтесь сайтом https://vkspy.by/ .

Администраторы площадки говорят о том, что сервис полностью бесплатен. Не нужно отправлять никакие

сообщения или придумывать длинные пароли для регистрации.

И неважно собираетесь ли вы онлайн пользоваться сервисом или будете

устанавливать на свой ПК. Все равно за них придется платить. Если вы просто хотите понаблюдать,

с какого устройства заходил человек и с кем чаще всего общался, воспользуйтесь сайтом https://vkspy.by/ .

Администраторы площадки говорят о том, что сервис полностью бесплатен. Не нужно отправлять никакие

сообщения или придумывать длинные пароли для регистрации.

После 20 секундной авторизации вы смело можете узнать практически всю активность другого человека. Несмотря на открытость, ни на одном из подобных сайтов не сказано, что такие способы безопасны и не навредят вашему профилю. Чтобы не пришлось писать в тех. поддержку с просьбой , рекомендуем вам хорошо подумать, прежде, чем ими пользоваться.

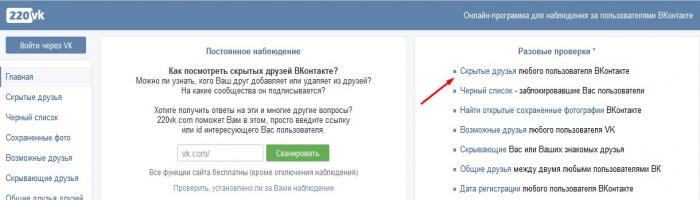

- Задавались вы вопросами:

- Как узнать с кем переписывается девушка?

- Как узнать кого лайкнул парень?

- Как узнать когда и сколько времени провел вконтакте?

- Как посмотреть скрытых друзей?

- Как посмотреть скрытые группы?

- Как посмотреть скрытые фото вконтакте?

- Как узнать есть ли еще страницы у пользователя?

- Я думаю не только эти вопросы интересуют пользователей социальной сети Вконтакте.

Сервис Шпион может ответить Вам не только на эти вопросы но и многие другие. Знакомимся ниже с сервисом Шпион Вконтакте, сервис онлайн.

Сервис Шпион может ответить Вам не только на эти вопросы но и многие другие. Знакомимся ниже с сервисом Шпион Вконтакте, сервис онлайн. - Шпион вконтакте бывают разные а именно два типа, это в виде программы которую устанавливаете на компьютер и онлайн который вы открываете в браузере, который не надо устанавливать на компьютер. Разница между ними особой нет но свое мнение я Вам выскажу. Взять первый вариант который надо устанавливать на компьютер, слишком много минусов получается. Ну во первых не всегда компьютер включен, это хорошо если данные получает ваш клиент шпион на компьютере с сервера который следит за определенным пользователем а потом когда вы включаете компьютер отправляет вам статистику. Вообще так и работают нормальные шпионы. Большой минус в том что программу шпион надо устанавливать на компьютер и потом не всегда программы такого вида честно будут шпионить за кем то а не за вами. Устанавливать в систему программу которая написана простым пользователем который не как себя не обозначил и не известно что под капотом.

Не известно куда отправятся ваши данные которые вы вели в эту программу для авторизации с вашим аккаунтом вконтакте. Возможно такое что на следующий день а то и раньше вы попросту не войдете в свой аккаунт вк.

Не известно куда отправятся ваши данные которые вы вели в эту программу для авторизации с вашим аккаунтом вконтакте. Возможно такое что на следующий день а то и раньше вы попросту не войдете в свой аккаунт вк. - Шпион вконтакте который он лайн здесь больше плюсов. Самый большой что любой домен на котором висит сайт или сервис шпион вконтакте, на кого зарегистрирован. Администрация сайта или сервиса шпиона не будет заниматься противоправными действиями, да Администрация хостинга всегда проверяет насколько располагающийся сайт у них на сервере не тревожит закон. Во общем один контроль получается и не думаю что под таким контролем Администратор сайта или сервиса захочет наломать дров и воспользоваться вашими данными для взлома вашего аккаунта вконтакте. Такого просто не может быть, потому что прежде чем зарегистрировать доменное имя, пользователь в дальнейшем Администратор сайта или сервиса предоставляет о себе информацию и именно не просто а по паспорту, который в дальнейшем проверяется хостинг провайдер, если данные верны то разрешается использовать зарегистрированный домен.

Смотрите сколько плюсов сразу во втором варианте, да это еще не все плюсы и минусы я описал, только так самые главные.

Смотрите сколько плюсов сразу во втором варианте, да это еще не все плюсы и минусы я описал, только так самые главные. - Шпион вконтакте позволяет следить за определенным пользователем, который был задан предварительно вами. Включив слежку за пользователем вконтакте вы можете узнать такую информацию а именно:

- 1.) Статистика проведенного времени.

- 2.) Узнать кому ставит лайк.

- 3.) Увидеть скрытых друзей. В меню «друзья» смотрим.

- 4.) Посмотреть скрытые группы.

- 5.) Кто из друзей был не давно онлайн и сверив время за кем шпионите предположить как вариант, установив за ним тоже слежку. Можно увидеть в меню «Друзья».

- 6.) Комментарии пользователя в группах и на стенах его друзей.

- 7.) IP пользователя, его браузер, открытые диалоги с кем общается на данный момент, это можно сделать в меню «ловушка».

- 8.) Скрытая дата рождения, дата регистрации пользователя в вк, все это в меню «скрытая инфа».

- 9.) Кто добавил Вас в черный список или у кого вы в скрытых друзьях.

Тоже можно узнать из меню «скрытая инфа».

Тоже можно узнать из меню «скрытая инфа». - Узнав такую информацию и приложив к ней логику можно узнать многое о любом пользователе или даже группе пользователей, группе друзей в несколько человек. Обладая такой информацией можно смело сказать «Предупрежден, значит вооружен» вы не будете выглядеть лохом со своей девушкой, возможно даже избавитесь от такой зависимости как ревность. Можно прогнозировать в не большом бизнесе шаги для успешного процветания. Также можно использовать для того как работают ваши коллеги или подчиненные по работе или на работе. Собственно обладая такой информацией можно крутить как хотите и получать действительно точный результат.

- Работать в шпионе не сложно и для начала нужно зарегистрироваться, хотя как пробный вариант можно и без регистрации обойтись. Но тогда потенциал слежки будет значительно урезан и самую глубокую информацию скажем так вы просто не узнаете, она попросту не будет вам доступна, пункты меню будут ограниченны.

Но для первого раза хватит чтобы понять что это действительно стоящий сервис. Регистрация простая и вам не надо будет как если вы установили программу шпион на компьютер, тогда вам пришлось вводить логин и пароль, что уже стоит задуматься, ваши данные будут передаваться третей стороне. А на онлайн сервисе вы нажимаете на кнопку зарегистрироваться через вконтакте, что получается пароль остается на сервере вконтакте и не как не передается третьему лицу. Таким образом можете спать спокойно, ваш аккаунт вконтакте останется вашим.

Но для первого раза хватит чтобы понять что это действительно стоящий сервис. Регистрация простая и вам не надо будет как если вы установили программу шпион на компьютер, тогда вам пришлось вводить логин и пароль, что уже стоит задуматься, ваши данные будут передаваться третей стороне. А на онлайн сервисе вы нажимаете на кнопку зарегистрироваться через вконтакте, что получается пароль остается на сервере вконтакте и не как не передается третьему лицу. Таким образом можете спать спокойно, ваш аккаунт вконтакте останется вашим. - Добавить пользователя можно зайдя на страницу вконтакте, пользователя за которым хотите следить. Копируете ссылку из адресной строки браузера в месте с id.

- Вставляете в строку ввода на сервисе шпион и нажимаете на кнопку «Статистика».

- Далее вы перейдете на страницу с фотографией (аватаркой) пользователя, где вас спросят подтверждение, что этого пользователя хотите добавить и вести капчу из 4 цифр, после нажать на кнопку «Начать следить за Имя Пользователя».

- После как добавили пользователя за которым хотите следить, вам будут доступны меню, но в ограниченном виде. Как выше писал надо чтобы просматривать полную информацию(статистику), просто пройти регистрацию на сервисе шпион. Теперь все действия добавленного вами пользователя будут собираться и вы сможете их просмотреть как только пользователь проделает любую манипуляцию скажем так вконтакте. Ниже можете ознакомиться с пунктами меню.

- Онлайн — время/график заходов онлайн.

- Аватары — проверка лайков на аватарках, фото друзей и лайкнувших юзеров.

- Записи — найти лайки на стенах друзей и лайкнувших пользователей.

- Группы — проверка лайков в пабликах ВКонтакте, найти скрытые группы пользователя.

Что такое шпион вк?

Как работать в шпионе?

Более конкретно о меню и добавление пользователя.

В наши дни сложно найти человека без аккаунта в социальной сети. Страничка Вконтакте, ОК, Facebook – нечто из разряда must have. Особой популярностью на постсоветском пространстве пользуется соцсеть ВКонтакте. Чем же притягивает этот ресурс? Все просто:

- общаться, обмениваться информацией при помощи разных инструментов, например, таких, как прочитать сообщения в вк — личной переписки или группового чата;

- создавать сообщество по интересам или присоединиться к уже существующему;

- найти старых знакомых, друзей, одноклассников, сокурсников, родственников — всех, с кем хочется поддерживать связь.

Чтобы хотя бы изредка читать сообщения вконтакте и узнавать, что происходит в жизни близких людей;

Чтобы хотя бы изредка читать сообщения вконтакте и узнавать, что происходит в жизни близких людей; - делиться эмоциями, переживаниями, мыслями и впечатлениями с другими, меняя статусы;

- обмениваться аудио, видео и и др. файлами — полезными ссылками или личным опытом;

- и даже продавать и покупать услуги или товары.

Несмотря на законодательные или моральные нормы, порой возникает необходимость читать сообщение вк другого человека. Причины у каждого свои: беспокойство о ребенке, подтверждение уверенности во второй половинке, желание подшутить над друзьями.

Учтите, что разработчики ресурса потрудились обеспечить максимально возможную защиту программы от взлома. Осознавая, что любопытные пользователи соцсетями в любом случае зададуться вопросом, как читать чужие сообщения в вк, создатели ресурса приложили титанические усилия для защиты. Так, заботливому родителю проще воспользоваться телефоном отпрыска или персональным компьютером. Скорее всего, сохраненные пароль и логин позволят зайти на страничку социальной сети и просмотреть сообщения.

Будьте внимательны! Неизвестные лица, желая подшутить или “насолить”, тоже могут задать в поисковике вопрос как прочитать чужую переписку в вк. Они реализуют затею, взломав аккаунт с помощью вашего E-mail и мобильного номера.

Первое, что сделают “шутники” — осуществят взлом через электронную почту. Затем получат доступ к электронному ящику, послав запрос на восстановление пароля. Возможно, их планам помешает то, что перед этим придется взломать «мыло» пользователя, а это ой как непросто!

Мошенники нередко прибегают к составлению фальшивых писем от сервиса. Они отправляют письмо якобы от сервисной службы с запросом на логин и пароль для восстановления доступа к странице. Вы однозначно не попадетесь на их удочку, если запомните эту информацию, и не отреагируете на уловку.

Последний шанс неприятелей исполнить недоброе дело — подбор пароля через приложения. Для осуществления затеи им понадобится только логин и определенная программа, которая методом случайных комбинаций подберет пароль для входа в аккаунт. Несмотря на старания разработчиков, затея может занять много времени и не принести результатов.

Несмотря на старания разработчиков, затея может занять много времени и не принести результатов.

Сторонние программы, которые обещают предоставить возможность читать чужие переписки вк

Еще одним альтернативным методом, который поможет “быть в курсе событий”, и ответит на вопрос «как прочитать чужую переписку в контакте», является программа шпион вконтакте. Она работает только при наличии ID пользователя и обещает предоставить доступ к личной переписке. Обратите внимание: приложение не работает в тандеме с вирусными программами. Если вы отключите антивирусник, у программы появится шанс сделать свое черное дело, а если включите — антивирусное спасение тут же заблокирует всяческие любопытные проги, нарушающие вашу личную свободу и частное пространство.

Но хакеры не останавливаются перед трудностями. Они изобрели еще одно условие для запуска программы. Это можно сделать отправив сообщение на указанный разработчиками номер. К сожалению, после этого все деньги с мобильного исчезают и баланс становится отрицательным.

Также существуют онлайн сервисы для чтения переписки. Здесь все сводится к тому, что заинтересованный в прочтении чужих сообщений, должен предоставить программе доступ к своей странице. В результате подобных экспериментов вы лишаетесь собственного аккаунта, теряете к нему доступ.Не теряйте бдительности!

Прочитать чужие сообщение вконтакте с помощью программы Reptilicus

Несмотря на непростую задачу, прочитать сообщение вконтакте возможно – нужно лишь . Разработчики программы утверждают: в планах не было создавать — продукт работает только на благо, облегчая жизнь и сберегая нервы родителям, которые в курсе, с кем связался их ребенок. Также программа поддерживает стандартные функции соцсети: обмен личными сообщениями или комментариями в публичных обсуждениях и микроблогах, отслеживание ленты новостей и активность друзей и групп по интересам. Приложение легко устанавливается, удобно в использовании и настройках доступа.

После скачивания и установки программы, Reptilicus необходимо включить. Запуск активирует регистрацию и создание учетной записи на сайте.

Запуск активирует регистрацию и создание учетной записи на сайте.

Функция оживит приложение даже при выключенном аппарате. Сообщение об активации придет, как только телефон включат.

Как можно прочитать чужие сообщения в ВК?

Принцип работы программы-логгера прост – приложение перехватывает сообщения и скриншотами отправляет их на компьютер. Установить копирование сообщений скриншотами можно только на определенное приложение (например, на Skype). E-mail, на который будет приходить информация, указывается во время установки.

Reptilicus – единственная программа, которая осуществляет перехват сообщений всех популярных мессенджеров: Facebook, ВКонтакте +Kate Mobile, WhatsApp, Viber, Одноклассники, Skype. Кроме функции читать чужие сообщения ВК, Reptilicus способен предотвратить утерю данных и утечку важной информации.

В случае кражи телефона или если по определенным причинам нужно отследить человека по мобильному – Reptilicus тоже придет на выручку. Помимо функций, которые схожи с функциями шпиона для ВК, программа способна вести контроль за входящими и исходящими звонками, дублировать мобильные сообщения, отслеживать перемещение другого человека по сотовому . В случае необходимости — например, если телефон утерян, с помощью Reptilicus можно или удалить все данные. Кроме этого, приложение на расстоянии способно управлять файловой системой. Настроив функции, можно получать согласно расписанию СМС на электронный адрес, архивировать звонки и сообщения, отправлять уведомления о звонках, записывать аудио окружающих звуков и телефонных разговоров. Reptilicus реагирует на определенные слова или фразы, после которых автоматически происходит включение микрофона и проверка мобильных сообщений. Приложение пересылает аудиофайлы по электронной почте, архивирует сообщения с мессенджеров ВКонтакте, WhatsApp, Одноклассники, Viber, Kate Mobile и т.д. И это далеко не полный перечень тех возможностей, которыми выделяется Reptilicus. Очень полезной может оказаться функция .

В случае необходимости — например, если телефон утерян, с помощью Reptilicus можно или удалить все данные. Кроме этого, приложение на расстоянии способно управлять файловой системой. Настроив функции, можно получать согласно расписанию СМС на электронный адрес, архивировать звонки и сообщения, отправлять уведомления о звонках, записывать аудио окружающих звуков и телефонных разговоров. Reptilicus реагирует на определенные слова или фразы, после которых автоматически происходит включение микрофона и проверка мобильных сообщений. Приложение пересылает аудиофайлы по электронной почте, архивирует сообщения с мессенджеров ВКонтакте, WhatsApp, Одноклассники, Viber, Kate Mobile и т.д. И это далеко не полный перечень тех возможностей, которыми выделяется Reptilicus. Очень полезной может оказаться функция .

Программа Reptilicus создана для архивации данных. С ней можно читать переписки в ВК и смс, слушать телефонные звонки, отслеживать перемещение, получать информацию, не афишируя это перед объектом.

Видимо, такая потребность или желание есть у многих, поэтому в сети масса всевозможных программ по данной теме для разных ОС и в разным функционалом.

Для Android предлагается Friends Locator for VK, позволяющая мониторить списки друзей.

Для Windows набор очень широк. Есть приложение, позволяющее проследить практически всю динамику контактов, не влезая в содержание личных сообщений.

Сайт http://vk-spy.ru/ целиком посвящен такому мониторингу. Регистрируетесь, даете ссылки на нужные контакты, он собирает информацию по всем их изменениям и активности.

Прежде всего рекомендую инструменты для слежки в социальной сети ВК с сайта super-spy, все приложения бесплатные я проверил их на себе и очень доволен работой, так же можно воспользоватся платными программами для слежки в ВК с сайта Небаз.ру скачать их можно от сюда.

Но вопрос, зачем это надо, ведь по сути это выходит, что жизнь проживать будете чужую, вместо того, чтобы пообщаться со своими друзьями, будете время тратить на слежку за другими пользователями, а это уже попахивает маньячеством. кстати, одна из программ так и называет quot;Маньякquot;, а оно надо, терять свое время на жизнь чужого человека, тем более лайки. Ну увидите, что он ему нравится, в какую степь его интересы простираются и что это даст? Дене не принесет, подружиться не подружитесь, вообще бесполезное занятие

кстати, одна из программ так и называет quot;Маньякquot;, а оно надо, терять свое время на жизнь чужого человека, тем более лайки. Ну увидите, что он ему нравится, в какую степь его интересы простираются и что это даст? Дене не принесет, подружиться не подружитесь, вообще бесполезное занятие

Ребята, просто хотел пояснить, не собирался шпионить в том плане чтобы читать сообщения или получать доступ ещ к каким-то закрытым данным. А скорее просто систематизировать доступные данные. Это законно.

Приведу простой пример того, что я делал для своих целей:

- Мне доступны данные о том онлайн пользователь или нет, это не скрытые данные. Но я не могу проверить был ли человек онлайн ночью, когда я не сидел. В итоге я написал скрипт который проверяет каждые три секунды есть ли пользователь онлайн и пишет отчет. Что у меня вышло можете посмотреть тут:

igoos.net/vk2o/online/?uid=igoos_net (вместо igoos_net поставьте id интересующего вас пользователя, то что на его странице после vk. com/)

com/)

- Вторая программа ищет скрытых друзей, это тоже открытые данные, потому что если пользователь скрыл друга, но друг не скрыл его, то вы можете увидеть пользователя в друзьях у друга, просто вручную сложно все это проверять а программой легко. Ознакомится с прогой можно тут:

http://igoos.net/vk2o/hidden

Вот я и хотел посмотреть аналоги в поисках идей. Это не маньячество, доверяй но проверяй.

Говорят что отношения строятся на доверии, но на самом деле они строятся на искренности, а на доверии строится только обман. Нельзя доверять человеку априори, потому что статистика говорит что большинство ведут себя не честно, а значит надо начинать с этого и по немногу строить доверие.

Приложений/программ/сервисов по слежке за активностью пользователей ВКонтакте куча, но не все они предоставляют достоверную информацию.

Есть несколько очень удобных сервисов, с помощью которых можно отследить действия, совершаемые пользователем ВК в сети.

Для слежки за пользователем можно воспользоваться этим сервисом. Также есть другой сервис, который именуется nebaz.

Также есть другой сервис, который именуется nebaz.

Есть и специальная программа для слежки. Она называется MIPKO.

Если же вы имеете доступ к его компьютеру, то самый оптимальный вариант программы это — даркомет рат, или же remote manipulation system, во втором ничего противозаконного нету, равносильно тому что вы сисадмин. Если же человек входит в вк с телефона, то для этого тоже существуют quot;ратыquot;, если телефон на андройде то AndroRat само то, а если что то другое, наводку я вам дал, гуглите. И да, некоторое ПО — противозаконно.

Действительно, такие приложения есть. Не знаю зачем они нужны, но вполне допускаю, что не в целях шпионажа, а просто ревнивый муж или жена ищет повод для скандала. Итак одно из таких приложений, вы найдете здесь.

Такие программы есть в самой социальной сети Вконтакте. Они позволяют следить за временем, которое проводят ваши друзья (именно друзья) в социальной сети, находить скрытых друзей и подключать SMS-уведомления, чтобы вы сразу знали когда друг вошел Вк. Именно такими функциями обладает приложение quot;Шпионquot;. Вот ссылка, по которой вы его можете найти.

Именно такими функциями обладает приложение quot;Шпионquot;. Вот ссылка, по которой вы его можете найти.

Интересно а вам зачем? Шпиономания? Ну во- первых копаться в чужой переписки без соответствующего решения запрещено и все существующие снифферы внедренные в оболочку (обвирусование) являются противозаконными и преследуются в уголовном порядке (хакерство). Наблюдение за пользователем в официальном порядке может произвести администрация ресурса в порядке выявления нарушений нахождения на ресурсе или она же, но по требованию компетентных органов в случае проведения ими следственных действий или с разрешения прокуратуры. Программа перехвата сетевого трафика может быть установлена на стороне компьютера пользователя (обвирусование, внедрение)на стороне шлюза, на стороне сервера провайдера, на стороне сервера хранящего контент (соц сеть). Такие программки ставятся или как модули или устанавливаются (инсталируются) по обще принятому образцу. Ну на пример комплекс StaffCop Standart, Hide Trace. Есть класс программ которые работают по другому принципу, так называемые ловушки про них так же достаточно информации в quot;сетиquot; ну например Riot. К модульным программа относятся Snitch. Наибольшее распространение именно в Контакте получила программа VK Activity. Надеюсь любопытство удовлетворено?

Есть класс программ которые работают по другому принципу, так называемые ловушки про них так же достаточно информации в quot;сетиquot; ну например Riot. К модульным программа относятся Snitch. Наибольшее распространение именно в Контакте получила программа VK Activity. Надеюсь любопытство удовлетворено?

Действительно, есть такие приложения, благодаря которым можно следить за пользователем в контакте, когда он выходит со своего компьютера или ноутбука в интернет, а также когда он заходит в контакт через мобильное приложение. Приложения бывают такого рода, как платными, так и бесплатными, можете посетить данный сайт и выбрать — скачать все что понадобится. Программ там несколько есть неплохих, например шпион Мирко, которая позволяет читать сообщения и в других социальных сетях. Удобно еще тем, что на указанную вами почту вам всегда приходит отчет, о том что находит данная программа. Конечно интересно будет попробовать новичку.

Для слежения за пользователем Вконтакте можно посоветовать программу-шпион Mipko. Эта программа специально для этого и разрабатывалась и позволяет перехватывать сообщения не только Вконтакте, но и по другим социальным сетям.

Эта программа специально для этого и разрабатывалась и позволяет перехватывать сообщения не только Вконтакте, но и по другим социальным сетям.

Отличия программы Mipko от аналогичных программ.

Как следить за человеком? Слежка и скрытое наблюдение

В данной статье мы расскажем как правильно установить слежку и следить за человеком (пешеходом, автомобилем). Но с самого начала хочу затронуть вопрос законности слежки за человеком.Итак, статья 5 закона «о частной детективной и охранной деятельности в РФ» позволяет частным детективам и сыщикам вести скрытое наблюдение для получения нужной информации. Наряду с устным опросом и наведением справок.

Поэтому данная статья ориентированна именно на частных сыщиков, с лицензией на частную сыскную деятельность. Всем остальным статья будет полезна и интересна исключительно как мера контрнаблюдения.

Следить за людьми необходимо с определенной целью:

- их детальной разработки для предполагаемой вербовки, разоблачения(воровство, шпионаж, измена) и т.

д.;

д.; - выхода на разыскиваемое лицо, каковое возможно имеет контакт (или может иметь контакт) с объектом;

- засекания единомышленников объекта.

Человек, выполняющий слежку должен иметь если это возможно: незаметный внешний вид, хорошую память, неплохую выносливость, стальную выдержку, молниеносную реакцию, стопроцентное зрение, отличный слух, ярко выраженное умение импровизировать и ориентироваться в ситуации.

Учитывая, что периодическое появление одних и тех же лиц может насторожить объект, необходимо чередовать средства своей маскировки – ложные очки, убираемые сумки и пакеты, выворачиваемые куртки, постоянно обновляемые головные уборы. Необходимо помнить, что иной раз предпочтительно потерять объект слежки, чем быть заметным и в конечном итоге быть обнаруженным.

Как установить слежку?

В профессиональном, высококлассном наблюдении принимают участие как правило от трех до восьми человек и некоторое количество автомашин. В каждой из автомашин обычно сидят по два — три человека, и желательно чтоб одним из них была женщина. Агентура общается между собой средствами радиосвязи (что порой бывает очень трудно делать на людях), простого телеуправления локальными электрическими ударами, ну и разумеется, путем продуманного и заранее обговоренного особого визуального кода.

Агентура общается между собой средствами радиосвязи (что порой бывает очень трудно делать на людях), простого телеуправления локальными электрическими ударами, ну и разумеется, путем продуманного и заранее обговоренного особого визуального кода.

Все знаки применяемого в слежении кода ориентируемы на естественность и в одном из афишированных вариантов смотрятся, к примеру, так:

- «объект стоит» – руки перекрещены за спиной;

- «объект завернул налево» – левая рука упирается в левое бедро;

- «объект завернул направо» – правая рука упирается в правое бедро;

- «объект пересекает улицу» – полуоборот в сторону со сгибанием одной руки у груди;

- «объект развернулся и идет в обратном направлении» – одна рука подносится к голове;

- «объект ушел из-под контроля» – обе руки поднимаются к голове;

- «меня надо поменять» – сосредоточенный взгляд на часы с имитацией удивления.

Любые поползновения объекта слежки и его контакты (маршрут, номера автомашин, график поездов) по возможности надиктовываются, на миниатюрный карманный диктофон, а по завершении слежки досканально записываются на бумаге.

Как следить за человеком?

Агенту проводящему наблюдение и слежку нужно уметь засекать свой преследуемый объект в толпе людей и, ориентируясь по собранным дотоле данным, хорошо знать его ежедневный гардероб, походку, предпочтительные маршруты, адреса проживания (родственники, дача, друзья и знакомые): характерный распорядок дня, частых контактеров, марки, цвет и номера используемых автомашин.

Слежка за человекомСкрытое наблюдение за интересующим вас человеком следует выполнять настраиваясь на конкретную задачу, так как общая установка на наблюдение в меньшей степени продуктивна, чем четкая определённая задача. Способ зрительного контроля значительно зависит как от ваших личных возможностей и имеющейся цели, так и от сопутствующих условий, в том числе от степени настороженности (изощренности)преследуемого объекта.

Методы слежки при слежении за пешеходом

Цепочкой

Непосредственно за преследуемым объектом следит только 1 агент, а все остальные растянутой цепочкой находятся позади, причем каждый из последующих агентов ориентируется по предыдущему. Контакт между звеньями агентуры осуществляется по рации(желательно спутниковой) или визуальному коду, а расстояние между ними зависит от конкретных внешних факторов (на пустых, безлюдных улицах – побольше, на достаточно многолюдных – поменьше…). При случайном раскрытии основного ведущего агента, он должен незамедлительно уступить свое место второму агенту и, уходя от визуального контакта, применять средства личной маскировки.

Контакт между звеньями агентуры осуществляется по рации(желательно спутниковой) или визуальному коду, а расстояние между ними зависит от конкретных внешних факторов (на пустых, безлюдных улицах – побольше, на достаточно многолюдных – поменьше…). При случайном раскрытии основного ведущего агента, он должен незамедлительно уступить свое место второму агенту и, уходя от визуального контакта, применять средства личной маскировки.

Двойной цепочкой

Этот вариант прокручивают на людных улицах с большим количество людей, и он характеризуется тем, что следящие шагают по обеим сторонам главной дороги, изредка переходя с одной ее стороны на другую. Иной раз они могут идти по улицам параллельным, отмечая объект наблюдения на перекрестках улица и поддерживая связь с главным агентом по рации.

С опережением

В данной методике следящие временами опережают преследуемого объекта, каковой таким образом оказывается между ними, что предоставляет максимально плотный, а следовательно и наиболее эффективное наблюдение.

С подключением

Преследующие занимают (как правило, перебрасываются транспортом) оптимальные места на пути предполагаемого движения объекта и активно присоединяются к слежению в различных точках его перемещения. Это целесообразно в ситуация, где очень сложно не привлечь к себе лишнего, чужого внимания.

Сетью

В неприятные моменты внезапной потери преследуемого объекта, весь близлежащий район охватывается кольцом, которое после нахождения заветной цели опять растягивается в прежнюю стандартную цепочку.

Плотно с подстраховкой

Присутствуя в местах с наибольшим сосредоточением людей (на вокзалах, в торговых центрах, в подземках или метро) можно не избегать сближения с преследуемым объектом вплотную, что как правило осуществляется одним или двумя агентами, в то время как другие находятся снаружи и пассивно осуществляют контроль над всеми входами и выходами. Здесь, как впрочем и всегда, не рекомендовано пересекаться с наблюдаемым глазами.

Разовое с передачей

В кафешку, ресторан и кабак агент из группы слежения заходит вместе с объектом, садится недалеко от него и, просто не вступая в никакие разговоры, уходит из заведение непосредственно за ним. После выхода обьект «передается» другим агентам, а засветившийся тут контролер по возможности снимается с следующего наблюдения.

Иной раз случается, что опытный человек пытается «провериться», стремясь выявить поблизости непрерывно появляющихся лиц либо заметить в поступках отдельных окружающих некую странность в неестественной поведение. Встречное наблюдение осуществляется с привлечением другого индивида или же без помощи других, с использованием отражающих поверхностей (зеркал,витрин магазинов), наблюдения из строений (из окна квартиры или лестничной площадки), и просто через обоснованное поворачивание головы (осмотр продуктов на лотке, имитация потери какого-то важного предмета).

Необычности в соседском поведении иной раз выявляют резкими «зигзагами» своих перемещений (внезапными изменениями направления движения и темпа; покиданием кинозала при начале сеанса) с отмечанием реагирования на это находящихся вокруг людей.

Методы слежки при слежении за автомобилем

Слежка за перемещающейся автомашиной, по сути напоминает наблюдение за пешеходом. Здесь как правило используют несколько автомобилей, разной расцветки и неяркого вида, часть коих движется по параллельным улицам и подключается к рабочей ситуации с помощью рации. «Сидеть на хвосте» у едущего впереди автомобиля допустимо только на протяжении сотен, от силы – пары тысяч метров, после чего потребуется обязательный отрыв с подключением к слежению очередной автомашины. Для того чтобы избежать досадных неожиданностей, следует очень хорошо знать все технические возможности ( радиус поворота и быстроту набора скорости), дорожные характерные черты дороги в данном отрезке района, уровень профессионализма и привычки водителя.

Слежка за автомобилемКогда осмотрительный объект слежки излишне насторожен или чего-то боится, он может попробовать ускользнуть от ожидаемого контроля, используя для этого шаблонные приемы, к примеру: изменение ритма, направление и тип движения; создание позади себя определенных барьеров; усыпление бдительности следящих.

Довольно часто при этом используют такие трюки, как:

- Длительное петляние в людных (вещевые рынки, метро, вокзалы) местах.

- Использование проходных подъездов, дворов или квартир и других «черных» ходов.

- Постоянная смена автотранспорта.

- Переходы в метро с одной на другую линию.

- Использование лабиринтных маршрутов.

- Внезапное убыстрение после поворота за угол с намерением проскочить значительно дальше, чем можно было ожидать при нормальной скорости ходьбы.

- Внезапное покидание мчащегося транспорта.

- Непредсказуемый проезд на красный свет светафора или же под опускающимся железнодорожным шлагбаумом.

- Создание у сопровождающих впечатления движения в хорошо известном направлении и внезапное исчезание с предполагаемого маршрута.

- Резкий вход и выход из общественного транспорта в момент закрытия его дверей.

- Изменение внешности и походки в короткие периоды обоснованного ускользания от визуального контроля (в подъезде, в туалете , у друзей).

- Открытая агрессия по отношению к выявленному агенту с перспективой разжигания публичного скандала.

При неожиданном исчезновении объекта слежки желательно не дергаться наобум, а немножко переждав, взять под тщательный контроль все возможные места его появления.

«Полгода до ареста мамы в ее спальне была видеокамера». Сотрудники Центра «Э» вели тайное наблюдение за ростовской активисткой Шевченко

За арестованной по делу о сотрудничестве с «нежелательной организацией» Анастасией Шевченко полгода тайно наблюдали сотрудники Центра «Э»

Дочь активистки Влада Шевченко сообщила в соцсетях, что силовики вели скрытое видеонаблюдение за женщиной задолго до ее ареста.

«Полгода до ареста мамы в ее спальне стояла видеокамера, установленная там по решению суда для слежки за опасным преступником. Об этом мы узнали осенью, а с видео мама начала знакомиться сегодня. Она увидела себя в материалах дела в нижнем белье. Следили, как она разваливает обороноспособность. Унизительно ли это? Да. Для людей в погонах», — написала Шевченко-младшая.

Унизительно ли это? Да. Для людей в погонах», — написала Шевченко-младшая.

«Новая газета» пишет, что наблюдение вели сотрудники Центра по противодействию экстремизму ГУ МВД по Ростовской области. Скрытая видеокамера была установлена в квартире Шевченко в сентябре 2018 года по решению Первомайского суда Ростова. Об этом Шевченко узнала, когда начала знакомиться с уголовным делом.

Читайте также:

Адвокат Анастасии Шевченко Сергей Бадамшин рассказал, что наблюдение за Шевченко велось как в квартире, так и наружное.

«За полгода эшники установили, что Шевченко «угрожает обороноспособности, безопасности страны и конституционному строю» своим участием: 1) в правозащитной конференции и 2) в согласованном исполнительной властью городском митинге», — рассказал Бадамшин.

Как писали Юга.ру, Анастасия Шевченко стала первой в стране обвиняемой в участии в работе организации, которую Генпрокуратура признала «нежелательной» (ст. 284. 1 УК). Она находится под домашним арестом с конца января прошлого года. Ей вменяют два эпизода (ст. 284.1 УК): участие в политических дебатах и организацию семинара для кандидатов в депутаты. Международные организации признали Анастасию Шевченко политической заключенной.

1 УК). Она находится под домашним арестом с конца января прошлого года. Ей вменяют два эпизода (ст. 284.1 УК): участие в политических дебатах и организацию семинара для кандидатов в депутаты. Международные организации признали Анастасию Шевченко политической заключенной.

16 января ей продлили домашний арест до 20 марта и ужесточили его условия — запретили звонить своим детям и матери.

Наружное скрытое наблюдение — Департамент права и защиты

Обычно наблюдение за человеком или объектом выполняется с целью получения достоверных доказательств его причастности к каким-либо противоправным действиям или её опровержения. Заниматься слежкой имеет право только профессионал, обладающий соответствующей квалификацией и необходимым оборудованием.

Специалисты «Департамента права и защиты», квалифицированные для ведения скрытого наблюдения, мастерски владеют навыками слежки и виртуозно воплощают на практике знание психологии личности. Кроме того, все они оснащены современными техническими средствами для фиксации информации. В результате сотрудничества с нашей компанией Вы получите необходимые фото- и видеоматериалы, записи переговоров, маршруты передвижения и прочую необходимую информацию.

Кроме того, все они оснащены современными техническими средствами для фиксации информации. В результате сотрудничества с нашей компанией Вы получите необходимые фото- и видеоматериалы, записи переговоров, маршруты передвижения и прочую необходимую информацию.

|

|

|

Наружное скрытое наблюдение может быть установлено с целью проверки будущих или действующих бизнес-партнеров, рабочего персонала. Слежка помогает выяснить причины изменений в поведении членов семьи (детей, супругов), определить признаки измены или отрицательного влияния на ребенка.

Аналитический подход при обработке результатов наблюдения – оптимальный способ узнать о привычках интересующего человека, познакомиться с ближайшим кругом его знакомств. Негласный визуальный контроль является эффективным способом получения информации без риска разоблачения.

Негласный визуальный контроль является эффективным способом получения информации без риска разоблачения.

Всем клиентам, обращающимся за помощью в «Департамент права и защиты», гарантированы:

- индивидуальный подход к решению поставленных задач;

- оперативное предоставление полной и объективной информации об интересующем объекте;

- конфиденциальность взаимоотношений с исполнителем;

- использование современной техники, обеспечивающей высокое качество полученных после наблюдения аудио, фото и видео материалов.

Стоимость услуг определяется на основании заключенного договора. На цену влияют такие факторы, как продолжительность и условия слежки, применяемые технические средства и сопутствующие риски.

Как узнать, следят ли за мной через iPhone и как запретить слежку

Все уже привыкли к тому, что «Яндекс», Google и Apple следят за нами. Они уверяют, что делают это из лучших побуждений – чтобы предлагать нам более качественные рекламные продукты. Другое дело, когда ваши родные, парень или знакомый постоянно пытаются выследить ваши перемещения при помощи iPhone. Как они это делают, и как это запретить?

♥ ПО ТЕМЕ: Постучать по крышке Айфона – сделать скриншот: как привязать действия к касанию задней части корпуса iPhone.

В большинстве случаев вместе с подаренным iPhone вам сразу вручают и созданный (при вашем участии или без вашего участия) Apple ID. Как правило, девушки и дети на это редко обращают внимание. Так вот имейте ввиду, что лица, имеющие доступ к вашей учетной записи Apple ID могут в любое время подсматривать за вашим перемещением. Многим это не нравится.

Многие молодые люди, а также родители специально дарят своим девушкам (детям) iPhone, привязанный к своему (или специально созданному) Apple ID с целью слежки.

Естественно, эта возможность окажется очень полезной для контроля пожилых родителей или детей школьного возраста.

♥ ПО ТЕМЕ: Как научить iPhone автоматически включать Режим энергосбережения.

Каким образом за мной могут следить при помощи iPhone?

На сайте icloud.com

Все очень просто. На iPhone в приложении Настройки есть раздел Локатор, в котором имеется пункт Найти iPhone. Именно эта опция и позволяет лицам, имеющим доступ к вашему Apple ID, получать данные о местонахождении.

Кроме того, имеется и еще одно условие — на устройстве должна быть включена Геолокация (Настройки → Конфиденциальность → Службы геолокации).

Если оба условия выполены, то посмотреть информацию о расположении пользователя не составит особого труда, для этого необходимо:

1. Зайти с любого компьютера, смартфона или планшета на сайт icloud.com.

2. Ввести Apple ID и пароль.

3. Нажать на приложение Найти iPhone.

4. В правом нижнем углу выбрать вариант Гибрид, в случае, если в вашем регионе карты Apple еще не прорисованы детально.

Все! Зеленый кружок на карте, это вы, точнее ваш iPhone.

Более того, человек, который подарил вам телефон со специально созданным для вас аккаунтом Apple ID, при желании легко может превратить iPhone в «кирпич» (он может удаленно стереть все данные со смартфона и заблокировать его).

Для этого достаточно нажать «Зеленый кружок», затем на «i» и в появившемся окне выбрать вариант Стереть iPhone.

Такой смартфон сможет восстановить только сам злоумышленник. Вот реальный пример такой истории.

В приложении Локатор

Также, наблюдать за вами позволяет приложение Локатор, которое может быть настроено на iPhone за считанные минуты, например, когда вы оставили телефон знакомому и вышли. Работу приложения Локатор мы подробно описали в этой статье.

Как запретить следить за мной при помощи iPhone

1. Самое главное — у вас должен быть собственный Apple ID (инструкция по созданию), данные которого не знает никто кроме вас. Это идеальный вариант.

2. Можно изменить пароль от существующего Apple ID, но при этом вы должны быть уверены, что ваш друг или родители не смогут восстановить его снова. Сбросить (восстановить) пароль от Apple ID можно при помощи контрольных вопросов (они задаются при регистрации Apple ID, но могут быть изменены в любое время), при помощи e-mail или обращения в техподдержку Apple.

3. Отключение функции Геолокации (Настройки → Конфиденциальность → Службы геолокации) и службы Найти iPhone (Настройки → Ваше имя → Локатор) также сделает слежку через сайт icloud.com невозможной. Однако стоит учитывать, что в случае отключения служб геолокации вы не сможете, например, пользоваться навигацией или отследить месторасположение смартфона при утере.

4. Если ваш Apple ID был добавлен в Семейный доступ (например, тем человеком, который подарил вам iPhone), проверьте, делитесь ли вы с ним геопозицией. Если да, то при желании, это можно запретить по пути Настройки → Apple ID (Ваше имя) → Локатор → Семья или Друзья (см. скриншоты ниже).

Для этого в списке пользователей выберите того, с кем вы делитесь геопозицией и отключите опцию.

Главные правила безопасного владения устройствами Apple

- На iPhone, iPad или компьютере Mac должен быть осуществлен вход в учетную запись только при помощи вашего Apple ID. НИКОГДА не вводите на устройство чужой Apple ID.

- Никогда не просите кого-либо создать вам Apple ID. Сделайте это самостоятельно, воспользовавшись этой подробной инструкцией.

- Никогда и ни при каких обстоятельствах не передавайте данные Apple ID посторонним людям (а иногда и близким, если вы не уверены в них).

- Пароль Apple ID не должен быть слишком простым.

- Проверьте настройки Семейного доступа и добавленных Друзей (какими данными вы делитесь).

- Вы должны помнить наизусть логин, пароль и контрольные вопросы к Apple ID.

- Вы должны иметь беспрепятственный доступ к элекронному ящику (e-mail), к которому привязан ваш Apple ID. Доступ к e-mail должен быть защищен двухфакторной авторизацией при помощи ТОЛЬКО вашего номера телефона (который оформлен на вас).

Смотрите также:

Скрытое наблюдение | MI5 — Служба безопасности

Наблюдение является скрытым, если оно осуществляется таким образом, чтобы гарантировать, что субъект не знает, что он имеет или может иметь место. Скрытое наблюдение делится на две категории, обе из которых подпадают под действие Кодекса практики тайного наблюдения и вмешательства в собственность.

Направленное наблюдение

Операции направленного наблюдения включают скрытое наблюдение за перемещениями целей, разговорами и другими действиями.

Все операции по направленному наблюдению MI5 подлежат внутренней системе авторизации, которая требуется в соответствии с Частью II Закона 2000 года о регулировании следственных полномочий (RIPA). Эти операции также выполняются в соответствии с Кодексом практики скрытого наблюдения и вмешательства в собственность.

Эта работа выполняется высококвалифицированными специалистами по наблюдению, которые могут работать в транспортных средствах, пешком или со стационарных наблюдательных пунктов. Наш отдел наблюдения часто работает в тесном сотрудничестве с другими, особенно с полицией.

Интрузивное наблюдение

Интрузивное наблюдение включает скрытое наблюдение за целями с использованием подслушивающих устройств, например, в жилых помещениях или в частном автомобиле. Из-за их агрессивного характера использование таких методов подлежит строгому контролю и надзору.

Чтобы установить подслушивающее устройство, например, в доме жертвы, нам необходимо обратиться к государственному секретарю (неизменно министру внутренних дел) за ордером в соответствии с Частью II Закона о регулировании следственных полномочий 2000 года (RIPA) на санкционирование вторжения. о конфиденциальности цели.

В большинстве случаев мы также должны подать заявление на получение «имущественного ордера» в соответствии с Законом о разведывательных службах 1994 г., чтобы разрешить любое вмешательство в собственность цели, которое необходимо для скрытой установки устройства. Как и в случае с перехватом, мы должны убедить государственного секретаря в том, что то, что мы предлагаем сделать, необходимо и соразмерно.

Правила использования методов наблюдения или вмешательства в собственность объясняются в Практическом кодексе по скрытому наблюдению.В отличие от перехвата, продукт перехвата может быть использован в суде в качестве доказательства.

Использование нами ордеров, разрешающих навязчивое наблюдение, контролируется Управлением уполномоченного по расследованию, которое составляет годовой отчет о своих выводах.

Крипто-хранители | Яша Левин

Сейчас 19:30. в понедельник июня в неизвестном месте где-то в северной Европе. Я сижу в частной столовой высококлассного отеля и разговариваю с Павлом Дуровым — «Марком Цукербергом из России», молодым интернет-магнатом, который построил самую популярную социальную сеть в стране и передал ее Кремлю до того, как стал 30.Вскоре после того, как знаменитый американский разоблачитель Эдвард Сноуден сбежал в Россию, чтобы избежать федерального преследования, Дуров предложил Сноудену работу, но затем сам был вынужден бежать из России из-за растущего конфликта с российским правительством. Первоначально провозглашенный кибер-диссидентом из-за ссоры с Кремлем, Дуров с тех пор вызывает неоднократный агрессивный интерес сотрудников американской разведки.

Группа состоятельных туристов слонялась в вестибюле, возбужденно обсуждая свой день осмотра достопримечательностей и экскурсий по музеям.Наш разговор носил более мрачный характер. Мы с Дуровым говорили о мрачном, гиперпараноидальном мире одержимого крипто-политикой движения за конфиденциальность — месте, где правят шпионы, все не то, чем кажется, и никому нельзя доверять.

Для меня паранойя имела смысл. В течение последних трех лет я исследовал простые криптотехнические аксессуары, лежащие в основе сегодняшнего мощного движения за конфиденциальность: интернет-анонимайзеры, зашифрованные приложения для чата, неотслеживаемые почтовые ящики для разоблачителей и супербезопасные операционные системы, которые даже АНБ предположительно не могло трескаться.Эти инструменты продвигались лауреатами Пулитцеровской премии журналистами, хакерами, информаторами, а также самыми известными и заслуживающими доверия именами в сфере конфиденциальности — от Эдварда Сноудена до Electronic Frontier Foundation и Американского союза гражданских свобод. Такие приложения, как Tor и Signal, обещали защитить пользователей от всевидящего аппарата наблюдения Америки. А криптографы и программисты, создавшие крипто-оружие этих людей? Что ж, многие из них утверждали, что живут на грани: подрывные криптоанархисты борются с Человеком, преследуемым и атакованным призрачным У.С. правительственные войска. Ссылаясь на преследования, некоторые из них вообще покинули Соединенные Штаты и вынуждены были жить в добровольном изгнании в Берлине.

По крайней мере, такими они себя видели. Мой репортаж показал иную реальность. Как я выяснил, копаясь в финансовых отчетах и запросах FOIA, многие из этих самозваных онлайн-радикалов на самом деле были военными подрядчиками, получая зарплаты с пособиями от того же государства национальной безопасности США, с которым они, по их утверждениям, боролись. Их смелая криптотехнология при ближайшем рассмотрении также оказалась вымышленной и пористой версией безопасной цифровой связи в Потемкинской деревне.Более того, соответствующее программное обеспечение здесь само финансировалось правительством США: миллионы долларов в год текли крипторадикалам из Пентагона, Государственного департамента и организаций, вышедших из ЦРУ.

Мое расследование этого сообщества принесло мне много оскорблений: клевета и угрозы убийством, брошенные военными подрядчиками против меня и моих коллег; В прессе распространяются ложные клеветнические истории о том, что я хулиган-сексист и агент ЦРУ, которому платят за подрыв доверия к шифрованию.Так что я давно научился подходить к своим источникам со скептицизмом и настороженностью, особенно с таким печально известным человеком, как Дуров, который недавно занялся криптовалютным бизнесом с Telegram, который теперь пользуется репутацией любимого чат-приложения ISIS.

Могул в движении

Дуров, просивший меня скрыть место нашей встречи из-за его продолжающегося конфликта с российским правительством, тоже насторожился. Он имел право быть.

Сейчас ему 32 года, он мультимиллионер и, если верить газетам, самый радикальный интернет-магнат в России.В 2006 году, когда ему было всего двадцать два года, он стал соучредителем «ВКонтакте» («В контакте»), клона социальной сети Facebook, которая стала более популярной в России и во всем бывшем Советском Союзе, чем сам Facebook. Компания недолго оставалась под его контролем. В 2011 году после массовых протестов оппозиции против правящей партии Владимира Путина, организованных в основном через социальные сети, правительство хотело более твердо контролировать «ВКонтакте». Дуров оказывал сопротивление и совершал всевозможные акты неповиновения: он фотографировал документы, предписывающие компании блокировать определенные политические группы, и размещал их в Интернете, а также публично высмеивал сотрудников российских силовых структур ФСБ.

Но Кремль настоял и, наконец, добился своего. Дуров устал от постоянного шквала драматической тактики давления со стороны российского государства, включая попытки полиции совершить обыск в квартире Дурова, причудливый инцидент с шантажом, связанный с тем, что, по словам Дурова, было фальшивым видео, якобы показывающим, как он в черном мерседесе наезжает на ГАИ, сфабрикованные уголовные обвинения, вынудившие его бежать из страны. Поэтому в 2014 году молодой магнат социальных сетей был вынужден продать свои 20% акций «ВКонтакте» бизнес-концерну, управляемому уроженцем Узбекистана Алишером Усмановым, страшным миллиардером, лояльным президенту Путину.Лишенный империи, Дуров больше не мог претендовать на звание Цукерберга в российском полисе.

Дуров бежал из России и, сделав стратегические инвестиции в два

островных государства Сент-Китс и Невис, стал гражданином Карибского бассейна. Последние три года он жил жизнью автономного, самодостаточного мультимиллионера, странствуя по миру, живя в роскошных отелях, отказываясь от материальных ценностей, таких как земля и недвижимость. Дуров мог делать все, что хотел, и поэтому, находясь в изгнании, он работал со своим старшим братом Николаем над следующей важной задачей: направить свое время и богатство, оцениваемое примерно в 300 миллионов долларов, на разработку нового приложения для обмена сообщениями Telegram. .

Имея около 100 миллионов пользователей по всему миру, Telegram в десять раз меньше, чем WhatsApp от Facebook, его ближайший конкурент. Но Telegram добился успеха в странных местах: он очень популярен в Иране и очень популярен в Узбекистане. У него есть несколько пользователей в Европе, а также растет число поклонников среди российских журналистов. Это также стало большим успехом у Аль-Каиды и ИГИЛ, которые, похоже, считают Telegram самым безопасным инструментом на рынке. Группы использовали зашифрованные чаты приложения для планирования атак, а также использовали функцию «общедоступных каналов» для трансляции пропаганды, вербовки террористов-одиночек и принятия на себя ответственности за успешные удары.Telegram был замешан в атаках во Франции, Германии, Турции и совсем недавно в родном городе Дурова в Санкт-Петербурге, где одинокий террорист-смертник ударил по станции метро в центре города, убив пятнадцать человек и ранив многие другие.

Получение сообщения

Неудивительно, что российское правительство снова привлекло внимание Дурова. Российские силовики оказали на него давление, чтобы он поделился с ними данными, иначе его служба может быть заблокирована. Но не только русские пытаются приручить Дурова.Видимо, американцы тоже хотят поучаствовать.

Когда официантка принесла тарелку хлеба и несколько закусок — нарезанный тартар из кальмаров и тунца — Дуров объяснил, что последние несколько лет ФБР пытается заставить его тайно сотрудничать с агентством, и что агенты действовали так, как будто вплоть до попытки подкупить одного из его разработчиков, чтобы тот стал кротом. Он никогда не обсуждал всесторонне подробности своих стычек с ФБР публично — до сих пор.