Решения проблемы спам-ботов, добавляемых в телеграм-группы / Хабр

Привет. Я автор нескольких популярных ботов для администрирования телеграм групп: @daysandbox, @watchdog_robot и других. Каждый день в группе поддержки и в личных сообщениях я вижу один и тот же вопрос: как мне защититься от спам-ботов, добавляемых в группу. Обычно ещё уточняют, что это арабские спам-боты. Люди пытаются найти анти-спам бота, который будет удалять ссылки, удалять сообщения с арабскими символами, удалять пользователей с арабскими символами в именах и всё в таком духе. Но это всё следствия, а причина во многих случаях одна и та же и её легко поправить. Причина простая, но не очевидная.

В чём уникальность проблемы спам-ботов, добавляемых в группу? Телеграм боты не видят сообщения от других телеграм ботов. Даже если у вас в группе уже установлены боты, удаляющие ссылки, арабские символы и прочие штуки, даже если они запрещают новым участникам группы писать собщения до тех пор, пока новые участники не нажмут на кнопку или пройдут какой-то тест, это не помогает предотвратить спам.

Спам появляется по следующему сценарию:

- участник группы добавляет спам-бота в группу

- анти-спам бот видит факт добавления бота

- анти-спам бот, вызывает метод telegram API, ограничивающий спам-бота в правах записи сообщений в группу. Например, он делает это для всех новых пользователей или только для тех, логин которых содержит в конце слово «bot». Это не суть важно.

- Проходит некоторое время между моментами захода спам-бота в группу и обработкой телеграм сервера запроса об ограничении этого бота в правах записи в чат. В этот момент спам-бот может отправить сообщение в чат.

- Анти-спам бот не видит это сообщение, потому что боты не видят сообщения других ботов. Так устроен телеграм.

Рассмотренный сценарий показывает, что не всегда возможно бороться с последствиями добавляемых ботов. Эффективнее бороться с причиной — возможностью добавления ботов в группу участниками группы.

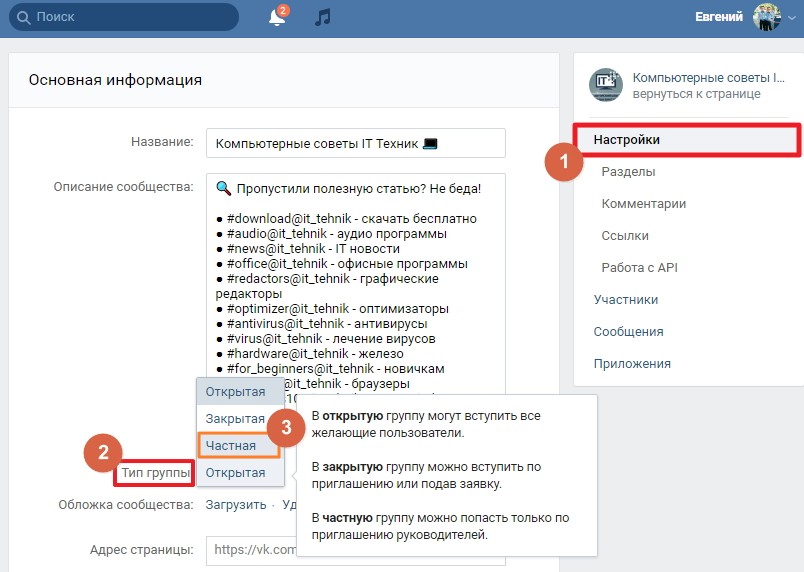

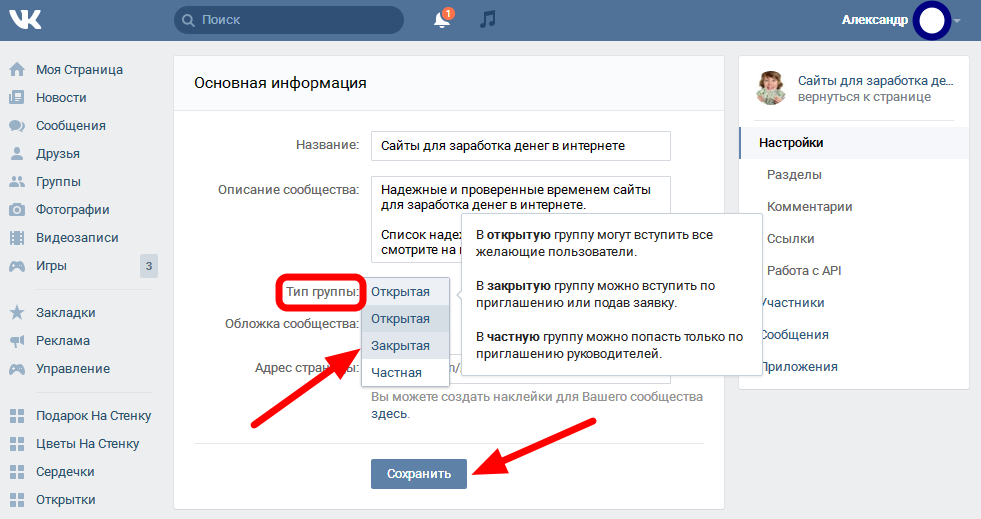

Существует два типа телеграмм групп: публичная и частная. От типа группы зависит, что и как могут делать внутри группы администраторы, простые пользователи и боты. Обязательное условие для публичной группы — существование ссылки вида «https://t.me/XXX», по которой можно зайти в группу. Для частной группы наличие ссылки для входа не обязательно.

От типа группы зависит, что и как могут делать внутри группы администраторы, простые пользователи и боты. Обязательное условие для публичной группы — существование ссылки вида «https://t.me/XXX», по которой можно зайти в группу. Для частной группы наличие ссылки для входа не обязательно.

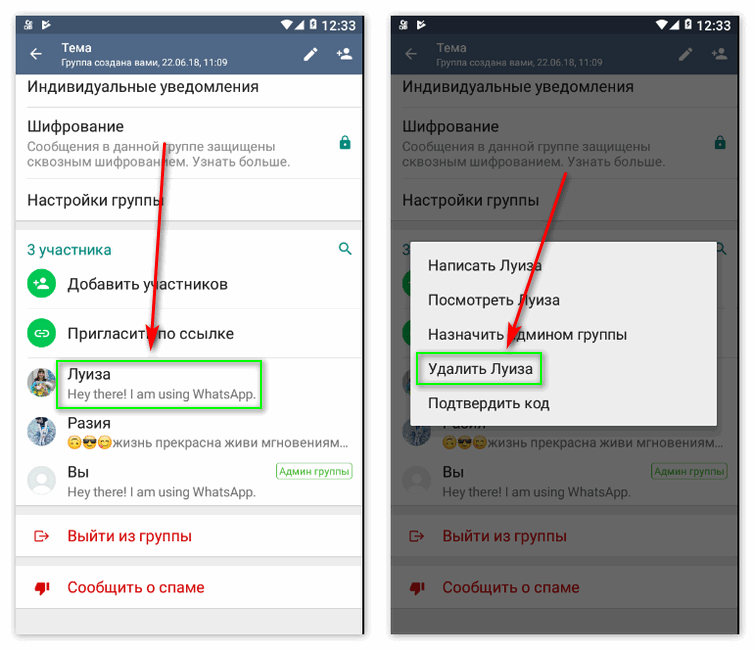

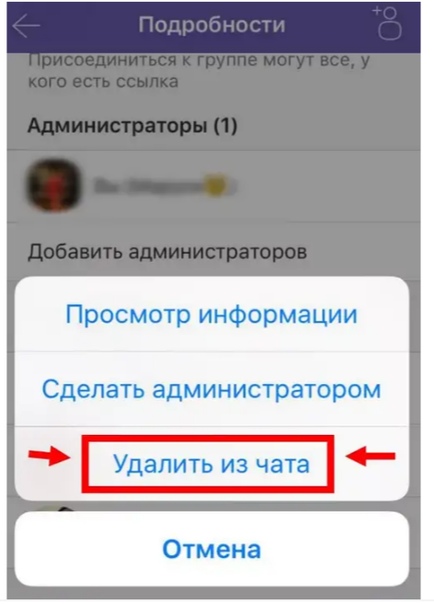

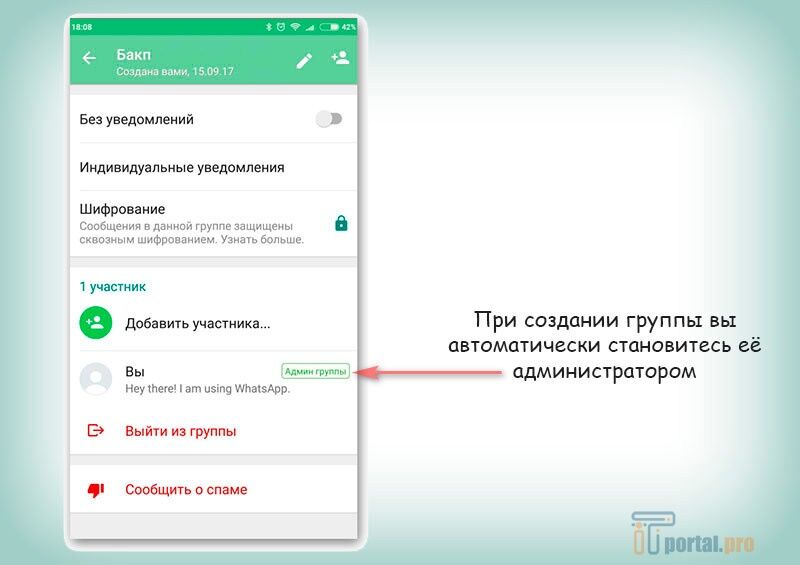

Рассмотрим процесс создания группы с нуля. Создадим группу с настройками по-умолчанию. У нас получится частная группа без ссылки-приглашения. Попробуем добавить любого бота простым участником группы. Добавился! Как решить проблему? Единственный способ запретить добавлять ботов в частную группу — это запретить добавлять вручную вообще каких-либо новых участников, это делается с помощью галочки «Управление группой -> Разрешения -> Добавление участников». Это ограничит только простых пользователей, администраторы группы по прежнему смогут добавлять новых участников (и ботов) руками.

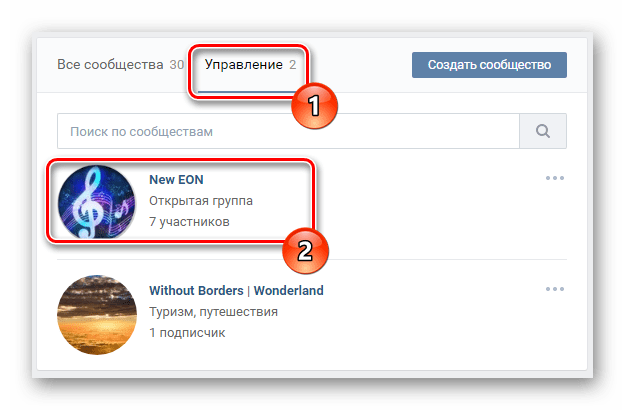

С самым простым случаем разобрались. Теперь создадим ссылку-приглашение для входа в группу: «Управление группой-> Информация о группе -> Ссылка-приглашение -> Создать ссылку-приглашение».

Важное замечание: спам-боты не могут зайти в группу по ссылке-приглашению. Спам-бот (и вообще любой бот) может попасть в чат только, если кто-то добавит туда бота вручную. Самая частая причина появления спам-ботов в частных чатах — это когда администраторы создают ссылки-приглашения, но не отключают (через Управление группой -> Разрешения) возможность добавлять новых пользователей вручную.

Теперь посмотрим, что будет, если мы переведём группу из частного режима в публичный с помощью «Управление группой -> Информация о группе -> Публичная группа». Нам также придётся придумать публичный адрес вида «https://t.me/XXX», без этого не получится сделать группу публичной. Пусть это будет «https://t.me/habr_test». В чём отличие публичной группы от частной группы, имеющей ссылку-приглашение? Публичную группу можно найти через внутренний поиск телеграма, а также можно посмотреть любое сообщение группы через веб по адресу «https://t.me/habr_test/X», где X — это порядковый номер сообщения в группе.

Нам также придётся придумать публичный адрес вида «https://t.me/XXX», без этого не получится сделать группу публичной. Пусть это будет «https://t.me/habr_test». В чём отличие публичной группы от частной группы, имеющей ссылку-приглашение? Публичную группу можно найти через внутренний поиск телеграма, а также можно посмотреть любое сообщение группы через веб по адресу «https://t.me/habr_test/X», где X — это порядковый номер сообщения в группе.

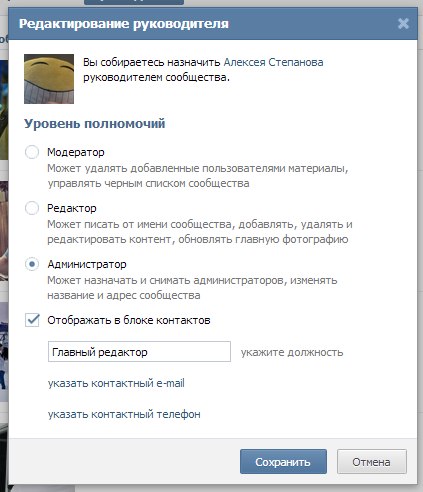

Итак, наша группа стала публичной, у неё изменились свойства видимости, и не только. Самое интересное, что в неё больше нельзя приглашать ботов. Если в «Управление группой -> Разрешения» разрешено приглашать новых пользователей, то пользователи могу приглашать новых пользователей, но только обычных людей, не ботов. При попытке добавить бота будет возникать ошибка «Не удалось добавить пользователя. Попробуйте позже». То что надо!

Вывод. Иммунитет от заражения группы ботами даёт одно из двух действий:

- запрет обычным участникам добавлять ботов (Управление группой -> Разрешения)

- перевод группы в публичный режим т.

е. назначение группе адреса вида «https://t.me/habr_test»

е. назначение группе адреса вида «https://t.me/habr_test»

P.S. Заголовок статьи получился немного кликбейтовым. Конечно, множество телеграм-спама генерируется не bot-API ботами, а ботами использующими обычные пользовательские аккаунты, но проблема и её решение, описанные в статье, имеют место быть. И они имеют место быть каждый день, и я уже заколебался отвечать одно и то же на одни и те же вопросы, поэтому и написал эту статью.

UPD: Сделал бота, который автоматически удаляет сообщения, содержащие символы арабского алфавита, а также удаляет новых пользователей, в именах которых есть символы арабского алфавита. Просто установите бота @noarab_bot в чат и дайте ему права на удаление сообщений и на бан пользователей. Документация по боту: https://tgdev.io/bot/noarab_bot

UPD2: Если по тем или иным причинам невозможно сделать группу публичной или запретить добавление участниво в приватной группе, тогда можно использовать бота @watchdog_robot с фильтром «bot» — watchdog будет удалять ботов сразу же после того, как их кто-то добавил в чат.

Видно ли в Телеграмме, кто заходил к тебе на страницу

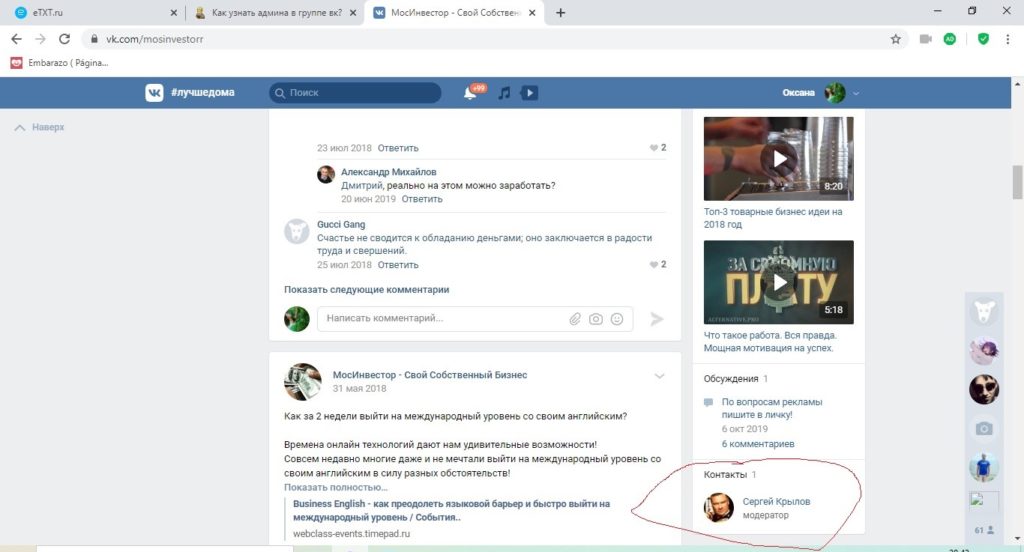

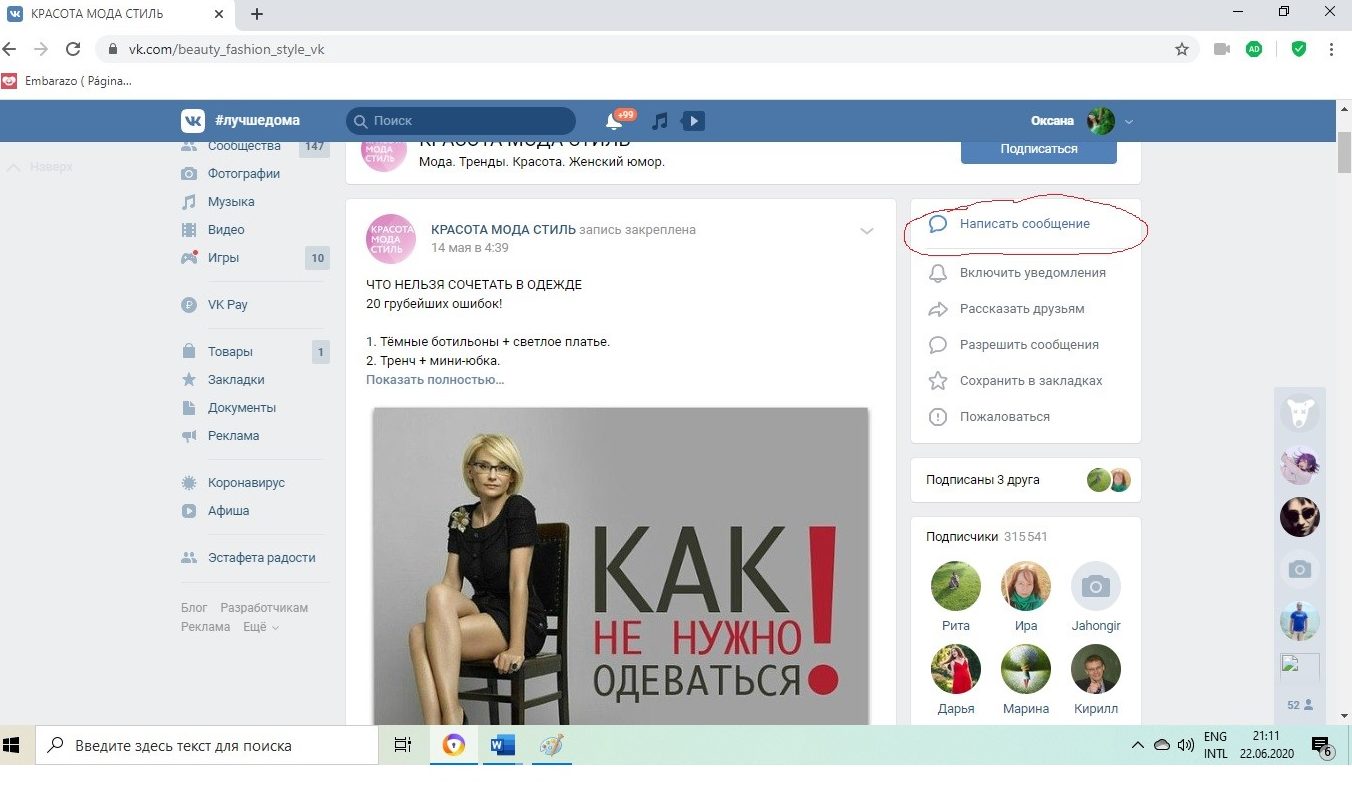

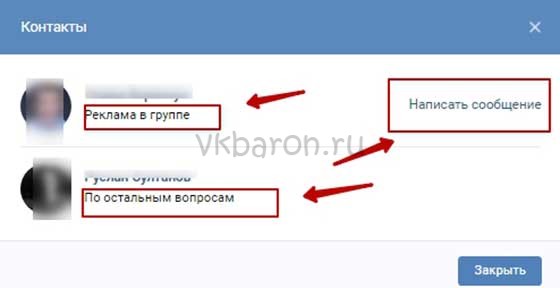

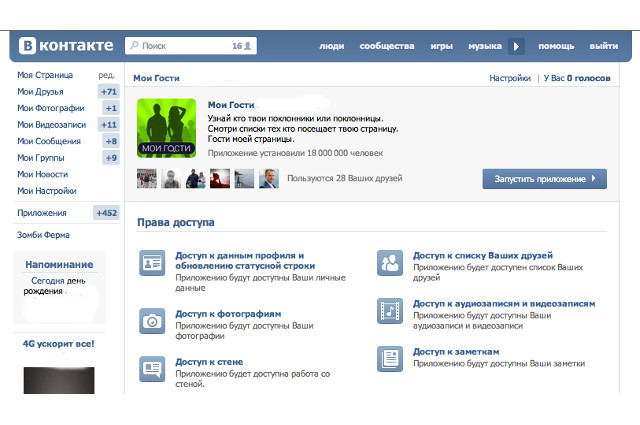

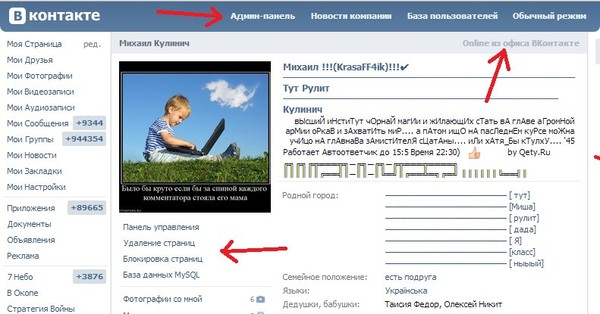

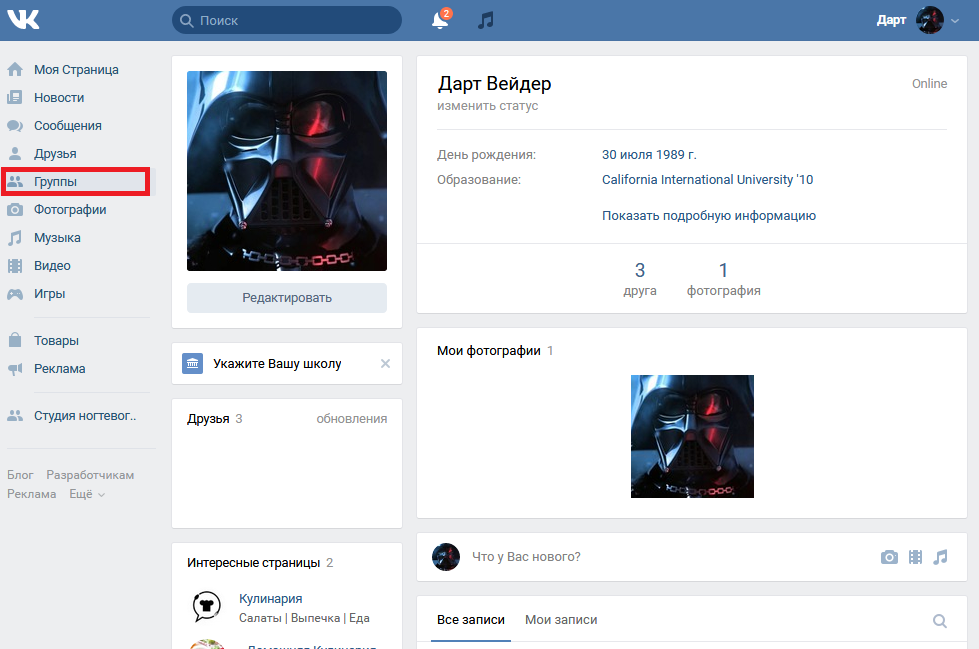

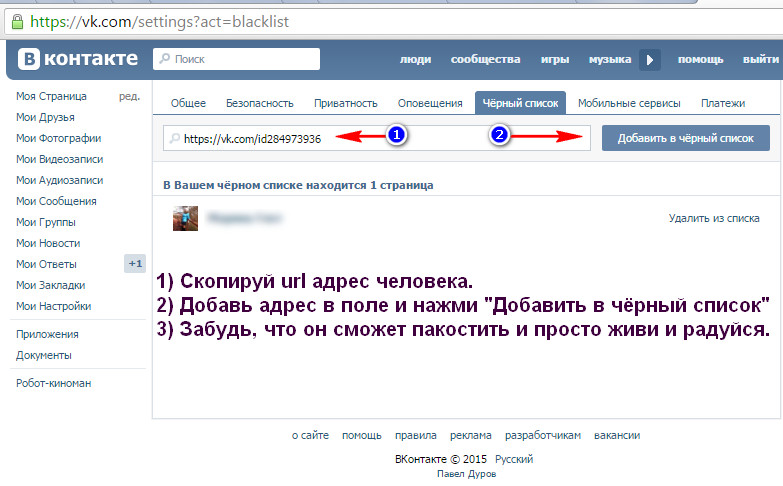

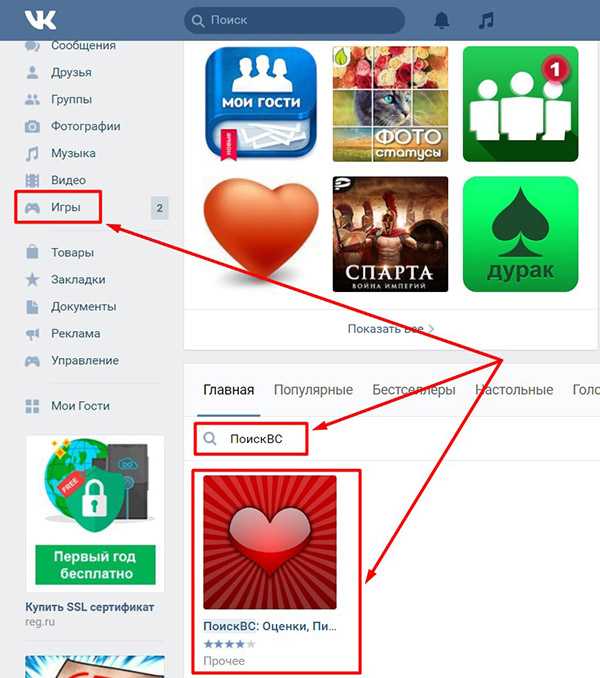

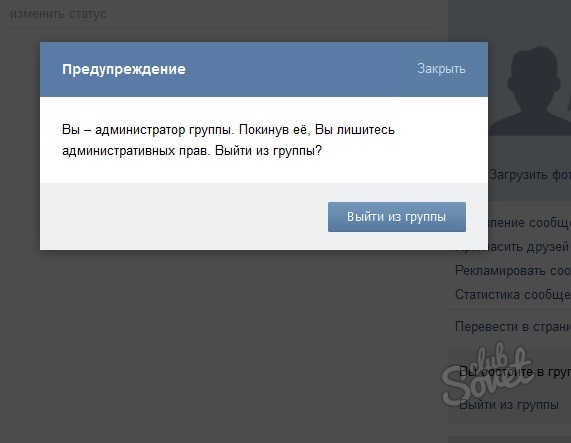

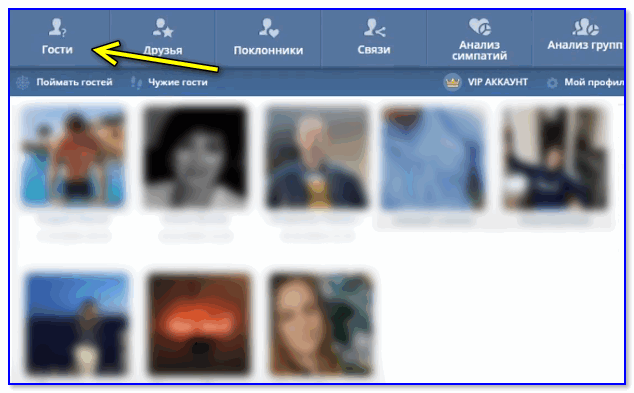

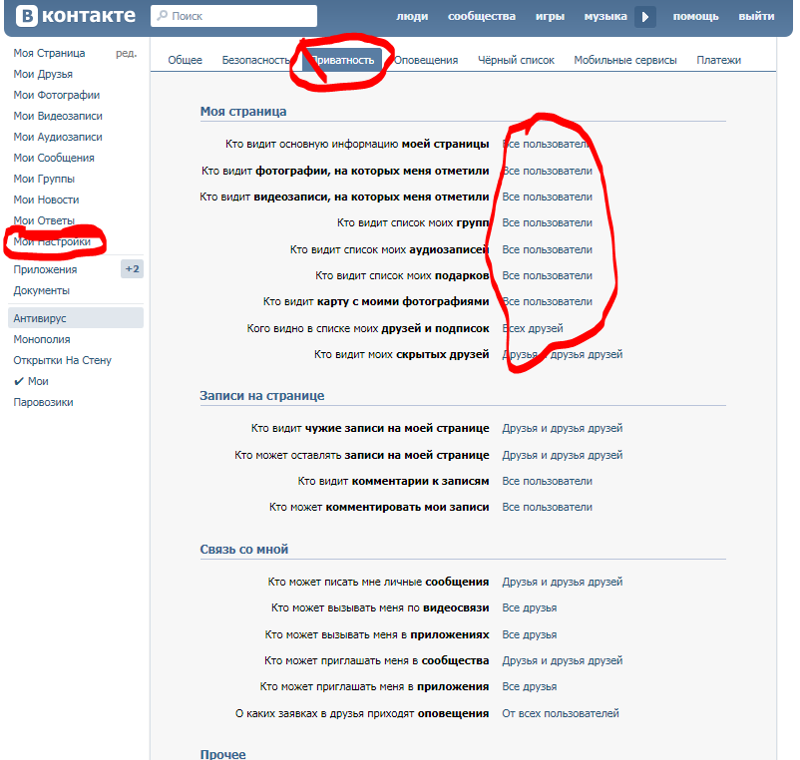

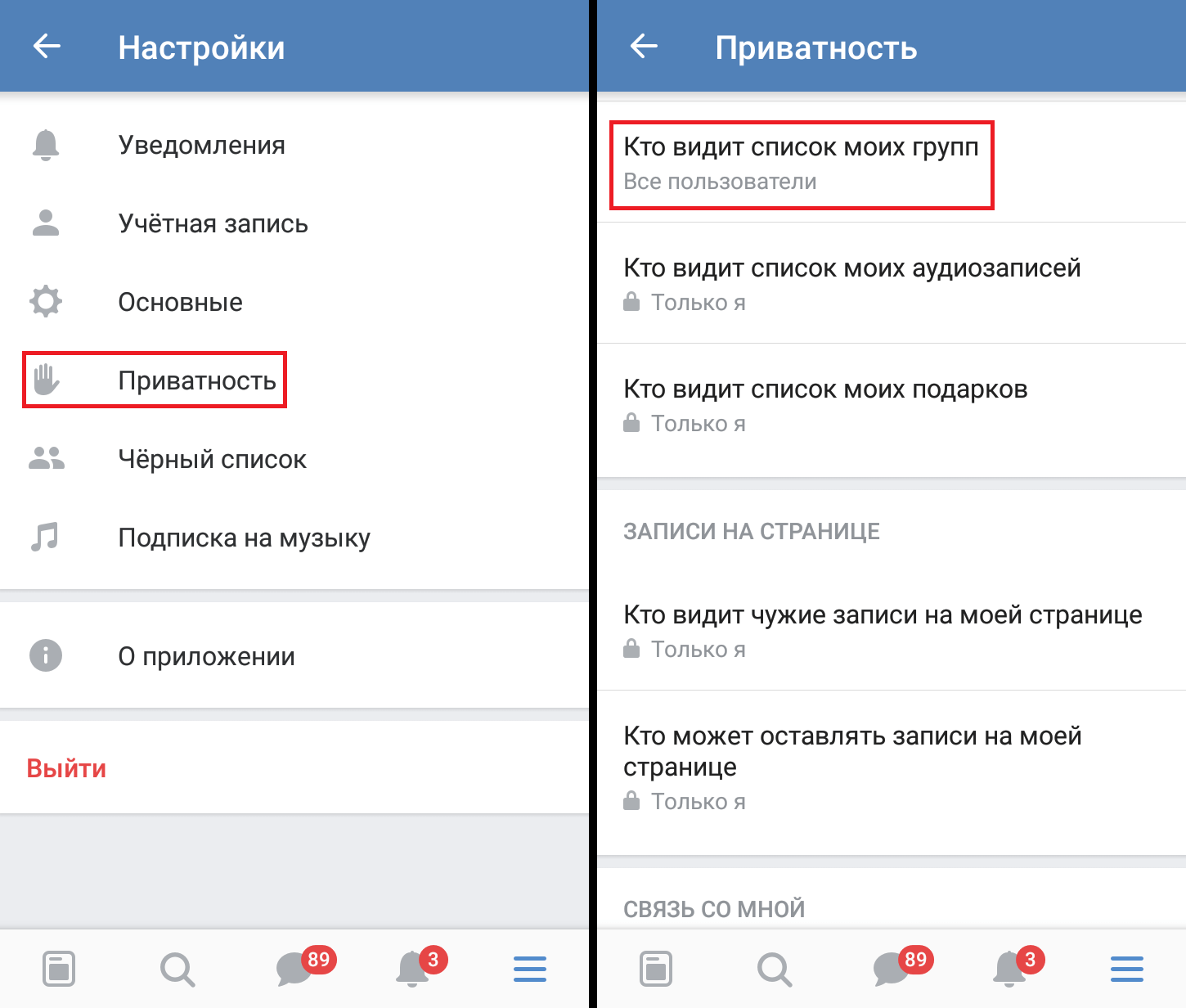

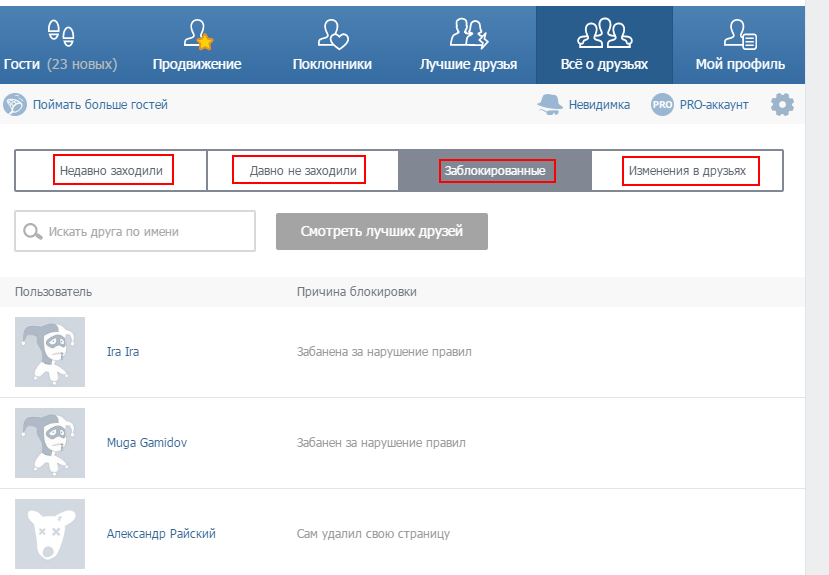

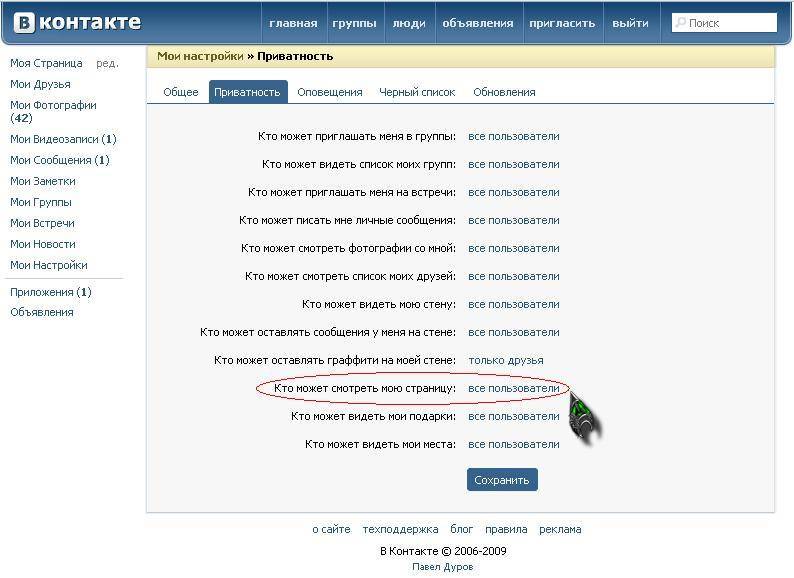

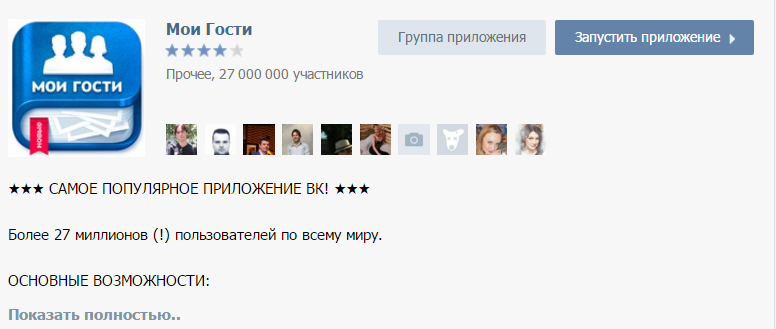

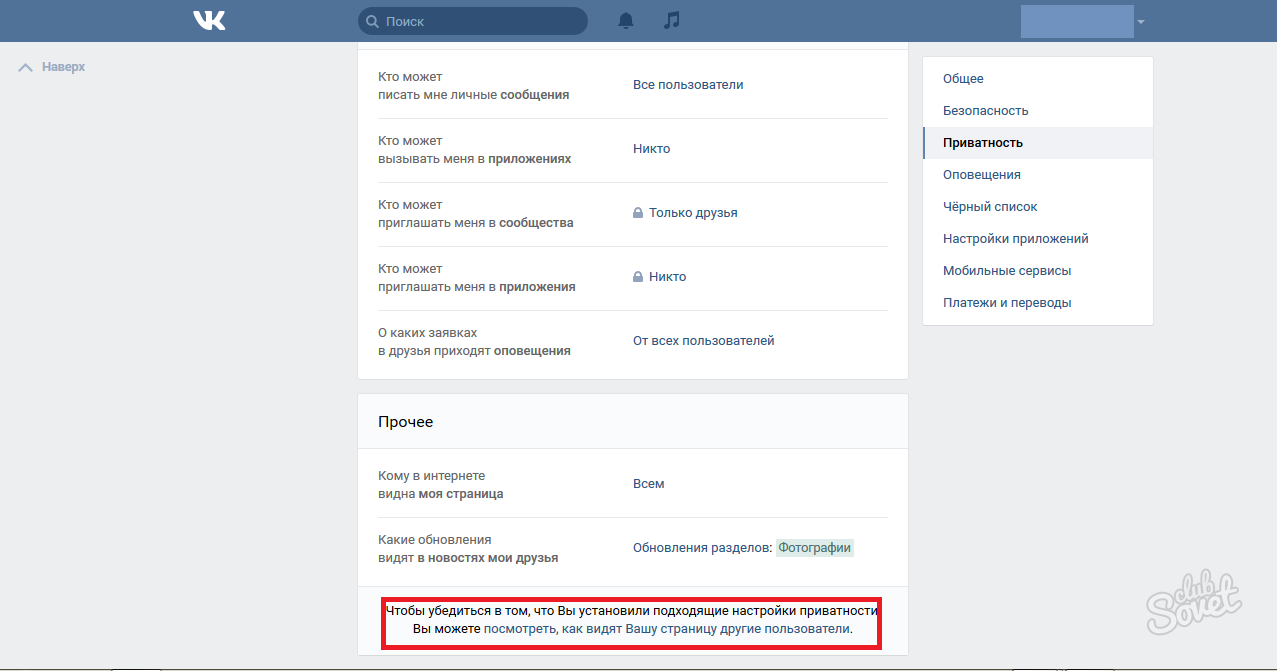

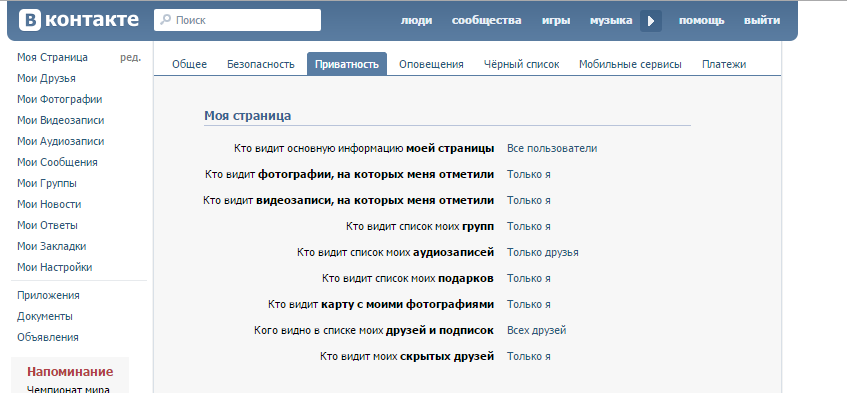

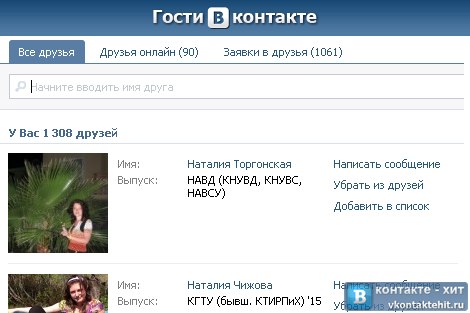

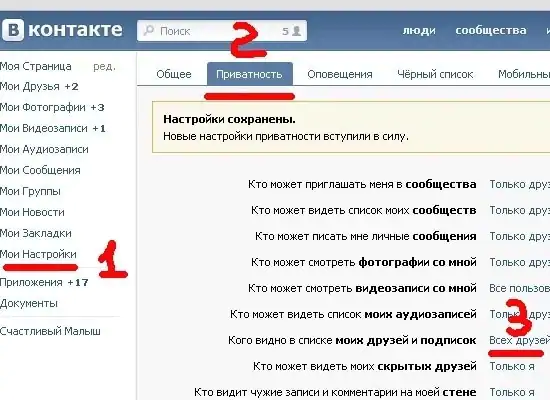

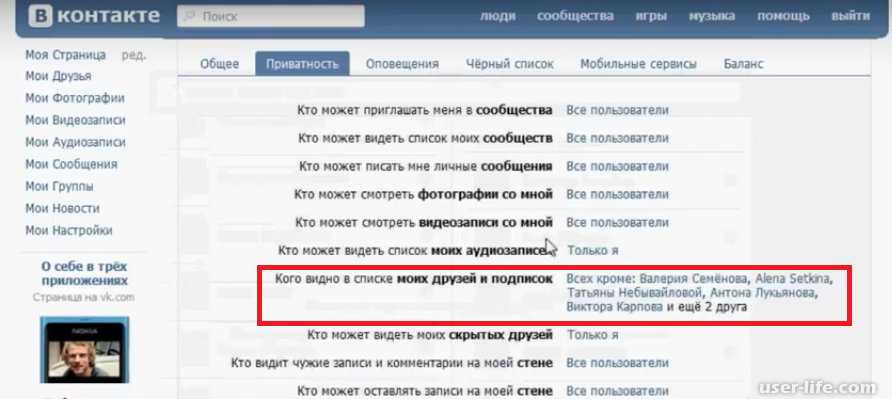

Telegram представляет собой кроссплатформенный мессенджер, при помощи которого пользователи со всего мира могут обмениваться сообщениями, файлами, фото, звонить друг другу, создавать группы и многое другое. Приложение доступно для устройств на всех платформах. В связи с постоянно растущей популярностью мессенджера и расширением его функционала, пользователей логично интересует, видно ли в приложении Телеграмм, кто и когда заходил к тебе на личную страницу. Это объясняется тем, что некоторых автоматически ассоциируют данную программу с ВК, где подобная опция возможна (в дополнительных приложениях есть такие, которые отображают подобную информацию).

Видно ли в Telegram, кто посещал твой аккаунт?

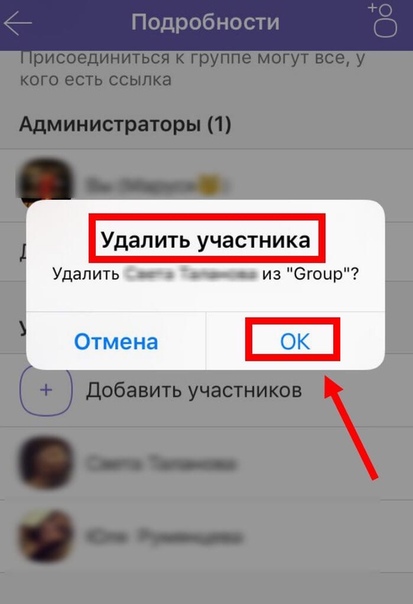

Нет, данный функционал, который бы показывал гостей профиля, не предусмотрен. Точно так же, как и других популярных мессенджерах (Viber, WhatsApp). Создатели подобных приложений следят за конфиденциальностью данных. Особенно это касается Телеграмм, который на сегодняшний день считается одним из самых защищенных, так как даже большинству специальных служб отказано в получении информации о пользователях.

Особенно это касается Телеграмм, который на сегодняшний день считается одним из самых защищенных, так как даже большинству специальных служб отказано в получении информации о пользователях.

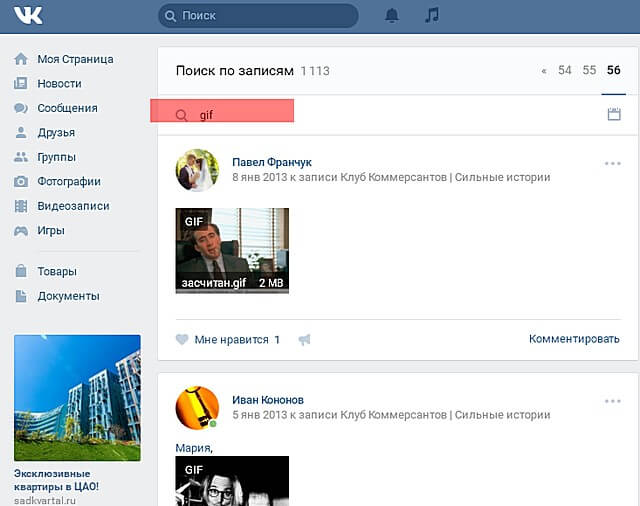

Если в ВК есть различные дополнения, которые можно найти непосредственно в социальной сети, то в Telegram такого нет. Единственная возможность – это установить стороннюю программу от неизвестного производителя. Она не только может начать передавать персональные данные из менеджера, но и копировать ее с самого телефона и других приложений, установленных на нем. Так злоумышленники могут зайти к тебе на страницу, получить доступ к системе онлайн-банкинга или просто считать данные о привязанных банковских картах. Потому так рисковать не стоит.

Читайте также: Боты Телеграм с информацией о человеке.

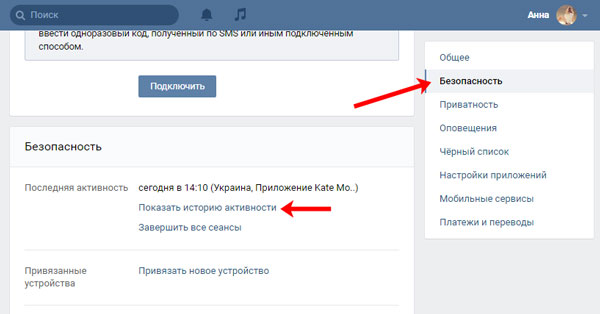

Каким образом проверить, заходил ли кто-то на страницу, чтобы взломать её

Данная опция будет полезна тем, кто интересуется, заходил ли к ним кто-либо на страницу, чтобы получить данные или взломать её. Увидеть данный факт очень просто.

Увидеть данный факт очень просто.

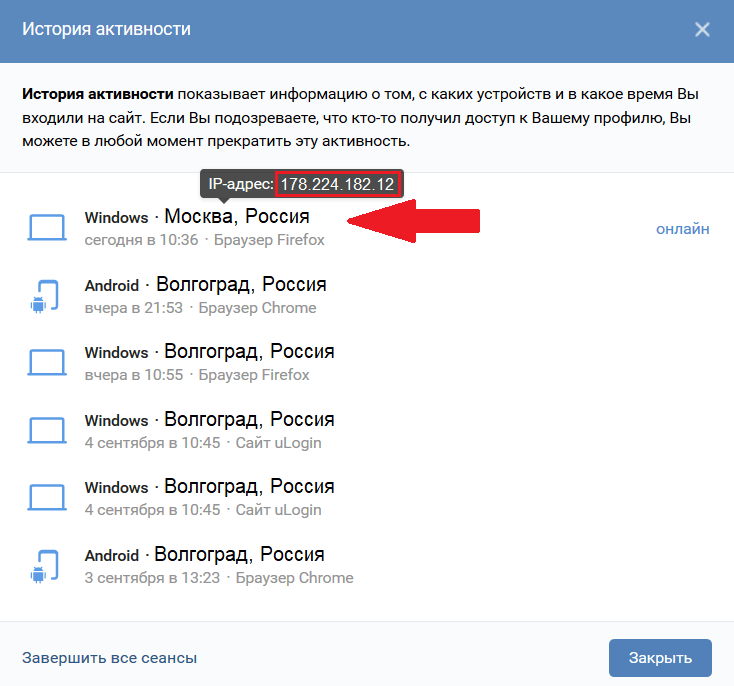

Чтобы проверить это в Телеграм, нужно:

- Открыть мессенджер и авторизироваться в нем.

- Перейти в настройки мессенджера и нажать «Активные сеансы».

- Откроется окно, в котором будут указаны посещения аккаунта и, что более важно, информация об устройствах, с которых осуществлялся вход. При этом видно также и время открытия профиля и используемая версия приложения Телеграм. Соответственно, если вы не являетесь владельцем того или иного устройства, то лучше перейти в настойки безопасности аккаунта и задать новый пароль. Особенно, если явно видно, что кто-то пытался заходить к тебе на личную страницу.

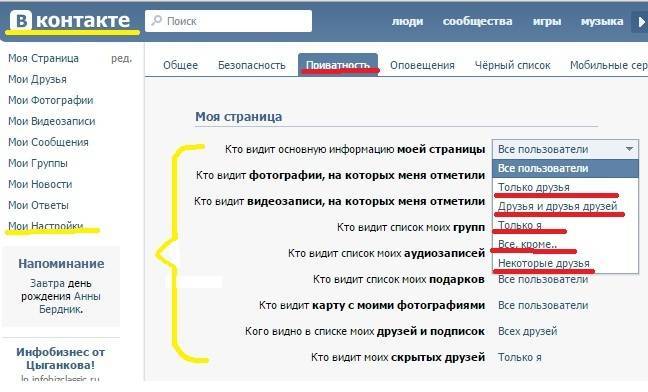

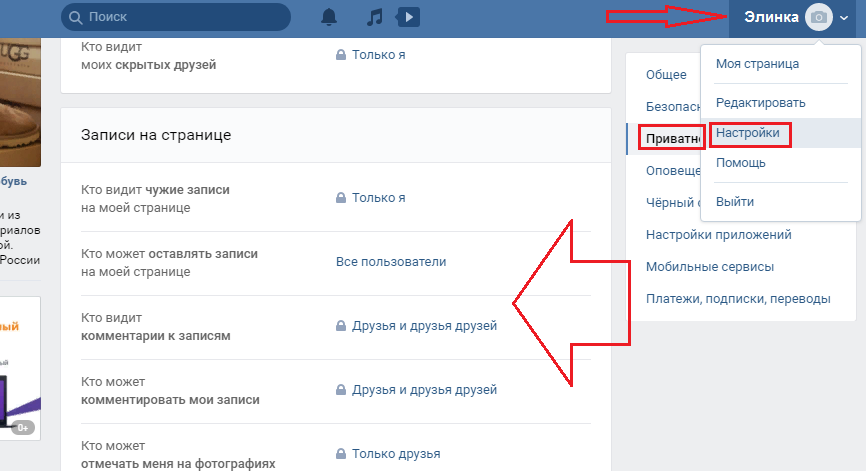

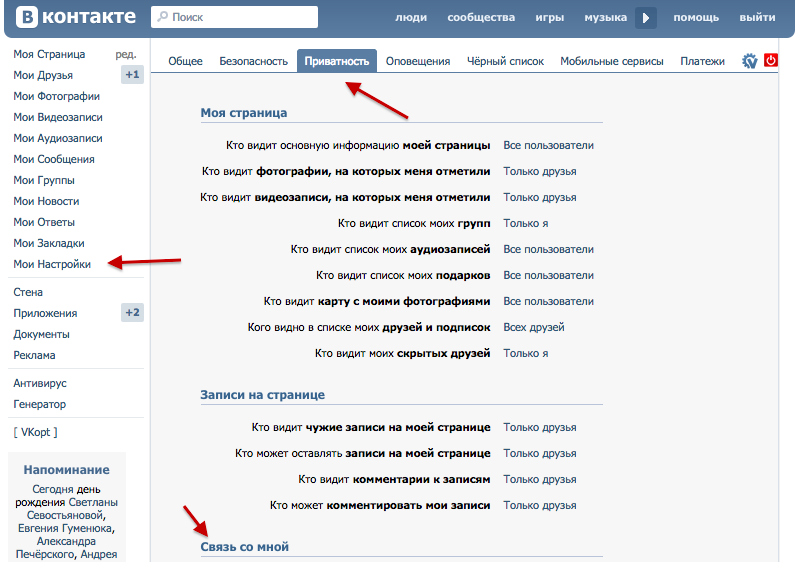

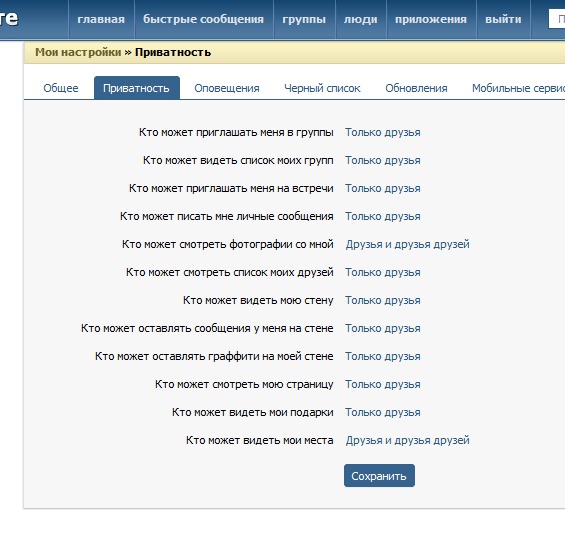

Также в этом меню можно настроить доступ приложения (например, если известно с чьего устройства был осуществлен вход, но пользователь хочет исключить такую возможность в дальнейшем). Для этого нужно перейти в «Настройки» и далее в «Приватность и Безопасность».

Это может быть полезным: Видно ли в Инстаграмме, кто заходил на страницу.

Все о доступе к личным данным в Телеграмм

Хоть мессенджер Телеграмм и является наиболее надежным с точки зрения пользователей, нужно учитывать и то, к каким серверам он осуществляет подключение, чтобы сохранять информацию о пользователях (без этого работа любой аналогичной программы была бы невозможной).

Дело в том, что с мая 2018 г. на территории ЕС был принят Общий регламент по защите данных (сокращенно GDPR). Это постановление, согласно которому все пользователи, которые проживают или временно находятся на территории Евросоюза должны понимать, что за из данными может осуществляться контроль.

Если говорить простым языком, то это означает, что любая социальная сеть или иное ПО, предназначенное для общения, в обязательном порядке соглашаются с тем, что вся хранящаяся на серверах информация, по запросу может быть передана органам самоуправления. И они могут видеть всю информацию вашей страницы, если зайдут на нее. Такие мессенджеры, как WhatsApp, Viber и другие, просто не могут отказать в этом праве. В противном случае владельцам компаний будут ежедневно начисляться огромные штрафы. Например, за отказ придерживаться закону владелец сервиса может выплатить около 20 млн евро или до 4% от годовой прибыли компании (учитывается предыдущий финансовый год). Именно поэтому во многих приложениях несколько лет назад появились новые условия использования подобных программ. Это коснулось и сервиса Telegram.

В противном случае владельцам компаний будут ежедневно начисляться огромные штрафы. Например, за отказ придерживаться закону владелец сервиса может выплатить около 20 млн евро или до 4% от годовой прибыли компании (учитывается предыдущий финансовый год). Именно поэтому во многих приложениях несколько лет назад появились новые условия использования подобных программ. Это коснулось и сервиса Telegram.

При этом пользователь может не только посмотреть какие данные экспортируются, но и определить, что он не хочет передавать на сервера.

Для этого необходимо:

- Скачать клиент Telegram Desktop. Сделать это можно, перейдя на официальный сайт мессенджера https://desktop.telegram.org/.

- После установки программы требуется найти @GDPR Bot (официальный бот GDPR) и добавить его.

- В чате с ботом необходимо ввести /access и отправить сообщение.

После этого достаточно следовать инструкциям бота. Но можно пойти и более простым путем. Получить необходимые данные можно и через привычные настройки мессенджера. В них достаточно выбрать пункт «Экспорт данных».

Получить необходимые данные можно и через привычные настройки мессенджера. В них достаточно выбрать пункт «Экспорт данных».

В открывшемся списке необходимо отметить галочками те, пункты, которые интересуют пользователя.

Видео-инструкция

Мы разобрали, как увидеть в приложении Телеграмм, кто же именно и когда заходил к тебе на личную страницу. В видео будет рассмотрена аналогичная проблема в Инстаграме.

Автор Даниил Опубликовано Обновлено

192.168.1.1 – вход в систему роутера, логин и пароль admin

Эта статья будет полезная тем, кто хочет зайти в настройки своего роутера. Так как на большинстве роутеров для входа в систему используется адрес 192.168.1.1, то данное руководство будет универсальным и наверное очень популярным. Несмотря на то, какой у нас маршрутизатор и какие параметры мы хотим изменить, нам для начала нужно выполнить вход в настройки. Получить доступ к панели управления. А сделать это можно по адресу 192.168.1.1

Так как на большинстве роутеров для входа в систему используется адрес 192.168.1.1, то данное руководство будет универсальным и наверное очень популярным. Несмотря на то, какой у нас маршрутизатор и какие параметры мы хотим изменить, нам для начала нужно выполнить вход в настройки. Получить доступ к панели управления. А сделать это можно по адресу 192.168.1.1

На роутерах от таких популярных компаний как TP-Link, ASUS, ZyXEL, D-Link, Netis, Tenda, Totolink – все примерно одинаково. В любом случае, всегда можно узнать заводской адрес. Например, посмотреть его на корпусе устройства, или в свойствах подключения на компьютере. К этому мы еще вернемся.

Если вы не понимаете о чем эта статья, для чего эти адреса и что мы вообще будем делать, то сейчас постараюсь пояснит. Если вы в теме – то можете не читать то, что написано под спойлером.

Нажмите, чтобы узнать большеНаш роутер, или модем, это не просто коробочка с несколькими антеннами и портами, которая умеет делится интернетом с другими устройствами.

Так как роутер это сетевое устройство, то и доступ к его системе с настройками и другой информацией можно получить по определенному сетевому адресу. Обычно это IP-адрес 192.168.1.1. А чтобы получить права на доступ к самим настройкам, нужно пройти авторизацию. Просто указать логин и пароль. В большинстве случаев, пароль – admin и логин – admin.

Некоторые производители используют другой заводской IP-адрес для входа в панель управления и другие «login» и «password» для авторизации. Например, на роутерах от Xiaomi используется адрес 192.168.31.1. MikroTik – 192.168.88.1.

На Huawei обычно 192. 168.100.1. В статье я покажу один способ, используя который можно открыть страницу с настройками абсолютно любого роутера или модема. Даже если вы не знаете его адрес. Ведь он может быть изменен и не соответствовать заводскому. Который указан на устройстве.

168.100.1. В статье я покажу один способ, используя который можно открыть страницу с настройками абсолютно любого роутера или модема. Даже если вы не знаете его адрес. Ведь он может быть изменен и не соответствовать заводскому. Который указан на устройстве.

Как зайти на 192.168.1.1?

На устройстве (компьютер, ноутбук, смартфон, планшет), которое подключено к роутеру или модему с помощью сетевого кабеля, или Wi-Fi сети нужно открыть браузер. Подойдет любой. Но советую использовать стандартный. Я в Windows 10 буду заходить через Microsoft Edge.

В строке, где отображаются адреса сайтов вводим адрес 192.168.1.1. Или http://192.168.1.1. Чтобы перейти нажимаем Ентер.

И если адрес вы указали правильно, устройство подключено к роутеру и настроено, то откроется страница вашего роутера.

На этом этапе многие сталкиваются с проблемой, когда страница с настройками роутера по какой-то причине просто не открывается. Если это ваш случай, то смотрите решения в конце этой статьи.

Если открывается страница поисковой системы, то убедитесь, что вы вводите адрес не в строке поиска. А лучше откройте через другой браузер.

У меня роутер ASUS и он запрашивает имя пользователя (Login) и пароль (Pаssword) для авторизации.

Указываем эти данные и попадаем в личный кабинет роутера. Да, многие так называют веб-интерфейс, но это не совсем правильно. Личный кабинет – это у провайдера.

Еще один простой, универсальный и рабочий способ. На компьютере заходим в проводник, на вкладку «Сеть». Там должен отображаться наш маршрутизатор. Нажимаем на него правой кнопкой мыши и выбираем «Просмотр веб-страницы устройства».Откроется браузер со страницей нашего маршрутизатора. Не нужно вручную ничего искать, вводить и т. д.

Давайте подробнее остановимся на процессе авторизации. Многие в комментариях спрашивают об этом. Не все понимают, что нужно вводить, когда роутер запрашивает логин и пароль. И где взять данные для входа в учетную запись роутера.

Вход на 192.168.1.1 через логин и пароль (admin/admin)

Обратите внимание, что не всегда роутер запрашивает логин и пароль. Я имею введу на заводских настройках. А если запрашивает, то это не значит, что по умолчанию обязательно admin.

- На некоторых роутерах, на заводских настройках нет авторизации. Сразу открывается система роутера. Возможно, появляется окно с предложением задать логин и пароль. А если нет, то это можно сделать в настройках. Об этом я писал в статье: как поменять пароль с admin на другой.

- Если запрос имени пользователя и пароля все таки появляется, то они должны быть указаны на корпусе самого роутера.

По моим наблюдениям:

- На роутерах TP-Link и ASUS по умолчанию всегда admin/admin. Адрес обычно 192.168.1.1.

- На D-Link может быть так же admin. Или имя пользователя admin, а поле пароль оставляем пустым.

- На ZyXEL пароль на заводских настройках не установлен.

- Netis – авторизации нет.

Если логин и пароль не был установлен самим пользователем.

Если логин и пароль не был установлен самим пользователем. - На Tenda сразу открывается веб-интерфейс. Пароль можно поставить вручную.

- Totolink – admin и admin.

Важно! Все это на заводских настройках. Ведь пароль и/или логин в вашем случае могут быть изменены при первой настройке роутера. Подробнее в статье как зайти в настройки роутера, если забыл пароль.

Вот так выглядит авторизация на роутерах TP-Link:

В любом случае, там просто появляется окно с запросом имени пользователя и пароля. Оно может выглядеть немного иначе. Указываем их правильно – переходим в веб-интерфейс. Если нет, то появится ошибка. Если сменили и забыли этот пароль, то делаем сброс параметров маршрутизатора до заводских.

Не могу зайти в роутер, что делать?

Не редко бывают проблемы. Может быть много причин, по которым не получается зайти на 192.168.1.1.

Расскажу о решении самых популярных.

1 Попробуйте способ, о котором я писал выше в статье. Когда открываем веб-страницу маршрутизатора через проводник Windows. 2

Перезагрузите маршрутизатор. Попробуйте зайти в систему с другого браузера. У меня когда не получается открыть веб-интерфейс, то я в первую очередь пробую зайти с другого устройства. Если оно есть. 3

Дальше нужно убедится, что заводской адрес вашего роутера именно 192.168.1.1. Сам адрес можно посмотреть на корпусе роутера (должна быть наклейка с информацией). Там же указаны заводские «User Name» и «Password».

Когда открываем веб-страницу маршрутизатора через проводник Windows. 2

Перезагрузите маршрутизатор. Попробуйте зайти в систему с другого браузера. У меня когда не получается открыть веб-интерфейс, то я в первую очередь пробую зайти с другого устройства. Если оно есть. 3

Дальше нужно убедится, что заводской адрес вашего роутера именно 192.168.1.1. Сам адрес можно посмотреть на корпусе роутера (должна быть наклейка с информацией). Там же указаны заводские «User Name» и «Password».Если там указан другой адрес, то переходим по нему.

4 Обязательно проверьте, есть ли подключение к роутеру. Даже если статус подключения «Без доступа к интернету», страница с настройками все ровно должна открываться. 5 Если вы пытаетесь зайти с компьютера или ноутбука, то проверьте настройки IP. Должно стоять автоматическое получение адресов. В свойствах подключения по локальной сети (Ethernet), или беспроводного соединения. В зависимости от того, как вы подключены.Подробнее об этом я писал в статье: не заходит в настройки роутера на 192. 168.0.1 или 192.168.1.1.

168.0.1 или 192.168.1.1.

Если ничего не помогло – сделайте сброс настроек маршрутизатора к заводским. Но не гарантирую, что это поможет, нужно пробовать. Бывает, что роутер просто сломан, поэтому настройки не открываются.

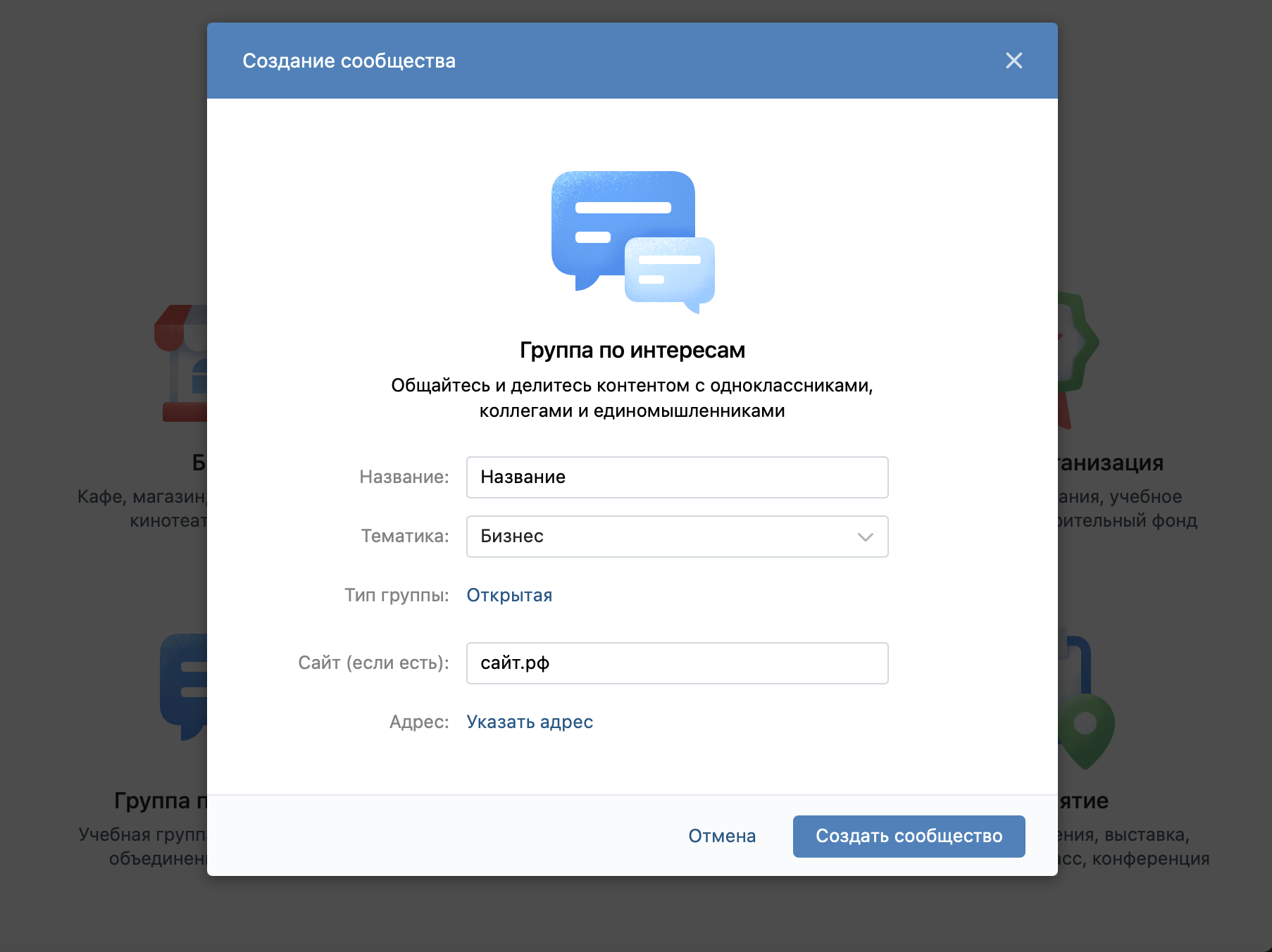

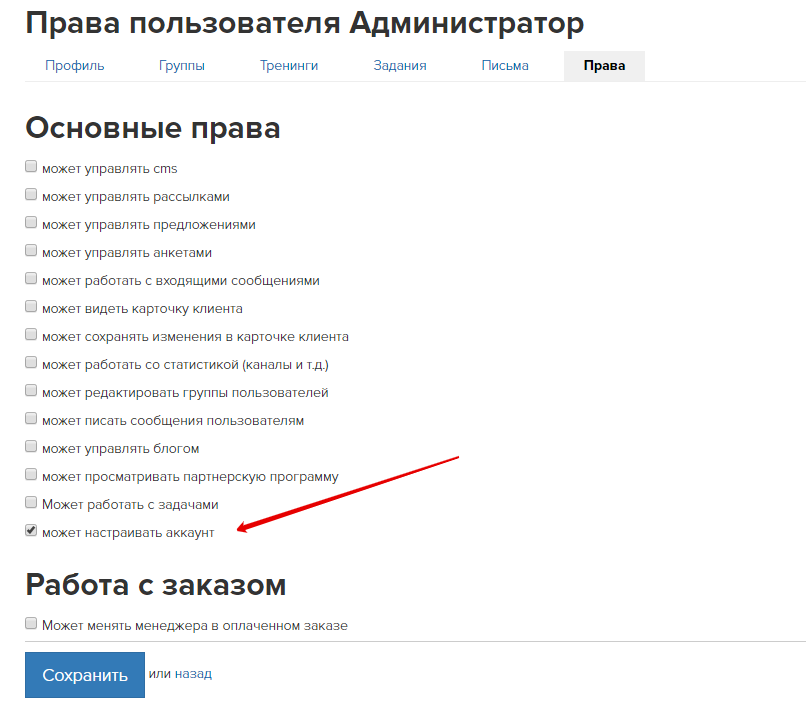

Пользователи — Начиная работу

Для того, чтобы полноценно оценить возможности amoCRM, мы рекомендуем уже на первом этапе тестирования добавить нескольких менеджеров продаж в аккаунт. Таким образом, вы сможете понять, как работает разграничение прав доступа, коммуникации, аналитика и многое другое гораздо нагляднее.

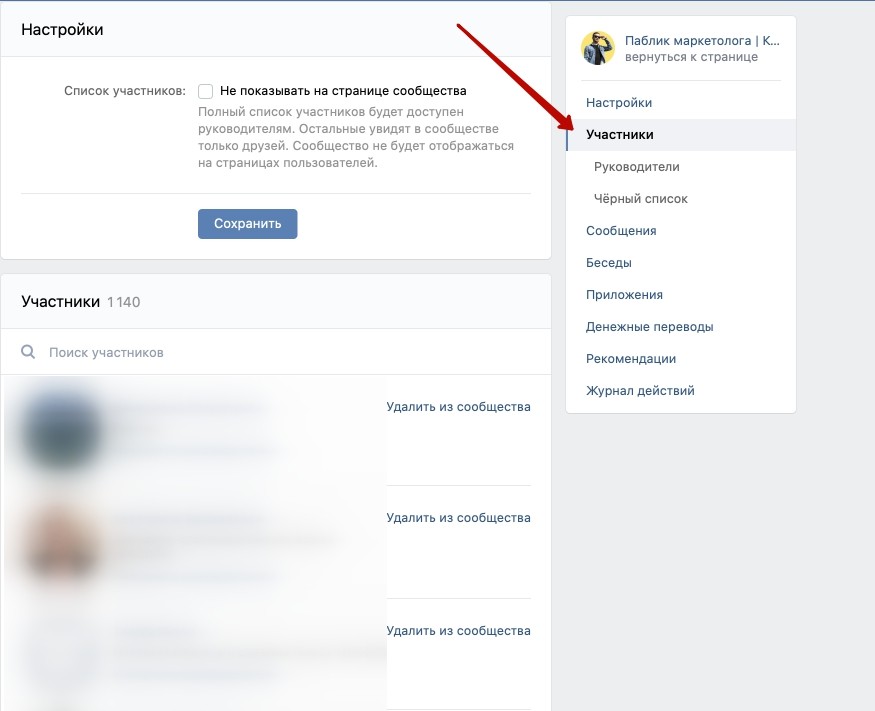

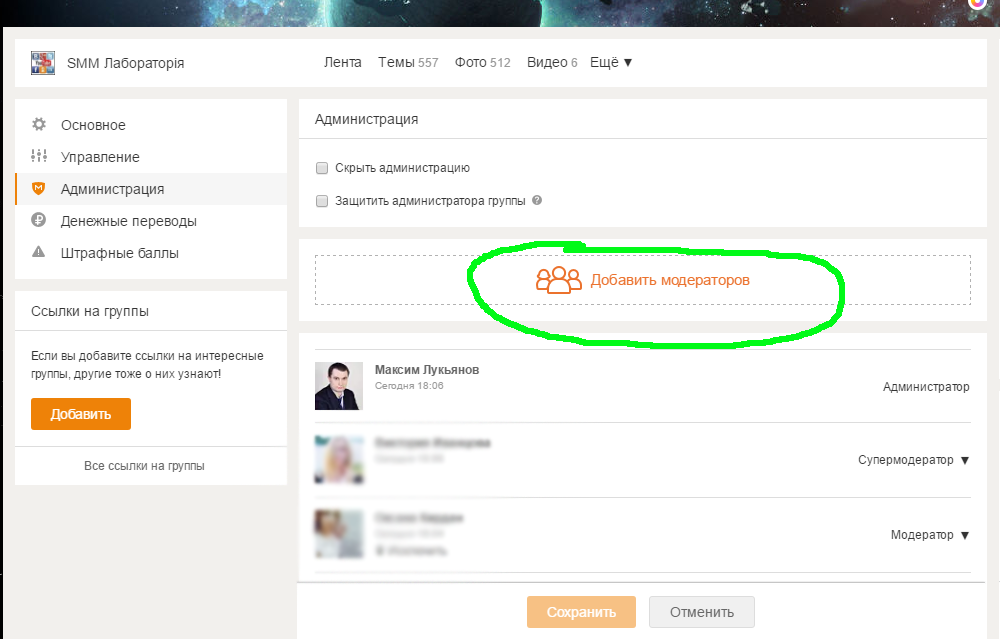

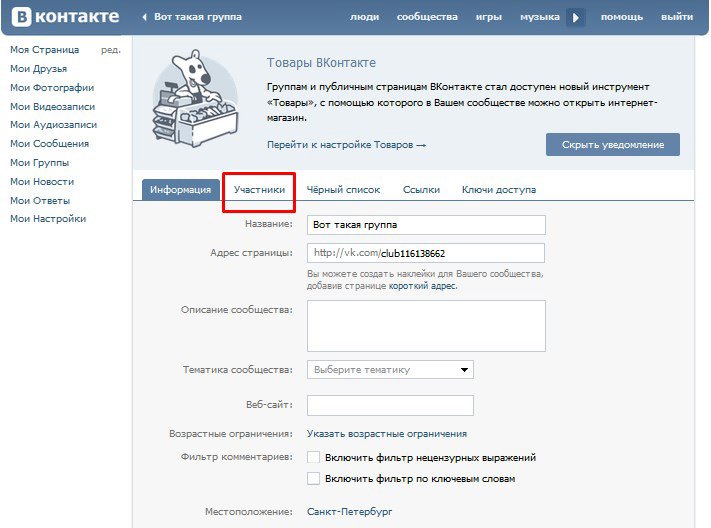

Давайте добавим коллег в аккаунт, для этого необходимо зайти в «Настройки» подраздел «Пользователи» и через кнопку «добавить пользователя» в правом верхнем углу просто ввести их email и придумать пароль. При этом на почту коллеге придет пригласительное письмо в аккаунт.

Если в вашей компании, например, несколько команд продаж, несколько отделов или несколько филиалов, то вы можете разделить пользователей на группы. Для этого нажимаем кнопку Новая группа в подразделе Пользователи и придумываем название нового отдела. Вы можете настроить права таким образом, что пользователи данной группы будут видеть только сделки своей группы, при этом пользователи с полными правами будут видеть все сделки.

Часто возникает потребность разделить права доступа по воронкам. В этом случае вы можете для каждой воронки создать отдельные группы пользователей и через массовые действия распределить сделки по ответственным менеджерам. Таким образом все, кто находится в группе по одной воронке, смогут работать с ее сделками.

Теперь давайте разграничим права. Для этого нам необходимо выбрать определенного пользователя и нажать на него.

Здесь вы можете ограничить возможность создания, просмотра, редактирования, удаления и экспорта следующим способами:

- разрешено — пользователь будет видеть все сделки вне зависимости от ответственного в сделке

- все группе — пользователь будет видеть свои сделки, а также сделки, в которых ответственными являются участники группы, в которой он состоит

- если ответственный — тогда пользователь сможет видеть только свои сделки

- запрещено — сделки будут недоступны для просмотра

Вы также можете дать менеджеру следующие права:

- доступ к неразобранному — вы можете дать возможность принимать или отклонять входящие заявки в неразобранном конкретным менеджерам

- доступ к почте — тогда менеджер сможет в разделе почта видеть все ящики с типом корпоративная

- доступ к cпискам — такой доступ позволит менеджеру создавать и редактировать каталоги и справочники в разделе «Списки».

Вы также можете дать дать администраторский доступ, это значит что пользователь сможет добавлять других пользователей, настраивать аккаунт и подключать сторонние интеграции, доступ к почте, тогда он сможет просматривать все корпоративные ящики, даже если письма не прикреплены к карточке.

Данные права распространяются и на мобильное приложение, и на раздел «Аналитика», то есть пользователь не сможет увидеть больше данных, чем вы ему позволяете.

На этой же странице вы сможете найти дополнительные инструменты для безопасности, а именно «Лог авторизаций», с помощью которого вы сможете посмотреть когда и какой пользователь заходил в аккаунт, инструмент ограничения по IP и «Мониторинг активности» для отслеживания активности менеджеров в аккаунте.

Для того чтобы вовсе запретить менеджеру доступ к базе, вы можете деактивировать пользователя, сняв галочку активность в карточке данного пользователя. А если вы хотите удалить его, то просто выделите его галочкой, и вы увидите действие «удалить».

Миллиардер-миллиардер Майк Новограц не уважает Litecoin на CNBC

Эта новость сгенерирована нашим новым сотрудником – роботом Электроном. Он еще только учится работать с текстом, процесс этот не быстрый, и дается нашему коллеге не сразу. Но он старается и постоянно делает успехи. Не судите его строго. Он работает на перспективу. Мы постоянно улучшаем качество его работы по мере возможностей, чтобы в будущем у нас в редакции работал настоящий профессионал своего дела.Благотворительный основатель Galaxy Digital Майк Новоgratz не уважает Litecoin в CNBC.

Эта пара говорила о шагах ФРС в отношении макроландшафта в 2022 году, а затем говорила о макроландшафте в 2022 году, а также принимающего Джо Кеннена. Новогородец сказал, что считает, что цикл принятия будет продолжаться, так как считает, что он сохранит текущую ценовую форму.

Цены на активы против неопределенного макроландшафта влияют на его вывод, который заключается в том, что активы все еще могут работать. Новоgratz заявлял, что Litecoin не гарантирует доступность, которую получает, когда речь заходит о ведущих криптовалютах.

Новоgratz заявлял, что Litecoin не гарантирует доступность, которую получает, когда речь заходит о ведущих криптовалютах.

Что сказал Новоgratz о блокчейне?

Кенен спросил бывшего менеджера фонда, сделает ли он изменения в совете после перехода в рейтинговый совет CNBC, который показал биткойн,Ethereum,Ethereum, Litecoin, XRP и doge.

Новоgratz объявил о ликвидации Litecoin из-за отсутствия участия в сообществе, в то же время ссылаясь на ее низкие технологические инновации.

Когда Новогородц спросил, что должно быть на его месте. Оба из этих проектов имеют сильный общественный интерес и выходят с инновационными разработками.

Ликвидный coin был четвертым на Coin MarketCap в начале 2021 года, в то время как Solana была 112-й, а Terra 62-й на начале 2021 года.

Солана является пятой, Земля 9ой в течение двенадцати месяцев, в то время как Litecoin находится на грани выхода из двадцатого места.

В течение 2021 года разговоры о интеграции конфиденциальности в MimbleWimble были заметны. Интеграция все еще не готова к выпуску, поскольку идея привела к неминуемому выходу.

Интеграция все еще не готова к выпуску, поскольку идея привела к неминуемому выходу.

Последний обновленный отчет developer Дэвида Буретта показывает, что проект находится на стадии исправления проблем.

Недавний отчет Краken показывает положительную картину для блокчейн в 2022 году, согласно новому отчету Краken. Напряжённая активность начинает набирать цифровое silver, что предполагает, что это может перерасти в волну роста. Они указывают на постоянный рост числа уникальных активных адресов, с 10 октября достиг рекордного максимума 606 703. В последний раз такая же установка произошла, Lite coin вступила в режим открытия цен.

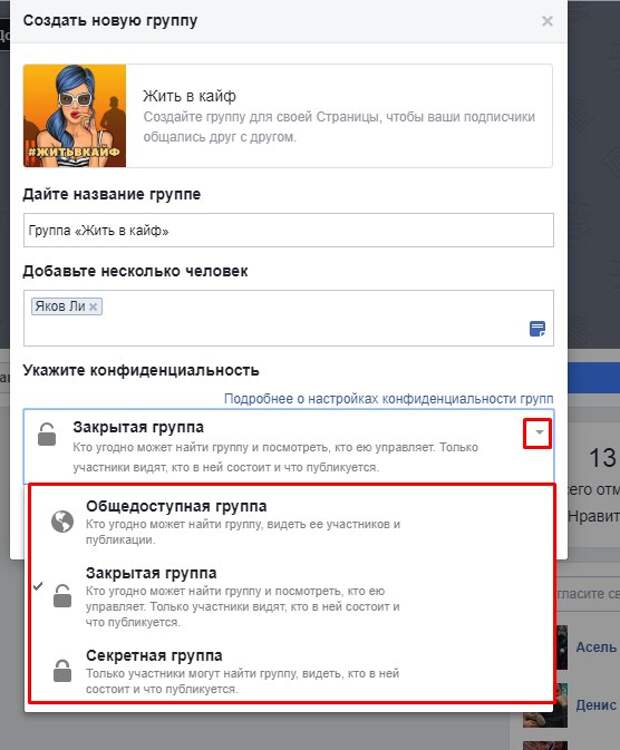

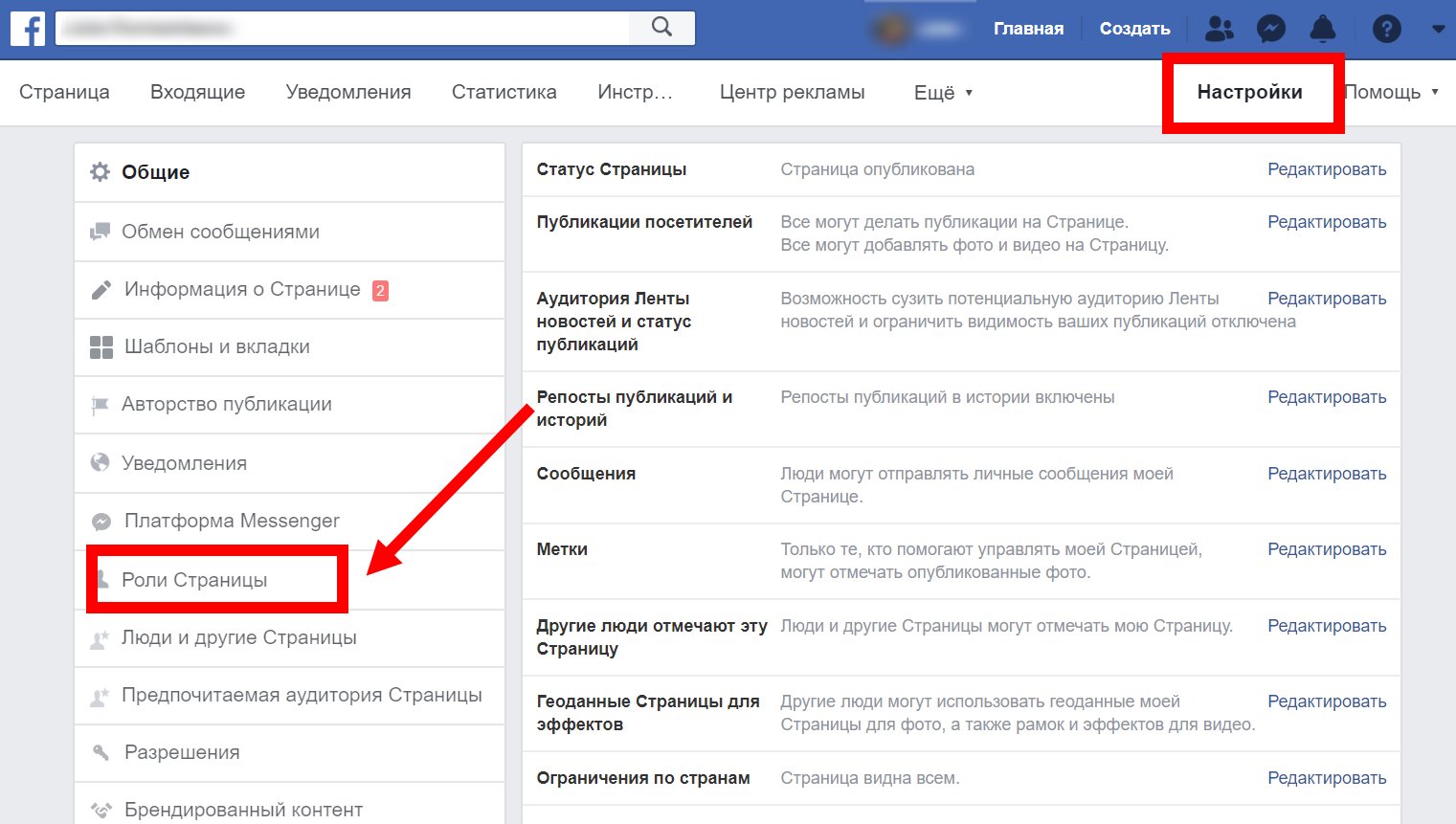

Управление запросами новых участников для вашей группы Facebook

Использование вопросов участников чрезвычайно важно, потому что мы хотим убедиться, что у нас есть нужные люди в группе, чтобы увидеть, подходят ли они.

Джоэл, администратор группы

Ключевые советы

- Если вы будете вдумчиво относиться к принятию членов, вы сможете включить в нее людей, которым будет приятно находиться в вашей группе и которые будут вносить позитивный вклад.

- Добавление вопросов о членстве дает вам представление о том, подойдет ли человек, просящий присоединиться.

Когда люди просят присоединиться к вашей группе, используйте вопрос о членстве, чтобы спросить, как они узнали о вашей группе.

При первом создании группы вы можете пригласить близких друзей или людей, разделяющих общие интересы. По мере роста группы количество людей, желающих присоединиться, увеличивается. Опытные администраторы говорят нам, что расстановка приоритетов и управление запросами новых участников — важная часть обеспечения того, чтобы новые участники хорошо подходили для группы.

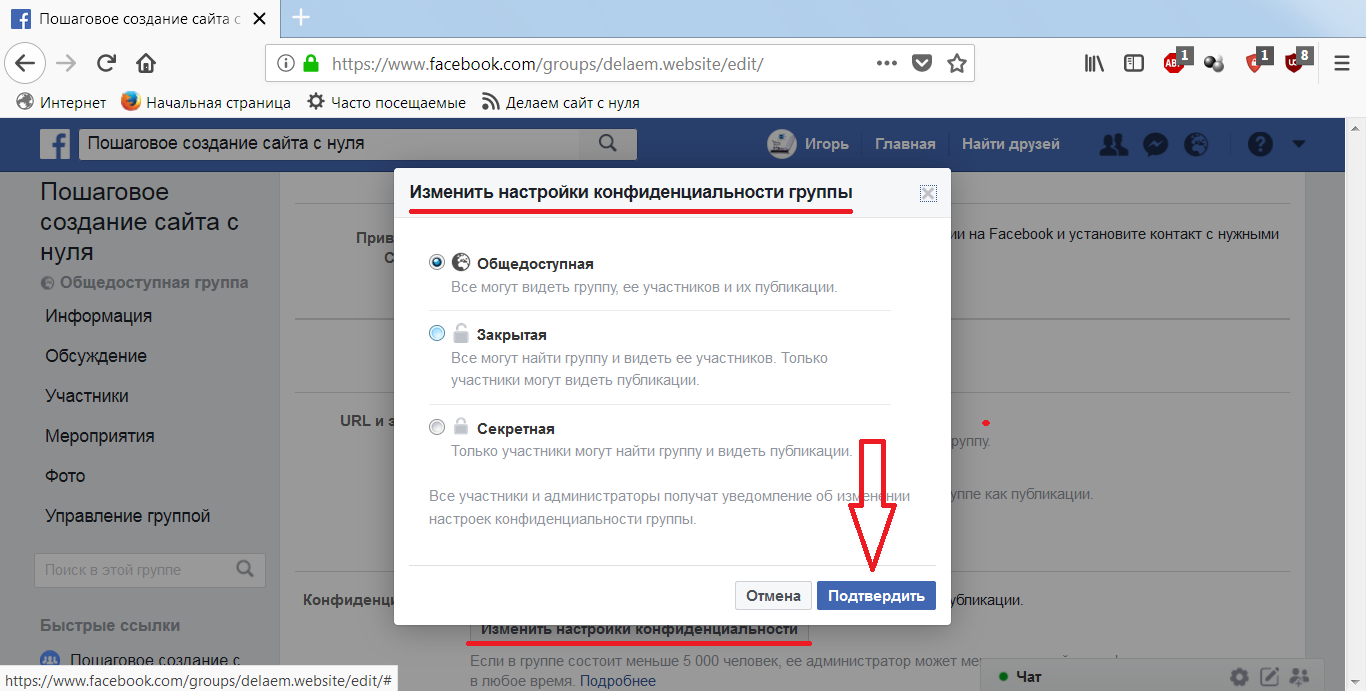

Вопросы о членстве помогут вам узнать больше о людях, которые хотят присоединиться к вашей группе, задав им до трех вопросов в свободной форме.Ответы видят только администраторы и модераторы, которые можно просмотреть в очереди запросов на участие. Поскольку членство в частных группах ограничено людьми, которые были лично приглашены присоединиться, вопросы членства доступны только для групп с общедоступными или частными настройками.

Вопросы о членстве могут быть такими простыми, как «что вы надеетесь получить от группы?» на более подробные вопросы о том, как, по их мнению, они могут внести свой вклад в группу в качестве члена. Опытные администраторы рекомендуют упомянуть правила группы в одном из вопросов, попросив потенциальных участников согласиться прочитать и соблюдать их, как только они присоединятся к группе.

После того, как ваша группа разрослась и вы стали получать многочисленные запросы на членство, вам может быть полезно использовать фильтры запросов на членство. С помощью фильтрации запросов на членство вы можете выбирать и сортировать предварительно определенные фильтры для применения к ожидающим запросам. Они могут быть приняты или отклонены по отдельности или в большом количестве. Список предустановленных фильтров включает в себя местоположение или пол, был ли человек приглашен текущим участником, находится ли он в других группах, которыми вы управляете, и многое другое. Эта информация становится доступной на основе того, чем этот человек делится в своем общедоступном профиле.

Фильтрация запросов участников — один из способов экономии времени, рекомендуемых администраторами.

Вопросы о членстве и фильтрация запросов на членство — это инструменты, используемые администраторами для более эффективного управления запросами на членство и определения их приоритетов.

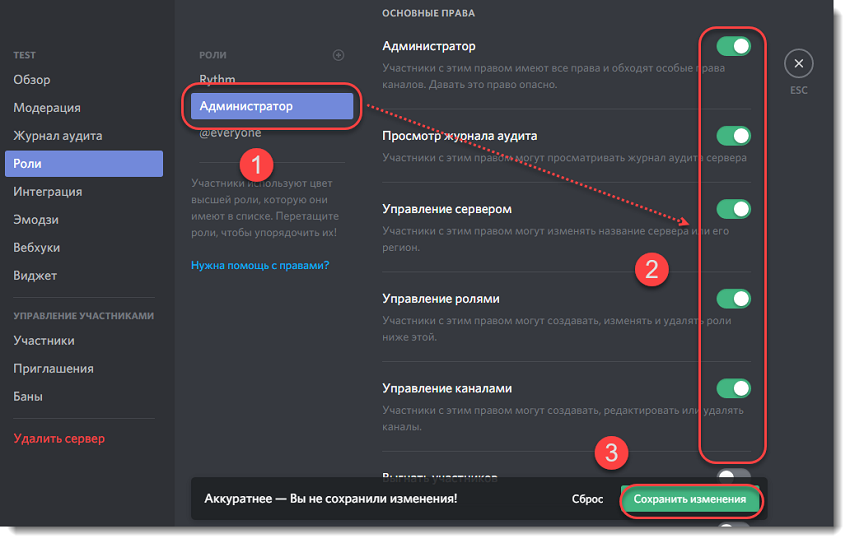

Справка: Права пользователей | Community Central

Панель управления правами пользователей на вики

Право пользователя — это особый тип разрешения, который пользователь должен вносить для внесения изменений или выполнения задачи для сообщества.«Группа прав пользователя» — это набор разрешений или возможностей. Наиболее часто встречающаяся группа прав пользователей — это «администратор» или «админ», также известная как группа прав пользователя-сисопа. Список прав пользователей по группам можно увидеть на странице Special: ListGroupRights.

Чтобы добавить или удалить пользователей из этих групп, администраторы или бюрократы могут перейти в Special: UserRights. Некоторые группы могут быть добавлены или удалены только бюрократами или персоналом фэндома.

Некоторые группы могут быть добавлены или удалены только бюрократами или персоналом фэндома.

В некоторых сообществах есть собственные группы, но приведенная ниже информация применима к большинству.

Местный разряд

Любой, кто посещает Фэндом, может просматривать и читать страницы. Незарегистрированные (анонимные) пользователи также обычно имеют возможность редактировать и добавлять страницы в вики, хотя в некоторых сообществах сначала требуется войти в учетную запись Фэндома.

Администраторы

Администраторы (также известные как « администраторы » или « сисопы ») являются доверенными пользователями, которые обычно выбираются сообществом и также имеют доступ к следующим правам:

- Все привилегии групп модератора контента и модератора обсуждений.

- Запретить пользователям редактировать и другие действия.

- Предоставлять и отзывать права модератора отката и обсуждений.

- Редактировать скин и формат сообщества.

- Редактировать страницы MediaWiki из белого списка.

Дополнительные сведения см. В справке: руководство для администраторов.

Если вы являетесь администратором, рядом с именем пользователя в его профиле появляется тег «Администратор», если он не изменен (персоналом Fandom) на MediaWiki: Userprofile-global-tag-sysop.

Бюрократы

Бюрократы имеют возможность изменять или назначать права пользователей людям, а также блокировать и разблокировать пользователей, поэтому это право обычно используется в дополнение к группе администраторов.

У них есть возможность продвигать и отзывать откат, модераторы контента и права администратора, а также назначать новых бюрократов. Хотя они не могут напрямую удалить статус бюрократа другого пользователя, они могут удалить свой собственный. Бюрократы также имеют возможность удалить статус бота пользователя в случае, если бот работает неправильно, но запросы флага бота обрабатываются персоналом после утверждения (либо бюрократом, либо сообществом).

Подробнее читайте в инструкции для бюрократов.

Наличие этого статуса приводит к тому, что тег «Бюрократ» появляется рядом с именем пользователя в его профиле, если он не изменен (персоналом Фэндома) на MediaWiki: Userprofile-global-tag-bureaucrat.

Статус бюрократа может быть удален только персоналом фэндома или самим бюрократом. Имейте в виду, что если вы отказываетесь от должности бюрократа, вы не сможете вернуть это себе позже. Перед тем как понизить себя, рекомендуется убедиться, что на вики есть другие активные бюрократы.

Модераторы контента

Модераторы контента — это пользователи, у которых есть дополнительные инструменты для модерации определенных частей сообщества. Эти инструменты:

- Редактирование и перемещение полностью защищенных страниц

- Удаление и восстановление страниц и файлов

- Редактирование и перемещение защищенных файлов

- Откат

- Защита и снятие защиты страниц

- Патрулирование страниц, если в сообществе включена функция патрулирования последних изменений

Наличие этого статуса приводит к появлению тега «Content Moderator» рядом с именем пользователя в его профиле, если только он не был изменен в MediaWiki: Userprofile-global-tag-content- Модератор. См. Список участников в разделе Special: ListUsers / content-moderator.

См. Список участников в разделе Special: ListUsers / content-moderator.

- Администраторы пользуются всеми привилегиями модераторов контента, поэтому администраторов не нужно добавлять в эту группу, кроме того, что они являются администраторами.

Обсуждения Модераторы

Модераторы обсуждений (также известные как «Модераторы темы») — это пользователи, у которых есть дополнительные инструменты для управления беседами в различных функциях сообщества, в которых пользователи проводят обсуждения. Эти инструменты:

- Удаление и восстановление цепочек и ответов любого пользователя

- Закрытие и повторное открытие ответов

- Управление категориями обсуждений и перемещение сообщений из одной категории в другую

- Удаление комментариев в блоге

- Редактирование и удаление комментариев к статье

- Функция модерирования обсуждений, если она включена.

Наличие этого статуса приводит к появлению тега «Модератор темы» рядом с именем пользователя в его профиле, если это не было изменено в MediaWiki: Userprofile-global-tag-threadmoderator. См. Special: ListUsers / threadmoderator для списка участников.

См. Special: ListUsers / threadmoderator для списка участников.

- Администраторы пользуются всеми привилегиями модераторов обсуждений, поэтому администраторов не нужно добавлять в эту группу, кроме того, что они являются администраторами.

Откаты

Кто угодно может отменить вандализм и недобросовестные правки, но для этого требуется пара щелчков по истории страницы.Разрешение « откат » позволяет пользователю отменить плохие изменения одним щелчком мыши: с помощью ссылки отката на страницах различий, странице вкладов пользователя или списке последних изменений. Сводка редактирования для отката редактирования: (Отмененные правки X (обсуждение) до последней редакции Y) .

Модераторы контента и администраторы (сисопы) по умолчанию имеют это разрешение. Его также можно предоставить другим пользователям, добавив их в группу отката . См. Special: ListUsers / rollback для ознакомления со списком их всех участников.

Тег рядом с профилем пользователя нельзя увидеть, если на вашей вики не включен JS-скрипт UserTags.

Тестеры карт

Это право локального пользователя уже существует на всех вики-сайтах Фэндома, однако оно связано с экспериментальной функцией для интерактивных вымышленных карт, которая в настоящее время доступна только на некоторых вики-сайтах. См. Блог пользователей: MisterWoodhouse / Более подробный взгляд на инструменты для авторов и Что дальше # Интерактивные карты.

Основатели

основателю сообщества автоматически предоставляются права администратора и бюрократа во время создания сообщества.Это позволяет им редактировать скин и формат сообщества. По мере того, как присоединяется все больше участников, учредителям рекомендуется назначать доверенных пользователей администраторами и модераторами. Продвигая кого-то на должность нового бюрократа, имейте в виду, что основатель не имеет более высокого статуса, чем любой другой бюрократ, и не может понижать в должности других бюрократов.

Статус «учредитель» сам по себе не дает никаких специальных разрешений.

Боты

« бот, » (сокращение от «робот») — это любой автоматизированный процесс, программа или сценарий, который упрощает пользователю выполнение утомительных или повторяющихся изменений и действий в сообществе.Когда бот запускается в быстрой последовательности, журнал последних изменений иногда может быть перегружен, что затрудняет обнаружение более существенных изменений, внесенных обычными пользователями. Если присвоить учетной записи «флаг бота», эти изменения будут скрыты из списка последних изменений (хотя любой редактор все равно может просмотреть их, нажав «Показать ботов»).

В Фэндоме пользователь, желающий использовать бота, должен создать для него отдельную учетную запись, а затем поговорить либо с другими членами сообщества, либо с бюрократом, чтобы спросить, одобряют ли они создание бота.После получения разрешения владелец бота или чиновник может связаться с персоналом Фэндома, чтобы пометить бота для этой вики. На некоторых вики-сайтах местные администраторы также могут пометить учетную запись как бот локально.

При таком статусе рядом с именем пользователя на странице пользователя бота появляется «Бот».

Проверить пользователей

CheckUsers имеют возможность проверять IP-адрес другого пользователя, а также возможность проверять, что пользователи редактировали с использованием определенного IP-адреса, и просматривать журнал CheckUser.Эта возможность обычно доступна только сотрудникам фэндома, представителям Wiki, специалистам Wiki, помощникам, модераторам SOAP и глобальных дискуссий, но в очень больших сообществах, где sockpuppetry является серьезной проблемой, доступ можно рассмотреть.

Глобальный уровень

Зарегистрированных пользователей

Пользователи, которые создали учетную запись и вошли в систему, могут:

- Настройте внешний вид и функции сообщества, задав их предпочтения и личные CSS и JS.

- Загрузите изображение, видео или другой файл.

- Добавить страницы в их список наблюдения, который можно использовать для отслеживания изменений на определенной странице.

- Ведение профиля пользователя.

- Убрать рекламу со всех страниц (кроме главной страницы каждого сообщества).

- Перемещение страниц, файлов и категорий.

Emailподтвержденные пользователи

Пользователи с подтверждением электронной почты — это пользователи, которые подтвердили свой адрес электронной почты в настройках. У них есть доступ к следующим инструментам:

- Им больше не нужно вводить капчу при вставке внешней ссылки на страницу, очистке страницы или создании новой учетной записи.

Автоподтвержденные пользователи

Зарегистрированные пользователи, проработавшие в Фэндоме не менее 4 дней, также имеют доступ к следующим инструментам:

- Они могут редактировать полузащищенные страницы.

- Они могут перемещать страницы, не покидая перенаправления.

Персонал

Сотрудники являются сотрудниками Фэндома и имеют полный доступ ко всем сообществам и функциям Фэндома. Они показаны в Special: ListStaff на любой вики и часто имеют специальную подпись сотрудников (), когда они подписывают свои комментарии.У Посоха есть инструменты, чтобы поддержать их в поддержании всего Фэндома. Пожалуйста, обратитесь к разделу Помощь: Связь с Фэндомом, чтобы узнать, как связаться с Персоналом Фэндома. У сотрудников в профиле есть пометка «Персонал».

Они показаны в Special: ListStaff на любой вики и часто имеют специальную подпись сотрудников (), когда они подписывают свои комментарии.У Посоха есть инструменты, чтобы поддержать их в поддержании всего Фэндома. Пожалуйста, обратитесь к разделу Помощь: Связь с Фэндомом, чтобы узнать, как связаться с Персоналом Фэндома. У сотрудников в профиле есть пометка «Персонал».

Представители Wiki

Представители Wiki — это сотрудники, работающие неполный рабочий день, которые работают с определенными вики. Они здесь, чтобы поддерживать сообщество вашей вики, помогать ему расти и процветать, а также служат связующим звеном с постоянным персоналом Фэндома.Поэтому они расширили права пользователей во всех сообществах фэндома. См. Список участников в разделе Special: ListGlobalUsers / wiki-представитель. Представители Wiki будут иметь отметку «Представитель Wiki» в своем профиле и специальную отметку () в своих подписях.

Вики-специалисты

Специалисты по Wiki работают неполный рабочий день. Они здесь, чтобы помочь вашим вики расти и процветать, и несут ответственность за то, чтобы новейший и лучший контент появлялся в наших сообществах, как только информация становится доступной.Поэтому они расширили права пользователей во всех сообществах фэндома. См. Список участников в Special: ListGlobalUsers / wiki-special. Специалисты по вики будут иметь тег «Специалист по вики» в своем профиле и специальный тег () в своих подписях.

Они здесь, чтобы помочь вашим вики расти и процветать, и несут ответственность за то, чтобы новейший и лучший контент появлялся в наших сообществах, как только информация становится доступной.Поэтому они расширили права пользователей во всех сообществах фэндома. См. Список участников в Special: ListGlobalUsers / wiki-special. Специалисты по вики будут иметь тег «Специалист по вики» в своем профиле и специальный тег () в своих подписях.

Авангард

Vanguard — это группа пользователей Фэндома, которые вызвались помочь сделать контент Фэндома доступным на максимально широком диапазоне устройств. Для этого у пользователей Vanguard есть несколько дополнительных прав, которые позволяют им редактировать интерфейс сообщества Фэндома.См. Список участников в Special: ListGlobalUsers / vanguard. Пользователи Vanguard будут иметь отметку «Vanguard» в своем профиле.

SOAP

Команда по уничтожению и предотвращению спама (сокращенно SOAP ) — опытные и вовлеченные пользователи, которые борются со спамом между вики и вандализмом. Поэтому они расширили права пользователей во всех сообществах фэндомов, включая доступ ко многим дополнительным инструментам, которые помогают им обнаруживать спам и вандализм. См. Список участников в Special: ListGlobalUsers / soap.Пользователи в этой группе будут иметь тег «SOAP» рядом с их профилем.

Поэтому они расширили права пользователей во всех сообществах фэндомов, включая доступ ко многим дополнительным инструментам, которые помогают им обнаруживать спам и вандализм. См. Список участников в Special: ListGlobalUsers / soap.Пользователи в этой группе будут иметь тег «SOAP» рядом с их профилем.

Помощники

Помощники — это волонтеры, работающие над поддержкой и улучшением неанглоязычных сообществ фэндомов. Поскольку они выполняют служебные обязанности на своем родном языке, они разделяют многие права пользователей с сотрудниками Фэндома. См. Special: ListHelpers для списка участников. Пользователи в этой группе будут иметь тег «Помощник» в своем профиле и специальный тег () в своих подписях.

Global Discussions модераторы

Модераторы глобальных дискуссий — это группа пользователей с разрешениями, связанными с функцией обсуждения.Их внимание сосредоточено на управлении сообществом, создании сообщества и социальных проблемах в рамках функции «Обсуждения». Их поручают работать с сообществами, которые обратились за помощью или были определены персоналом Фэндома. См. Список участников в разделе Special: ListGlobalUsers / global-themes-moderator. Пользователи в этой группе будут иметь в своем профиле отметку «Модератор глобальных обсуждений».

Их поручают работать с сообществами, которые обратились за помощью или были определены персоналом Фэндома. См. Список участников в разделе Special: ListGlobalUsers / global-themes-moderator. Пользователи в этой группе будут иметь в своем профиле отметку «Модератор глобальных обсуждений».

Совет сообщества — это группа Фэндома по тестированию продуктов и обратной связи.Члены Совета сообщества выбираются персоналом Фэндома для предоставления предварительных отзывов о новых функциях и продуктах, которые находятся в стадии разработки. См. Список участников в Special: ListGlobalUsers / advice. Пользователи этой группы будут иметь в своем профиле отметку «Совет».

Подтверждено

Прошедшие аутентификацию пользователя — это официальные аккаунты крупных компаний, как правило, из индустрии видеоигр. Группа означает, что достоверность информации проверена персоналом.Это известные или известные пользователи, например, геймдизайнер или разработчик, или известный музыкант. Пользователь должен быть подтвержден персоналом Фэндома как законный такой важный человек, прежде чем он получит это право.

Пользователь должен быть подтвержден персоналом Фэндома как законный такой важный человек, прежде чем он получит это право.

Content Volunteers

Content Volunteers — это пользователи, у которых есть дополнительные инструменты для работы над задачами, связанными с контентом, в неанглоязычных сообществах. Эти инструменты:

- Редактирование и перемещение полностью защищенных страниц

- Редактирование и перемещение полностью защищенных файлов

- Откат

- Редактировать скин и формат сообщества.

Наличие этого статуса приводит к появлению тега «Content Volunteer» рядом с именем пользователя в его профиле.

Прочие группы

Некоторые другие группы, показанные в Special: ListGroupRights, либо подключены к внутренним линиям только для персонала, либо не используются.

Почему могут быть удалены права?

Бюрократы могут лишить администратора или некоторых других прав, когда сочтут это необходимым. В большинстве случаев следует проконсультироваться с сообществом.

В большинстве случаев следует проконсультироваться с сообществом.

Только сотрудники Фэндома, представители Wiki, помощники и сам пользователь могут лишить пользователя прав Бюрократа, но это случается редко. Примеры ситуаций, когда сотрудники удаляют бюрократа или другие права, включают:

- Нарушение прав.

- Пользователь неактивен, и сообщество просит его удаления.

- Учетная запись пользователя глобально отключена, и член сообщества просит ее удаления.

- Запрос сообщества, после обсуждения с более активными пользователями.

- Было обнаружено, что они злоупотребляют редактированием в качестве альтернативной учетной записи (sockpuppet).

- Они использовали свои права, чтобы преобразовать интерфейс во что-то очень неподходящее.

- Они нарушили Условия использования Фэндома.

Что не могут делать заблокированные пользователи?

Если пользователь подозревается в нарушении Условий использования Фэндома или правил местного сообщества, он может быть заблокирован персоналом или местным администратором. Среди прочих ограничений заблокированные пользователи не могут:

Среди прочих ограничений заблокированные пользователи не могут:

- Создание, редактирование или перемещение страниц

- Удалить и восстановить страницы

- Защищать и снимать защиту страниц

- Загрузить файлы

- Смена чужих прав

- Добавляйте сообщения в блог или комментируйте.

- Выполнение некоторых действий администратора

- Выполнить некоторые обсуждения, связанные с действиями модератора

- Выполнение действий, связанных с откатом

- Создание новых учетных записей с их IP-адреса

- Создание публикации, ответ или голосование в обсуждениях

В некоторых случаях заблокированным пользователям также запрещается публиковать сообщения на собственной стене сообщений или редактировать свою страницу обсуждения, если при блокировке установлен флажок «Не удается редактировать собственную страницу обсуждения» Пользователь.Если функция автоблокировки включена, это предотвратит редактирование IP-адресов, используемых заблокированным пользователем. У них будет тег «Заблокировано» рядом с их именем пользователя, если он не изменен в MediaWiki: Userprofile-global-tag-blocked. См. Special: BlockList, чтобы увидеть всех заблокированных пользователей.

У них будет тег «Заблокировано» рядом с их именем пользователя, если он не изменен в MediaWiki: Userprofile-global-tag-blocked. См. Special: BlockList, чтобы увидеть всех заблокированных пользователей.

Как мне найти разных пользователей?

Перейдите к Special: ListUsers, выберите нужную группу (группы) пользователей, установив соответствующие флажки, и нажмите «Показать», чтобы обновить список под формой.Для получения дополнительных сведений см. Help: ListUsers.

Дополнительная помощь и отзывы

групп безопасности Active Directory — безопасность Windows

- Статья .

- 57 минут для чтения

Оцените, пожалуйста, свой опыт

да Нет

Любой дополнительный отзыв?

Отзыв будет отправлен в Microsoft: при нажатии кнопки «Отправить» ваш отзыв будет использован для улучшения продуктов и услуг Microsoft. Политика конфиденциальности.

Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

Относится к

- Windows Server 2016 или новее

- Windows 10 или новее

В этом справочном разделе для ИТ-специалистов описаны группы безопасности Active Directory по умолчанию.

В Active Directory есть две формы общих участников безопасности: учетные записи пользователей и учетные записи компьютеров.Эти учетные записи представляют собой физическое лицо (человека или компьютер). Учетные записи пользователей также могут использоваться в качестве специальных учетных записей служб для некоторых приложений. Группы безопасности используются для сбора учетных записей пользователей, компьютеров и других групп в управляемые единицы.

В операционной системе Windows Server существует несколько встроенных учетных записей и групп безопасности, для которых предварительно настроены соответствующие права и разрешения для выполнения определенных задач. Для Active Directory существует два типа административных обязанностей:

Для Active Directory существует два типа административных обязанностей:

Администраторы служб Отвечают за обслуживание и предоставление доменных служб Active Directory (AD DS), включая управление контроллерами домена и настройку AD DS.

Администраторы данных Отвечают за поддержку данных, которые хранятся в доменных службах Active Directory, а также на членских серверах и рабочих станциях домена.

О группах Active Directory

Группыиспользуются для сбора учетных записей пользователей, компьютеров и других групп в управляемые единицы. Работа с группами вместо отдельных пользователей помогает упростить обслуживание и администрирование сети.

В Active Directory есть два типа групп:

Группы сбыта

Группы рассылки могут использоваться только с почтовыми приложениями (такими как Exchange Server) для отправки электронной почты коллекциям пользователей.Для групп рассылки не включена безопасность, что означает, что они не могут быть перечислены в списках управления доступом на уровне пользователей (DACL).

Группы безопасности

Группы безопасности могут обеспечить эффективный способ назначения доступа к ресурсам в вашей сети. Используя группы безопасности, вы можете:

Назначьте права пользователей группам безопасности в Active Directory.

Права пользователя назначаются группе безопасности, чтобы определить, что члены этой группы могут делать в области домена или леса.Права пользователя автоматически назначаются некоторым группам безопасности при установке Active Directory, чтобы помочь администраторам определить административную роль человека в домене.

Например, пользователь, добавленный в группу «Операторы резервного копирования» в Active Directory, имеет возможность выполнять резервное копирование и восстановление файлов и каталогов, расположенных на каждом контроллере домена в домене. Это возможно, потому что по умолчанию права пользователя Файлы и каталоги резервного копирования и Файлы и каталоги восстановления автоматически назначаются группе операторов резервного копирования.

Следовательно, члены этой группы наследуют права пользователя, назначенные этой группе.

Следовательно, члены этой группы наследуют права пользователя, назначенные этой группе.Вы можете использовать групповую политику, чтобы назначать права пользователей группам безопасности для делегирования определенных задач. Дополнительные сведения об использовании групповой политики см. В разделе Назначение прав пользователей.

Назначьте разрешения группам безопасности для ресурсов.

Разрешения отличаются от прав пользователя. Разрешения назначаются группе безопасности для общего ресурса. Разрешения определяют, кто может получить доступ к ресурсу и уровень доступа, например Полный доступ.Некоторые разрешения, которые устанавливаются для объектов домена, автоматически назначаются, чтобы разрешить различные уровни доступа к группам безопасности по умолчанию, таким как группа операторов учетных записей или группа администраторов домена.

Группы безопасности перечислены в списках DACL, которые определяют разрешения для ресурсов и объектов. При назначении разрешений для ресурсов (общие папки, принтеры и т.

Д.) Администраторы должны назначать эти разрешения группе безопасности, а не отдельным пользователям. Разрешения назначаются группе один раз, а не несколько раз каждому отдельному пользователю.Каждая учетная запись, добавляемая в группу, получает права, назначенные этой группе в Active Directory, а пользователь получает разрешения, определенные для этой группы.

Д.) Администраторы должны назначать эти разрешения группе безопасности, а не отдельным пользователям. Разрешения назначаются группе один раз, а не несколько раз каждому отдельному пользователю.Каждая учетная запись, добавляемая в группу, получает права, назначенные этой группе в Active Directory, а пользователь получает разрешения, определенные для этой группы.

Как и группы рассылки, группы безопасности могут использоваться в качестве объекта электронной почты. Отправка сообщения электронной почты группе отправляет сообщение всем членам группы.

Объем группы

Группы характеризуются областью действия, которая определяет степень, в которой группа применяется в дереве доменов или в лесу.Область действия группы определяет, где группе могут быть предоставлены разрешения. Следующие три области групп определяются Active Directory:

Универсальный

Глобальный

Домен Локальный

Примечание

В дополнение к этим трем областям группы по умолчанию в контейнере Builtin имеют область действия группы Builtin Local. Эта область действия группы и тип группы не могут быть изменены.

Эта область действия группы и тип группы не могут быть изменены.

В следующей таблице перечислены три области действия группы и дополнительная информация о каждой области для группы безопасности.

Объемы групп

| Область применения | Возможные члены | Преобразование объема | Может предоставлять разрешения | Возможный член |

|---|---|---|---|---|

| Универсальный | Учетные записи из любого домена в одном лесу Глобальные группы из любого домена в одном лесу Другие универсальные группы из любого домена в том же лесу | Может быть преобразован в Локальную область домена, если группа не является членом каких-либо других универсальных групп Может быть преобразовано в глобальную область, если группа не содержит других универсальных групп | В любом домене в том же лесу или в доверенных лесах | Другие универсальные группы в том же лесу Домен Локальные группы в том же лесу или в доверенных лесах Локальные группы на компьютерах в одном лесу или в доверяющих лесах |

| Глобальный | Учетные записи из того же домена Другие глобальные группы из того же домена | Может быть преобразован в универсальную область, если группа не является членом какой-либо другой глобальной группы | В любом домене в том же лесу или в доверенных доменах или лесах | Универсальные группы из любого домена в том же лесу Другие глобальные группы из того же домена Домен Локальные группы из любого домена в том же лесу или из любого доверенного домена |

| Локальный домен | Учетные записи из любого домена или любого доверенного домена Глобальные группы из любого домена или любого доверенного домена Универсальные группы из любого домена в том же лесу Другой домен Локальные группы из того же домена Учетные записи, глобальные группы и универсальные группы из других лесов и из внешних доменов | Может быть преобразован в универсальную область, если группа не содержит других локальных групп домена | В том же домене | Другой домен Локальные группы из того же домена Локальные группы на компьютерах в том же домене, за исключением встроенных групп с хорошо известными идентификаторами безопасности |

Особые идентификационные группы

Особые идентификаторы обычно называются группами. Особые группы идентификации не имеют определенного членства, которое можно изменить, но они могут представлять разных пользователей в разное время, в зависимости от обстоятельств. Некоторые из этих групп включают «Создатель-владелец», «Пакетная партия» и «Пользователь, прошедший проверку подлинности».

Особые группы идентификации не имеют определенного членства, которое можно изменить, но они могут представлять разных пользователей в разное время, в зависимости от обстоятельств. Некоторые из этих групп включают «Создатель-владелец», «Пакетная партия» и «Пользователь, прошедший проверку подлинности».

Для получения информации обо всех специальных группах удостоверений см. Особые удостоверения.

Группы безопасности по умолчанию

Группы по умолчанию, такие как группа администраторов домена, представляют собой группы безопасности, которые создаются автоматически при создании домена Active Directory.Эти предопределенные группы можно использовать для управления доступом к общим ресурсам и для делегирования определенных административных ролей на уровне домена.

Многим группам по умолчанию автоматически назначается набор прав пользователей, которые разрешают членам группы выполнять определенные действия в домене, такие как вход в локальную систему или резервное копирование файлов и папок. Например, член группы «Операторы резервного копирования» имеет право выполнять операции резервного копирования для всех контроллеров домена в домене.

Например, член группы «Операторы резервного копирования» имеет право выполнять операции резервного копирования для всех контроллеров домена в домене.

Когда вы добавляете пользователя в группу, он получает все права пользователя, назначенные группе, и все разрешения, назначенные группе для любых общих ресурсов.

Группы по умолчанию расположены в контейнере Builtin и в контейнере Users в Active Directory Users and Computers. Контейнер Builtin включает группы, определенные в области локального домена. Пользователи включает группы, которые определены с глобальной областью, и группы, которые определены с локальной областью домена.Вы можете перемещать группы, расположенные в этих контейнерах, в другие группы или подразделения (OU) в домене, но вы не можете перемещать их в другие домены.

Некоторые административные группы, перечисленные в этом разделе, и все члены этих групп защищены фоновым процессом, который периодически проверяет и применяет определенный дескриптор безопасности. Этот дескриптор представляет собой структуру данных, которая содержит информацию о безопасности, связанную с защищенным объектом. Этот процесс гарантирует, что любая успешная несанкционированная попытка изменить дескриптор безопасности в одной из административных учетных записей или групп будет перезаписана защищенными настройками.

Этот дескриптор представляет собой структуру данных, которая содержит информацию о безопасности, связанную с защищенным объектом. Этот процесс гарантирует, что любая успешная несанкционированная попытка изменить дескриптор безопасности в одной из административных учетных записей или групп будет перезаписана защищенными настройками.

Дескриптор безопасности присутствует в объекте AdminSDHolder . Это означает, что если вы хотите изменить разрешения для одной из групп администраторов службы или для любой из ее учетных записей, вы должны изменить дескриптор безопасности в объекте AdminSDHolder , чтобы он применялся согласованно. Будьте осторожны при внесении этих изменений, потому что вы также изменяете настройки по умолчанию, которые будут применяться ко всем вашим защищенным административным учетным записям.

Группы безопасности Active Directory по умолчанию для версии операционной системы

В следующих таблицах представлено описание групп по умолчанию, которые расположены в контейнерах Builtin и Users в каждой операционной системе.

Операторы помощи в управлении доступом

Члены этой группы могут удаленно запрашивать атрибуты авторизации и разрешения для ресурсов на компьютере.

Группа операторов помощи при контроле доступа применяется к версиям операционной системы Windows Server, перечисленным в таблице групп безопасности Active Directory по умолчанию.

Эта группа безопасности не менялась с Windows Server 2008.

| Атрибут | Значение |

|---|---|

| Известный SID / RID | С-1-5-32-579 |

| Тип | Встроенный локальный |

| Контейнер по умолчанию | CN = встроенный, DC = <домен>, DC = |

| Участники по умолчанию | Нет |

| Член по умолчанию | Нет |

| Защищено ADMINSDHOLDER? | № |

| Можно ли выйти из контейнера по умолчанию? | Невозможно переместить |

| Можно ли делегировать управление этой группой администраторам, не являющимся администраторами служб? | |

| Права пользователя по умолчанию | Нет |

Операторы счетов

Группа «Операторы учетной записи» предоставляет пользователю ограниченные права на создание учетной записи. Члены этой группы могут создавать и изменять большинство типов учетных записей, включая учетные записи пользователей, локальных групп и глобальных групп, а члены могут входить в систему локально на контроллерах домена.

Члены этой группы могут создавать и изменять большинство типов учетных записей, включая учетные записи пользователей, локальных групп и глобальных групп, а члены могут входить в систему локально на контроллерах домена.

Члены группы «Операторы учетных записей» не могут управлять учетной записью администратора, учетными записями пользователей администраторов или группами «Администраторы», «Операторы сервера», «Операторы учетных записей», «Операторы резервного копирования» или «Операторы печати». Члены этой группы не могут изменять права пользователей.

Группа «Операторы учетных записей» применяется к версиям операционной системы Windows Server, перечисленным в таблице «Группы безопасности по умолчанию Active Directory».

Примечание

По умолчанию у этой встроенной группы нет участников, и она может создавать и управлять пользователями и группами в домене, включая свое собственное членство и членство в группе операторов сервера. Эта группа считается группой администраторов служб, поскольку она может изменять операторов сервера, которые, в свою очередь, могут изменять параметры контроллера домена. Рекомендуется оставить членство в этой группе пустым и не использовать его для делегированного администрирования. Эту группу нельзя переименовать, удалить или переместить.

Рекомендуется оставить членство в этой группе пустым и не использовать его для делегированного администрирования. Эту группу нельзя переименовать, удалить или переместить.

Эта группа безопасности не менялась с Windows Server 2008.

| Атрибут | Значение |

|---|---|

| Известный SID / RID | С-1-5-32-548 |

| Тип | Встроенный локальный |

| Контейнер по умолчанию | CN = встроенный, DC = <домен>, DC = |

| Участники по умолчанию | Нет |

| Член по умолчанию | Нет |

| Защищено ADMINSDHOLDER? | Есть |

| Можно ли выйти из контейнера по умолчанию? | Невозможно переместить |

| Можно ли делегировать управление этой группой администраторам, не являющимся администраторами служб? | № |

| Права пользователя по умолчанию | Разрешить локальный вход: SeInteractiveLogonRight |

Администраторы

Члены группы администраторов имеют полный и неограниченный доступ к компьютеру, или, если компьютер повышен до контроллера домена, члены имеют неограниченный доступ к домену.

Группа «Администраторы» применяется к версиям операционной системы Windows Server, перечисленным в таблице групп безопасности Active Directory по умолчанию.

Примечание

Группа администраторов имеет встроенные возможности, которые дают ее членам полный контроль над системой. Эту группу нельзя переименовать, удалить или переместить. Эта встроенная группа контролирует доступ ко всем контроллерам домена в своем домене и может изменять членство во всех административных группах.

Членство может быть изменено членами следующих групп: администраторы службы по умолчанию, администраторы домена в домене или администраторы предприятия.Эта группа имеет особые привилегии владеть любым объектом в каталоге или любым ресурсом на контроллере домена. Эта учетная запись считается группой администраторов службы, поскольку ее члены имеют полный доступ к контроллерам домена в домене.

Эта группа безопасности включает следующие изменения по сравнению с Windows Server 2008:

Разрешенная группа репликации паролей RODC

Назначение этой группы безопасности — управление политикой репликации паролей RODC. По умолчанию в этой группе нет членов, и это приводит к тому, что новые контроллеры домена только для чтения не кэшируют учетные данные пользователя. Группа запрещенных репликаций паролей RODC содержит множество учетных записей с высоким уровнем привилегий и групп безопасности. Группа «Запрещенная репликация паролей RODC» заменяет группу «Разрешенная репликация паролей RODC».

По умолчанию в этой группе нет членов, и это приводит к тому, что новые контроллеры домена только для чтения не кэшируют учетные данные пользователя. Группа запрещенных репликаций паролей RODC содержит множество учетных записей с высоким уровнем привилегий и групп безопасности. Группа «Запрещенная репликация паролей RODC» заменяет группу «Разрешенная репликация паролей RODC».

Группа «Разрешенная репликация паролей RODC» применяется к версиям операционной системы Windows Server, указанным в таблице «Группы безопасности по умолчанию» Active Directory.

Эта группа безопасности не менялась с Windows Server 2008.

| Атрибут | Значение |

|---|---|

| Известный SID / RID | S-1-5-21- <домен> -571 |

| Тип | Домен локальный |

| Контейнер по умолчанию | CN = Пользователи DC = <домен>, DC = |

| Участники по умолчанию | Нет |

| Член по умолчанию | Нет |

| Защищено ADMINSDHOLDER? | № |

| Можно ли выйти из контейнера по умолчанию? | Невозможно переместить |

| Можно ли делегировать управление этой группой администраторам, не являющимся администраторами служб? | |

| Права пользователя по умолчанию | Нет |

Операторы резервного копирования

Члены группы «Операторы архива» могут создавать резервные копии и восстанавливать все файлы на компьютере, независимо от разрешений, которые защищают эти файлы. Операторы резервного копирования также могут войти в систему и выключить компьютер. Эту группу нельзя переименовать, удалить или переместить. По умолчанию у этой встроенной группы нет участников, и она может выполнять операции резервного копирования и восстановления на контроллерах домена. Его членство может быть изменено следующими группами: администраторы служб по умолчанию, администраторы домена в домене или администраторы предприятия. Он не может изменять членство в каких-либо административных группах. Хотя члены этой группы не могут изменять настройки сервера или изменять конфигурацию каталога, у них есть разрешения, необходимые для замены файлов (включая файлы операционной системы) на контроллерах домена.Из-за этого члены этой группы считаются администраторами служб.

Операторы резервного копирования также могут войти в систему и выключить компьютер. Эту группу нельзя переименовать, удалить или переместить. По умолчанию у этой встроенной группы нет участников, и она может выполнять операции резервного копирования и восстановления на контроллерах домена. Его членство может быть изменено следующими группами: администраторы служб по умолчанию, администраторы домена в домене или администраторы предприятия. Он не может изменять членство в каких-либо административных группах. Хотя члены этой группы не могут изменять настройки сервера или изменять конфигурацию каталога, у них есть разрешения, необходимые для замены файлов (включая файлы операционной системы) на контроллерах домена.Из-за этого члены этой группы считаются администраторами служб.

Группа «Операторы архива» применяется к версиям операционной системы Windows Server, перечисленным в таблице групп безопасности Active Directory по умолчанию.

Эта группа безопасности не менялась с Windows Server 2008.

Служба сертификации DCOM Access

Членам этой группы разрешено подключаться к центрам сертификации на предприятии.

Группа доступа DCOM службы сертификации применяется к версиям операционной системы Windows Server, перечисленным в таблице групп безопасности Active Directory по умолчанию.

Эта группа безопасности не менялась с Windows Server 2008.

| Атрибут | Значение |

|---|---|

| Известный SID / RID | S-1-5-32- <домен> -574 |

| Тип | Локальный домен |

| Контейнер по умолчанию | CN = встроенный, DC = <домен>, DC = |

| Участники по умолчанию | Нет |

| Член по умолчанию | Нет |

| Защищено ADMINSDHOLDER? | № |

| Можно ли выйти из контейнера по умолчанию? | Невозможно переместить |

| Можно ли делегировать управление этой группой администраторам, не являющимся администраторами служб? | |

| Права пользователя по умолчанию | Нет |

Cert Publishers

Члены группы Cert Publishers имеют право публиковать сертификаты для объектов User в Active Directory.

Группа «Издатели сертификатов» применяется к версиям операционной системы Windows Server, перечисленным в таблице «Группы безопасности Active Directory по умолчанию».

Эта группа безопасности не менялась с Windows Server 2008.

| Атрибут | Значение |

|---|---|

| Известный SID / RID | S-1-5-21- <домен> -517 |

| Тип | Локальный домен |

| Контейнер по умолчанию | CN = Пользователи, DC = <домен>, DC = |

| Участники по умолчанию | Нет |

| Член по умолчанию | Группа репликации паролей RODC запрещена |

| Защищено ADMINSDHOLDER? | № |

| Можно ли выйти из контейнера по умолчанию? | Невозможно переместить |

| Можно ли делегировать управление этой группой администраторам, не являющимся администраторами служб? | № |

| Права пользователя по умолчанию | Нет |

Клонируемые контроллеры домена

Члены группы клонируемых контроллеров домена, которые являются контроллерами домена, могут быть клонированы. В Windows Server 2012 R2 и Windows Server 2012 вы можете развернуть контроллеры домена, скопировав существующий виртуальный контроллер домена. В виртуальной среде вам больше не нужно многократно развертывать образ сервера, подготовленный с помощью sysprep.exe, повышать уровень сервера до контроллера домена, а затем выполнять дополнительные требования к конфигурации для развертывания каждого контроллера домена (включая добавление виртуального контроллера домена. в эту группу безопасности).

В Windows Server 2012 R2 и Windows Server 2012 вы можете развернуть контроллеры домена, скопировав существующий виртуальный контроллер домена. В виртуальной среде вам больше не нужно многократно развертывать образ сервера, подготовленный с помощью sysprep.exe, повышать уровень сервера до контроллера домена, а затем выполнять дополнительные требования к конфигурации для развертывания каждого контроллера домена (включая добавление виртуального контроллера домена. в эту группу безопасности).

Дополнительные сведения см. В разделе Введение в виртуализацию доменных служб Active Directory (AD DS) (уровень 100).

Эта группа безопасности была введена в Windows Server 2012 и не изменилась в последующих версиях.

| Атрибут | Значение |

|---|---|

| Известный SID / RID | S-1-5-21- <домен> -522 |

| Тип | Глобальный |

| Контейнер по умолчанию | CN = Пользователи, DC = <домен>, DC = |

| Участники по умолчанию | Нет |

| Член по умолчанию | Нет |

| Защищено ADMINSDHOLDER? | № |

| Можно ли выйти из контейнера по умолчанию? | Невозможно переместить |

| Можно ли делегировать управление этой группой администраторам, не являющимся администраторами служб? | |

| Права пользователя по умолчанию | Нет |

Криптографические операторы

Члены этой группы имеют право выполнять криптографические операции. Эта группа безопасности была добавлена в Windows Vista с пакетом обновления 1 (SP1) для настройки брандмауэра Windows для IPsec в режиме общих критериев.

Эта группа безопасности была добавлена в Windows Vista с пакетом обновления 1 (SP1) для настройки брандмауэра Windows для IPsec в режиме общих критериев.

Группа криптографических операторов применяется к версиям операционной системы Windows Server, перечисленным в таблице групп безопасности Active Directory по умолчанию.

Эта группа безопасности была введена в Windows Vista с пакетом обновления 1 (SP1) и не изменилась в последующих версиях.

| Атрибут | Значение |

|---|---|

| Известный SID / RID | С-1-5-32-569 |

| Тип | Встроенный локальный |

| Контейнер по умолчанию | CN = встроенный, DC = <домен>, DC = |

| Участники по умолчанию | Нет |

| Член по умолчанию | Нет |

| Защищено ADMINSDHOLDER? | № |

| Можно ли выйти из контейнера по умолчанию? | Невозможно переместить |

| Можно ли делегировать управление этой группой администраторам, не являющимся администраторами служб? | |

| Права пользователя по умолчанию | Нет |

Запрещенная группа репликации пароля контроллера домена только для чтения

Члены группы запрещенной репликации паролей RODC не могут реплицировать свои пароли на любой контроллер домена только для чтения.

Назначение этой группы безопасности — управление политикой репликации паролей RODC. Эта группа содержит множество учетных записей с высокими привилегиями и групп безопасности. Группа репликации запрещенных паролей RODC заменяет разрешенную группу репликации паролей RODC.

Эта группа безопасности включает следующие изменения по сравнению с Windows Server 2008:

- Windows Server 2012 изменила членов по умолчанию, включив в них издателей сертификатов.

Владельцы устройств

Эта группа в настоящее время не используется в Windows.

Microsoft не рекомендует изменять конфигурацию по умолчанию, при которой эта группа безопасности не имеет участников. Изменение конфигурации по умолчанию может помешать будущим сценариям, в которых используется эта группа.

Группа владельцев устройств применяется к версиям операционной системы Windows Server, перечисленным в таблице групп безопасности Active Directory по умолчанию.

| Атрибут | Значение |

|---|---|

| Известный SID / RID | С-1-5-32-583 |

| Тип | Встроенный локальный |

| Контейнер по умолчанию | CN = встроенный, DC = <домен>, DC = |

| Участники по умолчанию | Нет |

| Член по умолчанию | Нет |

| Защищено ADMINSDHOLDER? | № |

| Можно ли выйти из контейнера по умолчанию? | Можно выдвинуть, но не рекомендуется |

| Можно ли делегировать управление этой группой администраторам, не являющимся администраторами служб? | № |

| Права пользователя по умолчанию | Разрешить локальный вход: SeInteractiveLogonRight Доступ к этому компьютеру из сети: SeNetworkLogonRight Обход проверки хода: SeChangeNotifyPrivilege Измените часовой пояс: SeTimeZonePrivilege |

Распределенные пользователи COM

Членам группы «Пользователи распределенного COM» разрешено запускать, активировать и использовать объекты распределенного COM на компьютере. Модель Microsoft Component Object Model (COM) — это платформенно-независимая распределенная объектно-ориентированная система для создания двоичных программных компонентов, которые могут взаимодействовать. Распределенная объектная модель компонентов (DCOM) позволяет распределять приложения по местам, которые имеют наибольший смысл для вас и для приложения. Эта группа отображается как SID до тех пор, пока контроллер домена не станет основным контроллером домена и не будет выполнять роль хозяина операций (также известную как гибкие операции с одним хозяином или FSMO).

Модель Microsoft Component Object Model (COM) — это платформенно-независимая распределенная объектно-ориентированная система для создания двоичных программных компонентов, которые могут взаимодействовать. Распределенная объектная модель компонентов (DCOM) позволяет распределять приложения по местам, которые имеют наибольший смысл для вас и для приложения. Эта группа отображается как SID до тех пор, пока контроллер домена не станет основным контроллером домена и не будет выполнять роль хозяина операций (также известную как гибкие операции с одним хозяином или FSMO).

Группа «Пользователи распределенного COM» применяется к версиям операционной системы Windows Server, перечисленным в таблице «Группы безопасности по умолчанию Active Directory».

Эта группа безопасности не менялась с Windows Server 2008.

| Атрибут | Значение |

|---|---|

| Известный SID / RID | С-1-5-32-562 |

| Тип | Встроенный локальный |

| Контейнер по умолчанию | CN = встроенный, DC = <домен>, DC = |

| Участники по умолчанию | Нет |

| Член по умолчанию | Нет |

| Защищено ADMINSDHOLDER? | № |

| Можно ли выйти из контейнера по умолчанию? | Невозможно переместить |

| Можно ли делегировать управление этой группой администраторам, не являющимся администраторами служб? | |

| Права пользователя по умолчанию | Нет |

DnsUpdateProxy