Ловушки для хакера. Обнаруживаем взлом на раннем этапе с помощью Canarytokens / Хабр

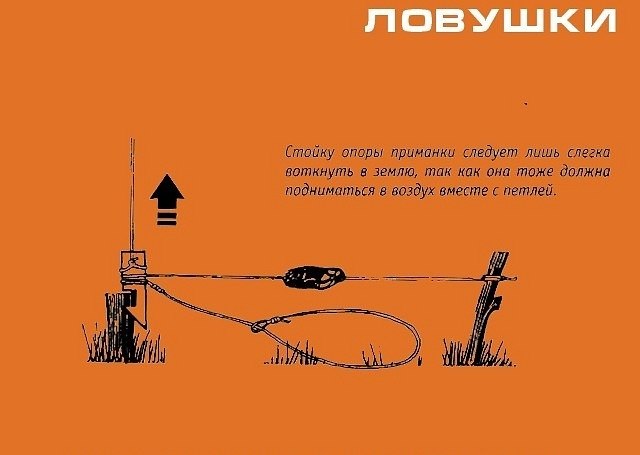

Honey Tokens (англ. — «медовые приметы/признаки/идентификаторы») одна из разновидностей идеи Honeypot, приманки для злоумышленников, позволяющей обнаружить факт взлома или опознать его источник. Когда атакующий уже проник в систему, он, скорее всего, выполнит действия, несвойственные обычному пользователю. Это можно использовать как способ обнаружения взлома. В статье мы рассмотрим, как легко сделать собственные триггеры для обнаружения взлома на раннем этапе. Такие ловушки полезно использовать системному администратору и даже обычному пользователю, переживающему о приватности своих данных.

До изобретения газоанализаторов шахтеры брали c собой в шахту канарейку. Из-за маленького организма и быстрого обмена веществ, птицы намного раньше реагировали на опасные газы в воздухе и предупреждали шахтеров.

Зачем это нужно?

Взломщик, попав в новую систему, начинает осматриваться вокруг, как вор, проникнув в квартиру, начинает открывать все ящики в поисках драгоценностей. Атакующий заранее не знает, какие именно данные представляют ценность, но с большой вероятностью он проверит все возможные варианты. Поэтому важно, чтобы ловушки выглядели как реальные данные и были максимально привлекательны для атакующего. Чем раньше владелец заметит срабатывание ловушки, тем быстрее поймет, что был взломан и сможет отреагировать.

Атакующий заранее не знает, какие именно данные представляют ценность, но с большой вероятностью он проверит все возможные варианты. Поэтому важно, чтобы ловушки выглядели как реальные данные и были максимально привлекательны для атакующего. Чем раньше владелец заметит срабатывание ловушки, тем быстрее поймет, что был взломан и сможет отреагировать.

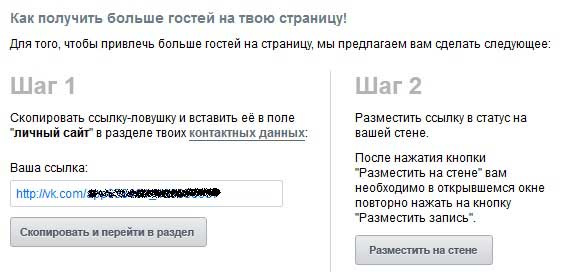

Сервис Canarytokens

canarytokens.org

— это онлайн-сервис для удобного создания собственных маркеров (ханитокенов) для обнаружения взлома. Он поддерживает несколько вариантов триггеров и позволяет сгенерировать готовый триггер с привязанной почтой, куда придет уведомление, если триггер сработал.

Сервис полностью бесплатный, а сгенерировать триггер можно моментально без регистрации. Существует еще self hosted версия для тех кто предпочитает держать секреты на своей инфраструктуре. Далее, мы разберемся, как работает каждый из триггеров и в конце развернем собственный сервер canarytokens в Docker-контейнере.

Триггер при открытии файла DOC и PDF

Он сработает, если документ был открыт программой для просмотра. Я использую этот трюк очень часто. На каждом компьютере и флешке у меня лежат документы с привлекательными названиями вроде Пароли.pdf или Биткоины.doc. Обожаю наблюдать, как бухгалтеры с любопытством исследуют все файлы на переданной им флешке.

Я использую этот трюк очень часто. На каждом компьютере и флешке у меня лежат документы с привлекательными названиями вроде Пароли.pdf или Биткоины.doc. Обожаю наблюдать, как бухгалтеры с любопытством исследуют все файлы на переданной им флешке.

Считаю этот триггер наиболее действенным и полезным для всех категорий пользователей, от профессионалов информационной безопасности до новичков. Почти никто не знает, что PDF-просмотрщик может передавать владельцу документа факт открытия файла. На это попадаются все.

Существует несколько способов поймать факт открытия документа. Canarytokens использует зашитый в документ собственный URL для проверки отозванных SSL-сертификатов (Certificate Revocation List). В итоге программа идет по этому адресу и срабатывает триггер.

Триггер через DNS resolve

Это очень интересный триггер, польза от которого неочевидна сразу. Он сработает в случае, если кто-либо запросит IP-адрес сгенерированного поддомена, который генерируется специально таким, чт

Экономические ловушки внедрения искусственного интеллекта

Экономические ловушки внедрения искусственного интеллекта

Скачать PDF Смотреть текст Степнов И.

В статье показано, что нарастание новых цифровых решений, всеобщее увлечение машинным обучением и блокчейном: от финтеха до криптовалют, от онлайн обучения до цифрового маркетинга, не является гарантией успеха последователей цифрового лидерства. Вовлечение искусственного интеллекта в сферу производства и оказания услуг требует постановки вопроса об эффективности ожидаемой ключевой технологии новой длинной волны. Переход на данные и системы их обработки, все более нарастающая оцифровка знаний не является самоцелью, а становится преобразующим фактором, дающим основу для внедрения искусственного интеллекта.

Показано, что в настоящее время наблюдается смещение оценок последствий цифровизации в сторону сверхоптимистических, что позволяет говорить о рефлексии восприятия цифровых достижений. Отмечено, что большинство компаний достигших эффективности реализовывали стратегию роста или на растущем рынке.

Отмечено, что большинство компаний достигших эффективности реализовывали стратегию роста или на растущем рынке.

Выдвинута гипотеза, что потенциал эффективности искусственного интеллекта реализуется только в случае отказа рассмотрения его исключительно как технологии или инструмента при обязательной интеграции в совокупность бизнес-стратегий.

В связи с указанной гипотезой систематизированы возможные причины снижения эффективности реализации цифровых технологий в виде ловушек, и обобщены итоги качественного анализа возможных экономических ловушек, которые подстерегают процессы реализации стратегий технологического лидерства без должного обоснования экономических последствий.

Выделены прямые экономические ловушки (ловушка зависимости от реализуемых стратегий, ловушка ценообразования, ловушка дематериализации активов, ловушка нерыночного распределения доходов, ловушка «победитель получает все», ловушка разнообразия, ловушка масштаба, ловушка достоверности) и косвенные (ловушка цифровых налогов, ловушка правовой защиты результатов, ловушка жизни в цифровой среде).

Сделан вывод о необходимости изучения возможности использования известных стратегий в цифровых применениях с учетом выявленных ловушек. Пока цифровые решения не будут интегрированы в стратегии развития компании, их эффективность или неэффективность будет носить случайный характер, зависящий от многих факторов.

Механический блокиратор рулевого вала «Гарант БЛОК»

AUDIBMWBOGDANCADILLACCHERYCHEVROLETCITROENDAEWOODATSUNDFMFAWFIATFORDGAZGEELYGREAT WALLHAFEYHAVALHONDAHYUNDAIINFINITIIRAN KHODROJEEPKIALADALAND ROVERLEXUSLIFANMAZDAMERCEDESMITSUBISHINISSANOPELPEUGEOTPORSCHERAVONRENAULTSEATSKODASSANG YONGSUZUKITOYOTAUAZVOLKSWAGENVOLVOZAZКАМаз

«Гарант Блок» – является лидером на рынке механических противоугонных замков. На протяжении двадцати пяти лет водители выбирают его в качестве защиты от угона своих автомобилей. Простота применения, высокий уровень криминальной стойкости и доступная цена – вот причины доверия со стороны автолюбителей.

Принцип работы

Муфта устанавливается на рулевой вал при помощи винтов. В муфту вставляется стопор и в закрытом состоянии упирается в подрулевые элементы, блокируя возможность поворота руля. Разблокировка стопора осуществляется надежным механизмом секретности.

Конструкция противоугонного замка «Гарант Блок»

Стопор

Изготавливается из закаленной стали и имеет толщину 30 миллиметров, что позволяет защитить конструкцию от высверливания и перепиливания электроинструментом. Обладает несколькими элементами защиты:

- стальной навес, защищающий зацепы муфты от перепиливания

- механизм секретности

- диск-ловушка из закаленной стали, защищающий механизм секретность от высверливания

- плотное соединение с муфтой, благодаря которому невозможно выбить стопор зубилом

- канавка на защелке, которая упирается в выступ на муфте, защищает от вскрытия бампингом и щупом

- защитный диск повышенной степени закалки над защелкой, разрушающийся при попытке высверливания, блокируя защелку в закрытом положении

- твердосплавные штифты повышенной степени закалки, расположенные в эксцентриковой оси для защиты от высверливания

Механизм секретности

Блокираторы рулевого вала «Гарант Блок» оборудованы дисковыми механизмами секретности, имеющими от 360 миллионов до 1. 97 миллиарда комбинаций, созданными финской компанией Abloy, одним из ведущих игроков на рынке замковых механизмов. В связи с этим продукция линейки «Гарант Блок» защищена от всех известных способов взлома: бампинга, высверливания, сворачивания и открытия отмычками:

97 миллиарда комбинаций, созданными финской компанией Abloy, одним из ведущих игроков на рынке замковых механизмов. В связи с этим продукция линейки «Гарант Блок» защищена от всех известных способов взлома: бампинга, высверливания, сворачивания и открытия отмычками:

- от бампинга помогает сам принцип работы дискового механизма, этот способ взлома возможен для вскрытия пиновых механизмов

- против высверливания в блокираторе установлен диск-ловушка из закаленной стали, который прокручивается вместе со сверлом, а против сверла маленького диаметра установлены два стальных диска внутри механизма секрета, не дающие его разрушить

- при сворачивании на дисках срываются зацепы для ключа, не позволяя их провернуть

- отмычкой замок тоже не открыть, на каждом кодовом диске имеется большое количество фальш-пазов, не дающих возможности нащупать необходимое взломщику положение диска

Муфта

Состоит из двух стальных крышек. Не ограничивает функциональность систем пассивной безопасности. Имеет конструктивные особенности, повышающие степень защищенности:

Имеет конструктивные особенности, повышающие степень защищенности:

- крышки муфты имеют высокую степень закалки, позволяющую защититься от грубого механического воздействия и высверливания винтов

- в закрытом положении стопор полностью перекрывает винты

- защитный диск из стали повышенной степени закалки, вставляемый в верхнюю крышку муфты и перекрывающий доступ к элементам стопора, соединяющихся с муфтой

- оцинковка муфты для защиты от коррозии

- внутренний диаметр отверстия в муфте на 0.3 миллиметра меньше диаметра рулевого вала, таким образом, при затягивании винтов образуется преднатяг, не дающий провернуть муфту на валу

- винты имеют максимальный класс прочности – 12.9, чтобы можно было затянуть муфту с правильным усилием

Как закаляется сталь

Муфта и стопор противоугонного замка проходят закалку по современной технологии ТВЧ (токи высокой частоты). Таким образом получается достичь идеального баланса между твердостью и пластичностью металла, позволяющего защитить «Гарант Блок» от всех видов механического воздействия.

Долговечность и многогранность изделий

- срок службы блокиратора составляет более 10 лет

- гарантия 5 лет

- выдерживает перепады температур от -45°С до +85°С и при должном уходе (периодическом промывании замковой части очистителем WD-40) способен справиться с работой в агрессивной окружающей среде

- для удобства использования стопор оснащается рукояткой из эластичного ПВХ, которая не подвергается нагреву или замерзанию и не скользит в руке владельца

- более 300 моделей автомобилей, от бюджетных до элитных, оснащаются замком «Гарант Блок», что делает его универсальным средством защиты от угона для большинства автовладельцев

youtube.com/embed/lxiw0i2OskA» frameborder=»0″/>

Варианты блокираторов на рулевой вал семейства Гарант Блок:

Гарант Блок SE

Гарант Блок Люкс

Гарант Блок PRO

AUDIBMWBOGDANCADILLACCHERYCHEVROLETCITROENDAEWOODATSUNDFMFAWFIATFORDGAZGEELYGREAT WALLHAFEYHAVALHONDAHYUNDAIINFINITIIRAN KHODROJEEPKIALADALAND ROVERLEXUSLIFANMAZDAMERCEDESMITSUBISHINISSANOPELPEUGEOTPORSCHERAVONRENAULTSEATSKODASSANG YONGSUZUKITOYOTAUAZVOLKSWAGENVOLVOZAZКАМаз

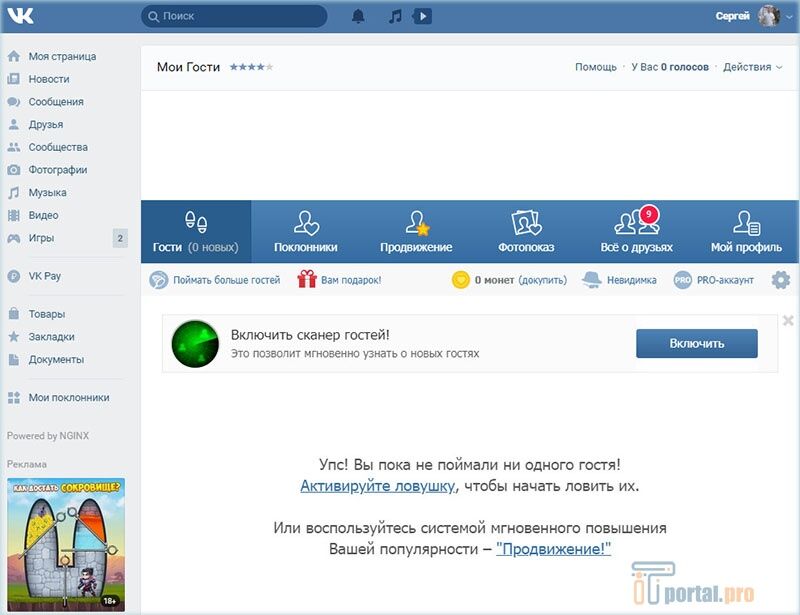

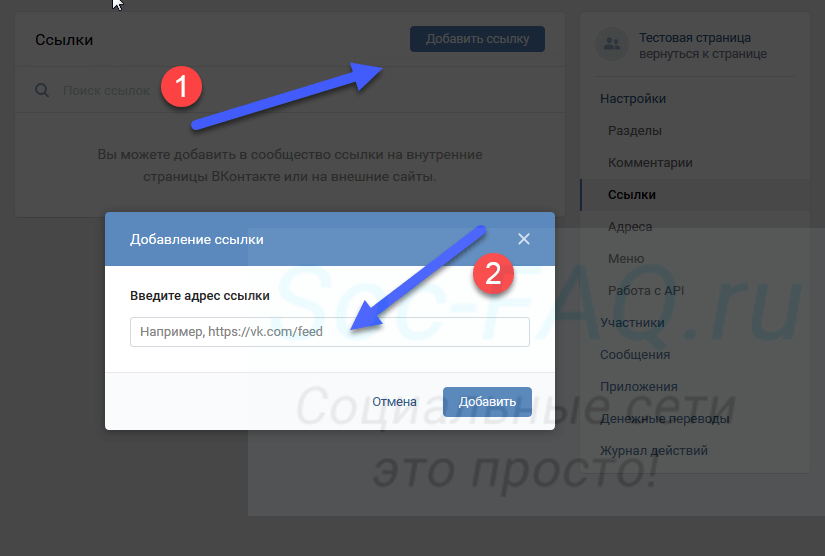

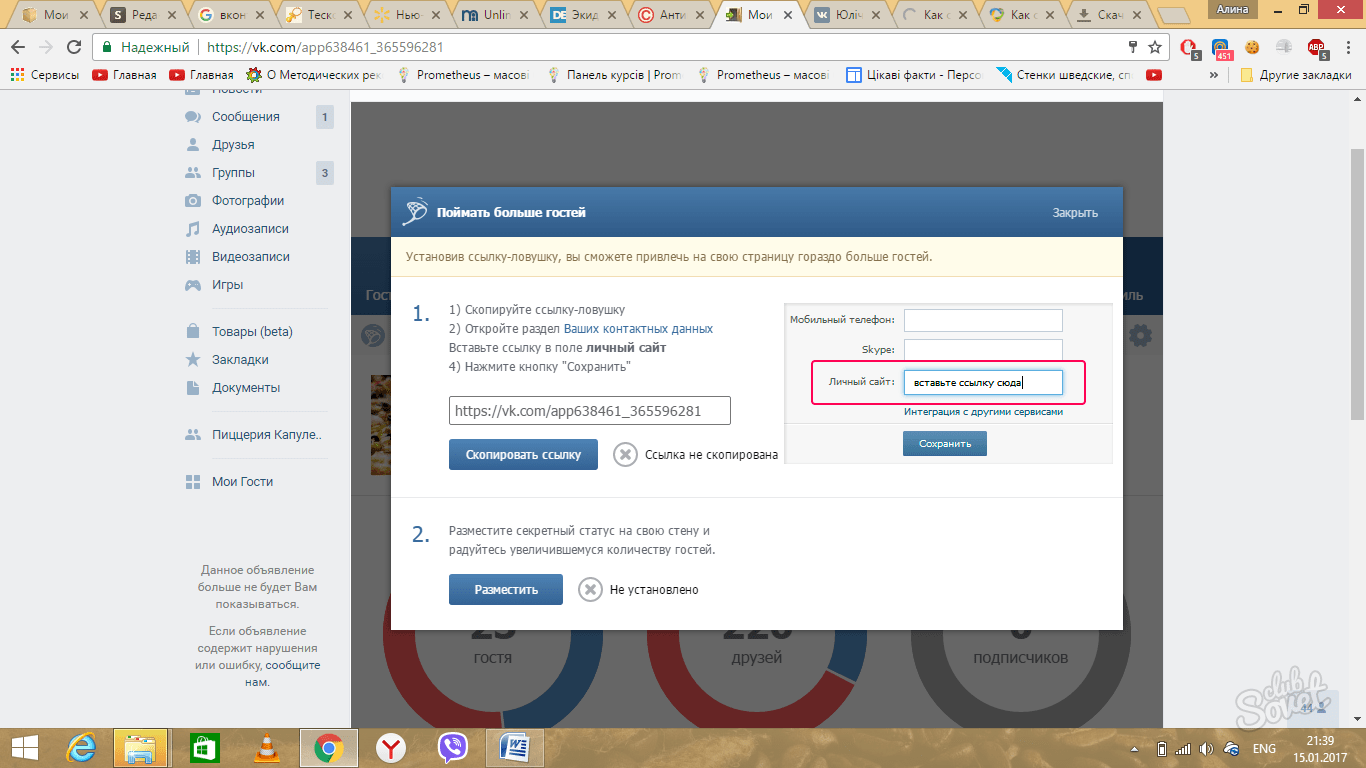

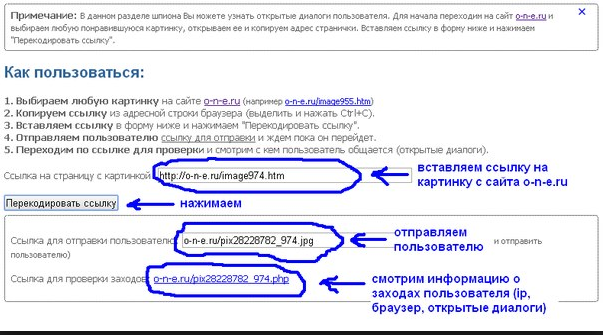

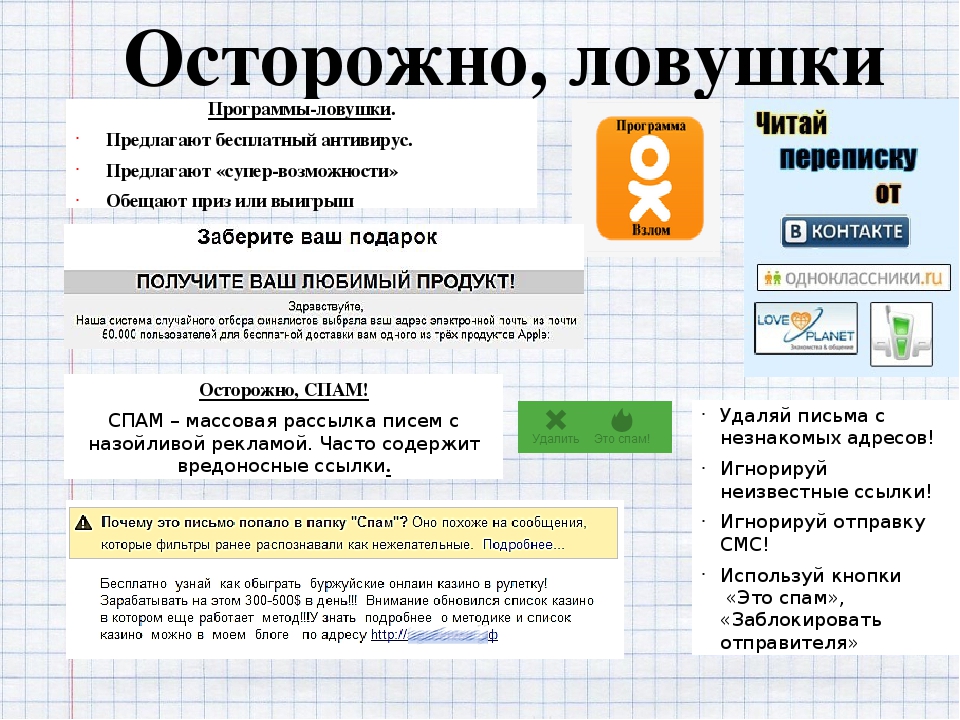

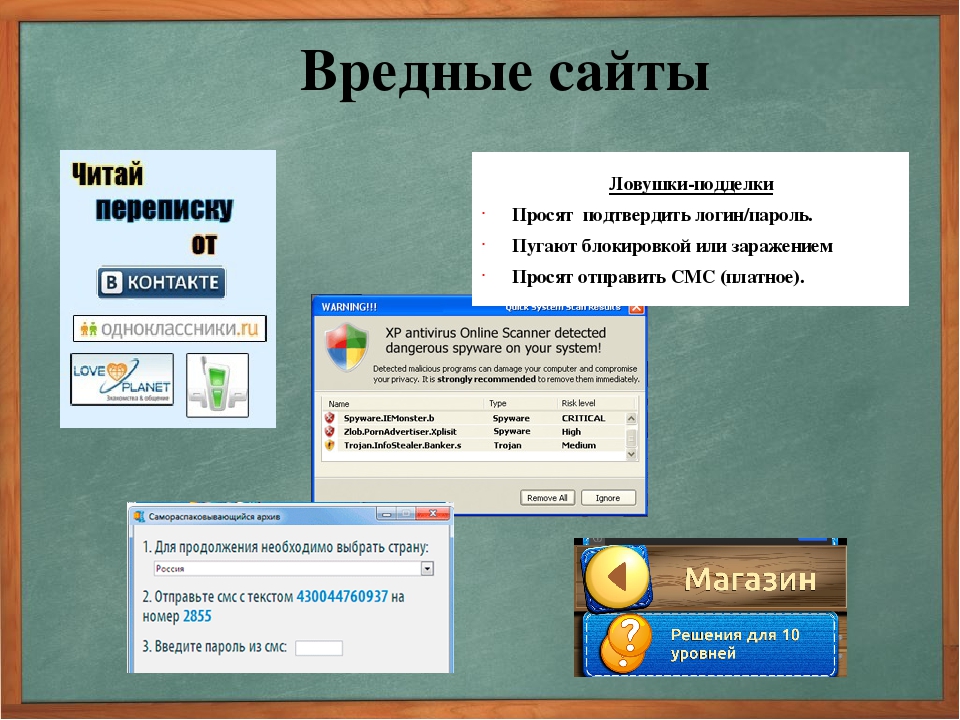

Фишинговые письма, ссылки и сайты

В последнее время снова участились случаи фишинга в сети. Фишинг (англ. phishing, от fishing – рыбная ловля, выуживание) – это разновидность мошенничества в интернете, целью которого является получение логина и пароля пользователя, данных его банковских карт и счетов. В основном, используется метод проведения массовых рассылок от имени популярных компаний и организаций.

Фишинг основан на том, что зачастую пользователи не знают простого факта, что сами сервисы не рассылают писем с просьбами сообщить свои учётные данные, пароль и прочую личную информацию.

Фишинговые ссылки

Это ссылки на мошеннические интернет-ресурсы, чаще всего на копии сайтов известных организаций, банков, интернет-магазинов, социальной сети и т.д. Перейдя по такой ссылке вы попадаете на ресурс, где вас разными приемами пытаются заставить ввести свой логин и пароль.

Обычно такие ссылки вам присылают по почте или в личном сообщении, например, в социальных сетях. Это или прямые ссылки, перейдя по которым вы попадаете на сайт, который почти ничем не отличается от настоящего, или ссылки с редиректом (переадресацией), перейдя по которым вы перенаправляетесь на другие сайты и в конечном итоге попадаете на ресурс мошенников. Попав на такой сайт, вы можете сразу и не понять, что находитесь в ловушке, а мошенники тем временем пытаются из вас выудить нужную им информацию в виде логина и пароля.

Существует несколько видов фишинговых ссылок:

- Прямая – ссылка ведет на ту же страницу, что и ее адрес.

- С редиректом – ссылка ведет вас сначала на один сайт, потом перенаправляет на другой, потом на третий и т.д.

- Скрытая – ссылка внешне выглядит правильно, но в реальности ведет на фишинговую страницу.

Письмо с фишинговой ссылкой

Фишинговый сайт

Это сайт, который полностью или частично скопирован с оригинального, но таковым не является. Целью таких сайтов является хищение логина и пароля, который вы используете на оригинальном сайте. Пользователь переходит по фишинговой ссылке и видит перед собой обычный портал, которым постоянно пользуется. Ничего не подозревая вводит свои логин и пароль, которые сразу же становятся известны злоумышленникам.

Такие сайты внешне полностью копируют оригинальные, но если присмотреться к адресу в адресной строке, то вы увидите в нем ошибку:

Обычно, сначала создается копия сайта, затем пользователям отправляется информационное письмо о том, что на сайте произошел какой-то сбой или приводится другая веская причина, в связи с которой вы должны войти в свой аккаунт. Вы переходите по ссылке, вводите логин и пароль… и вы в лапах злоумышленников.

Вы переходите по ссылке, вводите логин и пароль… и вы в лапах злоумышленников.

Защита от фишинга

- Все современные браузеры обладают возможностью информирования пользователей о подозрительном сайте. Называется эта функция «Антифишинг». Поэтому всегда поддерживайте версию своего браузера в актуальном состоянии, постоянно устанавливая последние обновления. Также, в браузеры уже бывает встроен дополнительный механизм защиты от фишинга.

- Любой современный антивирус обладает функцией предупреждения и блокировки перехода на сомнительный портал. Пользуйтесь самыми последними антивирусными решениями.

- Борьба почтовых служб с помощью специальных спам-фильтров, которыми обрабатывается электронное письмо перед тем как попасть к пользователю.

Существует много разных технических способов защиты от фишинга, но «слабое звено» в этой цепи – сам пользователь, его любопытство и невнимательность позволяют мошенникам эффективно применять методы социальной инженерии.

- Нужно быть внимательным к тому где и что вы вводите.

- Не переходите по странным и не проверенным вами ссылкам.

- Обязательно обращайте внимание на адрес в адресной строке страницы, на которой вы в данный момент находитесь, ведь адрес http://facebook.sait.com на самом деле он является фишинговой составляющей сайта sait.com.

- Если вы случайно ввели свой логин и пароль на ресурсе злоумышленников и только потом заметили, что это обман, то сразу же зайдите на настоящий сайт и измените те данные, которые вы вводили – пароль, по возможности логин, секретные вопросы для восстановления данных. Также, обязательно сообщите о том, что произошло в службу поддержки ресурса.

- Обычно порталы делают рассылку о попытке взлома пользовательских аккаунтов и о том, что пользователи могут получить письмо с мошеннической ссылкой.

По материалам сайтов: 4upc.ru, kaspersky.ru, habr.com

Тест на ловушки сознания

Доктора философии Джеффри Э. Янг и Джанет С. Клоско разработали концепт ловушек сознания как альтернативный и несколько смягченный способ трактовки традиционных расстройств личности. Опираясь на принципы когнитивной терапии, эта модель сосредотачивается не только на диагнозе, но и на деструктивных моделях поведения, которые люди усваивают на ранних этапах своей жизни, и методах их устранения.

Какая ловушка сознания именно у Вас? Укажите, насколько Вы согласны с каждым следующим утверждением.

Вопрос 1 из 66

Я впадаю в отчаяние, когда человек, которого я люблю, уходит от меня.

ПРОДОЛЖИТЬ НАЗАД

Тест IDR-LTT является собственностью IDR Labs International, хотя опирается на работы докторов философии Джеффри Э. Янга, Джанет С. Клоско и Марджори Вейсхаар. Тест IDR-LTT не является идентичным с какими-либо клиническими исследованиями, которые принадлежат этим ученым.

Янга, Джанет С. Клоско и Марджори Вейсхаар. Тест IDR-LTT не является идентичным с какими-либо клиническими исследованиями, которые принадлежат этим ученым.

Этот тест поможет определить, какая из одиннадцати ловушек сознания преобладает в структуре Вашей личности. Однако, стоит заметить, что результаты теста не обязательно совпадают с реальными клиническими исследованиями, проведенными дипломированными медицинскими работниками с личным присутствием респондента, многочисленными беседами с респондентом и его или ее личными и семейными данным, в частности.

Соответственно, просим заметить, что этот тест предоставляет информацию о расстройствах личности только в учебных целях. Информация предоставляется «как есть» и не должна толковаться как предоставление профессиональных услуг или гарантий любого рода. Компания не обязана предоставлять юридические, медицинские, финансовые или какие-то другие профессиональные услуги. Если Вам нужна квалифицированная помощь, обратитесь, пожалуйста, в соответствующие учреждения.

Тест IDR-LTT является собственностью IDR Labs. Для получения дополнительной информации ознакомьтесь, пожалуйста, с нашими Условиями предоставления услуг.

Настройка для приложений управления сетью

SNMP — это протокол управления, который позволяет клиентскому приложению SNMP получать информацию о конфигурации и состоянии устройства, а также настраивать устройство ( — получить и — установить ). Вы можете управлять коммутатором через SNMP со станции управления сетью, на которой запущено такое приложение, как PCM+. Дополнительные сведения о PCM+ см. на веб-сайте HP по адресу: www.hp.com/networking.

В меню Products выберите Network Management .Щелкните PCM+ Network Management под панелью HP Network Management .

Для реализации управления SNMP коммутатор должен иметь IP-адрес, настроенный либо вручную, либо динамически (с использованием DHCP или Bootp). Если настроено несколько VLAN, каждый интерфейс VLAN должен иметь собственный IP-адрес. Для использования DHCP с несколькими VLAN см. раздел «Первичная VLAN» в главе «Статические виртуальные локальные сети (VLAN)» Руководства по расширенному управлению трафиком для вашего коммутатора.

Если настроено несколько VLAN, каждый интерфейс VLAN должен иметь собственный IP-адрес. Для использования DHCP с несколькими VLAN см. раздел «Первичная VLAN» в главе «Статические виртуальные локальные сети (VLAN)» Руководства по расширенному управлению трафиком для вашего коммутатора.

ПРИМЕЧАНИЕ. Если вы используете функции Авторизованных IP-менеджеров и VLAN управления коммутатора, убедитесь, что станция управления SNMP, выбор порта коммутатора, используемого для доступа SNMP к коммутатору, или и то, и другое совместимы с элементами управления доступом, применяемыми этими Особенности. В противном случае доступ SNMP к коммутатору будет заблокирован. Дополнительные сведения об авторизованных менеджерах IP см. в Руководстве по безопасности доступа для вашего коммутатора.(Последняя версия этого руководства доступна на веб-сайте HP Networking. | |

Функции управления SNMP на коммутаторе включают:

SNMP версии 1, версии 2c или версии 3 через IP

Безопасность посредством настройки SNMP-сообществ (SNMPv3-сообщества)

Безопасность посредством аутентификации и конфиденциальности для доступа SNMPv3

Отчет о событиях через SNMP

Ловушки версии 1

RMON: группы 1, 2, 3 и 9

ПКМ/ПКМ+

Отбор проб потока с помощью sFlow

- Стандартные MIB

, такие как Bridge MIB (RFC 1493), Ethernet MAU MIB (RFC 1515) и другие.

Агент SNMP коммутатора также использует определенные переменные, включенные в собственный файл MIB (база управляющей информации) HP. Если вы используете HP OpenView, вы можете убедиться, что он использует последнюю версию файла MIB, загрузив файл в базу данных OpenView. Для этого перейдите на веб-сайт HP Networking по адресу: www.hp.com/networking.

Если вы используете HP OpenView, вы можете убедиться, что он использует последнюю версию файла MIB, загрузив файл в базу данных OpenView. Для этого перейдите на веб-сайт HP Networking по адресу: www.hp.com/networking.

Введите номер модели коммутатора (например, 8212) или номер продукта в текстовом поле Auto Search .

Выберите соответствующий продукт из выпадающего списка.

Нажмите кнопку Показать выбранное.

В появившихся параметрах выберите Загрузка программного обеспечения.

- MIB

доступны с программным обеспечением коммутатора в категории «Другое».

Щелкните

обновлений программного обеспечения, затемMIB.

SNMPv1 и v2c доступ к коммутатору

Для доступа по SNMP требуется IP-адрес и маска подсети, настроенные на коммутаторе.Если вы используете DHCP/Bootp для настройки коммутатора, убедитесь, что процесс DHCP/Bootp предоставляет IP-адрес.

После настройки IP-адреса основные шаги по настройке функций управления доступом SNMPv1 и v2c:

Настройте соответствующие сообщества SNMP. (См. сообщества SNMPv3.)

Настройте соответствующие получатели ловушек.

В некоторых сетях авторизованные адреса IP-менеджера не используются.В этом случае все станции управления, использующие правильное имя сообщества, могут получить доступ к коммутатору с уровнями просмотра и доступа, установленными для этого сообщества. Если вы хотите ограничить доступ к одному или нескольким определенным узлам, вы можете использовать функцию коммутатора IP Authorized Manager. (См. Руководство по безопасности доступа для вашего коммутатора.)

ПРЕДОСТЕРЕЖЕНИЕ: Для PCM/PCM+ версии 1.5 или более ранней (или любой версии TopTools) удаление «общедоступного» сообщества отключает некоторые функции управления сетью (например, мониторинг трафика, создание ловушек SNMP и настройку пороговых значений). | |

Доступ SNMPv3 к коммутатору

Для доступаSNMPv3 требуется IP-адрес и маска подсети, настроенные на коммутаторе. (См. «Конфигурация IP» на стр. 8-2.) Если вы используете DHCP/Bootp для настройки коммутатора, убедитесь, что процесс DHCP/Bootp предоставляет IP-адрес.(См. «Операции DHCP/Bootp».)

После настройки IP-адреса основные шаги по настройке функций управления доступом SNMPv3 следующие:

В некоторых сетях авторизованные адреса IP-менеджера не используются. В этом случае все станции управления, использующие правильное имя пользователя и сообщества, могут получить доступ к коммутатору с уровнями просмотра и доступа, установленными для этого сообщества. Если вы хотите ограничить доступ к одному или нескольким определенным узлам, вы можете использовать функцию IP Authorized Manager для коммутатора. (См. Руководство по безопасности доступа для вашего коммутатора.)

(См. Руководство по безопасности доступа для вашего коммутатора.)

SNMP версии 3 (SNMPv3) добавляет несколько новых команд в интерфейс командной строки для настройки функций SNMPv3. Чтобы включить операцию SNMMPv3 на коммутаторе, используйте команду snmpv3 enable . Первоначальная запись пользователя будет сгенерирована с аутентификацией MD5 и конфиденциальностью DES.

Вы можете (необязательно) ограничить доступ только агентам SNMPv3 с помощью команды snmpv3 only . Чтобы ограничить доступ для записи только агентами SNMPv3, используйте команду snmpv3 limited-access .

ПРЕДОСТЕРЕЖЕНИЕ: Ограничение доступа только к сообщениям версии 3 сделает сообщество с именем «общедоступное» недоступным для приложений управления сетью (таких как автообнаружение, мониторинг трафика, создание ловушек SNMP и установка пороговых значений) для работы на коммутаторе. | |

Включение и отключение переключателя для доступа от агентов SNMPv3

Сюда входит создание начальной записи пользователя.

Синтаксис:

Включение или отключение ограничений доступа только от агентов SNMPv3

Если этот параметр включен, коммутатор отклоняет все сообщения, отличные от SNMPv3.

Синтаксис:

Включение или отключение ограничений для всех агентов, не поддерживающих SNMPv3, на доступ только для чтения

Синтаксис:

[нет]

snmpv3 с ограниченным доступом

Просмотр рабочего состояния SNMPv3

Синтаксис:

Просмотр состояния приема сообщений, отличных от SNMPv3

Синтаксис:

Просмотр состояния сообщений о записи сообщений, отличных от SNMPv3

Синтаксис:

показать snmpv3 с ограниченным доступом

Команда snmpv3 enable позволяет переключиться на:

ПРЕДОСТЕРЕЖЕНИЕ: Ограничение доступа только к сообщениям версии 3 делает сообщество с именем «public» недоступным для приложений управления сетью (таких как автообнаружение, мониторинг трафика, создание ловушек SNMP и установка пороговых значений) от работы на коммутаторе. | |

Пример:

SNMP версии 3 включить команду

ПРИМЕЧАНИЕ. Для создания новых пользователей большинству программ управления SNMPv3 для клонирования требуется первоначальная запись пользователя. Первоначальная запись пользователя может быть понижена и снабжена меньшим количеством функций, но не может быть обновлена путем добавления новых функций.По этой причине HP рекомендует при включении SNMPv3 также создать второго пользователя с аутентификацией SHA и конфиденциальностью DES. | |

Чтобы использовать SNMPv3 на коммутаторе, необходимо настроить пользователей, которые будут отнесены к разным группам:

Настройте пользователей в таблице пользователей с помощью команды

snmpv3 user.

Чтобы просмотреть список настроенных пользователей, введите команду

show snmpv3 user(см. Добавление пользователей).Назначьте пользователей в группы безопасности на основе их модели безопасности с помощью команды

snmpv3 group(см. Назначение пользователей в группы (CLI)).

ПРЕДОСТЕРЕЖЕНИЕ: Если вы добавите пользователя SNMPv3 без аутентификации, конфиденциальности или того и другого в группу, для которой требуется какая-либо функция, пользователь не сможет получить доступ к коммутатору. Убедитесь, что вы добавили пользователя с соответствующим уровнем безопасности в существующую группу безопасности. | |

Синтаксис:

[нет]

snmpv3 пользователь <имя_пользователя>Добавляет или удаляет запись пользователя для SNMPv3.

Авторизация и конфиденциальность необязательны, но для использования конфиденциальности необходимо использовать авторизацию. Когда вы удаляете пользователя, требуется только

user_name.[автор < md5 | sha> <

auth_pass>]При авторизации можно установить аутентификацию MD5 или SHA.Пароль аутентификации

должен содержать от 6 до 32 символов и является обязательным при настройке аутентификации.По умолчанию: Нет

[приват < дес | aes> <

priv_pass>]При конфиденциальности коммутатор поддерживает шифрование DES (56-разрядное) и AES (128-разрядное). Пароль конфиденциальности <

priv_pass> должен иметь длину от 6 до 32 символов и является обязательным при настройке конфиденциальности.По умолчанию: DES

ПРИМЕЧАНИЕ.

В качестве протоколов конфиденциальности поддерживаются только 128-битное шифрование AES и 56-битное шифрование DES. Другие нестандартные алгоритмы шифрования, такие как AES-172, AES-256 и 3-DES, не поддерживаются.

Чтобы отобразить станции управления, настроенные для доступа к коммутатору с помощью SNMPv3, и просмотреть протоколы аутентификации и конфиденциальности, которые использует каждая станция, введите команду show snmpv3 user .

Синтаксис:

Отображение станций управления, настроенных в сети VLAN 1, отображает информацию о станциях управления, настроенных в сети VLAN 1 для доступа к коммутатору.

Отображение станций управления, настроенных на VLAN 1

Терминал конфигурации HP Switch# Коммутатор HP (конфигурация) # vlan 1 HP Switch(vlan-1)# показать пользователя snmpv3 Статус и счетчики — информация о глобальной конфигурации SNMPv3 Имя пользователя Аут.Протокол конфиденциальности ----------- ----------------- исходный MD5 CFB AES-128 NetworkAdmin MD5 CBC-DES

Назначение пользователей в группы (CLI)

Далее вы должны установить уровень группового доступа для пользователя, назначив пользователя группе.Это делается с помощью команды snmpv3 group , как показано в Примере: назначения пользователей в группы. Дополнительные сведения о доступе к MIB для данной группы см. в разделе Уровни доступа к группам.

Пример: распределения пользователей по группам

Синтаксис:

Назначает или удаляет пользователя из группы безопасности для прав доступа к коммутатору. Чтобы удалить запись, в команду должны быть включены все следующие три параметра:

группа <имя_группы>Идентифицирует группу, обладающую привилегиями, которые будут назначены пользователю.

Дополнительные сведения см. в разделе Уровни группового доступа.

пользователь <имя_пользователя>Идентифицирует пользователя, которого нужно добавить в группу доступа. Оно должно совпадать с именем пользователя, добавленным с помощью команды

snmpv3 user.

сек-модельОпределяет, какую модель безопасности использовать для добавленного пользователя. Группа доступа SNMPv3 должна использовать только модель безопасности версии 3.

Коммутатор поддерживает восемь предопределенных уровней группового доступа, показанных в Таблице 6-3. Существует четыре уровня для использования пользователями версии 3, и четыре используются для доступа приложениями управления версии 2c или версии 1.

Предопределенные уровни группового доступа

Имя группы | Тип группового доступа | Просмотр группы для чтения | Групповой просмотр записи |

|---|---|---|---|

менеджерpriv | Ver3 Должен иметь аутентификацию и конфиденциальность | Менеджерреадвиев | МенеджерWriteView |

авторизация менеджера | Вер3 Должна быть проверка подлинности | Менеджерреадвиев | МенеджерWriteView |

авторизация оператора | Вер3 Должна быть проверка подлинности | Оператор РиадВиев | ДискавериВью |

оператор без аутентификации | Ver3 Без аутентификации | Оператор РиадВиев | ДискавериВью |

commanagerrw | Вер2с или Вер1 | Менеджерреадвиев | МенеджерWriteView |

commanager | Вер2с или Вер1 | Менеджерреадвиев | ДискавериВью |

кооператорrw | Вер2с или Вер1 | Оператор РиадВиев | Оператор РиадВиев |

кооператорr | Вер2с или Вер1 | Оператор РиадВиев | ДискавериВью |

Каждое представление позволяет просматривать или изменять разные наборы MIB:

Manager Read View — доступ ко всем управляемым объектам

Manager Write View — доступ ко всем управляемым объектам, кроме следующих:

vacmContextTable

vacmAccessTable

vacmViewTreeFamilyTable

OperatorReadView – нет доступа к следующему:

icfSecurityMIB

hpSwitchIpTftpMode

vacmContextTable

vacmAccessTable

vacmViewTreeFamilyTable

usmUserTable

snmpCommunityTable

Discovery View — доступ ограничен базой MIB SampleProbe.

ПРИМЕЧАНИЕ. Все группы доступа и представления предварительно определены на коммутаторе. Нет способа изменить или добавить группы или представления к тем, которые предопределены на коммутаторе. | |

SNMP поддерживаются коммутатором, что позволяет приложениям управления, использующим версию 2c или версию 1, получать доступ к коммутатору.Сообщества сопоставляются с уровнями группового доступа, которые используются для поддержки версии 2c или версии 1. Это сопоставление происходит автоматически на основе прав доступа сообществ, но специальные сопоставления можно добавить с помощью команды snmpv3 community (см. Сопоставление сообществ SNMPv3 (CLI)).

Сопоставление сообществ SNMPv3 (CLI)

Сообщества SNMP поддерживаются коммутатором, что позволяет приложениям управления, использующим версию 2c или версию 1, получать доступ к коммутатору. Дополнительные сведения см. в разделе сообщества SNMPv3.

Дополнительные сведения см. в разделе сообщества SNMPv3.

Синтаксис:

Сопоставляет или удаляет сопоставление имени сообщества с уровнем доступа группы. Чтобы удалить сопоставление, вам нужно указать только параметр

index_name.

индекс <имя_индекса>Индексный номер или заголовок для сопоставления. Значения от 1 до 5 зарезервированы и не могут быть сопоставлены.

имя <имя_сообщества>Имя сообщества, которое сопоставляется с уровнем доступа группы.

sec-name <security_name>Уровень группы, на который сопоставляется сообщество.

тег <значение_тега>Используется для указания того, какой целевой адрес может иметь доступ посредством этой индексной ссылки.

Пример:

Назначение сообществу уровня группового доступа показывает назначение сообщества операторов на MgrStation1 группе CommunityOperatorReadWrite. Любой другой оператор имеет уровень доступа CommunityOperatorReadOnly.

Присвоение сообществу уровня группового доступа

Используйте сообщества SNMP для ограничения доступа к коммутатору со станций управления SNMP путем добавления, редактирования или удаления сообществ SNMP.Вы можете настроить до пяти сообществ SNMP, каждое с представлением на уровне оператора или менеджера и ограниченным или неограниченным доступом для записи.

Для использования SNMP необходимо, чтобы коммутатор имел IP-адрес и маску подсети, совместимые с вашей сетью.

ПРЕДОСТЕРЕЖЕНИЕ: Для PCM/PCM+ версии 1.5 или более ранней (или любой версии TopTools) удаление «общедоступного» сообщества отключает некоторые функции управления сетью (например, мониторинг трафика, создание ловушек SNMP и настройку пороговых значений).Если вас беспокоит безопасность управления сетью и вы используете указанные выше версии программного обеспечения, HP рекомендует изменить доступ на запись для «общедоступного» сообщества на «Ограниченный». | |

Просмотр и настройка сообществ SNMP не версии 3 (меню)

В главном меню выберите:

2. Конфигурация коммутатора…

Экран SNMP Communities (значения по умолчанию)

Нажмите [A] (для добавьте ).

Если вам нужна информация о параметрах в каждом поле, нажмите [Ввод] , чтобы переместить курсор в строку Действия, затем выберите параметр Справка. По завершении работы со справкой нажмите [E] (для редактирования), чтобы вернуть курсор в поля параметров.

Введите нужное имя в поле Имя сообщества и используйте клавишу пробела, чтобы выбрать соответствующее значение в каждом из других полей. (Используйте клавишу [Tab] для перехода от одного поля к другому.)

Нажмите [Enter] , затем [S] (для сохраните ).

Список имен и значений сообщества (CLI)

Эта команда выводит список данных для настроенных в данный момент имен сообществ SNMP (вместе с получателями ловушек и настройками ловушек аутентификации — см. Уведомления SNMP).

Синтаксис:

показать snmp-сервер[<строка сообщества> ]

Пример:

Список данных для всех сообществ в коммутаторе; то есть как «общедоступное» имя сообщества по умолчанию, так и другое сообщество с именем «blue-team.

Пример: списка сообщества SNMP с двумя сообществами

Чтобы просмотреть данные только для одного сообщества, такого как «общедоступное» сообщество, используйте приведенную выше команду с включенным именем сообщества. Например:

HP Switch# показать общедоступный snmp-сервер

Настройка имен и значений сообщества (CLI)

Команда snmp-server позволяет добавлять сообщества SNMP со стандартными или определенными атрибутами доступа, а также удалять определенные сообщества.

Синтаксис:

[нет]

snmp-server community<имя сообщества>Настраивает новое имя сообщества.

Если вы также не укажете

оператораилименеджера, коммутатор автоматически назначит сообществооператорупредставления MIB.Если не указать

ограниченныйилинеограниченный, коммутатор автоматически назначает сообществуограниченный(только чтение) доступ.Форма

noиспользует только переменную<и удаляет указанное сообщество из коммутатора.имя-сообщества>

Дополнительно назначает уровень доступа.

На уровне оператора

сообщество может получить доступ ко всем объектам MIB, кроме MIB CONFIG.На уровне менеджера

сообщество может получить доступ ко всем объектам MIB.[ ограничено | неограниченный ]

Необязательно назначает тип доступа MIB.

Присвоение

ограниченного типапозволяет сообществу читать переменные MIB, но не устанавливать их.Назначение неограниченного типа

позволяет сообществу читать и устанавливать переменные MIB.

Пример:

Чтобы добавить следующие сообщества:

Сообщество | Уровень доступа | Тип доступа |

|---|---|---|

красная команда | менеджер ( Доступ ко всем объектам MIB . | без ограничений ( чтение/запись ) |

синяя команда | оператор ( Доступ ко всем объектам MIB, кроме CONFIG MIB .) | ограниченный ( только для чтения ) |

HP Switch(config)# snmp-server community red-team неограниченный менеджер HP Switch(config)# snmp-server community blue-team оператор ограничен

Чтобы удалить ранее настроенное сообщество с именем «gold-team»:

HP Switch(config) # no snmp-server community gold-team

Выключатели:

Фиксированные или «общеизвестные» ловушки: Коммутатор автоматически отправляет фиксированные ловушки (такие как «coldStart», «warmStart», «linkDown» и «linkUp») для ловушек получателей, используя общедоступное имя сообщества, которое используется по умолчанию.Эти ловушки также можно отправлять в непубличные сообщества.

SNMPv2c сообщает

Процесс уведомления SNMP v3, включая ловушки

В этом разделе описывается, как настроить коммутатор для отправки уведомлений о сетевой безопасности и изменении канала настроенным получателям ловушек.

По умолчанию на коммутаторе включены следующие уведомления:

Изменение пароля менеджера

Ошибка аутентификации SNMP

Ловушки изменения канала: когда канал на порту меняется с верхнего на нижний (linkDown) или с нижнего на верхний (linkUp)

Защита портов (веб, MAC или 802.1X) ошибка аутентификации

Введен неверный пароль при попытке входа в систему через прямое последовательное соединение, соединение Telnet или SSH

Невозможно установить соединение с сервером аутентификации RADIUS или TACACS+

События отслеживания DHCP

События защиты ARP

Общие шаги по настройке уведомлений SNMP

Определите версии уведомлений SNMP, которые вы хотите использовать в своей сети.

Если вы хотите использовать ловушки SNMPv1 и SNMPv2c, вы также должны настроить получателя ловушек. См. следующие разделы и выполните необходимые процедуры настройки:

Если вы хотите использовать уведомления SNMPv3 (включая прерывания), необходимо также настроить станцию управления SNMPv3. Выполните требуемую процедуру настройки в разделе Настройка уведомлений SNMPv3 (CLI).

Сведения о перенастройке любых уведомлений SNMP, которые по умолчанию включены для отправки на станцию управления (получатель ловушек), см. в разделе Включение ловушек изменения канала (CLI).

(необязательно) См. следующие разделы, чтобы настроить дополнительные функции уведомления SNMP и проверить текущую конфигурацию:

Коммутаторы поддерживают следующие функции более ранних версий SNMP (SNMPv1 и SNMPv2c):

Получатели прерываний : Получатель прерываний — это станция управления, на которую коммутатор отправляет ловушки SNMP и (необязательно) сообщения журнала событий, отправленные с коммутатора.

В интерфейсе командной строки можно настроить до десяти приемников SNMP-ловушек для получения SNMP-ловушек от коммутатора.

В интерфейсе командной строки можно настроить до десяти приемников SNMP-ловушек для получения SNMP-ловушек от коммутатора.Фиксированные или «общеизвестные» ловушки : Коммутатор автоматически отправляет фиксированные ловушки (такие как «coldStart», «warmStart», «linkDown» и «linkUp») для ловушек получателей, использующих общедоступное имя сообщества

по умолчанию, эти прерывания не отправляются.Пороги : Коммутатор автоматически отправляет все сообщения, созданные при достижении системного порога, на станцию управления сетью, настроившую порог, независимо от конфигурации получателя ловушек.

Используйте команду snmp-server host для настройки приемника ловушек, который может получать ловушки SNMPv1 и SNMPv2c и (необязательно) сообщения журнала событий. При настройке приемника ловушек вы указываете его членство в сообществе, IP-адрес станции управления и (необязательно) тип отправляемых сообщений журнала событий.

При настройке приемника ловушек вы указываете его членство в сообществе, IP-адрес станции управления и (необязательно) тип отправляемых сообщений журнала событий.

Если вы укажете имя сообщества, которое не существует, т. е. еще не настроено на коммутаторе, коммутатор по-прежнему принимает назначение приемника прерываний.Однако ловушки не отправляются получателю ловушек до тех пор, пока на коммутаторе не будет настроено сообщество, которому он принадлежит.

ПРИМЕЧАНИЕ. Чтобы заменить одно имя сообщества другим для того же IP-адреса, необходимо сначала ввести код .  Если вы не укажете уровень события ( | |

Настройка приемника ловушек SNMP (CLI)

Сведения о настройке получателей ловушек SNMP см. в разделе Получатели ловушек SNMP.

Синтаксис:

узел snmp-сервера<|ipv4-адресipv6-адрес> <имя сообщества>Настраивает целевую станцию управления сетью для получения ловушек SNMPv1/v2c и (необязательно) сообщений журнала событий, отправляемых коммутатором в виде ловушек, с использованием указанного имени сообщества и адреса IPv4 или IPv6 назначения. Вы можете указать до десяти получателей ловушек (станций управления сетью).

(Имя сообщества по умолчанию —

public.)

[ <нет | все | неинформация | критический | отладка> ]

(дополнительно) Настраивает уровень безопасности сообщений журнала событий, которые вы хотите отправлять в качестве ловушек получателю ловушек (см. Таблицу 6-2).

Указанный тип сообщения журнала событий применяется только к сообщениям журнала событий, а не к пороговым ловушкам.

Для каждого настроенного уровня событий коммутатор продолжает отправлять пороговые ловушки всем станциям управления сетью, для которых настроен соответствующий пороговый уровень.

Если вы не укажете уровень событий, коммутатор использует значение по умолчанию (нет) и не отправляет сообщения журнала событий в качестве ловушек.

(необязательно) Настраивает коммутатор на отправку информационных запросов SNMPv2 при возникновении определенных событий.

Дополнительные сведения см. в разделе Включение сообщений SNMPv2c (CLI).

Уровни безопасности для сообщений журнала событий, отправляемых в виде ловушек

Уровень безопасности | Действие |

|---|---|

Нет (по умолчанию) | Не отправляет сообщения журнала событий. |

Все | Отправляет все сообщения журнала событий. |

Не информация | Отправляет все сообщения журнала событий не только для информации. |

Критический | Отправляет только сообщения журнала событий в случае возникновения критических ошибок. |

Отладка | Отправляет только сообщения журнала событий, необходимые для устранения неполадок на уровне сети и коммутатора. |

Пример:

Чтобы настроить приемник ловушек в сообществе с именем «red-team» с IP-адресом 10.28.227.130 для получения только «критических» сообщений журнала событий, вы можете ввести следующую команду:

HP Switch(config)# snmp-server host 10.28.227.130 red-team критический

На коммутаторе, поддерживающем SNMPv2c, вы можете использовать команду snmp-server host inform (включение SNMPv2c informs (CLI)) для отправки информационных запросов при возникновении определенных событий.Когда SNMP-менеджер получает информационный запрос, он может отправить ответ SNMP обратно агенту-отправителю на коммутаторе, чтобы сообщить агенту, что информационный запрос достиг пункта назначения.

Если агент-отправитель на коммутаторе не получает ответ SNMP от диспетчера SNMP в течение периода ожидания, информационный запрос может быть отправлен повторно на основе значения счетчика повторных попыток.

При включении отправки информационных запросов SNMPv2c необходимо указать IP-адрес и имя сообщества станции управления, которая будет получать информационные уведомления.

Включение сообщений SNMPv2c (CLI)

Информацию о включении SNMPv2c inform см. в разделе SNMPv2c inform.

Синтаксис:

[нет]

>узел snmp-сервера<ipv4-адрес|ipv6-addr><[ повторных попыток <имя сообщества> сообщитьколичество> ] [ время ожидания <интервалВключает (или отключает) параметр

informдля SNMPv2c на коммутаторе и позволяет настраивать параметры отправки запросов SNMP inform.

повторных попытокМаксимальное количество раз для повторной отправки запроса

inform, если ответ SNMP не получен.(по умолчанию: 3)

время ожиданияКоличество секунд ожидания подтверждения перед повторной отправкой запроса

inform.(по умолчанию: 15 секунд)

ПРИМЕЧАНИЕ. Значения | |

Чтобы проверить конфигурацию SNMPv2c inform, введите команду show snmp-server , как показано в разделе Отображение конфигурации SNMPv2c inform (обратите внимание, что тип сообщения inform Notify Type выделен жирным шрифтом ниже):

Отображение конфигурации информирования SNMPv2c

HP Switch(config)# показать snmp-сервер SNMP-сообщества Имя сообщества Просмотр MIB Доступ для записи ---------------- -------- ------------ публичный менеджер без ограничений Получатели ловушек Ловушки смены канала включены на портах [Все] : Все ... Адрес События сообщества отправлены Уведомить Тип Тайм-аут повторной попытки --------------------- --------------- ----------- --- -------- ----- -------- 15.28.333.456 гость Все сообщить 3 15 Исключенные MIB Snmp Response Pdu Информация об исходном IP-адресе Политика выбора: по умолчанию rfc1517 Информация об IP-адресе источника Trap Pdu Политика выбора: настроенный IP-адрес IP-адрес: 10.10.10.10

Настройка уведомлений SNMPv3 (CLI)

Процесс уведомления SNMPv3 позволяет аутентифицировать и шифровать сообщения, которые передаются по SNMP между коммутатором и станцией управления сетью.

Включите работу SNMPv3 на коммутаторе, введя команду

snmpv3 enable(см. «Команды SNMP версии 3» на стр. N-7).Когда SNMPv3 включен, коммутатор поддерживает:

Прием уведомительных сообщений SNMPv3 (ловушки и сообщения)

Конфигурация начальных пользователей

(необязательно) Ограничение сообщений, отличных от SNMPv3, только для чтения

Настройте пользователей SNMPv3, введя команду

snmpv3 user(см. Пользователи SNMPv3).Каждая пользовательская конфигурация SNMPv3 вводится в таблицу пользователей.

Пользователи SNMPv3).Каждая пользовательская конфигурация SNMPv3 вводится в таблицу пользователей.Назначьте пользователей SNMPv3 группам безопасности в соответствии с их уровнем привилегий доступа, введя команду

snmpv3 group(см. Назначение пользователей группам (CLI)).Определите имя конфигурации уведомлений SNMPv3, введя команду

snmpv3 notify.Синтаксис:

[нет]

snmpv3 notify <notify_name> tagvalue <tag_name>Связывает имя конфигурации уведомления SNMPv3 с именем тега, используемым (внутренне) в командах SNMPv3.Чтобы удалить сопоставление уведомлений и тегов, введите

no snmpv3 notify.notify_nameуведомление <уведомление_имя>Указывает имя конфигурации уведомлений SNMPv3.

значение тега <имя_тега>Задает имя значения тега, используемого в других командах SNMPv3, например

snmpv3 targetaddress params taglistна шаге 5.tag_nameНастройте целевой адрес станции управления SNMPv3, на которую SNMPv3 отправляет сообщения и прерывания, введя команду

snmpv3 targetaddress.Синтаксис:

[нет]

целевой адрес snmpv3<ipv4-адрес|ipv6-адрес><имя>Настраивает адрес IPv4 или IPv6, имя и имя файла конфигурации станции управления SNMPv3, на которую отправляются уведомления.

параметры <имя_параметра>Имя файла параметров станции SNMPv3.

Имя файла параметров, настроенное с помощью

params, должно соответствовать значениюparams_nameparams, введенному с помощью командыparams_namesnmpv3 params9 на шаге 07.список тегов <[имя_тега]имя_тега>…

Задает уведомления SNMPv3 (определяемые одним или несколькими значениями

tag_name) для отправки на IP-адрес станции управления SNMPv3.Можно ввести более одного значения

tag_name. Каждое значениеtag_nameдолжно быть уже связано с именем конфигурации уведомлений SNMPv3, введенной с помощью командыsnmpv3 notifyна шаге 4.Используйте пробел для разделения значений

tag_name.Вы можете ввести до 103 символов в

tag_nameзаписей после ключевого словаtaglist.

[

фильтр<нет|отладка|все|не информация|критический>](Необязательно) Настраивает тип сообщений, отправляемых на станцию управления.

(По умолчанию: нет.)

(Необязательно) Указывает используемый порт UDP.

(по умолчанию: 162.)

(необязательно) Указывает диапазон портов UDP.(По умолчанию: 0.)

(Необязательно) Указывает диапазон IP-адресов в качестве мест назначения для уведомлений.

(По умолчанию: 0.)

(Необязательно) Количество раз, когда уведомление передается повторно, если ответ не получен.

Диапазон: 1-255.

Диапазон: 1-255.(По умолчанию: 3.)

(Необязательно) Время (с шагом в миллисекундах), разрешенное для получения ответа от цели до повторной передачи пакетов уведомлений.Диапазон: 0-2147483647.

[По умолчанию: 1500 (15 секунд).]

(Необязательно) Максимальное количество байтов, поддерживаемое в сообщении уведомления для указанной цели. (По умолчанию: 1472)

Создайте запись конфигурации для целевого адреса с помощью команды

snmpv3 params.

Синтаксис:

[нет]

параметры snmpv3пользовательПрименяет параметры конфигурации и IP-адрес станции управления SNMPv3 (из значения

7) значение, настроенное с помощью командыparams, настроенного с помощью командыparams_namesnmpv3 targetaddressна шаге 5) к указанному пользователю SNMPv3 (изпользователяsnmpv3 userна шаге 2).Если ввести команду

snmpv3 params user, необходимо также настроить модель безопасности (sec-model) и алгоритм обработки сообщений (msg-processing).

<сек-модель [ ver1 | версия2с | версия3> ]

Настраивает модель безопасности, используемую для сообщений уведомления SNMPv3, отправляемых на станцию управления, настроенную с помощью команды

snmpv3 targetaddressна шаге 5.Если вы настроите модель безопасности как

ver3, вы также должны настроить значение обработки сообщений какver3.обработка сообщений

| версия2с | ver3> [ноут | авторизация | приват] Настраивает алгоритм, используемый для обработки сообщений, отправляемых на целевой адрес SNMPv3.

Если вы настроите значение обработки сообщения как

ver3и модель безопасности какver3, вы также должны настроить уровень служб безопасности (noauth,authилиpriv).

Пример:

Пример настройки уведомлений SNMPv3 показан здесь:

Пример: конфигурации уведомления SNMPv3

Уведомления о сетевой безопасности

По умолчанию коммутатор включен для отправки уведомлений SNMP, перечисленных в разделе «Поддерживаемые уведомления», при возникновении события сетевой безопасности (например, сбоя аутентификации). Однако перед отправкой уведомлений безопасности необходимо сначала настроить один или несколько получателей ловушек или станций управления SNMPv3, как описано в:

.Вы можете управлять конфигурацией коммутатора по умолчанию, чтобы отключить и снова включить отправку уведомлений для следующих типов событий безопасности:

События защиты ARP

Невозможно установить соединение с сервером аутентификации RADIUS или TACACS+

События отслеживания DHCP

Потребление аппаратных ресурсов с динамической блокировкой IP-адресов

Уведомление об изменении ссылки

Введен неверный пароль при попытке входа в систему через прямое последовательное соединение, соединение Telnet или SSH

Изменение пароля менеджера

Защита портов (веб, MAC или 802.

1X) ошибка аутентификации

1X) ошибка аутентификацииОшибка аутентификации SNMP

Запуск изменений конфигурации

Включение или отключение уведомлений/ловушек для сбоев безопасности сети и других событий безопасности (CLI)

Дополнительные сведения см. в разделе Уведомления сетевой безопасности.

Синтаксис:

[нет]

snmp-сервер включает ловушки[ snmp-auth | менеджер смены пароля | ошибка входа-менеджер | безопасность портов | ошибка сервера авторизации | DHCP-отслеживание | arp-защита | изменение текущей конфигурации]Включает или отключает отправку одного из типов уведомлений безопасности, перечисленных ниже, настроенным получателям ловушек.(Если не указано иное, все следующие уведомления включены в конфигурации по умолчанию.)

Уведомление отправляет ловушку:

защита от арп-защитыЕсли пакеты ARP получены с недопустимым MAC-адресом источника или получателя, недопустимым IP-адресом или недопустимой привязкой IP-MAC.

сбой аутентификации сервераПри сбое соединения с сервером аутентификации RADIUS или TACACS+.

DHCP-отслеживаниеЕсли пакеты DHCP получены из ненадежного источника или если пакеты DHCP содержат недопустимую привязку IP-MAC.

dyn-ip-lockdownЕсли коммутатору не хватает аппаратных ресурсов, необходимых для программирования правила блокировки динамического IP-адреса

изменение ссылки <список портов>Когда состояние канала на порту меняется с верхнего на нерабочее или наоборот.

ошибка входа в систему-менеджерЗа неудачный вход с паролем администратора.

менеджер смены пароляПри сбросе пароля менеджера.

mac-уведомлениеГлобально включает генерацию уведомлений SNMP trap при изменении таблицы MAC-адресов.

безопасность портовПри неудачной попытке аутентификации через Интернет, MAC или 801.Сеанс аутентификации X.

изменение рабочей конфигурацииПри внесении изменений в текущий файл конфигурации.

snmp-аутентификация[ расширенный | стандарт]За неудачную попытку аутентификации через SNMP.

(По умолчанию: расширенный.

)

Запуск-конфигурация-изменениеОтправляет ловушку при внесении изменений в файл конфигурации запуска.См. «Включение ловушек SNMP при изменении конфигурации запуска» на стр. 6–34. (По умолчанию: отключено)

Чтобы определить конкретную причину события безопасности, проверьте журнал событий в интерфейсе консоли, чтобы узнать, почему было отправлено прерывание. Дополнительные сведения см. в разделе «Использование журнала событий для устранения неполадок коммутатора».

Просмотр текущей конфигурации уведомлений сетевой безопасности (CLI)

Введите команду show snmp-server traps , как показано в разделе Отображение настроенных уведомлений сетевой безопасности.Обратите внимание, что выходные данные команды представляют собой подмножество информации, отображаемой с помощью команды show snmp-server в разделе Отображение конфигурации уведомлений SNMP.

Отображение настроенных уведомлений сетевой безопасности

HP Switch(config)# показать ловушки snmp-сервера

Получатели ловушек

Ловушки изменения канала включены на портах [Все]: A1-A24

Ловушки Категория Текущее состояние

------------------------------ -------------------- ------

Аутентификация SNMP: расширенная

Смена пароля: включено

Ошибки входа: включено

Защита портов: включено

Контакт сервера авторизации: включен

Отслеживание DHCP: включено

Динамическая защита ARP: включена

Динамическая блокировка IP: включено

Адрес Отправленные события сообщества Тип уведомления Тайм-аут повторной попытки

---------------------- ---------- ----------- ------- ---- ----- -------

15.255.5.225 public Все ловушки 3 15

2001:0db8:0000:0001

:0000:0000:0000:0121 user_1 Все ловушки 3 15

Исключенные MIB

Включение ловушек смены канала (CLI)

По умолчанию коммутатор может отправлять ловушку, когда состояние канала на порту изменяется с «вверх» на «вниз» (linkDown) или «вниз» на «вверх» (linkUp). Чтобы перенастроить коммутатор для отправки ловушек изменения канала настроенным получателям ловушек, введите команду

Чтобы перенастроить коммутатор для отправки ловушек изменения канала настроенным получателям ловушек, введите команду snmp-server enable traps link-change .

Синтаксис:

[нет]

snmp-server включает ловушки изменения ссылки <[все]список портов>Включает или отключает отправку коммутатором ловушки изменения канала настроенным получателям ловушек, когда состояние канала на порту меняется с верхнего на нижнее или с нижнего на рабочее.

Введите

all, чтобы включить или отключить ловушки изменения канала на всех портах коммутатора.

Читаемые имена интерфейсов в ловушках

Сообщения-ловушки SNMP для событий соединения и соединения на интерфейсе включают информацию IfDesc и IfAlias var-bind.

IP-адрес источника для уведомлений SNMP

Коммутатор использует IP-адрес интерфейса в качестве исходного IP-адреса в IP-заголовках при отправке уведомлений SNMP (ловушки и сообщения) или ответов на запросы SNMP.

Для многосетевых интерфейсов IP-адрес источника — это IP-адрес исходящего интерфейса в ответе SNMP, который может отличаться от IP-адреса назначения в IP-заголовке полученного запроса. Из соображений безопасности может потребоваться отправить ответ SNMP с IP-адресом целевого интерфейса (или указанного IP-адреса), на который был получен соответствующий запрос SNMP.

Чтобы настроить коммутатор на использование исходного IP-адреса, на который был получен запрос SNMP в уведомлениях/ловушках и ответах SNMP, введите snmp-server response-source («Синтаксис:») и snmp-server trap-source («Синтаксис:???TITLE???») команд.

Настройка исходного IP-адреса для уведомлений SNMP (CLI)

Дополнительные сведения см. в разделе Исходный IP-адрес для уведомлений SNMP.

Синтаксис:

[нет]

источник ответа snmp-сервера[ dst-ip-of-request [ipv4-addr|ipv6-адрес] | шлейф <0-7> ]Указывает исходный IP-адрес PDU ответа SNMP.

PDU ответа SNMP по умолчанию использует IP-адрес активного интерфейса, с которого был отправлен ответ SNMP, в качестве исходного IP-адреса.

Форма команды

noвозвращает коммутатор к поведению по умолчанию (в соответствии с rfc-1517).(по умолчанию: IP-адрес интерфейса)

dst-ip-запросаIP-адрес назначения PDU запроса SNMP, который используется в качестве исходного IP-адреса в PDU ответа SNMP.

[

|ipv4-адрес]ipv6-адресОпределяемый пользователем IP-адрес интерфейса, который используется в качестве исходного IP-адреса в PDU ответа SNMP. Поддерживаются адреса IPv4 и IPv6.

шлейф <0-7>IP-адрес, настроенный для указанного интерфейса обратной связи, который используется в качестве исходного IP-адреса в PDU ответа SNMP.

Если настроено несколько IP-адресов кольцевой проверки, используется наименьший буквенно-цифровой адрес.

Чтобы использовать IP-адрес целевого интерфейса, на который был получен SNMP-запрос, в качестве исходного IP-адреса в IP-заголовке ловушек и ответов SNMP, введите следующую команду:

HP Switch(config)# snmp-server response-source dst-ip-of-request

Синтаксис:

[нет]

snmp-server trap-source[ipv4-addr|шлейф <0-7>]Указывает исходный IP-адрес, который будет использоваться для ловушки PDU.Чтобы настроить коммутатор на использование указанного исходного IP-адреса в генерируемых PDU trap, введите команду

snmp-server trap-source.Форма команды

noвозвращает коммутатор к поведению по умолчанию (в соответствии с rfc-1517).(по умолчанию: использовать IP-адрес интерфейса в сгенерированных PDU прерывания)

ipv4-адресОпределяемый пользователем IPv4-адрес интерфейса, который используется в качестве исходного IP-адреса в генерируемых ловушках.

Адреса IPv6 не поддерживаются.

петля<0-7>P-адрес, настроенный для указанного интерфейса обратной связи, который используется в качестве исходного IP-адреса в сгенерированном блоке PDU прерывания. Если настроено несколько IP-адресов кольцевой проверки, используется наименьший буквенно-цифровой адрес.

ПРИМЕЧАНИЕ. При использовании команд

| |

Проверка конфигурации IP-адреса интерфейса, используемого в качестве исходного IP-адреса в IP-заголовках для ответов SNMP и ловушек, отправляемых с коммутатора (CLI)

Введите команду show snmp-server , чтобы отобразить конфигурацию политики SNMP, как показано в разделе Отображение конфигурации исходного IP-адреса.

Отображение исходной конфигурации IP-адреса

HP Switch(config)# показать snmp-сервер SNMP-сообщества Имя сообщества Просмотр MIB Доступ для записи ---------------- -------- ------------ публичный менеджер без ограничений Получатели ловушек Ловушки смены канала включены на портах [Все] : Все ... Исключенные MIB Snmp Response Pdu Информация об исходном IP-адресе Политика выбора: dstIpOfRequest Информация об IP-адресе источника Trap Pdu Политика выбора: настроенный IP-адрес

dstIpOfRequest: IP-адрес назначения интерфейса, на котором получен запрос SNMP, используется в качестве исходного IP-адреса в ответах SNMP. |

Просмотр конфигурации уведомлений SNMP (CLI)

Синтаксис:

Отображает текущие настроенные параметры уведомлений для ловушек версий SNMPv1 и SNMPv2c, включая сообщества SNMP, получатели ловушек, ловушки изменения канала и уведомления сетевой безопасности.

Пример:

В следующем примере: выходные данные команды show snmp-server показывают, что коммутатор настроен на отправку ловушек и уведомлений SNMP на станции управления, принадлежащие к «общедоступным», «красным» и «синим». сообщества "команда".

сообщества "команда".

Отображение конфигурации уведомлений SNMP

Расширенное управление: RMON

Коммутатор поддерживает RMON (удаленный мониторинг) во всех подключенных сегментах сети. Это позволяет устранять неполадки и оптимизировать вашу сеть.

Поддерживаются следующие группы RMON:

Агент RMON автоматически запускается на коммутаторе. Используйте станцию управления RMON в своей сети для включения или отключения определенных прерываний и событий RMON. Обратите внимание, что вы можете получить доступ к статистике Ethernet, группам тревог и событий из программного обеспечения управления сетью HP Switch Manager.Дополнительные сведения о PCM+ см. на веб-сайте HP Networking по адресу www.hp.com/networking.

В меню «Продукты» выберите «Управление сетью». Затем щелкните Управление сетью PCM+ под панелью управления сетью HP.

sFlow, настроенный через интерфейс командной строки, с несколькими экземплярами

sFlow также можно настроить с помощью интерфейса командной строки для трех отдельных экземпляров sFlow: после включения получатель/назначение sFlow можно независимо настроить для полной выборки потока и встречного опроса. Экземпляры sFlow, настроенные с помощью CLI, можно сохранить в начальной конфигурации, чтобы они сохранялись при перезагрузке коммутатора.

Экземпляры sFlow, настроенные с помощью CLI, можно сохранить в начальной конфигурации, чтобы они сохранялись при перезагрузке коммутатора.

Следующие команды sFlow позволяют настраивать экземпляры sFlow через интерфейс командной строки. Дополнительные сведения см. в разделе Расширенное управление: RMON.

Синтаксис:

[нет]

sflow <[<экземпляр-получателя> пункт назначения <ip-адрес>udp-port-num> ]Включает получатель/назначение sFlow.Номер экземпляра получателя должен быть 1, 2 или 3.

По умолчанию номер порта назначения UDP — 6343.

Чтобы отключить получатель/назначение sFlow, введите

no sflow.экземпляр-получателя

Синтаксис:

sflow <экземпляр-получателя> выборка <список портов> <частота выборки>После включения получателя/назначения sFlow эта команда включает выборку потока для этого экземпляра.

Номер экземпляра приемника равен 1, 2 или 3, а частота дискретизации — допустимый ненулевой счетчик пропусков для указанного порта или портов.

Чтобы отключить выборку потока для указанного списка портов, повторите указанную выше команду с частотой выборки

0.

Синтаксис:

sflow <экземпляр-получателя> опрос <список портов> <интервал опроса>После включения получателя/назначения sFlow эта команда включает встречный опрос для этого экземпляра.Номер экземпляра приемника равен 1, 2 или 3, а интервал опроса может быть установлен на допустимое ненулевое значение, чтобы включить опрос на указанном порту или портах.

Чтобы отключить встречный опрос для указанного списка портов, повторите указанную выше команду с интервалом опроса

0.

ПРИМЕЧАНИЕ. | |

Просмотр конфигурации и состояния sFlow (CLI)

Следующие команды sFlow позволяют отображать конфигурацию и состояние sFlow через интерфейс командной строки. Просмотр информации о назначении sFlow является примером: информации агента sflow .

Синтаксис:

Отображает информацию об агенте sFlow. Адрес агента обычно представляет собой IP-адрес первой настроенной VLAN.

Команда

show sflow agentотображает информацию об агенте переключения, доступную только для чтения. Информация о версии показывает версию sFlow, поддержку MIB и версии программного обеспечения; адрес агента обычно представляет собой IP-адрес первой сети VLAN, настроенной на коммутаторе.

Просмотр агента sflow информации

HP Switch# показать агент sflow Версия 1.3;ХП;ХХ.11.40 Адрес агента 10.0.10.228

Синтаксис:

показать sflow <экземпляр получателя> пункт назначенияОтображает информацию о станции управления, на которую отправляются данные выборки-опроса sFlow.

Команда

show sflowвключает информацию об адресе назначения станции управления, порте получателя и владельце, как показано в разделе Просмотр информации о назначении sFlow.instancedestination

Просмотр Пункт назначения sFlow Информация

HP Switch# показывает пункт назначения sflow 2 Целевой экземпляр 2 Sflow включен Дейтаграммы отправлены 221 Адрес назначения 10.0.10.41 Порт получателя 6343 Администратор-владелец, принадлежащий CLI, экземпляр 2 Время ожидания (секунды) 99995530 Максимальный размер дейтаграммы 1400 Поддержка версии дейтаграммы 5

Обратите внимание на следующие детали:

Адрес назначения остается пустым, если он не был настроен.

Датаграмм отправлено показывает количество дейтаграмм, отправленных агентом коммутатора на станцию управления с момента последнего включения агента коммутатора.

Время ожидания отображает количество секунд, оставшихся до того, как агент переключения автоматически отключит sFlow (это значение устанавливается станцией управления и уменьшается со временем).

Максимальный размер дейтаграммы показывает текущее установленное значение (обычно это значение по умолчанию, но оно также может быть установлено станцией управления).

Синтаксис:

show sflow <экземпляр получателя> выборка-опрос <список/диапазон портов>Отображает информацию о состоянии выборки и опроса sFlow.

Команда

show sflowотображает информацию о выборке и опросе sFlow на коммутаторе, как показано в Примере: просмотра информации о выборке и опросе sFlow.instancesample-polling [port-list]Вы можете указать список или диапазон портов, для которых необходимо просмотреть информацию о выборке.

Пример: просмотр информации о выборке и опросе sFlow

ПРИМЕЧАНИЕ. Экземпляры выборки и опроса (указанные в скобках), связанные с конкретным экземпляром приемника, назначаются динамически, поэтому номера экземпляров могут не всегда совпадать. Важно отметить, включена ли выборка или опрос для порта, а также частоты выборки или интервалы опроса для экземпляра приемника, настроенные для каждого порта. | |

художников Filene | Ловушка для волков

Познакомьтесь с художниками Filene 2022 года

Компания Filene Artists, названная в честь основателя Wolf Trap, уже находится на пути к успешной карьере. Многие выпускники благодарны Wolf Trap Opera за подготовку и продвижение по пути к успеху.

Многие выпускники благодарны Wolf Trap Opera за подготовку и продвижение по пути к успеху.

В отличие от большинства программ-резиденций, в Wolf Trap Opera все основные и главные роли исполняют начинающие артисты.Filene Artists испытывают строгие требования и, конечно же, острые ощущения от выступления на главной сцене в искусно поставленных операх.

Самым ярким свидетельством философии WTO, ориентированной на артистов, является процесс прослушивания и кастинга. WTO — одна из немногих компаний в мире, которая отбирает оперы для каждого сезона после выбора певцов и определения их сильных сторон. То есть, когда 2 контртенора, контральто и меццо-сопрано входят в бар, Wolf Trap превращается в барокко! Джулио Чезаре Генделя идеально подходил для микса артистов 2014 года.Артистам 2022 года подойдет более пышный романтический репертуар.

Все главные роли в постановках Wolf Trap Opera исполняют певцы, отобранные в качестве артистов Filene (FA). FA находятся на промежуточном этапе между академической подготовкой и профессиональной карьерой на полную ставку. Они недавно закончили аспирантуру или профессиональную программу лучших музыкальных школ страны и часто участвовали в годичных компаниях молодых артистов или летних стажировках. Многие из них уже завоевали престижные награды и находятся на пути к значительной карьере.Приблизительно 15-20 певцов выбираются ежегодно из первоначального пула примерно из 800 претендентов.

Если вы только начинаете обучение в аспирантуре или еще не прошли ни одной из оплачиваемых программ резидентуры для молодых художников, вероятно, еще слишком рано, чтобы быть конкурентоспособными. И наоборот, если прошло более 2 лет с тех пор, как вы в последний раз участвовали в академической или полной программе для молодых художников, вы уже вышли за пределы досягаемости нашей программы.

Они недавно закончили аспирантуру или профессиональную программу лучших музыкальных школ страны и часто участвовали в годичных компаниях молодых артистов или летних стажировках. Многие из них уже завоевали престижные награды и находятся на пути к значительной карьере.Приблизительно 15-20 певцов выбираются ежегодно из первоначального пула примерно из 800 претендентов.

Если вы только начинаете обучение в аспирантуре или еще не прошли ни одной из оплачиваемых программ резидентуры для молодых художников, вероятно, еще слишком рано, чтобы быть конкурентоспособными. И наоборот, если прошло более 2 лет с тех пор, как вы в последний раз участвовали в академической или полной программе для молодых художников, вы уже вышли за пределы досягаемости нашей программы.

Ищете информацию о прослушивании? Начните здесь

Не попадитесь в ловушку Путина, премьер Эстонии предупреждает Запад – ПОЛИТИКО

Нельзя допустить, чтобы российское военное давление повлияло на то, кто может вступить в Европейский союз и НАТО, предупредила премьер-министр Эстонии Кая Каллас перед двумя ключевыми встречами, посвященными отношениям блока с его соседями.

Сосредоточив войска на границе с Украиной, а затем предложив НАТО отменить данное в 2008 году обязательство перед Украиной и Грузией о том, что они однажды станут членами альянса, президент России Владимир Путин «пытается представить себя решением этой проблемы, которая он создал себя. И я думаю, что мы не должны попасть в эту ловушку», — сказала Каллас в телефонном интервью во вторник, в котором она также обсудила опасения по поводу контактов президента США Джо Байдена с Путиным.

«Я не думаю, что Россия имеет какое-либо право что-либо говорить о том, кто имеет право, а кто не имеет права вступать [в] Европейский союз или НАТО», — заявила Каллас, чья страна 1.3 миллиона человек граничит с Россией.

Россия будет в центре внимания двух встреч на высшем уровне на этой неделе. В среду состоится шестой саммит Восточного партнерства, на котором ЕС встретится с рядом своих соседей, включая Украину. Также принимают участие Армения, Азербайджан, Грузия и Молдова (Беларусь приостановила свое участие в июне прошлого года из-за санкций, введенных блоком после спорных выборов).

Через день лидеры ЕС соберутся на Европейский совет, на котором будут обсуждаться отношения с Москвой и реакция ЕС на наращивание военной мощи на границе с Украиной.

Для Каллас «очень важно, чтобы, во-первых, мы дали сигнал на очень высоком уровне, что любое военное давление извне с целью заставить НАТО, Украину или ЕС изменить свои решения или процесс принятия решений неприемлемо.

«Что мы также должны показать [это] … что у Украины есть друзья и союзники, и мы там с ними. Так что если кто-то подумает об агрессии в отношении Украины, вы тоже понимаете, что за Украиной стоят союзники и друзья».

На прошлой неделе Байден разговаривал с Путиным, вызвав у Восточной Европы некоторое беспокойство по поводу того, что США.Президент С. готов выслушать призывы Кремля ограничить расширение НАТО и размещение вооружений вблизи территории России.

«Надеюсь, я ошибаюсь, но я чувствую здесь «Мюнхен», — сказал Financial Times Марко Михкельсон, глава комитета по иностранным делам в эстонском парламенте, ссылаясь на соглашение 1938 года в Европе, чтобы попытаться избежать конфликта с Адольфом. Гитлер уступил Судетскую область Чехословакии.

Гитлер уступил Судетскую область Чехословакии.

В интервью Каллас дистанцировалась от мюнхенского комментария, но сказала, что ей не нравится обращение Байдена к Путину.«Мне лично тоже не нравятся шаги, которые были предприняты в отношении Путина. Но не мне решать, кто с кем советуется», — сказала она.

Но в то же время «Байден сказал, что без нас о нас ничего не будет согласовано», — сказала Каллас, и поэтому «у меня нет причин сомневаться в их работе».

Каллас не исключила, что Россия вместо того, чтобы планировать прямое вторжение в Украину, могла попытаться дестабилизировать Киев или использовать угрозу военных действий для шантажа Украины или ее союзников.

«Это определенно влияет на Украину», — сказала она, отметив, что «у нас есть много конфликтов или более мелких конфликтов, с которыми… гораздо труднее бороться», таких как поддерживаемая Москвой Беларусь, отправляющая мигрантов к границе с ЕС, или «дестабилизация », который Путин также вызывает, используя рост цен на энергоносители — «именно это мы видим с газопроводом «Северный поток — 2» и транзитом газа через Украину».

Спорный морской трубопровод из России в Германию станет главным испытанием для нового канцлера Германии Олафа Шольца, который дебютирует на саммите ЕС в четверг.Новое коалиционное правительство Германии менее активно поддерживает «Северный поток — 2», чем предыдущая администрация.

«Будет интересно посмотреть, как новое правительство Германии поступит с этим», — сказала Каллас. «Я ожидаю, что это всплывет» на саммите, — сказала она о «Северном потоке — 2».

Информация о научных и исследовательских видах: Департамент морских ресурсов

Изменения вертикальной линии и маркировки передач, вступившие в силу 1 июня 2015 г.:

Сентябрь 2008 г.:

Следующие универсальные требования применяются к

ВСЕМ омарам снастям в ОБА в водах штата и федеральных водах Следующие универсальные требования также применяются ко всем другим ловушкам/ловушкам (включая, помимо прочего, все виды крабов, миксин, морских рыб, трубачей и креветок) за пределами запретной линии в водах штата и в федеральных водах.

- Отсутствие плавающего на поверхности буйкового троса;

- Запрет на влажное хранение снаряжения более 30 дней; и

- Рыбакам рекомендуется, но не требуется содержать буйки без узлов.

Внутри линии освобождения — только для омаров — Должен соответствовать одному из следующих вариантов

- Вариант 1: Все буи должны быть прикреплены к буйковому тросу с помощью слабого звена с пределом прочности на разрыв не более 600 фунтов (272.4 кг). Слабые звенья могут включать в себя вертлюги, пластмассовые слабые звенья, веревку с соответствующей прочностью на разрыв, боровые кольца, веревку, прикрепленную скобами к бую, или устройства, одобренные в письменной форме помощником администратора по рыболовству NOAA (см. контактную информацию в главе 75.01(A)(3). )). Кроме того, слабое звено должно быть сконструировано таким образом, чтобы при обрыве слабого звена конец буйкового троса был чистым и не имел узлов; или

- Вариант 2: Все буйковые лини должны быть полностью изготовлены из тонущей и/или нейтрально плавучей лини; или

- Вариант 3: Все наземные линии должны быть полностью изготовлены из тонущего и/или нейтрально плавучего шнура.

Воды штата за линией исключения И в федеральных водах – омары и все другие ловушки/ловушки

Все лица, занимающиеся ловлей омаров и ловушек/ловушек (включая, помимо прочего, все виды крабов, миксин, рыб, трубачей и креветок) в водах штата за пределами запретной линии и в федеральных водах, должны соблюдать каждое из следующих требований ALWTRP :

- Все буи, плавсредства и/или утяжелители должны быть прикреплены к буевому тросу с помощью слабого звена с пределом прочности на разрыв не более 600 фунтов (272.4 кг). Слабые звенья могут включать в себя вертлюги, пластмассовые слабые звенья, веревку с соответствующей прочностью на разрыв, боровые кольца, веревку, прикрепленную скобами к бую, или устройства, одобренные в письменной форме помощником администратора по рыболовству NOAA (см. контактную информацию в главе 75.01(A)(3). )). Кроме того, слабое звено должно быть спроектировано таким образом, чтобы конец буйкового троса был чистым и не имел узлов при разрыве слабого звена, плюс каждое слабое звено должно быть установлено как можно ближе к бую, плавучему устройству и/или утяжелителю.

.Слабые звенья должны быть сконструированы таким образом, чтобы при обрыве слабого звена конец буйкового троса был чистым и не имел узлов. Действует с 5 апреля 2008 г.

.Слабые звенья должны быть сконструированы таким образом, чтобы при обрыве слабого звена конец буйкового троса был чистым и не имел узлов. Действует с 5 апреля 2008 г. - Линии буя должны быть отмечены красной 4-дюймовой отметкой посередине линии буя. Действует с 5 апреля 2008 г. (уже требуется в федеральных водах)

- Все надводные буи-ловушки/ловушки (включая, помимо прочего, все виды крабов, миксин, морских рыб, трубачей и креветок) должны иметь четкую маркировку с номером лицензии DMR владельца.Действует с 5 апреля 2008 г.

- Требуется опускающаяся линия грунта. Крепление буев, клевант и других плавучих средств на наземных линиях запрещено. Действует с 5 апреля 2009 г.

Только для федеральных вод – Омары и другие ловушки/ловушки