Расширение Google Data Saver для Chrome на рабочем столе

- Категория: Гугл Хром

Если вы хотите использовать прокси-сервер сжатия, который Google представленный в мобильных версиях Chrome некоторое время назад на рабочем столе, вам приходилось использовать стороннее расширение до сих пор так и делаю. Расширение включило прокси-сервер сжатия в настольных версиях Chrome, чтобы вы могли использовать его для ускорения просмотра Интернета, перенаправляя его через серверы Google.

Обновить : Google показал в 2019 году он переименовал Data Saver в Облегченный режим , В упрощенном режиме используется API, который веб-сайты могут использовать для предоставления облегченной версии сайта, и он доступен только для Android. Google планирует отказаться от расширения Data Saver Extension для настольных версий Chrome в Хром 74 , Конец

Система сжимает данные, изображения и текстовое содержимое, например, перед их отправкой в браузер, что ускоряет время загрузки веб-сайтов благодаря уменьшенному размеру данных.

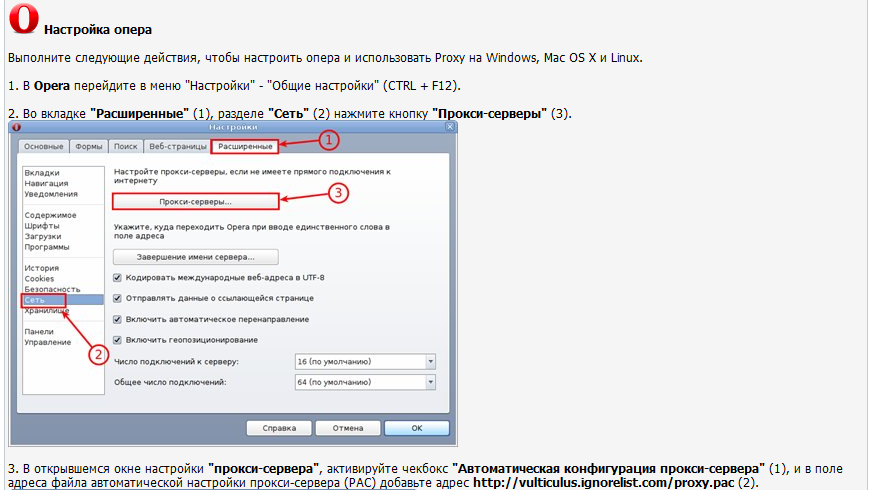

Сама по себе концепция не нова, поскольку Opera Software использовала Opera Turbo в своем настольном браузере и мобильных клиентах в течение многих лет.

Сегодня Google выпустила функцию экономии трафика в Интернет-магазине Chrome. Он реализует технологию сжатия данных для настольного Chrome так же, как и стороннее расширение Data Compression Proxy.

Примечание. Google в настоящее время обозначает расширение ‘бета’. Хотя это так, я не заметил никаких проблем при его использовании. При этом у меня была возможность протестировать расширение только в течение короткого периода времени. Заметки Google на этой странице справки пользователи могут столкнуться с проблемами при включенной функции экономии трафика. Это включает в себя проблемы с обнаружением пользователя, нечеткость изображения или внутренние сайты, которые могут не загружаться должным образом из-за этого.

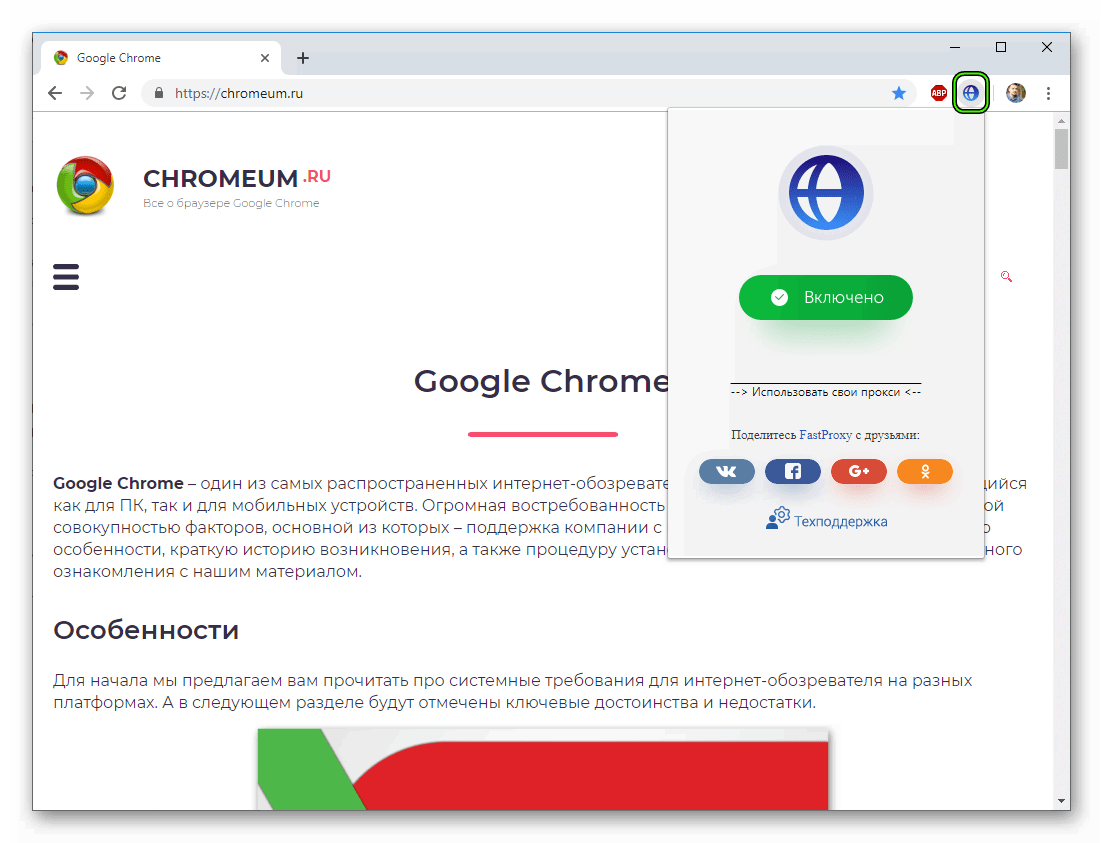

Data Saver добавляет кнопку в адресную строку Chrome, которую вы можете нажать, чтобы отобразить информацию о сжатии. Прокси-сервер включен по умолчанию, что означает, что все соединения, которые вы устанавливаете с этого момента, используют его, кроме двух.

Прокси-сервер включен по умолчанию, что означает, что все соединения, которые вы устанавливаете с этого момента, используют его, кроме двух.

Chrome не будет использовать прокси-сервер для HTTPS-соединений или веб-сайтов, открытых в браузере в режиме инкогнито (частный просмотр).

Интерфейс расширения отображает график, показывающий сохраненную пропускную способность с течением времени. Там вы также найдете список, насколько эффективна технология сжатия для уменьшения размера передаваемых данных, и возможность отключить эту функцию.

Официальное расширение не имеет белого списка, в отличие от стороннего расширения Data Compression Proxy. Белый список может быть полезен, поскольку он позволяет заблокировать работу прокси-сервера на определенных сайтах, например, на сайтах, где его использование вызывает проблемы.

Поскольку оба используют одну и ту же технологию, вы не увидите большой разницы при сравнении их эффективности.

решение суда

Расширение Google менее гибкое, чем стороннее расширение. Хотя это может быть проблемой не для всех пользователей, поскольку вы можете отключить сжатие, если вам нужно получить доступ к сайтам, на которых возникают проблемы, белый список, безусловно, является удобным решением. Тем не менее, есть шанс, что Google представит эту опцию в будущем обновлении.

Хотя это может быть проблемой не для всех пользователей, поскольку вы можете отключить сжатие, если вам нужно получить доступ к сайтам, на которых возникают проблемы, белый список, безусловно, является удобным решением. Тем не менее, есть шанс, что Google представит эту опцию в будущем обновлении.

Что касается прибыли, она может быть огромной в зависимости от того, что вы делаете в Интернете. Хотя вы не увидите разницы при просмотре видео, вы можете столкнуться с более быстрым временем загрузки на многих веб-сайтах благодаря используемой технологии сжатия.

Очевидно, что конфиденциальность вызывает беспокойство, поскольку вы направляете большую часть своего трафика через серверы Google с включенным прокси.

Оптимальная настройка прокси-сервера в Windows 7/10 и Google Chrome 💻

Прокси-сервер работает в качестве переходника, «прокладки» между компьютером и интернетом. Входящий и исходящий трафик сначала принимает прокси («промежуточный») сервер, и затем попадает в компьютер. Используется прокси-сервер для разных целей:

Используется прокси-сервер для разных целей:

- Анонимность в интернете за счёт подмены реального IP-адреса

- Получение доступа к ресурсам, на которых ваш IP-адрес забанен

- Фильтрация трафика: спам, реклама, вирусы, социальные сети (на предприятиях)

- Упрощение настройки корпоративных сетей через прокси

- Требования интернет-провайдера для работоспособности сети

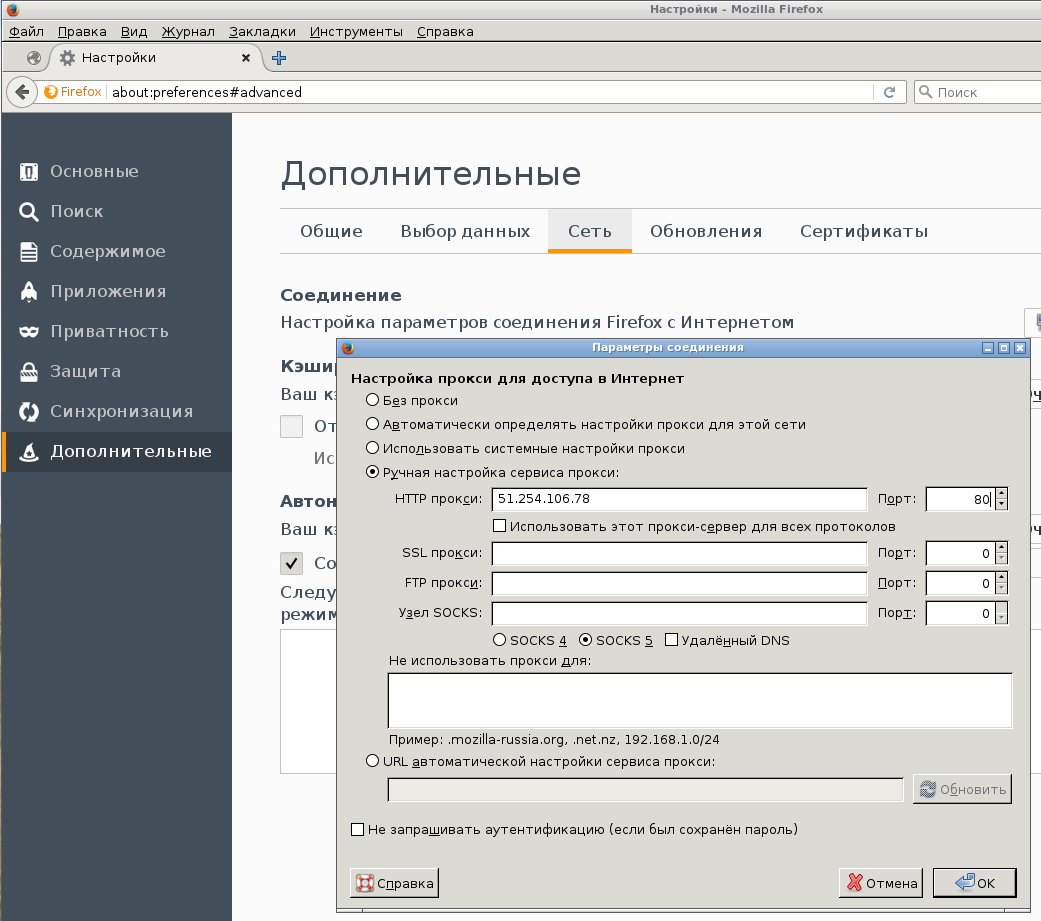

Прокси-сервер — это просто обычный компьютер со специальной программой, которая принимает подключения. Трафик может передаваться в неизменном виде (как обычно) или подвергаться какой-либо фильтрации. Чтобы подключиться через прокси-сервер нужно знать:

- IP-адрес сервера и порт, указываются через двоеточие, например: 23.56.22:3128

- Тип подключения: HTTPS, SOCKS (v4, 5)

- Логин и пароль, если требуются

Большинство программ для Windows имеют собственные настройки.

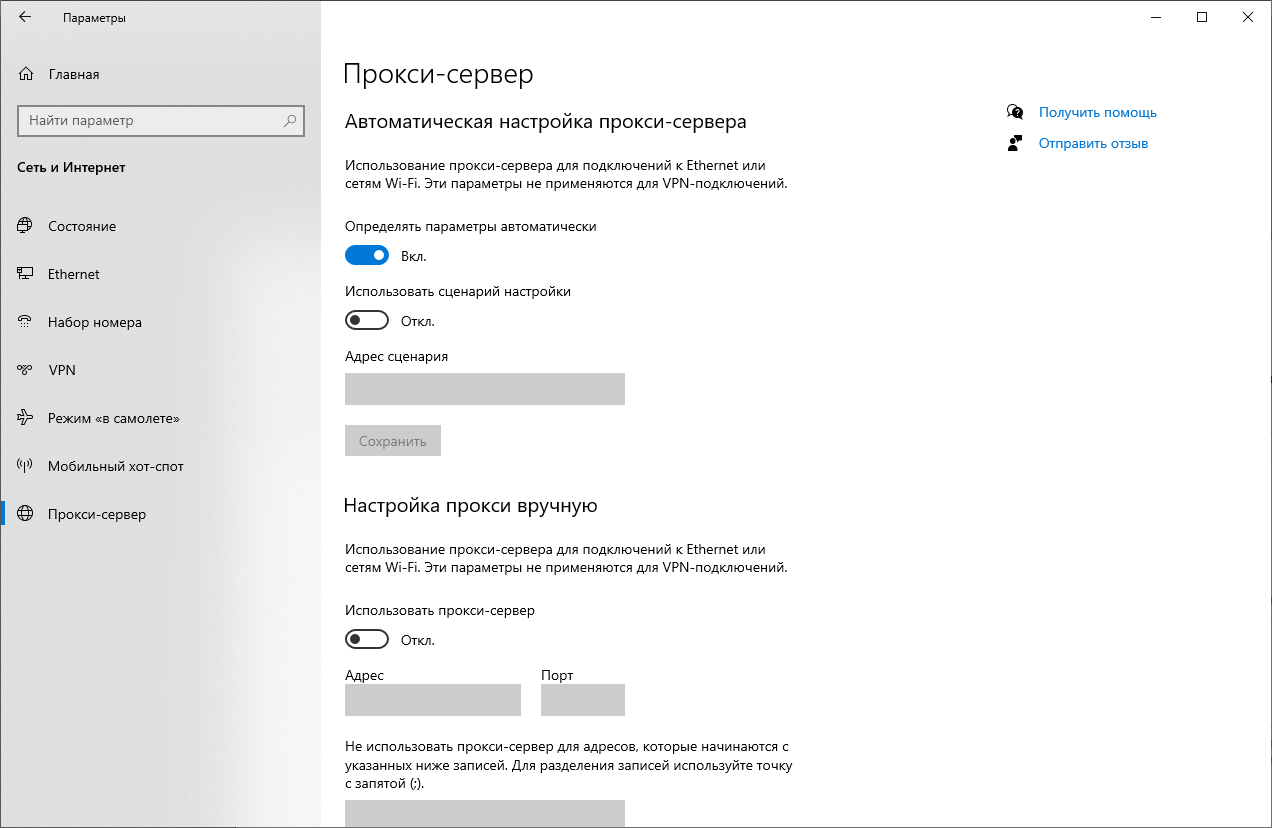

Настройка глобального выхода в интернет через прокси в Windows 10

В Windows 10 имеется возможность настройки общего подключения через прокси-сервер. Все программы будут получать доступ к глобальной паутине через указанный сервер, а если он не будет работать, то доступа к интернету не будет ни у кого.

Все программы будут получать доступ к глобальной паутине через указанный сервер, а если он не будет работать, то доступа к интернету не будет ни у кого.

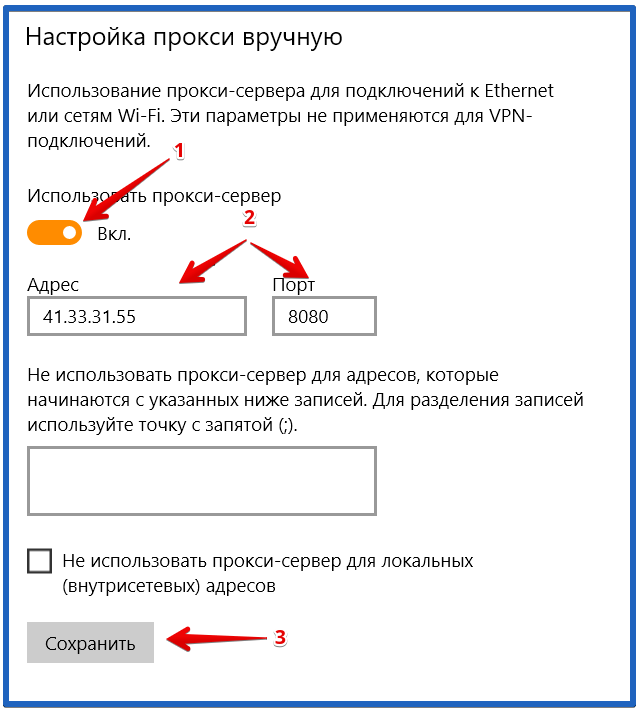

Настройка несложная, вам нужно:

- Нажать правой кнопкой по меню и открыть программу Windows 10:

- Выберите раздел и спуститесь с секции .

- Включите переключатель

- Введите адрес и порт

- Если есть, то укажите IP-адреса или сайты, доступ к которым должен осуществляться напрямую, без использования проксей

- Поставьте галочку — это нужно чтобы вы, например, могли зайти в настройки роутера по адресу

- Нажмите кнопку

Если ваш провайдер передал настройки «Сценария» для прокси, то введите адрес сценария в соответствующее поле в верхней секции окна.

Как проверить настройки прокси-сервера

Можно легко проверить, работает ли новый Proxy-сервер. Перейдите по ссылке и посмотрите ваш текущий IP-адрес:

Во-первых, если ссылка открылась, значит Proxy рабочий, иначе бы просто возникла .

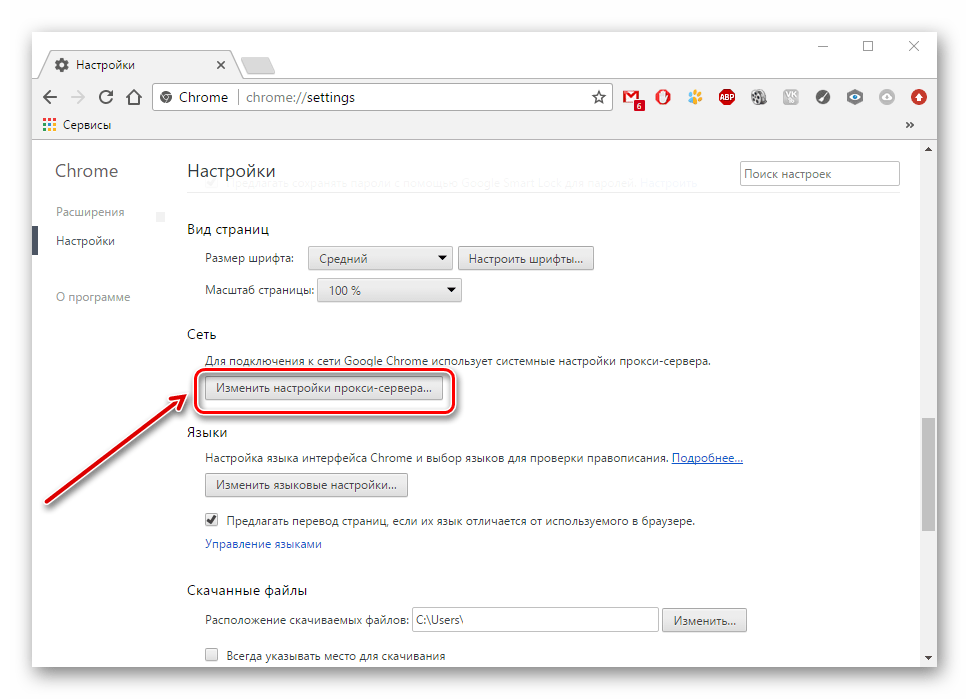

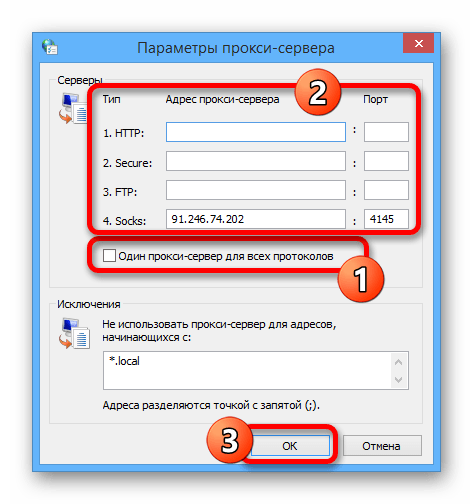

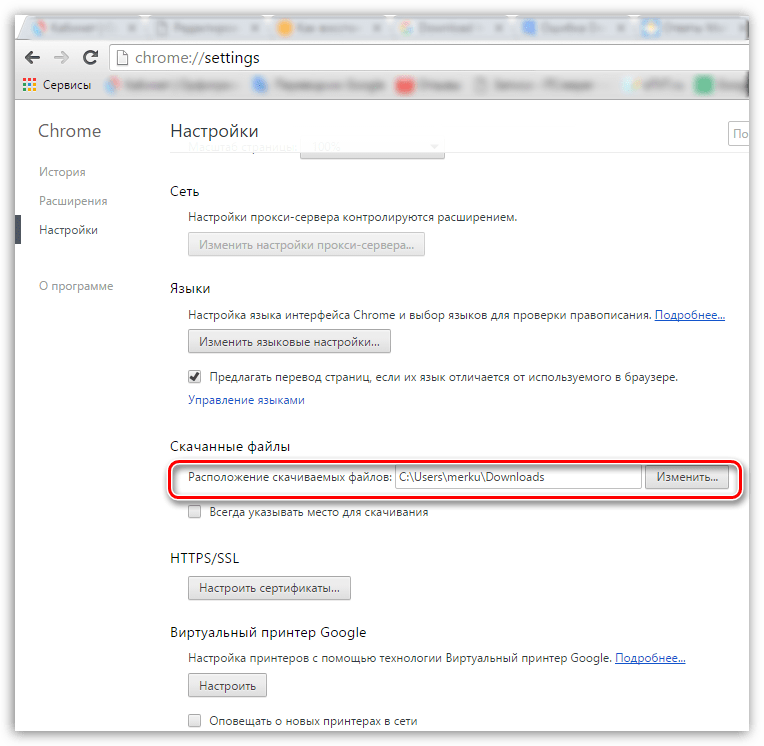

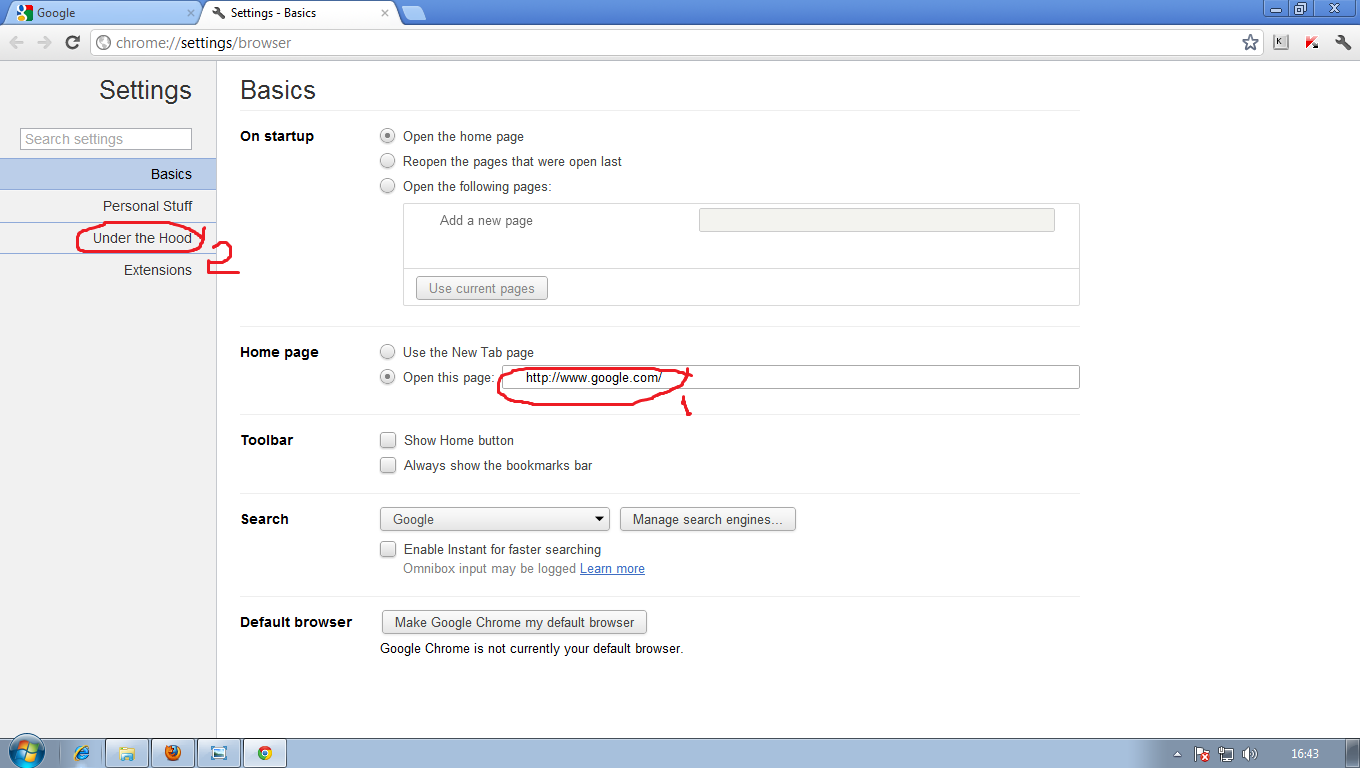

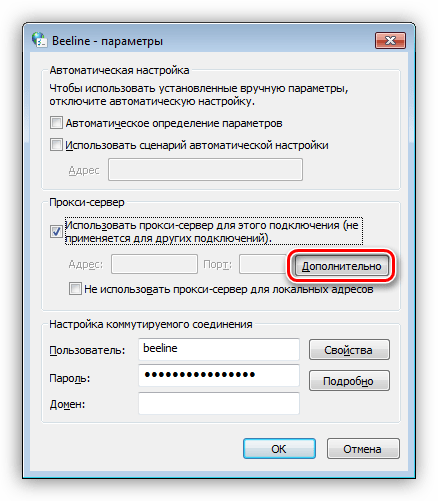

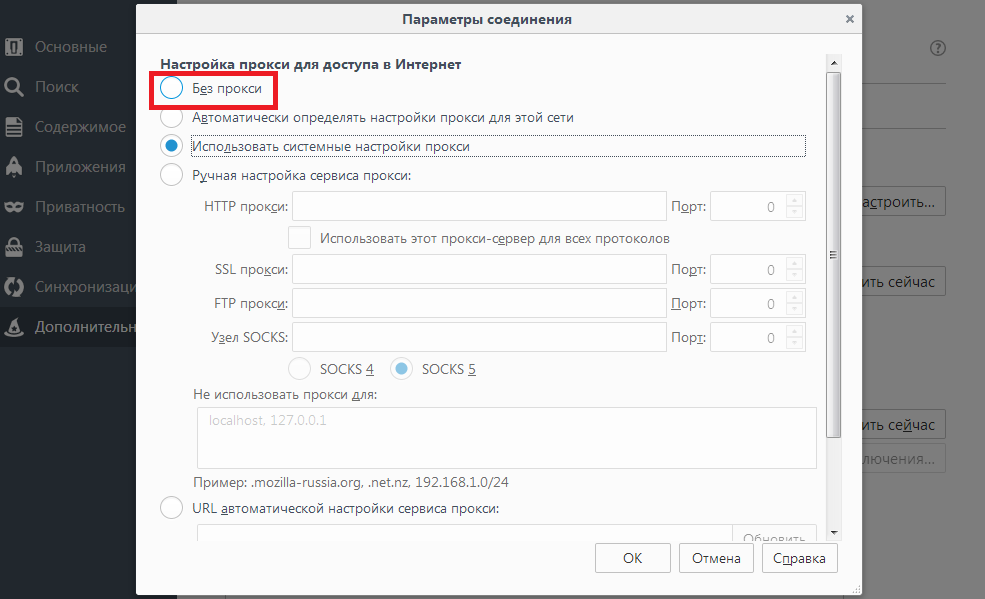

Параметры прокси-серверов в Windows 7/XP и браузерах

В более ранних версиях Windows для настройки прокси используется окно . Его можно вызвать прямо из меню браузера «Internet Explorer» или через (переключившись на способ отображения «Крупные значки»)

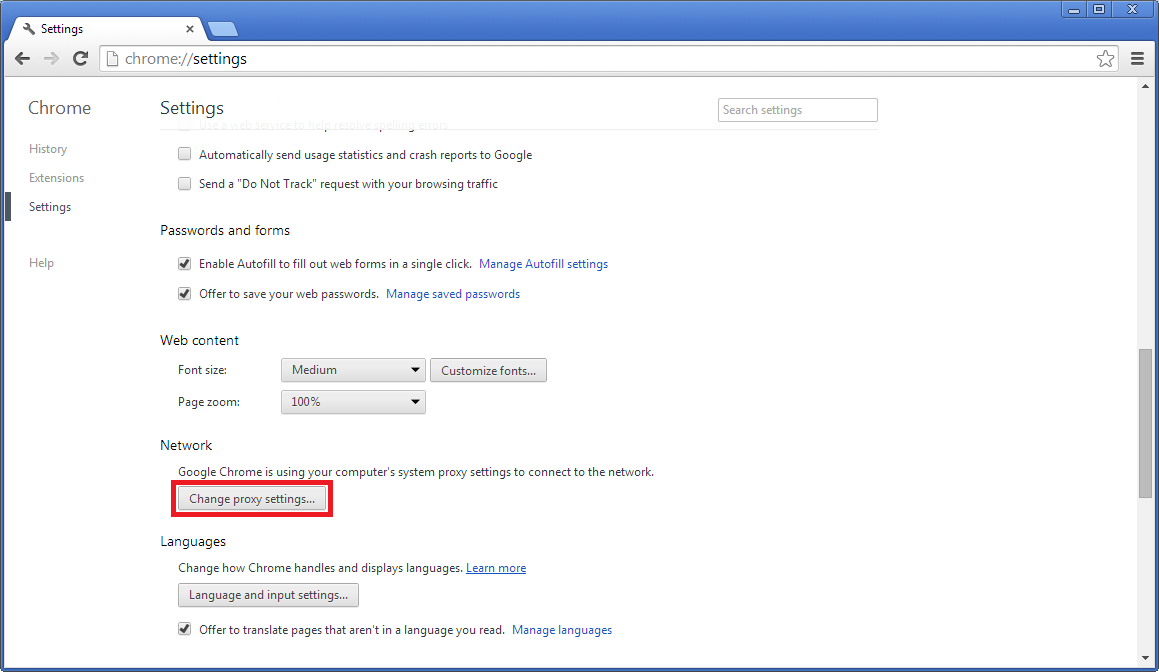

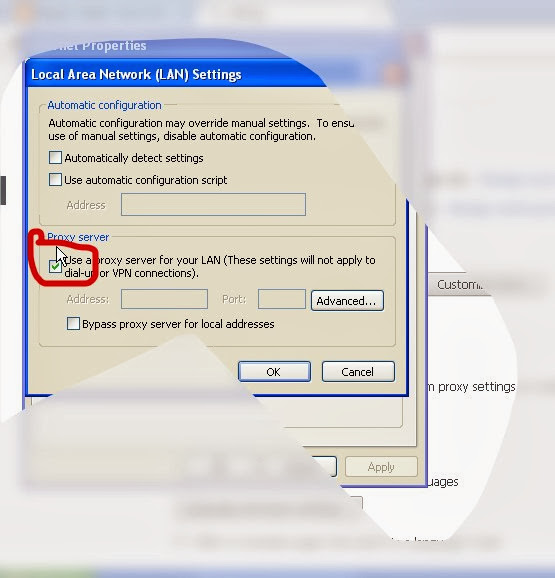

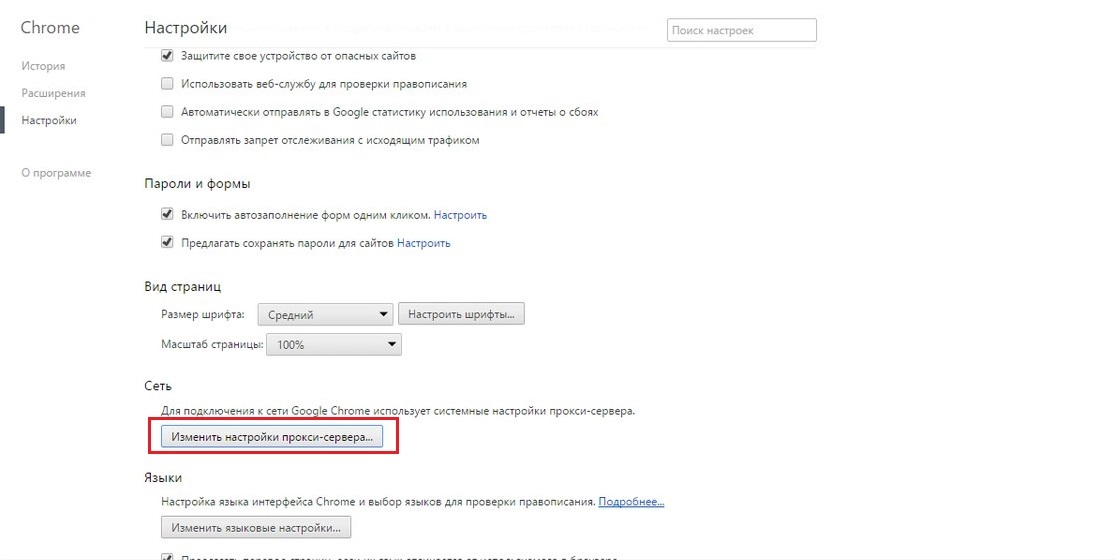

Вам нужно перейти на вкладку и нажать кнопку :

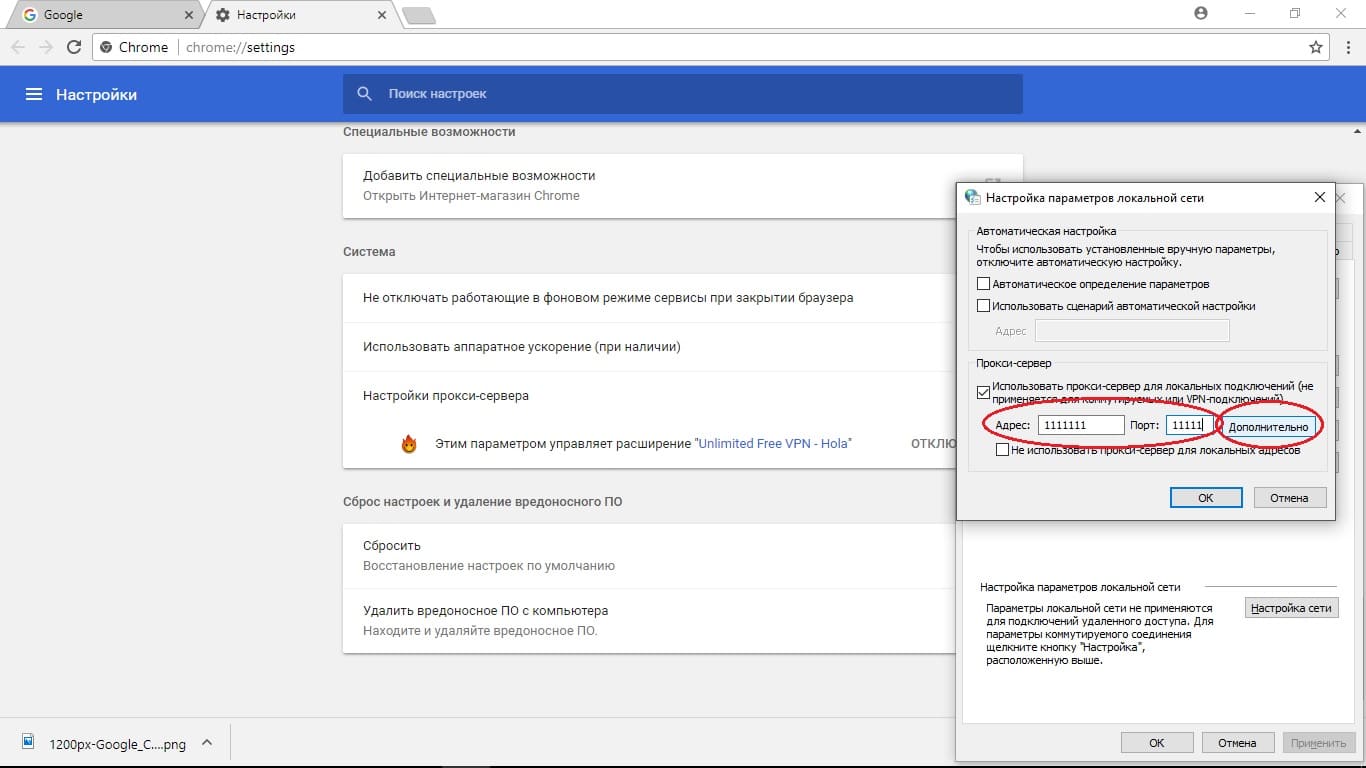

Откроется окошко

Собственно, здесь нужно:

- Поставить галочку

- Ввести адрес и порт

- Отметить пункт

В дополнительных настройках можно указать айпишники и домены для исключения, чтобы они обрабатывались без использования сервера-посредника. Также, вы можете указать разные сервера и порты для протоколов HTTP, HTTPS, FTP и Socks, — используйте при необходимости. В Windows 7, также, не работают прокси типа SOCKS v4, SOCKS v5.

В Windows 7, также, не работают прокси типа SOCKS v4, SOCKS v5.

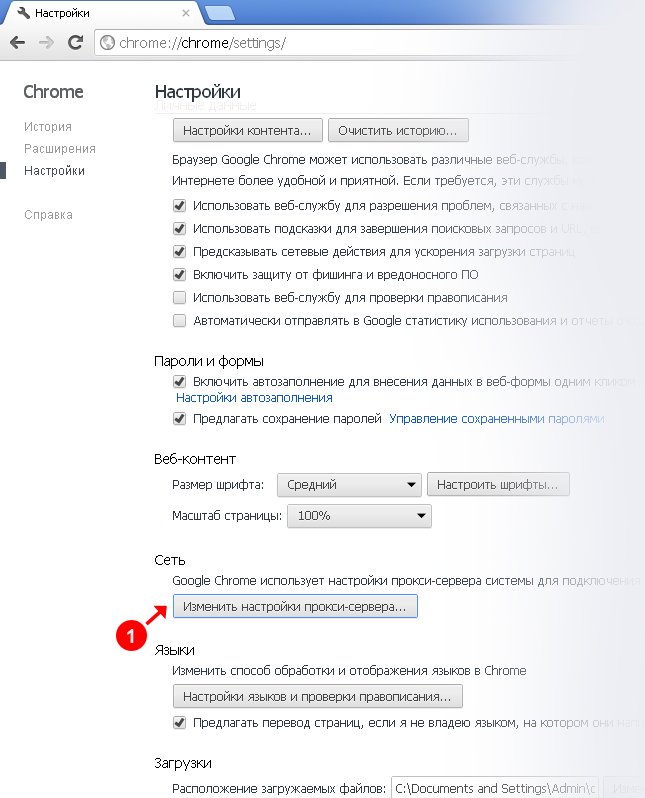

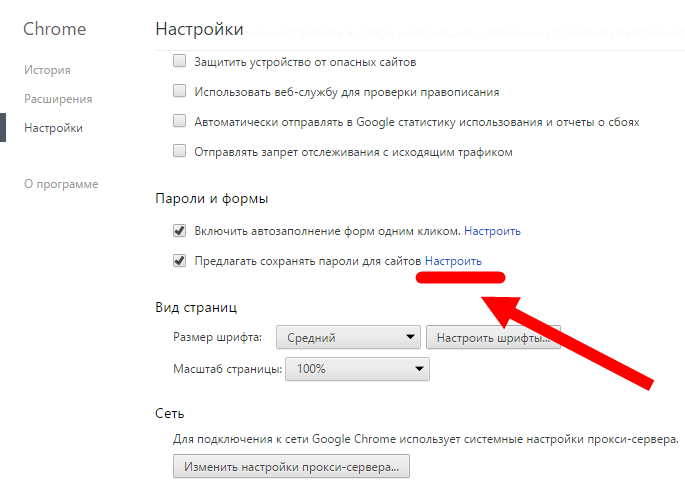

Несмотря на запутывающее название окна , параметры прокси применяются ко всей системе и программам. В браузерах нет отдельных настроек Proxy-сервера, точнее сказать такая кнопка есть, но она открывает стандартное окно настроек Windows 10/8 или Windows 7.

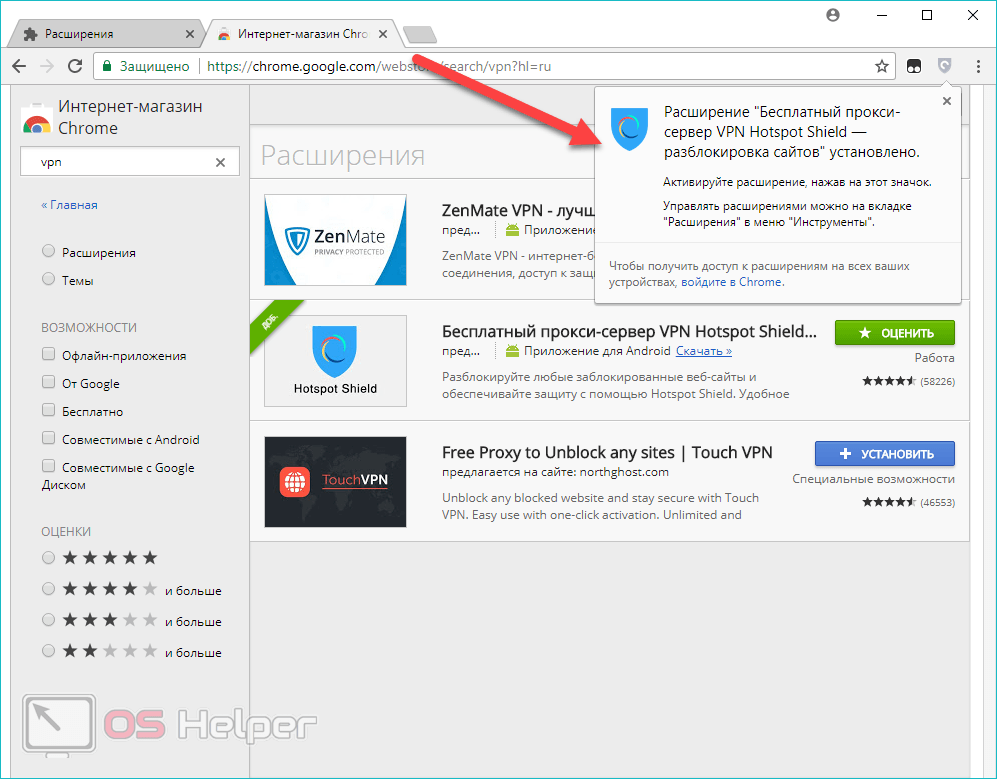

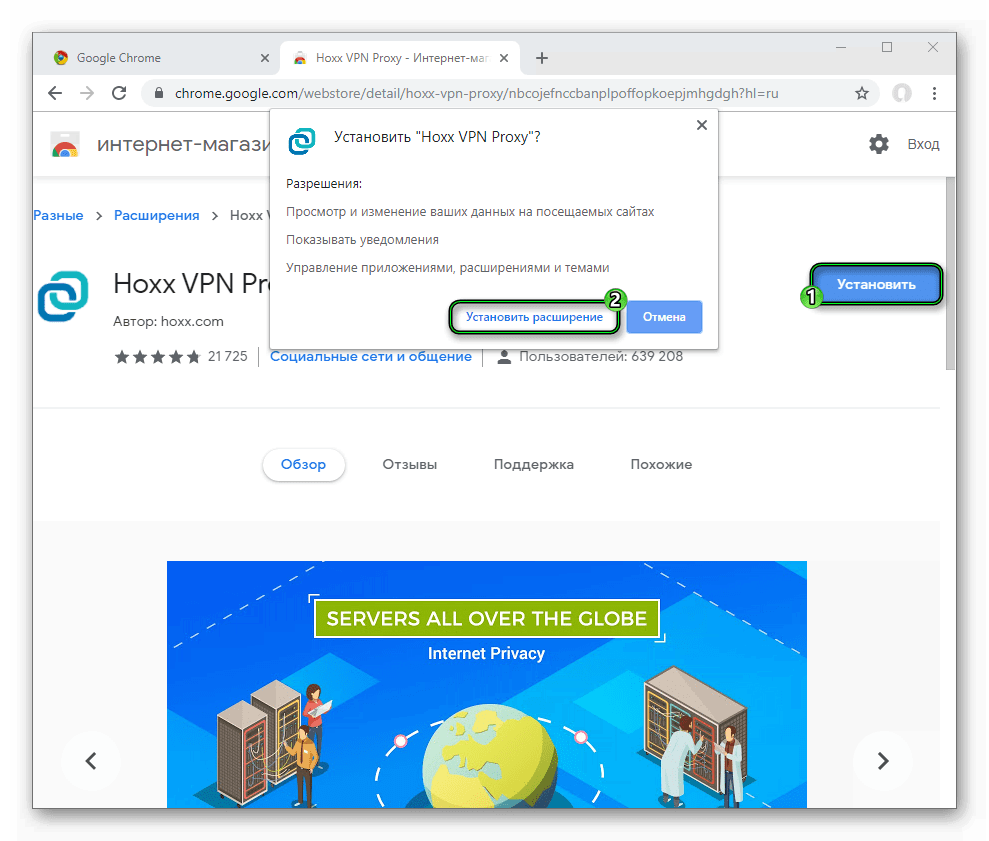

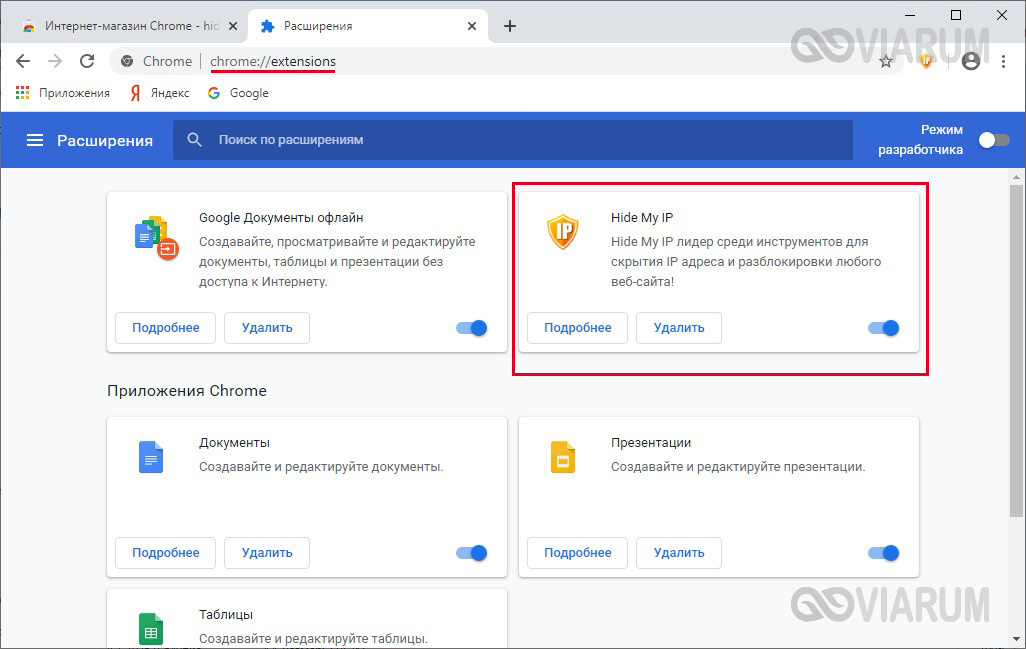

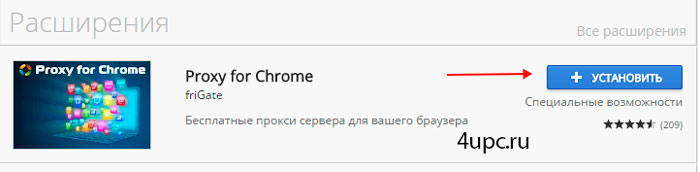

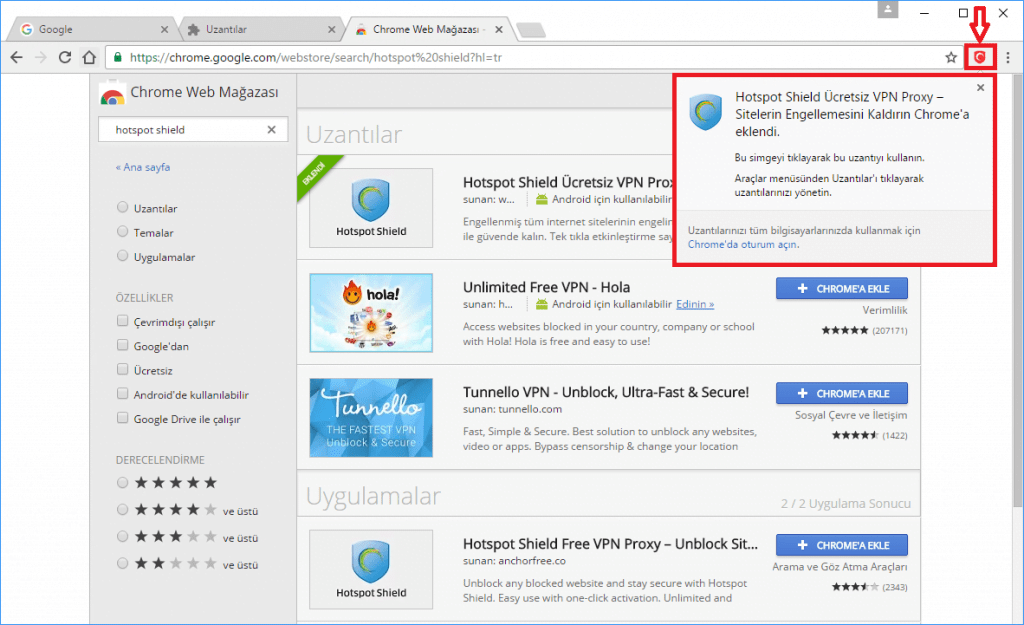

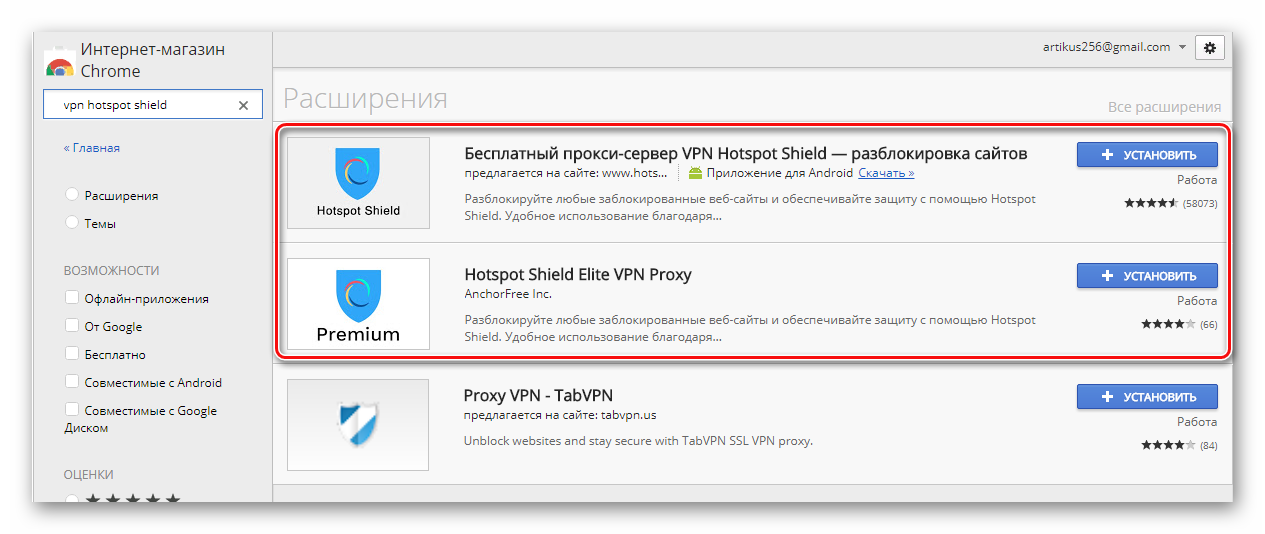

Также, в браузерах могут не использоваться глобальные настройки прокси, если включено какое-либо расширение браузера для подключения к прокси-серверам. Чтобы учитывались только системные параметры Windows, расширение нужно временно отключить, либо запустить другой браузер, например, встроенный Internet Explorer или Microsoft Edge. Если используется расширение, то в браузере Google Chrome, например, в разделе ., мы увидим соответствующее сообщение:

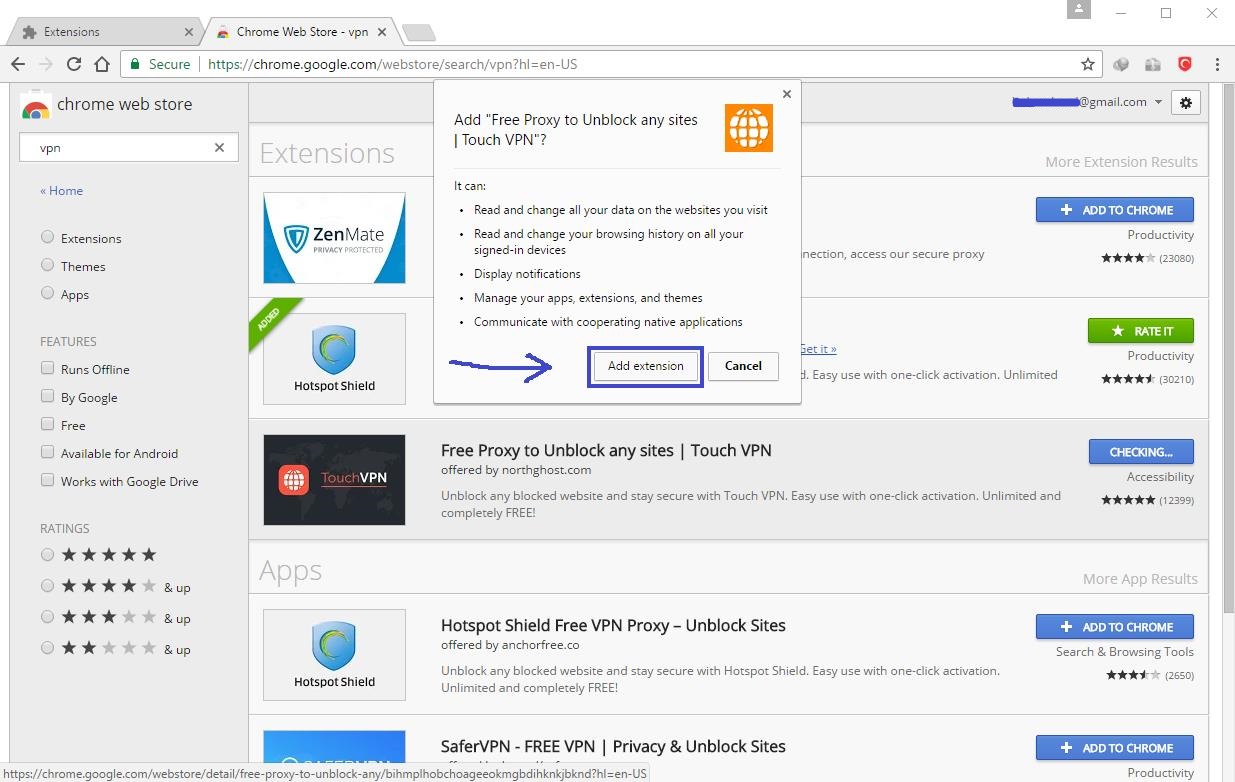

В Google Chrome специальные расширения используются для удобного переключения между прокси-адресами из списка. Удобно, что можно двумя кликами отключить прокси-соединение, и затем включить обратно.

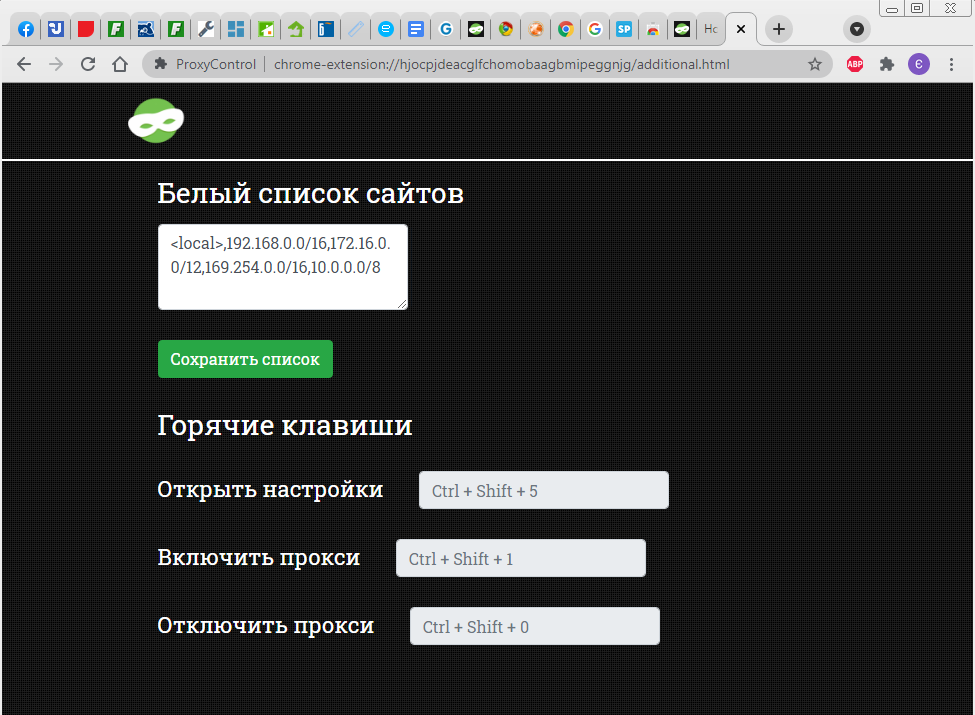

Установить ProxyControl

Расширение ProxyControl позволяет добавлять адреса прокси-серверов в списки и переключаться между ними. Поддерживается список исключений (белый список сайтов) и загрузка серверов по API-ключу с сервиса PROXYS.IO. Расширение можно устанавливать в Хромиум-браузерах, таких как Яндекс-Браузер, Opera и др. Более подробно на сайте разработчиков https://proxys.io/ru/blog/nastroyka-proksi/proxycontrol-brauzernoe-rasshirenie-ot-proksi-servisa.

Где брать прокси-серверы

Чаще всего прокси используются для маскировки реального IP-адреса и местоположения, т.е. для анонимности. Их нужно большое количество, и в интернете можно найти как платные, так и бесплатные сервера. Бесплатные отличаются нестабильностью и низкой скоростью. Обычно, это тренировочные, тестовые серверы, которые используются перед коммерческой деятельностью. Работоспособность не гарантируется, а из-за наплыва пользователей, «живучесть» таких адресов может не превышать и пары часов.

Для реального применения лучше выбирать коммерческие сервисы, благо, они не дорогие. В интернете можно купить прокси с адресами разных стран: Россия, США, Франция, Нидерланды, Украина, Беларусь, Индия, Казахстан, страны Африки и др. Продаются прокси-серверы двух видов:

- IPv4: общепринятый протокол с привычным форматом адреса XXX.XXX.XXX

- IPv6: развивающийся, малоиспользуемый протокол состоящий из восьми 16-битных шестнадцатеричных блоков

Прокси стандарта IPv6 дешевле в несколько раз, но может оказаться бесполезным, т.к. его поддерживает немного сайтов, например: Яндекс, Google, YouTube, Facebook, Instagram и др. Основная часть всемирной паутины будет вне зоны доступа, как другая Вселенная.

Плюсы и минусы

Пользование «проксями» оправдано, когда нужна частая смена ИП-адресов, особенно для людей, занимающихся мультиаккаунтингом. Незаменимы, когда нужно «представиться» из непопулярной страны или даже города. В обычных бытовых случаях больше подходит, уже привычный для многих, VPN-соединение.

В обычных бытовых случаях больше подходит, уже привычный для многих, VPN-соединение.

Считается, что любой «переходник» между компьютером и WEB лишь урезает общую скорость. По большому счёту так и есть. Однако, бывают и обратные случаи. Например, некоторые интернет-провайдеры имеют очень плохую маршрутизацию к определённым Дата-Центрам. В таких случаях сайт оттуда будет загружаться медленно, или вовсе не сможет открыться. Но если соединиться через прокси-сервер, то всё прекрасно работает. Такие случаи индивидуальны, но если вам приходится часто работать с частью сайтов, которые загружаются очень медленно именно у вас, то стоит попробовать прокси-сервер или VPN страны, к которой принадлежат эти сайты.

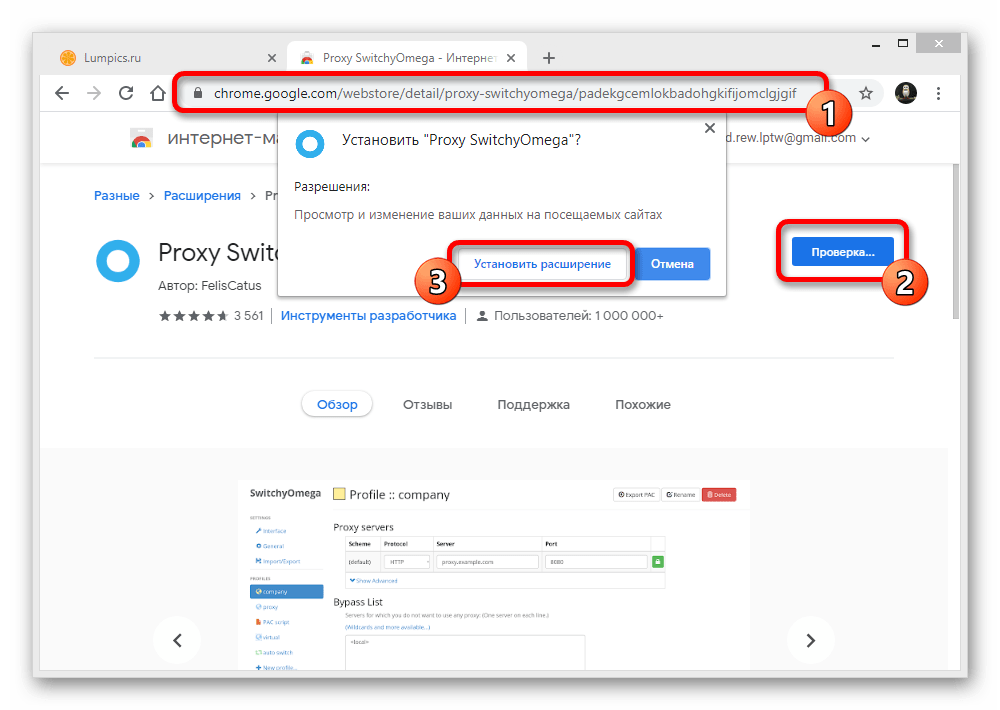

[Практичный плагин] SwitchyOmega, автоматическое переключение прокси-сервера

Как установить Proxy SwitchyOmega в последнюю версию Chrome

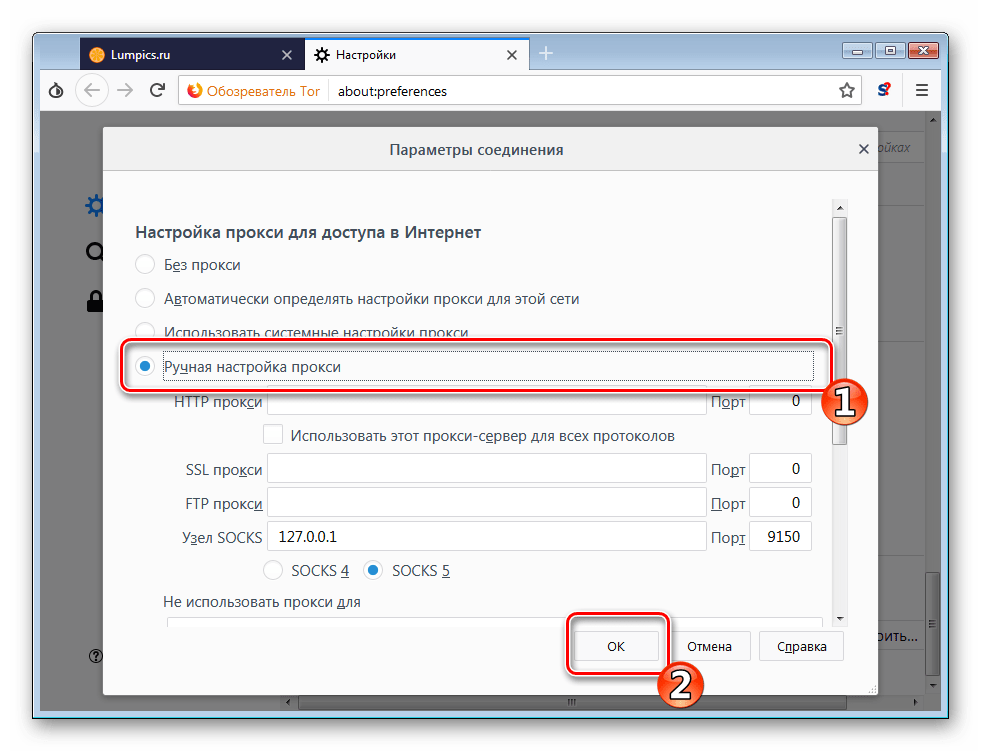

Поскольку настройки прокси-сервера Chrome несовместимы с windows10 версии 1703 и более поздних, функция прокси-сервера не может использоваться, что создает большие неудобства для работы. Недавно я обнаружил хороший плагин для прокси-сервера Chrome Proxy SwitchyOmega. По хорошо известным причинам этот плагин нельзя установить непосредственно из магазина Google. Однако плагин нельзя установить сразу после Chrome 72. После некоторых неудач , установка наконец-то прошла успешно. Разрешите поделиться. Опыт установки.

Недавно я обнаружил хороший плагин для прокси-сервера Chrome Proxy SwitchyOmega. По хорошо известным причинам этот плагин нельзя установить непосредственно из магазина Google. Однако плагин нельзя установить сразу после Chrome 72. После некоторых неудач , установка наконец-то прошла успешно. Разрешите поделиться. Опыт установки.

Метод / шаг

1. Откройте https://github.com/FelisCatus/SwitchyOmega/releases, прокрутите страницу вниз, найдите SwitchyOmega_Chromium.crx, щелкните ссылку, чтобы загрузить файл crx.

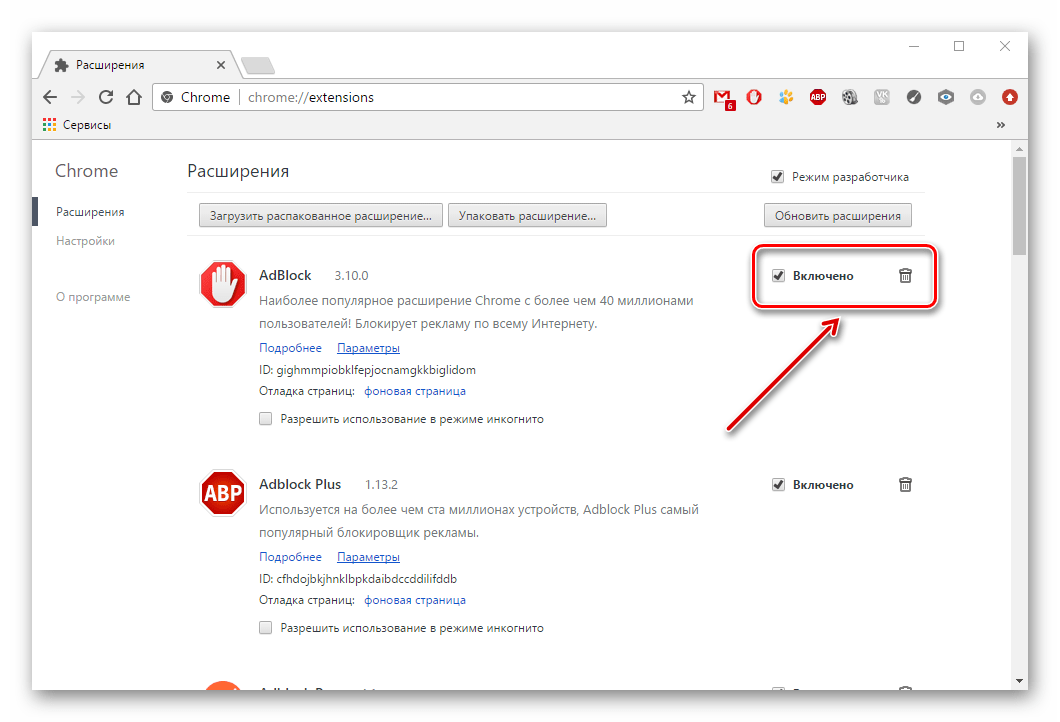

2. Введите chrome: // extensions / в адресную строку браузера Chrome, затем нажмите Enter, чтобы открыть страницу расширения. Здесь вы не можете напрямую перетащить файл crx, который вы только что загрузили, и вам нужно выполнить некоторую обработку.

3. Измените расширение файла crx, который вы только что загрузили, на zip-архив и распакуйте его в каталог с программным обеспечением для распаковки.

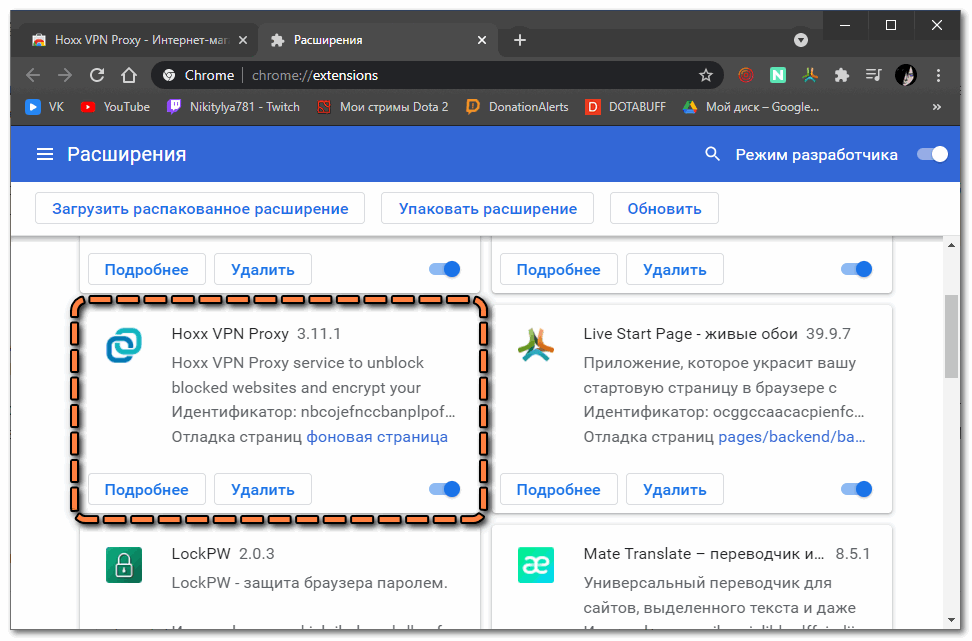

4. На странице расширения найдите режим разработчика в правом верхнем углу и включите режим разработчика.

5. В верхнем левом углу будут три кнопки: Нажмите кнопку «Загрузить распакованное расширение», чтобы открыть окно выбора файла, выберите каталог, который вы только что распаковали, а затем нажмите кнопку «Выбрать папку».

6. Здесь плагин успешно установлен.Хотя ошибка отображается, на использование она не влияет. В это время значок Proxy SwitchyOmega будет отображаться сбоку от адресной строки.

7. Закройте только что открытый режим разработчика и закройте страницу расширения.

Источник статьи:https://jingyan.baidu.com/article/219f4bf7a0b737de442d38e8.html

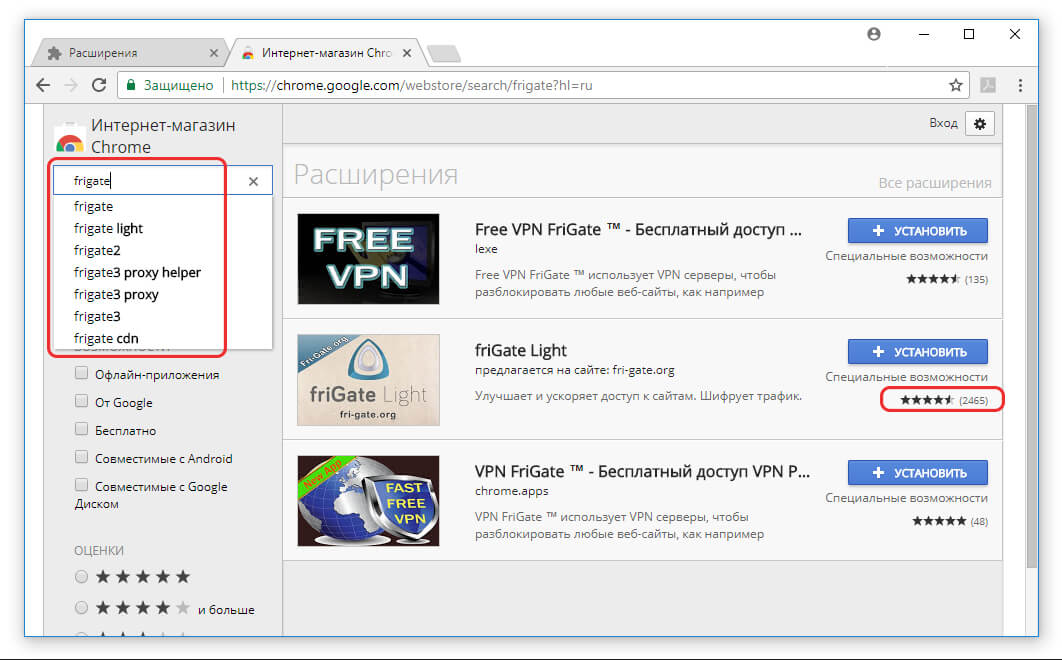

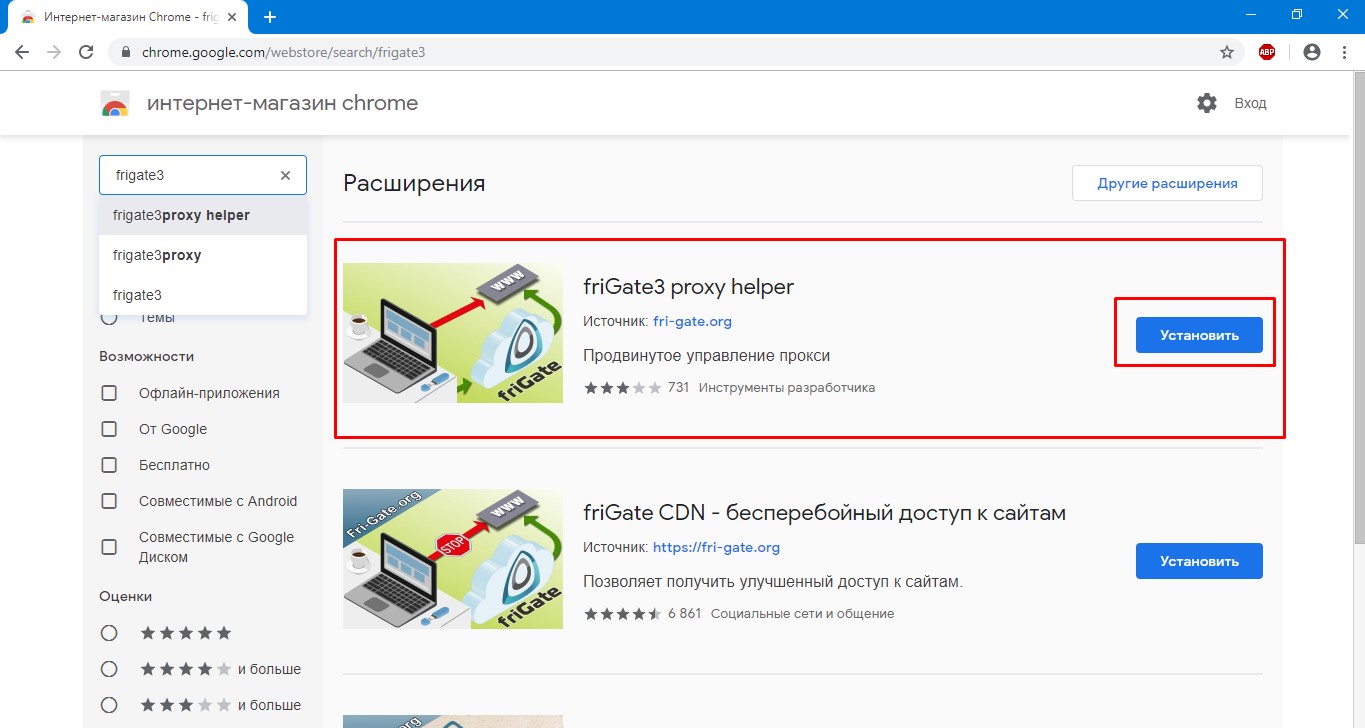

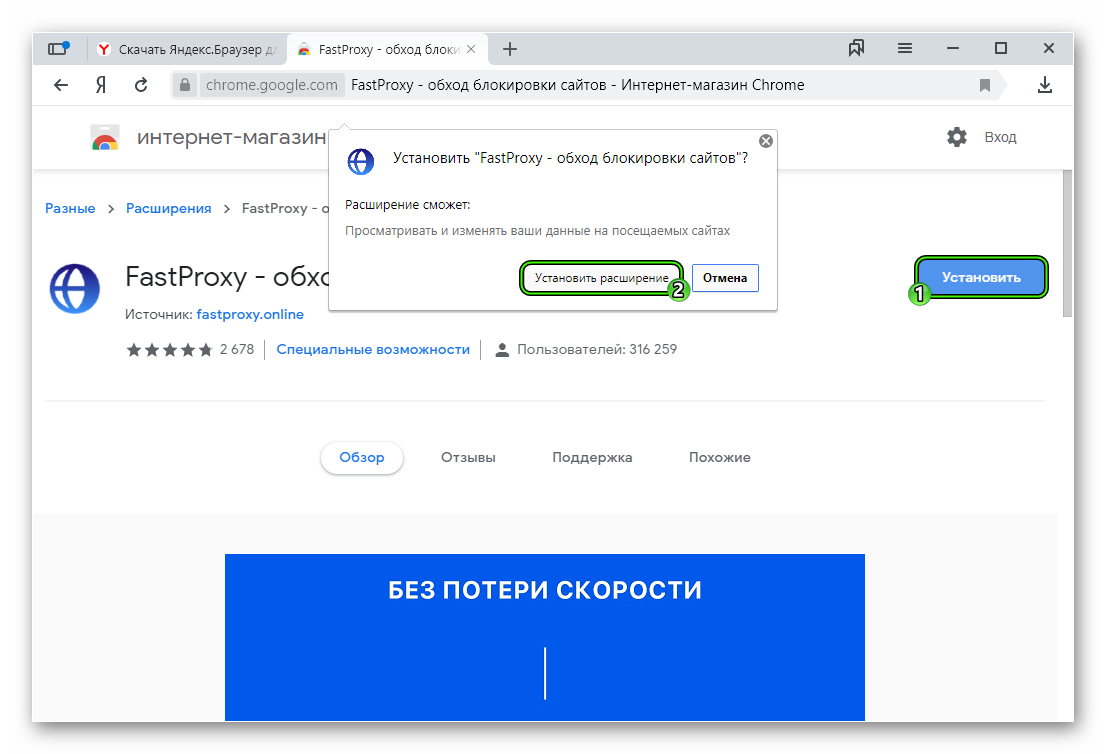

friGate3 proxy helper — что это?

Приветствую друзья!

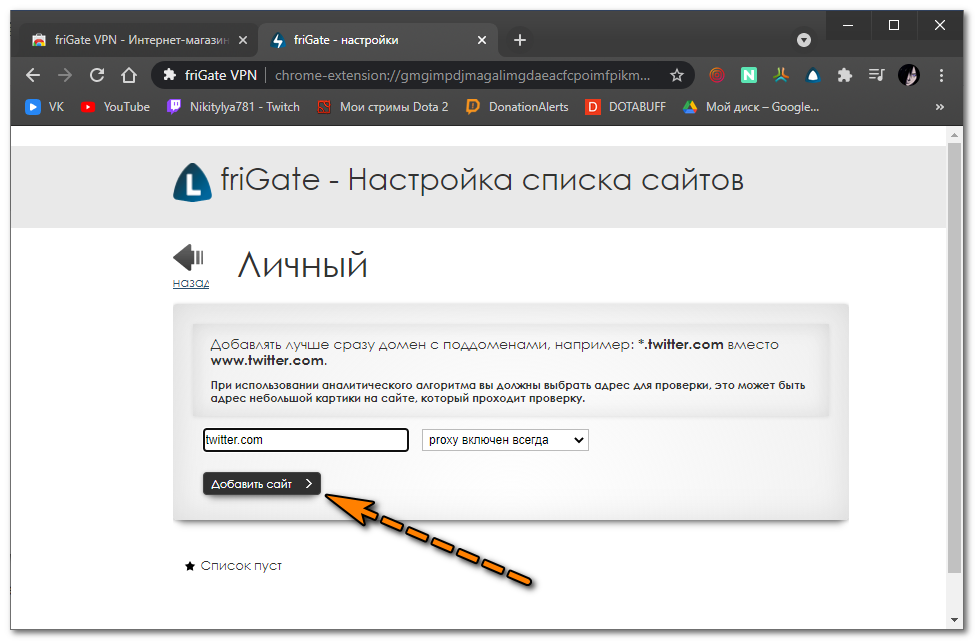

friGate3 proxy helper — расширение браузера, позволяющее обходить блокировки сайтов, отличительная возможность — можно указывать самостоятельно список прокси-серверов и сайтов.

На самом деле все просто:

- Ваш провайдер может заблокировать доступ к сайту. На это могут быть разные причины, но как итог — с вашей страны веб-сайт посещать нельзя.

А вот например с другой страны — можно.

А вот например с другой страны — можно. - friGate3 proxy helper позволяет обращаться к сайту не напрямую, а через посредник, который называется прокси-сервером. Он может быть вшит в расширение, их может быть несколько (разные страны), а возможно нужно указать вручную. Итог — ваш ПК сперва отправляет запрос прокси-серверу, а тот уже — сайту, которому и предназначен изначально запрос. В итоге по факту — ваш компьютер не устанавливает напрямую соединение с сайтом, а делает это через посредника, то есть прокси-сервер.

- Вообще расширение friGate3 имеет встроенные прокси-сервера, которые автоматически меняются при неисправности. А вот версия proxy helper имеет функцию чтобы вручную указать прокси и сайты. Но имеет ли она встроенные прокси — неизвестно.

- Расширение поддерживается браузером Google Chrome, а также Mozilla Firefox. Думаю что другие браузеры, на основе Хрома — также спокойно поддерживают расширение. А вот Internet Explorer — вряд ли.

- Также по данным лаборатории Касперского — расширение содержит вредоносный код.

Правда не friGate3 proxy helper, а Frigate Light, Frigate CDN. Но думаю стоит задуматься. Насколько friGate3 опасно? Трудно ответить, потому что в официальном маркете Гугла данное расширение присутствует, правда просто friGate3, но все равно есть. Если что — можно удалить friGate3 proxy helper и установить повторно уже из гугловского маркета и просто friGate3, функции почти такие же, только может отсутствовать ручная установка прокси. А вообще если что — можно использовать альтернативное расширение, это Browsec — почти тоже самое, мне кажется даже проще и легче.

Правда не friGate3 proxy helper, а Frigate Light, Frigate CDN. Но думаю стоит задуматься. Насколько friGate3 опасно? Трудно ответить, потому что в официальном маркете Гугла данное расширение присутствует, правда просто friGate3, но все равно есть. Если что — можно удалить friGate3 proxy helper и установить повторно уже из гугловского маркета и просто friGate3, функции почти такие же, только может отсутствовать ручная установка прокси. А вообще если что — можно использовать альтернативное расширение, это Browsec — почти тоже самое, мне кажется даже проще и легче.

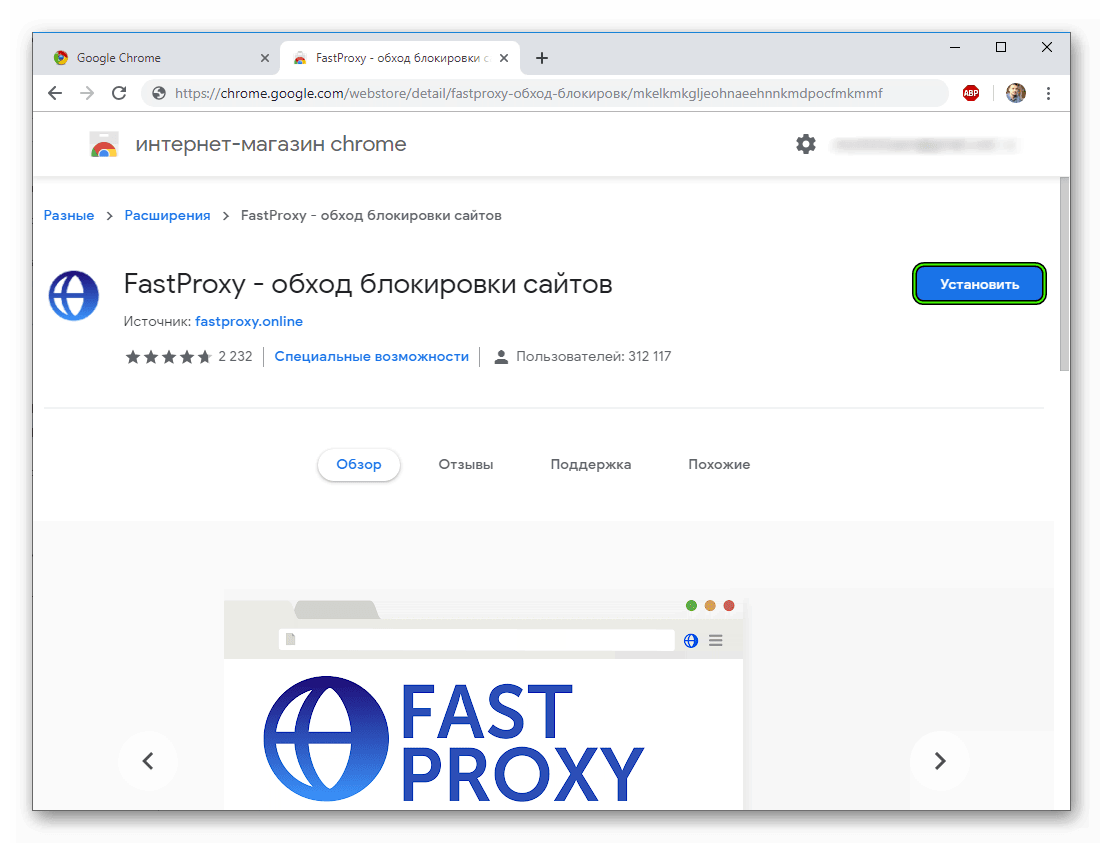

Дополнение можно скачать в магазине Гугла:

РЕКЛАМА

После установки принимает соглашение:

РЕКЛАМА

Также будет предложено добавить сайты, которые будут всегда открываться через прокси-сервер (на эти сайты вы будете заходить будто из другой страны):

РЕКЛАМА

Но что классно — можно даже указать напротив сайтов страну, и расширение будет стараться подобрать прокси именно этой страны:

Еще будет список наоборот — можно указать сайты, для которых прокси-сервера никогда не будут работать:

РЕКЛАМА

Звездочки — это означает что там может быть любой символ. Например *google.* означает любой сайт Гугла, то есть https://google.com, https://google.ru, https://google.ua и так далее. То есть звездочка — означает просто любой символ и все.

Например *google.* означает любой сайт Гугла, то есть https://google.com, https://google.ru, https://google.ua и так далее. То есть звездочка — означает просто любой символ и все.

И еще можно указать свои прокси-сервера:

РЕКЛАМА

PS: правда не совсем понятно как указывать прокси-сервера… потому что обычно это 127.0.0.1:0000 — где первое это адрес сервера, а второе — порт. Именно в таком виде лично я знаю прокси.

ВАЖНО:

- Как я понимаю, версия friGate3 proxy helper — позволяет указывать собственные сервера, сайты, исключения. То это эта версия более гибкая в настройках и предназначена для продвинутых пользователей.

- А вот просто friGate3 таких настроек не содержит, там все проще и подойдет для неопытных пользователей. Установили — включили и все работает как положено.

Удачи и добра, до новых встреч друзья!

На главную! 15. 04.2021

04.2021VPN не работает с Google Chrome

Основным преимуществом полного спектра VPN по сравнению с расширением браузера является интеграция всех приложений. Один VPN, чтобы связать их всех, независимо от того, являются ли они браузерами или какими-либо другими инструментами, такими как Spotify или Popcorn Time .

Однако эта интеграция может иметь различные оттенки серого, как показал этот случай. А именно, у многих пользователей возникли проблемы с Chrome , так как браузер Google просто не будет работать в паре с VPN.

Это может быть серьезной проблемой, особенно для большинства пользователей, которые предпочитают Chrome другим браузерам . Имейте в виду, что эти исправления относятся к решениям VPN, а не к расширениям.

Некоторые шаги могут пригодиться, но не стоит надеяться. Если у вас возникли проблемы с VPN в Chrome, обязательно ознакомьтесь с шагами, которые мы вам предоставили. Вы можете найти их ниже.

Что я могу сделать, если VPN не работает с Chrome?

- Проверьте соединение

- Сменить сервер

- Очистить данные браузера Chrome

- Отключить Chrome прокси

- Перенастроить DNS

- Временно отключить антивирус

- Переустановите Chrome и VPN

1: Проверьте соединение

Прежде чем перейти к устранению неполадок VPN и Chrome соответственно, давайте удостоверимся, что ваше соединение работает как задумано.

Базовое соединение может и будет иногда являться проблемой, особенно в Windows 10, которая имеет тенденцию разрывать соединение при каждом новом обновлении.

Существуют различные способы подтвердить, работает ли ваше общее соединение неправильно или проблема тесно связана с Chrome и VPN.

Для начала попробуйте запустить Chrome без VPN. Если проблема не устранена даже при использовании альтернативного браузера, мы советуем вам попробовать выполнить одно из следующих действий и найти улучшения:

- Перезагрузите компьютер, маршрутизатор и модем.

- Убедитесь, что ваш Wi-Fi включен. Также попробуйте использовать LAN вместо Wi-Fi.

- Флеш DNS:

- Откройте командную строку , щелкнув правой кнопкой мыши на Пуск .

- В командной строке введите следующие команды и нажмите Enter после каждого:

- ipconfig / release

- ipconfig / renew

- После этого введите следующую команду и нажмите Enter:

- Закройте командную строку и найдите изменения.

- Сбросьте настройки питания по умолчанию.

- Сброс роутера до заводских настроек.

Не удается очистить кэш DNS Resolver? Проверьте это простое руководство и решить проблему в кратчайшие сроки.

Если у вас возникли проблемы с доступом к командной строке от имени администратора, то вам лучше ознакомиться с этим руководством.

2: Изменить сервер

В отношении VPN лучшее, что вы можете сделать, когда внезапно возникают проблемы, — это незаметно изменить сервер. Большинство бесплатных VPN-решений премиум-класса предлагают широкий спектр серверов, расположенных по всему миру.

Так что, если у вас возникают проблемы с одним сервером, есть хороший шанс, что альтернативный сервер решит остановку. Некоторые из наиболее часто используемых могут быть переполнены, а также существует вероятность временного сбоя сервера.

Что касается серверов, CyberGhost имеет более 1250 VPN-серверов в более чем 50 самых популярных странах, и эти цифры продолжают расти. Это означает, что ваше соединение безопасно и быстро без проблем.

Это означает, что ваше соединение безопасно и быстро без проблем.

Получить сейчас CyberGhost по специальной сделке сейчас.

Процедура довольно проста для всех доступных VPN, поэтому вам будет легко переключаться между доступными серверами.

С другой стороны, если вы все еще сталкиваетесь с теми же проблемами и не можете подключиться через VPN и без проблем использовать Chrome, обязательно проверьте дополнительные шаги, которые мы предоставили ниже.

3: Очистить данные браузера Chrome

Как и любой другой браузер, Chrome будет накапливать большие объемы данных, чтобы ускорить просмотр и сохранить историю.

Однако накопление кеша и файлов cookie приведет к замедлению работы браузера. Кроме того, это может повлиять на интеграцию VPN и даже предотвратить соединение через защищенный туннель.

Чтобы избежать этого, мы рекомендуем очистить кеш и перейти оттуда. Конечно, не забудьте сохранить свои пароли или записать их. Вот как очистить данные просмотра в Chrome:

Вот как очистить данные просмотра в Chrome:

- Откройте Chrome и нажмите Ctrl + Shift + Delete, чтобы открыть меню «Очистить данные браузера».

- Установите флажок « Кэшированные изображения и файлы ».

- Нажмите на кнопку « Очистить данные ».

- Закройте Chrome, снова включите VPN и попробуйте снова подключиться.

Если вам также необходимо очистить данные автозаполнения в Chrome, следуйте кратким инструкциям из этого руководства.

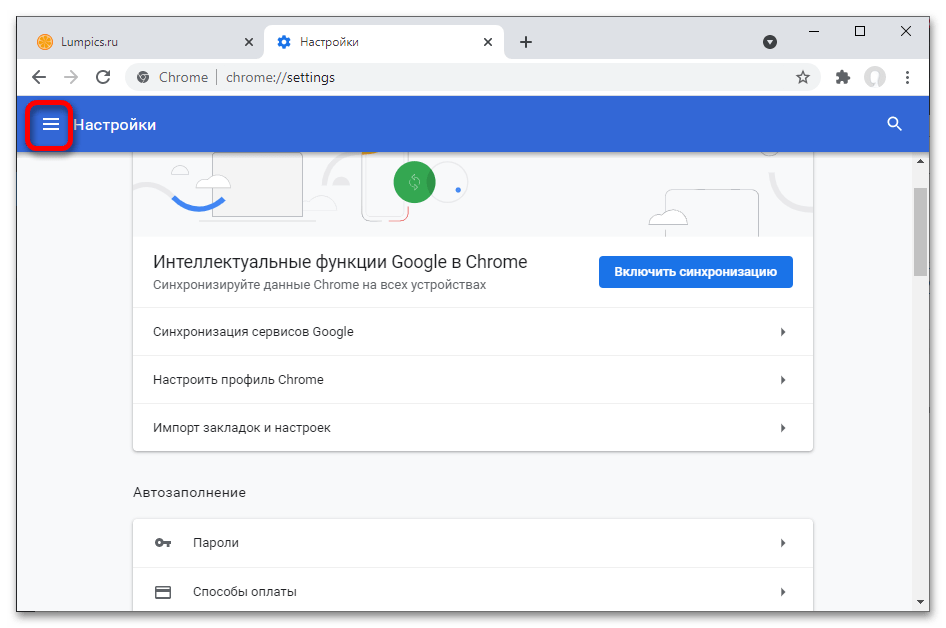

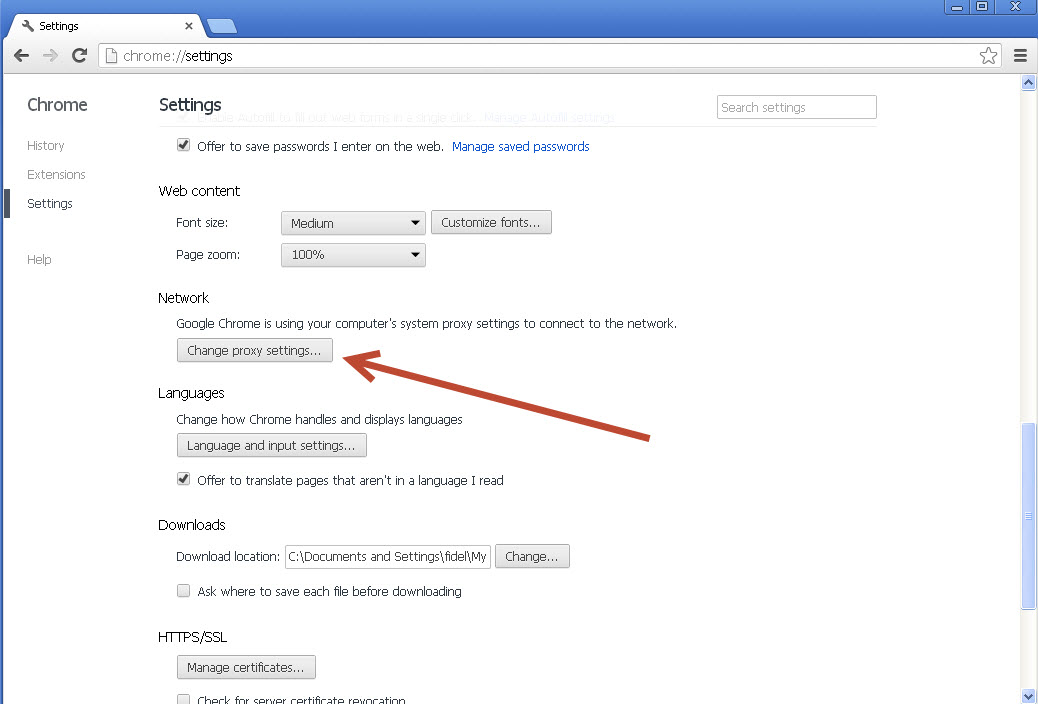

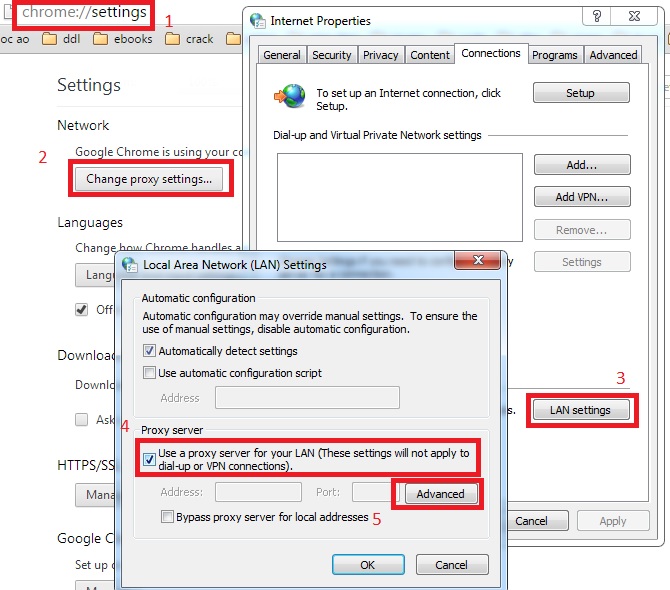

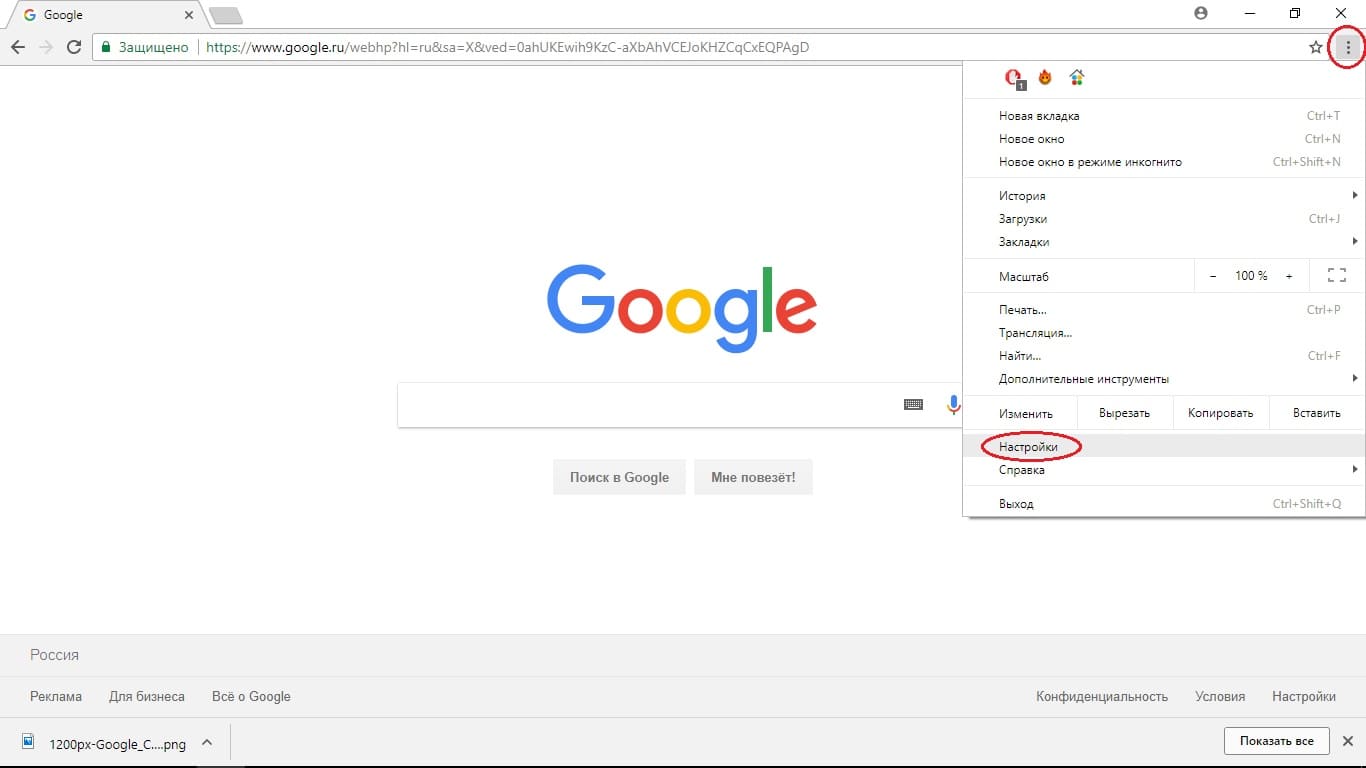

4: отключить Chrome прокси

Если вы настроили прокси-сервер в Chrome или он настроен автоматически, рекомендуем отключить его. Прокси-сервер и VPN не в хороших отношениях, поскольку один имеет тенденцию блокировать другой.

Кроме того, рекомендуется отключить прокси-расширения (в основном они рекламируются как VPN, что не соответствует действительности), если вы используете VPN-клиент для настольных компьютеров.

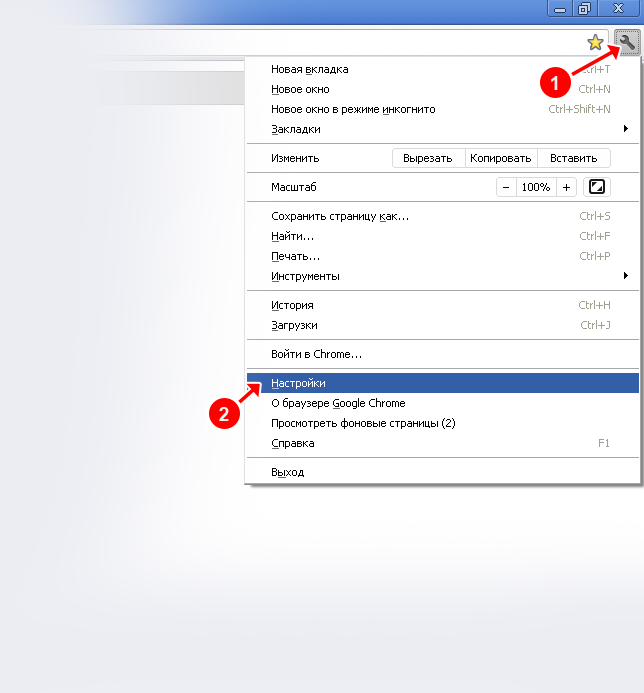

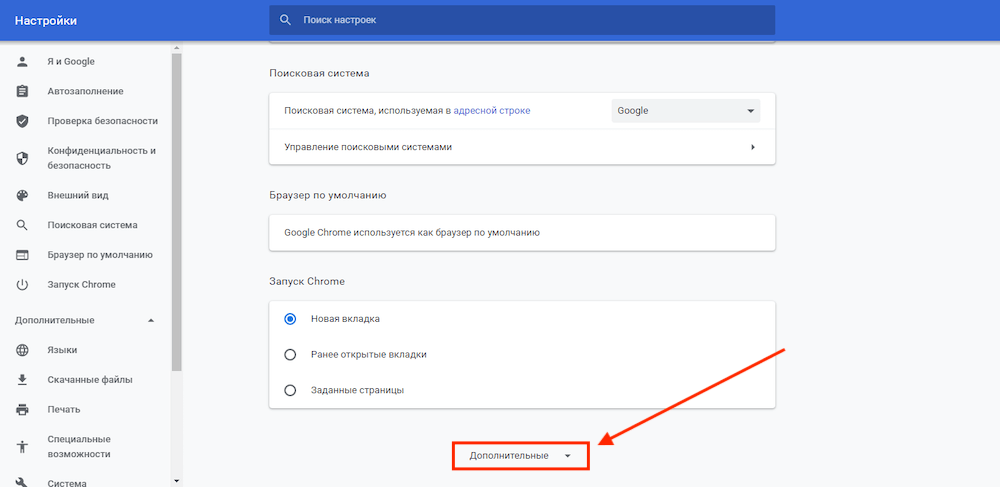

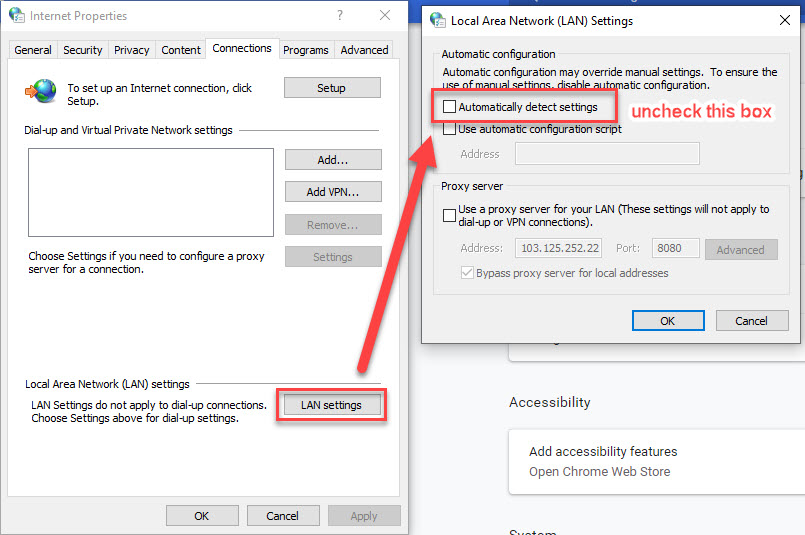

Следуйте этим инструкциям, чтобы отключить прокси Chrome:

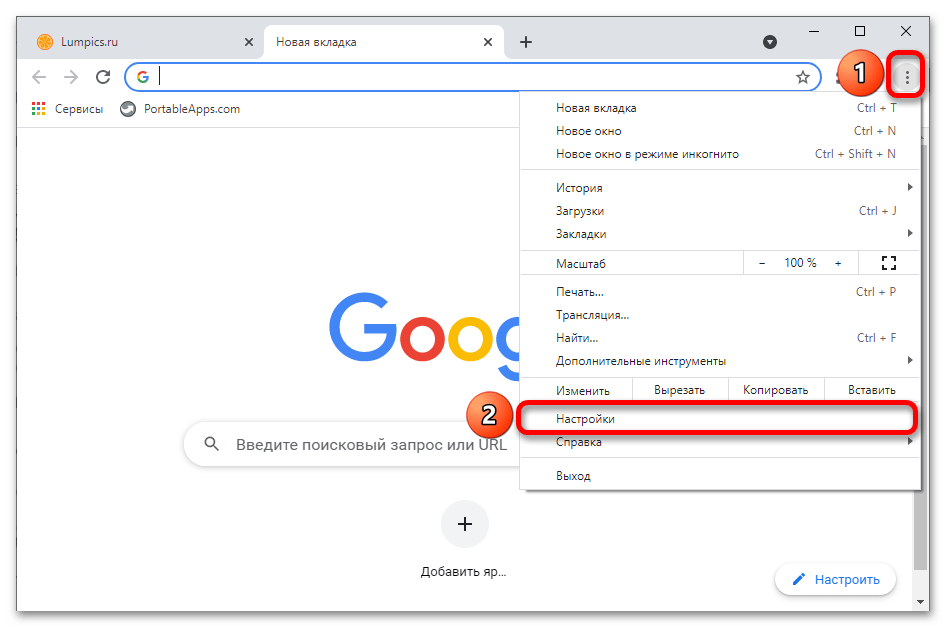

- Откройте Chrome.

- Нажмите на 3-точечное меню и откройте Настройки .

- Прокрутите вниз и раскройте раздел « Дополнительные параметры».

- Прокрутите вниз и нажмите « Открыть настройки прокси » в разделе «Система».

- Выберите настройки локальной сети .

- Снимите флажок « Автоматически определять настройки ».

- Снимите флажок « Использовать прокси-сервер для вашей локальной сети ».

- Подтвердите изменения и запустите VPN, а затем Chrome.

Проблемы с прокси-сервером довольно раздражающие. Сделайте их прошлым с помощью этого руководства.

Иногда прокси не может быть отключен независимо от того, что вы делаете. Мы подготовили простое руководство для такого случая.

Эти шаги должны показать вам, как отключить расширения Chrome:

- Откройте Chrome.

- Под 3-точечным меню выберите Дополнительные инструменты, а затем Расширения .

- Удалите все расширения конфиденциальности, связанные с прокси, и перезапустите Chrome.

5: перенастроить DNS

Вместо автоматически сгенерированного DNS вы можете попробовать применить общий Google DNS. Обычно все работает нормально с автоматическим получением IP-адреса, но стоит попробовать и изменить его.

Кроме того, это действие в сочетании с собственной перенастройкой VPN решило проблемы для многих пользователей. Выполните следующие действия для перенастройки DNS на вашем ПК:

- Щелкните правой кнопкой мыши значок подключения, расположенный на панели задач, и откройте настройки сети и Интернета .

- Нажмите « Изменить параметры адаптера ».

- Щелкните правой кнопкой мыши адаптер подключения по умолчанию и откройте « Свойства» .

- Выделите Протокол Интернета версии 4 (TCP / IPv4) и нажмите Свойства .

- Отметьте Использовать следующие адреса DNS-серверов.

- Под предпочитаемым DNS-сервером вставьте 8.8.8.8 .

- Под альтернативным DNS-сервером вставьте 8.8.4.4 .

- Подтвердите изменения и закройте настройки адаптера.

- Перейдите к настройкам VPN и убедитесь, что VPN позволяет изменять настройки DNS только при использовании.

- Перезагрузите компьютер и найдите изменения.

DNS-сервер не отвечает на Windows 10? Не волнуйтесь, у нас есть правильное решение для вас.

Если вы не можете изменить свой IP-адрес и DNS-сервер в Windows 10, ознакомьтесь с этим руководством, чтобы решить эту проблему.

6: временно отключить антивирус

Антивирусные решения прошли долгий путь от простых антивирусных решений. В настоящее время они поставляются в комплекте со всеми видами инструментов мониторинга и оптимизации системы и, прежде всего, сторонними брандмауэрами.

В настоящее время они поставляются в комплекте со всеми видами инструментов мониторинга и оптимизации системы и, прежде всего, сторонними брандмауэрами.

Это может пригодиться, особенно если вам нужен дополнительный уровень онлайн-безопасности .

Однако они также имеют тенденцию блокировать различные зависящие от соединения услуги и их дочерние компании. В этом случае они могут заблокировать ваш VPN и, таким образом, заблокировать доступ в Интернет через Chrome.

Чтобы решить эту проблему, вы можете отключить их навсегда или внести в белый список VPN и Chrome. Эта процедура отличается от различных решений, поэтому мы советуем вам проверить веб-сайт поддержки VPN для получения более подробной информации.

Кроме того, вы должны проверить Windows Firewall Firewall и создать исключение для VPN под рукой. Вот как это сделать за несколько простых шагов:

- На панели поиска Windows введите Разрешить и выберите « Разрешить приложение через брандмауэр Windows ».

- Нажмите на кнопку « Изменить настройки» .

- Найдите свой VPN в списке и установите флажок рядом с этим. Кроме того, убедитесь, что оба Государственный и частный сети включены.

- Подтвердите изменения и попробуйте снова подключиться через VPN.

Ваш антивирус блокирует VPN? Следуйте простым шагам из этого руководства и быстро решите проблему.

7: переустановите Chrome и VPN

Наконец, если ни одно из предыдущих решений не помогло вам, вы можете попробовать переустановить Chrome и VPN и перейти оттуда.

На оба приложения могут влиять различные изменения в экосистеме Windows, что делает их весьма подверженными ошибкам, вызванным обновлениями. По этой причине мы рекомендуем чистую переустановку в качестве последнего средства в этом вопросе.

Если вы не уверены, как полностью удалить Chrome и VPN, следуйте приведенным ниже инструкциям:

- В строке поиска Windows введите Control и откройте Панель управления из списка результатов.

- В представлении «Категория» нажмите « Удалить программу» в разделе «Программы».

- Щелкните правой кнопкой мыши по вашему VPN- решению и удалите его.

- использование IObit Uninstaller Pro (предлагается) или любой другой сторонний деинсталлятор для чистый все остальные файлы и записи реестра VPN сделал.

- Перезагрузите компьютер.

- Загрузите последнюю версию VPN на ваш выбор ( CyberGhostVPN — наш выбор) и установите ее.

Если вам нужна дополнительная информация о том, как удалить программы и приложения в Windows 10, посмотрите это специальное руководство .

Кроме того, если вы хотите узнать, как удалить остатки программного обеспечения с вашего ПК с Windows 10, мы подготовили простое руководство, чтобы помочь вам.

Вы не можете открыть панель управления? Посмотрите на это пошаговое руководство, чтобы найти решение.

Это должно сделать это. Не забудьте отправить заявку своему провайдеру VPN, если проблема не устранена. В стоимость пакета входит поддержка, поэтому обязательно попросите разрешение у ответственных поставщиков.

Если у вас есть альтернативное решение, которое мы забыли записать или задать вопрос относительно тех, кого мы зачислили, не стесняйтесь поделиться им с нами. Вы можете сделать это в разделе комментариев ниже.

СВЯЗАННЫЕ ИСТОРИИ, КОТОРЫЕ ВЫ ДОЛЖНЫ УЗНАТЬ:

Управление Google Chrome через групповые политики (GPO)

Обновлено 17.12.2019

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов России Pyatilistnik.org. В прошлой статье мы с вами устранили проблему со звуком в Windows 10. Сегодня я хочу вас научить массовому управлению и настройке браузера Google Chrome в домене Active Directory с помощью групповых политик GPO. Благодаря этому вы будите экономить время на рядовую настройку, но и сможете подбирать индивидуальные конфигурации под каждый отдел или пользователя.

Постановка задачи

Так как у вас есть развернутая инфраструктура Active Directory на базе Windows Server 2019 или по ниже, то у вас есть возможность централизованного управления компьютерами с помощью групповых политик. На текущий момент исходя из статистики браузеров, Google Chrome является самым популярным во всем мире и в большинстве организаций он установлен браузером по умолчанию. Вы как системный администратор просто обязаны уметь его администрировать под разные ситуации выдвигаемые бизнесом, и благо что это возможно сделать из привычного вам инструмента.

Ниже мы с вами научимся:

- Скачивать и устанавливать шаблон групповых политик (ADMX) для Google Chrome

- Создавать политику управления Google Chrome

- Применять политику управления Google Chrome

Загрузка шаблона политики Google Chrome

После того, как браузер Chrome установлен на корпоративных компьютерах ваших пользователей, вы можете использовать предпочитаемые локальные инструменты для применения политик на этих устройствах. Используя групповую политику Windows или предпочитаемый инструмент конфигурации для Mac или Linux. Чтобы помочь с настройкой политики, Google предоставляет ADMX шаблоны, которые вы можете легко установить и обновить. ADMX шаблон — это по сути набор правил, которые могут изменять настройки реестра на компьютерах

Используя групповую политику Windows или предпочитаемый инструмент конфигурации для Mac или Linux. Чтобы помочь с настройкой политики, Google предоставляет ADMX шаблоны, которые вы можете легко установить и обновить. ADMX шаблон — это по сути набор правил, которые могут изменять настройки реестра на компьютерах

Вы можете установить политики на уровне устройства, которые будут применяться независимо от того, используют ли пользователи браузер Chrome или входят в какую-либо учетную запись. Вы можете установить политики уровня пользователя, которые применяются при входе определенных пользователей на устройство. Вы можете применять политики, которые пользователи не могут изменять.

Первое, что вы должны сделать, это загрузить шаблон ADM и ADMX. Скачать архив вы можете по официальной ссылке:

На выходе у вас будет zip архив, который вы должны распаковать. Внутри архива будет три папки:

- chromeos — шаблоны для управления операционной системой chromeos

- common — В данной папке будут файлы с описаниями всех настроек

- windows — сами шаблоны ADM и ADMX для управления Google Chrome в Active Directory

Файлы chrome_policy_atomic_groups_list и chrome_policy_list покажут вам полное содержимое.

Вот пример содержимого:

Для Chromium и Google Chrome действуют одни и те же правила. В этом документе могут приводиться неизданные правила (т. е. те, которые действуют для ещё не изданных версий Google Chrome). Такие правила могут быть изменены или удалены без предупреждения, и для них не действуют никакие гарантии, в том числе те, которые касаются безопасности и конфиденциальности.Эти правила предназначены исключительно для настройки параметров, связанных с использованием Google Chrome внутри вашей организации. Использование этих правил вне организации (например, в публично распространяемой программе) может привести к тому, что Google и известные антивирусы будут считать ваш продукт вредоносным.

Еще хочу обратить внимание на то, что в папке policy_templates\windows\examples есть файл chrome.reg. В chrome.reg содержится пример для настройки реестра, вы его можете импортировать, как и с локального компьютера, так и через групповые политики.

Импортирование административного шаблона Google Chrome

Далее если вы планируете использование шаблона Google Chrome в Active Directory, то вы должны импортировать файлы ADM и ADMX в ваше хранилище административных шаблонов GPO, которое должны создать заранее, в противном случаем вам придется использовать папку C:\Windows\PolicyDefinitions на каждом компьютере, согласитесь, что это не самый умный вариант, бегать по всем и копировать туда политику, еще я покажу про локальное импортирование через оснастку GPMC.

Напоминаю, что в централизованном хранилище есть папка:

\короткое имя домена\SYSVOL\FQDN имя домена\Policies\PolicyDefinitions в моем примере \\root\SYSVOL\root.pyatilistnik.org\Policies\PolicyDefinitions

Далее вы берете и копируете в нее папки из:

- policy_templates\windows\admx папки en-US, ru-RU,файлы chrome.admx и google.admx

- C:\policy_templates\windows\adm папки en-US, ru-RU

В результате этой манипуляции у вас должны появиться шаблоны управления Google Chrome.

Если у вас нет централизованного хранилища групповых политик, то вы можете сделать импортирование шаблонов. Откройте оснастку «Управление групповой политикой«, сделать это лучше всего через вызов окна «Выполнить» ведя в нем gpmc.msc.

Далее нам необходимо создать новую групповую политику, для этого выберите нужное подразделение в вашей иерархии Active Directory, кликните по OU правым кликом и выберите пункт «Создать объект групповой политики в этом домене и связать его«.

Задаем ее именование, в моем примере это будет «Управление политиками Chrome», у вас будет исходя из ваших стандартов.

Переходим к редактированию созданной политики.

хочу отметить, что перед редактированием, хотя и после вы можете сразу настроить WMI GPO фильтры для того, чтобы политика применялась исключительно на определенное оборудование или произвести фильтрацию GPO, чтобы применить например к определенной группе или пользователю.Напоминаю, что политики можно применять на пользователя и на компьютер, но это не принципиально куда вы их будите импортировать. Откройте:

Откройте:

Конфигурацию компьютера — Политики — Административные шаблоны

Щелкаем по ним правым кликом и выбираем пункт «Добавление и удаление шаблонов», это и есть импорт административных шаблонов.

У вас откроется окно «Добавление и удаление шаблонов«, через кнопку «Добавить» выберите ваш ADM шаблон. Я выбрал русскую версию.

Далее у вас в списке появится ваш шаблон. Обращаю внимание, что в рамках одного объекта GPO вы без перезаписи не сможете подгрузить два ADM шаблона.

Обратите внимание, что у вас в административных шаблонах появился раздел «Классические административные шаблоны (ADM)» и под папка Google. В этой папке будет два вида настроек:

- Google Chrome — которые конечный пользователь не сможет изменить

- Google Chrome — Настройки по умолчанию (пользователи могут менять). Это можно сравнить с рекомендательными настройками.

На этом импорт административного шаблона по настройке и управлению браузером Google Chrome через средства групповых политик, можно считать завершенным.

Настройка политики по управлению параметрами Chrome через GPO

Тестировать я все политики буду на тестовой виртуальной машине с Windows 10. На данной тестовой системе есть браузер Google Chrome версия 79.0.3945.79 (Официальная сборка), (64 бит), на нем мы и будем производить эксперименты.

Раздел Google Cast

Google Cast — это собственный протокол, разработанный Google, который позволяет мобильным устройствам и персональным компьютерам запускать и контролировать воспроизведение потокового аудио/видео на совместимом устройстве, например цифровой мультимедийный проигрыватель подключенный к телевизору высокой четкости или домашней аудио системе.

- Включить Google Cast — Если выбрано значение «Включено» или правило не задано, пользователи смогут запускать Google Cast из меню приложения и контекстных меню страницы, а также с помощью элементов управления на сайтах с поддержкой Cast или через значок Cast на панели инструментов (если он есть).

Если выбрать значение «Отключено», функция Google Cast будет отключена.

Если выбрать значение «Отключено», функция Google Cast будет отключена.

- Показывать значок Google Cast — Если выбрано значение «Включено», значок Google Cast будет виден на панели инструментов или в дополнительном меню и пользователи не смогут удалить этот значок. Если выбрано значение «Отключено» или политика не задана, пользователи смогут закрепить или удалить значок через его контекстное меню. Если для политики EnableMediaRouter выбрано значение «Отключено», то значок Google Cast будет скрыт.

Раздел HTTP-аутентификация

Данный раздел, раньше назывался «Правила для HTTP-аутентификации» в его состав входят:

- Поддерживаемые протоколы аутентификации — данная настройка позволяет выбрать, какие схемы HTTP-аутентификации будут поддерживаться браузером Google Chrome. Среди возможных значения basic, digest, ntlm и negotiate. Можно указать несколько значений через запятую.Если правило не настроено, используются все четыре схемы.

- Отключить поиск записи CNAME при запросе на аутентификацию Kerberos — Указывает, создано ли название SPN Kerberos на основе канонического имени DNS или является оригинальным. Если этот параметр включен, поиск CNAME не выполняется, а название сервера используется в том виде, в каком оно было указано. Если он отключен, каноническое название сервера будет определяться с помощью поиска CNAME.

- Включить нестандартный порт в имя SPN Kerberos — данный параметр позволяет задать нестандартный порт в созданное название SPN Kerberos. Если этот параметр активен и указан нестандартный порт (то есть любой порт, кроме 80 или 443), будет включен в созданное название SPN Kerberos. Если этот параметр неактивен, в созданном названии SPN Kerberos порт не указывается.

- Белый список аутентификации сервера — Если просто, то это настройка для сквозной аутентификации SSO в в Google Chrome. созданное название SPN Kerberos.

Если этот параметр активен и указан нестандартный порт (то есть любой порт, кроме 80 или 443), он будет включен в созданное название SPN Kerberos. Если этот параметр неактивен, в созданном названии SPN Kerberos порт не указывается.

Если этот параметр активен и указан нестандартный порт (то есть любой порт, кроме 80 или 443), он будет включен в созданное название SPN Kerberos. Если этот параметр неактивен, в созданном названии SPN Kerberos порт не указывается.

- Белый список серверов Kerberos для передачи прав — Так же нужен для SSO. Определяет серверы, которым Google Chrome предоставляет учетные данные пользователей. Допускается указание названий серверов через запятую и использование подстановочных знаков (*). Если это правило не задано, Google Chrome не будет передавать учетные данные пользователя серверам, в том числе находящимся в сети интранет.

- Встречные запросы базовой аутентификации HTTP — Управляет отображением на странице всплывающих окон с запросами базовой аутентификации HTTP для стороннего вложенного содержания. Как правило, эта функция отключена в целях защиты от фишинга. Если это правило не настроено, эта функция также отключена, и стороннее вложенное содержание не может выводить запросы базовой аутентификации HTTP.

Раздел Legasy Browser Support

Данный раздел необходим для настройки устаревших версий браузера, тут есть вот такие настройки:

- Запуск альтернативного браузера для сайтов из списка — Это правило определяет, с помощью какой команды открывать URL в альтернативном браузере. Если правило не настроено, используется браузер по умолчанию конкретной платформы: Internet Explorer для Windows и Safari для macOS. В Linux запустить альтернативный браузер в этом случае не получится. Если задано значение ${ie}, ${firefox}, ${safari} или ${opera}, будет запущен соответствующий браузер, если он установлен. Параметр ${ie} доступен только для Windows, а ${safari} – только для Windows и macOS X. Если в качестве значения в правиле указан путь к файлу, этот файл будет использоваться как исполняемый.

- Параметры командной строки для альтернативного браузера — Это правило определяет параметры командной строки для запуска альтернативного браузера.

Если правило не настроено, в качестве параметра командной строки передается только URL. Если в правиле задан список строк, каждая из них передается в альтернативный браузер как отдельный параметр командной строки. В Windows параметры разделяются пробелами. В macOS и Linux параметры с пробелами могут обрабатываться как один параметр.Если элемент списка содержит переменную ${url}, то вместо нее будет подставлен URL открываемой страницы. Если в элементах списка нет переменной ${url}, URL появится в конце командной строки. Переменные среды расширены. В Windows значение переменной среды ABC передается символом %ABC%. В macOS X и Linux значение переменной среды ABC передается символом ${ABC}.

Если правило не настроено, в качестве параметра командной строки передается только URL. Если в правиле задан список строк, каждая из них передается в альтернативный браузер как отдельный параметр командной строки. В Windows параметры разделяются пробелами. В macOS и Linux параметры с пробелами могут обрабатываться как один параметр.Если элемент списка содержит переменную ${url}, то вместо нее будет подставлен URL открываемой страницы. Если в элементах списка нет переменной ${url}, URL появится в конце командной строки. Переменные среды расширены. В Windows значение переменной среды ABC передается символом %ABC%. В macOS X и Linux значение переменной среды ABC передается символом ${ABC}.

- Путь для запуска Chrome из альтернативного браузера — Это правило определяет, с помощью какой команды открывать URL в Google Chrome при переключении из Internet Explorer. Если надстройка «Поддержка альтернативного браузера» для Internet Explorer не установлена, это правило действовать не будет.

Если правило не настроено, Internet Explorer автоматически определяет путь к исполняемому файлу Google Chrome при запуске Google Chrome из Internet Explorer. Если правило настроено, оно будет использоваться для открытия Google Chrome при запуске Google Chrome из Internet Explorer. Кроме того, для правила можно указать путь к исполняемому файлу или добавить переменную ${chrome}, чтобы папка, в которой установлен браузер Chrome, определялась автоматически.

Если правило не настроено, Internet Explorer автоматически определяет путь к исполняемому файлу Google Chrome при запуске Google Chrome из Internet Explorer. Если правило настроено, оно будет использоваться для открытия Google Chrome при запуске Google Chrome из Internet Explorer. Кроме того, для правила можно указать путь к исполняемому файлу или добавить переменную ${chrome}, чтобы папка, в которой установлен браузер Chrome, определялась автоматически.

- Параметры командной строки для перехода из альтернативного браузера — Это правило определяет параметры командной строки для запуска Google Chrome из Internet Explorer. Если надстройка «Поддержка альтернативного браузера» для Internet Explorer не установлена, это правило действовать не будет. Если правило не настроено, Internet Explorer будет передавать Chrome только URL в качестве параметра командной строки.Если в правиле задан список строк, они будут разделены пробелами и переданы в Chrome как параметры командной строки.

Если элемент списка содержит переменную ${url}, то вместо нее будет подставлен URL открываемой страницы. Если в элементах списка нет переменной ${url}, URL появится в конце командной строки. Переменные среды расширены. В Windows в название переменной среды %ABC% подставляется ее значение ABC.

Если элемент списка содержит переменную ${url}, то вместо нее будет подставлен URL открываемой страницы. Если в элементах списка нет переменной ${url}, URL появится в конце командной строки. Переменные среды расширены. В Windows в название переменной среды %ABC% подставляется ее значение ABC.

- Задержка перед запуском альтернативного браузера (в миллисекундах) — Это правило определяет длительность ожидания перед запуском альтернативного браузера (в миллисекундах). Если правило не настроено или для него задано значение «0», Chrome будет запускать определенные URL сразу в альтернативном браузере. Если для правила задано числовое значение, оно будет определять количество миллисекунд, в течение которых Chrome будет показывать сообщение, а затем открывать альтернативный браузер.

- Включить функцию «Поддержка альтернативного браузер» — Данное правило настраивает в Google Chrome включение поддержки альтернативного браузера.

Если правило не настроено или для него задано значение false, Chrome не будет запускать определенные URL в альтернативном браузере. Если указано значение true, Chrome будет открывать некоторые URL в альтернативном браузере (например, Internet Explorer). Для настройки этой функции используются правила из группы «Legacy Browser support». Функция используется вместо расширения «‘Legacy Browser Support'». Настройки, заданные для расширения, будут перенесены в эту функцию, но мы настоятельно рекомендуем использовать вместо них правила Chrome. Это позволит обеспечить лучшую совместимость в будущем.

Если правило не настроено или для него задано значение false, Chrome не будет запускать определенные URL в альтернативном браузере. Если указано значение true, Chrome будет открывать некоторые URL в альтернативном браузере (например, Internet Explorer). Для настройки этой функции используются правила из группы «Legacy Browser support». Функция используется вместо расширения «‘Legacy Browser Support'». Настройки, заданные для расширения, будут перенесены в эту функцию, но мы настоятельно рекомендуем использовать вместо них правила Chrome. Это позволит обеспечить лучшую совместимость в будущем.

- URL XML-файла, содержащего список URL, которые должны загружаться в альтернативном браузере

- URL XML-файла, содержащего список URL, которые никогда не должны открываться в другом браузере

- Оставлять открытой последнюю вкладку в Chrome

- Сайты, которые должны открываться в альтернативном браузере

- Сайты, которые никогда не должны открываться в другом браузере

- Использовать правило SiteList из Internet Explorer для расширения «Поддержка альтернативного браузера»

Настройка главной и домашней страницы Google Chrome через GPO

- Отображать кнопку «Главная страница» на панели инструментов — Отображает кнопку главной страницы на панели инструментов Google Chrome.

Если этот параметр включен, кнопка всегда отображается; если он отключен, кнопка никогда не отображается. Когда этот параметр включен или выключен, пользователи не могут изменить его значение в Google Chrome. Если он не задан, пользователи могут сами выбрать, отображать ли кнопку главной страницы.

Если этот параметр включен, кнопка всегда отображается; если он отключен, кнопка никогда не отображается. Когда этот параметр включен или выключен, пользователи не могут изменить его значение в Google Chrome. Если он не задан, пользователи могут сами выбрать, отображать ли кнопку главной страницы.

Откроем на тестовой виртуальной машине браузер Google Chrome, найдите меню «Настройки«, кстати обратите внимание, что чуть ниже вам сообщат, что Chrome теперь управляется вашей организацией, это и есть указание на групповую политику.

Во внешнем виде у вас будет заблокирована опция «Показать кнопку главная страница» и значок на то, что управляется через групповую политику на уровне организации.

- Настройка URL домашней страницы — Настраивает URL главной страницы по умолчанию в Google Chrome и запрещает пользователям изменять его. Главная страница открывается при нажатии соответствующей кнопки. Страницы, открывающиеся при запуске браузера, определяются правилом RestoreOnStartup.

В качестве главной страницы можно указать определенный URL или использовать страницу быстрого доступа. В последнем случае это правило действовать не будет. Если вы включите эту настройку, пользователи не смогут изменить URL главной страницы в Google Chrome, но у них будет возможность установить вместо нее страницу быстрого доступа. Если правило не настроено, пользователи могут самостоятельно выбирать главную страницу (при условии, что не действует правило HomepageIsNewTabPage).

Я для тестирования назначу адрес своего блога http://pyatilistnik.org. Напоминаю, что это адрес сайта при нажатии на кнопку главная страница и выключить правило «Сделать страницу быстрого доступа главной». Обновим групповую политику на клиентской Windows 10 и проверим настройку.

- Сделать страницу быстрого доступа главной — Настраивает тип главной страницы по умолчанию в Google Chrome и запрещает пользователям менять ее настройки. В качестве главной страницы можно выбрать определенный URL или страницу быстрого доступа.

Если этот параметр включен, в качестве главной страницы всегда используется страница быстрого доступа, а заданный URL главной страницы игнорируется. Если этот параметр отключен, страница быстрого доступа будет открываться, только когда в качестве URL главной страницы указан путь chrome://newtab.

Если этот параметр включен, в качестве главной страницы всегда используется страница быстрого доступа, а заданный URL главной страницы игнорируется. Если этот параметр отключен, страница быстрого доступа будет открываться, только когда в качестве URL главной страницы указан путь chrome://newtab.

Когда этот параметр включен или отключен, пользователи не могут выбирать тип главной страницы в Google Chrome. Если значение не установлено, пользователи могут самостоятельно выбрать, устанавливать ли страницу быстрого доступа в качестве главной страницы. Правило можно установить только на устройствах Windows, входящих в домен Microsoft Active Directory, а также на устройствах Windows 10 Pro или Enterprise, зарегистрированных в консоли администратора.

- Настройка URL страницы быстрого доступа — Настраивает используемый по умолчанию URL страницы быстрого доступа и запрещает пользователям его изменять.

Страница быстрого доступа появляется, когда пользователь открывает новую вкладку или окно. Это правило не определяет, какие страницы открываются при запуске браузера. Для этого применяется правило RestoreOnStartup. Однако если страница быстрого доступа используется в качестве главной или стартовой страницы, это правило также распространяется и на них. Если правило не задано или URL не указан, используется страница быстрого доступа, установленная по умолчанию. Правило можно установить только на устройствах Windows, входящих в домен Microsoft Active Directory, а также на устройствах Windows 10 Pro или Enterprise, зарегистрированных в консоли администратора.

Это правило не определяет, какие страницы открываются при запуске браузера. Для этого применяется правило RestoreOnStartup. Однако если страница быстрого доступа используется в качестве главной или стартовой страницы, это правило также распространяется и на них. Если правило не задано или URL не указан, используется страница быстрого доступа, установленная по умолчанию. Правило можно установить только на устройствах Windows, входящих в домен Microsoft Active Directory, а также на устройствах Windows 10 Pro или Enterprise, зарегистрированных в консоли администратора.

Раздел диспетчер паролей

- Включить сохранение паролей — Если параметр включен, пользователи могут сохранять пароли в Google Chrome, чтобы они автоматически вводились при следующем входе на сайт. Если параметр отключен, пользователям нельзя сохранять новые пароли, но по-прежнему разрешается использовать уже сохраненные. Если правило включено или отключено, пользователи не могут изменить или перезаписать его в Google Chrome.

Если правило не настроено, сохранение паролей разрешено, но пользователи могут отключить эту функцию. С точки зрения безопасности я советую запрещать пользователям сохранять пароли в виду возможной компрометации. Уверяю вас, что будут возмущенные сотрудники, но их всегда можно спроваживать в отдел информационной безопасности.

Если правило не настроено, сохранение паролей разрешено, но пользователи могут отключить эту функцию. С точки зрения безопасности я советую запрещать пользователям сохранять пароли в виду возможной компрометации. Уверяю вас, что будут возмущенные сотрудники, но их всегда можно спроваживать в отдел информационной безопасности.

Проверить применение настроек данной политики вы можете на странице chrome://settings/passwords

- Включить проверку учетных данных на утечку — Это абсолютно новая функция, которая была реализована в Google Chrome 79. Это правило позволяет принудительно включить или отключить в Google Chrome проверку утечки учетных данных. Учтите, что даже когда для этого правила задано значение True, оно не будет действовать, если отключен Безопасный просмотр (с помощью правила или пользователем). Чтобы принудительно включить Безопасный просмотр, используйте правило SafeBrowsingEnabled.

Если это правило включено или отключено, пользователи не смогут изменить или переопределить его в Google Chrome. Если правило не настроено, то проверка утечки учетных данных разрешена, но пользователь может ее отключить.

Если правило не настроено, то проверка утечки учетных данных разрешена, но пользователь может ее отключить.

Раздел настройки безопасности просмотра

Данный раздел позволяет задать через групповые политики некоторые политики безопасности в Chrome:

- Включить безопасный просмотр — Включает функцию безопасного просмотра в Google Chrome и запрещает пользователям менять эту настройку. Если правило включено, безопасный просмотр будет всегда активен. Если правило отключено, безопасный просмотр будет всегда неактивен. Если правило включено или отключено, пользователи не смогут изменить или перезаписать настройку «Включить защиту от фишинга и вредоносного ПО» в Google Chrome.

Если значение не задано, безопасный просмотр будет включен, но пользователь сможет изменить эту настройку.

- Включает передачу расширенных отчетов Безопасного просмотра — Google Chrome и запрещает пользователям менять этот параметр.

Расширенные отчеты, включающие содержимое страниц и системную информацию, отправляются на серверы Google. Это помогает распознавать опасные приложения и сайты. Если задано значение True, система будет создавать и отправлять отчеты в случае необходимости (например, при появлении межстраничного предупреждения об опасности). Если задано значение False, система не будет отправлять отчеты. Если задано значение True или False, пользователи не смогут изменить этот параметр. Если значение не задано, пользователи смогут решать, отправлять отчеты или нет, и менять этот параметр.

Расширенные отчеты, включающие содержимое страниц и системную информацию, отправляются на серверы Google. Это помогает распознавать опасные приложения и сайты. Если задано значение True, система будет создавать и отправлять отчеты в случае необходимости (например, при появлении межстраничного предупреждения об опасности). Если задано значение False, система не будет отправлять отчеты. Если задано значение True или False, пользователи не смогут изменить этот параметр. Если значение не задано, пользователи смогут решать, отправлять отчеты или нет, и менять этот параметр.

- Настраивает список доверенных доменов для режима безопасного просмотра — Опасные ресурсы (например, фишинговые или ресурсы с вредоносным или нежелательным ПО) не будут проверяться в режиме безопасного просмотра, если URL будет содержать один из доменов, указанных в этом списке. Файлы, скачанные из этих доменов, не будут проверяться службой защиты загрузок. Если URL страницы будет содержать один из доверенных доменов, служба защиты паролей не будет следить за повторным использованием паролей.

Если этот параметр включен, доверенные домены не будут проверяться в режиме безопасного просмотра.Если параметр не установлен или отключен, функция безопасного просмотра будет по умолчанию проверять все ресурсы. Правило можно установить только на устройствах Windows, входящих в домен Microsoft Active Directory, а также на устройствах Windows 10 Pro или Enterprise, зарегистрированных в консоли администратора.

Если этот параметр включен, доверенные домены не будут проверяться в режиме безопасного просмотра.Если параметр не установлен или отключен, функция безопасного просмотра будет по умолчанию проверять все ресурсы. Правило можно установить только на устройствах Windows, входящих в домен Microsoft Active Directory, а также на устройствах Windows 10 Pro или Enterprise, зарегистрированных в консоли администратора.

- Тригер, при котором будет получено предупреждение от защиты паролем — Правило позволяет управлять триггером, при срабатывании которого пользователь получает предупреждение от службы защиты паролей о повторном вводе пароля на подозрительном сайте. Для определения пароля, нуждающегося в защите, можно использовать правила PasswordProtectionLoginURLs и PasswordProtectionChangePasswordURL. Если задано значение PasswordProtectionWarningOff, предупреждения не появляются. Если задано значение PasswordProtectionWarningOnPasswordReuse, предупреждение от службы защиты паролей появляется, когда пользователь повторно вводит пароль Google на сайте, не внесенном в белый список.

Если задано значение PasswordProtectionWarningOnPhishingReuse, предупреждение от службы защиты паролей появляется, когда пользователь повторно вводит пароль Google на фишинговом сайте. Если значение не задано, служба защиты паролей будет контролировать только пароли Google. Пользователи могут изменить эту настройку самостоятельно.

Если задано значение PasswordProtectionWarningOnPhishingReuse, предупреждение от службы защиты паролей появляется, когда пользователь повторно вводит пароль Google на фишинговом сайте. Если значение не задано, служба защиты паролей будет контролировать только пароли Google. Пользователи могут изменить эту настройку самостоятельно.

- Настроить список веб страниц для входа в корпоративный аккаунт, на которых сервис защиты паролей должен записывать цифровой отпечаток пароля — Настраивает список URL для входа в корпоративный аккаунт (только для протоколов HTTP и HTTPS). На этих страницах будет регистрироваться цифровой отпечаток пароля для определения повторного ввода. Чтобы цифровые отпечатки паролей корректно сохранялись в Google Chrome, страницы входа должны соответствовать требованиям, перечисленным в инструкции по адресу https://www.chromium.org/developers/design-documents/create-amazing-password-forms. Если правило включено, цифровой отпечаток будет сохранен в службе защиты паролей для определения повторного ввода пароля на странице входа.

Если значение не установлено или правило отключено, цифровые отпечатки будут сохраняться в службе защиты паролей только на странице https://accounts.google.com. Правило можно установить только на устройствах Windows, входящих в домен Microsoft Active Directory, а также на устройствах Windows 10 Pro или Enterprise, зарегистрированных в консоли администратора.

Если значение не установлено или правило отключено, цифровые отпечатки будут сохраняться в службе защиты паролей только на странице https://accounts.google.com. Правило можно установить только на устройствах Windows, входящих в домен Microsoft Active Directory, а также на устройствах Windows 10 Pro или Enterprise, зарегистрированных в консоли администратора.

- Настроить URL страницы смены пароля — Настраивает URL для смены пароля (только для протоколов HTTP и HTTPS). Служба защиты паролей перенаправляет пользователей на указанную страницу, чтобы изменить пароль после появления предупреждения в браузере. Чтобы Google Chrome корректно сохранил новый цифровой отпечаток, страница смены пароля должна соответствовать требованиям, перечисленным на странице https://www.chromium.org/developers/design-documents/create-amazing-password-forms. Если правило включено, служба защиты паролей перенаправляет пользователей на указанный URL, чтобы изменить пароль после появления предупреждения в браузере.

Если правило отключено или не настроено, служба защиты паролей перенаправляет пользователей на страницу https://myaccount.google.com. Правило можно установить только на устройствах Windows, входящих в домен Microsoft Active Directory, а также на устройствах Windows 10 Pro или Enterprise, зарегистрированных в консоли администратора.

Если правило отключено или не настроено, служба защиты паролей перенаправляет пользователей на страницу https://myaccount.google.com. Правило можно установить только на устройствах Windows, входящих в домен Microsoft Active Directory, а также на устройствах Windows 10 Pro или Enterprise, зарегистрированных в консоли администратора.

Раздел настройки контента

- Настройки файлов cookie по умолчанию — Позволяет разрешить или запретить хранение локальных данных. Правило можно задать для всех сайтов. Если вы выберете вариант «Хранить файлы cookie до конца сеанса», учтите следующее: когда Google Chrome работает в фоновом режиме, сеанс не завершается даже после того, как закрываются все окна. Подробную информацию вы найдете в описании правила BackgroundModeEnabled. Если вы не настроите DefaultCookiesSetting, будет действовать правило AllowCookies и пользователи смогут самостоятельно изменить его значение.

- Настройка изображений по умолчанию

- Контроль использования исключений для небезопасного контента

- Настройка JavaScript по умолчанию — Определяет, могут ли сайты запускать JavaScript.

Поддержку JavaScript можно разрешить или запретить для всех сайтов. Если это правило не настроено, действует правило AllowJavaScript, но пользователи могут самостоятельно изменить его значение.

Поддержку JavaScript можно разрешить или запретить для всех сайтов. Если это правило не настроено, действует правило AllowJavaScript, но пользователи могут самостоятельно изменить его значение. - Настройка по умолчанию для Flash — Позволяет разрешить или запретить автоматический запуск плагина Flash на всех сайтах. Плагин Flash можно настроить так, чтобы контент запускался при нажатии. Автоматический запуск плагина Flash разрешен только в доменах, перечисленных в правиле PluginsAllowedForUrls. Чтобы разрешить его на всех сайтах, добавьте в список доменов http://* и https://*. Если правило не настраивать, пользователь сможет сделать это самостоятельно.

- Настройки всплывающих окон по умолчанию — Позволяет запретить или разрешить всплывающие окна на всех сайтах. Если это правило не настроено, действует правило BlockPopups и пользователи могут самостоятельно изменить его значение.

- Настройка уведомлений по умолчанию — Позволяет указать, каким сайтам разрешено отображать уведомления на рабочем столе.

По умолчанию можно разрешить показ уведомлений, запретить его или настроить вывод запроса пользователю каждый раз, когда сайт должен показать уведомление. Если это правило не настроено, действует правило AskNotifications и пользователи могут самостоятельно изменить его значение.

По умолчанию можно разрешить показ уведомлений, запретить его или настроить вывод запроса пользователю каждый раз, когда сайт должен показать уведомление. Если это правило не настроено, действует правило AskNotifications и пользователи могут самостоятельно изменить его значение. - Настройка географического положения

- Контроль использования Web Bluetooth API

- Контроль использования WebUSB API

- Автоматический выбор клиентских сертификатов для сайтов

- Разрешить файлы cookie на этих сайтах — Правило позволяет задать список шаблонов URL для сайтов, которым разрешено сохранять файлы cookie. Если это правило не настроено, для всех сайтов используется глобальное значение по умолчанию на основе правила DefaultCookiesSetting (если оно настроено, в противном случае – на основе пользовательской конфигурации). Также рекомендуем ознакомиться с правилами CookiesBlockedForUrls и CookiesSessionOnlyForUrls. Шаблоны URL в этих трех правилах не должны конфликтовать, поскольку ни одно из правил не имеет приоритета.

- Блокировать файлы cookie на этих сайтах — Правило задает список шаблонов URL для сайтов, которым запрещено сохранять файлы cookie. Если это правило не настроено, для всех сайтов используется глобальное значение по умолчанию на основе правила DefaultCookiesSetting (если оно настроено, в противном случае – на основе пользовательской конфигурации). Также рекомендуем ознакомиться с правилами CookiesAllowedForUrls и CookiesSessionOnlyForUrls. Шаблоны URL в этих трех правилах не должны конфликтовать, поскольку ни одно из правил не имеет приоритета.

- Файлы Cookie, сохраненные с URL из списка, удаляются после окончания сеанса

- Разрешить показ изображений на этих сайтах

- Блокировать изображения на этих сайтах

- Разрешение небезопастного контента на текущих сайтах

- Блокировка небезопастного контента на текущих сайтах

- Разрешить JavaScript на этих сайтах

- Блокировать JavaScript на этих сайтах

- Использование ранее применяющегося для файлов cookie с атрибутом SameSite по умолчанию

- Вернуться к ранее применявшемуся поведению атрибута Samesite для файлов cookie на этих сайтах

- Разрешить запуск плагина Flash на этих сайтах

- Заблокировать плагин Flash на этих сайтах

- Разрешить всплывающие окна на этих сайтах

- Блокировать всплывающие окна на этих сайтах

- Разрешить уведомления на этих сайтах

- Блокировать уведомления на этих сайтах

- Автоматически разрешать этим сайтам подключение к USB-устройствам с предоставленными идентификаторами поставщика продукта

- Разрешить WebUSB на этих сайтах

- Блокировать WebUSB на этих сайтах

Раздел обмен сообщениями с оригинальными приложениями

- Создание черного списка для хостов обмена сообщениями с оригинальными приложениями — Позволяет настроить черный список для хостов обмена сообщениями с оригинальными приложениями.

Указанные в нем хосты не будут загружаться. В черный список, в котором указана звездочка (*), включаются все хосты, за исключением явно добавленных в белый. Если это правило не настроено, Google Chrome будет загружать все установленные хосты.

Указанные в нем хосты не будут загружаться. В черный список, в котором указана звездочка (*), включаются все хосты, за исключением явно добавленных в белый. Если это правило не настроено, Google Chrome будет загружать все установленные хосты. - Создание белого списка для хостов обмена сообщениями с оригинальными приложениями — Позволяет настроить белый список для хостов обмена сообщениями с оригинальными приложениями. Указанные в нем хосты будут исключены из черного списка. Если в черном списке указана звездочка (*), в него включаются все хосты. Будут загружаться только те из них, которые перечислены в белом списке. По умолчанию загрузка всех хостов разрешена, но если применяется правило, согласно которому все они входят в черный список, это правило можно переопределить, настроив белый.

- Разрешить установку хостов обмена сообщениями с оригинальными приложениями на уровне пользователей (без разрешения администратора) — Разрешает установку хостов обмена сообщениями с оригинальными приложениями на уровне пользователей.

Если параметр включен, Google Chrome разрешает использование установленных на уровне пользователей хостов обмена сообщениями с оригинальными приложениями. Если параметр отключен, Google Chrome будет использовать для обмена сообщениями с оригинальными приложениями только те хосты, которые установлены на уровне системы. Если правило не настроено, Google Chrome разрешает использование хостов обмена сообщениями с оригинальными приложениями на уровне пользователей.

Если параметр включен, Google Chrome разрешает использование установленных на уровне пользователей хостов обмена сообщениями с оригинальными приложениями. Если параметр отключен, Google Chrome будет использовать для обмена сообщениями с оригинальными приложениями только те хосты, которые установлены на уровне системы. Если правило не настроено, Google Chrome разрешает использование хостов обмена сообщениями с оригинальными приложениями на уровне пользователей.

Раздел печать

Далее у нас есть управление печатью Google Chrome через групповые политики, вот пункты из соответствующего раздела:

- Включить печать — Разрешить печать в Google Chrome и запретить пользователям менять эту настройку. Печать возможна, если этот параметр включен или не задан. Если он отключен, пользователи не могут печатать из Google Chrome. Печать будет запрещена в меню «Настройки», расширениях, приложениях JavaScript и т. д. Исключение составляют плагины, отправляющие задания на печать в обход Google Chrome.

Например, в контекстном меню некоторых приложений Flash имеется пункт «Печать» – на такие случаи это правило не распространяется.

Например, в контекстном меню некоторых приложений Flash имеется пункт «Печать» – на такие случаи это правило не распространяется. - Включить прокси-сервер Google Cloud Print — Google Chrome может действовать в качестве прокси-сервера между виртуальным принтером Google Cloud Print и обычными принтерами, подключенными к компьютеру. Если этот параметр включен или не настроен, пользователи могут включить прокси-сервер виртуального принтера, войдя в аккаунт Google. Если этот параметр отключен, пользователи не могут включить прокси-сервер, и принтеры на этом компьютере нельзя будет использовать как Google Cloud Print. Так, что если у вас вдруг не работает принтер в Windows или он ушел в автономную работу, я вам советую проверить данную настройку.

- Разрешить отправку документов на виртуальный принтер Google Cloud Print — Разрешает Google Chrome передавать задания печати на виртуальный принтер Google Cloud Print. ОБРАТИТЕ ВНИМАНИЕ: это правило относится только к поддержке Google Cloud Print в Google Chrome и не запрещает пользователям отправлять на печать документы с сайтов.

Если этот параметр включен или не задан, пользователи могут отправлять документы на Google Cloud Print из диалогового окна печати Google Chrome. Если он отключен, отправлять документы на Google Cloud Print из диалогового окна печати Google Chrome нельзя.

Если этот параметр включен или не задан, пользователи могут отправлять документы на Google Cloud Print из диалогового окна печати Google Chrome. Если он отключен, отправлять документы на Google Cloud Print из диалогового окна печати Google Chrome нельзя. - Отключить предварительный просмотр — Открывать системное диалоговое окно печати вместо окна предварительного просмотра. Когда этот параметр установлен, Google Chrome открывает системное окно вместо встроенного окна предварительного просмотра при печати страницы. Если параметр не установлен или задано значение false, при печати будет открываться окно предварительного просмотра.

- Печатать колонтитулы — Определяет возможность выбора печати колонтитулов в диалоговом окне печати. Если правило не задано, пользователь выбирает, печатать ли колонтитулы. Если правило отключено (False), в диалоговом окне печати нет возможности выбора и пользователь не может изменить эти настройки. Если правило активно (True), печать колонтитулов выбрана в диалоговом окне печати и пользователь не может изменить эти настройки.

- Правила выбора принтера по умолчанию — Переопределяет правила выбора принтера по умолчанию в сервисе «Google Chrome». Это правило определяет, как выбирается принтер по умолчанию в сервисе «Google Chrome», когда в профиле впервые запускается печать. Если правило настроено, Google Chrome выполнит поиск принтера, соответствующего всем указанным атрибутам, и установит его в качестве принтера по умолчанию. Если подходящих принтеров несколько, будет выбран тот, что был обнаружен первым. Если правило не настроено или подходящий принтер не найден вовремя, по умолчанию используется встроенный принтер PDF. Если он недоступен, принтер по умолчанию выбран не будет. Принтеры, подключенные к сервису «Google Cloud Print», относятся к типу «»cloud»», а все остальные – к типу «»local»». Если значение в поле не указано, то при поиске учитываются все допустимые значения этой категории. Например, если не указан тип подключения, будет выполнен поиск всех принтеров – как облачных, так и обычных.

Формат регулярных выражений должен соответствовать синтаксису JavaScript RegExp. Регистр имеет значение.

Формат регулярных выражений должен соответствовать синтаксису JavaScript RegExp. Регистр имеет значение. - Использовать системный принтер по умолчанию — Эта настройка обязывает Google Chrome использовать в режиме предварительного просмотра системный принтер по умолчанию, а не последний выбранный принтер. Если это правило отключено или не настроено, все задания печати, открытые в режиме предварительного просмотра, будут по умолчанию отправляться на последний выбранный принтер. Если правило настроено, задания печати, открытые в режиме предварительного просмотра, будут отправляться на системный принтер по умолчанию.

Раздел поисковая система

- Включить поисковую систему по умолчанию

- Название поисковой системы по умолчанию

- Ключевое слово для поисковой системы по умолчанию

- URL поиска для поисковой системы по умолчанию

- URL используемой по умолчанию поисковой системы для запроса подсказок

- Значок поисковой системы по умолчанию

- Кодировки поисковой системы по умолчанию

- Список дополнительных URL для поисковой системы по умолчанию

- Параметр функции поиска изображений для поисковой системы по умолчанию

- Показ URL страницы быстрого доступа в поисковой системе

- Параметры запросов POST к URL-адресу для поиска

- Параметры для запросов POST к URL-адресу поиска приложений

- Параметры для запросов POST к URL-адресу поиска изображений

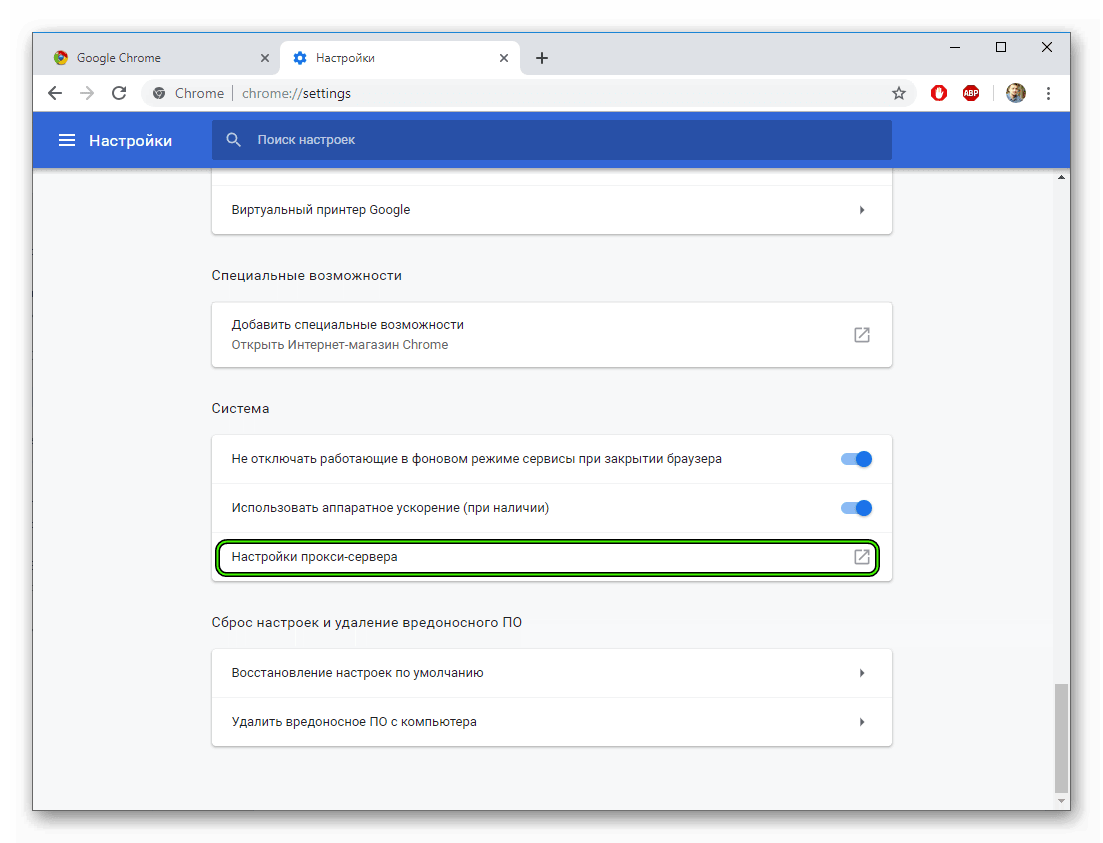

Раздел прокси-сервер

Ранее я вам уже описывал процесс запрета на изменение настроек прокси-сервера и там мы так же использовали групповые политики на уровне системы и Internet Explorer, тут в административном шаблоне Google Chrome есть свой раздел по управлению Proxy.

- Выбрать способ настройки прокси сервера — Правило позволяет задать прокси-сервер, используемый Google Chrome, и запрещает пользователям менять его настройки. Это правило действует, только если не настроено ProxySettings. Если вы решите отказаться от использования прокси-сервера и всегда устанавливать прямое соединение, все остальные параметры будут проигнорированы. Если вы выберете применение системных настроек прокси-сервера, все остальные параметры будут проигнорированы. Если вы выберете автоопределение прокси-сервера, все остальные параметры будут проигнорированы. Если вы хотите настроить прокси-сервер вручную, его параметры можно указать в правилах «Адрес или URL прокси-сервера» и «Список правил для игнорирования прокси-сервера». ARC-приложениям будет доступен только HTTP-прокси с наивысшим приоритетом. Если вы предпочитаете использовать PAC-скрипт, укажите его URL в правиле «URL файла PAC прокси-сервера». Подробная информация приведена на следующей странице:https://www.

chromium.org/developers/design-documents/network-settings#TOC-Command-line-options-for-proxy-sett. Если параметр включен, Google Chrome и ARC-приложения будут игнорировать все настройки прокси-сервера, указанные с помощью командной строки. Если правило не настроено, пользователи смогут выбрать параметры прокси-сервера самостоятельно.

chromium.org/developers/design-documents/network-settings#TOC-Command-line-options-for-proxy-sett. Если параметр включен, Google Chrome и ARC-приложения будут игнорировать все настройки прокси-сервера, указанные с помощью командной строки. Если правило не настроено, пользователи смогут выбрать параметры прокси-сервера самостоятельно. - Адрес или URL прокси-сервера — Позволяет указать URL прокси-сервера. Это правило действует, только если не задано ProxySettings, а в разделе «Выбрать способ настройки прокси-сервера» указан ручной режим. Если выбран какой-либо другой метод, не настраивайте это правило.

- URL файла PAC прокси-сервера — Позволяет указать URL файла PAC прокси-сервера. Это правило действует, только если не задано ProxySettings, а в разделе «Выбрать способ настройки прокси-сервера» указан ручной режим. Если выбран какой-либо другой метод, не настраивайте это правило.

- Правила игнорирования прокси-сервера — Google Chrome будет игнорировать любые прокси-серверы для хостов, перечисленных в этом списке.

Это правило действует, только если не задано ProxySettings, а в разделе «Выбрать способ настройки прокси-сервера» указан ручной режим. Если выбран какой-либо другой метод, не настраивайте это правило.

Это правило действует, только если не задано ProxySettings, а в разделе «Выбрать способ настройки прокси-сервера» указан ручной режим. Если выбран какой-либо другой метод, не настраивайте это правило.

Раздел расширения

- Настройка черного списка расширений

- Настройка белого списка расширений

- Создать белый список приложений и расширений, устанавливаемых принудительно

- Настроить источники для устранения расширений, приложений и пользовательских скриптов

- Разрешенные типы приложений и расширений

- Позволяет управлять расширениями

Раздел удаленный доступ

Если кто-то не знает, но с помощью Google Chrome можно свободно подключаться по RDP к другому компьютеру, и настройку данной политики можно так же осуществить в данном административном шаблоне.

- Настроить обязательные доменные имена для клиентов удаленного доступа

- Включить обход брандмауэра для хоста удаленного подключения

- Настроить доменные имена для хостов удаленного доступа

- Настройка префикса TalkGadget для хостов удаленного доступа

- Блокирование хостов для удаленного доступа

- Включает/Выключает аутентификацию без PIN-кода для хостов удаленного доступа

- Позволяет использовать аутентификацию Gnubby для хостов удаленного доступа

- Разрешить использование серверов ретрансляции хостами удаленного доступа