Публичный API

Публичный API позволяет быстро и просто воспользоваться функцией калькулятора и рассчитать стоимость перевозки, а также дополнительных услуг. Публичный API не требует регистрации в личном кабинете «ПЭК». Не нужно получать API-ключ и проходить авторизацию. Достаточно только передать все необходимые параметры (откуда, куда, параметры груза) через GET-запрос и получить стоимость.

Если необходимо рассчитать не только стоимость перевозки, но и использовать другие функции (проверить статус груза, запросить данные по всем грузам и др.), воспользуйтесь API личного кабинета.

Получение списка городов доставки

Ссылка для запроса списка городов: http://www.pecom.ru/ru/calc/towns.php. Формат возвращаемого результата:

{

‘название региона1’: {

id Города1: ‘Название Города1’,

id Города2: ‘Название Города2’,

id Города3: ‘Название Города3’

.

..............

},

‘название региона2’: {

id Города1: ‘Название Города1’,

id Города2: ‘Название Города2’,

id Города3: ‘Название Города3’

...............

}

...............

}Расчет стоимости перевозки/доставки

Ссылка для формирования запроса на расчет: http://calc.pecom.ru/bitrix/components/pecom/calc/ajax.php. Параметры передаются через GET-запрос.

| Параметр | Описание, пример использования |

|---|---|

| Параметры груза

places[0][]: 1 places[0][]: 2 places[0][]: 3 places[0][]: 4 places[0][]: 5 places[0][]: 1 places[0][]: 1 по очереди Ширина, Длина, Высота, Объем, Вес, Признак негабаритности груза, Признак ЗУ places[1][]: 3

places[1][]: 3

places[1][]: 3

places[1][]: 3

places[1][]: 3

places[1][]: 1

places[1][]: 1 | |

| take[town]: -457 | ID города забора |

| take[tent]: 1 | требуется растентровка при заборе |

| take[gidro]: 1 | требуется гидролифт при заборе |

| take[manip]: 1 | требуется манипулятор при заборе |

| take[speed]: 1 | Срочный забор (только для Москвы) |

| take[moscow]: 1 | Без въезда, МОЖД, ТТК, Садовое.

значения соответственно: 0,1,2,3 |

| deliver[town]: 64883 | ID города доставки |

| deliver[tent]: 1 | |

| deliver[gidro]: 1 | Требуется гидролифт при доставке |

| deliver[manip]: 1 | Требуется манипулятор при доставке |

| deliver[speed]: 0 | Срочная доставка (только для Москвы) |

| deliver[moscow]: 0 | Без въезда, МОЖД, ТТК, Садовое.

значения соответственно: 0,1,2,3 |

| plombir: 12 | Количество пломб |

| strah: 33 | |

| ashan: 1 | Доставка в Ашан |

| night: 1 | Забор в ночное время |

| pal: 3 | Требуется Запалечивание груза (0 - не требуется, значение больше нуля - количество палет) |

| pallets: 4 | Кол-во палет для расчет услуги палетной перевозки (только там, где эта услуга предоставляется) |

{

‘take’: [a,b,c],

‘auto’: [a,b,c],

‘alma_auto’: [a,b,c],

‘avia’: [a,b,c],

‘autonegabarit’: [a,b,c],

‘ADD’: [a,b,c],

‘ADD_1’: [a,b,c],

‘ADD_2’: [a,b,c],

‘ADD_3’: [a,b,c],

‘ADD_4’: [a,b,c],

‘deliver’: [a,b,c]

‘periods: ‘Строка’,

'aperiods: ‘Строка’,

‘error’: [‘err1’,’err2’]

}

где

take - данные по забору

auto - данные по автоперевозке без учета наценки за негабарит

alma_auto - только, если филиал-отправитель или филиал-получатель город Алматы, перевозка идет через Екатеринбург,

при этом в auto передаются данные по автоперевозке от места отправки до Екатеринбурга, в alma_auto - от Ектеринбурга

до места названчения

autonegabarit - данные по автоперевозке с учетом наценки за негабарит, если указан "Признак негабаритности"

хотя бы для одного из мест (иначе совпадает со значением auto)

avia - данные по авиаперевозке

ADD - дополнительные услуги (например, изготовление защитной транспортировочной упаковки)

ADD_1 - услуга пломбирования груза

ADD_2 - услуга Запалечивания груза

ADD_3 - услуга страхования груза

ADD_4 - услуга доставки в ночное время

deliver - данные по доставке

periods - сообщение о сроках и днях отправки груза при автоперевозке

aperiods - сообщение о сроках при авиаперевозке

a - Название услуги

b - Пояснение к услуге

c - Стоимость

Error - список ошибок выводимых пользователю. Если ключей auto или avia нет - значит услуга НЕ предоставляется

Общий результат

Автоперевозка:

take + auto + deliver + ADD + ADD_1 + ADD_2 + ADD_3 + ADD_4

Автоперевозка для Алматы:

take + auto + alma_auto + deliver + ADD + ADD_1 + ADD_2 + ADD_3 + ADD_4

Авиаперевозка:

take + avia + deliver + ADD + ADD_1 + ADD_2 + ADD_3 + ADD_4

Если ключей auto или avia нет - значит услуга НЕ предоставляется

Общий результат

Автоперевозка:

take + auto + deliver + ADD + ADD_1 + ADD_2 + ADD_3 + ADD_4

Автоперевозка для Алматы:

take + auto + alma_auto + deliver + ADD + ADD_1 + ADD_2 + ADD_3 + ADD_4

Авиаперевозка:

take + avia + deliver + ADD + ADD_1 + ADD_2 + ADD_3 + ADD_4

при наличии полей (auto или avia) соответственно.

Расчет палетной перевозки

Ссылка для формирования запроса на расчет палетной перевозки: http://pecom.ru/api/pallet.php. Параметры передаются через GET-запрос.

| Параметр | Описание, пример использования |

|---|---|

| from: 446 | ID города отправки. Доступна только Москва (446). |

| to: 448 | ID города получателя |

| type: 1 | Тип палеты: евро-стандарт (1), финская (2), американская (3) |

| amount: 1 | Количество палет в штуках |

{

‘cost’: ‘число’,

‘message’: ‘Строка’

}

где

cost - стоимость перевозки за 1 палету

message - дополнительное сообщение или сообщение об ошибке

Полезные статьи.

Автоматическая SSH-авторизация по ключу. LTD Beget.

Автоматическая SSH-авторизация по ключу. LTD Beget.Допустим, Вам необходимо настроить беспарольный вход по SSH, SCP или SFTP на удаленный сервер remote.org.ua под пользователем user. Если имя Вашего локального пользователя совпадает с удаленным, то user@ везде можно опустить.

Создание SSH-ключей

По умолчанию в корневой директории пользователя находится директория .ssh, если по какой то причине её нет, то создаём её командой:

1) Cоздаем открытый и закрытый ключ нашей локальной системы:

$ ssh-keygen -t rsa -q -N '' -f ~/.ssh/id_rsaПодробнее о ключах можете посмотреть с помощью команды:

2) Если в системе есть программа ssh-copy-id, то настраиваем удаленную систему на то, чтобы она авторизовывала SSH по открытому ключу:

$ ssh-copy-id -i ~/. ssh/id_rsa.pub [email protected]

ssh/id_rsa.pub [email protected]переходим к шагу 4

3) Если ssh-copy-id нет, то можно сделать это вручную.

Вот последовательность действий:

3.1) копируем открытый ключ на удаленную систему:

$ scp ~/.ssh/id_rsa.pub [email protected]:~3.2) Авторизуемся на удаленном сервере:

$ ssh [email protected]3.3) Заносим открытый ключ нашей локальный системы в авторизованные ключи удаленной системы, устанавливаем правильные права и «убираем за собой мусор»:

remote$ [ -d ~/.ssh ] || (mkdir ~/.ssh; chmod 711 ~/.ssh) # создаем директорию и даём права

remote$ cat ~/id_rsa.pub >> ~/.ssh/authorized_keys # добавляем открытый ключ

remote$ chmod 600 ~/.ssh/authorized_keys # делаем правильные права

remote$ rm ~/id_rsa.

pub # удаляем не нужное4) Проверяем, что все работает, запускаем на локальном компьютере:

$ ssh [email protected]Пример автоматического подключения из Windows через Putty и PuTTYgen

Для начала скачаем с официального сайта обе утилиты отсюда.

еперь утилитой PuTTYgen сгенерируем публичный и приватный ключ. Открываем утилиту и нажимаем Generate:

После нажатия, необходимо произвольно водить мышкой для заполнения массива случайных чисел, примерно в квадрате под полосой загрузки:

По окончании процесса генерации, утилита предоставит Вам сгенерированный приватный и публичный ключ. Публичный, который обведен красным прямоугольником, нужно занести в файл authorized_keys, который находится в папке . ssh корне Вашего аккаунта на сервере, а приватный ключ сохраняем себе на компьютер. Для этого нажимаем на кнопку Save private key. Учтите, что приватный ключ нельзя ни показывать, ни передавать, иначе смысл безопасного подключения теряется.

ssh корне Вашего аккаунта на сервере, а приватный ключ сохраняем себе на компьютер. Для этого нажимаем на кнопку Save private key. Учтите, что приватный ключ нельзя ни показывать, ни передавать, иначе смысл безопасного подключения теряется.

Сейчас скопируем публичный ключ в файл .ssh/authorized_keys находящийся на Вашем аккаунте. Для этого открываем утилиту Putty:

Вводим логин пользователя (он совпадает с именем от личного кабинета):

После ввода пароля видим, что нас вежливо приветствует система:

После этого полностью копируем публичный ключ из области, выделенной красным цветом (на слайде выше), в консоли пишем cat >> .ssh/authorized_keys << EOF, нажимаем Enter, затем вставляем публичный ключ, еще раз нажимаем Enter, пишем EOF и еще раз жмем Enter:

Отлично, ключ добавлен! Теперь проверим нашу беспарольную аутентификацию. Для этого открываем еще раз Putty, переходим во вкладку Auth затем нажимаем на Browse, выбираем наш приватный ключ, который мы сгенерировали и сохранили себе:

Для этого открываем еще раз Putty, переходим во вкладку Auth затем нажимаем на Browse, выбираем наш приватный ключ, который мы сгенерировали и сохранили себе:

Теперь перемещаемся во вкладку Session и, также как ранее, вводим адрес нашего сервера, в нашем случае — это matrix.beget.com затем нажимаем Open:

Теперь вводим логин пользователя, который совпадает с логином от входа в личный кабинет, в нашем случае — denia0d3. Дальше жмем Enter:

После этого мы попали на сервер, заметьте, БЕЗ ввода пароля, что достаточно удобно при частых подключениях:

Удачной работы! Если возникнут вопросы — напишите нам, пожалуйста, тикет из Панели управления аккаунта, раздел «Помощь и поддержка».

Cеминар Роскомнадзора по персональным данным / RUNET-ID

28 июня 2018 года в DEWORKACY на Полянке прошел публичный семинар для операторов персональных данных, организованный Роскомнадзором при поддержке РАЭК.

Первая часть семинара была посвящена итогам контрольно-надзорной деятельности Роскомнадзора в первом полугодии 2018 года. Во второй части семинара в формате “вопросы-ответы” участники обсудили темы, связанные с обработкой персданных, как в связи с реализацией требований отечественного законодательства, так и вследствие изменений в международной практике (с момента вступления в силу европейских правил GDPR).

Идея провести данное мероприятие возникла в мае 2018 года – в результате отраслевых запросов относительно трактовок и правоприменения в связи с исполнением 152-ФЗ, 242-ФЗ и европейского GDPR. Роскомнадзор и РАЭК выработали формат и концепцию мероприятия: публичный семинар на независимой площадке с присутствием компетентных представителей РКН, готовых к экспертному диалогу с отраслевыми специалистами.

В семинаре 28 июня приняли участие:

- Представители Роскомнадзора: ПАНКОВ Александр Александрович (Заместитель руководителя Роскомнадзора), КОНТЕМИРОВ Юрий Евгеньевич (Начальник управления Роскомнадзора по защите прав субъектов персональных данных), ЯКОВЛЕВА Анна Вячеславовна (Заместитель начальника отдела Роскомнадзора по защите прав субъектов персональных данных)

- Представители бизнес-сегмента

- Профильные эксперты и специалисты

- Представители общественных организаций и СМИ.

С полным списком участников (более 200 человек) можно ознакомиться здесь: Участники.

В ходе семинара были обсуждены следующие темы и вопросы:

- Общие итоги контрольно-надзорной деятельности Роскомнадзора в первом полугодии 2018 года

- Типовые нарушения, выявленные в ходе проверок операторов ПД

- Разъяснения о причинах повлекших наступление нарушений, их основные характеристики, способы недопущения и примеры устранения выявленных нарушений

- Отдельные вопросы взаимодействия проверяющих лиц с операторами в ходе проведения проверок

- Правоприменительная практика мероприятий систематического наблюдения в области персональных данных

- Представители Роскомнадзора ответили на вопросы участников семинара, связанные с обработкой ПД, в том числе и в связи с изменениями в международной практике (европейский GDPR).

Главные акценты семинара

Представители РКН разъяснили основные вопросы, возникающие при проведении проверок относительно исполнения 152-ФЗ компаниями, но, вместе с тем, признали, что часть законодательства нуждается в обновлении, в рамках исполнения программы Цифровая экономика РФ.

Представители РКН подтвердили основные принципы применения Европейского регламента на территории России – наличие у российской компании филиалов на территории ЕС или обработка данных по поручению европейской компании.

Вместе с тем, надзорный орган будет наблюдать за применительной практикой в Европе, и на текущий день изменений законодательства с этим связанных не планируется.

Наибольший интерес участников семинара вызвали такие темы, как:

- Соответствие целей обработки практике;

- Обезличивание персональных данных и практика работы с обезличенными данными;

- Порядок уведомления субъектов персональных данных;

- Способы и порядок получения согласия на обработку данных от субъекта;

- Взаимоотношения операторов персональных данных и третьих лиц, осуществляющих обработку по поручению.

Основные вопросы из зала (во второй части семинара) так или иначе касались следующих тем:

Основную волну вопросов вызвали положения о назначении ответственного за работу с персональными данными в компании (должен ли это быть один человек или может быть несколько, кто может быть назначен ответственным и какие у него обязанности), а также вопрос определения цели обработки персональных данных и необходимость оформления согласия на обработку на каждую из заявленных целей по отдельности.

Также обсуждалось, какую информацию можно отнести к персональным данным, совпадают ли понятия персональных данных и данных, позволяющих идентифицировать личность, в какой форме возможно получения согласия пользователя на обработку персональных данных (всегда ли возможно электронное согласие, или есть исключения).

Главный итог семинара. Дополнительное мероприятие в июле 2018

Тема и формат мероприятия показали свою востребованность: семинар позиционировался как открытая площадка для экспертного диалога и для получения ответов на вопросы, представляющие интерес для игроков отрасли, операторов персональных данных, интернет-компаний.

Интерес к семинару со стороны отрасли был так велик, что организаторам пришлось закрыть регистрацию на отметке в 220 участников, ранее чем за неделю до семинара. Поскольку поток заинтересованных участников, не успевших зарегистрироваться, нарастал, Роскомнадзор принял решение повторить мероприятие в июле 2018 года (подробности: http://rkn. gov.ru/news/rsoc/news58900.htm)

gov.ru/news/rsoc/news58900.htm)

Напомним, что ранее (с 2015 года) РАЭК вела систематические наблюдения за новшествами в области законодательства, регулирующего оборот персданных,а также специалисты РАЭК агрегировали экспертизу и разъяснения по ним – в формате специального сайта http://pd-info.ru

Официальная страница с итогами семинара Роскомнадзора для операторов персональных данных от 28 июня 2018 года: https://runet-id.com/event/rknseminar18/

Анонс

28 июня 2018 года Роскомнадзор проводит публичный семинар для операторов персональных данных – по итогам контрольно-надзорной деятельности ведомства в первом полугодии 2018 года.

Публичный семинар для операторов персональных данных:

28 июня 2018 года с 10:00 до 13:00 в Corporate Innovation Hub (г. Москва, Б. Полянка 2/10) Роскомнадзор при поддержке РАЭК проводит публичный семинар для операторов персональных данных – по итогам контрольно-надзорной деятельности ведомства в первом полугодии 2018 года.

Мероприятие представляет интерес как для операторов персональных данных, так и для отраслевых экспертов. Семинар позиционируется как открытая площадка для экспертного диалога и для получения ответов на вопросы, представляющие интерес для игроков отрасли, операторов персональных данных, интернет-компаний.

Спикеры семинара (со стороны Роскомнадзора):Предварительные вопросы к обсуждению (в ходе семинара):

Типовые нарушения, выявленные в ходе проверок операторов ПД;

Разъяснения о причинах повлекших наступление нарушений, их основные характеристики, способы недопущения и примеры устранения выявленных нарушений;

Отдельные вопросы взаимодействия проверяющих лиц с операторами в ходе проведения проверок;

Правоприменительная практика мероприятий систематического наблюдения в области персональных данных;

Ответы на вопросы участников семинара, связанные с обработкой ПД, в том числе и по международной практике (европейский GDPR).

Семинар проходит по инициативе и при поддержке Роскомнадзора и Ассоциации электронных коммуникаций (РАЭК). Анонс семинара на сайте Роскомнадзора: http://rkn.gov.ru/news/rsoc/news58404.htm

Регистрация на мероприятие окончена. За дополнительной информацией обращайтесь на почту [email protected]Место проведения:

г. Москва, ул. Большая Полянка, д.2/10, стр.1

DEWORKACY (Corporate Innovation Hub)

AtriumHall

UPDATE: Роскомнадзор во вторник, 31 июля, провел День открытых дверей для операторов персональных данных, приуроченный к годовщине со дня принятия Федерального закона №152-ФЗ «О персональных данных». Открывая мероприятие, заместитель руководителя Роскомнадзора Александр Панков, отметил, что проводимые Федеральной службой дни открытых дверей стали хорошей традицией, востребованной формой разъяснения операторам персональных данных особенностей исполнения профильного законодательства. Ниже представлены материалы по его итогам:

Ниже представлены материалы по его итогам:

- 1. Презентация заместителя руководителя Роскомнадзора А.А. Панкова (PDF, 1.11 Mb)

- 2. Презентация заместителя начальника Управления по защите прав субъектов персональных данных А.Х. Гафуровой (PDF, 282.86 Kb)

- 3. Презентация заместителя начальника отдела организации контроля и надзора за соответствием обработки персональных данных Управления по защите прав субъектов персональных данных А.В. Яковлевой (PDF, 1.26 Mb)

- 4. Презентация члена Консультативного совета, директора исполкома Национального Дельфийского совета России А. В. Понявина. (PDF, 1.30 Mb)

Роскомнадзор во вторник, 31 июля, провел День открытых дверей для операторов персональных данных, приуроченный к годовщине со дня принятия Федерального закона №152-ФЗ «О персональных данных.

Подробнее о площадке >>

Подробнее о мероприятии >>

| Управление подписками | /_layouts/images/ReportServer/Manage_Subscription. gif gif | /mouo-volzhsk/_layouts/ReportServer/ManageSubscriptions.aspx?list={ListId}&ID={ItemId} | 0x80 | 0x0 | FileType | rdl | 350 |

| Управление источниками данных | /mouo-volzhsk/_layouts/ReportServer/DataSourceList.aspx?list={ListId}&ID={ItemId} | 0x0 | 0x20 | FileType | rdl | 351 | |

| Управление параметрами | /mouo-volzhsk/_layouts/ReportServer/ParameterList.aspx?list={ListId}&ID={ItemId} | 0x0 | 0x4 | FileType | rdl | 352 | |

| Управление параметрами обработки | /mouo-volzhsk/_layouts/ReportServer/ReportExecution.aspx?list={ListId}&ID={ItemId} | 0x0 | 0x4 | FileType | rdl | 353 | |

| Просмотр журнала отчета | /mouo-volzhsk/_layouts/ReportServer/ReportHistory.aspx?list={ListId}&ID={ItemId} | 0x0 | 0x40 | FileType | rdl | 354 | |

| Просмотр зависимых элементов | /mouo-volzhsk/_layouts/ReportServer/DependentItems. aspx?list={ListId}&ID={ItemId} aspx?list={ListId}&ID={ItemId} | 0x0 | 0x4 | FileType | rsds | 350 | |

| Изменить определение источника данных | /mouo-volzhsk/_layouts/ReportServer/SharedDataSource.aspx?list={ListId}&ID={ItemId} | 0x0 | 0x4 | FileType | rsds | 351 | |

| Просмотр зависимых элементов | /mouo-volzhsk/_layouts/ReportServer/DependentItems.aspx?list={ListId}&ID={ItemId} | 0x0 | 0x4 | FileType | smdl | 350 | |

| Управление отчетами с дополнительной информацией | /mouo-volzhsk/_layouts/ReportServer/ModelClickThrough.aspx?list={ListId}&ID={ItemId} | 0x0 | 0x4 | FileType | smdl | 352 | |

| Управление безопасностью элементов модели | /mouo-volzhsk/_layouts/ReportServer/ModelItemSecurity.aspx?list={ListId}&ID={ItemId} | 0x0 | 0x2000000 | FileType | smdl | 353 | |

| Повторно создать модель | /mouo-volzhsk/_layouts/ReportServer/GenerateModel. aspx?list={ListId}&ID={ItemId} aspx?list={ListId}&ID={ItemId} | 0x0 | 0x4 | FileType | smdl | 354 | |

| Управление источниками данных | /mouo-volzhsk/_layouts/ReportServer/DataSourceList.aspx?list={ListId}&ID={ItemId} | 0x0 | 0x20 | FileType | smdl | 351 | |

| Загрузить в построителе отчетов | /mouo-volzhsk/_layouts/ReportServer/RSAction.aspx?RSAction=ReportBuilderModelContext&list={ListId}&ID={ItemId} | 0x0 | 0x2 | FileType | smdl | 250 | |

| Изменить в построителе отчетов | /_layouts/images/ReportServer/EditReport.gif | /mouo-volzhsk/_layouts/ReportServer/RSAction.aspx?RSAction=ReportBuilderReportContext&list={ListId}&ID={ItemId} | 0x0 | 0x4 | FileType | rdl | 250 |

| Редактировать в веб-обозревателе | /_layouts/images/icxddoc.gif | /mouo-volzhsk/_layouts/formserver.aspx?XsnLocation={ItemUrl}&OpenIn=Browser | 0x0 | 0x1 | FileType | xsn | 255 |

| Редактировать в веб-обозревателе | /_layouts/images/icxddoc. gif gif | /mouo-volzhsk/_layouts/formserver.aspx?XmlLocation={ItemUrl}&OpenIn=Browser | 0x0 | 0x1 | ProgId | InfoPath.Document | 255 |

| Редактировать в веб-обозревателе | /_layouts/images/icxddoc.gif | /mouo-volzhsk/_layouts/formserver.aspx?XmlLocation={ItemUrl}&OpenIn=Browser | 0x0 | 0x1 | ProgId | InfoPath.Document.2 | 255 |

| Редактировать в веб-обозревателе | /_layouts/images/icxddoc.gif | /mouo-volzhsk/_layouts/formserver.aspx?XmlLocation={ItemUrl}&OpenIn=Browser | 0x0 | 0x1 | ProgId | InfoPath.Document.3 | 255 |

| Редактировать в веб-обозревателе | /_layouts/images/icxddoc.gif | /mouo-volzhsk/_layouts/formserver.aspx?XmlLocation={ItemUrl}&OpenIn=Browser | 0x0 | 0x1 | ProgId | InfoPath.Document.4 | 255 |

| Просмотр в веб-обозревателе | /_layouts/images/ichtmxls. gif gif | /mouo-volzhsk/_layouts/xlviewer.aspx?listguid={ListId}&itemid={ItemId}&DefaultItemOpen=1 | 0x0 | 0x1 | FileType | xlsx | 255 |

| Просмотр в веб-обозревателе | /_layouts/images/ichtmxls.gif | /mouo-volzhsk/_layouts/xlviewer.aspx?listguid={ListId}&itemid={ItemId}&DefaultItemOpen=1 | 0x0 | 0x1 | FileType | xlsb | 255 |

| Снимок в Excel | /_layouts/images/ewr134.gif | /mouo-volzhsk/_layouts/xlviewer.aspx?listguid={ListId}&itemid={ItemId}&Snapshot=1 | 0x0 | 0x1 | FileType | xlsx | 256 |

| Снимок в Excel | /_layouts/images/ewr134.gif | /mouo-volzhsk/_layouts/xlviewer.aspx?listguid={ListId}&itemid={ItemId}&Snapshot=1 | 0x0 | 0x1 | FileType | xlsb | 256 |

Настройка ключей SSH в Ubuntu 20.04

Введение

SSH или защищенная оболочка — это шифрованный протокол, используемый для администриования и связи с серверами. При работе с сервером Ubuntu вы проведете больше всего времени в сеансах терминала с подключением к серверу через SSH.

При работе с сервером Ubuntu вы проведете больше всего времени в сеансах терминала с подключением к серверу через SSH.

В этом руководстве мы рассмотрим процесс настройки ключей SSH для установки Ubuntu 20.04. Ключи SSH обеспечивают удобный и защищенный способ входа на сервер, и их рекомендуется использовать для всех пользователей.

Шаг 1 — Создание пары ключей

Первый шаг — создание пары ключей на клиентской системе (обычно на вашем компьютере):

По умолчанию последние версии ssh-keygen будут создавать 3072-битную пару ключей RSA, которая достаточно безопасна для большинства сценариев использования (вы можете также добавить к этой команде флаг -b 4096 для получения 4096-битного ключа).

После ввода команды вы должны увидеть следующее:

Output

Generating public/private rsa key pair.

Enter file in which to save the key (/your_home/.ssh/id_rsa):

Нажмите ENTER, чтобы сохранить пару ключей в подкаталог . домашнего каталога или укажите альтернативный путь. ssh/

ssh/

Если вы ранее создали пару ключей SSH, вы можете увидеть следующую строку:

Output

/home/your_home/.ssh/id_rsa already exists.

Overwrite (y/n)?

Если вы решите перезаписать ключ на диске, вы больше не сможете выполнять аутентификацию с помощью предыдущего ключа. Будьте осторожны при выборе варианта yes, потому что этот процесс уничтожает ключи, и его нельзя отменить.

Затем вы должны увидеть следующую строку:

Output

Enter passphrase (empty for no passphrase):

Здесь вы можете ввести защищенный пароль, что настоятельно рекомендуется сделать. Пароль добавляет дополнительный уровень безопасности для защиты от входа в систему несанкционированных пользователей. Дополнительную информацию о безопасности можно найти в нашем обучающем модуле Настройка аутентификации на базе ключей SSH на сервере Linux.

Вывод затем должен выглядеть примерно следующим образом:

Output

Your identification has been saved in /your_home/. ssh/id_rsa

Your public key has been saved in /your_home/.ssh/id_rsa.pub

The key fingerprint is:

SHA256:/hk7MJ5n5aiqdfTVUZr+2Qt+qCiS7BIm5Iv0dxrc3ks user@host

The key's randomart image is:

+---[RSA 3072]----+

| .|

| + |

| + |

| . o . |

|o S . o |

| + o. .oo. .. .o|

|o = oooooEo+ ...o|

|.. o *o+=.*+o....|

| =+=ooB=o.... |

+----[SHA256]-----+

ssh/id_rsa

Your public key has been saved in /your_home/.ssh/id_rsa.pub

The key fingerprint is:

SHA256:/hk7MJ5n5aiqdfTVUZr+2Qt+qCiS7BIm5Iv0dxrc3ks user@host

The key's randomart image is:

+---[RSA 3072]----+

| .|

| + |

| + |

| . o . |

|o S . o |

| + o. .oo. .. .o|

|o = oooooEo+ ...o|

|.. o *o+=.*+o....|

| =+=ooB=o.... |

+----[SHA256]-----+

Теперь у вас есть открытый и закрытый ключи, которые вы можете использовать для аутентификации. Наследующем шаге вам нужно разместить открытый ключ на сервере, чтобы вы могли использовать аутентификацию на базе ключей SSH для входа в систему.

Шаг 2 — Копирование открытого ключа на сервер Ubuntu

Самый быстрый способ скопировать открытый ключ на хост Ubuntu — использовать утилиту ssh-copy-id. Это самый простой способ, поэтому его рекомендуется использовать, если он доступен. Если на клиентском компьютере нет утилиты ssh-copy-id, вы можете использовать один из двух альтернативных методов, описанных в этом разделе (копирование через SSH на базе пароля или копирование ключа вручную).

Копирование открытого ключа с помощью утилиты

ssh-copy-idУтилита ssh-copy-id по умолчанию входит в состав многих операционных систем, поэтому она может быть доступна на вашем локальном компьютере. Чтобы этот метод сработал, вы должны уже настроить защищенный паролем доступ к серверу через SSH.

Для использования этой утилиты укажите удаленный хост, к которому вы хотите подключиться, и учетную запись пользователя, к которой у вас есть доступ через SSH с использованием пароля. Ваш открытый ключ SSH будет скопирован в эту учетную запись.

Синтаксис выглядит следующим образом:

- ssh-copy-id username@remote_host

Вы можете увидеть следующее сообщение:

Output

The authenticity of host '203.0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yes

Это означает, что ваш локальный компьютер не распознает удаленный хост. Это произойдет при первом подключении к новому хосту. Введите «yes» и нажмите

Это произойдет при первом подключении к новому хосту. Введите «yes» и нажмите ENTER, чтобы продолжить.

Затем утилита проведет сканирование локальной учетной записи для поиска ранее созданного ключа id_rsa.pub. Когда ключ будет найден, вам будет предложено ввести пароль учетной записи удаленного пользователя:

Output

/usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed

/usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys

[email protected]'s password:

Введите пароль (для безопасности вводимый текст не будет отображаться) и нажмите ENTER. Утилита подключится к учетной записи на удаленном хосте, используя указанный вами пароль. Затем содержимое ключа ~/.ssh/id_rsa.pub будет скопировано в основной каталог ~/.ssh удаленной учетной записи в файл с именем authorized_keys.

Вы должны увидеть следующий результат:

Output

Number of key(s) added: 1

Now try logging into the machine, with: "ssh '[email protected]'"

and check to make sure that only the key(s) you wanted were added.

Теперь ваш ключ id_rsa.pub выгружен в удаленную учетную запись. Вы можете переходить к шагу 3.

Копирование открытого ключа с помощью SSH

Если у вас нет ssh-copy-id, но вы активировали защищенный паролем доступ к учетной записи на вашем сервере через SSH, вы можете выгрузить ключи с помощью стандартного метода SSH.

Для этого нужно использовать команду cat, чтобы прочитать содержимое открытого ключа SSH на локальном компьютере и передать его через соединение SSH на удаленный сервер.

Также мы можем убедиться, что директория ~/.ssh существует и имеет правильные разрешения для используемой нами учетной записи.

Мы можем вывести переданное содержимое в файл с именем authorized_keys в этом каталоге. Мы используем символ перенаправления

Мы используем символ перенаправления >>, чтобы дополнять содержимое, а не заменять его. Это позволяет добавлять ключи без уничтожения ранее добавленных ключей.

Полная команда выглядит следующим образом:

- cat ~/.ssh/id_rsa.pub | ssh username@remote_host "mkdir -p ~/.ssh && touch ~/.ssh/authorized_keys && chmod -R go= ~/.ssh && cat >> ~/.ssh/authorized_keys"

Вы можете увидеть следующее сообщение:

Output

The authenticity of host '203.0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yes

Это означает, что ваш локальный компьютер не распознает удаленный хост. Это произойдет при первом подключении к новому хосту. Введите yes и нажмите ENTER, чтобы продолжить.

После этого вам нужно будет ввести пароль учетной записи удаленного пользователя:

Output

username@203. 0.113.1's password:

0.113.1's password:

После ввода пароля содержимое ключа id_rsa.pub будет скопировано в конец файла authorized_keys учетной записи удаленного пользователя. Если операция выполнена успешно, переходите к шагу 3.

Копирование открытого ключа вручную

Если для вашего сервера не настроен защищенный паролем доступ через SSH, вам нужно будет выполнить вышеописанную процедуру вручную.

Мы вручную добавим содержимое вашего файла id_rsa.pub в файл ~/.ssh/authorized_keys на удаленном компьютере.

Чтобы вывести содержимое ключа id_rsa.pub, введите на локальном компьютере следующую команду:

Вы увидите содержимое ключа, которое должно выглядеть следующим образом:

Output

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAQCqql6MzstZYh2TmWWv11q5O3pISj2ZFl9Hgh2JLknLLx44+tXfJ7mIrKNxOOwxIxvcBF8PXSYvobFYEZjGIVCEAjrUzLiIxbyCoxVyle7Q+bqgZ8SeeM8wzytsY+dVGcBxF6N4JS+zVk5eMcV385gG3Y6ON3EG112n6d+SMXY0OEBIcO6x+PnUSGHrSgpBgX7Ks1r7xqFa7heJLLt2wWwkARptX7udSq05paBhcpB0pHtA1Rfz3K2B+ZVIpSDfki9UVKzT8JUmwW6NNzSgxUfQHGwnW7kj4jp4AT0VZk3ADw497M2G/12N0PPB5CnhHf7ovgy6nL1ikrygTKRFmNZISvAcywB9GVqNAVE+ZHDSCuURNsAInVzgYo9xgJDW8wUw2o8U77+xiFxgI5QSZX3Iq7YLMgeksaO4rBJEa54k8m5wEiEE1nUhLuJ0X/vh3xPff6SQ1BL/zkOhvJCACK6Vb15mDOeCSq54Cr7kvS46itMosi/uS66+PujOO+xt/2FWYepz6ZlN70bRly57Q06J+ZJoc9FfBCbCyYH7U/ASsmY095ywPsBo1XQ9PqhnN1/YOorJ068foQDNVpm146mUpILVxmq41Cj55YKHEazXGsdBIbXWhcrRf4G2fJLRcGUr9q8/lERo9oxRm5JFX6TCmj6kmiFqv+Ow9gI0x8GvaQ== demo@test

Получите доступ к удаленному хосту с использованием любого доступного метода.

После получения доступа к учетной записи на удаленном сервере убедитесь, что каталог ~/.ssh существует. При необходимости эта команда создаст директорию, а если она уже существует, команда ничего не сделает:

Теперь вы можете создать или изменить файл authorized_keys в этой директории. Вы можете добавить содержимое файла id_rsa.pub в конец файла authorized_keys и при необходимости создать его с помощью этой команды:

- echo public_key_string >> ~/.ssh/authorized_keys

В вышеуказанной команде замените public_key_string результатами команды cat ~/.ssh/id_rsa.pub, выполненной на локальном компьютере. Она должна начинаться с ssh-rsa AAAA....

Наконец, нужно убедиться, что директория ~/.ssh и файл authorized_keys имеют соответствующий набор разрешений:

При этом будут рекурсивно удалены все разрешения «group» и «other» для директории ~/.. ssh/

ssh/

Если вы используете учетную запись root для настройки ключей учетной записи пользователя, важно учитывать, что директория ~/.ssh принадлежит пользователю, а не пользователю root:

- chown -R sammy:sammy ~/.ssh

В этом обучающем модуле мы используем имя пользователя sammy, но вы можете заменить его в вышеприведенной команде другим используемым вами именем.

Теперь мы можем попробовать настроить аутентификацию без пароля на нашем сервере Ubuntu.

Шаг 3 — Аутентификация на вашем сервере Ubuntu с помощью ключей SSH

Если вы успешно выполнили одну из вышеописанных процедур, вы сможете войти на удаленный хост без пароля учетной записи для удаленного хоста.

Базовый процесс выглядит аналогично:

Если вы подключаетесь к этому хосту первый раз (если вы используете указанный выше последний метод), вы сможете увидеть следующее:

Output

The authenticity of host '203. 0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yes

0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yes

Это означает, что ваш локальный компьютер не распознает удаленный хост. Введите «yes» и нажмите ENTER, чтобы продолжить.

Если вы не указывали пароль для своего закрытого ключа, вы войдете в систему немедленно. Если вы указали пароль закрытого ключа при создании ключа, вам будет предложено ввести его сейчас (для безопасности вводимые символы не будут отображаться в сеансе терминала). После аутентификации в оболочке откроется новый сеанс с настроенной учетной записью на сервере Ubuntu.

Если аутентификация на базе ключа выполнена успешно, вы можете перейти к изучению дополнительных возможностей защиты системы посредством отключения аутентификации с помощью пароля.

Шаг 4 — Отключение аутентификации с помощью пароля на сервере

Если вы смогли войти в свою учетную запись с помощью SSH без пароля, это означает, что вы успешно настроили для своей учетной записи аутентификацию на базе ключей SSH. Однако механизм аутентификации по паролю все еще активен, то есть ваш сервер может подвергнуться атаке посредством простого перебора паролей.

Однако механизм аутентификации по паролю все еще активен, то есть ваш сервер может подвергнуться атаке посредством простого перебора паролей.

Прежде чем выполнять описанные в настоящем разделе шаги, убедитесь, что вы настроили аутентификацию на базе ключей SSH для учетной записи root на этом сервере, или (предпочтительно) вы настроили аутентификацию на базе ключей SSH для учетной записи сервера без привилегий root и с привилегиями sudo. На этом шаге вход в систему по паролю будет заблокирован, поэтому очень важно сохранить возможность доступа с правами администратора.

Подтвердив права администратора для удаленной учетной записи, выполните вход на удаленный сервер с помощью ключей SSH как пользователь с привилегиями root или как пользователь с привилегиями sudo. Затем откройте файл конфигурации демона SSH:

- sudo nano /etc/ssh/sshd_config

Найдите в файле директиву PasswordAuthentication. Эта строка может быть прокомментирована с помощью

Эта строка может быть прокомментирована с помощью # в начале строки. Раскомментируйте строку, удалив #, и установите значение no. После этого вы не сможете выполнять вход в систему через SSH с использованием паролей учетной записи:

/etc/ssh/sshd_config

. . .

PasswordAuthentication no

. . .

Сохраните и закройте файл, нажав CTRL+X, затем нажмите Y для подтверждения сохранения файла, а затем нажмите ENTER для выхода из nano. Для фактической активации этих изменений нужно перезапустить службу sshd:

- sudo systemctl restart ssh

В качестве меры предосторожности откройте новое окно терминала и проверьте правильность работы службы SSH, прежде чем закрывать этот сеанс:

После проверки корректной работы службы SSH вы можете безопасно закрыть все текущие сеансы сервера.

Теперь демон SSH на вашем сервере Ubuntu будет реагировать только на аутентификацию с помощью ключей SSH. Логины на базе пароля были отключены.

Логины на базе пароля были отключены.

Заключение

Теперь на вашем сервере должна быть настроена аутентификация на базе ключей SSH, чтобы вы могли входить в систему без пароля учетной записи.

Если вы хотите узнать больше о работе с SSH, посмотрите наше Руководство по основам SSH.

Издания | Библиотечно-издательский комплекс СФУ

Все года изданияТекущий годПоследние 2 годаПоследние 5 летПоследние 10 лет

Все виды изданийУчебная литератураНаучная литератураЖурналыМатериалы конференций

Все темыЕстественные и точные наукиАстрономияБиологияГеографияГеодезия. КартографияГеологияГеофизикаИнформатикаКибернетикаМатематикаМеханикаОхрана окружающей среды. Экология человекаФизикаХимияТехнические и прикладные науки, отрасли производстваАвтоматика. Вычислительная техникаБиотехнологияВодное хозяйствоГорное делоЖилищно-коммунальное хозяйство. Домоводство. Бытовое обслуживаниеКосмические исследованияЛегкая промышленностьЛесная и деревообрабатывающая промышленностьМашиностроениеМедицина и здравоохранениеМеталлургияМетрологияОхрана трудаПатентное дело. Изобретательство. РационализаторствоПищевая промышленностьПолиграфия. Репрография. ФотокинотехникаПриборостроениеПрочие отрасли экономикиРыбное хозяйство. АквакультураСвязьСельское и лесное хозяйствоСтандартизацияСтатистикаСтроительство. АрхитектураТранспортХимическая технология. Химическая промышленностьЭлектроника. РадиотехникаЭлектротехникаЭнергетикаЯдерная техникаОбщественные и гуманитарные наукиВнешняя торговляВнутренняя торговля. Туристско-экскурсионное обслуживаниеВоенное делоГосударство и право. Юридические наукиДемографияИскусство. ИскусствоведениеИстория. Исторические наукиКомплексное изучение отдельных стран и регионовКультура. КультурологияЛитература. Литературоведение. Устное народное творчествоМассовая коммуникация. Журналистика. Средства массовой информацииНародное образование. ПедагогикаНауковедениеОрганизация и управлениеПолитика и политические наукиПсихологияРелигия. АтеизмСоциологияФизическая культура и спортФилософияЭкономика и экономические наукиЯзыкознаниеХудожественная литератураХудожественные произведения

Изобретательство. РационализаторствоПищевая промышленностьПолиграфия. Репрография. ФотокинотехникаПриборостроениеПрочие отрасли экономикиРыбное хозяйство. АквакультураСвязьСельское и лесное хозяйствоСтандартизацияСтатистикаСтроительство. АрхитектураТранспортХимическая технология. Химическая промышленностьЭлектроника. РадиотехникаЭлектротехникаЭнергетикаЯдерная техникаОбщественные и гуманитарные наукиВнешняя торговляВнутренняя торговля. Туристско-экскурсионное обслуживаниеВоенное делоГосударство и право. Юридические наукиДемографияИскусство. ИскусствоведениеИстория. Исторические наукиКомплексное изучение отдельных стран и регионовКультура. КультурологияЛитература. Литературоведение. Устное народное творчествоМассовая коммуникация. Журналистика. Средства массовой информацииНародное образование. ПедагогикаНауковедениеОрганизация и управлениеПолитика и политические наукиПсихологияРелигия. АтеизмСоциологияФизическая культура и спортФилософияЭкономика и экономические наукиЯзыкознаниеХудожественная литератураХудожественные произведения

Все институтыВоенно-инженерный институтБазовая кафедра специальных радиотехнических системВоенная кафедраУчебно-военный центрГуманитарный институтКафедра ИТ в креативных и культурных индустрияхКафедра истории России, мировых и региональных цивилизацийКафедра культурологии и искусствоведенияКафедра рекламы и социально-культурной деятельностиКафедра философииЖелезногорский филиал СФУИнженерно-строительный институтКафедра автомобильных дорог и городских сооруженийКафедра инженерных систем, зданий и сооруженийКафедра проектирования зданий и экспертизы недвижимостиКафедра строительных конструкций и управляемых системКафедра строительных материалов и технологий строительстваИнститут архитектуры и дизайнаКафедра архитектурного проектированияКафедра градостроительстваКафедра дизайнаКафедра дизайна архитектурной средыКафедра изобразительного искусства и компьютерной графикиИнститут горного дела, геологии и геотехнологийКафедра геологии месторождений и методики разведкиКафедра геологии, минералогии и петрографииКафедра горных машин и комплексовКафедра инженерной графикиКафедра маркшейдерского делаКафедра открытых горных работКафедра подземной разработки месторожденийКафедра технической механикиКафедра технологии и техники разведкиКафедра шахтного и подземного строительстваКафедра электрификации горно-металлургического производстваИнститут инженерной физики и радиоэлектроникиБазовая кафедра «Радиоэлектронная техника информационных систем»Базовая кафедра инфокоммуникацийБазовая кафедра физики конденсированного состояния веществаБазовая кафедра фотоники и лазерных технологийКафедра нанофазных материалов и нанотехнологийКафедра общей физикиКафедра приборостроения и наноэлектроникиКафедра радиотехникиКафедра радиоэлектронных системКафедра современного естествознанияКафедра теоретической физики и волновых явленийКафедра теплофизикиКафедра экспериментальной физики и инновационных технологийКафедры физикиИнститут космических и информационных технологийБазовая кафедра «Интеллектуальные системы управления»Базовая кафедра геоинформационных системКафедра высокопроизводительных вычисленийКафедра вычислительной техникиКафедра информатикиКафедра информационных системКафедра прикладной математики и компьютерной безопасностиКафедра разговорного иностранного языкаКафедра систем автоматики, автоматизированного управления и проектированияКафедра систем искусственного интеллектаИнститут математики и фундаментальной информатикиБазовая кафедра вычислительных и информационных технологийБазовая кафедра математического моделирования и процессов управленияКафедра алгебры и математической логикиКафедра высшей и прикладной математикиКафедра математического анализа и дифференциальных уравненийКафедра математического обеспечения дискретных устройств и системКафедры высшей математики №2афедра теории функцийИнститут нефти и газаБазовая кафедра пожарной и промышленной безопасностиБазовая кафедра проектирования объектов нефтегазового комплексаБазовая кафедра химии и технологии природных энергоносителей и углеродных материаловКафедра авиационных горюче-смазочных материаловКафедра бурения нефтяных и газовых скважинКафедра геологии нефти и газаКафедра геофизикиКафедра машин и оборудования нефтяных и газовых промысловКафедра разработки и эксплуатации нефтяных и газовых месторожденийКафедра технологических машин и оборудования нефтегазового комплексаКафедра топливообеспеченя и горюче-смазочных материаловИнститут педагогики, психологии и социологииКафедра информационных технологий обучения и непрерывного образованияКафедра общей и социальной педагогикиКафедра психологии развития и консультированияКафедра современных образовательных технологийКафедра социологииИнститут торговли и сферы услугБазовая кафедра таможенного делаКафедра бухгалтерского учета, анализа и аудитаКафедра гостиничного делаКафедра математических методов и информационных технологий в торговле и сфере услугКафедра технологии и организации общественного питанияКафедра товароведения и экспертизы товаровКафедра торгового дела и маркетингаОтделение среднего профессионального образования (ОСПО)Институт управления бизнес-процессамиКафедра бизнес-информатики и моделирования бизнес-процессовКафедра маркетинга и международного администрированияКафедра менеджмент производственных и социальных технологийКафедра цифровых технологий управленияКафедра экономики и управления бизнес-процессамиКафедра экономической и финансовой безопасностиИнститут физ. культуры, спорта и туризмаКафедра медико-биологических основ физической культуры и оздоровительных технологийКафедра теоретических основ и менеджмента физической культуры и туризмаКафедра теории и методики спортивных дисциплинКафедра физической культурыИнститут филологии и языковой коммуникацииКафедра восточных языковКафедра журналистики и литературоведенияКафедра иностранных языков для гуманитарных направленийКафедра иностранных языков для естественнонаучных направленийКафедра иностранных языков для инженерных направленийКафедра романских языков и прикладной лингвистикиКафедра русского языка и речевой коммуникацииКафедра русского языка как иностранногоКафедра теории германских языков и межкультурной коммуникацииИнститут фундаментальной биологии и биотехнологииБазовая кафедра «Медико-биологические системы и комплексы»Базовая кафедра биотехнологииКафедра биофизикиКафедра водных и наземных экосистемКафедра геномики и биоинформатикиКафедра медицинской биологииИнститут цветных металлов и материаловеденияБазовая кафедра «Технологии золотосодержащих руд»Кафедра автоматизации производственных процессов в металлургииКафедра аналитической и органической химииКафедра инженерного бакалавриата СDIOКафедра композиционных материалов и физико-химии металлургических процессовКафедра литейного производстваКафедра металловедения и термической обработки металловКафедра металлургии цветных металловКафедра обогащения полезных ископаемыхКафедра обработки металлов давлениемКафедра общаей металлургииКафедра техносферной безопасности горного и металлургического производстваКафедра физической и неорганической химииКафедра фундаментального естественнонаучного образованияИнститут экологии и географииКафедра географииКафедра охотничьего ресурсоведения и заповедного делаКафедра экологии и природопользованияИнститут экономики, государственного управления и финансовКафедра бухгалтерского учета и статистикиКафедра международной и управленческой экономикиКафедра социально-экономического планированияКафедра теоретической экономикиКафедра управления человеческими ресурсамиКафедра финансов и управления рискамиКрасноярская государственная архитектурно-строительная академияКрасноярский государственный технический университетКрасноярский государственный университетМежинститутские базовые кафедрыМежинститутская базовая кафедра «Прикладная физика и космические технологии»Политехнический институтБазовая кафедра высшей школы автомобильного сервисаКафедра конструкторско-технологического обеспечения машиностроительных производствКафедра материаловедения и технологии обработки материаловКафедра машиностроенияКафедра прикладной механикиКафедра робототехники и технической кибернетикиКафедра стандартизации, метрологии и управления качествомКафедра тепловых электрических станцийКафедра теплотехники и гидрогазодинамикиКафедра техногенных и экологических рисков в техносфереКафедра техносферной и экологической безопасностиКафедра транспортаКафедра транспортных и технологических машинКафедра химииКафедра электроэнергетикиХакасский технический иститутЮридический институтКафедра гражданского праваКафедра иностранного права и сравнительного правоведенияКафедра конституционного, административного и муниципального праваКафедра международного праваКафедра предпринимательского, конкурентного и финансового праваКафедра теории и истории государства и праваКафедра теории и методики социальной работыКафедра трудового и экологического праваКафедра уголовного праваКафедра уголовного процеса и криминалистики

культуры, спорта и туризмаКафедра медико-биологических основ физической культуры и оздоровительных технологийКафедра теоретических основ и менеджмента физической культуры и туризмаКафедра теории и методики спортивных дисциплинКафедра физической культурыИнститут филологии и языковой коммуникацииКафедра восточных языковКафедра журналистики и литературоведенияКафедра иностранных языков для гуманитарных направленийКафедра иностранных языков для естественнонаучных направленийКафедра иностранных языков для инженерных направленийКафедра романских языков и прикладной лингвистикиКафедра русского языка и речевой коммуникацииКафедра русского языка как иностранногоКафедра теории германских языков и межкультурной коммуникацииИнститут фундаментальной биологии и биотехнологииБазовая кафедра «Медико-биологические системы и комплексы»Базовая кафедра биотехнологииКафедра биофизикиКафедра водных и наземных экосистемКафедра геномики и биоинформатикиКафедра медицинской биологииИнститут цветных металлов и материаловеденияБазовая кафедра «Технологии золотосодержащих руд»Кафедра автоматизации производственных процессов в металлургииКафедра аналитической и органической химииКафедра инженерного бакалавриата СDIOКафедра композиционных материалов и физико-химии металлургических процессовКафедра литейного производстваКафедра металловедения и термической обработки металловКафедра металлургии цветных металловКафедра обогащения полезных ископаемыхКафедра обработки металлов давлениемКафедра общаей металлургииКафедра техносферной безопасности горного и металлургического производстваКафедра физической и неорганической химииКафедра фундаментального естественнонаучного образованияИнститут экологии и географииКафедра географииКафедра охотничьего ресурсоведения и заповедного делаКафедра экологии и природопользованияИнститут экономики, государственного управления и финансовКафедра бухгалтерского учета и статистикиКафедра международной и управленческой экономикиКафедра социально-экономического планированияКафедра теоретической экономикиКафедра управления человеческими ресурсамиКафедра финансов и управления рискамиКрасноярская государственная архитектурно-строительная академияКрасноярский государственный технический университетКрасноярский государственный университетМежинститутские базовые кафедрыМежинститутская базовая кафедра «Прикладная физика и космические технологии»Политехнический институтБазовая кафедра высшей школы автомобильного сервисаКафедра конструкторско-технологического обеспечения машиностроительных производствКафедра материаловедения и технологии обработки материаловКафедра машиностроенияКафедра прикладной механикиКафедра робототехники и технической кибернетикиКафедра стандартизации, метрологии и управления качествомКафедра тепловых электрических станцийКафедра теплотехники и гидрогазодинамикиКафедра техногенных и экологических рисков в техносфереКафедра техносферной и экологической безопасностиКафедра транспортаКафедра транспортных и технологических машинКафедра химииКафедра электроэнергетикиХакасский технический иститутЮридический институтКафедра гражданского праваКафедра иностранного права и сравнительного правоведенияКафедра конституционного, административного и муниципального праваКафедра международного праваКафедра предпринимательского, конкурентного и финансового праваКафедра теории и истории государства и праваКафедра теории и методики социальной работыКафедра трудового и экологического праваКафедра уголовного праваКафедра уголовного процеса и криминалистики

По релевантностиСначала новыеСначала старыеПо дате поступленияПо названиюПо автору

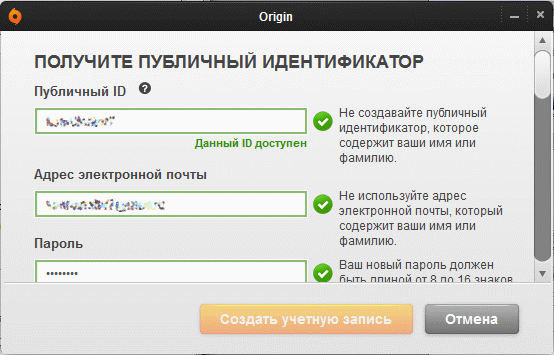

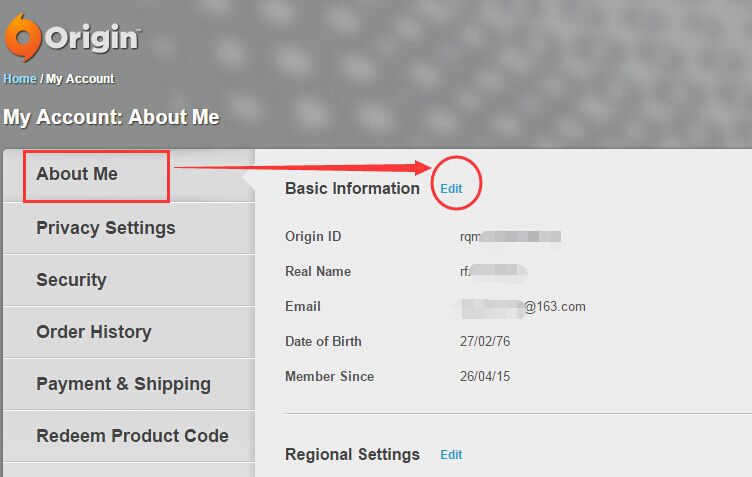

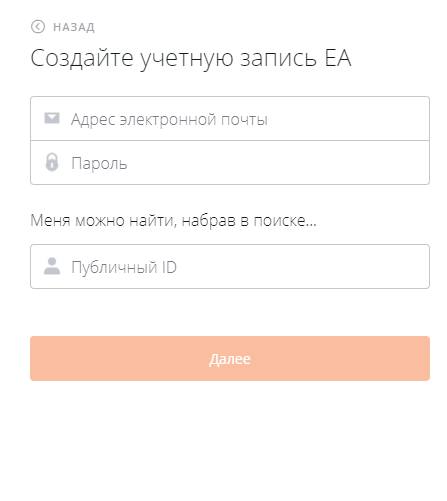

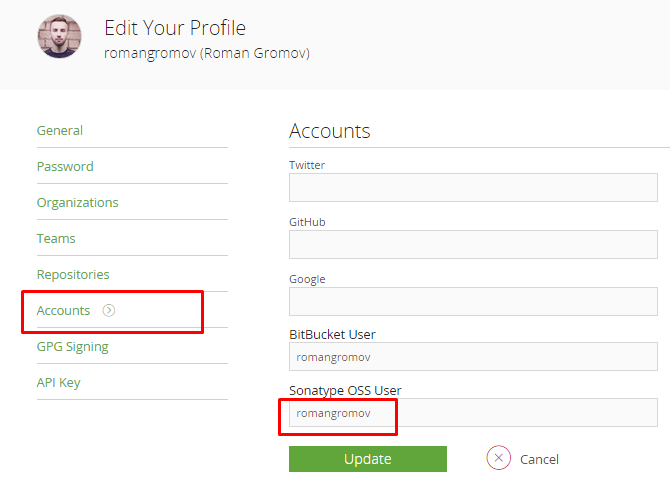

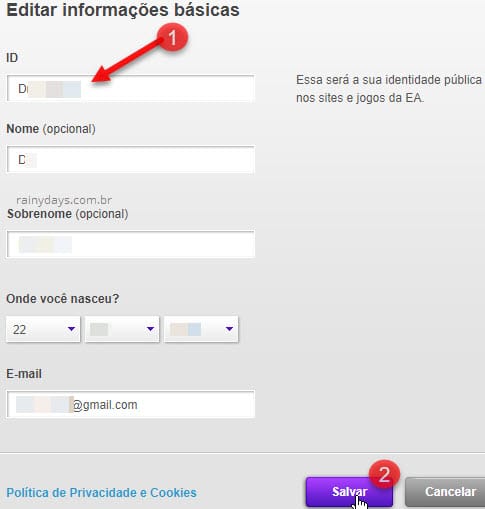

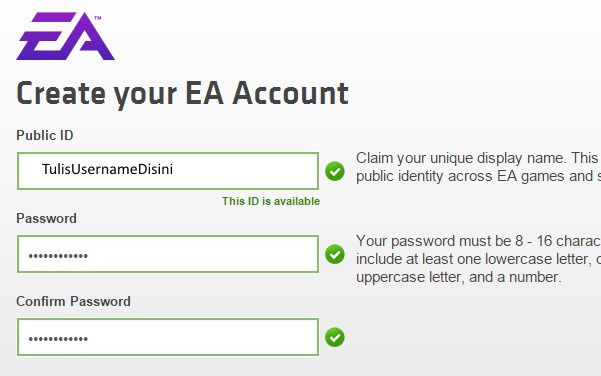

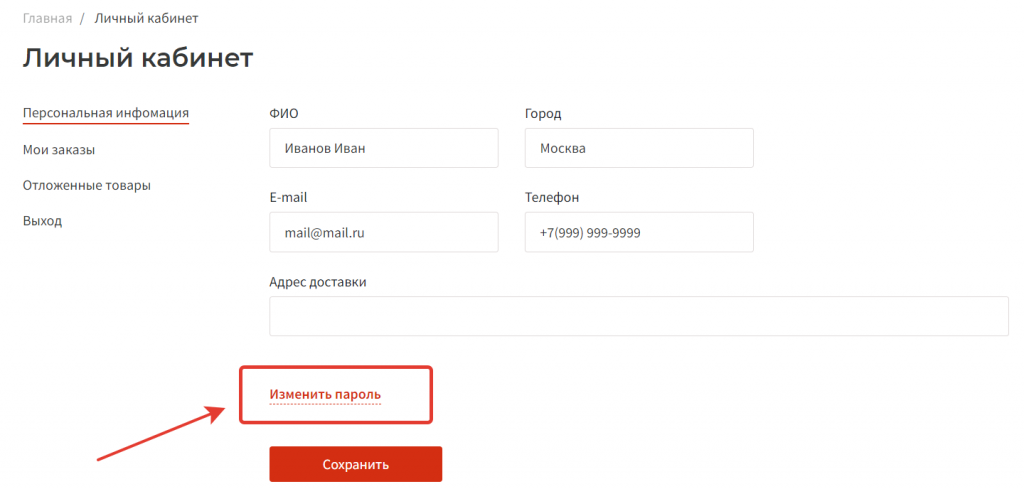

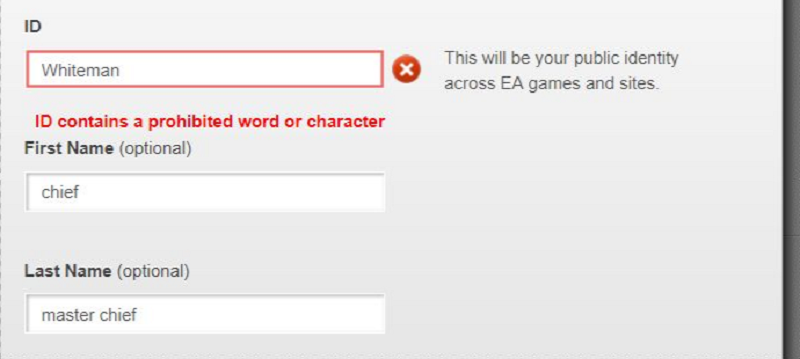

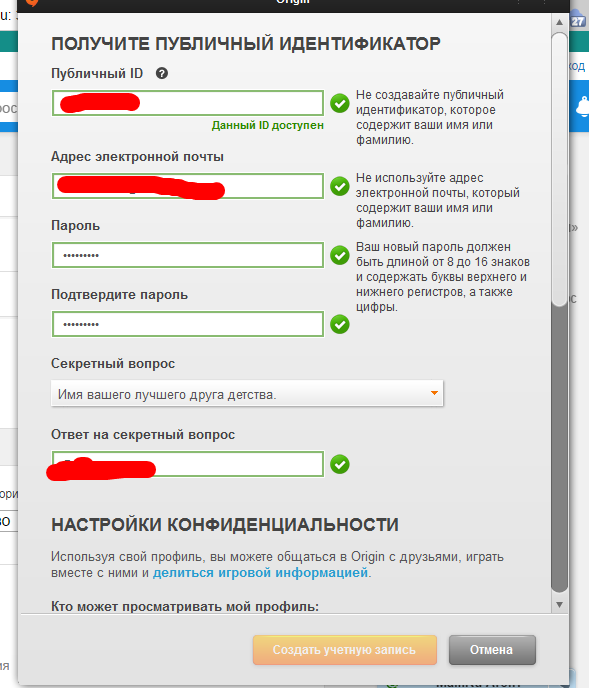

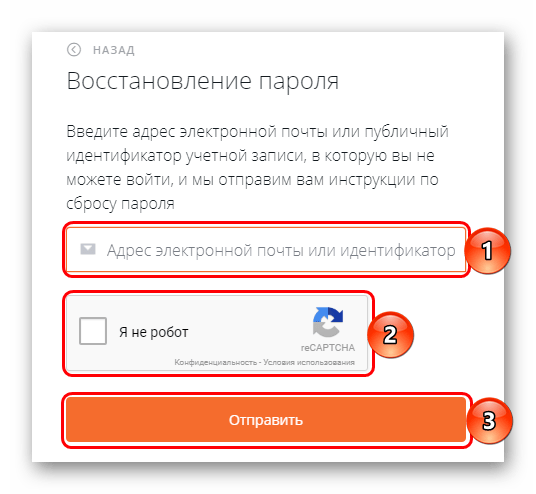

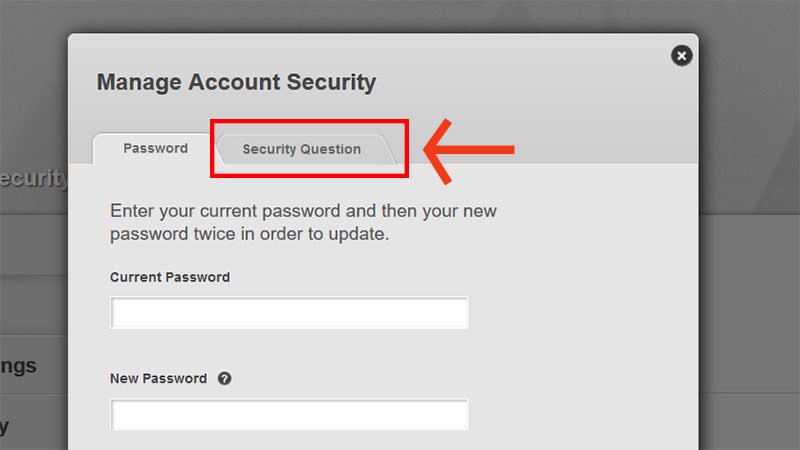

Как создать публичный идентификатор EA

Что такое мой общедоступный идентификатор EA Sports?

Публичный идентификатор — это ваша учетная запись EA ID , в основном как имя пользователя. Это то, что будет отображаться публично как ваше имя пользователя для Origin.

Это то, что будет отображаться публично как ваше имя пользователя для Origin.

Что такое идентификатор учетной записи EA?

EA / Origin ID однозначно идентифицирует вас для других в мире EA . Здесь мы храним всю вашу личную информацию, такую как ваши имена в Xbox Live и PSN.Этот ID не повлияет на вашу существующую личную информацию.

Почему я не могу создать учетную запись EA?

Re: Не могу создать новую учетную запись .Убедитесь, что время/дата правильно установлены на ПК. Убедитесь, что Origin авторизован вашим антивирусом и брандмауэром. Очистить данные кеша Origin.

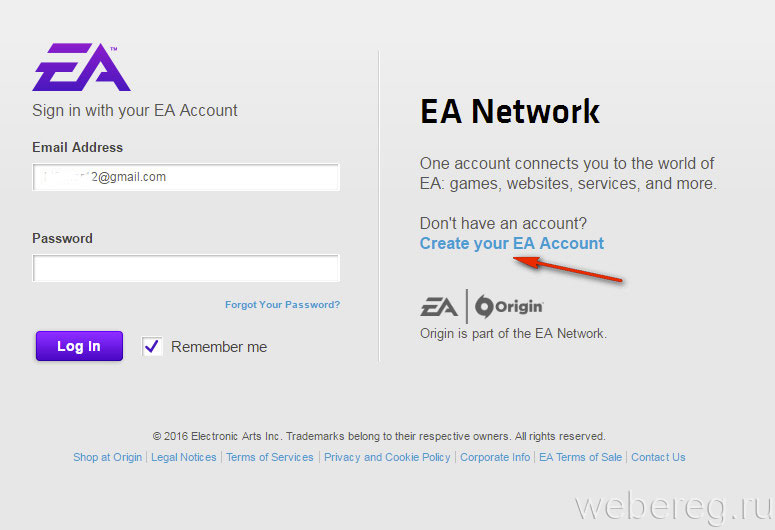

Как создать учетную запись EA в Origin?

Способы для создания аккаунта . Прежде всего, вам необходимо скачать Origin с их официального сайта.После того, как вы загрузили Origin , вы должны открыть его и нажать « Создать учетную запись », которую можно найти в верхней части окна входа.

Не удается подключиться к серверам EA?

Что делать, если вы не можете подключиться к серверам EA ?

- Перезапустите игру.

- Перезагрузите консоль/ПК.

- Отключите брандмауэр/антивирус.

- Измените подключение к Интернету .

- Перезагрузите маршрутизатор.

- Восстановите сеть.

- Другие советы.

Является ли учетная запись EA бесплатной?

Нет, иметь учетную запись бесплатно .

Создание учетной записи EA стоит денег?

Нет, обычно это не стоит до создать или иметь учетную запись Origin .

Как подключиться к EA Nation?

(если не указано при подключении к EA Nation , перейдите в настройки сюжетного режима в игре и выберите «Карьера»> «Параметры»> «Настройки игры»> «Сетевые настройки»> «Включите автоматический вход» на EA Nation на ( ON), затем попробуйте снова подключить к . )

)

Почему я не могу подключиться к серверам EA на Skate 3?

Re: Skate 3 /Xbox one — сервер EA недоступенВойдите в свою учетную запись по адресу ea .com в правом верхнем углу, отсоедините свою учетную запись Xbox one, перезапустите консоль и игру, после чего вы сможете подключиться к .

Что такое EA Nation?

EA – NATION предлагает наши услуги БЕСПЛАТНО, без ежемесячной подписки и без комиссий с вашей прибыли.ЕСЛИ вы хотите зарабатывать на торговле на рынке Форекс, даже если у вас нет знаний, вы можете выполнить следующие шаги!

Уведомление о собрании

|

| Возможности трудоустройства В EIPH есть вакансии:

|

Годовой отчет EIPH за 2020–2021 финансовые годы Мы рекомендуем вам просмотреть наш ежегодный отчет, чтобы узнать о некоторых важных достижениях местного общественного здравоохранения за последний год. Кроме того, вы можете следить за нами на Facebook, чтобы получать самую свежую информацию о COVID-19 и многое другое. |

Отменено предупреждение о состоянии здоровья для озера Генри/береговой линии водохранилища Аппер-Айленд-Парк |

БЕСПЛАТНЫЕ подгузники для женщин, бросивших курить Щелкните здесь, чтобы получить подробную информацию о программе подгузников для отказа от курения. Бесплатные занятия по отказу от курения |

| Информация/отчеты общественного здравоохранения |

Как подать заявление на получение удостоверения личности штата Техас

Департамент выдает удостоверения личности, действительные до шести лет, жителям Техаса. Чтобы подать заявление на получение удостоверения личности, вам необходимо предоставить следующие доказательства:

Чтобы подать заявление на получение удостоверения личности, вам необходимо предоставить следующие доказательства:

- Гражданство США или, если вы не являетесь гражданином США, свидетельство о законном присутствии.

- Резиденция Техаса

- Личность и

- Номер социального страхования

Вы можете использовать наше интерактивное приложение REAL ID Document Check Application , чтобы помочь вам подготовиться к посещению офиса водительских прав. Просто следуйте инструкциям, и в конце у вас будет индивидуальный контрольный список документов, которые необходимо принести с собой.

После того, как вы собрали необходимые документы, вам нужно будет сделать следующее:

- Заполните заявление на получение удостоверения личности до прибытия в местный офис (Эту форму также можно получить во всех офисах выдачи водительских удостоверений).

- Запишитесь на прием в офис выдачи водительских удостоверений.

- Предоставить лицензионно-разрешительному специалисту следующую документацию:

- Заявление о выдаче удостоверения личности

- У.S. Гражданство или, если вы не являетесь гражданином США, свидетельство о законном присутствии

- Резиденция Техаса

- Личность и

- Номер социального страхования

- Подпишите свою подпись для списка рассылки или удостоверения личности.

- Предоставьте свои отпечатки пальцев.

- Сфотографируйтесь.

- Оплатить регистрационный сбор.

После выдачи удостоверения личности вы получите временное удостоверение личности. Прежде чем покинуть офис водительских прав, проверьте правильность распечатанной информации на вашем временном удостоверении личности.Если какая-либо информация неверна, сообщите об этом специалисту по лицензированию и разрешениям. Ваша новая карта будет доставлена по почте примерно через 4–6 недель. Чтобы проверить почтовый статус вашей карты, посетите нашу веб-страницу статуса почтового отправления.

Ветераны вооруженных сил США

Некоторые ветераны-инвалиды могут претендовать на освобождение от платы за свои водительские права или удостоверения личности. Более подробная информация об этой услуге, включая квалификационные требования, доступна на странице «Услуги для ветеранов».

Временные гости и иностранные студенты

Временные посетители и иностранные студенты, подающие заявку на получение удостоверения личности Техаса, должны соответствовать дополнительным требованиям.Для получения дополнительной информации посетите страницу «Требования к гражданству США или законному нахождению».

Программа конфиденциальности адресов

Для получения информации о программе конфиденциальности адресов посетите страницу программы конфиденциальности адресов.

Примечание. Если у вас есть водительские права, вы больше не имеете права подавать заявление на получение удостоверения личности, если вы не сдадите свои водительские права во время подачи заявления.

Нотариус Назначение? Удостоверение, пожалуйста! Советы нотариуса, Аннет Гомес

Назначение нотариуса? Удостоверение, пожалуйста! Советы от нотариуса

Примет ли нотариус ваше удостоверение личности?

Слишком много ситуаций, когда кому-то нужны нотариальные услуги, но нет действительного удостоверения личности.Если вы не нотариус, вы можете подумать, что ваши временные водительские права, карта Medicare или карта консульства Мексики приемлемы для нотариальных услуг. Нотариусам выдаются водительские удостоверения с истекшим сроком действия, кредитные карты с фотографиями, карты социального страхования, карты Costco и читательские билеты для нотариальных услуг.

Вот единственные приемлемые документы, удостоверяющие личность, которые может использовать нотариус Калифорнии: водительские права штата Калифорния или удостоверение личности, не являющееся водителем, выданное CA DMV, паспортная книжка или карточка США, заграничный паспорт с печатью США. S. Служба гражданства и иммиграции, водительское удостоверение или удостоверение личности, выданное другим штатом США, водительское удостоверение, выданное Мексикой или Канадой, удостоверение личности сотрудника, выданное агентством штата Калифорния или любого города или в пределах штата, военный билет США (но не карта CAC), удостоверение личности заключенного, выданное Департаментом исправительных учреждений штата Калифорния (если лицо находится под стражей) и удостоверение личности, выданное Службой гражданства и иммиграции США.

S. Служба гражданства и иммиграции, водительское удостоверение или удостоверение личности, выданное другим штатом США, водительское удостоверение, выданное Мексикой или Канадой, удостоверение личности сотрудника, выданное агентством штата Калифорния или любого города или в пределах штата, военный билет США (но не карта CAC), удостоверение личности заключенного, выданное Департаментом исправительных учреждений штата Калифорния (если лицо находится под стражей) и удостоверение личности, выданное Службой гражданства и иммиграции США.

То, что вы представляете один из этих документов нотариусу, не означает, что они приемлемы.Он должен быть действующим или выданным за последние 5 лет. Это означает, что просроченные водительские права не будут работать, потому что они истекают через 5 лет после выдачи. Также имя на удостоверении личности должно соответствовать тому, как человек будет подписывать. Ничего страшного, если в удостоверении личности есть отчество и бывшие имена, которых нет в документе, но нотариус не может поставить нотариальную печать на документе, в котором есть имена, которых нет в удостоверении личности.

Что делать, если у вас нет приемлемого удостоверения личности? Подписавший документ может привести двух заслуживающих доверия свидетелей, неизвестных нотариусу, или одного заслуживающего доверия свидетеля, если нотариус их знает.Свидетели должны предъявить нотариусу действительное удостоверение личности, должны знать лицо, подписывающее документ, и не иметь никакого интереса к подписываемому документу. Но не всегда легко иметь 2 свидетелей. Лучше всегда иметь под рукой действительное удостоверение личности.

Свяжитесь с нашей командой сегодня по любым вопросам о нотариусе на нашей контактной странице здесь.

Нравится нам на Facebook БЕСПЛАТНО Услуги нотариуса (1 нотариально заверенная подпись на Facebook Like) Перейдите по ссылке здесь.

Поделись этой историей, выбери свою платформу!

После получения степени бакалавра и сертификата помощника юриста в Калифорнийском государственном университете Аннет начала заниматься подготовкой документов в 1996 году. Проработав в течение 3 лет в совете Калифорнийской ассоциации помощников по юридическим документам, она была назначена вице-президентом в 2008 году. В течение этого времени, будучи президентом отделения Внутренней Империи, она проводила ежемесячные образовательные семинары с адвокатами. , судей и других специалистов с целью повышения профессионализма в своей области. Пока они не распались, она была членом Национальной ассоциации составителей юридических документов. Работая членом Консультативного совета программы помощника по юридическим документам колледжа Мэрик в Помоне, она рассмотрела и внесла свой вклад в их учебную программу и рассказала студентам о профессии помощника по юридическим документам.В 2009 году она стала брокером по недвижимости, создав компанию G&G Real Estate. Чтобы придерживаться более высоких этических стандартов, она вступила в Ассоциацию риэлторов Внутренней долины, Калифорнийскую ассоциацию риэлторов и Национальную ассоциацию риэлторов. Она также является нотариусом и членом Национальной нотариальной ассоциации.

Проработав в течение 3 лет в совете Калифорнийской ассоциации помощников по юридическим документам, она была назначена вице-президентом в 2008 году. В течение этого времени, будучи президентом отделения Внутренней Империи, она проводила ежемесячные образовательные семинары с адвокатами. , судей и других специалистов с целью повышения профессионализма в своей области. Пока они не распались, она была членом Национальной ассоциации составителей юридических документов. Работая членом Консультативного совета программы помощника по юридическим документам колледжа Мэрик в Помоне, она рассмотрела и внесла свой вклад в их учебную программу и рассказала студентам о профессии помощника по юридическим документам.В 2009 году она стала брокером по недвижимости, создав компанию G&G Real Estate. Чтобы придерживаться более высоких этических стандартов, она вступила в Ассоциацию риэлторов Внутренней долины, Калифорнийскую ассоциацию риэлторов и Национальную ассоциацию риэлторов. Она также является нотариусом и членом Национальной нотариальной ассоциации. Аннет внесена в список «Кто есть кто среди профессионалов бизнеса» Стратмора. Помощник по таможенным и зарегистрированным юридическим документам: LDA # 062, округ Риверсайд.

Аннет внесена в список «Кто есть кто среди профессионалов бизнеса» Стратмора. Помощник по таможенным и зарегистрированным юридическим документам: LDA # 062, округ Риверсайд.

Pages — State ID Program

Программа State ID Card администрируется Центром обработки карт безопасности (SCPC), который является подразделением Капитолийской полиции Мэриленда.ГКЗК отвечает за выдачу государственных удостоверений личности всем государственным служащим, подрядчикам, лоббистам и должностным лицам местных органов власти. SCPC также отвечает за предоставление прокси-доступа к государственным зданиям, находящимся под контролем DGS.

Подача новой электронной заявки

Центр обработки карт безопасности Капитолийской полиции Мэриленда (MCP) теперь принимает только электронные заявления на получение удостоверения личности штата. Начиная с этого момента, MCP больше не будет принимать бумажные заявления на получение удостоверения личности штата.

В связи с пандемией COVID-19, когда необходимо соблюдать надлежащие протоколы и методы социального дистанцирования, а также ограничивать контакты с другими людьми, MCP приступила к реализации своих планов по модернизации и оптимизации процесса подачи заявок на получение удостоверения личности штата. В результате с понедельника, 4 января 2021 г., Центр обработки карт безопасности MCP (SCPC) будет принимать только заявки на получение государственных удостоверений личности, поданные по электронной почте.

В результате с понедельника, 4 января 2021 г., Центр обработки карт безопасности MCP (SCPC) будет принимать только заявки на получение государственных удостоверений личности, поданные по электронной почте.

Часы работы

С понедельника, 14 июня 2021 г., часы работы SCPC в Аннаполисе и Балтиморе будут следующими:

Понедельник, среда, пятница (открыто для публики)

8 a.м. — 14:00

Вторник и четверг (только по предварительной записи*)

8:00-12:00

Закрыто во все государственные праздники штата Мэриленд

Адреса

| БАЛТИМОР | АННАПОЛИС |

| 201 W Preston St Rm L-6 | 29 ул. Johns Street Johns Street |

| Baltimore MD 21201 | Аннаполис, Мэриленд 21401 |

| Телефон: 410-767-1910 | Тел.: 410-260-2941 |

| Факс: 410-333-7777 | Факс: 410-974-2224 |

Электронная почта: [email protected]

Вход в водные виды спорта и стоимость | dpr

При посещении бассейнов DPR помните, что надлежащая одежда для плавания очень важна. Пожалуйста, ознакомьтесь с плакатом DPR «Правила и правила безопасности для бассейнов» и «Требования к одежде для плавания», чтобы получить разъяснения относительно ношения в бассейне; и ищите этот знак в раздевалках и различных местах общего пользования у бассейнов в наших водных объектах.

Вход в бассейн

Прием резидентов округа Колумбия

Вход в пулы DPR для жителей округа Колумбия бесплатный. Жители должны предоставить действительное доказательство текущего проживания в округе Колумбия и удостоверение личности с фотографией, чтобы быть допущенными к любому общественному бассейну в пределах округа. Действительные документы, как указано Департаментом транспортных средств округа Колумбия (DMV), ограничены следующим:

Действительные документы, как указано Департаментом транспортных средств округа Колумбия (DMV), ограничены следующим:

- Водительское удостоверение DC или удостоверение личности неводителя DC

- DC One Card , зарегистрированная с DPR

- Удостоверение личности американского, католического, Галлодетского, Джорджтаунского, Джорджтаунского, Ховардского или Тринити-университетов

- Водительские права или дипломатическое удостоверение Государственного департамента США

- Действительный военный билет силовых структур

- Домашнее удостоверение ветерана

- Письмо или карточка из Судебной службы, Департамент исправительных учреждений округа Колумбия, Служба пробации правительства США, Агентство социальных служб округа Колумбия

Жители без водительских прав округа Колумбия также могут предоставить действительное удостоверение личности государственного образца с фотографией и один из следующих документов:

- Счет за коммунальные услуги (вода, газ, электричество, масло или кабель) с указанием имени и адреса, выставленный в течение последних шестидесяти (60) дней

- Счет за телефон (счета за мобильный телефон, беспроводную связь или пейджер не принимаются), отражающий имя и текущий адрес заявителя, выставленный в течение последних шестидесяти (60) дней

- Акт или мировое соглашение

- Неистекший договор аренды или аренды с именем заявителя, указанным в качестве арендатора, разрешенного резидента или арендатора

- Счет о налоге на имущество округа Колумбия

- Неистекший страховой полис домовладельца с указанием имени и адреса

Прием нерезидентов

Нерезиденты должны платить за пользование бассейном DPR, сборы указаны на странице «Получить абонемент на плавание». DPR не принимает наличные; оплата может быть произведена кредитной картой, заверенным чеком или денежным переводом, подлежащим оплате «DC Treasurer».

DPR не принимает наличные; оплата может быть произведена кредитной картой, заверенным чеком или денежным переводом, подлежащим оплате «DC Treasurer».

Идентификационный центр | Общественная безопасность

Студенты могут получить университетский ID только после подтверждения регистрации. Если у вас возникли проблемы с регистрацией, обратитесь в Административную службу студентов. Если мы не можем подтвердить вашу регистрацию через Student Services Online, вы можете предоставить бумажную копию своей регистрации.

Новые студенты

Если вы новый студент, поступающий в университет на следующий семестр, вы можете отправить фотографию онлайн для своего первого университетского удостоверения личности.

Перед отправкой фотографии прочтите информацию, представленную здесь.

Требования к фотографии удостоверения личности

Чтобы получить удостоверение личности Колумбийского университета, вам необходимо отправить фотографию онлайн. Фотография должна быть паспортного образца и соответствовать следующим требованиям:

Фотография должна быть паспортного образца и соответствовать следующим требованиям:

• Фотография должна быть цветной, файл JPEG

• Фон должен быть однородным и светлым

• Вы должны смотреть вперед, голова и плечи должны быть четко видны

• Фотографии в солнечных очках или головных уборах не принимаются

• Файл не может превышать 100 КБ в размере

Размер отправляемой фотографии не должен превышать 100 килобайт.Если вам нужно изменить размер фотографии перед отправкой, вы можете сделать это с помощью любого из следующих приложений.

• Рабочий стол:

Picasa,

Photoshop,

Microsoft Picture Manager (только для ПК)

iPhoto (только для Mac)

• Онлайн: Web:

Вы также можете загрузить фотографию на Facebook или My Space, изменить ее размер, а затем экспортировать на рабочий стол.

Отправить фото

Чтобы отправить фотографию, сначала убедитесь, что вы активировали UNI, а затем войдите на защищенный сайт, чтобы отправить фотографию для удостоверения личности.

Если ключей auto или avia нет - значит услуга НЕ предоставляется

Общий результат

Автоперевозка:

take + auto + deliver + ADD + ADD_1 + ADD_2 + ADD_3 + ADD_4

Автоперевозка для Алматы:

take + auto + alma_auto + deliver + ADD + ADD_1 + ADD_2 + ADD_3 + ADD_4

Авиаперевозка:

take + avia + deliver + ADD + ADD_1 + ADD_2 + ADD_3 + ADD_4

Если ключей auto или avia нет - значит услуга НЕ предоставляется

Общий результат

Автоперевозка:

take + auto + deliver + ADD + ADD_1 + ADD_2 + ADD_3 + ADD_4

Автоперевозка для Алматы:

take + auto + alma_auto + deliver + ADD + ADD_1 + ADD_2 + ADD_3 + ADD_4

Авиаперевозка:

take + avia + deliver + ADD + ADD_1 + ADD_2 + ADD_3 + ADD_4  ssh/id_rsa.pub

ssh/id_rsa.pub

ssh/id_rsa

Your public key has been saved in /your_home/.ssh/id_rsa.pub

The key fingerprint is:

SHA256:/hk7MJ5n5aiqdfTVUZr+2Qt+qCiS7BIm5Iv0dxrc3ks user@host

The key's randomart image is:

+---[RSA 3072]----+

| .|

| + |

| + |

| . o . |

|o S . o |

| + o. .oo. .. .o|

|o = oooooEo+ ...o|

|.. o *o+=.*+o....|

| =+=ooB=o.... |

+----[SHA256]-----+

ssh/id_rsa

Your public key has been saved in /your_home/.ssh/id_rsa.pub

The key fingerprint is:

SHA256:/hk7MJ5n5aiqdfTVUZr+2Qt+qCiS7BIm5Iv0dxrc3ks user@host

The key's randomart image is:

+---[RSA 3072]----+

| .|

| + |

| + |

| . o . |

|o S . o |

| + o. .oo. .. .o|

|o = oooooEo+ ...o|

|.. o *o+=.*+o....|

| =+=ooB=o.... |

+----[SHA256]-----+

0.113.1's password:

0.113.1's password:

0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yes

0.113.1 (203.0.113.1)' can't be established.

ECDSA key fingerprint is fd:fd:d4:f9:77:fe:73:84:e1:55:00:ad:d6:6d:22:fe.

Are you sure you want to continue connecting (yes/no)? yes

Щелкните здесь, чтобы просмотреть повестку дня собрания, информацию о виртуальном собрании и материалы собрания.

Щелкните здесь, чтобы просмотреть повестку дня собрания, информацию о виртуальном собрании и материалы собрания.