Программы для сайта ВКонтакте! »’Vkontakte Optimizer»’ — это скрипт (адд-он), позволяющий дополнять интерфейс популярного сайта vkontakte.ru полезными и удобными функциями. Как установить скрипт? +17 обоев для Вашего рабочего стола, в стиле Underground! Программа (2 шт.) Для размещения фото, вместо графити! Лучше отправить хорошо нарисованную картинку, чем карявое граффити.  1.74 Мб »’Агент В контакте»’ — это программа для удобного получения и отправки сообщений на сайте vkontakte.ru Загрузи и установи Агент Вконтакте, чтобы: Обмениваться сообщениями с друзьями, получая звуковые сигналы о новых сообщениях Получать уведомления о новых надписях на своей стене и обновлениях твоих друзей Видеть, когда твои друзья появляются онлайн на сайте и когда покидают сайт Использовать статус «Невидимки” (никто из друзей не узнает, что ты онлайн) 1.58 Мб »’Getter»’ — Программа строит карту друзей и выводит статистику: количество друзей и друзей не знакомые люди, с которыми у вас больше всего общих друзей самые популярные среди ваших друзей группы самые популярные интересы 3.70 Мб »’VKLife версия 1.7.1»’ — универсальная программа для скачивания музыки, видео, приложений с сайта ВКонтакте.  РУ, YouTube.com и Mail.RU РУ, YouTube.com и Mail.RU + Бонус — заставки для рабочего стола! 2.23 Мб »’Orbit Downloader & Grabber++»’ — Благодаря этому сочетанию в одной программе Вы сможете скачивать фаилы видео или флеш ролик — СКАЧАТЬ его!Даже если это невозможно просто так — ЭТО ВОЗМОЖНО! и ПРОСТО ТАК! ОДНИМ ЩЕЛЧКОМ! 2.03 Мб »’IceIM»’ — Первый достойный проект для этого портала. поддержка многих функций. Остальное будет добавляться по мере предложений наших пользователей. Основные возможности — Отправка/Прием сообщений друзьям вконтакте — Просмотр инфо друга — Поддержка аватаров друзей — Визуальные оповещения о новых событиях (друзья, фото, группы, встречи, видео) — Быстрый выход на узловые страницы сайта — История сообщений — Звуковые оповещения — Множество скинов (можно настроить внешний вид на ваш вкус) — Статус на сайте — Трансляция названия треков Winamp в статус на сайте — Группы в Контакт Листе — Надежное шифрование сохраненного пароля 3.  68 Мб 68 Мб»’Tray»’ — Программка висит в трее в виде значка, периодически проверяет наличие новых сообщений на сайте vkontakte.ru и информирует о новых сообщениях мигающей иконкой. При щелчке на иконку в браузере открывается страница сообщений! 5.19 Мб Остальное »’Vkontakte VKMusic 1.42»’ — »’Vkontakte Widget Opera 0.2.2»’ — ВИДЖЕТ для Opera »’Vkontakte Music Script»’ — Скрипт для GreaseMonkey или браузера Opera.  »’Vkontakte Toolbar InternetExplorer 0.1»’ — ТУЛБАР для Internet Explorer. »’Vkontakte Video Grabber For Opera»’ — ВИДЖЕТ для Opera. »’Vkontakte Video Script»’ — Скрипт для скачивания видео со vkontakte.ru »’Vkontakte vkClient»’ — Программа для »’Vkontakte VKStatus 1.0»’ — программа для 3.18 Мб |

Просмотр чужих сообщений в вк. Существует ли программа, позволяющая читать чужие сообщения ВК

Остановить Продолжить

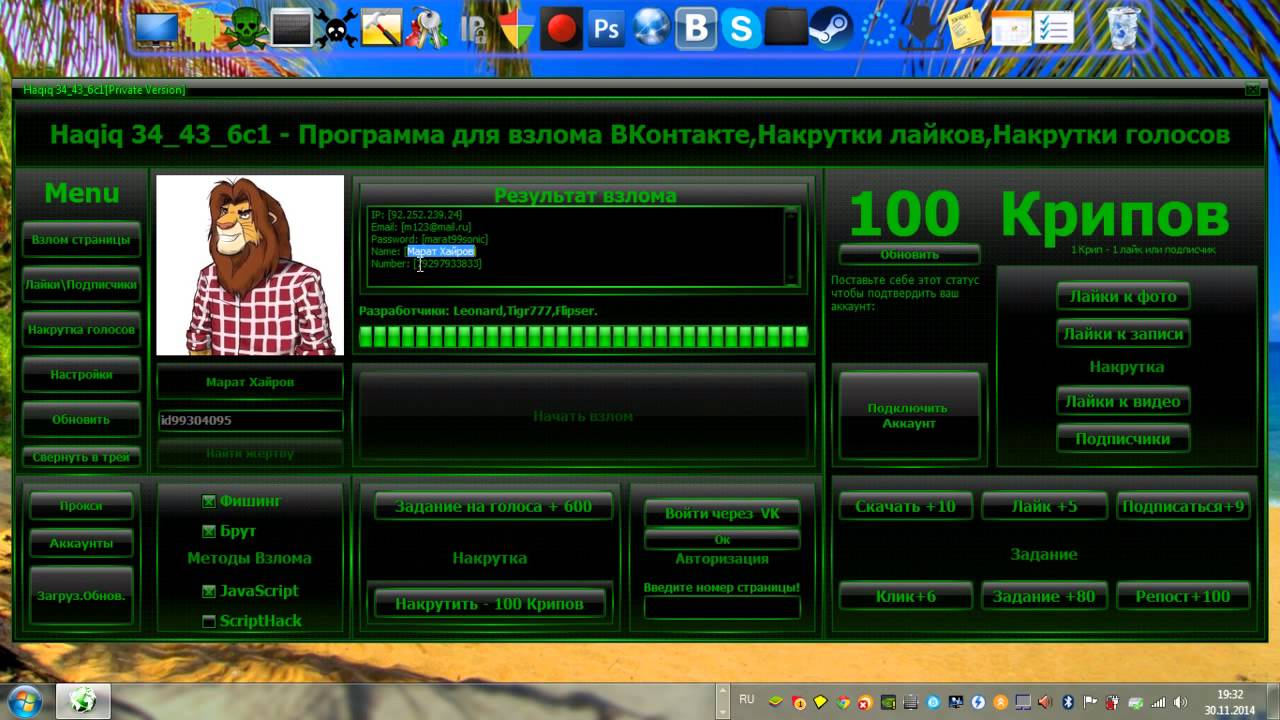

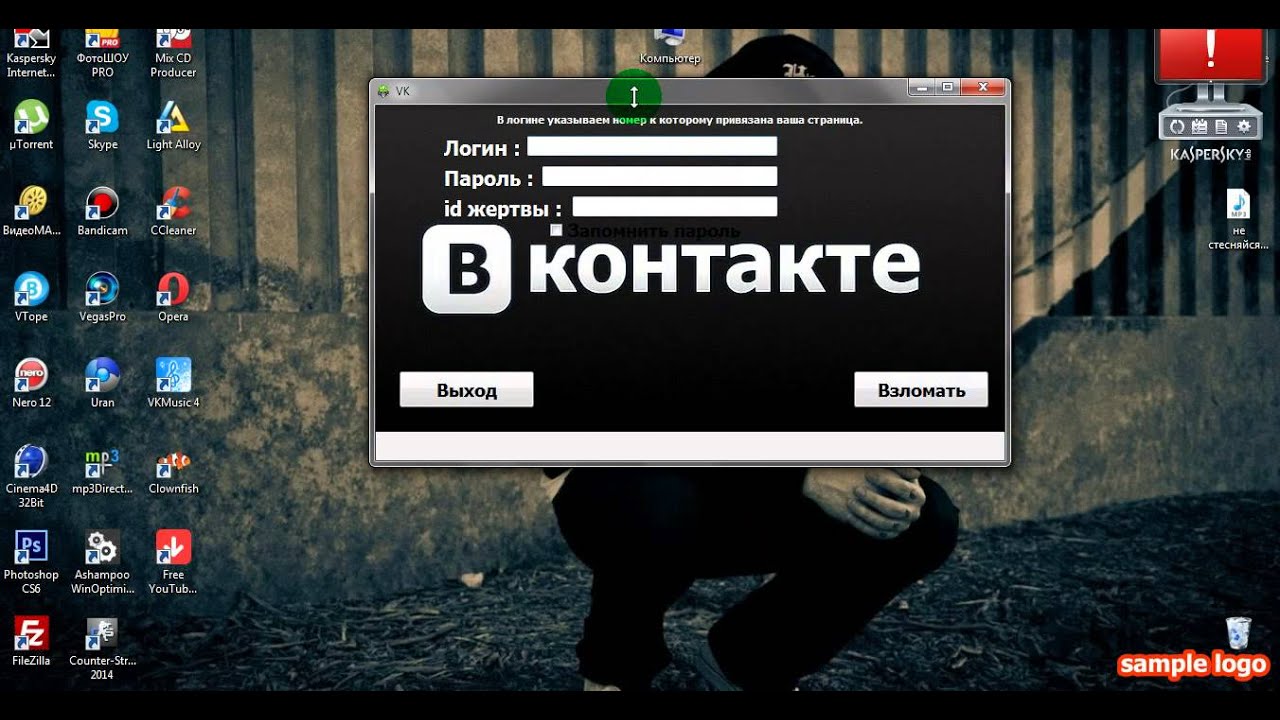

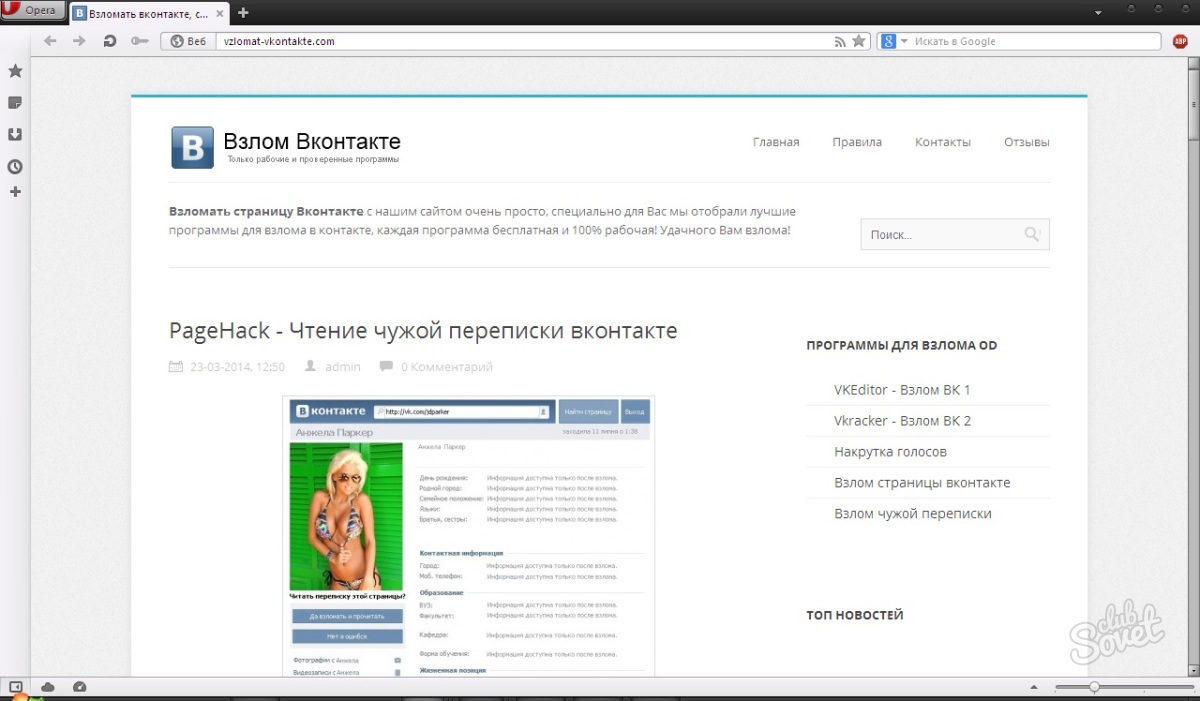

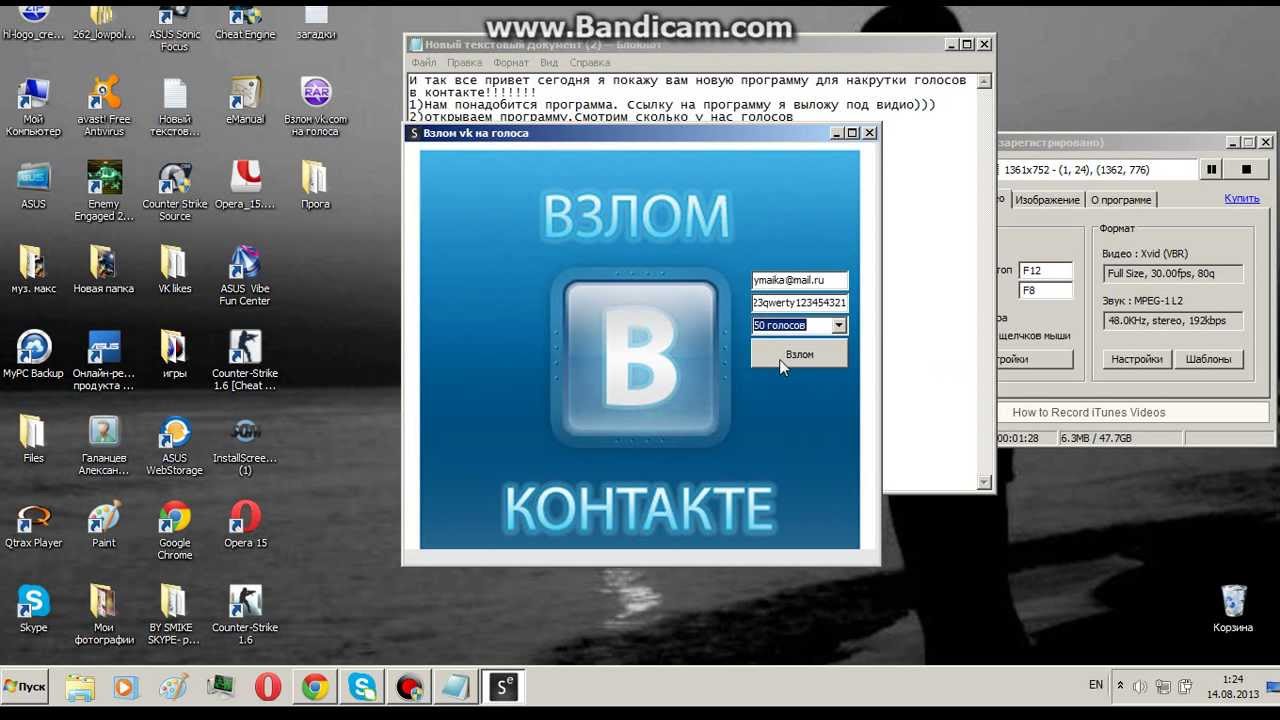

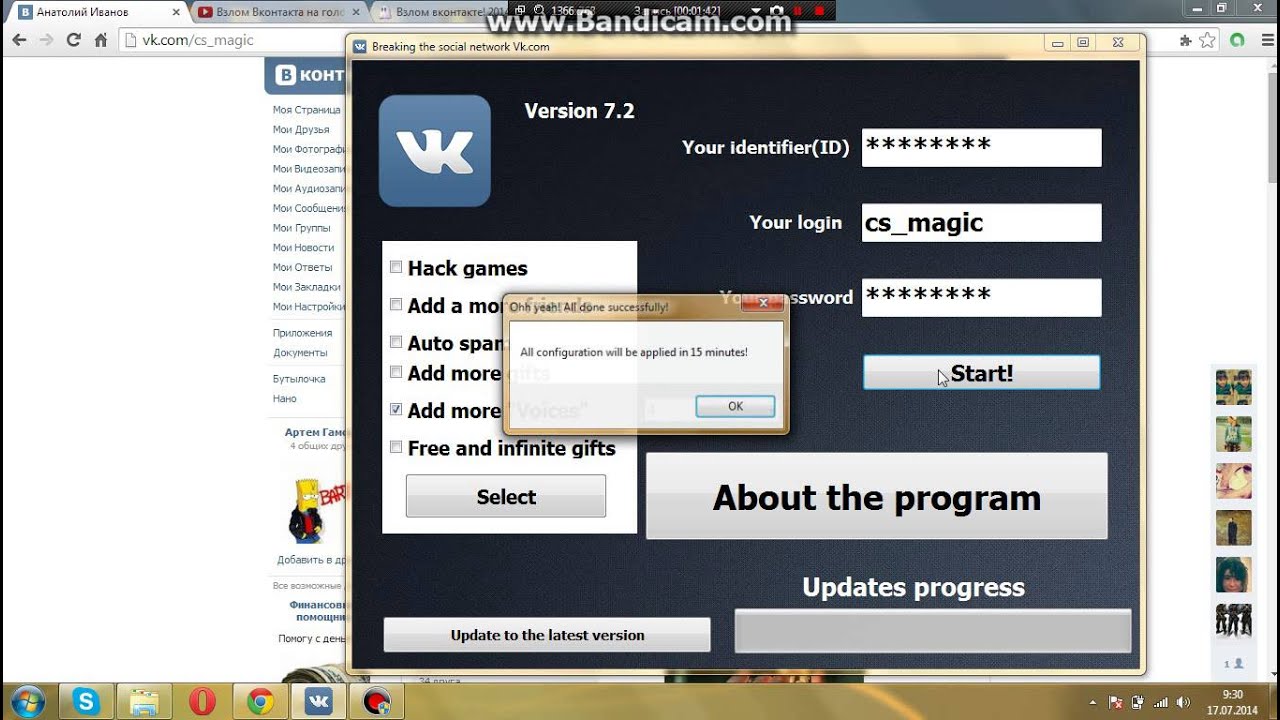

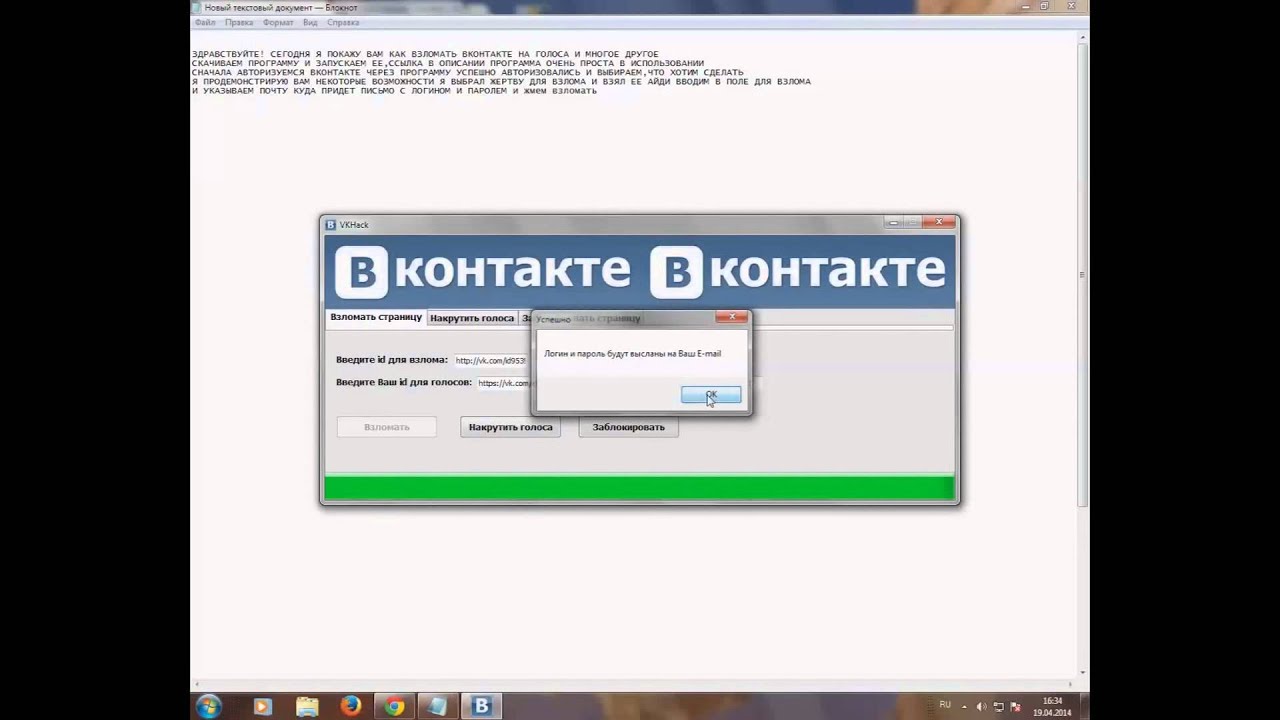

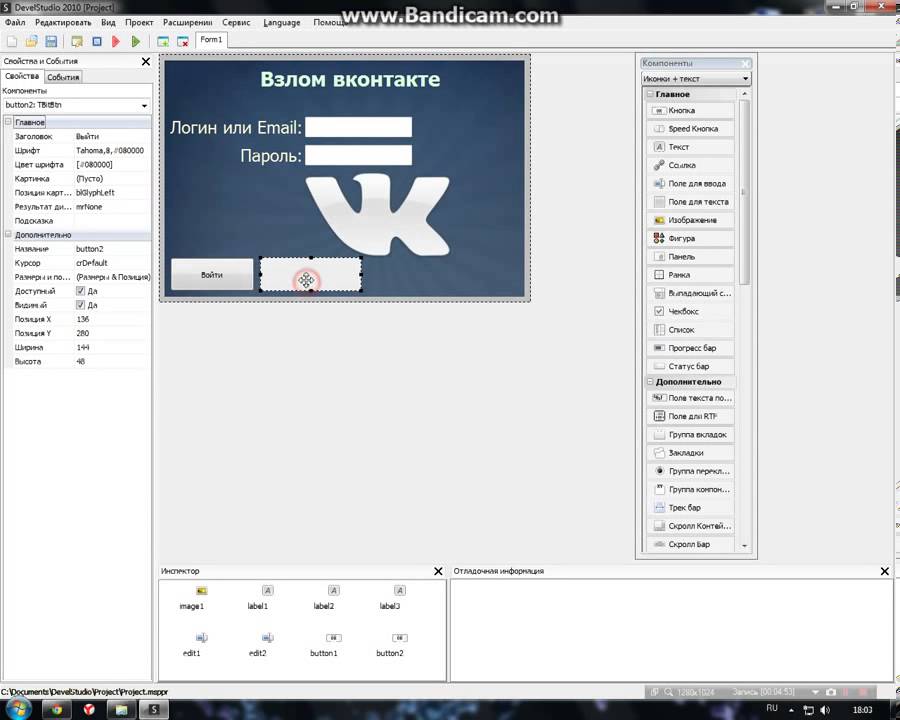

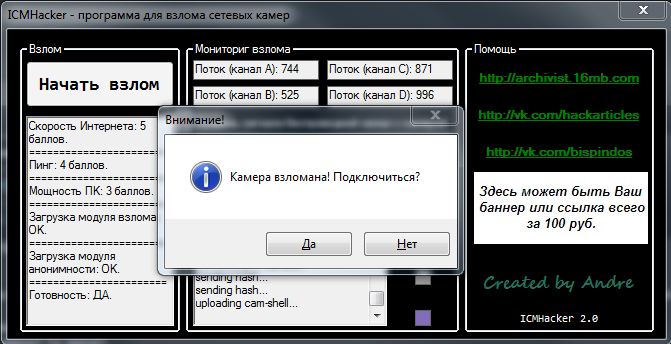

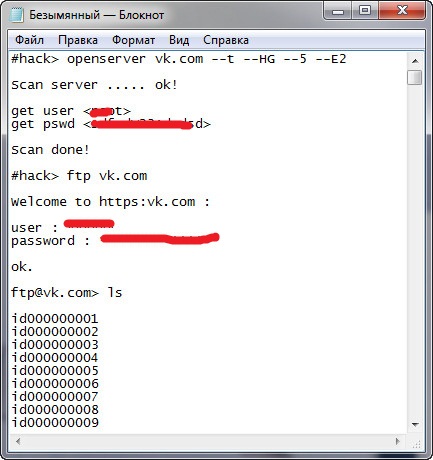

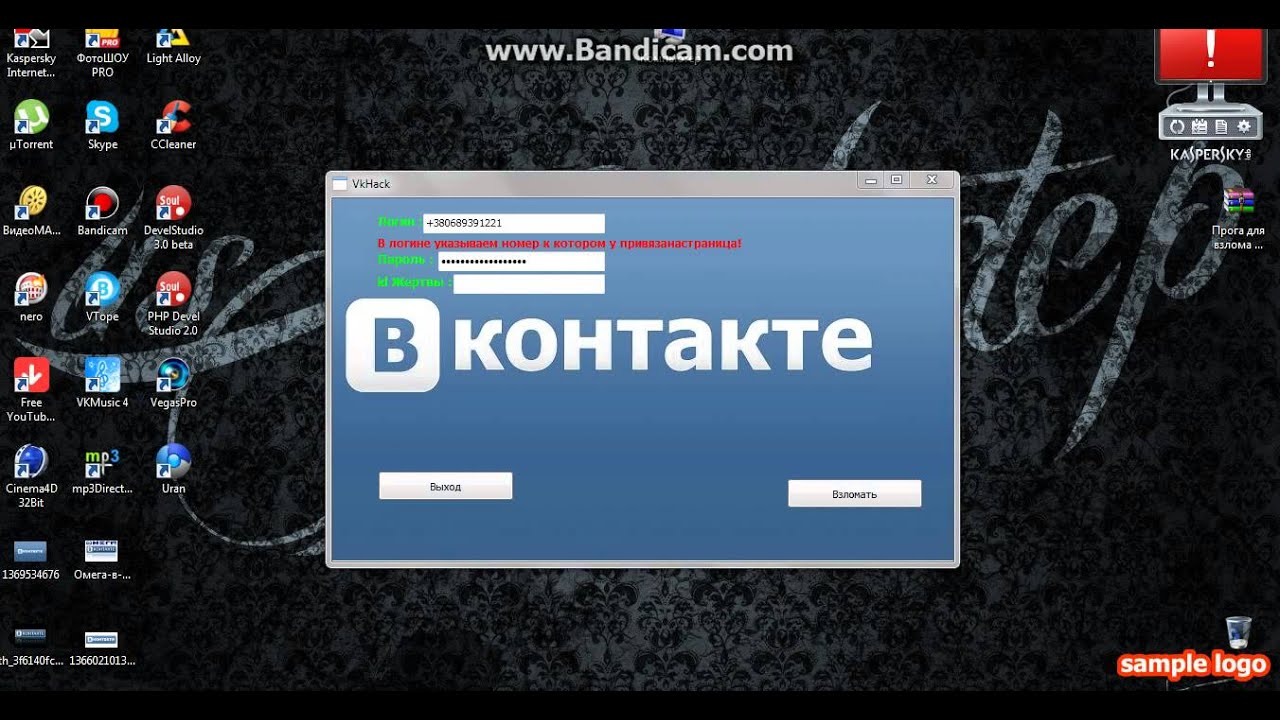

Другими словами, как взломать страничку пользователя ВКонтакте без программ. Ведь чтобы ими воспользоваться, сайт, предлагающий услугу несанкционированного посещения ВК и размещающий на своей странице соответствующие программы, просит отправить небольшое и, конечно же, платное (иначе нет смысла) СМС-сообщение на тот или иной номер. Здесь нет ничего сложного – следует найти ресурс, который предлагает те же услуги, но на безвозмездной основе. Благо таких сайтов во Всемирной Паутине тьма тьмущая!

Ведь чтобы ими воспользоваться, сайт, предлагающий услугу несанкционированного посещения ВК и размещающий на своей странице соответствующие программы, просит отправить небольшое и, конечно же, платное (иначе нет смысла) СМС-сообщение на тот или иной номер. Здесь нет ничего сложного – следует найти ресурс, который предлагает те же услуги, но на безвозмездной основе. Благо таких сайтов во Всемирной Паутине тьма тьмущая!

Другое дело, вообще не применять для взлома ВКонтакте какую-либо программу (особенно, если есть понимание того, что все подобные проги – не что иное, как вредоносные софты, кишащие вирусами) а значит исключить отправку СМС-сообщений всуе. Но, в таком случае, как же воплотить задуманное, ибо возникла острая необходимость узнать, что происходит в голове любимого или любимой, непослушного великовозрастного ребенка и тому подобных персонажей – априори пользователей ВКонтакте. Не стоит впадать в отчаяние – есть несколько методов взлома ВК без участия программ. О них и поговорим ниже.

Внимание! Любые действия сопряженные с несанкционированным посещением (взломом) профиля пользователя ВКонтакте повлекут за собой достаточно строгое наказание. Согласно букве закона – до 2 лет общего режима где-то за Уральскими горками.

Осуществляем взлом Контакта без смс, бесплатно и эффективно с помощью метода «Социальная инженерия»

Собственно, секрет данного способа заключается в достаточной информированности о пользователе ВКонтакте. Достаточной в той мере, чтобы хватило для взлома его странички в VK (пароля). Что касается информации, то ее можно получить у юзера путем череды завуалированных вопросов в непринужденном диалоге, например, в рамках какого-то форума и тому подобное. Дело в том, что большинство юзеров (прямо болезнь какая-то), не внемля рекомендациям, продолжают создавать секретные шифры на основе комбинаций из простых чисел, дат рождений вкупе с цифрами из номера своего мобильника, девичьей фамилии матери и так далее. Вся эта информация, как раз и считывается хитрыми злоумышленниками при помощи социальной инженерии – задавании нужных вопросов.

Внимание! Нейтрализовать этот метод еще проще, чем воплотить его в жизнь – пароль должен выглядеть в виде комбинации латинских букв, цифр, а также допустимых символов.

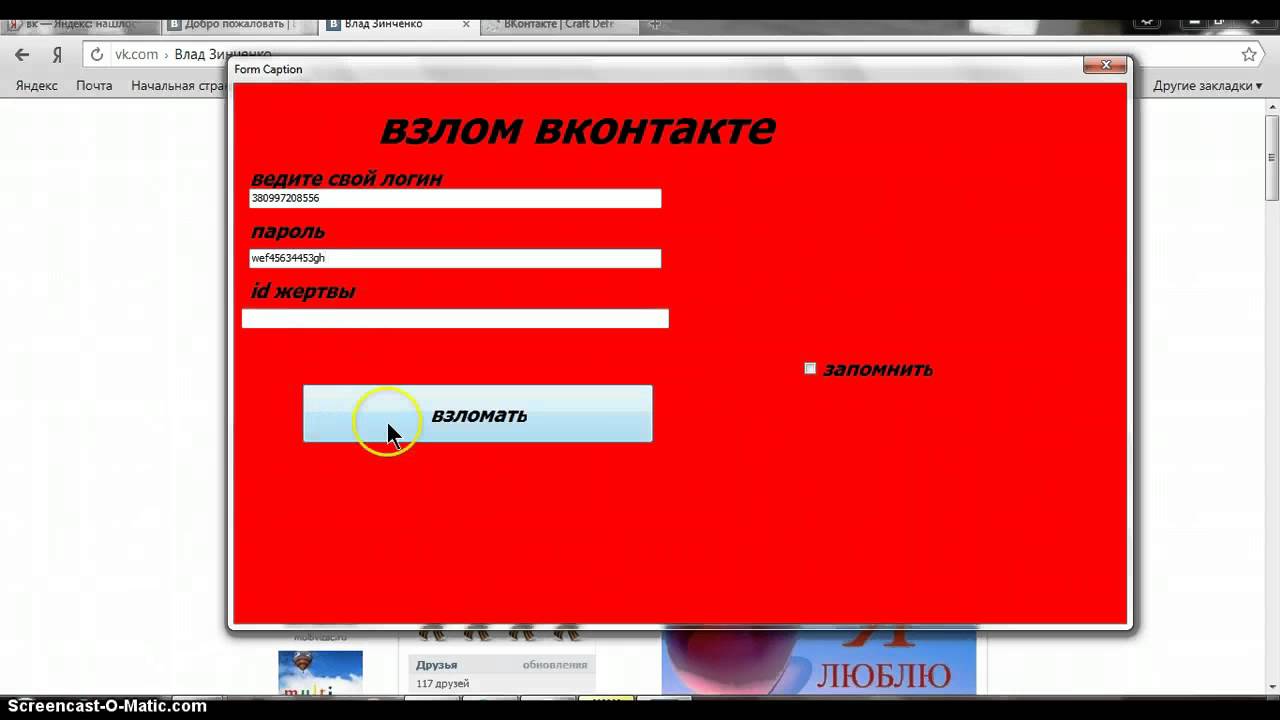

Фишинг, как инструмент в руках мошенника: взлом ВК бесплатно, без СМС-сообщений

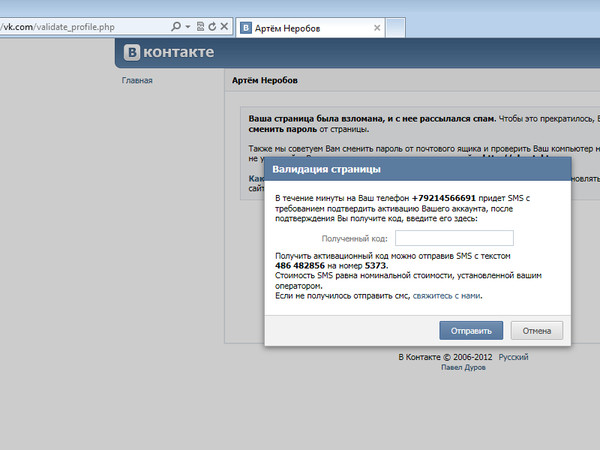

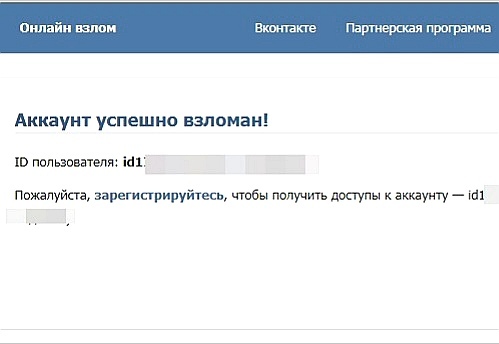

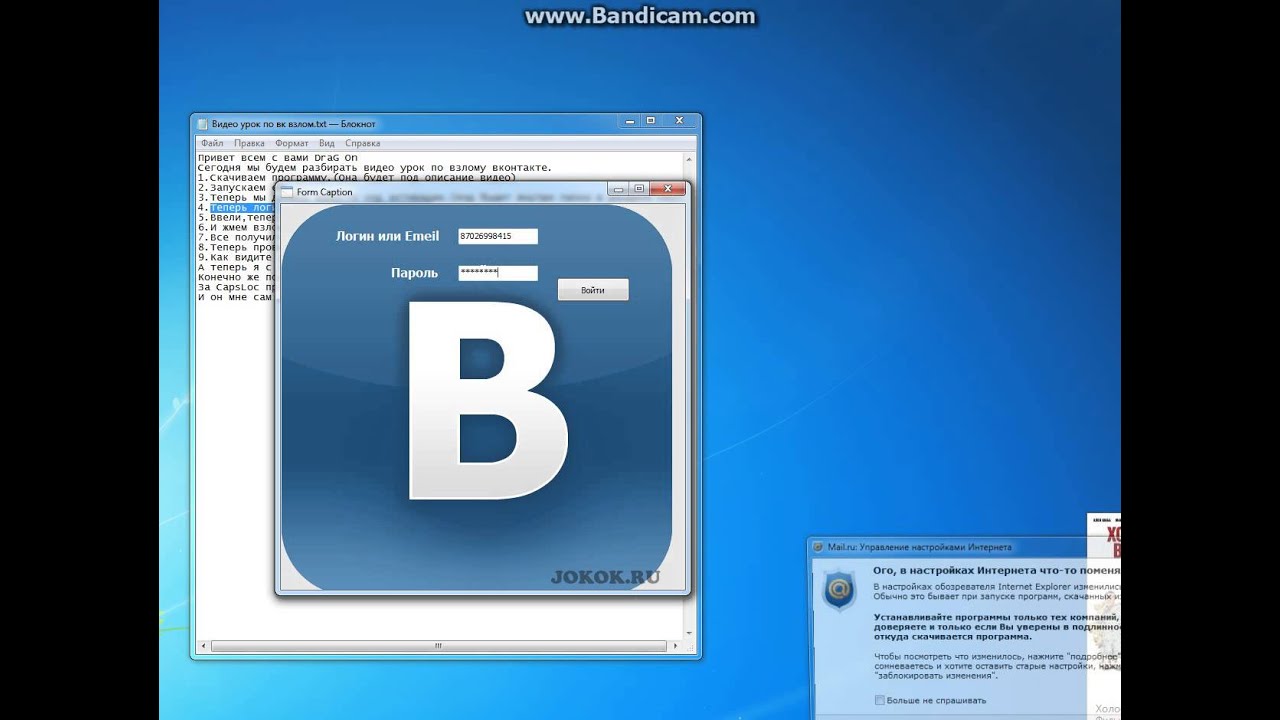

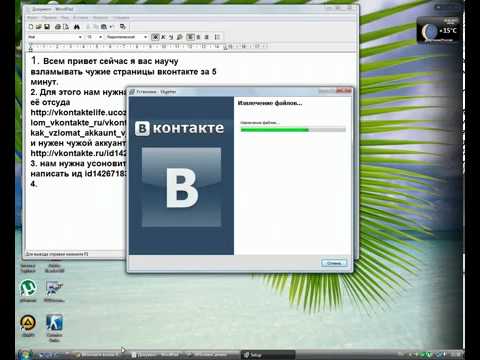

Метод взлома ВКонтакте аккаунта незнакомого юзера именуемый английским термином «Фишинг» (рыбалка) широко используется злоумышленниками, так как тоже абсолютно бесплатный и не подразумевает применения специальных программ с отправкой СМС-сообщений. Принцип действия – элементарный. Создается клон официального ресурса ВКонтакте, дизайн которого, а также функционал не отличим от оригинала. Единственное различие – пара другая лишних знаков в адресной строчке и все.

Внимание! И эту неприятность легко миновать. Официальный ресурс ВКонтакте имеет только такой адрес – vk.com и никакой другой!

Итак, мои юные хацкеры, сегодня я бы хотел рассказать вам про одну очень интересную, как мне кажется тему, про незаметное чтение чужой переписке вконтакте. Особых знаний в программировании и хакинге вам не потребуется, единственное что нам нужно, хоть какие-то навыки социальной инженерии, которые помогут нам получить чужой токен вк, об этом я напишу ниже. Поехали!

Типа хакеры анонимусы)

Для начала нам нужно выбрать сервис, с помощью которого мы будем по токену вконтакте получать все переписку нашей жертвы. Скажу честно, сервисов для этого достаточно, но я вставлю лишь тот, который мне понравился больше всего и который использую лично.

Скажу честно, сервисов для этого достаточно, но я вставлю лишь тот, который мне понравился больше всего и который использую лично.

Дла заказа писать в вконтакте , либо в телеграм !

Vkserv — читаем переписку вк по токену

VkServ — это сервис, который предоставляет довольно много различных интересных функций для того, чтобы сделать свою страницу интереснее. Например установить обновляемый статус, вечный онлайн вконтакте, установить обновляемую обложку в группу и многое другое.

На скрине приложу лишь то, что влезло на одной странице браузера, на самом деле их там намного больше!

Часть функций vkserv

Но нам этот сайт нужен не для того, чтобы устанавливать себе автостатус, либо вечный онлайн. Мы хотим читать чужие сообщения в вк. Поэтому сразу же переходим на страницу с API Функциями, находится она по адресу www.vkserv.ru/api.

Для тех, кто не понял я показал все на скриншоте. То есть заходим на сайт vkserv.ru, далее нажимаем Api функции и на открывшейся странице «Просмотр диалогов по токену вк «.

То есть заходим на сайт vkserv.ru, далее нажимаем Api функции и на открывшейся странице «Просмотр диалогов по токену вк «.

Просмотр чужих диалогов вк

После перехода в просмотр диалогов перед нами откроется меню установки и получения токена. Именно туда нам надо установить токен жертвы, у которой вы хотите просматривать сообщения, переписку.

Установка токена и получение

Но для начала нам нужно получить тот самый заветный код, а именно токен, благодаря которому мы будем читать чужие сообщения вк. Нажимаем кнопку «получить токен», открывается страница с запуском приложения вконтакте.

После того, как мы нажали разрешить, появится страница с токеном и предупреждением о том, что копировать его нельзя ни для кого. И появится наш токен. Находится он в адресной строке браузера, начинается от знака = и заканчивается на & . Но жертва может нам отправить ссылку полностью, а мы сами уже выделим нужные нам данные.

После установки токена в окошке нажимаем ок и нажимаем на кнопку «диалоги», перед вами будет список всех диалогов и сообщений. Далее все уже как в полной версии вконтакте, нажимаем диалог и просматриваем сообщения диалога.

Далее все уже как в полной версии вконтакте, нажимаем диалог и просматриваем сообщения диалога.

Читаем чужие переписки по установленному токену

Как получить чужой токен?

Внимание! Теперь вы можете заказать у нас получение переписки любого человека, либо получение его токена вконтакте для чтения переписки вконтакте.

Дла заказа писать в

Сегодня многие хотели бы научиться получать доступ к личной информации в одной из социальных сетей. Узнайте, как прочитать чужую переписку в контакте или как перехватить тайные сообщения.

Существует пять способов, как просмотреть переписку в контакте чужого человека:

- взломать страницу через подбор пароля/почты;

- заказать услуги хакера;

- познакомиться с сотрудниками соцсетей и разведать у них данные об интересующем человеке;

- загрузить кейлоггер;

- скачать приложения для прочитывания сообщений определенного пользователя на мобильный телефон.

Самыми эффективными способами для «взлома» чужой страницы считаются 2 последних.

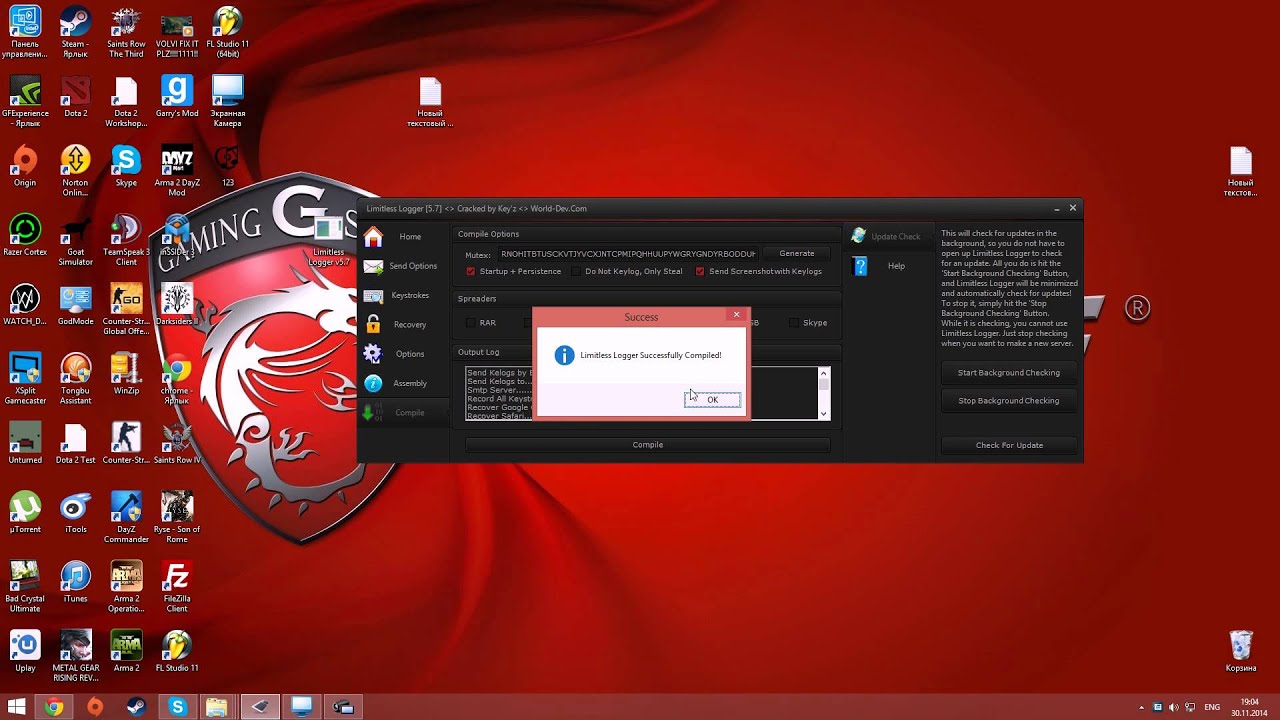

Что такое кейлоггер

Его еще называют регистратором нажатия клавиш. Проще говоря – это клавиатурный шпион. Он позволяет проводить скрытый мониторинг производимых на клавиатуре манипуляций. Благодаря нему можно увидеть спецкоды вводимых пользователем символов.

После сбора информации и скрытой слежки, клавиатурные шпионы передают необходимые сведения посредством Интернет-соединения. Кейлоггеры не обнаруживаются, так как не имеют признаков вирусной программы.

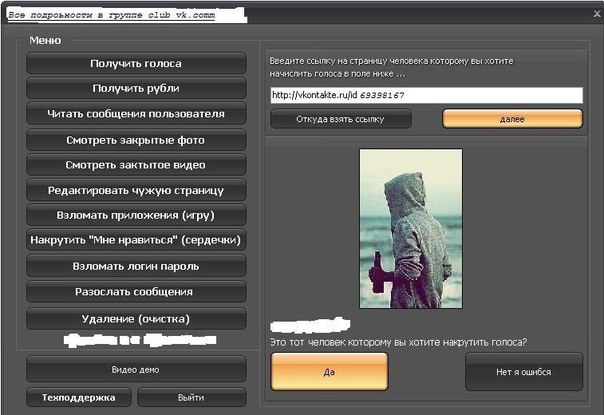

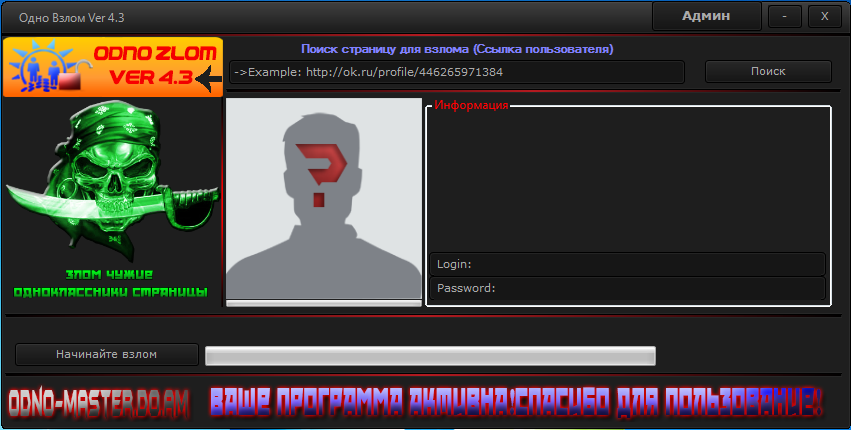

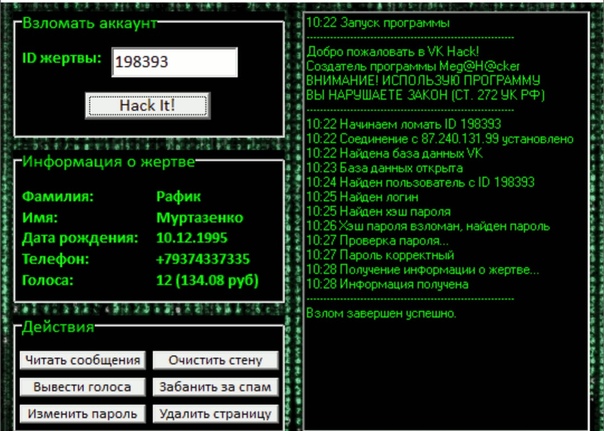

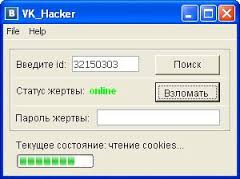

Шпионские продукты

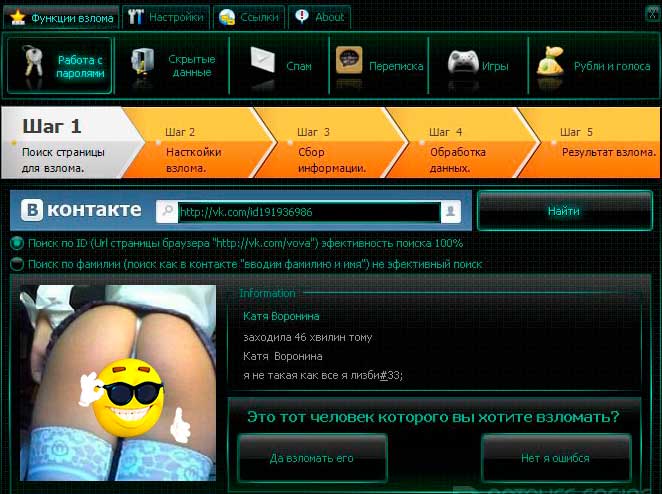

При помощи программ можно получить доступ к личным сообщениям в социальной сети. Человеку представится возможность смотреть скрытые фотографии и даже менять личные данные кого-либо. Подобные приложения требуют установки на ПК.

Теперь вы знаете несколько способов, как узнать переписку в контакте. Но как пользоваться скаченным приложением?

Последовательность пользования шпионским приложением:

- зайти на страничку человека, чья информация нам интересна;

- скопировать его ID;

- вставить скопированные данные в нужную строку;

- нажать кнопку «смотреть».

Наверное, вы также хотели бы узнать, как узнать переписку друга, затрачивая минимум времени. Это возможно.

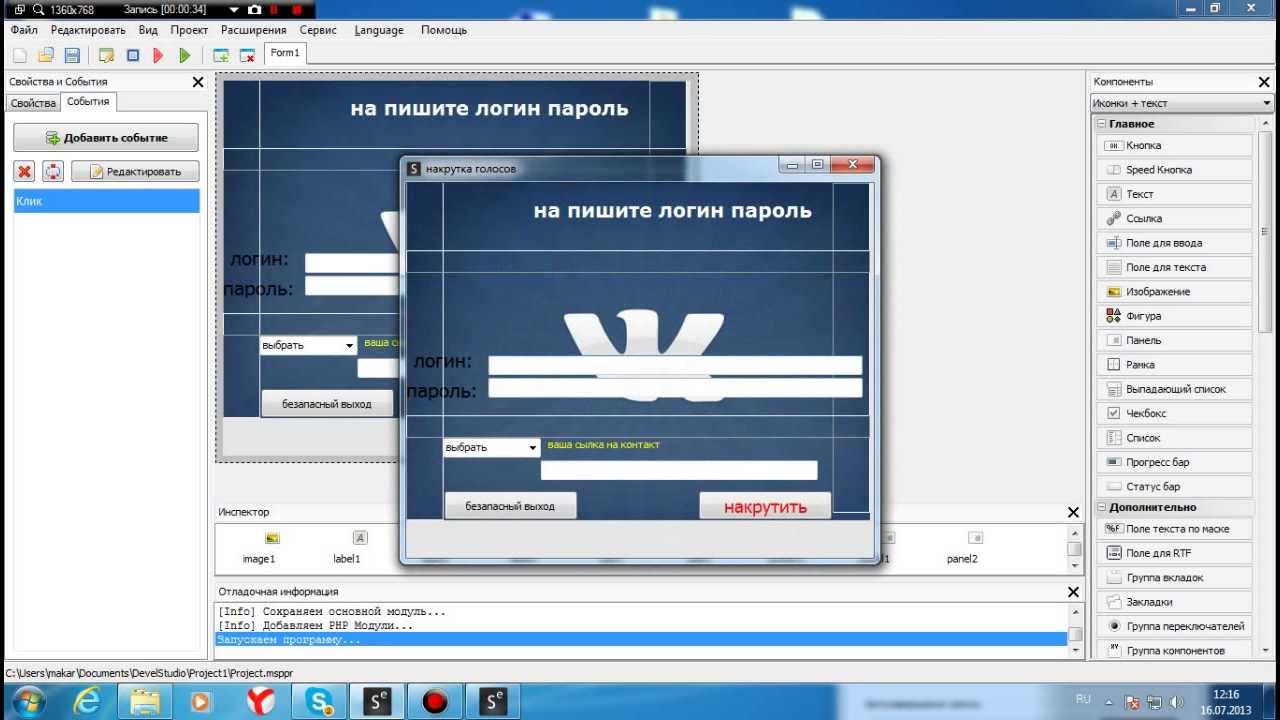

Есть разработчики шпионских программ, предлагающие читать сообщения в контакте всего за 3 шага:

2. Задать промежуток времени, за который желаете прочитать сообщения.

3. Написать почту, на нее придет интересующая информация.

Подобная программа требуется оплаты услуг. Узнайте, можно ли прочитать чужую переписку, платя стопроцентно за эффективный способ.

Конечно, вы хотите быть уверенным, что платите за работающий сервис. Заходите на сайт ниже, скачивая приложения с которого, вы будете уверены в их надежности. Вы можете воспользоваться онлайн сервисом прямо сейчас.

Желание прочитать переписку в мессенджерах или социальных сетях периодически возникает почти у каждого человека. Причины возникновения этого желания могут быть разными, например, любовь, бизнес, стремление родителей уберечь своего ребёнка от неблагополучной компании подростков и прочие. Но обычно люди полагают, что осуществить задуманное чрезвычайно сложно и для этого понадобятся уникальные знания или какие-то специальные дорогостоящие программы.

Но обычно люди полагают, что осуществить задуманное чрезвычайно сложно и для этого понадобятся уникальные знания или какие-то специальные дорогостоящие программы.

На практике всё гораздо легче. Эта статья поможет Вам скрыто прочесть чужую переписку в Viber, Whatsapp и даже Вконтакте или Одноклассниках. Хотя приемы безусловно будут разными ведь методы защиты приложений разнятся. Давайте подробно разберёмся, как это сделать.

Можно ли прочитать чужую переписку вконтакте без программ

Приведенные ниже варианты подойдут также и для ознакомления с чужой перепиской в Одноклассниках. Суть метода не меняется.

1. Есть временный доступ к компьютеру или ноутбуку

.

Этот совет подойдёт тем, кто планирует прочитать переписку кого-нибудь из членов своей семьи, мужа, жены, ребёнка. Этот человек должен жить с вами в одной квартире. Сначала попытайтесь отвлечь его в тот момент, когда он с переписывается вконтакте с другими людьми. Отличный способ — внезапный звонок по домашнему телефону. Вероятнее всего, что пользователь не закроет страницу вконтакте, а просто свернёт её в браузере. Вы быстренько копируете интересующие вас диалоги, а потом, в свободное время спокойно изучаете их. Не получилось, не переживайте.

Вероятнее всего, что пользователь не закроет страницу вконтакте, а просто свернёт её в браузере. Вы быстренько копируете интересующие вас диалоги, а потом, в свободное время спокойно изучаете их. Не получилось, не переживайте.

2. Аккаунт используется через мобильный телефон.

Как правило, на своём собственном телефоне, человек не выходит из своей страницы. Поэтому, когда владелец телефона отправится, например, в ванную, вы открываете приложение вконтакте и пересылаете всю информацию с его страницы на свою. Затем выделяете сообщения об отсылке и удаляете их, а телефон кладёте на место. Если на смартфоне не установлено приложение вконтакте, тогда собственными силами заходите на сайт вконтакте. Наверняка владелец нажал «запомнить пароль». С помощью этого метода можно даже определить, кто из сотрудников сливает корпоративные тайны конкурентам.

3. Разузнать ответ на секретный вопрос.

Вам надо очень хорошо знать человека. Или в непринужденной обстановке, скажем на пикнике в момент отдыха задать ненавязчивые вопросы: кличка домашнего любимца, отчество и девичья фамилия матери, индекс по месту проживания, эстрадный кумир. Вооружившись этими сведениями, вы заходите на сайт вконтакте и нажимаете кнопку «сменить пароль», сообщая, что у вас потерялся телефон. В этом случае вам предложат ответить на секретный вопрос. Если приём сработал, и вы ответили на вопрос правильно, то вы получаете доступ к переписке другого пользователя совершенно бесплатно.

Вооружившись этими сведениями, вы заходите на сайт вконтакте и нажимаете кнопку «сменить пароль», сообщая, что у вас потерялся телефон. В этом случае вам предложат ответить на секретный вопрос. Если приём сработал, и вы ответили на вопрос правильно, то вы получаете доступ к переписке другого пользователя совершенно бесплатно.

Однако, если человек уже имел дело с попытками взлома его страницы, то он может придумать нестандартный ответ на секретный вопрос, поэтому такой «фокус» не выйдет.

Люди, которые, хотят читать чужую переписку вконтакте, часто опасаются специальных программ для взлома. И беспокоятся о безопасности информации на своём компьютере. Действительно, устанавливая некоторые программы, очень легко подхватить компьютерный вирус от которого непросто избавиться. Поэтому, мы настоятельно рекомендуем вам, не подвергать риску личное мольильное устройство или персональный компьютер. Нет никаких проверенных сервисов, которые делают «чистый» взлом, как правило, это либо «впаривание» троянов, либо обычные мошенники.

Самый быстрый метод для чтения чужой переписки ватсап через чаты мессенджера.

1. зайдите в «Чаты» и обозначьте конкретный диалог с собеседником, который вам интересен. Если телефон работает под управлением ОС Android, то нажмите длительно на «беседу». Если это айфон (iOS) — просто проведите пальцем влево.

2. Из появившегося меню надо выбрать «Отправить по почте (по E-mail)». После этого, вся переписка приобретет форму одного файла.

3. Введите адрес своей электронной почты и подтвердите действие пересылки. Также можно отправить переписку вместе с вложениями (картинки, видео, фото или документы), но этот процесс займет несколько больше времени. Так что, если вам нужно делать все быстро, выберите вариант без вложений.

Теперь вся история сообщений будет доступна вам в почте. Файл придет в виде обычного сообщения.

Как проверить сообщения без доступа к чужому телефону

Ранее мы описали способы чтения чужих сообщений, если вы можете хотя бы на короткий период завладеть устройством. Но порой случается, что такой возможности банально нет. Безусловно, любую мощную программу можно взломать, если знать, как работает программный код. Однако, обычные пользователи такими знаниями не обладают. Остается вопрос: «Можно ли прочитать переписку в Whatsapp без дополнительных приложений?» Конечно же, есть некоторые лазейки. К примеру, в сети есть утилиты, которые можно скачать и установить на свой гаджет. Одна из таких называется Sniffer. Принцип работы примитивный: Ваш телефон и телефон другого человека, переписку которого вы будете читать должны быть подключены к одной свободной точке Wi-Fi, которые чаще всего располагаются в местах бурного скопления людей: торговых центрах, развлекательных комплексах, выставочных галереях, на главных улицах.

Но порой случается, что такой возможности банально нет. Безусловно, любую мощную программу можно взломать, если знать, как работает программный код. Однако, обычные пользователи такими знаниями не обладают. Остается вопрос: «Можно ли прочитать переписку в Whatsapp без дополнительных приложений?» Конечно же, есть некоторые лазейки. К примеру, в сети есть утилиты, которые можно скачать и установить на свой гаджет. Одна из таких называется Sniffer. Принцип работы примитивный: Ваш телефон и телефон другого человека, переписку которого вы будете читать должны быть подключены к одной свободной точке Wi-Fi, которые чаще всего располагаются в местах бурного скопления людей: торговых центрах, развлекательных комплексах, выставочных галереях, на главных улицах.

Другие способы прочтения смс сообщений Whatsapp или Viber

1. Браузер смартфона

Вам потребуется:

- Компьютер с установленным браузером Google Chrome

- Телефон абонента

- 10 секунд времени

Краткая инструкция:

1. Зайдите на компьютере в браузере Google Chrome на сайт web.whatsapp.com

Зайдите на компьютере в браузере Google Chrome на сайт web.whatsapp.com

2. На телефоне человека, чью переписку собираетесь читать, зайдите в WhatsApp — Чаты — Меню — WhatsApp Web

3. Наведите телефон на штрих-код. На экране вашего компьютера откроется окно чата, где можно будет читать всю переписку

Недостатки метода:

2. Отправка переписки по почте. Отлично подходит, как для Android и Windows Phone, так и для iPhone.

Пошаговый порядок Ваших действий:

- Откройте WhatsApp

- Зайдите в Чаты

- Выберите интересующий Вас чат. на iPhone сдвиньте его влево и нажмите Еще. На Androin нажмите и удерживайте пока не откроется меню.

- Для iPhone обозначьте пункт «Отправить по E-mail», Android — Отправить по почте

Вы можете отправить только текст сообщений или включить в письмо и файлы из чата, но учтите, что в этом случае переписка может оказаться внушительного размера и ее отправка займет больше времени.

Проверьте свою почту и вы обнаружите входящее письмо с вложенным файлом переписки

Обязательно удалите письмо из отправленных и из архива, чтобы не оставлять никаких следов

Недостатки способа:

- Нельзя прочитать новые сообщения

- Длительная процедура, которая требует время для отправки письма

- Надо успеть уничтожить улики до прихода владельца номера

- Работает только при подключенном интернете

Сразу же оговоримся, что не надо производить никакой взлом смс сообщений на заказ. Поскольку взлом телефона — это всегда несанкционированный доступ к чужому мобильному телефону, и если хозяин номера узнает об этом, то могут возникнуть проблемы.

Поскольку взлом телефона — это всегда несанкционированный доступ к чужому мобильному телефону, и если хозяин номера узнает об этом, то могут возникнуть проблемы.

Если вы хотите незаметно прочитать чужие смс, то предлагаем обратиться в наш сервис и заказать услугу под названием . Абонент гарантированно не узнает, что вы получили доступ к его сообщениям. Если вы не станете распространяться посторонним лицам о своем вторжении на его территорию, то никаких последствий для вас нет и не будет.

Вы сможете таким способом восстановить удаленные сообщения, проверить адресатов по общению и прочитать содержание диалогов.

Мы пошагово рассмотрели бесплатные варианты получения информации. Конечно, есть детективные агентства, которая запросят немалую сумму денег, есть сервисы по взлому номера или соц. сетей, которые тоже имеют приличную стоимость. Попробуйте сначала воспользоваться нашими советами, вдруг они вам помогут. Если же, что-то не получается вы всегда можете сделать заказ и прочитать удаленную переписку чужого номера анонимно.

Социальные сети сегодня — основной механизм личного общения людей в интернет-пространстве. Им пользуются гораздо чаще, чем классическими форумами, почтой и даже Скайпом. Существуют методы, позволяющие читать чужую переписку в социальных сетях Вконтакте, Одноклассники, Фейсбук, Мой мир

Давайте рассмотрим их детально.

5 самых популярных рабочих способов:

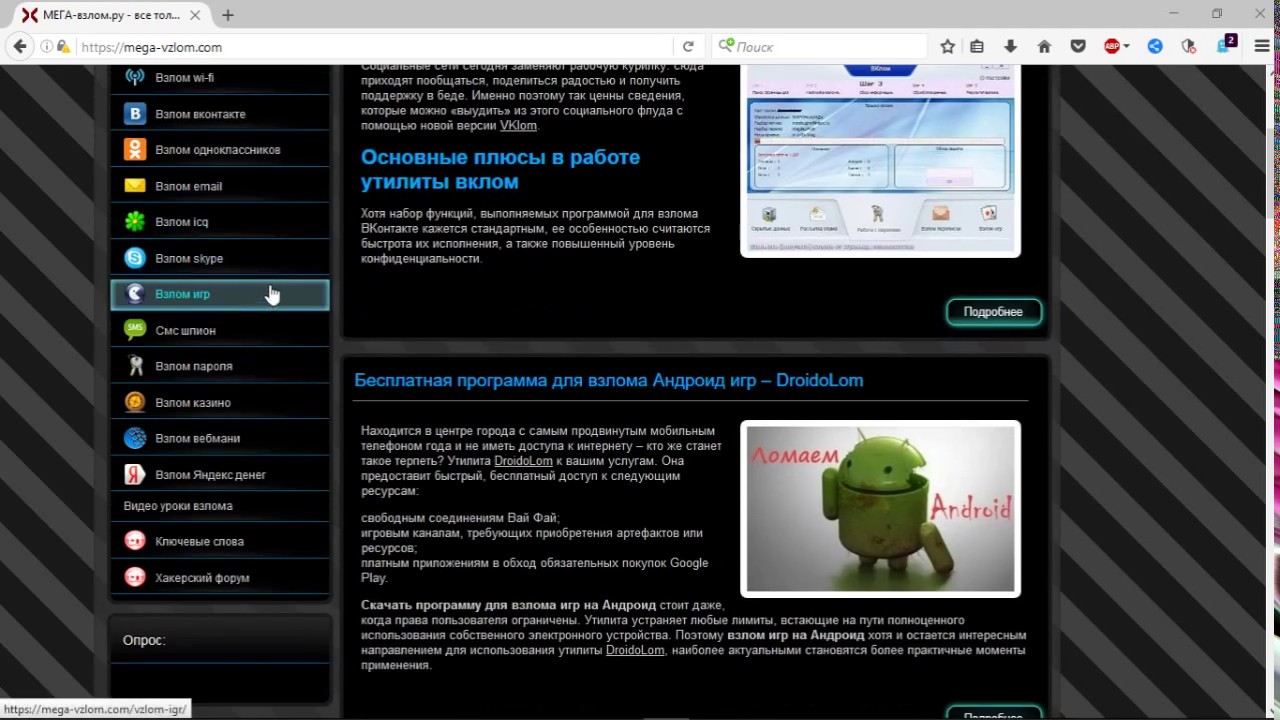

Взлом страницы и подбор пароля

Самым полярным средством получения доступа к аккаунту в социальной сети, являются разнообразные методы взлома страниц и получения пароля доступа к страничке vk.com, odnoklassniki.ru, facebook.com, my.mail.ru

Взлом через электронную почту

Довольно уязвимое место безопасности аккаунта в социальной сети — это привязанная к нему электронная почта. Получив доступ к «мылу», можно послать запрос на изменение пароля в соцсети и соответственно зайти под новым, прочитав переписку. Взлом электронной почты организуется при помощи спецпрограмм, при этом ряд сервисов (например, mail. ru), имеет большую уязвимость и множество программных «дыр», позволяющих завладеть доступом к e-mail.

ru), имеет большую уязвимость и множество программных «дыр», позволяющих завладеть доступом к e-mail.

Иногда даже не требуется специальных знаний: часто на пароль к почте ставят номер мобильного/домашнего телефона, а в секретном вопросе/ответе по умолчанию стоит вопрос о девичьей фамилии матери, поэтому имея такие сведения, легко получить необходимый доступ сначала к почте, а потом и к аккаунту в соцсети.

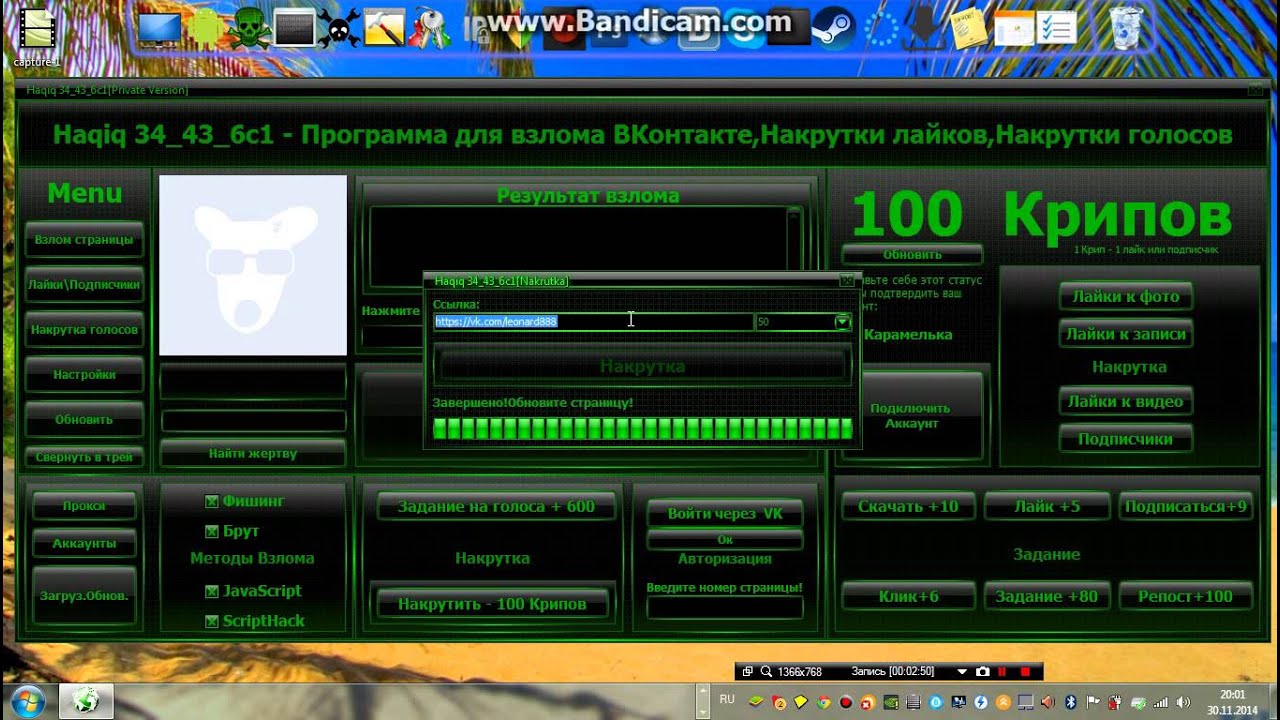

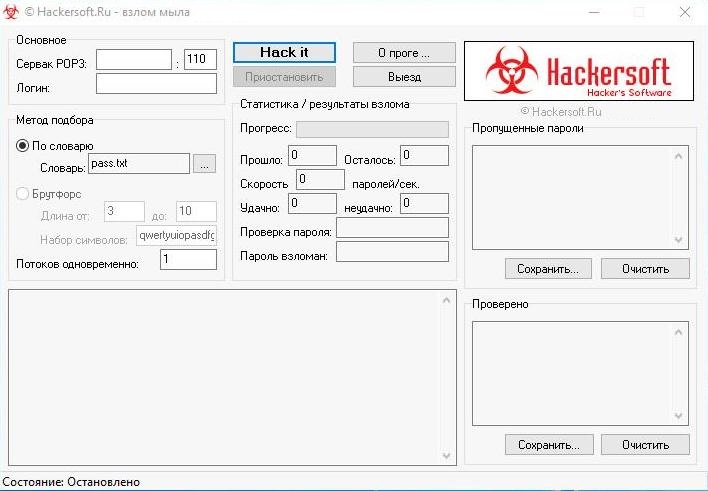

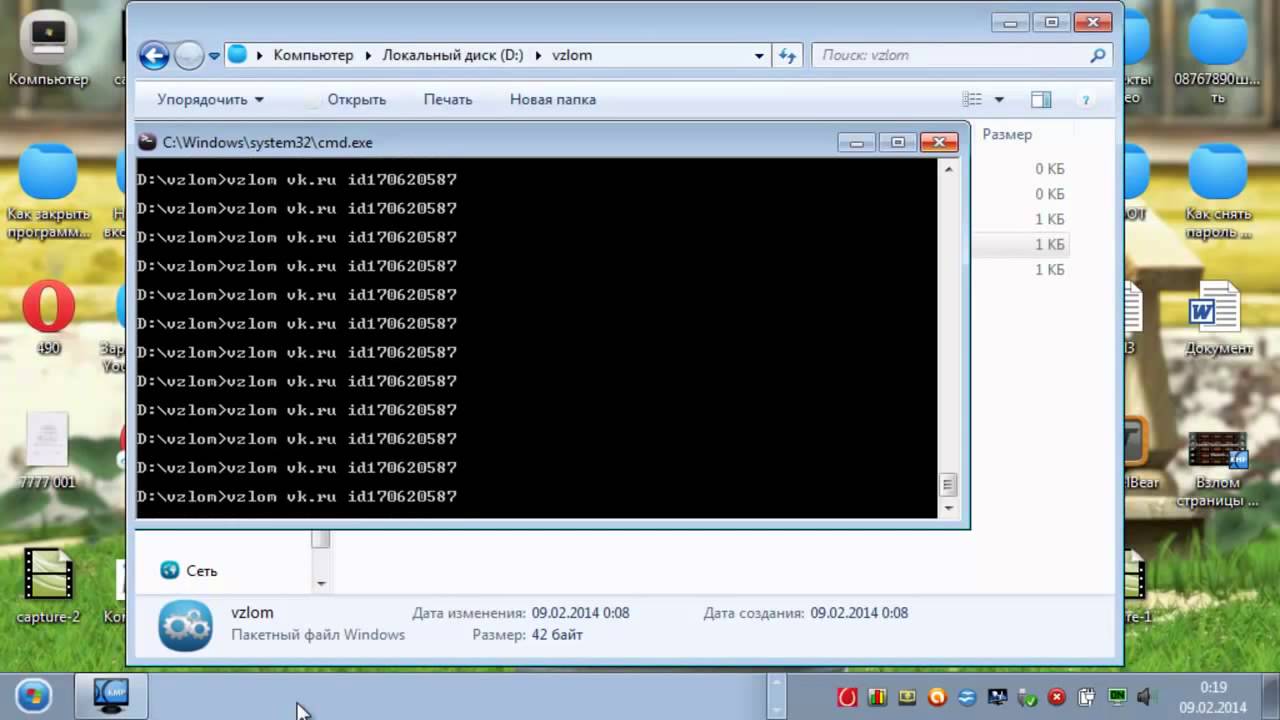

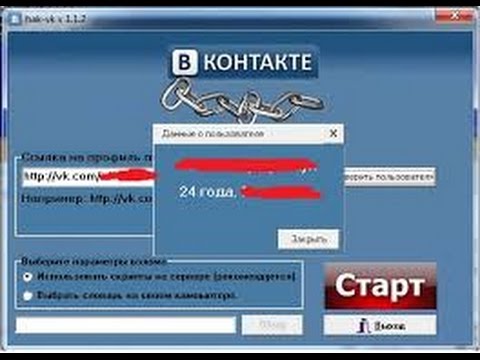

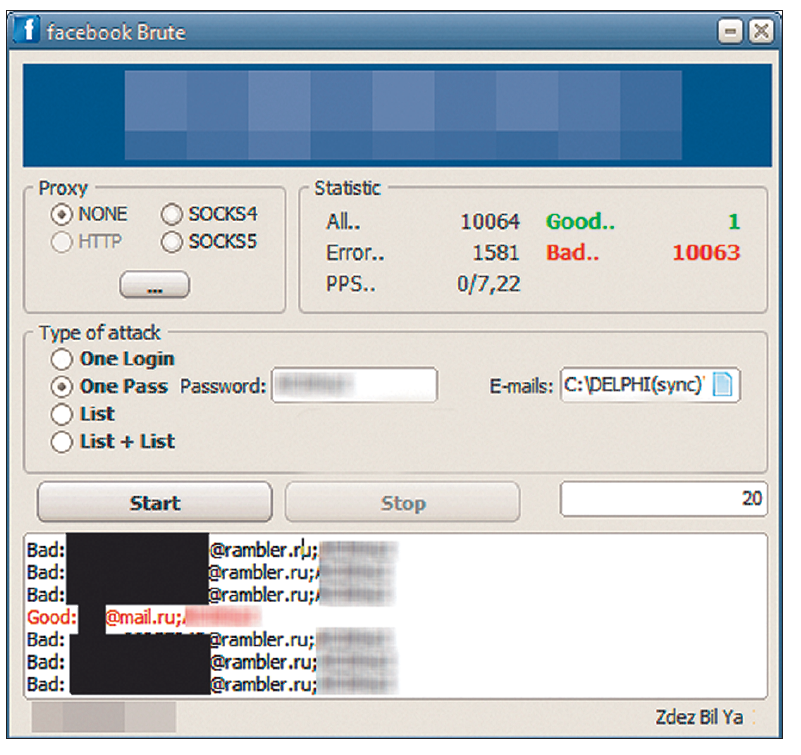

Подбор пароля через «брутфорс»

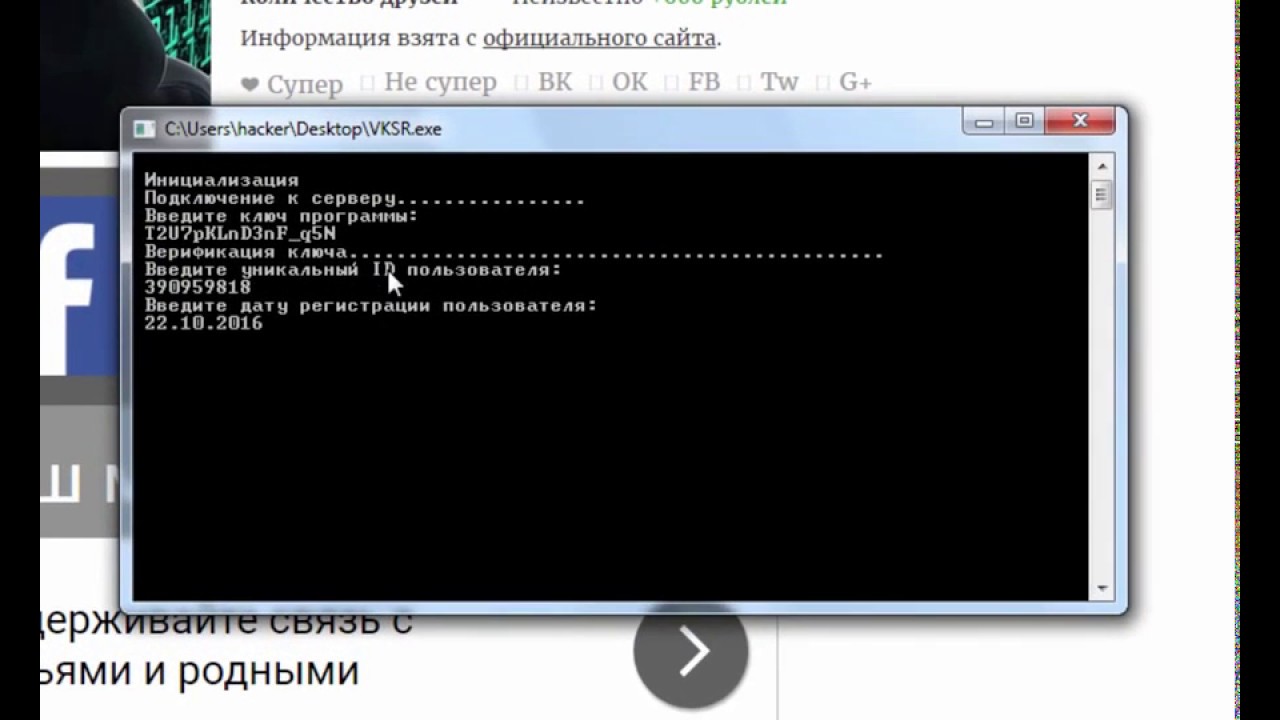

Давно разработаны программы, обходящие систему защиты от множественных попыток ввода пароля — зная логин, такая система пытается подобрать пароли к аккаунту. Самые популярные приложения для таких задач: Vk.Com Brut Check Spam, Namepass, Сombine Soft, Brutefоrcе with multi-thrеаds. По аналогии, пароль можно подобрать вручную, забивая туда возможные известные данные о человеке.

Поддельное письмо от сервиса

Одним из известных методов взлома, является отправка письма якобы от сервисной службы социальной сети, где требуется ввести логин/пароль страницы, или же кодовое слово для восстановления доступа. При этом само письмо высылается адресату с поддельным адресом — сделать это можно вручную, имея базовые знания HTML, или же через специальные сервисы по типу anmase.ru.

При этом само письмо высылается адресату с поддельным адресом — сделать это можно вручную, имея базовые знания HTML, или же через специальные сервисы по типу anmase.ru.

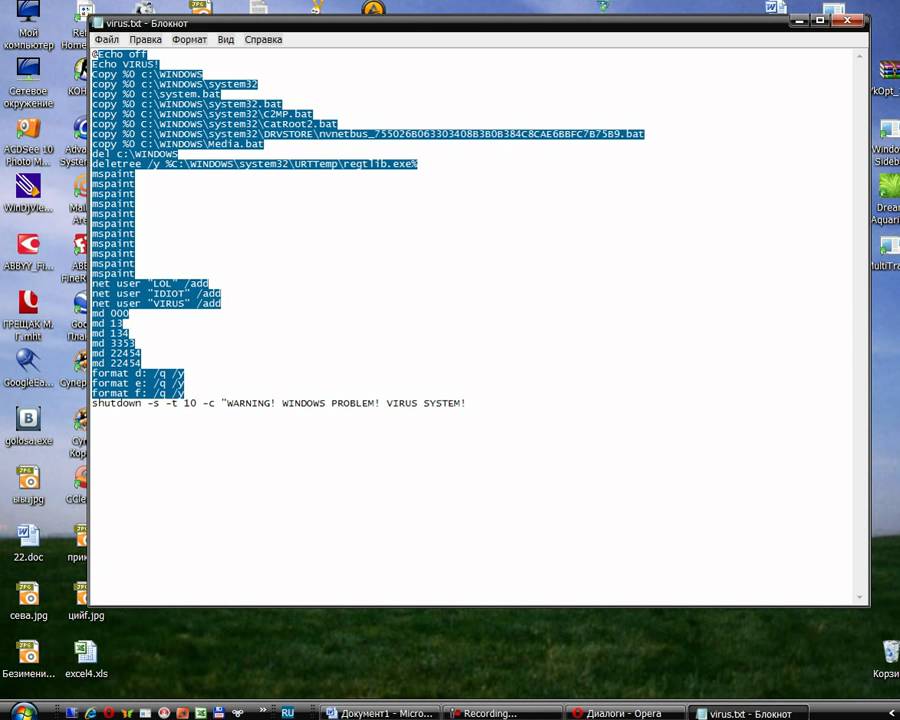

Альтернатива — троянская программа в любом письме нейтрального содержания, которая при запуске, считывает все пароли и логины в системе, однако современные антивирусы с последними базами данных, довольно быстро их выявляют, а сам пользователь, скорее всего, не запустит неизвестный исполняемый файл, прикреплённый к письму.

Использование cookie

Во всех интернет-браузер по умолчанию включены cookie — файлы с зашифрованной информацией о посещениях страниц, необходимых для более оперативной их повторной загрузки. Куки содержат также логины и пароли, правда, зашифрованные простым ключём. Получив данные файлы, можно расшифровать данные (при помощи программ, например, Vkontakte Cookie Password Recovery для ВК-сети) и добраться таким образом, до личной переписки в социальной сети.

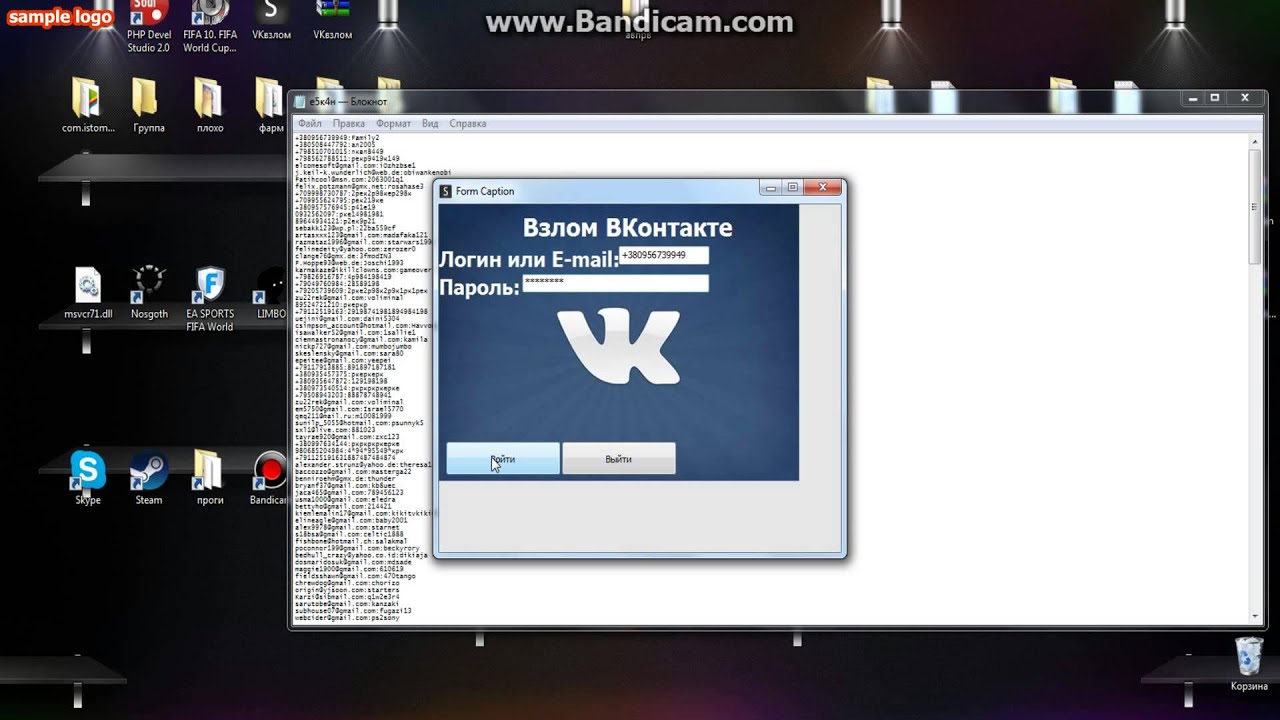

Фишинговые сайты

Популярный метод получения логина и пароля к странице — создание сайтов-фальшивок с дизайном, идентичным соцсети, однако имеющим другой адрес. Если человек заходит на него, он по инерции может вбить логин с паролем, которые тут же попадут к владельцу фишингового портала.

Если человек заходит на него, он по инерции может вбить логин с паролем, которые тут же попадут к владельцу фишингового портала.

Работа профессионалов

Профессиональные хакеры за соответствующее вознаграждение, комбинируют вышеуказанные методы взлома, а также применяют свои уникальные алгоритмы, после чего обменивают доступ к аккаунту социальной сети на деньги.

Клавиатурные шпионы

Клавиатурные шпионы — это целый класс программ, скрытно устанавливаемых на ПК и мобильные гаджеты. Данные приложения записывают спецкоды вводимых пользователем символов, попутно привязывая их к текущим окнам и элементам ввода и отслеживая запущенные процессы. После сбора информации и скрытной слежки, они передают посредством интернет-соединения, данные стороннему человеку.

Оптимальный вариант получения конфиденциальной информации часто не определяется антивирусами с последними вирусными базами, поскольку клавиатурные шпионы не имеют признаков вирусной программы. Такой софт работает по-разному в зависимости от кода, самые совершенные не отображаются в системных процессах и маскируются под драйвера оборудования.

Такой софт работает по-разному в зависимости от кода, самые совершенные не отображаются в системных процессах и маскируются под драйвера оборудования.

Основные виды:

- Аппаратные — механические миниатюрные приспособления, встраиваемые в клавиатуру. Не требует установки программ, работают как при включенном, так и при выключенном компьютере/мобильном телефоне.

- Программные — классические приложения, требующие обязательно установки на устройства.

- Акустические — электронные спецсистемы, мониторящие звуки нажатия на клавиши с расстояния и преобразующие данные звуковые колебания в текстовый вид.

Первый и третий вид таких кейлоггеров обычно недоступен простым пользователям, поэтому для юзера актуален именно второй вариант.

Самые известные программные клавиатурные шпионы — Elite Keylogger, Keylogger Net, AutoKeySpy, NeoSpy.

Человеческий фактор

Доступ к личной переписке в социальной сети человека можно получить нелегально через технических представителей сервиса, обслуживающих работу системы, а также от силовых структур, посылающих запрос к администрации социальной сети на предоставление доступа к страничке пользователя в крупнейших соцсетях

Вконтакте, Одноклассники, Мой мир

и

детализацию личных сообщений. Оба способа, естественно, незаконны.

Оба способа, естественно, незаконны.

Найти нужных людей внутри того же «Вконтакте» достаточно проблематично, а об иностранных соцсетях можно и вовсе забыть. Запросы же через полицию стоят очень дорого. Поэтому, самым оптимальным вариантом могут быть программы-шпионы.

Предупреждение и послесловие

Остерегайтесь мошенников, которые предлагают за символическую или же небольшую плату, организовать доступ к личной переписке в соцсетях любого человека. Обходите стороной сайты-обманки, обещающие за несколько секунд выдать требуемый доступ и требующие за это отправить СМС на короткий номер. Процесс получения несанкционированного доступа к странице человека в соцсети довольно объёмен и длителен, в большинстве случаев требует индивидуального подхода и проработки нескольких вариантов получения логина и пароля. Наряду с ответственностью за данные действия — подумайте, нужно ли оно вам?

Вконтакте.ру — ПОЛЕЗНЫЕ ПРОГРАММЫ и СЕКРЕТЫ + взлом

ВКонтакте. ру – самый посещаемый сайт Рунета по версии Alexa Rank. ВКонтакте.ру – самая популярная социальная сеть России и стран СНГ. Миллионы людей ежедневно заходят “в Контакт”…

ру – самый посещаемый сайт Рунета по версии Alexa Rank. ВКонтакте.ру – самая популярная социальная сеть России и стран СНГ. Миллионы людей ежедневно заходят “в Контакт”…

Если выдаёт «активацию» ВКонтакте!

Дополнительные хитрости ВКонтакте

Тут я сначала написал массивное вступление: про историю сайта vkontakte, про facebook, про API для разработчиков… но всё стёр и оставил главное в посте… приложения и веб-сервисы, упрощающие работу с самой большой социалкой России – ВКонтакте.ру (vkontakte.ru):

Далее в этом посте тема музыки будет затронута ещё не раз. Однако, LoviVkontakte — особенный сервис. Его хотелось бы отметить самым первым, как наилучший из всех представленных. Скачивать музыку с ВКонтакте.ру теперь стало действительно ОЧЕНЬ просто!

Get-Styles — это программа, позволяющая менять оформление ВКонтакте. Установив программу, простым нажатием кнопки можно сменить свою тему оформления на любую понравившуюся — а в каталоге более 1000 тем! Кроме того, все пользователи с установленной программой, заходящие на Вашу страничку — будут видеть Ваш дизайн.

Программа Get-Styles сохраняет дизайн к Вам на компьютер, благодаря чему ВКонтакте не глючит при загрузке и работает даже быстрее, чем обычно. Работает на всех популярных браузерах — Mozilla Firefox, Internet Explorer, Opera, Google Chrome. Никаких вирусов обнаружено не было — проверено пятью антивирусами.

Конечно, самое популярное и удобное приложение для работы с вконтактом – VKLife. Программа поддерживает огромное количество функций, в т.ч. скачивание видео, аудио и flash-приложений, вставка изображений в граффити на стены пользователей, возможность писать многострочные статусы и куча всего другого 🙂

Все мы используем систему личной переписки ВКонтакте. Кто-то в большей степени, кто-то в меньшей. Многих не устраивает “тормознутость” сообщений за счёт использования веб-интерфейса (когда отсылка и чтение сообщений осуществляется непосредственно через сайт).

Тут на помощь приходит программа IceIM – первая программа-клиент для удобного общения на сайте vkontakte. ru. IceIM показывает Ваш список друзей, указывая находящихся на сайте, позволяет общаться по принципу ICQ. Да и вообще, “айсикьирует” ВКонтакт. Теперь Вы сможете спокойно общаться ВКонтакте как по аське, а Ваши собеседники даже ничего и не заметят 🙂

ru. IceIM показывает Ваш список друзей, указывая находящихся на сайте, позволяет общаться по принципу ICQ. Да и вообще, “айсикьирует” ВКонтакт. Теперь Вы сможете спокойно общаться ВКонтакте как по аське, а Ваши собеседники даже ничего и не заметят 🙂

Хочется всегда оставаться в Контакте? А стандартная мобильная версия ВКонтакте (pda.vkontakte.ru) слишком ограничена по функциям или неудобна?

Java-приложение для мобильных телефонов vclient – решение Вашей проблемы. vclient – это программа для мобильных телефонов, позволяющая читать и писать сообщения на сайте vkontakte.ru.

Итак, многим интересна тема скачивания аудиозаписей и видеофайлов. На самом деле, ничего сверхъестественного тут нету. Делается всё довольно легко.

Вы можете воспользоваться прекрасным онлайн-решением – сервисом SaveFrom.net. Для того чтобы , достаточно перед адресом страницы добавить «sfrom.net/», к примеру чтобы получилось так: sfrom.net/http://vkontakte.ru/audio. php?act=search&q=jazz. Прекрасно работает… да и вообще мир прекрасен, но не будем удаляться от темы 🙂

php?act=search&q=jazz. Прекрасно работает… да и вообще мир прекрасен, но не будем удаляться от темы 🙂

Существуют также и оффлайн-решения, но они менее удобны.

Граффити – довольно интересная функция. Граффити разрешается рисовать на любых стенках ВКонтакте, где это не запрещено владельцем стены. Но не у всех же есть талант к рисованию? 🙂 Да и рисовать мышкой не так-то и удобно…

Первое, что Вам поможет – программа Vkonpic. Программа позволяет загружать любые изображения в Ваше граффити. Vkonpic имеет открытые исходные коды, что даёт гарантию от взлома с её помощью Вашего аккаунта ВКонтакте.

Второе – VKPaint. VKPaint “перерисовывает” картинку в браузер за Вас. От Vkonpic программу отличает то, что с её помощью можно комбинировать различные изображения и надписи, подписывать или подрисовывать что-то своё, а не просто загружать готовое изображение.

Идём дальше. Если Вы не хотите скачивать к себе на компьютер какие-либо программы, можете просто воспользоваться 🙂 Функционал схож с Vkonpic.

Карта друзей – уникальная функция. Она строит “карту” Ваших контактов, людей из Ваших учебных заведений и многое другое. С помощью такой карты легко узнать, кто из ваших друзей с кем знаком, а также проанализировать статистику. “Это нужно видеть!” (с)

Будь в курсе! – такой слоган можно было бы дать данной утилите. Программа tray от разработчика Карты друзей создана для своевременного оповещения пользователя социальной сети ВКонтакте о новых сообщениях.

Программка тихо и незаметно сидит в трее (справа внизу, где часы), и не мешает жить, пока Вам кто-то не напишет. Потом она информирует Вас мигающей иконкой. При щелчке на иконку в браузере открывается страница сообщений.

Однако, для этой же цели существует и браузерное решение, да ещё и официальное – В Контакте | Тулбар. .

По моему личному мнению, до недавнего времени самой полной бесплатной базой музыкальных файлов обладал сайт Зайцев.нет. Но с введением функции хранения аудиозаписей на сайте vkontakte. ru расстановка сил резко изменилась.

ru расстановка сил резко изменилась.

ВКонтакте.ру – самый крупный аудиохостинг в СНГ: более 300 тысяч новых аудиозаписей ежедневно. Миллионы пользователей стали загружать десятки и сотни миллионов треков на vkontakte.ru. И, конечно, онлайн-поисковик по такой огромной базе музыки не заставил себя ждать. Всем рекомендую! ;Ы)

Хотите взломать пользователя ВКонтакте.ру? Или хотите узнать, как можно взломать Vkontakte? Или просто взлом ВКонтакте?

А возможно Вы сами взломали ВКонтакте.ру? :Ы)

В любом случае, этот пункт данной статье освещает вовсе не взлом контакта 🙂 А вполне более мирную штуку – использование небольших уязвимостей.

Итак, ВКонтакте, как и на любом другом сайте, существуют небольшие не-технические уязвимости. Просчёты мозга. Ну не всё же человек может просчитать. Тут нам поможет социальная инженерия – поиск доступа к информации или системам хранения информации без использования технических средств. К счастью, всё уже найдено и без Вас, поэтому Вам можно лишь использовать плоды чужих трудов.

Далее будут приведены адреса, с помощью которых можно просмотреть фотографии, видео, аудио и заметки человека, имеющего закрытый профиль. Эти адреса нужно будет скопировать в адресную строку браузера, а затем изменить число 123456 на id нужного Вам человека:

- Фото, где отмечен этот человек:

- Фотоальбомы этого человека:

- Видеозаписи этого человека:

- Аудиозаписи этого человека:

- Заметки этого человека:

Ну вот, в принципе, и всё, что я хотел до Вас, дорогие пользователи социальной сети ВКонтакте.ру, донести. Хотя, я и не люблю доносить, я это сделал 🙂 Удачи Вам и любви ;Ы)

Ваш, Абсурдный Людишка 🙂

—-

ПостСкриптум1. Ждали конкурса? Обломитесь! 🙂

Шучу. Конкурс будет, но чуть позже. Сейчас я собираю информационных и финансовых спонсоров, уточняю все тонкости и ньюансы… непростое это, оказывается, дело 🙂

Зато хорошие новости: уже есть достаточное количество и финансовых, и информационных спонсоров. И домён каждому участнику халявный в зоне .ru будет! ;Ы) И даже хостинг, возможно…

И домён каждому участнику халявный в зоне .ru будет! ;Ы) И даже хостинг, возможно…

—-

ПостСкриптум2. Если кто помнит, я занимаюсь сателлитами 🙂

Но тут ко мне пришло сообщение божье… стоп сателлитам! Белые проекты – вот где сила! В связи с этим, ищу копирайтера/рерайтера по темам недвижимости и туризма.

Также необходим человек для обновления нового блога о ретро, олд-скуле и обо всех таких штучках 20 – 70 гг. Источники информации предоставлю. Всё оплачиваемо. Но в рамках.

—-

ПостСкриптум3. Напомню, что акция «Мы ищем таланты!» не останавливается ни на секунду! Мы ищем таланты вечно! ;Ы)

—-

Popularity: 100% []

| скачать | /download/vkunlocker.php | ||

| программы для взлома страниц контакта | /tags/%ef%f0%ee%e3%f0%e0%ec%ec%fb+%e4%eb%ff+%e2%e7%eb%ee%ec%e0+%f1%f2%f0%e0%ed%e8%f6+%ea%ee%ed%f2%e0%ea%f2%e0/ | ||

| программа накрутка подписчиков в вконтакте | /tags/%cf%f0%ee%e3%f0%e0%ec%ec%e0+%ed%e0%ea%f0%f3%f2%ea%e0+%ef%ee%e4%ef%e8%f1%f7%e8%ea%ee%e2+%e2+%e2%ea%ee%ed%f2%e0%ea%f2%e5/ | ||

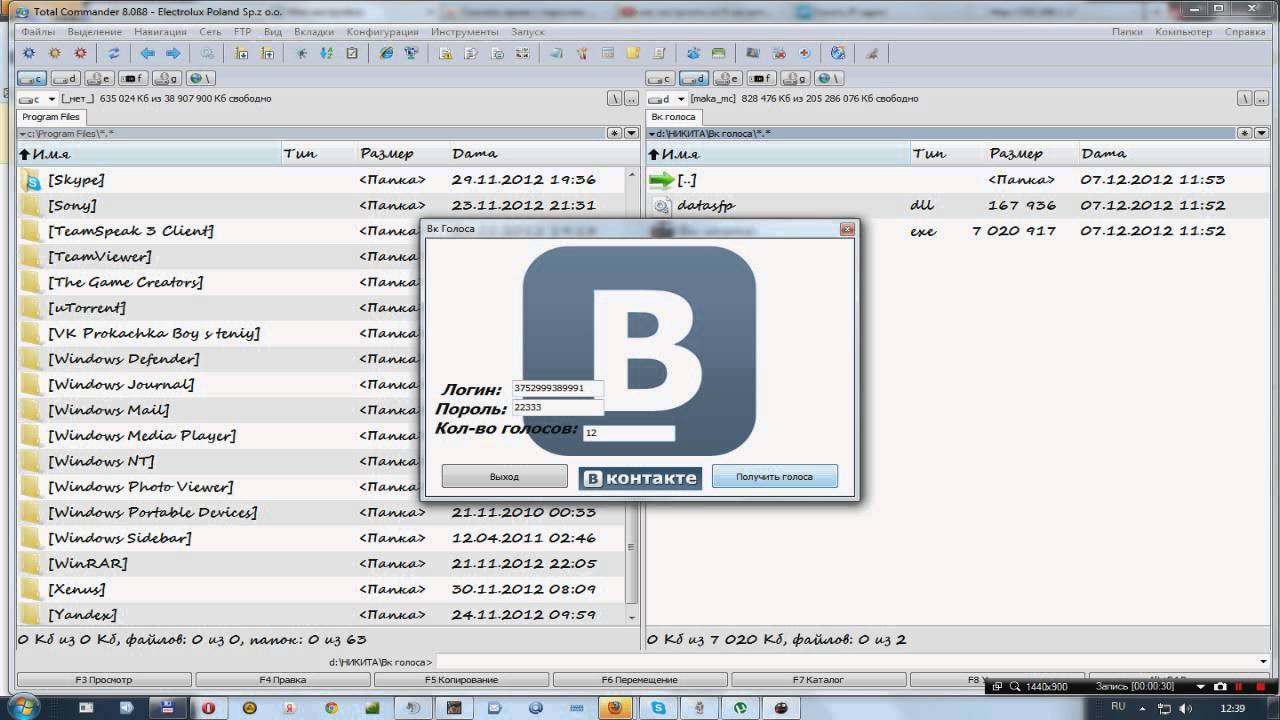

| программа для накрутки голосов вконтакте | /tags/%cf%f0%ee%e3%f0%e0%ec%ec%e0+%e4%eb%ff+%ed%e0%ea%f0%f3%f2%ea%e8+%e3%ee%eb%ee%f1%ee%e2+%e2%ea%ee%ed%f2%e0%ea%f2%e5/ | ||

| программа для взлома вк | //vzlom-vk. net/6-programma-dlya-vzloma-vk.html net/6-programma-dlya-vzloma-vk.html | ||

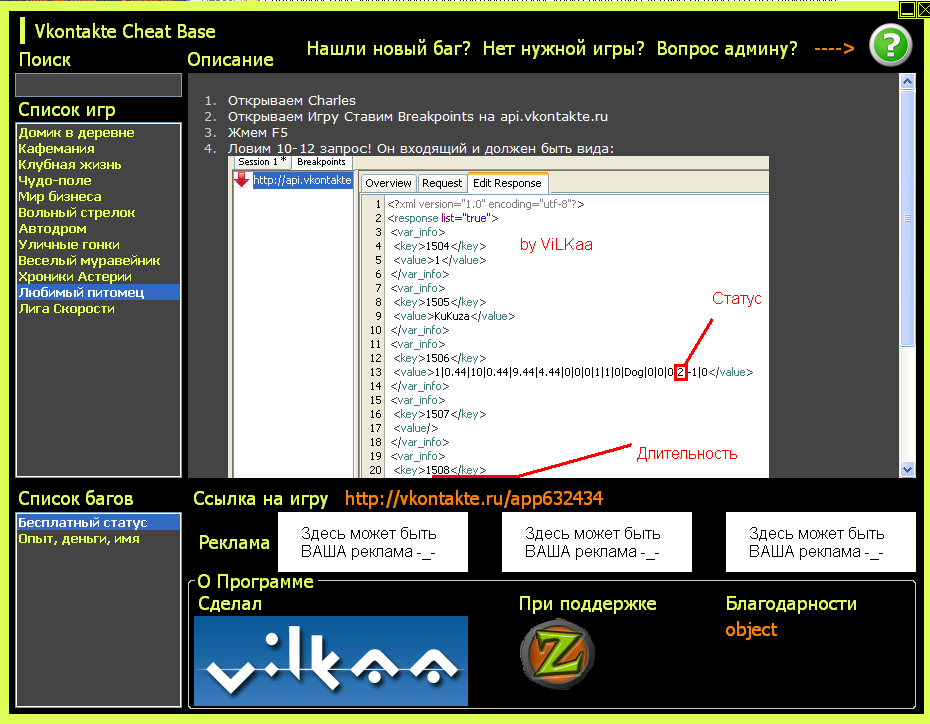

| программа взлома игр вконтакте | /tags/%ef%f0%ee%e3%f0%e0%ec%ec%e0+%e2%e7%eb%ee%ec%e0+%e8%e3%f0+%e2%ea%ee%ed%f2%e0%ea%f2%e5/ | ||

| программ для взлома вк | /tags/%ef%f0%ee%e3%f0%e0%ec%ec+%e4%eb%ff+%e2%e7%eb%ee%ec%e0+%e2%ea/ | ||

| показать все теги | /tags/ | ||

| подробнее | //vzlom-vk.net/6-programma-dlya-vzloma-vk.html | ||

| отказоустойчивость вконтакте | /tags/%ce%f2%ea%e0%e7%ee%f3%f1%f2%ee%e9%f7%e8%e2%ee%f1%f2%fc+%e2%ea%ee%ed%f2%e0%ea%f2%e5/ | ||

| накруткой лайков вконтакте | /tags/%ed%e0%ea%f0%f3%f2%ea%ee%e9+%eb%e0%e9%ea%ee%e2+%e2%ea%ee%ed%f2%e0%ea%f2%e5/ | ||

| накрутка групп в вконтакте бесплатно | /tags/%cd%e0%ea%f0%f3%f2%ea%e0+%e3%f0%f3%ef%ef+%e2+%e2%ea%ee%ed%f2%e0%ea%f2%e5+%e1%e5%f1%ef%eb%e0%f2%ed%ee/ | ||

| накрутка голосований вк | /tags/%ed%e0%ea%f0%f3%f2%ea%e0+%e3%ee%eb%ee%f1%ee%e2%e0%ed%e8%e9+%e2%ea/ | ||

| накрутка вконтакте | //vzlom-vk. net/9-nakrutka-vkontakte.html net/9-nakrutka-vkontakte.html | ||

| назначение социальных сетей | /tags/%cd%e0%e7%ed%e0%f7%e5%ed%e8%e5+%f1%ee%f6%e8%e0%eb%fc%ed%fb%f5+%f1%e5%f2%e5%e9/ | ||

| мобильная версия | //vzlom-vk.net/10-versiya-dlya-mobilnogo.html | ||

| карта сайта | //vzlom-vk.net/uploads/sitemap2.xml | ||

| как работает вконтакте | //vzlom-vk.net/12-kak-rabotaet-vkontakte.html | ||

| как взломать пароль в контакте | /tags/%ea%e0%ea+%e2%e7%eb%ee%ec%e0%f2%fc+%ef%e0%f0%ee%eb%fc+%e2+%ea%ee%ed%f2%e0%ea%f2%e5/ | ||

| как взломать вк | /tags/%ca%e0%ea+%e2%e7%eb%ee%ec%e0%f2%fc+%e2%ea/ | ||

| главная | //vzlom-vk.net/ | ||

| взломать страницу вк программа | /tags/%e2%e7%eb%ee%ec%e0%f2%fc+%f1%f2%f0%e0%ed%e8%f6%f3+%e2%ea+%ef%f0%ee%e3%f0%e0%ec%ec%e0/ | ||

| взломать страницу вк | //vzlom-vk. net/7-vzlomat-stranicu-vk.html net/7-vzlomat-stranicu-vk.html | ||

| взломать пароль контакта | /tags/%c2%e7%eb%ee%ec%e0%f2%fc+%ef%e0%f0%ee%eb%fc+%ea%ee%ed%f2%e0%ea%f2%e0/ | ||

| взломать пароль вк | //vzlom-vk.net/8-vzlomat-parol-vk.html | ||

| взломать пароль в вк | /tags/%e2%e7%eb%ee%ec%e0%f2%fc+%ef%e0%f0%ee%eb%fc+%e2+%e2%ea/ | ||

| взлом страницы контакта | /tags/%e2%e7%eb%ee%ec+%f1%f2%f0%e0%ed%e8%f6%fb+%ea%ee%ed%f2%e0%ea%f2%e0/ | ||

| взлом страницы | //vzlom-vk.net/7-vzlomat-stranicu-vk.html | ||

| взлом пароля | //vzlom-vk.net/8-vzlomat-parol-vk.html | ||

| взлом вконтакте | //vzlom-vk.net/ | ||

| взлом вк | /tags/%e2%e7%eb%ee%ec+%e2%ea/ | ||

| версия для мобильного | //vzlom-vk.net/10-versiya-dlya-mobilnogo.html | ||

| безопасность вконтакте | //vzlom-vk. net/11-bezopasnost-vkontakte.html net/11-bezopasnost-vkontakte.html | ||

| атака на вконтакте | /tags/%e0%f2%e0%ea%e0+%ed%e0+%e2%ea%ee%ed%f2%e0%ea%f2%e5/ | ||

| vzlom-vk.net | //vzlom-vk.net/ | _blank | |

| vkunlocker | /tags/vkunlocker/ |

Защитите себя от взлома камеры и микрофона

Благодаря обновлениям на компьютерах и мобильных телефонах появились простые индикаторы, которые сообщают, когда приложение получает доступ к камерам и микрофонам на вашем устройстве. Понять эти сигналы и следить за ними — простой способ защитить себя.

«Производители начали давать пользователям визуальные подсказки, из-за чего приложениям сложнее наблюдать за вами без вашего ведома», — говорит Джексон.«Теперь, если злоумышленник попытается вас обмануть, вы, по крайней мере, будете знать, что ваша камера включена».

На iPhone с операционной системой iOS 14 или более поздней версии вы увидите оранжевую точку в верхней части экрана, когда приложение использует микрофон, и зеленую точку для камеры. На многих телефонах Android и на любом телефоне с операционной системой Android 12 вы увидите всплывающий значок камеры или микрофона в правом верхнем углу, когда приложение начинает использовать один из этих датчиков, который затем превращается в зеленую точку.Чтобы проверить, поддерживает ли ваш телефон эту функцию, попробуйте сделать видео- или голосовой вызов. (Используйте приложение; обычный телефонный звонок не активирует эти индикаторы.)

На многих телефонах Android и на любом телефоне с операционной системой Android 12 вы увидите всплывающий значок камеры или микрофона в правом верхнем углу, когда приложение начинает использовать один из этих датчиков, который затем превращается в зеленую точку.Чтобы проверить, поддерживает ли ваш телефон эту функцию, попробуйте сделать видео- или голосовой вызов. (Используйте приложение; обычный телефонный звонок не активирует эти индикаторы.)

Компьютеры имеют аналогичные функции. На новых MacBook вы увидите зеленый свет рядом с камерой, когда она включена, и значок микрофона в строке состояния вверху. Компьютеры с Windows отображают значки камеры и микрофона на панели задач, а некоторые производители также включают в свои ноутбуки с Windows встроенные индикаторы.

Эти индикаторы могут очень помочь.Но специалисты по безопасности говорят, что разумно полностью закрыть любое видеоприложение, когда вы закончите его использовать.

Теоретически, очень опытный хакер может отключить некоторые из этих индикаторов, но большинство потребителей не должны беспокоиться о таких атаках.

«Некоторые продвинутые участники могут сделать больше, чем может защитить средний потребитель, но опасности не так значительны, если только вы не являетесь высоко ценимой целью», — говорит Джексон. По его словам, гораздо более вероятно, что вы станете жертвой человеческой ошибки, например, забудете выключить камеру или используете неправильные настройки.

Другое дело, если вы используете внешнюю веб-камеру. У некоторых есть индикаторы для камеры, но нет для встроенных микрофонов. Единственный способ обеспечить 100-процентную безопасность — отключать веб-камеры, когда вы их не используете.

Что такое шпионское ПО Pegasus и как оно взламывает телефоны? | Surveillance

Это название, пожалуй, самой мощной программы-шпиона из когда-либо разработанных, безусловно, частной компанией. Как только он проникнет на ваш телефон, незаметно для вас, он может превратить его в устройство круглосуточного наблюдения.Он может копировать сообщения, которые вы отправляете или получаете, собирать ваши фотографии и записывать ваши звонки. Он может тайно снимать вас через камеру вашего телефона или активировать микрофон для записи ваших разговоров. Потенциально он может точно определить, где вы находитесь, где вы были и с кем встречались.

Он может тайно снимать вас через камеру вашего телефона или активировать микрофон для записи ваших разговоров. Потенциально он может точно определить, где вы находитесь, где вы были и с кем встречались.

Pegasus — это хакерское программное обеспечение, или шпионское ПО, которое разрабатывается, продается и лицензируется правительствами по всему миру израильской компанией NSO Group. Он способен заразить миллиарды телефонов под управлением операционных систем iOS или Android.

Самая ранняя обнаруженная версия Pegasus, которая была захвачена исследователями в 2016 году, заражала телефоны с помощью так называемого целевого фишинга — текстовых сообщений или электронных писем, которые обманом заставляют цель перейти по вредоносной ссылке.

Краткое руководствоЧто содержится в данных проекта Pegasus?

ПоказатьЧто за утечка данных?

Утечка данных представляет собой список из более чем 50 000 телефонных номеров, которые, как считается, с 2016 года были выбраны в качестве номеров лиц, представляющих интерес, государственными клиентами NSO Group, которая продает программное обеспечение для наблюдения. Данные также содержат время и дату, когда числа были выбраны или введены в систему. Запретные истории, некоммерческая журналистская организация из Парижа, и Amnesty International изначально имели доступ к списку и делились доступом с 16 медиа-организациями, включая Guardian. Более 80 журналистов работали вместе в течение нескольких месяцев в рамках проекта Pegasus. Лаборатория безопасности Amnesty, технический партнер проекта, провела судебную экспертизу.

Данные также содержат время и дату, когда числа были выбраны или введены в систему. Запретные истории, некоммерческая журналистская организация из Парижа, и Amnesty International изначально имели доступ к списку и делились доступом с 16 медиа-организациями, включая Guardian. Более 80 журналистов работали вместе в течение нескольких месяцев в рамках проекта Pegasus. Лаборатория безопасности Amnesty, технический партнер проекта, провела судебную экспертизу.

На что указывает утечка?

Консорциум считает, что данные указывают на потенциальные цели, которые государственные клиенты НСУ определили до возможного наблюдения.Хотя данные указывают на намерение, наличие числа в данных не показывает, была ли попытка заразить телефон шпионским ПО, таким как Pegasus, инструмент компании для наблюдения за сигнатурами, или была ли какая-либо попытка успешной. Наличие в данных очень небольшого количества стационарных телефонов и номеров в США, доступ к которым с помощью ее инструментов, по словам NSO, «технически невозможен», показывает, что некоторые цели были выбраны клиентами NSO, хотя они не могли быть заражены Pegasus. Однако судебная экспертиза небольшой выборки мобильных телефонов с номерами в списке выявила тесную корреляцию между временем и датой номера в данных и началом активности Pegasus — в некоторых случаях всего несколько секунд.

Однако судебная экспертиза небольшой выборки мобильных телефонов с номерами в списке выявила тесную корреляцию между временем и датой номера в данных и началом активности Pegasus — в некоторых случаях всего несколько секунд.

Что показала судебно-медицинская экспертиза?

Amnesty International проверила 67 смартфонов, в которых подозревались атаки. Из них 23 были успешно заражены, а 14 имели признаки попытки проникновения. Для остальных 30 тесты оказались безрезультатными, в некоторых случаях из-за того, что телефоны были заменены.Пятнадцать телефонов были Android-устройствами, ни на одном из которых не было обнаружено признаков успешного заражения. Однако, в отличие от iPhone, телефоны на Android не регистрируют информацию, необходимую для детективной работы Amnesty. На трех телефонах Android были обнаружены признаки таргетинга, например SMS-сообщения, связанные с Pegasus.

Amnesty поделилась «резервными копиями» четырех iPhone с Citizen Lab, исследовательской группой Университета Торонто, которая специализируется на изучении пегасов, которая подтвердила наличие у них признаков заражения пегасами. Citizen Lab также провела экспертную оценку методов судебной экспертизы Amnesty и признала их надежными.

Citizen Lab также провела экспертную оценку методов судебной экспертизы Amnesty и признала их надежными.

Какие клиенты NSO выбирали номера?

Хотя данные организованы в кластеры, указывающие на отдельных клиентов NSO, в нем не указано, какой клиент NSO был ответственен за выбор того или иного номера. NSO утверждает, что продает свои инструменты 60 клиентам в 40 странах, но отказывается их назвать. Внимательно изучив схему нацеливания со стороны отдельных клиентов в просочившихся данных, медиа-партнеры смогли определить 10 правительств, которые, как считается, несут ответственность за выбор целей: Азербайджан, Бахрейн, Казахстан, Мексика, Марокко, Руанда, Саудовская Аравия, Венгрия, Индия. , и Объединенные Арабские Эмираты.Citizen Lab также обнаружила доказательства того, что все 10 клиентов являются клиентами NSO.

Что говорит NSO Group?

Вы можете прочитать полное заявление NSO Group здесь. Компания всегда заявляла, что не имеет доступа к данным своих клиентов. Через своих юристов NSO заявила, что консорциум сделал «неверные предположения» о том, какие клиенты используют технологии компании. В нем говорилось, что число в 50 000 было «преувеличено» и что этот список не может быть списком чисел, «нацеленных правительствами, использующими Pegasus».Юристы заявили, что у NSO были основания полагать, что список, к которому обратился консорциум, «не является списком номеров, на которые нацелены правительства, использующие Pegasus, а вместо этого может быть частью более широкого списка номеров, которые могли использоваться клиентами NSO Group для других целей». целей». Они сказали, что это список номеров, который любой может найти в системе с открытым исходным кодом. После дальнейших вопросов юристы заявили, что консорциум основывает свои выводы «на вводящей в заблуждение интерпретации просочившихся данных из доступной и открытой базовой информации, такой как службы поиска HLR, которые не имеют отношения к списку целей клиентов Pegasus или любой другой.

Через своих юристов NSO заявила, что консорциум сделал «неверные предположения» о том, какие клиенты используют технологии компании. В нем говорилось, что число в 50 000 было «преувеличено» и что этот список не может быть списком чисел, «нацеленных правительствами, использующими Pegasus».Юристы заявили, что у NSO были основания полагать, что список, к которому обратился консорциум, «не является списком номеров, на которые нацелены правительства, использующие Pegasus, а вместо этого может быть частью более широкого списка номеров, которые могли использоваться клиентами NSO Group для других целей». целей». Они сказали, что это список номеров, который любой может найти в системе с открытым исходным кодом. После дальнейших вопросов юристы заявили, что консорциум основывает свои выводы «на вводящей в заблуждение интерпретации просочившихся данных из доступной и открытой базовой информации, такой как службы поиска HLR, которые не имеют отношения к списку целей клиентов Pegasus или любой другой. Продукция НСО… мы по-прежнему не видим связи этих списков с чем-либо, связанным с использованием технологий NSO Group». После публикации они объяснили, что считают «целью» телефон, который был успешно или предпринято (но неудачно) заражен Pegasus, и повторили, что список из 50 000 телефонов слишком велик для того, чтобы представлять «цели». «Пегас. Они сказали, что тот факт, что номер появился в списке, никоим образом не свидетельствует о том, был ли он выбран для наблюдения с помощью Pegasus.

Продукция НСО… мы по-прежнему не видим связи этих списков с чем-либо, связанным с использованием технологий NSO Group». После публикации они объяснили, что считают «целью» телефон, который был успешно или предпринято (но неудачно) заражен Pegasus, и повторили, что список из 50 000 телефонов слишком велик для того, чтобы представлять «цели». «Пегас. Они сказали, что тот факт, что номер появился в списке, никоим образом не свидетельствует о том, был ли он выбран для наблюдения с помощью Pegasus.

Что такое поисковые данные HLR?

Термин HLR, или регистр домашнего местоположения, относится к базе данных, которая необходима для работы сетей мобильной связи. Такие реестры хранят записи о сетях пользователей телефонов и их общем местоположении, а также другую идентифицирующую информацию, которая обычно используется при маршрутизации вызовов и текстовых сообщений. Эксперты в области телекоммуникаций и наблюдения говорят, что данные HLR иногда можно использовать на ранней стадии попытки наблюдения, когда определяется возможность подключения к телефону. Консорциум понимает, что клиенты NSO имеют возможность через интерфейс в системе Pegasus выполнять поисковые запросы HLR. Неясно, должны ли операторы Pegasus выполнять поисковые запросы HRL через его интерфейс, чтобы использовать его программное обеспечение; источник в NSO подчеркнул, что у его клиентов могут быть разные причины, не связанные с Pegasus, для выполнения поиска HLR через систему NSO.

Консорциум понимает, что клиенты NSO имеют возможность через интерфейс в системе Pegasus выполнять поисковые запросы HLR. Неясно, должны ли операторы Pegasus выполнять поисковые запросы HRL через его интерфейс, чтобы использовать его программное обеспечение; источник в NSO подчеркнул, что у его клиентов могут быть разные причины, не связанные с Pegasus, для выполнения поиска HLR через систему NSO.

Спасибо за отзыв.

Однако с тех пор возможности атаки NSO стали более продвинутыми.Заражение Pegasus может быть достигнуто с помощью так называемых атак «нулевого клика», которые не требуют никакого вмешательства со стороны владельца телефона для достижения успеха. Они часто используют уязвимости «нулевого дня», которые представляют собой недостатки или ошибки в операционной системе, о которых производитель мобильного телефона еще не знает и поэтому не может их исправить.

В 2019 году WhatsApp обнаружил, что программное обеспечение NSO использовалось для отправки вредоносного ПО более чем на 1400 телефонов с использованием уязвимости нулевого дня. Просто позвонив через WhatsApp на целевое устройство, вредоносный код Pegasus может быть установлен на телефоне, даже если цель не ответила на звонок. Совсем недавно NSO начала использовать уязвимости в программном обеспечении iMessage от Apple, предоставив ему бэкдор-доступ к сотням миллионов iPhone. Apple заявляет, что постоянно обновляет свое программное обеспечение для предотвращения таких атак.

Просто позвонив через WhatsApp на целевое устройство, вредоносный код Pegasus может быть установлен на телефоне, даже если цель не ответила на звонок. Совсем недавно NSO начала использовать уязвимости в программном обеспечении iMessage от Apple, предоставив ему бэкдор-доступ к сотням миллионов iPhone. Apple заявляет, что постоянно обновляет свое программное обеспечение для предотвращения таких атак.

Техническое понимание Pegasus и того, как найти следы улик, которые он оставляет на телефоне после успешного заражения, улучшилось благодаря исследованию, проведенному Клаудио Гуарньери, руководителем берлинской лаборатории безопасности Amnesty International.

«Вещи становятся намного сложнее, чтобы цели могли их заметить», — сказал Гварньери, объяснив, что клиенты NSO в значительной степени отказались от подозрительных SMS-сообщений в пользу более изощренных атак без щелчка.

Pegasus: шпионская технология, угрожающая демократии – видео Для таких компаний, как NSO, использование программного обеспечения, которое либо установлено на устройствах по умолчанию, например iMessage, либо очень широко используется, например WhatsApp, особенно привлекательно, поскольку это резко увеличивает количество мобильных телефонов, которые Pegasus может успешно атаковать.

В качестве технического партнера проекта Pegasus, международного консорциума медиа-организаций, включая Guardian, лаборатория Amnesty обнаружила следы успешных атак клиентов Pegasus на iPhone с последними версиями iOS от Apple. Атаки были совершены совсем недавно, в июле 2021 года.

Криминалистический анализ телефонов жертв также выявил доказательства того, что постоянный поиск уязвимых мест NSO мог распространиться и на другие обычные приложения.В некоторых случаях, проанализированных Гварньери и его командой, во время заражения можно увидеть особый сетевой трафик, связанный с приложениями Apple Photos и Music, что позволяет предположить, что NSO, возможно, начала использовать новые уязвимости.

В тех случаях, когда ни целевой фишинг, ни атака с нулевым щелчком не увенчались успехом, Pegasus также может быть установлен через беспроводной приемопередатчик, расположенный рядом с целью, или, согласно брошюре NSO, просто установлен вручную, если агент может украсть телефон цели.

После установки на телефон Pegasus может собирать более или менее любую информацию или извлекать любой файл.SMS-сообщения, адресные книги, история звонков, календари, электронная почта и история посещений Интернета могут быть удалены.

Объясняющая графическая серая версия«Когда iPhone подвергается взлому, это делается таким образом, чтобы злоумышленник мог получить так называемые привилегии root или административные привилегии на устройстве», — сказал Гварньери. «Pegasus может больше, чем может сделать владелец устройства».

Юристы NSO заявили, что технический отчет Amnesty International был предположением, назвав его «сборником спекулятивных и безосновательных предположений».Тем не менее, они не оспаривали ни один из его конкретных выводов или выводов.

NSO приложила значительные усилия для того, чтобы сделать свое программное обеспечение трудным для обнаружения, а инфекции Pegasus теперь очень трудно идентифицировать. Исследователи безопасности подозревают, что более поздние версии Pegasus всегда находятся только во временной памяти телефона, а не на его жестком диске, а это означает, что после выключения телефона практически все следы программного обеспечения исчезают.

Одной из самых серьезных проблем, которую Pegasus ставит перед журналистами и правозащитниками, является тот факт, что программное обеспечение использует необнаруженные уязвимости, а это означает, что даже самый заботливый пользователь мобильного телефона не может предотвратить атаку.

«Это вопрос, который мне задают почти каждый раз, когда мы с кем-то проводим судебно-медицинскую экспертизу: «Что я могу сделать, чтобы это больше не повторилось?», — сказал Гварньери. «Настоящий честный ответ — ничего».

Частное шпионское программное обеспечение, продаваемое NSO Group, обнаружено на мобильных телефонах по всему миру

Обновлено 18 июля в 20:15Первоначально опубликовано 18 июля 2021 г. попытки и успешные взломы 37 смартфонов, принадлежащих журналистам, правозащитникам, руководителям предприятий и двум женщинам, близким к убитому саудовскому журналисту Джамалу Хашогги, согласно расследованию, проведенному The Washington Post и 16 медиа-партнерами.

Телефоны появились в списке из более чем 50 000 номеров, которые сосредоточены в странах, которые, как известно, занимаются слежкой за своими гражданами, а также, как известно, были клиентами израильской фирмы NSO Group, мирового лидера в растущей и Расследование показало, что это в значительной степени нерегулируемая частная индустрия шпионского ПО.

В списке не указано, кто и почему ввел в него номера, и неизвестно, сколько телефонов было выбрано или проверено. Но криминалистический анализ 37 смартфонов показывает, что многие из них демонстрируют тесную корреляцию между отметками времени, связанными с номером в списке, и началом наблюдения, в некоторых случаях всего за несколько секунд.

Forbidden Stories, парижская некоммерческая журналистская организация, и Amnesty International, правозащитная группа, получили доступ к списку и передали его новостным организациям, которые провели дальнейшее исследование и анализ. Лаборатория безопасности Amnesty провела судебную экспертизу смартфонов.

Цифры в списке неизвестны, но репортеры смогли идентифицировать более 1000 человек из более чем 50 стран посредством исследований и интервью на четырех континентах: несколько членов арабской королевской семьи, не менее 65 руководителей предприятий, 85 правозащитников, 189 журналистов и более 600 политиков и государственных чиновников, включая членов кабинета министров, дипломатов, военных и сотрудников службы безопасности. В списке также фигурировали номера нескольких глав государств и премьер-министров .

В списке также фигурировали номера нескольких глав государств и премьер-министров .

Среди журналистов, номера которых фигурируют в списке, датированном 2016 годом, есть репортеры, работающие за границей в нескольких ведущих новостных организациях, в том числе небольшое число из CNN, Associated Press, Voice of America, New York Times, The Wall Street. Journal, Bloomberg News, Le Monde во Франции, Financial Times в Лондоне и Al Jazeera в Катаре.

Нацеливание на 37 смартфонов может противоречить заявленной цели лицензирования NSO шпионского ПО Pegasus, которое, по словам компании, предназначено только для слежки за террористами и крупными преступниками.Доказательства, извлеченные из этих смартфонов и представленные здесь впервые, ставят под сомнение обещания израильской компании контролировать своих клиентов за нарушения прав человека.

Медиа-консорциум под названием «Проект Пегас» проанализировал список с помощью интервью и криминалистического анализа телефонов, а также путем сравнения деталей с ранее опубликованной информацией о NSO. Лаборатория безопасности Amnesty проверила 67 смартфонов, в отношении которых подозревались атаки. Из них 23 были успешно заражены, а 14 имели признаки попытки проникновения.

Лаборатория безопасности Amnesty проверила 67 смартфонов, в отношении которых подозревались атаки. Из них 23 были успешно заражены, а 14 имели признаки попытки проникновения.

Для остальных 30 тесты оказались безрезультатными, в некоторых случаях из-за того, что телефоны были заменены. Пятнадцать телефонов были Android-устройствами, ни на одном из которых не было обнаружено признаков успешного заражения. Однако, в отличие от айфонов, андроиды не регистрируют информацию, необходимую для детективной работы Amnesty. На трех телефонах Android были обнаружены признаки таргетинга, такие как SMS-сообщения, связанные с Pegasus.

Amnesty предоставила Citizen Lab резервные копии данных на четырех iPhone, которые подтвердили наличие признаков заражения Pegasus.Citizen Lab, исследовательская группа Университета Торонто, специализирующаяся на изучении пегасов, также провела экспертную оценку методов судебной экспертизы Amnesty и сочла их надежными.

В пространных ответах перед публикацией НСУ назвала выводы расследования преувеличенными и безосновательными. Он также заявил, что не использует шпионское ПО, лицензированное для своих клиентов, и «не имеет представления» об их конкретной разведывательной деятельности.

Он также заявил, что не использует шпионское ПО, лицензированное для своих клиентов, и «не имеет представления» об их конкретной разведывательной деятельности.

После публикации исполнительный директор NSO Шалев Хулио выразил озабоченность в телефонном интервью The Post по поводу некоторых деталей, которые он прочитал в воскресных статьях Pegasus Project, продолжая при этом оспаривать, что список из более чем 50 000 телефонных номеров имел какое-либо значение с NSO или Pegasus.

«Компания заботится о журналистах, активистах и гражданском обществе в целом, — сказал Хулио. «Мы понимаем, что в некоторых случаях наши клиенты могут использовать систему не по назначению, и в некоторых случаях, о которых мы сообщали в отчете [NSO] о прозрачности и ответственности, мы отключали системы для клиентов, которые злоупотребляли системой».

Он сказал, что за последние 12 месяцев NSO расторгла два контракта из-за обвинений в нарушении прав человека, но отказался назвать причастные к этому страны.

«Каждое обвинение в неправильном использовании системы касается меня», — сказал он. «Это нарушает доверие, которое мы оказываем клиентам. Мы расследуем каждое обвинение».

NSO описывает своих клиентов как 60 разведывательных, военных и правоохранительных органов в 40 странах, хотя не будет подтверждать личности ни одного из них, ссылаясь на обязательства по конфиденциальности клиентов. Консорциум обнаружил множество телефонных номеров как минимум в 10 кластерах стран, которые были подвергнуты более глубокому анализу: Азербайджан, Бахрейн, Венгрия, Индия, Казахстан, Мексика, Марокко, Руанда, Саудовская Аравия и Объединенные Арабские Эмираты.По словам Билла Марчака, старшего научного сотрудника, Citizen Lab также обнаружила доказательства того, что все 10 были клиентами NSO.

Forbidden Stories организовали расследование медиа-консорциума, а Amnesty предоставила анализ и техническую поддержку, но не внесла редакционный вклад. Amnesty International открыто критиковала шпионский бизнес NSO и поддержала безуспешный судебный процесс против компании в израильском суде с требованием отозвать ее экспортную лицензию. После начала расследования несколько репортеров консорциума узнали, что они или члены их семей были успешно атакованы шпионским ПО Pegasus.

После начала расследования несколько репортеров консорциума узнали, что они или члены их семей были успешно атакованы шпионским ПО Pegasus.

Критики говорят, что помимо личных вторжений, ставших возможными благодаря наблюдению за смартфонами, широкое использование шпионского ПО стало ведущей угрозой для демократий во всем мире. Журналисты, находящиеся под наблюдением, не могут безопасно собирать конфиденциальные новости, не подвергая опасности себя и свои источники. Оппозиционные политики не могут разрабатывать свои предвыборные стратегии без того, чтобы те, кто находится у власти, не предугадывали их действия. Правозащитники не могут работать с уязвимыми людьми, некоторые из которых являются жертвами своих собственных правительств, не подвергая их новым злоупотреблениям.

Например, судебная экспертиза Amnesty обнаружила доказательства того, что целью Pegasus были две женщины, наиболее близкие саудовскому обозревателю Хашогги, писавшему для раздела The Post’s Opinions. Телефон его невесты Хатидже Ченгиз был успешно заражен через несколько дней после его убийства в Турции 2 октября 2018 года, согласно судебно-медицинскому анализу, проведенному Лабораторией безопасности Amnesty. Также в списке были номера двух турецких чиновников, участвовавших в расследовании его расчленения саудовской группой киллеров. У Хашогги также была жена Ханан Элатр, телефон которой был взломан кем-то, использующим Pegasus, за несколько месяцев до его убийства.Amnesty International не смогла определить, был ли взлом успешным.

Также в списке были номера двух турецких чиновников, участвовавших в расследовании его расчленения саудовской группой киллеров. У Хашогги также была жена Ханан Элатр, телефон которой был взломан кем-то, использующим Pegasus, за несколько месяцев до его убийства.Amnesty International не смогла определить, был ли взлом успешным.

«Это отвратительное программное обеспечение — красноречиво отвратительное», — сказал Тимоти Саммерс, бывший инженер по кибербезопасности в разведывательном агентстве США, а ныне директор по информационным технологиям в Университете штата Аризона. С его помощью «можно было шпионить почти за всем населением мира. … Нет ничего плохого в создании технологий, позволяющих собирать данные; это необходимо иногда. Но человечество находится не в том месте, где мы можем иметь столько силы, доступной каждому.

Отвечая на подробные вопросы консорциума перед публикацией, NSO заявила в своем заявлении, что не использовала шпионское ПО, лицензированное для клиентов, и не имела регулярного доступа к собираемым ими данным. Компания также заявила, что ее технологии помогли предотвратить нападения и взрывы, а также развалить сети, занимающиеся торговлей наркотиками, сексом и детьми. «Проще говоря, NSO Group выполняет миссию по спасению жизней, и компания будет добросовестно выполнять эту миссию, не колеблясь, несмотря на любые продолжающиеся попытки дискредитировать ее на ложных основаниях», — заявили в NSO.«Ваши источники предоставили вам информацию, не имеющую фактической основы, о чем свидетельствует отсутствие подтверждающей документации по многим утверждениям».

Компания также заявила, что ее технологии помогли предотвратить нападения и взрывы, а также развалить сети, занимающиеся торговлей наркотиками, сексом и детьми. «Проще говоря, NSO Group выполняет миссию по спасению жизней, и компания будет добросовестно выполнять эту миссию, не колеблясь, несмотря на любые продолжающиеся попытки дискредитировать ее на ложных основаниях», — заявили в NSO.«Ваши источники предоставили вам информацию, не имеющую фактической основы, о чем свидетельствует отсутствие подтверждающей документации по многим утверждениям».

Компания отрицала, что ее технология использовалась против Хашогги, его родственников или сообщников.

«Как ранее заявляла NSO, наша технология никоим образом не связана с гнусным убийством Джамаля Хашогги. Это включает в себя прослушивание, мониторинг, отслеживание или сбор информации. Ранее мы расследовали это заявление, сразу после чудовищного убийства, которое опять же было сделано без подтверждения.

Томас Клэр, поверенный по вопросам клеветы, нанятый NSO, заявил, что консорциум «очевидно неправильно истолковал и неправильно охарактеризовал важные исходные данные, на которые он опирался», и что его отчет содержал ошибочные предположения и фактические ошибки.

«У NSO Group есть веские основания полагать, что этот список «тысяч телефонных номеров» не является списком номеров, на которые нацелены правительства, использующие Pegasus, а вместо этого может быть частью более широкого списка номеров, которые могли использоваться клиентов NSO Group для других целей», — написала Клэр.

В ответ на дополнительные вопросы NSO назвала цифру в 50 000 «преувеличенной» и заявила, что она слишком велика, чтобы представлять цифры, на которые нацелены ее клиенты. Основываясь на заданных вопросах, NSO заявила, что у нее есть основания полагать, что консорциум основывал свои выводы «на вводящей в заблуждение интерпретации просочившихся данных из доступной и открытой базовой информации, такой как службы поиска HLR, которые не имеют отношения к список целевых клиентов Pegasus или любых других продуктов NSO … мы до сих пор не видим какой-либо связи этих списков с чем-либо, связанным с использованием технологий NSO Group.”

Термин HLR, или Home Location Register, относится к базе данных, которая необходима для работы сетей сотовой связи. Такие реестры хранят записи о сетях пользователей мобильных телефонов и их общем местоположении, а также другую идентифицирующую информацию, которая обычно используется при маршрутизации вызовов и текстовых сообщений. Службы поиска HLR работают в системе SS7, которую операторы сотовой связи используют для связи друг с другом. Сервисы можно использовать как шаг к слежке за целями.

Такие реестры хранят записи о сетях пользователей мобильных телефонов и их общем местоположении, а также другую идентифицирующую информацию, которая обычно используется при маршрутизации вызовов и текстовых сообщений. Службы поиска HLR работают в системе SS7, которую операторы сотовой связи используют для связи друг с другом. Сервисы можно использовать как шаг к слежке за целями.

Эксперт по телекоммуникационной безопасности Карстен Ноль, главный научный сотрудник Лаборатории исследований безопасности в Берлине, сказал, что он не имеет прямых знаний о системах NSO, но что поиск HLR и другие запросы SS7 широко и недорого используются в индустрии наблюдения — часто всего за несколько десятков тысяч долларов в год.

«Этот доступ нетрудно получить. Учитывая ресурсы NSO, было бы безумием предполагать, что у них нет доступа к SS7 как минимум из дюжины стран», — сказал Нол. «Из дюжины стран вы можете шпионить за остальным миром».

Pegasus был спроектирован десять лет назад бывшими израильскими кибершпионами с отточенными правительством навыками. Согласно предыдущим заявлениям NSO, министерство обороны Израиля должно одобрить любую лицензию правительству, которое хочет ее купить.

Согласно предыдущим заявлениям NSO, министерство обороны Израиля должно одобрить любую лицензию правительству, которое хочет ее купить.

«Согласно политике, Государство Израиль разрешает экспорт киберпродуктов исключительно государственным организациям, для законного использования и только в целях предотвращения и расследования преступлений и борьбы с терроризмом, в соответствии с предоставленными сертификатами конечного использования/конечного пользователя. приобретающим правительством», — заявил в воскресенье представитель израильского оборонного ведомства.«В случаях, когда экспортируемые товары используются с нарушением экспортных лицензий или сертификатов конечного использования, принимаются соответствующие меры».

В списке были обнаружены номера около десятка американцев, работающих за границей, во всех случаях, кроме одного, при использовании телефонов, зарегистрированных в иностранных сотовых сетях. Консорциум не смог провести судебно-медицинскую экспертизу большинства этих телефонов. NSO в течение многих лет заявляла, что ее продукт нельзя использовать для слежки за американскими телефонами. Консорциум не нашел свидетельств успешного проникновения шпионского ПО на телефоны с U.S. код страны.

NSO в течение многих лет заявляла, что ее продукт нельзя использовать для слежки за американскими телефонами. Консорциум не нашел свидетельств успешного проникновения шпионского ПО на телефоны с U.S. код страны.

«Мы также поддерживаем наши предыдущие заявления о том, что наши продукты, проданные проверенным иностранным правительствам, не могут использоваться для ведения кибернаблюдения в Соединенных Штатах, и ни одному клиенту никогда не предоставлялась технология, которая позволила бы им получить доступ к телефонам с номерами США, — говорится в сообщении компании. «Это технологически невозможно и подтверждает тот факт, что утверждения ваших источников не имеют под собой оснований».

Как работает Pegasus

Цель: Кто-то отправляет так называемую ссылку-ловушку на смартфон, которая убеждает жертву коснуться и активировать — или активирует себя без какого-либо ввода, как в самых изощренных взломах «нулевого клика».

Заражение: Шпионское ПО захватывает и копирует самые основные функции телефона, показ маркетинговых материалов НСО, запись с камер и микрофона и сбор данных о местоположении, журналы вызовов и контакты.

Отслеживание: Имплантат тайно сообщает эту информацию оперативнику, который может использовать ее для получения важных сведений о жизни жертвы.

Узнайте больше о том, почему сложно защитить себя от взлома.

Apple и другие производители смартфонов годами играют в кошки-мышки с NSO и другими производителями шпионского ПО.

«Apple безоговорочно осуждает кибератаки на журналистов, правозащитников и других лиц, стремящихся сделать мир лучше, — сказал Иван Крстич, глава Apple Security Engineering and Architecture. «Уже более десяти лет Apple лидирует в области инноваций в области безопасности, и в результате исследователи безопасности согласны с тем, что iPhone — самое безопасное и защищенное потребительское мобильное устройство на рынке. Атаки, подобные описанным, очень изощренны, их разработка стоит миллионы долларов, часто имеют короткий срок действия и используются для нападения на конкретных людей.Хотя это означает, что они не представляют угрозы для подавляющего большинства наших пользователей, мы продолжаем неустанно работать над защитой всех наших клиентов и постоянно добавляем новые средства защиты для их устройств и данных».

Некоторые методы вторжения Pegasus, подробно описанные в отчете за 2016 год, были изменены в течение нескольких часов после того, как они были обнародованы, что подчеркивает способность NSO адаптироваться к контрмерам.

Pegasus спроектирован так, чтобы обходить защиту на iPhone и устройствах Android и оставлять мало следов своей атаки.Привычные меры конфиденциальности, такие как надежные пароли и шифрование, мало помогают против Pegasus, который может атаковать телефоны без предупреждения пользователей. Он может читать на устройстве все, что может пользователь, а также красть фотографии, записи, записи о местоположении, сообщения, пароли, журналы вызовов и сообщения в социальных сетях. Шпионское ПО также может активировать камеры и микрофоны для наблюдения в режиме реального времени.

«С точки зрения шифрования нет ничего, что могло бы защитить от этого», — сказал Клаудио Гуарньери, специалист по шифрованию.к.а. «Nex», 33-летний итальянский исследователь Amnesty Security Lab, который разработал и провел цифровую криминалистическую экспертизу 37 смартфонов , которая показала доказательства атак Pegasus.

Это чувство беспомощности заставляет Гварньери, который часто одевается с ног до головы в черное, чувствовать себя таким же бесполезным, как доктор 14-го века, борющийся с Черной чумой без каких-либо полезных лекарств. «В первую очередь я здесь только для того, чтобы вести подсчет смертей», — сказал он.

Атака может начинаться по-разному.Он может исходить от вредоносной ссылки в текстовом SMS-сообщении или iMessage. В некоторых случаях пользователь должен щелкнуть ссылку, чтобы начать заражение. В последние годы компании-шпионы разработали то, что они называют атаками «нулевого клика», которые доставляют шпионское ПО, просто отправляя сообщение на телефон пользователя, которое не выдает никаких уведомлений. Пользователям даже не нужно прикасаться к своим телефонам, чтобы началось заражение.

Во многих странах есть законы, касающиеся традиционного прослушивания телефонных разговоров и перехвата сообщений, но лишь немногие из них имеют эффективные меры защиты от более глубоких вторжений, которые стали возможными благодаря взлому смартфонов. «В некотором смысле это более коварно, потому что на самом деле речь больше не идет о перехвате сообщений и подслушивании разговоров. … Это охватывает все из них и выходит далеко за рамки этого», — сказал Гварньери. «Это вызвало много вопросов не только со стороны прав человека, но даже национальных конституционных законов относительно того, является ли это вообще законным?»

«В некотором смысле это более коварно, потому что на самом деле речь больше не идет о перехвате сообщений и подслушивании разговоров. … Это охватывает все из них и выходит далеко за рамки этого», — сказал Гварньери. «Это вызвало много вопросов не только со стороны прав человека, но даже национальных конституционных законов относительно того, является ли это вообще законным?»