Как взломать VK страницу при помощи онлайн-сниффера.Реальный способ! | Хакер по ту сторону интернета

Привет,юзернейм!

Сегодня я расскажу ,как взломать страницу VK с помощью сниффера!

Сначала расскажу ,что такое сниффер !

Сниффер – это компьютерная программа или часть компьютерной техники, которая может перехватывать и анализировать трафик проходящий через цифровую сеть или ее часть .

(что мы и будем пытаться делать)

СПОСОБ:

Своей жертве вы должны отправить сообщение ,типо войди и проголосуй за моего друга .Твой друг проигрывает и т.д .

Для большего охвата делают беседы и туда скидывают всю информацию про голосования !

Пример из личных сообщении:

Жертва заходить по ссылке и чтобы проголосовать ,она должна сначала войти на свой аккаунт .Она вводить свои данные и аккаунт взломан!

КАК ТАКОЕ СДЕЛАТЬ:

Онлайн снифферов есть довольно много, лично я знаю https://s-sniffer. xyz (Не реклама) .

xyz (Не реклама) .

Регаемся на сайте, переходим в панель

Сверху будет вкладка «Взлом», нажимаем на нее и переходим во вкладку «Фейк ссылки»

Мы окажемся на странице с большим количеством фейк-ссылок.

Возьмем для примера «Голосование #1 (Кто круче)«

Возьмем ссылки 2 любых человек из VK и вставим их в поля ID

Тип users и версию какая вам нужна.

Количество голосований рандомное.

После чего нажимаем «Получить фейк-ссылку»

Затем идем на любой сократитель ссылок (google, vk и т.д.), а можем и на самом сайте перейти во вкладку «Сократители ссылок».

И собственно, сокращаем ее, чтобы не было так палевно кидать такую большую ссылку жертве.

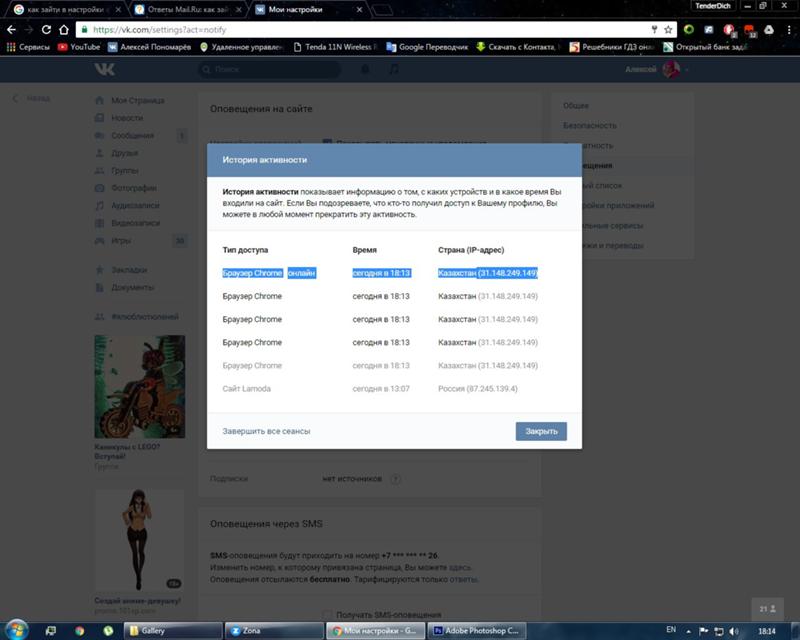

Оставшийся шаг — дать ссылку жертве, она по ней перейдет, нажмет проголосовать, у нее появится окно авторизации Вконтакте.

Жертва вводит туда свои данные и после этого у нее появится окно «Спасибо за голос» или что-то по типу такого.

Затем переходим в главную панель, на которой и будут наши взломанные аккаунты.

Частично информацию взял с этой статьи:тык!

Монополия онлайн Взлом Читы Вконтакте [Свободные Покупки]

Монополия онлайн Взлом позволит вам совершать покупки в игре совершенно бесплатно (то есть у вас не будут сниматься голоса). Для того чтобы получить такую возможность, вам просто нужно ввести Чит для Монополия онлайн. Этот Чит, подходит для взлома Монополия онлайн Вконтакте, а тажке и для других соц сетей, таких как Одноклассники, Майл и Фейсбук. Игру Монополия онлайн Взломать вы можете простым вводом чита в игре (он написан ниже). Но если вдруг вы еще не знаете куда вводить читы на Монополия онлайн, то ниже вы сможете найти ссылку на инструкцию, в которой все детально описано, и вы с легкостью сможете взломать Монополия онлайн. Приятной игры.

Этот Чит Код нужно ввести для Взлома Монополия онлайн

TI_WSsld4uC

Внимание! Для того чтобы получить инструкцию для читов, вам нужно нужно подписаться на канал этого парня на YouTube, и поставить лайк под любым из его видео и просмотреть это видео до конца без перемотки.

Этот Чит Код единственный способ Взломать Монополия онлайн и имеет ряд преимуществ:

- Вам не нужно скачивать никаких программ для взлома Монополия онлайн

- Этот Чит Код работает во всех соцсетях, учитывая Вконтакте, Одноклассники, Майл и Фейсбук.

- Вы можете Взломать Монополия онлайн даже без особых навыков для взлома.

- Монополия онлайн Взлом позволит вам совершать покупки в игре, и при этом у вас не будут снимать голоса, то есть бесплатно.

- Вы не подхватите вирус потому что вам не нужно ничего скачивать.

- Этот Взлом на 100% безопасен потому что вам не нужно никому передавать свои пароли от вк.

Эту статью находят по таким поисковым запросам:

- Монополия онлайн читы

- Монополия онлайн читы вк

- Монополия онлайн чит коды

- Монополия онлайн взломать

- Монополия онлайн взлом вконтакте

- Монополия онлайн взлом одноклассники

- взлом Монополия онлайн

Взлом ВКонтакте с проникновением — «Хакер»

***Предостовляем услуги взлома***

**И ddos атк сайтов**

1. Социальные сети:

Социальные сети:

1.1 Вконтакте

1.2 Mamba

1.3 Одноклассники

1.4 Facebook

1.5 love

1.6 По остальным соц.сетям узнавайте лично у нас

&

2.Почту:

2.1 яндекс

2.2 Маил

2.3 Рамблер

2.4 gmail

2.5 Yahoo

2.6 Hotmail

2.7 ukr . net

2.8 На счёт остальных узнавать лично у нас

&

3.Наши гарантии:

3.1 Оплата только после доказательсв

3.2 При взломе пароль не меняем,то есть жертва о взломе не узнает

3.3 Полная анонимность

&

4. Оплата производится:

4.1 Яндекс деньги

4.2 Qiwi

4.3 Webmoney

4.4 Или просто на мобильный телефон

&

По всем вопросам писать:

>>>icq: 621-286-052 Если не отвечаю в аське звоните

>>> Тел. 8-960-802-43-81

>>>E-mail: [email protected]

с уважением Алексей

*

*

*

*

*

*

**

*

*

*

*

***Предостовляем услуги взлома***

**И ddos атк сайтов**

1. Социальные сети:

Социальные сети:

1.1 Вконтакте

1.2 Mamba

1.3 Одноклассники

1.4 Facebook

1.5 love

1.6 По остальным соц.сетям узнавайте лично у нас

&

2.Почту:

2.1 яндекс

2.2 Маил

2.3 Рамблер

2.4 gmail

2.5 Yahoo

2.6 Hotmail

2.7 ukr . net

2.8 На счёт остальных узнавать лично у нас

&

3.Наши гарантии:

3.1 Оплата только после доказательсв

3.2 При взломе пароль не меняем,то есть жертва о взломе не узнает

3.3 Полная анонимность

&

4. Оплата производится:

4.1 Яндекс деньги

4.2 Qiwi

4.3 Webmoney

4.4 Или просто на мобильный телефон

&

По всем вопросам писать:

>>>icq: 621-286-052 Если не отвечаю в аське звоните

>>> Тел. 8-960-802-43-81

>>>E-mail: [email protected]

с уважением Алексей

*

*

*

*

*

*

*

*

**

*

*

**

*

*

*

***Предостовляем услуги взлома***

**И ddos атк сайтов**

1. Социальные сети:

Социальные сети:

1.1 Вконтакте

1.3 Одноклассники

1.4 Facebook

1.5 love

1.6 По остальным соц.сетям узнавайте лично у нас

&

2.Почту:

2.1 яндекс

2.2 Маил

2.3 Рамблер

2.4 gmail

2.5 Yahoo

2.6 Hotmail

2.7 ukr . net

2.8 На счёт остальных узнавать лично у нас

&

3.Наши гарантии:1

3.1 Оплата только после доказательсв

3.2 При взломе пароль не меняем,то есть жертва о взломе не узнает

3.3 Полная анонимность

&

4. Оплата производится:

4.1 Яндекс деньги

4.2 Qiwi

4.3 Webmoney

4.4 Или просто на мобильный телефон

&

По всем вопросам писать:

>>>icq: 621-286-052 Если не отвечаю в аське звоните

>>> Тел. 8-960-802-43-81

>>>E-mail: [email protected]

с уважением Алексей

Войдите, чтобы ответить

Взлом ВК онлайн | Взломать страницу ВКонтакте

69%

загруженность сервера

5 мин.

среднее время взлома

18 мин.

время ответа поддержки

43070

взломанных аккаунтов

15951

довольных клиентов

98%

процент успешно взломанных аккаунтов

Вы можете получить доступ к аккаунтам других социальных сетей:

ВКонтакте

Одноклассники

(Нажмите на иконку для выбора сайта)

69%

загруженность сервера

5 мин.

18 мин.

время ответа поддержки

43070

взломанных аккаунтов

15951

довольных клиентов

98%

процент успешно взломанных аккаунтов

Преимущества

Доступность

Вы можете получить доступ к аккаунту в любое время. Если у вас возникнут вопросы — наша поддержка работает для вас круглосуточно.

Анонимность

Мы не собираем информацию о пользователях.

Для регистрации на сайте требуется только логин, без доп. данных. Для оплаты используется специальный идентификатор, благодаря ему никто не узнает для чего вы сделали платёж.

Для регистрации на сайте требуется только логин, без доп. данных. Для оплаты используется специальный идентификатор, благодаря ему никто не узнает для чего вы сделали платёж.

Гарантии

Мы предоставляем полную информацию об аккаунте, которая недоступна публично. Для полной уверенности пользователя — предоставляются скриншоты со страницы жертвы.

Надежность

Сервис не оставляет следов на взломанной странице, жертва не получит уведомлений об активности. Вместе с данными вы получаете инструкцию, в которой указано как пользоваться страницей «без следов».

Как происходит взлом?

Сервис vzlom-online.com предоставляет возможность взломать многие аккаунты социальных сетей. Мы реализовали эффективного бота, который способен подобрать пароль от аккаунта за несколько минут, «консоль процесса» выводит информацию о действиях бота. Для начала процесса взлома, вам необходимо указать ссылку,короткое имя или ID пользователя.

Жительнице Омска грозит тюрьма за взлом страниц в «Одноклассниках» и «Вконтакте»

Прокуратура возбудила уголовное дело против жительницы Омска Татьяны Филипченко. Правоохранители инкриминируют ей взлом страниц в соцсетях «Одноклассники», «Вконтакте» и «Мой мир» 12-летней дочери своих знакомых.

Правоохранители инкриминируют ей взлом страниц в соцсетях «Одноклассники», «Вконтакте» и «Мой мир» 12-летней дочери своих знакомых.

Мотивом действий Филипченко стала ее ссора с родителями школьницы, которым она и решила отомстить нетрадиционным способом.

По сообщению Омской областной прокуратуры, «злоумышленница скопировала личную информацию подростка и стала использовать ее, распространяя в сети интернет материалы в оскорбительном для ребенка виде».

Взлом страниц был совершен в 2010 г., причем изначальная хозяйка страниц не могла восстановить к ним доступ, поскольку, как сообщает прокуратура, Татьяна Филипченко сумела подобрать и сменить пароль ее почтового аккаунта, чем блокировала и ящик, и возможность восстановления паролей к страницам в соцсетях.

Имея доступ к аккаунтам школьницы в соцсетях, злоумышленница размещала от ее имени сообщения, оскорбляющие ее одноклассников. По сообщению «Интерфакс-Сибирь», цитирующему представителя Омской прокуратуры

После обращения матери школьницы в прокуратуру, для расследования было привлечено специализированное подразделение УМВД по Омской области, которое и вышло на след Татьяны Филипенко. В доме подозреваемой был изъят компьютер, при помощи которого, по мнению следователей, совершались ее предполагаемые преступления.

Уголовные дела в отношении Филипенко возбуждены по ст. 138 УК РФ (нарушение тайны переписки, почтовых или иных сообщений граждан) и ст. 272 УК РФ (неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло блокирование, модификацию либо копирование компьютерной информации).

Максимальная мера наказания, предусмотренная ст. 138 УК (без использвоания служебного положения) — один год исправительных работ, ст. 272 УК — лишение свободы на срок до двух лет.

98 миллионов аккаунтов Rambler.ru появились после взлома 2012 года

LeakedSource сообщила, что через четыре года после взлома российской версии Facebook в 2012 году появилось 98 миллионов учетных записей Rambler. ru. Записи были переданы службе уведомления о взломах тем же человеком, который выпустил базу данных Last.fm ранее в этом месяце.

ru. Записи были переданы службе уведомления о взломах тем же человеком, который выпустил базу данных Last.fm ранее в этом месяце.

В понедельник скомпрометированные записи Rambler.ru были добавлены в базу данных LeakedSource. Подробная информация включает имя пользователя (которое также является адресом электронной почты человека), пароль (хранится в виде открытого текста), номер учетной записи ICQ и другие внутренние данные.

Содержание базы данных было проверено российской журналисткой Марией Нефедовой, у которой три человека подтвердили детали, связанные с их счетами.

Rambler.ru — не единственная российская фирма, попавшая в архив LeakedSource — конкуренция тоже есть. LeakedSource первым сообщил о существовании 171 миллиона взломанных аккаунтов VK.com в начале этого лета. Более того, LeakedSource также сообщил о существовании миллионов взломанных писем.ru аккаунты.

Этот последний массивный дамп скомпрометированных учетных данных — лишь один из нескольких, произошедших в 2012 и 2013 годах, которые только сейчас стали известны публике. В 2012 году у Last.fm и LinkedIn возникли проблемы с безопасностью, а несколько месяцев спустя MySpace и Tumblr столкнулись с аналогичными проблемами.

В 2012 году у Last.fm и LinkedIn возникли проблемы с безопасностью, а несколько месяцев спустя MySpace и Tumblr столкнулись с аналогичными проблемами.

Непонятно, почему эти огромные коллекции собранных учетных данных выдаются общественности спустя годы после того, как это произошло. Возможно, преступникам они больше не нужны. Если это так, (как @workentin написал в Твиттере), чего мы можем ожидать в 2020 году, когда будет достигнут четырехлетний срок хранения нарушений 2016 года?

В новостях по теме, после взлома популярного порносайта было разоблачено около 800 000 аккаунтов Brazzers.

Подробности были раскрыты Motherboard после получения подсказки от Vigilante.pw, веб-сайта по отслеживанию нарушений, аналогичного LeakedSource.

Представитель Brazzers сказал, что записи совпадают с данными об инциденте 2012 года, после того как на Brazzersforum была использована уязвимость vBulletin. Компания сообщила, что учетные записи на главном веб-сайте и форуме были разделены для удобства.

Обновление:

В заявлении Rambler.ru говорится, что им было известно о базе данных, поскольку она просочилась в марте 2014 года.Предыдущая утечка содержала около 4 миллионов аккаунтов. Их полное заявление, данное в ответ на вопрос об отчете LeakedSource от IDG News, приводится ниже.

«Нам известно об этой базе данных. В нее произошла утечка в марте 2014 года, и в ней содержалось около 4 миллионов учетных записей.

«Сразу после аварии мы заставили наших пользователей сменить пароли. Некоторые пароли все еще могут совпадать, потому что многие из них такие простые, как 123456.

«В настоящее время такая ситуация невозможна. Мы не храним пароли в виде обычного текста, все данные зашифрованы, мы добавили возможность проверки мобильного телефона и постоянно напоминаем нашим пользователям о необходимости смены паролей.Мы также запретили использовать ранее использованные пароли для одной и той же учетной записи ».

Авторские права © IDG Communications, Inc. , 2016

, 2016

Новое подавление Интернета в России — и как технически подкованные граждане пытаются помешать этому

Китай имеет свой собственный отличный межсетевой экран. Турция блокирует часть интернета, включая YouTube, как минимум десять лет. Таким образом, до прошлого месяца Россия явно выделялась среди авторитарных стран, предоставляя своему народу относительно свободный доступ к всемирной паутине.

Больше нет. Российское государство предприняло первую серьезную атаку на киберсвободу, что, видимо, станет историческим противостоянием. 15 апреля российский интернет-регулятор Роскомнадзор (РКН) начал попытки заблокировать Telegram, безопасную службу обмена сообщениями и платформу для ведения блогов, которую используют более 15 миллионов россиян. Его преступления? Отказ соблюдать новый закон, обязывающий все интернет-компании физически хранить свои данные о российских пользователях в стране, и отказ передать защищенные «ключи», позволяющие секретной полиции читать зашифрованные сообщения.

Даже если бы Telegram захотел подчиниться, он не смог бы; платформа обеспечивает шифрование между одним пользователем и другим, предотвращая взлом Telegram его собственных сообщений. Тем не менее, это «первый крупный акт цензуры в России», — говорит Илья Андреев, соучредитель базирующейся в Эстонии Vee Security, компании-разработчика программного обеспечения, которая помогает пользователям Telegraph обходить запрет. «Правительство блокирует небольшие [интернет-ресурсы] с 2014 года», — добавляет он. Если RKN преуспеет с этим блоком, «придут худшие.»

Закон о данных является одним из множества новых правительственных правил, регулирующих Интернет, якобы в ответ на то, что предполагаемые террористы активно используют шифрованные сообщения. На самом деле Федеральная служба безопасности России, или ФСБ, использовала свой доступ к данным на социальных сетей для ареста обычных пользователей за публикацию или даже симпатию к материалам, связанным с оппозицией.

По меньшей мере семеро были заключены в тюрьму в 2017 году. В начале апреля государственная прокуратура сибирского города Красноярска потребовала приговорить активиста оппозиции к 18 месяцам тюремного заключения. Оксане Походун за преступление, связанное с хранением сатирических мемов об Украине, священниках и президенте Владимире Путине на своей личной странице в популярной российской социальной сети «ВКонтакте».Стороннику лидера оппозиции Алексея Навального в Пскове предъявили обвинение в «нацистской пропаганде» за размещение архивной фотографии православного священника, который пожимает руку нацистскому солдату перед нацистским флагом.

В начале апреля государственная прокуратура сибирского города Красноярска потребовала приговорить активиста оппозиции к 18 месяцам тюремного заключения. Оксане Походун за преступление, связанное с хранением сатирических мемов об Украине, священниках и президенте Владимире Путине на своей личной странице в популярной российской социальной сети «ВКонтакте».Стороннику лидера оппозиции Алексея Навального в Пскове предъявили обвинение в «нацистской пропаганде» за размещение архивной фотографии православного священника, который пожимает руку нацистскому солдату перед нацистским флагом.

«Иронические комментарии о Путине, новости о коррупции чиновников, все, что изображает их как обычных людей [а] не сумасшедших фашистов, как нам говорит наше правительство, — почти все, что вы публикуете, можно рассматривать как поддержку терроризма», — говорит Сергей Волков, 23-летний активист Навального из Москвы.

Telegram, в отличие от ВКонтакте, отказал правительству в доступе к данным своих пользователей. В результате он быстро стал прибежищем не только для активистов, но и для миллионов простых россиян, которые хотели свободно делиться информацией без риска преследования. Сервис был также популярен среди многих высокопоставленных российских политиков, которые использовали новостные каналы компании в стиле Twitter для общения с десятками тысяч подписчиков.

В результате он быстро стал прибежищем не только для активистов, но и для миллионов простых россиян, которые хотели свободно делиться информацией без риска преследования. Сервис был также популярен среди многих высокопоставленных российских политиков, которые использовали новостные каналы компании в стиле Twitter для общения с десятками тысяч подписчиков.

Попытка RKN заблокировать Telegram быстро превратилась в фарс.Чтобы обойти запрет, Telegram позаимствовал методику, впервые предложенную Zello, гораздо меньшим приложением: как только RKN заблокировал существующего интернет-провайдера, Telegram переключился на другого. В течение почти двух недель этой виртуальной игры в шутку RKN заблокировал более 19 миллионов адресов интернет-протокола, но Telegram всегда оставался на шаг впереди, без устали заимствуя IP-адреса в Интернете, в том числе у Microsoft, Google и Amazon Drive.

Telegram не отставал, и Zello тоже.Но когда RKN попытался закрыть Telegram, тысячи других сайтов понесли сопутствующий ущерб. Из-за массового закрытия RKN платформ, которые использовал Telegram, россияне обнаружили, что они не могут покупать авиабилеты, получать доступ к продуктам Google, таким как Карты или Gmail, переводить или снимать деньги, использовать Spotify или Amazon Web Services, покупать страховые полисы или играть в онлайн-игры. К 25 апреля в РКН поступило 42 тысячи жалоб на нарушение работы веб-сайта, которые были сразу отклонены как «не содержащие правильно сформулированных жалоб».«

Из-за массового закрытия RKN платформ, которые использовал Telegram, россияне обнаружили, что они не могут покупать авиабилеты, получать доступ к продуктам Google, таким как Карты или Gmail, переводить или снимать деньги, использовать Spotify или Amazon Web Services, покупать страховые полисы или играть в онлайн-игры. К 25 апреля в РКН поступило 42 тысячи жалоб на нарушение работы веб-сайта, которые были сразу отклонены как «не содержащие правильно сформулированных жалоб».«

« Спасибо Apple, Google, Amazon, Microsoft — за то, что вы не участвуете в политической цензуре », — написал 33-летний российский предприниматель Павел Дуров, основатель Telegram и vKontakte, на своем личном канале в Telegram.« Я в восторге. мы смогли выжить в условиях самой агрессивной попытки интернет-цензуры в истории России ». Дуров также призвал сторонников Telegram 22 апреля выбросить из окон бумажные самолетики с сообщениями на них, чтобы выразить свою поддержку. Этот протест вызвал по крайней мере один Активистка Мария Алехина, участница панк-протестной группы Pussy Riot, находится под стражей в полиции.

Через две недели после запрета Telegram заявил, что его активная база сократилась всего на 3 процента. Естественно, государственный сайт мониторинга СМИ «Медиалогия» сообщил о гораздо большей цифре — 76,5%. Какими бы ни были реальные цифры, разборки превратились в испытание на прочность между российским государством и технически подкованными гражданами. Пока Интернет побеждает. Но сторонники Telegram обеспокоены тем, что «Кремль не может позволить себе проиграть эту битву», — говорит Владимир Марков, московский консультант по информационным технологиям.«На карту поставлена карьера чиновников. [Telegram] одурачил РКН и ФСБ … Они сделают все, чтобы наказать это неповиновение».

Вполне вероятно, что RKN скоро найдет способ закрыть большинство оставшихся лазеек — это означает, что доступ к Telegram можно будет получить только через прокси-серверы или виртуальные частные сети; оба метода скрывают географическое положение пользователя. Этот обходной путь неизбежно сделает Telegram менее привлекательным для обычных пользователей, которые не зациклены на конфиденциальности в Интернете.

Но более серьезным воздействием запрета Telegram, если RKN в конечном итоге удастся, будет твердое направление России на путь интернет-тоталитаризма. В течение многих лет официальные лица говорили о создании полностью контролируемого Кремлем независимого Интернета. В октябре прошлого года Совет Безопасности Российской Федерации обсудил планы именно по этому поводу, заявив, что «возросшие возможности западных стран по проведению наступательных операций в информационном пространстве, а также возросшая готовность использовать эти возможности представляют серьезную угрозу для России. безопасность.

В то время официальный представитель Путина Дмитрий Песков заявил, что «не может быть и речи о том, чтобы отключить Россию от глобального Интернета». Но именно этого опасаются российские диссиденты. Интернет-омбудсмен Путина Дмитрий Мариничев заявил в апреле, что «Россия технически готов отделиться от всемирной паутины ». На данный момент он не стал защищать это.

Отключение России от Интернета будет сигналом серьезного отступления к изоляции и репрессиям.Это также нанесет серьезный удар кремлевской политической оппозиции. Так как, например, Навальному запретили появляться на государственном телевидении, Интернет стал его основным методом общения с сотнями тысяч сторонников по всей России. Его канал на YouTube регулярно собирает более 2 миллионов просмотров, что составляет конкуренцию общенациональной аудитории большинства официальных новостных программ на традиционном телевидении.

Неудивительно, что власти преследовали цель закрытия канала Навального, последний раз в январе, когда РКН пригрозил заблокировать доступ к YouTube и Instagram, если веб-сайты не удалят одно из его видео, в котором показана встреча связанного с Кремлем олигарха с высокопоставленным лицом. Министр на роскошной яхте.Ни один из провайдеров не выполнил. Но если властям удастся закрыть Telegram, скорее всего, следующими будут сайты со ссылками на Навального.

Серьезное подавление свободы интернета также нанесло бы серьезный ущерб экономике России. ИТ-сектор — одна из очень немногих отраслей, в которых Россия все еще работает на мировом уровне — для хороших и, по общему признанию, гнусных целей. Базирующаяся в Москве «Лаборатория Касперского» производит революционные антивирусные технологии, отчасти за счет набора хакеров и вирусописателей из большого числа талантливых специалистов в России и использования их темных навыков в положительных целях.(США остаются подозрительными и запретили использование программ Касперского в федеральных системах на том основании, что они могут быть использованы российскими шпионами.) А криминальные хакеры были на переднем крае изобретения ботнетов — компьютерных сетей, тайно захваченных хакерами — и в других странах. новаторские интернет-атаки на инфраструктуру, такие как кибератака в декабре 2015 года, в результате которой было отключено электричество более 200 000 человек в Западной Украине.

Но атаки российского правительства на свободу интернета уже вызвали значительную утечку мозгов киберталантов страны на Запад, включая Дурова, который был изгнан из ВКонтакте в 2014 году после того, как Кремль потребовал доступа к пользовательским данным.Он переехал в Берлин, чтобы запустить Telegram, который сейчас насчитывает 200 миллионов пользователей по всему миру.

Андреев из Vee Security видит катастрофу в ограничении доступа к Интернету для молодого поколения России. «Без Интернета нет ИТ. Социальные и культурные последствия будут ужасными», — говорит он. «Это безумно глупо. Это похоже на сжигание книг».

хакеров нацелены на вас в социальных сетях

В наши дниHacker’s нацелены практически на кого угодно, от обычного Джо до Марка Цукербурга, изобретателя самой популярной в мире социальной сети, у которого недавно было взломано множество своих учетных записей в социальных сетях.Если это может случиться с Марком, крестным отцом революции в социальных сетях, это может случиться с кем угодно.

Конец мая и начало июня были тяжелыми неделями в мире безопасности социальных сетей. Один хакер опубликовал сотни миллионов украденных учетных данных пользователей в результате пяти серьезных взломов социальных сетей, и десятки знаменитостей и организаций были похищены. И, как вы уже догадались, все они — часть одной истории.

Взломанные сети и утечка учетных данных

Пять основных социальных сетей — LinkedIn, Tumblr, Myspace, Twitter и российский VK — пострадали от утечки учетных данных пользователей.Нельзя сказать, что все они были взломаны за последние несколько недель (например, LinkedIn был взломан в 2012 году), но все они стали предметом серьезных свалок данных на рынках киберпреступников. Хакеры, предположительно ответственные за взлом, Peace_of_Mind (или «Мир») и Tessa88, взимают всего 100 долларов в биткойнах за каждый набор из 100 тысяч учетных данных.

Судя по цифрам, эти свалки данных в совокупности представляют собой одни из самых больших в истории: 160 миллионов из LinkedIn, 68 миллионов из Tumblr, 360 миллионов из Myspace, 171 миллион из VK и 71 миллион из Twitter.Мы не решаемся их суммировать, потому что, вероятно, есть много совпадений (подробнее об этом позже).

Пара хакеров намекнула, что это еще не конец. Хакер Tessa88 сказал, что их следующей целью стал Instagram. В смелом интервью Wired Пис заявил, что у них есть еще данные, которые ждут, чтобы их сбросить. «Еще около 1 млрд пользователей, опять же [из-за нарушений] за тот же период: 2012–2013 годы».

Учетные данные были смесью с «солью» и без нее, которая представляет собой тип шифрования пароля (см. Подробное объяснение здесь).Сольтинг включает добавление случайных строк символов в хэш пароля (начальный уровень шифрования с использованием односторонней функции для хранения пароля в виде случайной строки символов). Говоря хакерским языком, дамп данных «с солью» более ценен.

Взлом учетных записей и кибервандализм

Марк Цукерберг был одним из множества знаменитостей и организаций, чьи аккаунты в социальных сетях были взломаны. Среди других громких нарушений были НФЛ, Кайли Дженнер, Лана дель Рей, Tenacious D (группа Джека Блэка), игрок Янки Роб Рефснайдер, Дрейк, Челси Хэндлер, Кит Ричардс, Кэти Перри и Бон Айвер.

В основном хакеры размещали спам и оскорбительные твиты. В аккаунте НФЛ изначально сообщалось, что скончался Роджер Гуделл, вызывающий споры комиссар лиги. После тысяч ретвитов и только после того, как начали поступать противоречивые сообщения, подписчики начали называть мошеннические твиты.

Пример использования: Марк Цукерберг

Итак, как эти две тенденции — взлом сети и взлом учетных записей социальных сетей — сочетаются друг с другом? Это две стороны одной медали или несчастное совпадение? Ответы на этот вопрос можно найти во взломе Марка Цукерберга.

Марк Цукерберг 5 июня на короткое время потерял контроль над своими аккаунтами в Twitter и Pinterest. В одном из ошибочных твитов хакер заявил, что виноват дамп данных LinkedIn. Но возникает очевидный вопрос: как утечка данных LinkedIn в 2012 привела к взлому учетной записи Twitter в 2016 ?

Ах да, повторное использование пароля снова поднимает свою уродливую голову.

Примерно 7 из 10 человек используют те же пароли для учетных записей социальных сетей, что и их корпоративная электронная почта.И очевидно, что многие пользователи используют один и тот же пароль в нескольких социальных сетях. Этот фундаментальный трюизм кибербезопасности объясняет, почему даже взлом Myspace имеет значение и почему Мир и его сообщники могут продавать ваши учетные данные в Интернете с хорошей прибылью.

Peace признает, что повторное использование пароля — одна из основных причин, по которой он может продавать пароли так же дорого, как и он. Когда его спросили, как украденные пароли используют его покупатели, Пис пишет: «Ну, [в] основном они используются для рассылки спама. На этом можно заработать много денег, [а также] продавая частным покупателям, ищущим конкретные цели.Кроме того, повторное использование пароля — как видно из недавних заголовков о захвате аккаунтов высокопоставленными людьми. Многие просто не хотят использовать разные пароли, что позволяет составлять списки Netflix, Paypal, Amazon и т. Д. Для массовых продаж ».

Итак, в этом и заключается проблема. Даже набор учетных данных, украденных с Myspace полдесятилетия назад, по-прежнему продается по хорошей цене просто потому, что обычный пользователь плохо защищает пароли.

По словам хакера, взломавшего аккаунт Цукерберга, пароль Марка был «дадада», опять же, на нескольких платформах.Ой. Чаще всего использовались пароли «123456», «пароль» и «12345».

Не для того, чтобы приставать к г-ну Цукербергу, но если у одного из изобретателей целого мира социальных сетей есть свои собственные проблемы с обеспечением безопасности своих учетных записей в социальных сетях, то кто еще может? Кто в вашей организации подвержен риску? Вы менеджер в социальных сетях? Ваш руководитель отдела ИТ-безопасности? Ваш финансовый директор? Ваш генеральный директор?

Киберпреступники все чаще обращаются к социальным сетям по тем же причинам, что и ваша маркетинговая команда: простота использования, низкая стоимость, масштабируемость и доступность.Киберпреступник имеет дополнительное преимущество в том, что платформы не регулируются и невидимы для служб безопасности.

Люди являются самым слабым звеном в вашей системе безопасности, и теперь все ваши сотрудники добровольно попадают в эти неуправляемые ИТ-службами социальные сети, и все это без видимости или контроля со стороны групп безопасности. Согласно Intel McAfee, ваши сотрудники уже сталкиваются с большим количеством киберпреступлений в социальных сетях, чем на любой другой бизнес-платформе, включая электронную почту и обмен файлами.

Вопрос для каждой организации: насколько вы уязвимы? После сотен миллионов утечек учетных данных социальных сетей большинство организаций вынуждены отвечать: «Я не знаю.«Пока они не осознают, что социальные сети — это новая супермагистраль для киберпреступлений, каждая современная организация становится потенциальной жертвой этих типов угроз.

Рекомендации

Несмотря на то, что ИТ-специалисты ничего не могут поделать со взломом учетных записей социальных сетей, существуют способы защитить свой бизнес и учетные записи сотрудников в социальных сетях независимо от этого. Самым очевидным, и мы уже сто раз об этом говорили, является многофакторная аутентификация. Это должно быть стандартной практикой безопасности для всех, кто сегодня находится в сети.Очевидно, Марк Цукерберг и команда НФЛ по социальным сетям не получили записку. Многофакторная аутентификация заставляет любого, кто входит в учетную запись, предоставить код, отправленный на внешнее устройство, или использовать другое стороннее программное обеспечение. Таким образом, для взлома Марка Цукерберга вам потребуются не только его учетные данные, но и его физическое мобильное устройство или стороннее программное обеспечение.

Второй совет — избегать повторного использования пароля любой ценой. Мы знаем, что в наши дни, когда у каждого есть несколько десятков логинов, может быть сложно сгенерировать и запомнить уникальные надежные пароли.Мы предлагаем менеджер паролей, который может автоматически генерировать и хранить пароли, например популярные продукты Dashlane и LastPass.

Прежде всего, мы рекомендуем серьезно относиться к безопасности социальных сетей. Эти кражи аккаунтов, вероятно, только верхушка айсберга. Учитывая, что в хакерской среде циркулирует так много украденных учетных данных, можно ожидать, что больше учетных записей будет скомпрометировано. Научитесь защищать себя и, что еще более важно, свой бизнес. Хотя эти захваты аккаунтов были относительно безобидным вандализмом и троллингом, представьте, если бы киберпреступник взорвал ваших [введите количество подписчиков] фальшивым купоном («Половина абонемента НФЛ 2016/7 на следующие 30 минут! футбол ») с последними и лучшими вредоносными программами.Представьте себе катастрофические последствия киберпреступности в масштабе и скорости социальных сетей. Марк Цукерберг, НФЛ и все остальные должны быть благодарны, что не было хуже — намного хуже.

Чтобы узнать больше о том, как защитить вашу организацию от динамических рисков в социальных сетях, ознакомьтесь с техническим документом Социальный захват: пять основных угроз социальных сетей . Для получения информации о том, как ZeroFOX автоматизирует обнаружение и устранение социальных угроз, посетите zerofox.com / платформа .

Для предполагаемого русского хакера поездка в Амстердам обходится дорого

В полдень 28 июня 2012 года Владимир Дринкман, объявленный одним из самых разыскиваемых киберпреступников Америки, и его жена торопливо сели в такси, уезжая из своего амстердамского отеля. Им только что сообщили, что их преследует полиция, но полицейская машина без опознавательных знаков заблокировала их побег. На этого россиянина надели наручники и арестовали по обвинению в помощи в разработке того, что было названо крупнейшей хакерской преступной схемой, когда-либо преследовавшейся в Соединенных Штатах.

На этой неделе, после затянувшейся процедуры экстрадиции, голландский суд постановил, что Дринкмана отправят в Соединенные Штаты для предания суду.

Дринкман, 34 года, обвиняется в участии в серии хакерских атак: проникновение на электронную фондовую биржу Nasdaq, кража более 130 миллионов номеров кредитных карт от Heartland Payment Systems и кибер-ограбления, жертвами которых стали 7- Eleven, сеть супермаркетов Hannaford Brothers, Visa, Dow Jones, Jet Blue и другие.

В случае признания виновным ему грозит до 30 лет лишения свободы. Он предположительно является частью группы, действия которой, по словам прокуратуры, привели к убыткам на сумму более 300 миллионов долларов и бесчисленному количеству украденных личных данных.

Это дело, возглавляемое Секретной службой США, является одним из самых значительных судебных преследований в анналах киберпреступности. Мало того, что важных хакеров сложно отследить из-за методов, используемых для маскировки их личности, многие из них также находятся в странах бывшего Советского Союза, где экстрадиция практически невозможна.

Барт Стаперт, адвокат Дринкмана в Амстердаме, сказал, что прокуратура США не представила «никаких конкретных доказательств, связывающих» Дринкмана со всеми взломами. «Мне почти кажется, что стратегия обвинения заключается в том, чтобы в какой-то момент добавить к этому обвинению все известные взломы, исходящие из России», — сказал он.

Официальные лица США уверены, что у них есть нужный человек.

«У нас 99,6% обвинительных приговоров по киберпреступлениям», — сказал Ари Баранофф, помощник специального агента, отвечающего за уголовное расследование секретной службы.«Мы не строим наши дела на одном доказательстве. Наши дела основаны на доказательствах, собранных на протяжении многих лет. Мы не торопимся, чтобы собрать эти кейсы, чтобы убедиться, что они у нас правильные ».

Anexx, Grigg and Smi

Путь к амстердамскому отелю строился годами.

Секретная служба сначала не знала, что Дринкман находится в Нидерландах. Их целью был один из его товарищей, Дмитрий Смилянец, 31-летний предполагаемый кибер-торговец украденными данными, который также был замешан в громких взломах.

В 2004 году агентство закрыло криминальный форум, известный как DumpsMarket, онлайн-базар по торговле украденными данными кредитных карт. Агенты в его секции киберразведки кэшировали снимки экрана сообщений участников и начали регистрировать имена и другие идентифицирующие данные.

На форуме агенты заметили хакера по прозвищу Скорпо, которого они скоро свяжут с Дринкманом. Но Scorpo перестал пользоваться ручкой в 2004 году, и Дринкман упал с экранов их радаров.

В другом деле Секретная служба добилась сотрудничества с Альбертом Гонсалесом, также известным как супнаци, который был арестован в 2003 году в Нью-Йорке по схеме банкомата.

Следователи просмотрели файлы, хранящиеся на его компьютере, включая записи его онлайн-чатов с другими хакерами. Они заметили двух русских, которые носили онлайн-прозвища Anexx и Grigg. В ходе дальнейшего исследования следователи нашли сотрудника по прозвищу Сми.

Большая часть группы держалась в тени. Но Anexx, безусловно, больше всех заботился о безопасности.

«Мы никогда не думали, что сможем идентифицировать, не говоря уже о том, чтобы поймать Anexx — никогда», — вспоминал один бывший чиновник, который говорил на условиях анонимности, чтобы обсудить расследование.

Смилянец, он же Сми, живший в Москве, вёл гораздо более публичную жизнь. Он руководил успешной командой по онлайн-играм под названием Moscow 5, которая путешествовала по международным соревнованиям. У его аккаунта в Twitter, ddd1ms, более 14 000 подписчиков. У него также есть аккаунт в ВК, русской версии Facebook и еще один в Facebook.

Без ведома Секретной службы, продолжая исследовать круг знакомых Гонсалеса, к 2007 году американец вернулся к преступной деятельности. По словам официальных лиц, он и его партнеры, в том числе Григг, Anexx и Сми, осуществили крупные вторжения в Heartland, Hannaford и другие компании.

В их кругу у каждого была своя роль — получить доступ, украсть данные, продать их — как команда «Одиннадцать друзей Оушена», сказал чиновник, имея в виду фильм о тщательно скоординированном ограблении казино в Лас-Вегасе.

Григг сделает первый взлом системы. «Как только дверь была открыта, Anexx смогла проникнуть дальше в сеть, упаковать вещи и выйти из системы», — сказал чиновник. Смилянец будет продавать данные через интернет-базары.

Как только они поймали Гонсалеса, власти предъявили ему обвинение.В 2009 году они предъявили обвинение Гонсалесу (который признал себя виновным и находится в тюрьме) и двум сообщникам, публично названным как «Хакер 1» и «Хакер 2», известных Секретной службе как Анекс и Григг.

Следователи надеялись разоблачить их через Смилянец. «Мы знали, что если мы задержим его, если он будет сотрудничать, он предоставит много информации о людях», — сказал чиновник.

Итак, они наблюдали и ждали.

Отдых в Амстердаме

В конце июня 2012 года они получили свой шанс.Смилянец опубликовал в Facebook улыбающееся фото перед знаменитой вывеской «Я, Амстердам» возле Государственного музея. Он также опубликовал несколько фотографий с тегами местоположения.

Агенты секретной службы взяли информацию и начали обыскивать все гостиницы в этом районе — несколько сотен. Список сузили примерно до 50. И 26 июня начали набор.

«Мы дошли до номера 5 или 6 в списке, и человек, ответивший на звонок, сказал:« Да, господин Смилянец здесь.Но сейчас середина ночи. Вы хотите, чтобы мы его разбудили? » — напомнил чиновник. «Мы сказали« нет »и повесили трубку».

Затем американцы позвонили своим коллегам из голландского национального подразделения по борьбе с преступлениями в сфере высоких технологий, полицейского агентства, в состав которого входят сотрудники секретной службы.

На следующее утро, 27 июня, голландская полиция направилась в отель Manor. Сотрудники подтвердили, что Смилянец был там со своей женой. И, кстати, сказали, Смилянец снял две комнаты. Гость в другой комнате? МистерВладимир Дринкман.

«Это был поворотный момент», — напомнил сотрудник правоохранительных органов. «Мы поняли, что у нас есть потенциально серьезный киберпреступник, которого можно задержать».

Агенты знали, что Дринкман был Скорпо, и хотя Скорпо, очевидно, не проявлял активности в течение многих лет, они полагали, что любой, кто путешествовал со Смилянцем, был кем-то интересным. Они запустили свою базу данных.

В их архиве был спрятан снимок экрана 2004 года с форума DumpsMarket.Они нашли строчку на русском: сообщение от Scorpo администратору форума с просьбой сменить ник — на Anexxian.

«В тот момент, — сказал чиновник, — мы знали, что у нас есть Anexx».

Эрез Либерманн, прокурор американской прокуратуры округа Нью-Джерси, быстро составил жалобу на Дринкмана. Он был чистым, ровно настолько, чтобы произвести арест.

28 июня, в 8:30 утра в Амстердаме, голландская полиция в сопровождении агентов секретной службы прибыла в отель.Они арестовали Смилянца, который ехал в туристическом автобусе в Бельгию. Но у них не было оснований задерживать его жену, которая начала лихорадочно звонить. По сообщению Bloomberg.com, она связалась с водителем своего мужа в Москве, который позвонил жене Дринкмана и сообщил об аресте.

Дринкман позвонил на стойку регистрации и вызвал такси, сказали официальные лица, но дальше заднего сиденья не уехал. «Он не сопротивлялся», — сказал представитель голландской полиции Вим де Брюин. «Это было спокойно и гладко.”

В праздник Четвертого июля в Амстердам вылетели прокуроры и агенты секретных служб. На допросе Дринкман ничего не сдавал. Но они тоже говорили со Смилянцем. К концу интервью они почувствовали, что у них достаточно денег, чтобы обвинить Дринкмана.

19 июля большое жюри в Нью-Джерси предъявило обвинение Дринкману и другим предполагаемым членам группировки, включая Григга, которого теперь опознают как Александра Калинина. Им было предъявлено обвинение в заговоре с целью взлома 11 организаций. Год спустя был вынесен заменяющий обвинительный акт, добавив еще двух обвиняемых и заявив еще о шести потерпевших.

Ключевой вопрос заключается в том, сможет ли прокуратура доказать, что Дринкман использовал ручку Anexx.

По словам нынешних и бывших официальных лиц, Дринкман осенью 2012 года в интервью прокурорам и агентам признался, что использовал псевдоним Anexx. По их словам, он также признал, что его прозвали Скорпо, и что он был частью кольца, которое провело серию хакерских атак.

Стаперт сказал, что он не знал, что его клиент делал какие-либо подобные заявления напрямую — «уж точно не в заявлении, которое может быть использовано в суде.

Власти США ожидают экстрадиции Дринкмана в течение нескольких недель. Экстрадированный ранее Смилянец содержится в Нью-Джерси в ожидании суда. Калинин, другая важная цель, находится на свободе и предположительно находится в России.

У него тоже была страница ВКонтакте, правда, не под своим настоящим именем. Его профиль был доступен через настраиваемый веб-адрес, который содержал фразу: catchmeifyoucan.

Наташа Аббакумова из Москвы внесла свой вклад в этот отчет.

Этот русский хакер говорит, что его боты в Твиттере распространяют сообщения, чтобы помочь крайне правой партии Германии на выборах

Российский хакер, связанный с сетью ботов Twitter, сказал BuzzFeed News, что он и еще 30 человек в России продвигали сообщения, благоприятные для немецкой крайне правой партии AfD во время нынешних выборов.

Мужчина, представившийся только как Александр, сказал BuzzFeed News, что твиты были отправлены «бесплатно (взаимовыгодно)». Он отказался подробно рассказать о взаимной выгоде и не сказал бы, если бы кто-нибудь попросил его помочь АдГ.

«Я не передаю эту информацию», — сказал он в разговоре, проведенном в российской социальной сети VK.

Александр также не прокомментировал, связывалось ли с ним само АдГ. Партия не ответила на подробные вопросы BuzzFeed News.

Ботнет, отвечающий за сообщения в поддержку АдГ, был впервые обнаружен Fearless Democracy, организацией, которая отслеживает, как экстремисты и другие люди влияют на демократический дискурс. Он проанализировал активность ботов в Твиттере, чтобы выделить несколько аккаунтов, которые, по его мнению, могли нести ответственность. Двумя из этих учетных записей были @ gyroscope999 и @adjust_ps. BuzzFeed News связался с несколькими ботами в Twitter, а также в связанных аккаунтах в VK и Facebook, чтобы попытаться получить ответ. Одна учетная запись привела к поддельному профилю ВКонтакте, который часто взаимодействовал с учетной записью ВКонтакте, которая, как оказалось, принадлежала Александру.Мы отправили ему сообщение, и он ответил.

«Мы заметили, что вы пишете в Твиттере и ретвитите информацию в поддержку АдГ», — говорится в сообщении BuzzFeed News.

«Да, что в этом плохого?» Александр ответил на русском в чате ВКонтакте.

Мы использовали вымышленную личность «Дженни» для разговора, но в первом сообщении Александру мы назвали себя BuzzFeed Germany и прямо сказали ему, что наши вопросы предназначены для публикации.

В течение следующих нескольких часов он обсуждал цену использования своего ботнета, чтобы получить хэштег AfD, который станет главной тенденцией в немецком Twitter.Александр сказал, что базируется в Нижнем Новгороде, Россия, и что в его «маркетинговую» компанию входят еще 30 человек из разных частей страны.

Сначала Александр предлагал продать 15 000 постов в поддержку АдГ и ретвитов за 2 000 евро. Позже в ходе беседы BuzzFeed News похвалил AfD и спросил, можем ли мы получить скидку на услуги, поскольку другие твиты в поддержку AfD рассылались бесплатно. Мы попросили скидку 50%, на что Александр согласился.

Пакет со скидкой включал 15 000 твитов и ретвитов в поддержку АдГ, которые, по его словам, гарантированно приведут к развитию хэштегов в пользу АдГ.Александр пообещал, что сообщения будут поступать как минимум от 25% «качественных» ботов, которые не так легко идентифицировать как поддельные аккаунты. По оценке Александра, чтобы создать тенденцию к хэштегу в пользу АдГ, ему нужно будет отправлять с хэштегом 80 твитов в минуту. Как только заказ был размещен, он сказал, что боты начнут пересылать сообщения в течение часа.

Когда BuzzFeed News спросил, может ли Александр использовать учетную запись @ gyroscope999, которая использовалась для его поиска, он сказал, что учтет запрос.«Мы будем использовать максимум имеющихся у нас учетных записей и учитывать тот, с которым вы связались ранее», — сказал он.

Мы также попросили Александра использовать другую учетную запись, указанную в исследовании «Бесстрашная демократия», @adjust_ps, и он согласился. Это, а также то, как BuzzFeed News смог отследить Александра через ботов, связывает его с ботнетом. (BuzzFeed News не завершил закупку твитов, поддерживающих АдГ.)

Бен Ниммо, который исследует ботов Twitter в DFRLab, говорит, что боты в значительной степени усиливали неофициальные аккаунты сторонников АдГ во время текущей кампании.Он предположил, что «взаимная выгода», о которой говорил Александр, «поэтому может заключаться в том, что [клиент] рекламирует услуги ботнета среди пользователей для других кампаний, но это не ясно из контекста».

Ниммо сказал, что он скептически относится к тому, что распространение хэштега из ботнета Александра приведет к появлению актуальной темы, которая повлияет на общий диалог в Твиттере.

«Мой опыт проведения других выборов, особенно французских, показывает, что относительно легко создать тенденцию к использованию хэштегов, но сложнее превратить ее в органическую тенденцию», — сказал Ниммо.«Задача состоит не в том, чтобы попасть в список тенденций, а в том, чтобы заставить других пользователей из-за пределов крайне правого пузыря начать использовать тот же хэштег. Очень немногие действия ботов справляются с этим ».

Nimmo также чувствовал, что Александр завышает цену, даже с учетом скидки. Как показал отчет Daily Beast, дешевые ботнеты можно купить за 100 долларов. Возможно, высокая стоимость заказа BuzzFeed News была связана с «высоким качеством», которое он требовал для некоторых из своих ботов. По словам Александра, они охватят 2 500–3 000 человек.

Александр сказал, что принимает разные формы оплаты, но предпочитает использовать российскую платежную систему QiWi. Он прислал российский номер телефона с кодом города Нижнего Новгорода и попросил переслать ему квитанцию. (BuzzFeed News дополнительно подтвердил его местонахождение, отслеживая его IP-адрес в том же городе России.) Александр предложил 13% реферального бонуса за будущие заказы с нашим номером заказа.

Мы смогли найти Александра, проанализировав общих подписчиков и другие общие детали между @adjust_ps и @ gyroscope999.Используя набор инструментов для перекрестных ссылок на адреса электронной почты, связанные с учетными записями Twitter и Skype, нам удалось найти Александра. Имя пользователя Skype, которое он предоставил BuzzFeed News, указано в его учетной записи ВКонтакте.

Поиск его имени пользователя Skype в Google, который используется для бизнес-нужд, показывает, что бот-ферма Александра сосредоточена не только на АдГ. Твиты включают рекламу автомобилей, пропаганду против российского оппозиционного политика Алексея Навального и эскорт-услуги в Дубае. Он также говорит, что создает чит-коды для любой игры, включая Counter Strike и World of Warcraft.

Многие ожидают, что партия Ангелы Меркель ХДС будет формировать правительство в результате сегодняшних выборов, но некоторые ожидают, что АдГ получит свое первое место в парламенте Германии.

Прочтите этот рассказ на немецком языке.

Хенк ван Эсс — голландский исследователь и тренер, специализирующийся на социальных сетях и журналистике данных. Его работы публиковались на BBC, PBS и GIJN, и он работает в стартапе онлайн-исследований Bellingcat. Вы можете следить за Хенком в Twitter.

Крупнейшие инциденты кибербезопасности 2016 года

1 января 2017 года, это подходящий момент, чтобы взглянуть на последние 12 месяцев и проанализировать крупнейшие взломы 2016 года. Это был, безусловно, худший год для кибербезопасности из-за удивительных количество публично раскрытых утечек данных.

Последним громким событием 2016 года является указ президента Барака Обамы, согласно которому в отместку за кибератаки против многочисленных кибератак на политиков, участвовавших в президентских выборах, было изгнано 35 человек.Российские хакеры взломали системы Национального комитета Демократической партии, Комитета Демократической кампании Конгресса и электронной почты Podesta.

Хакеры, пытаясь повлиять на итоговое голосование, также публично опубликовали частные электронные письма через WikiLeaks. Согласно JAR, опубликованному ФБР и DHS, российские APT-группы APT28 и APT29 были причастны к атакам на президентских выборах 2016 года.

APT29, известный как (Cosy Bear, Office Monkeys, CozyCar, The Dukes и CozyDuke), ворвался в систему партии летом 2015 года.APT28, известный как (Fancy Bear, Pawn Storm, Sofacy Group, Sednit и STRONTIUM), вступил в игру весной 2016 года.

Прошлым летом таинственная группа хакеров, называющая себя Shadow Brokers, взломала арсенал Equation Group. В феврале 2015 года исследователи безопасности в «Лаборатории Касперского» обнаружили существование хакерской группы под названием Equation Group, которая действует с 2001 года и нацелена практически на все отрасли с помощью сложных вредоносных программ нулевого дня. Исследователи связали Equation Group с Агентством АНБ.

Исследователи объяснили, что Equation Group — это «злоумышленник, который превосходит все известные в плане сложности и изощренности методов».

В арсенале группы ATP были изощренные хакерские инструменты, на разработку которых, по мнению экспертов, потребовались значительные усилия.

Shadow Brokers безуспешно пытались продать хакерские инструменты и эксплойты на онлайн-аукционе.

В 2016 году эксперты по безопасности обнаружили две утечки данных, от которых Yahoo пострадала в 2012 и 2014 годах.Второй случай, произошедший осенью 2013 года, является самым масштабным, по оценкам экспертов, он затронул один миллиард аккаунтов. Была взломана личная информация пользователей, включая имена, адреса электронной почты, номера телефонов, дни рождения, хешированные пароли, а также контрольные вопросы и ответы. Никаких финансовых данных не было.

В 2016 году Yahoo подтвердила, что в 2014 году произошла еще одна утечка данных из-за спонсируемых государством хакеров, которые получили доступ к 500 миллионам учетных записей пользователей. Скорее всего, эти два нарушения безопасности разделены.

В 2016 году мы участвовали в массовых DDoS-атаках с использованием устройств Интернета вещей, которые создавали серьезные проблемы.

Крупнейшая кибератака, осуществляемая ботнетом Mirai, была нацелена на службу Dyn DNS и затронула огромную часть пользователей Интернета в США, лишив доступа к основным веб-службам, включая Twitter, Reddit, Amazon, Netflix, PayPal, Pinterest, Spotify. и много других.

Ботнет Mirai, участвовавший в атаке, состоял из устройств Интернета вещей, таких как цифровые видеорегистраторы, маршрутизаторы и системы видеонаблюдения, что подтверждают эксперты Flashpoint.Эксперты считают, что в атаке участвовало около 20 000 устройств IoT, наводняющих трафик на DNS-провайдера Dyn.

«Flashpoint подтвердил, что часть инфраструктуры, ответственной за распределенные атаки типа« отказ в обслуживании »(DDoS) на Dyn DNS, была ботнетами, скомпрометированными вредоносным ПО Mirai. Ботнеты Mirai ранее использовались в DDoS-атаках на блог исследователя безопасности Брайана Кребса «Krebs On Security» и французского провайдера интернет-услуг и хостинга OVH ». гласит анализ, опубликованный Flashpoint: «Вредоносное ПО Mirai нацелено на устройства Интернета вещей (IoT), такие как маршрутизаторы, цифровые видеозаписи (DVR) и веб-камеры / камеры видеонаблюдения, порабощая огромное количество этих устройств в ботнет, который затем используется для проведения DDoS-атак. атаки.«

Рисунок 1. Атака ботнета Mirai на службу Dyn DNS

В 2016 году было раскрыто множество серьезных взломов, которые произошли в прошлом. В целом, миллиард учетных записей питал черный рынок.

- 2012 Взлом LinkedIn затронул около 117 миллионов человек.

- Взлом MySpace выявил 427 миллионов пользователей.

- Утечка данных Tumblr выявила 65 миллионов аккаунтов.

- взлома ВКонтакте выявило 93 миллиона аккаунтов.

- Нарушение безопасности DropBox выявило 69 миллионов учетных записей.

Неясно, кто и как взломал вышеуказанные компании, но таинственный персонаж, использующий онлайн-прозвище Tessa88, был замешан во всех обстоятельствах, по крайней мере, в продаже огромного массива данных.

Взлом данных Adult Friend Finder выявил более 400 миллионов пользователей. Компания Friend Finder Network, владеющая AdultFriendFinder и другими сайтами для взрослых, была взломана.

В результате утечки данных было выявлено более 412 миллионов аккаунтов, 339 миллионов из которых были получены от AdultFriendFinder.com и более 15 миллионов «удаленных» учетных записей, которые все еще присутствовали в базе данных.

При внимательном рассмотрении баз данных выяснилось, что 62 миллиона принадлежат Cams.com и 7 миллионов — Penthouse.com, остальные записи принадлежат другим брендам Friend Finder Network.

Почти все пароли к аккаунтам были взломаны из-за неэффективной работы компании по обеспечению безопасности. В утечке данных после утечки данных были обнаружены даже «удаленные» аккаунты.

В 2016 году мошенники использовали международную систему обмена сообщениями о трансграничных платежах SWIFT, чтобы украсть миллионы долларов из банков по всему миру.

Первое крупное известное кибер-ограбление произошло в феврале против Бангладешского банка; киберпреступники украли 81 миллион долларов.

Это было первое ограбление из длинной цепочки, в мае СМИ объявили вторую и третью жертву хакеров SWIFT. В мае четвертый банк на Филиппинах стал жертвой хакеров SWIFT, и эксперты Symantec подтвердили, что вредоносное ПО использует общий код с инструментами, используемыми группой Lazarus. В июне эксперты организации ISACA подтвердили, что хакеры SWIFT украли 10 миллионов долларов из украинского банка через систему SWIFT.

В апреле хакеры, принадлежащие к коллективу Anonymous Philippines, взломали базу данных Филиппинской комиссии по выборам (COMELEC). Это крупнейшая утечка данных, связанная с правительством, в результате которой были обнаружены записи более 55 миллионов избирателей, опубликованные в Интернете Lulzsec Pilipinas. Архив полон конфиденциальных данных, включая личные и паспортные данные, а также данные отпечатков пальцев, и, к сожалению, не все записи были зашифрованы.

LulzSec Pilipinas выпустила 16 баз данных с веб-сайта Comelec для общего количества 355 таблиц

Утечка данных произошла за несколько недель до национальных выборов на Филиппинах, намеченных на 9 мая.

Аноним Филиппины предупредили COMELEC о необходимости повышения безопасности машин для подсчета голосов.

В ноябре Tesco Bank остановил все онлайн-транзакции после того, как кибер-ограбление затронуло примерно 40 000 его клиентов.

Эта атака останется в истории из-за количества затронутых клиентов и чрезвычайных мер, принятых финансовым учреждением. Банк подтвердил, что примерно 9000 клиентов были украдены с их счетов на сумму до 600 фунтов стерлингов (около 763 долларов США).

Tesco преуменьшила сумму денег, которая была украдена со счетов клиентов, в любом случае банк возместит все убытки и принесла извинения за плохое обслуживание клиентов, которое поддерживало пользователей, которые пытались получить информацию, позвонив в банк в выходные.

http://securityaffairs.co/wordpress/54872/intelligence/obama-executive-order.html

http://securityaffairs.co/wordpress/49705/hacking/dnc-hack.html

http://securityaffairs.co/wordpress/49827/cyber-crime/dccc-hacked.html

http://securityaffairs.co/wordpress/54900/hacking/fbi-dhs-jar-report.html

http://securityaffairs.co/wordpress/29683/intelligence/apt28-fireeye-russian-espionage.html

http://securityaffairs.co/wordpress/38978/cyber-crime/apt-29-report.html

http://securityaffairs.co/wordpress/53318/cyber-crime/cozy-bear-post-election.html

http://securityaffairs.co/wordpress/50334/cyber-crime/equation-group-hacked.html

http: // securityaffairs.co / wordpress / 50375 / взлом / анализ-уравнение-группа-hack.html

http://securityaffairs.co/wordpress/54408/cyber-crime/yahoo-data-breach-1-billion.html

http://securityaffairs.co/wordpress/51560/cyber-crime/yahoo-data-breach.html

http://securityaffairs.co/wordpress/52015/hacking/mirai-botnet.html

http://securityaffairs.co/wordpress/52558/hacking/dyn-dns-service-ddos-2.html

http://securityaffairs.co/wordpress/47450/hacking/linkedin-credentials.html

http://securityaffairs.co/wordpress/47782/cyber-crime/leaked-myspace-passwords.html

http://securityaffairs.co/wordpress/54408/cyber-crime/yahoo-data-breach-1-billion.html

http://securityaffairs.co/wordpress/48085/cyber-crime/vk-com.html

http://securityaffairs.co/wordpress/50803/cyber-crime/dropbox-data-breach.html

http://securityaffairs.co/wordpress/53387/cyber-crime/adultfriendfinder-data-breach-2016.html

http: // securityaffairs.co / wordpress / 45179 / cyber-Crime / Federal-Reserve-security-breach.html

http://securityaffairs.co/wordpress/46085/cyber-crime/anonymous-philippines-data-breach.html

http://securityaffairs.co/wordpress/53167/cyber-crime/tesco-bank-cyber-heist.html

Как поймать хакера Wi-Fi

Узнайте, как делать практически все, на eHow. Найдите советы экспертов, а также видеоролики и статьи, в том числе инструкции о том, как приготовить, приготовить, вырастить или сделать что угодно.25 ноября 2018 г. · Этот новый метод взлома Wi-Fi потенциально может позволить злоумышленникам восстановить пароли для входа в систему с предварительным общим ключом (PSK), что позволит им взломать вашу сеть Wi-Fi и подслушивать интернет-коммуникации.

Wi-Fi также может называться любым продуктом беспроводной локальной сети (WLAN), который на самом деле является Android-приложениями для взлома Wi-Fi, которые работают как на рутированном, так и на не рутированном мобильном устройстве Android. Таким образом, вы можете легко взломать пароль Wi-Fi со своего телефона Android без рутирования своего телефона Android с помощью этого приложения.Таким образом, нам становится очень легко взломать пароль Wi-Fi. В телефоне Android не так много безопасности, и его можно легко использовать для взлома, а также легко взломать, если вы хотите взломать точку доступа Wi-Fi человека, сидящего рядом с вами. В этой части мы собираемся обсудить, как мы можем взломать пароль Wi-Fi на телефоне Android.

20 июля 2019 г. · Беспроводной Интернет — это современное чудо, которое позволяет нам выходить в Интернет, где бы мы ни находились. Но, проведя день с экспертом по взлому, Тоби Уолн обнаружил, что общественный Wi-Fi опасен… Это немного сложнее, но может дать вам действительно веские доказательства того, что вас взломали. По сути, вы ставите ловушку для хакера, отправляя ссылку другу (который предупрежден, чтобы он не нажимал на нее!). Эта ссылка будет отслеживать любые клики и записывать некоторые основные сведения о человеке, который по ней щелкнул.

Wi-Fi Pineapple позволяет любому украсть данные из общедоступных сетей Wi-Fi. Вот как он упрощает две сложные сетевые атаки и как от них защититься.18 января 2016 г. · Взлом и безопасность — это постоянно обновляемый и быстро развивающийся сектор компьютерной индустрии, поэтому очень важно, чтобы вы были в курсе всех деталей (включая последние эксплойты, исправления и многое другое). Важно, чтобы хакеры также следовали Хакерской этике. Итак, на этой странице представлены различные учебные пособия по взлому.

Высокий рейтинг взломов. Free WiFi Password Hacker объединяется с алгоритмом шифрования. О Wi-Fi Hacker онлайн. Вы хотите использовать сети бесплатно, взломав пароль Wi-Fi. Как начать взламывать Wi-Fi с помощью телефонов Android.Вы должны быть готовы к взлому вашей сети Wi-Fi.