Не заходит в настройки роутера на 192.168.0.1 или 192.168.1.1. Что делать?

В статье с общей информацией по входу в настройки роутера я коротко написал о самых популярных проблемах и их решениях, которые встречаются в процессе входа в настройки Wi-Fi роутеров. Самая популярная проблема, это когда не открывается страница настроек по адресу 192.168.0.1, или 192.168.1.1 (в зависимости от роутера). В этой статье я хочу подробно рассмотреть все возможные причины, по которым у вас может не открыться страница с настройками маршрутизатора. Конечно же, я расскажу как можно решить эти проблемы и как определить в чем дело.

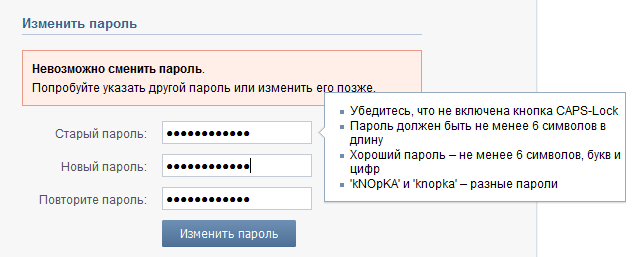

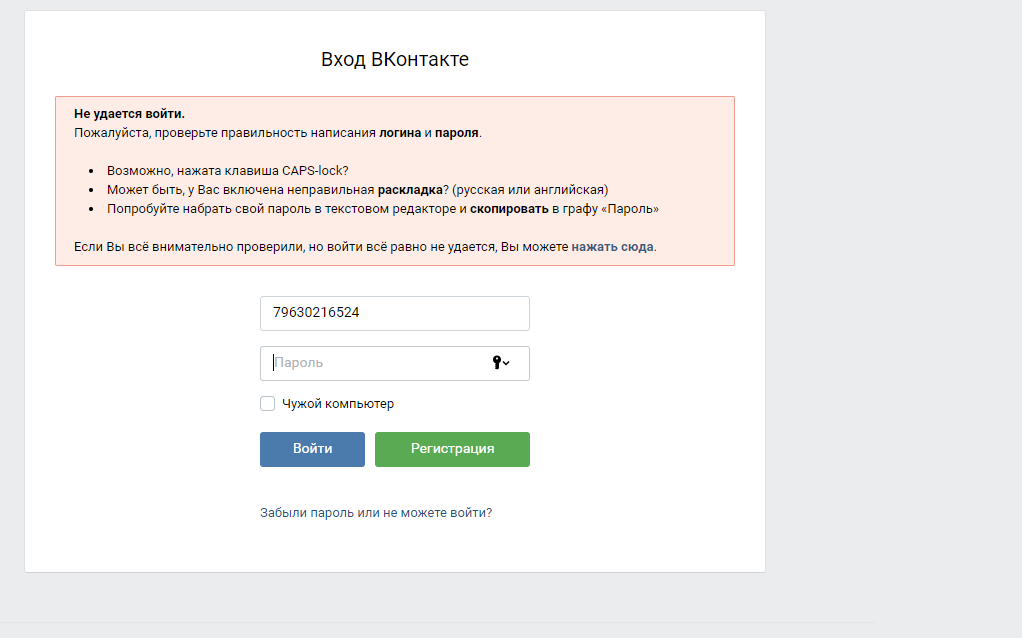

Начнем мы с самой популярной ошибки, когда при попытке получить доступ к настройкам маршрутизатора, после перехода по адресу 192.168.0.1 (192.168.1.1) появляется надпись, что невозможно открыть страницу, или страница недоступна. Примерно вот так:

Рассмотрим решения при подключении по кабелю и по Wi-Fi. Это будет общая статья, поэтому, подойдет она для роутеров всех производителей.

Прежде чем искать решение вашей проблемы, советую попробовать зайти в настройки вашего роутера по подробной инструкции. Возможно, вы просто что-то делаете не так.

Инструкции по входу в настройки роутеров:Если вы все делаете правильно, но в настройки не заходит, то сейчас будем разбираться.

Не открываются настройки роутера по адресу 192.168.0.1 или 192.168.1.1

Это основная, самая популярная проблема. Вы все подключили, набираете IP-адрес роутера, а в браузере появляется ошибка: «Страница не доступна», «Невозможно отобразить страницу», «Страница не найдена» и т. д. Текст ошибки зависит от браузера, с которого вы пробуете зайти в настройки.

Честно говоря, такая ерунда может появится из-за множества разных проблемы:

- Нет соединения с роутером (плохой кабель, нет драйверов на сетевую карту/Wi-Fi адаптер, не установлено Wi-Fi соединение, неправильное подключение и т. д.

)

) - Неправильные настройки соединения (не выставлено автоматическое получение IP)

- Попытка получить доступ к настройкам по неправильному IP-адресу

- Адрес 192.168.1.1, или 192.168.0.1 может не открываться из-за того, что изменен IP-адрес роутера, или роутер не исправен.

Прежде, чем перейти к конкретным решениям, и забивать себе голову какими-то сложными настройками, я советую

- Попробуйте открыть настройки с другого браузера.

- Убедитесь в том, что питание роутера включено.

- Перезагрузите компьютер и Wi-Fi роутер.

- Если есть возможность, попробуйте зайти на адрес 192.168.0.1 или 192.168.1.1 с другого устройства. Можно даже с планшета, или телефона подключившись по Wi-Fi.

- Можно попробовать отключить антивирус и брандмауэр.

Если это не помогло, то будем провертеть более сложные причины.

Определяем IP-адрес роутера: 192.168.0.1, или 192.168.

1.1

1.1Первым делом, я советую убедится в том, что в браузере вы пытаетесь открыть правильный IP-адрес. Разные производители маршрутизаторов используют разные адреса для доступа к настройкам. Как правило, этот адрес указан снизу маршрутизатора, на наклейке. Выглядит это примерно вот так:

Посмотрите на своем устройстве, там должна быть эта информация. Если нет, то посмотрите статьи по доступу к настройкам на устройствах разных производителей (ссылки я давал в начале этой статьи). Или просто попробуйте 192.168.1.1 и 192.168.0.1. Так же, адрес может быть вида tplinkwifi.net, http://netis.cc и т. п.

Если у вас роутер Xiaomi Mi WiFi, и вы не можете зайти в его настройки, то это скорее всего потому, что у них адрес 192.168.31.1. Или miwifi.com.

Проверяем, установлено ли соединение с роутером

Все очень просто. Что бы зайти в настройки, нужно подключится к маршрутизатору. Если подключения нет, то и настройки не будут открываться.

Если подключение по сетевому кабелю (LAN), то сразу же после подключения компьютера к роутеру, статус соединения с интернетом должен выглядеть так (если «без доступа к интернету», то это нормально):

Если вы видите другой статус соединения после подключения (компьютер с красным крестиком, и т. д.), при том, что в настройки хотите зайти по кабелю, то у вас не установлено соединение с Wi-Fi роутером.

д.), при том, что в настройки хотите зайти по кабелю, то у вас не установлено соединение с Wi-Fi роутером.

Возможные решения

Проверьте, правильно ли все подключено. На роутере сетевой кабель должен быть подключен в LAN разъем, а на компьютере, или ноутбуке, в сетевую карту. Вот так:

Если там все хорошо, то проблема еще может быть в плохом кабеле, если есть возможность, попробуйте его заменить. Так же, если статус соединения отличается от тех, которые я показывал на скриншоте выше, то возможно, что у вас не установлен драйвер на сетевую карту, или она сломана. В таких случая, я бы посоветовал при возможности попробовать зайти на адрес 192.168.1.1 (192.168.0.1) с другого устройства.

Если подключение у вас по Wi-Fi (с компьютера, ноутбука), то статус соединения после подключения к вашей сети должен выглядеть вот так:

Если он у вас другой, значит соединения нет. Снова же, возможно проблемы с драйверами беспроводного адаптера.

Напомню, что статус «Без доступа к интернету», это нормально. Возможно, интернет на роутере еще не настроен. Для того, что бы получить доступ к панели управления вашим маршрутизатором, соединения с интернетом не нужно.

Проверяем настройки получения IP-адреса, если не заходит в настройки роутера

Если на вашем компьютере, в свойствах подключения (по кабелю, или по Wi-Fi) задан какой-то статический IP-адрес, то скорее всего, компьютре не может установить соединение с роутером. Нужно выставить автоматическое получение IP-адреса, для соединения, через которое вы подключаетесь.

Подробно, о том как проверить настройки IP на Windows 7 и Windows 8, я писал в статье: проверка настроек локальной и беспроводной сети в Windows перед настройкой Wi-Fi роутера. Там все очень подробно расписано.

Обратите внимание, если у вас не получается зайти в настройки при подключении по кабелю, то проверяйте настройки «Подключение по локальной сети» (Ethernet). А если пытаетесь зайти по Wi-Fi, то «Беспроводное сетевое соединение» (Беспроводная сеть в Windows 10)

А если пытаетесь зайти по Wi-Fi, то «Беспроводное сетевое соединение» (Беспроводная сеть в Windows 10)

Сейчас быстренько все продемонстрирую.

Нажмите на значок соединения с интернетом (он у вас может отличатся) и выберите Центр управления сетями и общим доступом.

В новом окне, слева выбираем Изменение параметров адаптера.

Дальше внимание, нажимаем правой кнопкой мыши на соединение, через которое вы подключены к роутеру (писал об этом выше) и выбираем Свойства (я показываю на примере подключения по Wi-Fi).

Выделяем пункт Протокол Интернета версии 4 (TCP/IPv4) и нажимаем кнопку Свойства. Проверяем, выставлено ли автоматическое получение IP и DNS. Если нет — выставляем. Нажимаем

Если вы сменили параметры, то компьютер желательно перезагрузить.

Еще один способ (обновление)

Зайдите в «Мой компьютер» («Этот компьютер» в Windows 10), или просто откройте проводник и перейдите на вкладку «Сеть». В разделе «Сетевая инфраструктура» должен появится ваш роутер.

В разделе «Сетевая инфраструктура» должен появится ваш роутер.

Дальше просто нажимаем на него правой кнопкой мыши и выбираем «Просмотр веб-страницы устройства».

Откроется браузер и автоматически загрузится страница маршрутизатора.

Такой способ сработает, если, например, изменен IP-адрес роутера, и по этой причине не удавалось зайти в веб-интерфейс.

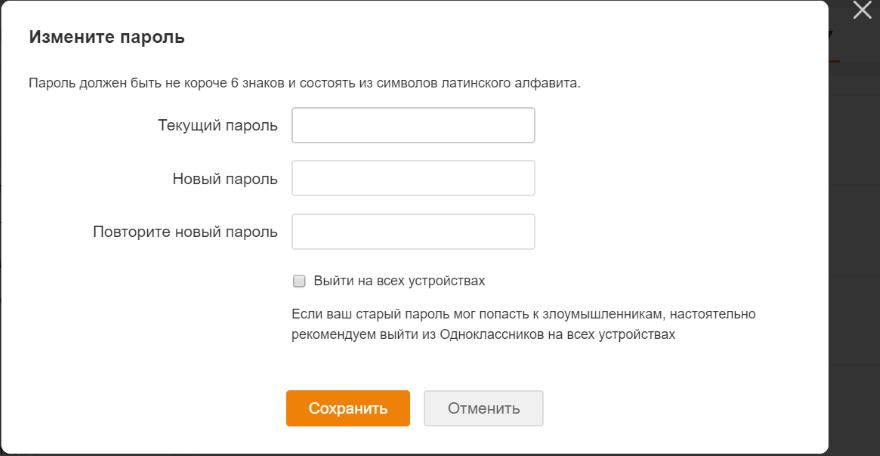

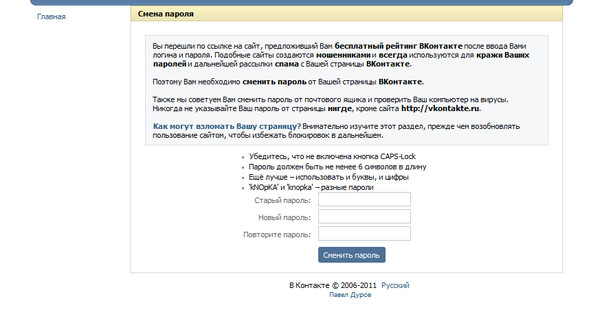

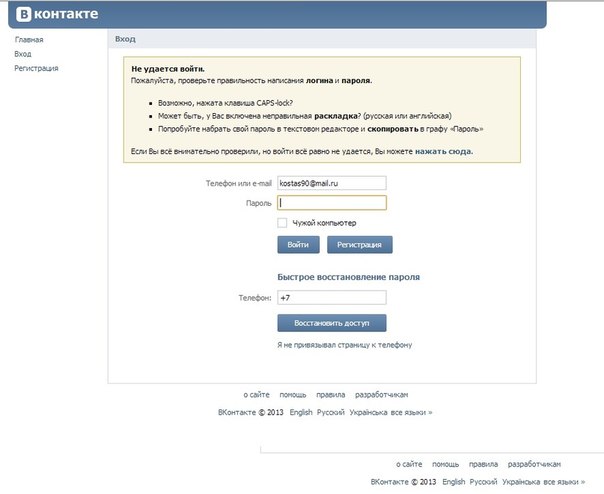

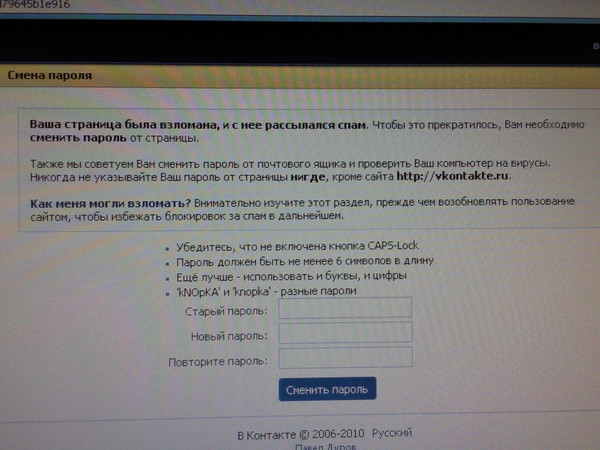

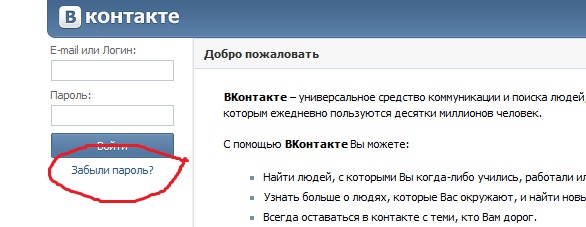

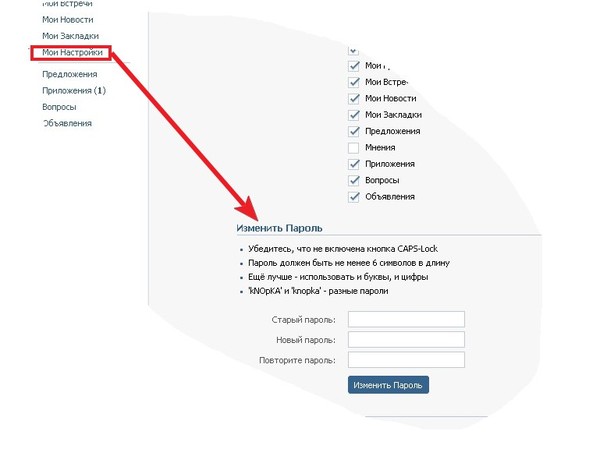

В настройки заходит, но неверное имя пользователя и пароль

По этой проблеме я подготовил отдельную статью: не подходит пароль admin по адресу 192.168.1.1 (192.168.0.1). Проблема в том, что страница с настройками открывается, точнее открывается страница авторизации, а при вводе имени пользователя и пароля, роутер

В таких случаях, нужно попробовать указать стандартные данные, которые скорее всего указаны снизу роутера на наклейке. Как правило, используется имя пользователя — admin и пароль — admin (пустое поле, 1234).

Если эти данные не подходят, то скорее всего, имя пользователя и/или пароль изменены, и если вы их не знаете, то придется делать сброс настроек роутера к заводским. Вот для примера, как это сделать на Tp-Link. У нас так же есть инструкции и для других производителей. Возможно, вам просто кто-то другой настраивал маршрутизатор и пароли вам не сообщил.

Может быть и такое, что ваш роутер «окирпичился». Например, после неудачной прошивки. Можно попробовать восстановить его. Смотрите эту инструкцию. Только для роутеров Tp-Link (и не для всех моделей).

Не нужно исключать поломку роутера. Обратите внимание на работу индикаторов, если они мигают не как обычно, то возможно, что ваше устройство вышло из строя. Если вы перепробовали все советы, а в настройки так и не получается зайти, тогда описывайте свою проблему в комментариях, будем разбираться.

Проблемы при добавлении данных кредитной или дебетовой карты в PlayStation™Store

Как избежать проблем с оплатой в PlayStation Store

Если в работе PlayStation Network возникают проблемы, ваша платежная информация может не сохраниться. Проверьте страницу статуса PSN и введите свою платежную информацию еще раз, когда все службы будут отмечены зеленым цветом.

Проверьте страницу статуса PSN и введите свою платежную информацию еще раз, когда все службы будут отмечены зеленым цветом.

- Принимает ли PlayStation Store такой тип карты, как у вас?

В PlayStation Store принимаются к оплате большинство платежных карт, но некоторые способы оплаты не поддерживаются. Проверьте на странице со списком способов оплаты, поддерживается ли ваш тип карт в PlayStation Store.

Введите данные карты так, как они указаны в ваших банковских документах.

Чтобы проверить платежную информацию в вашей учетной записи, выберите на странице управления учетной записью > Управление оплатой и выберите платежную карту.

Если ваше имя, адрес или номер квартиры содержат особые символы, попробуйте заменить их похожими обычными символами 26-буквенного латинского алфавита.

Не используйте символы, не являющиеся буквами, такие как «звездочки» (*), дефисы (-), апострофы (‘) или косые разделительные черты ( / ).

Если ваша кредитная или дебетовая карта зарегистрирована по адресу, расположенному в другом регионе, чем ваш PlayStation Store, возможно, эту карту не удастся связать с учетной записью. Старайтесь использовать платежные карты, зарегистрированные в том же регионе, где находится ваш PlayStation Store.

Старайтесь использовать платежные карты, зарегистрированные в том же регионе, где находится ваш PlayStation Store.

Если вы не можете использовать карту из того же региона, где расположен ваш PlayStation Store, делайте покупки в PlayStation Store с помощью других способов оплаты или кодов для пополнения бумажника PlayStation Store.

Если проблема не устранена, обратитесь в свой банк или к эмитенту своей карты и получите подтверждение, что способ оплаты активирован, располагает достаточным количеством средств и не заблокирован. Перед обращением заранее подготовьте свои проверочные данные.

Часто задаваемые вопросы | ОТКРЫТОСТЬ. КОМПЕТЕНТНОСТЬ. РЕЗУЛЬТАТ.

В случае если действующий

трудовой договор руководителя Организации не предполагает

выполнения работ по реализации научных, научно-технических

проектов, финансируемых за счет грантов, полученных

Организацией, с целью реализации пунктов 1. 6, 2.3.4

грантового соглашения (в части дополнения действующего

трудового договора в соответствии с грантовым соглашением)

руководителю Организации необходимо обратиться к учредителю

Организации с предложением о внесении соответствующих

изменений в действующий трудовой договор руководителя

Организации или об ином, предусмотренном трудовым договором

и/или Трудовым кодексом Российской Федерации, поручении со

стороны учредителя выполнять работы по соответствующему

проекту.

6, 2.3.4

грантового соглашения (в части дополнения действующего

трудового договора в соответствии с грантовым соглашением)

руководителю Организации необходимо обратиться к учредителю

Организации с предложением о внесении соответствующих

изменений в действующий трудовой договор руководителя

Организации или об ином, предусмотренном трудовым договором

и/или Трудовым кодексом Российской Федерации, поручении со

стороны учредителя выполнять работы по соответствующему

проекту.

Например, для руководителей учреждений ФАНО России форма такого заявления установлена письмом ФАНО России от 11 декабря 2015 г. № 007-18.1-14/СК-317.

По мнению Минтруда России (письмо Минтруда России от 15 октября 2015 г. № 14-3/10/В-7506) возможность заключения с руководителем учреждения трудового договора по внутреннему совместительству трудовым законодательством не предусмотрена.

Придумать надежный пароль и запомнить его

Как сгенерировать уникальный пароль и запомнить его без программ?

Тебе нужен пароль? Тебе нужен длинный пароль? Тебе нужен длинный пароль с цифрами, заглавной буквой и спецсимволом? Ты его получишь и запомнишь, обещаю! Я расскажу тебе один проверенный прием.

Не важно, где ты регистрируешься, на любом сайте ты оставляешь личную информацию о себе, защищенную паролем. Чем раньше ты придумаешь себе сложный и уникальный пароль, тем быстрее приучишь себя к порядку и сделаешь все возможное, чтобы твои учетные записи не были взломаны.

Да, сейчас наиболее важные сервисы используют двухфакторную авторизацию. Даже узнав твой пароль, мошенник не войдет в учетку, так как вход надо подтвердить кодом, который пришел к по смс на твой телефон.

Но согласись — мало приятного, осознавать, что твой единственный пароль от всех сервисов стал известен кому-то. И теперь только вопрос времени, когда он попробует его ввести на других сайтах в связке с твоим емейлом. А там — бонусные баллы в магазинах, твои адреса доставки и другие персональные данные.

Чем популярнее сайт, тем сложнее у него требования к паролю. Уже недостаточно иметь просто длинный пароль, наверняка уже не раз встречался с назойливыми и, порой, неадекватными требованиями.

Формула

Всё дело в Формуле. Она состоит из 4 частей.

Сначала тебе потребуется простое слово. Желательно, чтобы это слово легко переводилось на английский и содержало не меньше 5 символов. Для примера возьмем слово пианино. И пишем так, будто оно расположено в начале приложения, с большой буквы: Pianino.

Затем понадобится комбинация из цифр, 2-3 достаточно. Желательно не иметь повторений символов и подряд идущих цифр. Некоторым сайтам это может не понравиться. Возьми число твоего рождения или счастливое число, чтобы легче запоминать.

А теперь лайфхак. 3 часть не надо придумывать или запоминать! Просто берем первые 3 (или больше) символа того сайта, куда заходим. К примеру, мы регистрируемся на yandex.ru, значит берем YAN, или на GOOGLE.COM — значит будет GOO.

3 части пароля готовы. И теперь вишенка на торте. Выбирай любой спецсимвол, который тебе нравится, пусть будет знак вопроса “?”.

Финальный аккорд. Записываем пароль по формуле, которую ты сам себе сейчас сочинишь, расположив эти части как тебе угодно.

Формулу компонуем по принципу:

или

Вот лишь некоторые примеры, что может получиться:

12Pianino?YAN

?YANPianino12

Pianino?YAN12

Pianino12YAN?

Главное запомнить формулу, по которой ты будешь его генерировать. Экспериментируй с вариантами и дальше, перемещай заглавную букву, дублируй части и так далее.

Резюме

Конечно это не панацея. Не стоит рассчитывать, что такой пароль спасет от взлома, так как нет гарантии, что пароль не будет скомпрометирован самим сервисом, где ты его вбивал. Однако, гарантирую, что он удовлетворяет подавляющему большинству сайтов с самыми жесткими требованиями к паролям и то, что такого пароля нет ни в каких базах паролей. А самое главное, что если такой пароль похитят, то он не сможет быть применен в другом месте, так как он уникален за счет частички адреса.

Интернет без бед на весьма неплохом канале

Данная статья в видео формате.

Уважаемый, хочу представить твоему вниманию проект «Интернет без бед».

Советы и приемы, которыми может воспользоваться каждый пользователь домашнего компьютера, чтобы обезопасить себя в интернете, а не только профессионал в этой области.

Контент только начинаю генерить. Буду откровенно рад любым замечаниям или вопросам, которые не дают спать спокойно, от продвинутой аудитории на Хабре. Спасибо.

Подробней о миссии: https://www.youtube.com/watch?v=bt6Us…

Телеграм-канал о безопасности в сети: https://t.me/internetnotbad

#internetnotbad #интернетбезбед

PS> UPD. 20.11.2020

Спасибо сообществу за активную жизнь в комментариях. Это очень полезно и все вы по-своему правы.

Как я и говорил, цель статьи: предложить легкую для запоминания в уме формулу создания пароля с всеми требуемыми самой жесткой парольной политикой составляющими. Помочь тем людям, которые не хотят связываться с доп. ПО, но им приходится выдумывать пароли с усложнениями из-за этих требований, после чего они их благополучно забывают.

Помочь тем людям, которые не хотят связываться с доп. ПО, но им приходится выдумывать пароли с усложнениями из-за этих требований, после чего они их благополучно забывают.

Вопрос надежности тут стоит довольно просто: любой такой пароль будет сложнее подобрать, чем просто набор строчных букв. Проверил на сайте https://www.security.org/how-secure-is-my-password/

Проверка пароля по формуле

Проверка VASYA123

Для аналитики могу предложить почитать статью:

Исследование на тему паролей

Здесь я постараюсь собрать воедино и проанализировать всю информацию о пользовательских паролях на р…

habr.comИз которой можно взять на заметку, что обычные юзеры популярных сайтов очень часто используют лишь буквенные пароли и не заморачиваются. Знание мнемонических приемов, которыми не ограничивается приведенный в этой статье вариант, значительно помогает запоминать важную информацию, в частности — пароль.

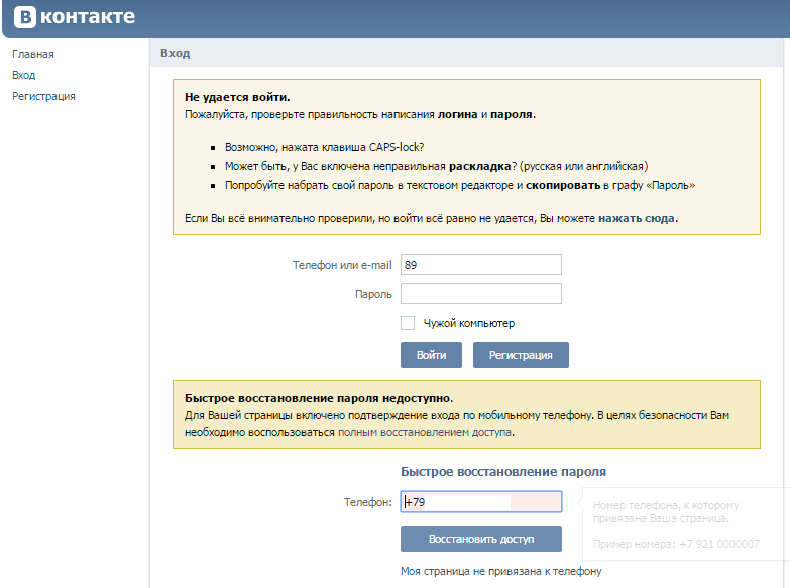

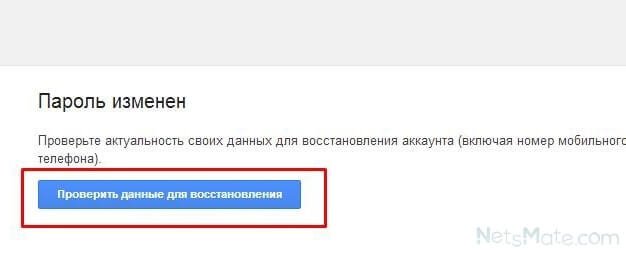

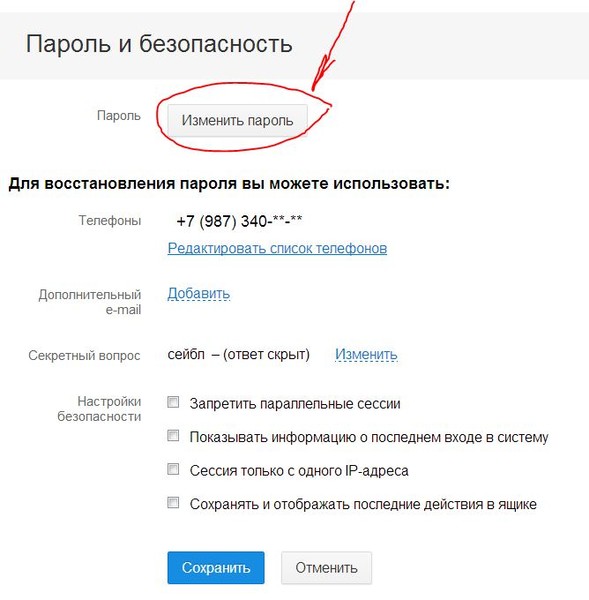

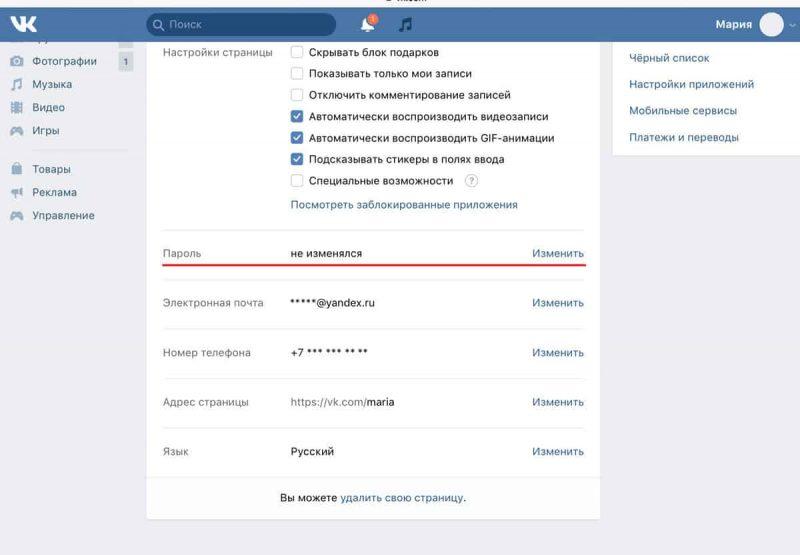

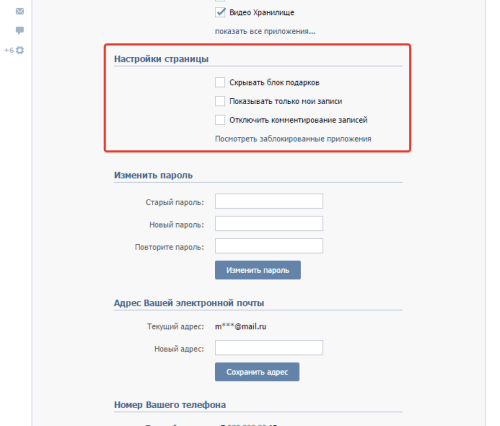

Как восстановить пароль в Гугл аккаунте

Пароль от любого сайта может быть утерян, однако не всегда удается его найти либо вспомнить. Сложнее всего приходится тогда, когда утрачивается доступ к важному ресурсу, такому как Google. Для многих это не только поисковик, но и YouTube-канал, весь Android-профиль с хранящимся там контентом, и множество сервисов этой компании. Тем не менее его система устроена таким образом, что вы с очень высокой вероятностью сможете восстановить свой пароль, не прибегая к созданию нового аккаунта. В этой статье мы поговорим о том, как войти в свой аккаунт в случае утери кодового слова.

Сложнее всего приходится тогда, когда утрачивается доступ к важному ресурсу, такому как Google. Для многих это не только поисковик, но и YouTube-канал, весь Android-профиль с хранящимся там контентом, и множество сервисов этой компании. Тем не менее его система устроена таким образом, что вы с очень высокой вероятностью сможете восстановить свой пароль, не прибегая к созданию нового аккаунта. В этой статье мы поговорим о том, как войти в свой аккаунт в случае утери кодового слова.

Восстановление пароля аккаунта Google

Сразу же стоит оговориться, что утерянный пароль в Google, как и во многих других сервисах, восстановить будет непросто, если у пользователя нет самых главных доказательств того, что он владелец профиля. К ним относятся привязка к телефону или резервной электронной почте. Однако самих способов восстановления довольно много, поэтому если вы действительно являетесь создателем аккаунта и активно им пользуетесь, приложив некоторые усилия, сможете вернуть доступ и сменить пароль на новый.

В качестве второстепенных, но важных рекомендаций стоит отметить:

- Местонахождение. Используйте тот интернет (домашний или мобильный), с которого чаще всего заходите в Google и его сервисы;

- Браузер. Открывайте страницу восстановления через привычный вам браузер, пусть даже если вы это делаете из режима Инкогнито;

- Устройство. Начинайте процедуру восстановления с того компьютера, планшета или телефона, где раньше чаще всего совершался вход в Гугл и сервисы.

Так как эти 3 параметра постоянно фиксируются (Гугл всегда знает, с каких IP вы заходите в свой профиль, через какой ПК или смартфон/планшет, какой веб-обозреватель при этом используете), при желании вернуть доступ лучше всего не изменять своим привычкам. Вход из непривычного места (от друзей, с работы, общественных мест) лишь уменьшит шансы на положительный исход.

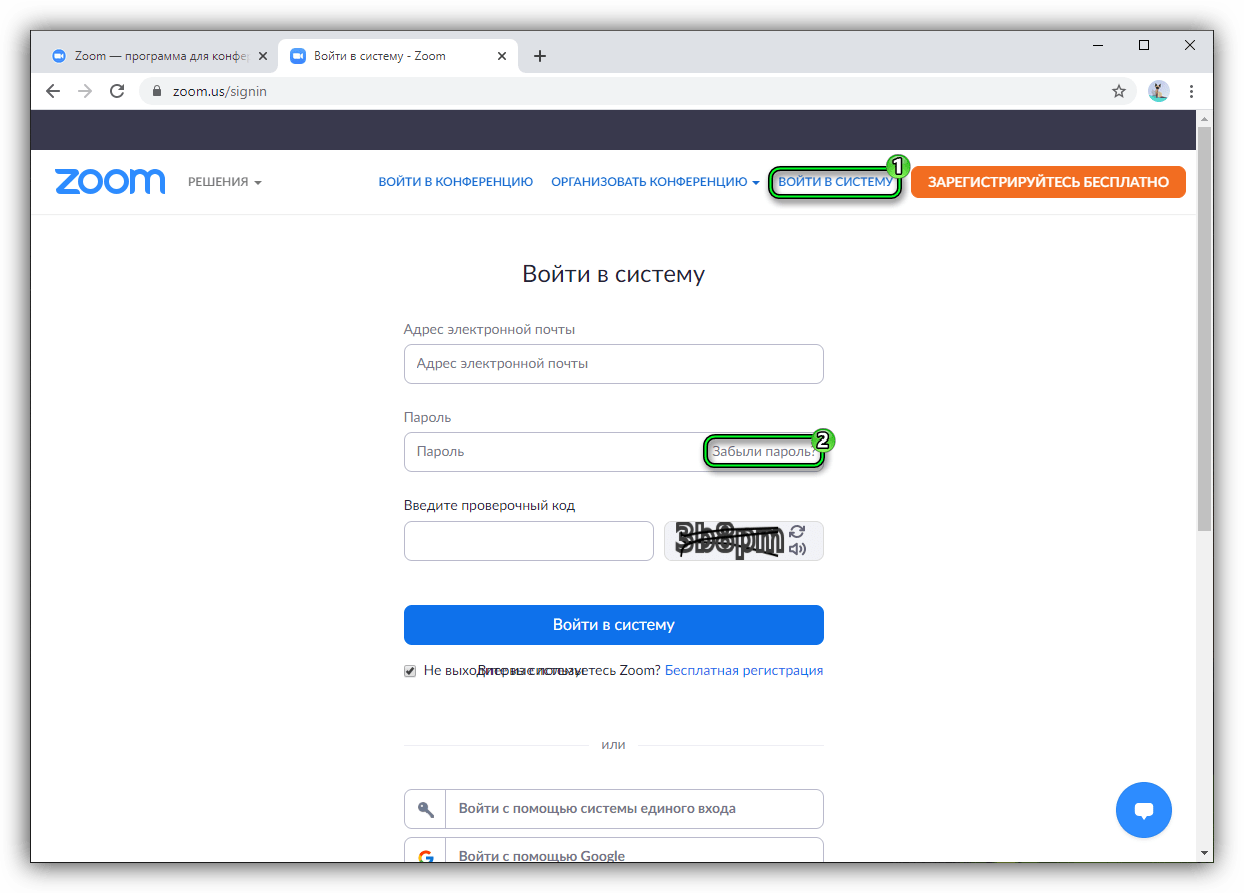

Шаг 1: Авторизация в аккаунте

Сперва нужно подтвердить наличие учетной записи, для которой будет происходить восстановление пароля.

- Откройте любую страницу Google, где вам понадобится ввести адрес электронной почты и пароль. Например, почту Gmail.

- Введите email, соответствующий вашему профилю, и нажмите «Далее».

- На следующей странице вместо ввода пароля кликните по надписи «Забыли пароль?».

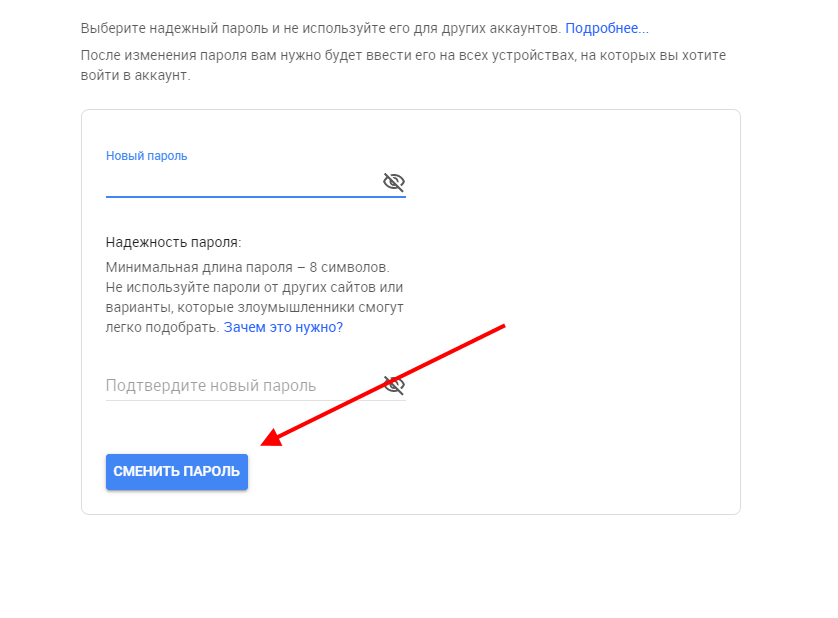

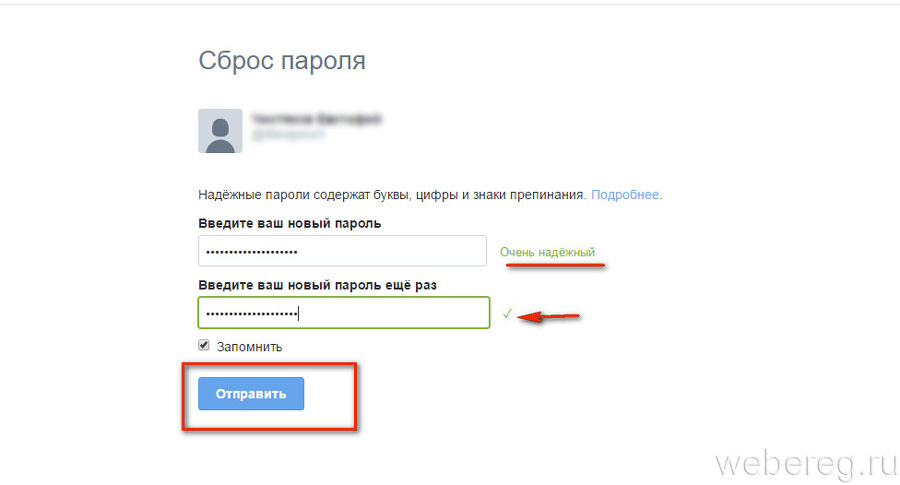

Шаг 2: Ввод предыдущего пароля

Сперва вам будет предложено вписать тот пароль, который вы помните как последний. По факту им необязательно должен быть тот, что присваивался позднее остальных — впишите любой пароль, который вообще когда-то использовался как кодовое слово для аккаунта Гугл.

Если не помните вообще никакой — напечатайте хотя бы предположительный вариант, например, универсальный пароль, который вы используете чаще остальных. Либо переходите к другому способу.

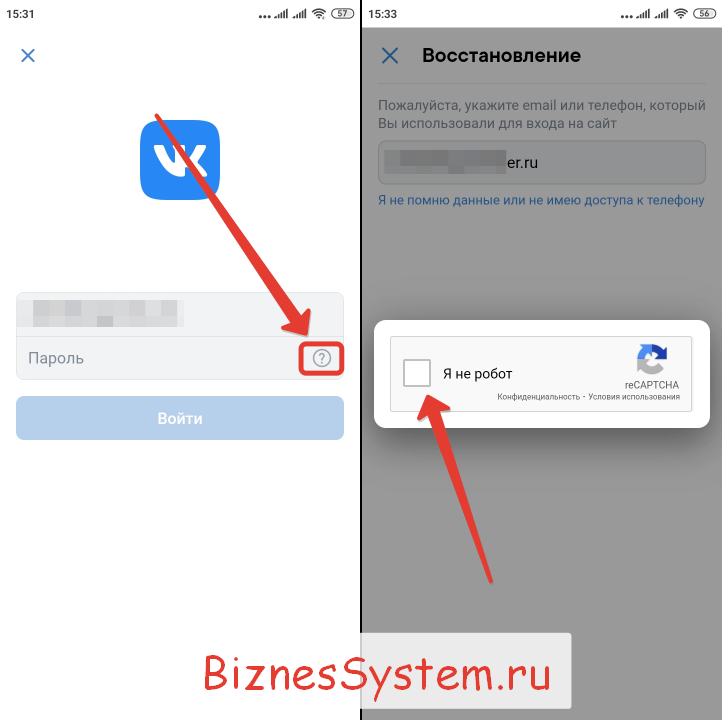

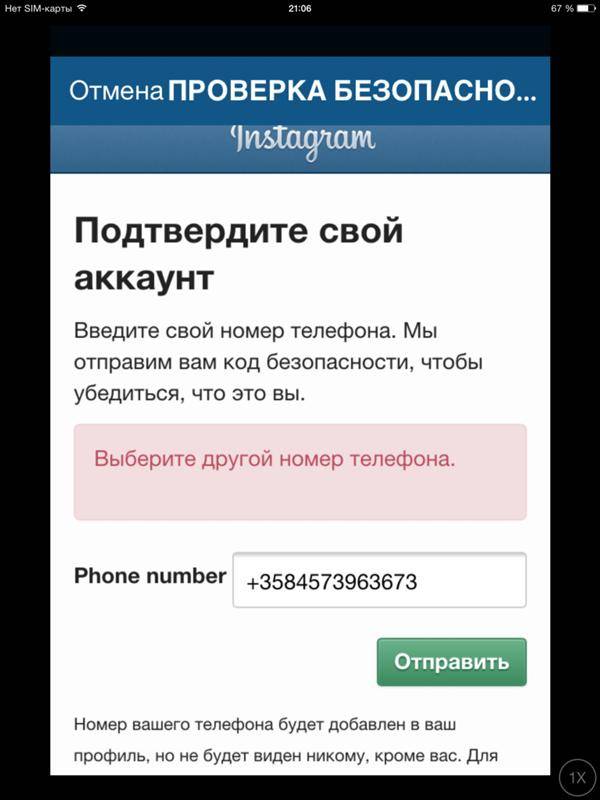

Шаг 3: Подтверждение через телефон

Привязанные к мобильному устройству или номеру телефона аккаунты получают дополнительный и, возможно, один из важнейших способов восстановления. Здесь есть несколько путей развития событий.

Здесь есть несколько путей развития событий.

Первый — вы совершали вход в аккаунт через мобильное устройство, но не привязывали к Гугл-профилю номер телефона:

- Вы пропускаете способ, если доступ к телефону отсутствует, или соглашаетесь получить push-уведомление от Google кнопкой «Да».

- Появится инструкция с дальнейшими действиями.

- Разблокируйте экран смартфона, подключите интернет и нажмете во всплывшем уведомлении «Да».

- Если все прошло успешно, будет предложено задать новый пароль и войти в свой аккаунт уже под этими данными.

Другой вариант. Вы осуществляли привязку к номеру телефона, при этом не имеет значения, выполнялся ли вход в аккаунт на смартфоне. Наибольший приоритет для Гугл составляет возможность связаться с владельцем по мобильной связи, а не обратиться к девайсу на Android или iOS.

- Вам предлагается опять же перейти к другому способу, когда связь с номером отсутствует.

Если доступ к номеру телефона имеется, выберите один из двух удобных вариантов, при этом учтите, что SMS может быть платной в зависимости от подключенного тарифа.

Если доступ к номеру телефона имеется, выберите один из двух удобных вариантов, при этом учтите, что SMS может быть платной в зависимости от подключенного тарифа. - Нажимая на «Вызов», вы должны принять входящий звонок от робота, который продиктует шестизначный код для ввода на открытой странице восстановления. Будьте готовы записать его сразу же, как снимете трубку.

В обоих случаях вам должно быть предложено придумать новый пароль, после чего можно приступать к использованию аккаунта.

Шаг 4: Ввод даты создания аккаунта

Как один из вариантов подтверждения своего владения аккаунтом выступает указание даты его создания. Конечно, далеко не каждый юзер помнит год и уж тем более месяц, особенно если регистрация происходила несколько лет назад. Однако даже примерно правильная дата увеличивает шансы на успешное восстановление.

Читайте также: Как узнать дату создания Google-аккаунта

Статья по ссылке выше может пригодиться только тем, у кого еще есть доступ к своему аккаунту. Если же его нет, задача осложняется. Остается только лишь спросить у знакомых дату вашего первого отправленного им письма, если такие у них сохранились. Кроме того, некоторые юзеры могут создать свой Гугл-аккаунт одновременно с датой покупки мобильного устройства, а такие события запоминаются с особым энтузиазмом, либо время покупки можно посмотреть по чеку.

Если же его нет, задача осложняется. Остается только лишь спросить у знакомых дату вашего первого отправленного им письма, если такие у них сохранились. Кроме того, некоторые юзеры могут создать свой Гугл-аккаунт одновременно с датой покупки мобильного устройства, а такие события запоминаются с особым энтузиазмом, либо время покупки можно посмотреть по чеку.

Когда дату никак не удается вспомнить, остается лишь указать примерный год и месяц или сразу перейти к другому способу.

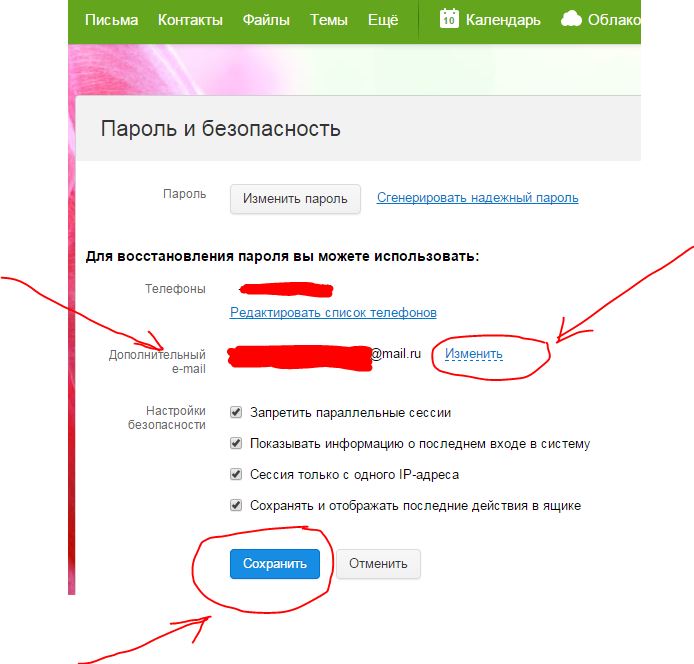

Шаг 5: Использование резервного email

Еще один эффективный метод восстановления пароля — указание резервной почты. Однако если вы не помните никакой другой информации о своем аккаунте, даже он не поможет.

- Если на момент регистрации/использования Google-аккаунта вы успели указать дополнительный электронный ящик как запасной, первые два символа его имени и домена сразу же отобразятся, остальные будут закрыты звездочками. Будет предложено отправить код подтверждения — если вы помните саму почту и имеете к ней доступ, кликните на «Отправить».

- Пользователям, не привязывавшим другой ящик, но заполнившим хоть какие-то предыдущие способы, остается ввести другой емэйл, куда в дальнейшем также придет специальный код.

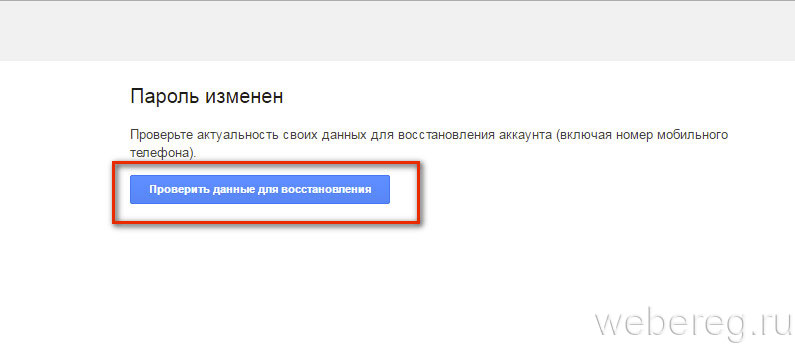

- Зайдите в дополнительную электронную почту, найдите письмо от Гугл с кодом подтверждения. Оно будет примерно такого же содержания, как на скриншоте ниже.

- Введите цифры в соответствующее поле на странице восстановления пароля.

- Обычно шансы на то, что Гугл поверит вам и предложит придумать новый пароль для входа в свой аккаунт, высоки только когда вы указываете привязанный ранее резервный ящик, а не контактный, куда просто отправляется код подтверждения. В любом случае вы можете как подтвердить свой статус владельца, так и получить отказ.

Шаг 6: Ответ на секретный вопрос

Для старых и относительно старых аккаунтов Гугл в качестве одной из дополнительных мер возвращения доступа продолжает работать этот способ. Тем, кто регистрировал аккаунт недавно, данный шаг придется пропустить, поскольку с недавнего времени секретный вопрос не задается.

Получив еще один шанс на восстановление, прочитайте вопрос, который вы указали основным при создании аккаунта. Впишите ответ на него в поле ниже. Система может его и не принять, в этой ситуации поэкспериментируйте — начните вводить различные похожие слова, к примеру, не «кот», а «кошка» и т.п.

По итогам ответа на вопрос вы либо сможете восстановить профиль, либо нет.

Заключение

Как вы видите, Гугл предлагает достаточно много методов восстановления забытого или утраченного пароля. Заполняйте все поля внимательно и без ошибок, не бойтесь запускать процедуру разблокировки входа повторно. Получив достаточное количество совпадений вводимых вами сведений с теми, что хранятся на серверах Google, система обязательно произведет разблокировку. А главное — обязательно настройте доступ, привязав номер телефона, резервный email и/или связав аккаунт с надежным мобильным девайсом.

Такая форма появится автоматически сразу же после успешного входа с новым паролем. Вы также можете заполнить либо изменить ее позднее в настройках Google.

Вы также можете заполнить либо изменить ее позднее в настройках Google.

На этом возможности заканчиваются, и если несколько попыток оканчиваются неудачами, к сожалению, придется заняться созданием нового профиля. Важно заметить, что техподдержка Гугл не занимается восстановлением аккаунтов, особенно когда юзер по своей вине утратил доступ, поэтому писать им зачастую бессмысленно.

Читайте также: Создаем аккаунт в Google

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТВопросы и ответы по Amazon EC2 – Amazon Web Services

Вопрос. Что такое спотовый инстанс?

Спотовые инстансы – это свободные ресурсы EC2, которые позволяют сэкономить до 90 % средств по сравнению с инстансами по требованию. При этом AWS может прервать работу спотовых инстансов после соответствующего уведомления, отправленного за 2 минуты. Для спотовых инстансов используются те же базовые инстансы EC2, что и для инстансов по требованию и зарезервированных инстансов, при этом спотовые инстансы лучше всего подходят для отказоустойчивых и гибких рабочих нагрузок. Спотовые инстансы – это дополнительный вычислительный ресурс, который можно использовать вместе с инстансами по требованию и зарезервированными инстансами.

Для спотовых инстансов используются те же базовые инстансы EC2, что и для инстансов по требованию и зарезервированных инстансов, при этом спотовые инстансы лучше всего подходят для отказоустойчивых и гибких рабочих нагрузок. Спотовые инстансы – это дополнительный вычислительный ресурс, который можно использовать вместе с инстансами по требованию и зарезервированными инстансами.

Вопрос. Чем отличается спотовый инстанс от инстанса по требованию или зарезервированного инстанса?

Во время работы спотовые инстансы ничем не отличаются от инстансов по требованию или зарезервированных инстансов. Основное отличие состоит в стоимости спотовых инстансов, которые обычно оказываются дешевле инстансов по требованию. Кроме того, в зависимости от потребности в ресурсах Amazon EC2 может прервать работу инстансов после соответствующего уведомления, отправленного за 2 минуты до отключения. При этом спотовые цены постепенно корректируются в соответствии с долгосрочными тенденциями предложения и спроса на свободные ресурсы EC2.

Дополнительную информацию о спотовых инстансах см. здесь.

Вопрос. Как приобрести и запустить спотовый инстанс?

Спотовые инстансы можно запускать с помощью тех же инструментов, которые в настоящее время используются для запуска инстансов, включая Консоль управления AWS, группы Auto Scaling, команду запуска инстансов и спотовые группы. Кроме того, запуск спотовых инстансов поддерживают многие сервисы AWS, например EMR, ECS, Datapipeline, Cloudformation и Batch.

Для запуска спотового инстанса нужно просто выбрать шаблон запуска и указать количество инстансов, которое необходимо запросить.

Дополнительную информацию о запросе спотовых инстансов см. здесь.

Вопрос. Сколько спотовых инстансов может запросить пользователь?

Количество запрашиваемых спотовых инстансов должно быть в рамках лимита инстансов, установленного для каждого региона. Следует отметить, что для новых клиентов AWS установленное ограничение может иметь меньшее значение. Дополнительную информацию о лимитах для спотовых инстансов см. в Руководстве пользователя Amazon EC2.

Дополнительную информацию о лимитах для спотовых инстансов см. в Руководстве пользователя Amazon EC2.

При необходимости получения большего количества заполните документ Форма запроса инстанса Amazon EC2 с указанием примера их использования, после чего мы рассмотрим возможность увеличения количества инстансов. Увеличение лимитов распространяется на тот регион, для которого оно было запрошено.

Вопрос. Какая плата будет начисляться за использование спотовых инстансов?

Вы будете производить оплату по спотовой цене, которая действует для работающего инстанса в начале каждого инстанс-часа. Если цена на спотовый инстанс изменится после его запуска, это будет учтено при начислении платы со следующего часа работы инстанса.

Вопрос. Что такое пул спотовых ресурсов?

Пул спотовых ресурсов – это набор неиспользуемых инстансов EC2 с тем же типом инстанса, операционной системой, зоной доступности и сетевой платформой (EC2-Classic или EC2-VPC). Цены разных пулов спотовых ресурсов могут отличаться в зависимости от предложения и спроса.

Цены разных пулов спотовых ресурсов могут отличаться в зависимости от предложения и спроса.

Вопрос. Какие существуют рекомендации по использованию спотовых инстансов?

Настоятельно рекомендуется использовать несколько пулов спотовых ресурсов для максимального увеличения доступных спотовых ресурсов. EC2 предоставляет встроенные возможности автоматизации, позволяющие найти самые экономичные ресурсы среди множества пулов спотовых ресурсов с помощью спотовой группы, группы EC2 или EC2 Auto Scaling. Дополнительную информацию см. в Рекомендациях по использованию спотовых инстансов.

Вопрос. Как узнать состояние запроса на спотовые инстансы?

Состояние запроса на спотовые инстансы можно узнать с помощью кода состояния запроса на спотовые инстансы и соответствующего сообщения. Доступ к информации о состоянии запроса на спотовые инстансы можно получить на странице спотовых инстансов консоли EC2 в Консоли управления AWS, API и интерфейсе командной строки. Дополнительную информацию см. в Руководстве по Amazon EC2 для разработчиков.

Дополнительную информацию см. в Руководстве по Amazon EC2 для разработчиков.

Вопрос. Есть ли возможность заказывать спотовые инстансы любых семейств и размеров в любых регионах?

Спотовые инстансы доступны во всех публичных регионах AWS. Спотовые инстансы доступны практически для всех семейств и размеров инстансов EC2, включая самые новые типы инстансов: оптимизированные для вычислений, инстансы с применением графического ускорения и инстансы FPGA. Полный список типов инстансов, поддерживаемых в каждом регионе, см. здесь.

Вопрос. Какие операционные системы доступны на спотовых инстансах?

В список доступных систем входят Linux/UNIX, Windows Server и Red Hat Enterprise Linux (RHEL). Windows Server с SQL Server в настоящее время недоступна.

Вопрос. Можно ли использовать спотовый инстанс с платным AMI для стороннего программного обеспечения (например, программных пакетов IBM)?

В настоящий момент нет.

Вопрос. Могу ли я остановить запущенные мной спотовые инстансы?

Да, вы можете остановить запущенные спотовые инстансы, когда они не нужны, и сохранить их для последующего использования вместо их завершения или отмены запроса на спотовые инстансы. Остановить можно постоянные запросы на спотовые инстансы.

Вопрос. Как остановить спотовые инстансы?

Можно остановить свои спотовые инстансы, вызвав API StopInstances и предоставив идентификаторы для спотовых инстансов. Эти действия похожи на те, которые предпринимаются для остановки инстансов по требованию. Перевести инстанс в спящий режим можно в Консоли управления AWS, указав нужный инстанс, а затем выбрав «Actions > Instance State > Stop – Hibernate».

Вопрос. Как запустить остановленные спотовые инстансы?

Можно запустить остановленные спотовые инстансы, вызвав API StartInstances и предоставив идентификаторы для спотовых инстансов. Эти действия похожи на те, которые предпринимаются для запуска инстансов по требованию. Можно возобновить работу инстанса в Консоли управления AWS, указав нужный инстанс, а затем выбрав «Actions > Instance State > Start».

Можно возобновить работу инстанса в Консоли управления AWS, указав нужный инстанс, а затем выбрав «Actions > Instance State > Start».

Примечание. Спотовые инстансы будут запущены, только если спотовые ресурсы все еще доступны в пределах вашей максимальной цены. Каждый раз, когда вы запускаете остановленный спотовый инстанс, он оценивает доступность ресурсов.

Вопрос. Как узнать, остановил ли я свой спотовый инстанс или его работа была прервана?

Узнать, был спотовый инстанс остановлен или все же его работа была прервана, можно с помощью кода состояния запроса на спотовые инстансы. Информация отображается как состояние запроса на спотовые инстансы на соответствующей странице в Консоли управления AWS или посредством ввода команды DescribeSpotInstanceRequests API в поле «status-code».

Если код состояния запроса на спотовые инстансы – «instance-stopped-by-user», это означает, что вы остановили свой спотовый инстанс.

Вопрос. Как будет начисляться плата, если работа моего спотового инстанса остановлена или прервана?

Если работа спотового инстанса будет прервана или остановлена Amazon EC2 во время первого часа работы инстанса, это время его использования оплачиваться не будет. Однако если вы завершите или остановите работу спотового инстанса самостоятельно, будет начислена плата с округлением до ближайшей секунды. Если работа спотового инстанса будет прервана или остановлена Amazon EC2 в любое время в течение любого последующего часа работы инстанса, будет начислена плата за фактическое время использования с округлением до ближайшей секунды. Если вы используете ОС Windows или Red Hat Enterprise Linux (RHEL) и при этом завершите или остановите работу спотового инстанса самостоятельно, будет начислена плата за полный час.

Однако если вы завершите или остановите работу спотового инстанса самостоятельно, будет начислена плата с округлением до ближайшей секунды. Если работа спотового инстанса будет прервана или остановлена Amazon EC2 в любое время в течение любого последующего часа работы инстанса, будет начислена плата за фактическое время использования с округлением до ближайшей секунды. Если вы используете ОС Windows или Red Hat Enterprise Linux (RHEL) и при этом завершите или остановите работу спотового инстанса самостоятельно, будет начислена плата за полный час.

Вопрос. Когда работа моего спотового инстанса может быть прервана?

За последние 3 месяца 92 % прерываний работы спотовых инстансов происходили на стороне клиентов, которые вручную останавливали работу инстансов после завершения работы приложений.

EC2 может потребоваться отозвать спотовые инстансы, выделенные клиенту, по двум возможным причинам. Основная причина – это потребности в ресурсах Amazon EC2 (например, использование инстансов по требованию или зарезервированных инстансов). Во втором случае, если задан параметр «максимальная спотовая цена», при этом спотовая цена превысила указанную цену, через две минуты после соответствующего уведомления инстанс будет остановлен. Указанный параметр определяет максимальную цену, которую клиент готов заплатить за час работы спотового инстанса, при этом по умолчанию его значение соответствует цене инстанса по требованию. Как и прежде, работа спотовых инстансов будет оплачиваться по рыночной спотовой цене, действующей в момент запуска инстанса, а не по указанной максимальной цене, при этом плата будет начисляться на посекундной основе.

Во втором случае, если задан параметр «максимальная спотовая цена», при этом спотовая цена превысила указанную цену, через две минуты после соответствующего уведомления инстанс будет остановлен. Указанный параметр определяет максимальную цену, которую клиент готов заплатить за час работы спотового инстанса, при этом по умолчанию его значение соответствует цене инстанса по требованию. Как и прежде, работа спотовых инстансов будет оплачиваться по рыночной спотовой цене, действующей в момент запуска инстанса, а не по указанной максимальной цене, при этом плата будет начисляться на посекундной основе.

Вопрос. Что произойдет со спотовым инстансом, когда его работа будет прервана?

У клиентов есть возможность выбрать, что произойдет со спотовым инстансом, если его работа будет прервана: завершить работу, остановить или перевести в спящий режим. Остановка и перевод в спящий режим доступны для постоянных заявок на спотовые инстансы и спотовых групп с включенным параметром «maintain». По умолчанию работа инстансов завершается.

По умолчанию работа инстансов завершается.

Дополнительную информацию об обработке прерываний см. в разделе, посвященном спящему режиму для спотовых инстансов.

Вопрос. В чем разница между остановкой и спящим режимом?

При переходе инстанса в спящий режим данные оперативной памяти сохраняются. В случае остановки инстанс отключается, а данные оперативной памяти удаляются.

В обоих случаях данные из корневого тома EBS и любых подключенных томов данных EBS сохраняются. Неизменным остается как частный IP‑адрес, так и эластичный IP‑адрес (если такой используется). Поведение на сетевом уровне будет аналогично тому, что описано для рабочего процесса EC2, связанного с остановкой‑запуском. Остановка и спящий режим доступны только для инстансов на базе Amazon EBS. Локальное хранилище инстансов не сохраняется.

Вопрос. Что делать, если объем корневого тома EBS недостаточен для сохранения состояния памяти (ОЗУ) для спящего режима?

Для записи данных из памяти на корневом томе EBS должно быть достаточно места. Если места на корневом томе EBS недостаточно, попытка перехода в спящий режим завершится ошибкой, при этом инстанс будет выключен. Убедитесь, что том EBS имеет достаточный объем для сохранения данных памяти, прежде чем выбирать спящий режим.

Если места на корневом томе EBS недостаточно, попытка перехода в спящий режим завершится ошибкой, при этом инстанс будет выключен. Убедитесь, что том EBS имеет достаточный объем для сохранения данных памяти, прежде чем выбирать спящий режим.

Вопрос. В чем преимущество перевода инстанса в спящий режим при прерывании его работы?

В спящем режиме работа спотовых инстансов в случае прерывания будет приостановлена и возобновлена, что позволяет продолжить выполнение рабочих нагрузок с момента остановки. Спящий режим можно использовать, если один или несколько инстансов должны сохранять свое состояние между циклами отключения-запуска, т. е. когда работа приложений, запущенных на спотовых инстансах, зависит от контекстных, деловых или сеансовых данных, хранящихся в ОЗУ.

Вопрос. Что нужно сделать, чтобы включить спящий режим для спотовых инстансов?

Дополнительную информацию о включении спящего режима для спотовых инстансов см. в разделе, посвященном спящему режиму для спотовых инстансов.

в разделе, посвященном спящему режиму для спотовых инстансов.

Вопрос. Будет ли взиматься плата за использование спящего режима для спотовых инстансов?

Дополнительная плата за использование спящего режима для инстанса не взимается. Оплачивается только хранилище EBS и любые другие используемые ресурсы EC2. При переводе инстанса в спящий режим плата за пользование инстансом не взимается.

Вопрос. Можно ли возобновить работу инстанса, находящегося в спящем режиме?

Нет. Нельзя напрямую возобновить работу инстанса, находящегося в спящем режиме. Amazon EC2 управляет циклами перехода в спящий режим, а также выхода из него. Если спотовый инстанс был переведен в спящий режим, он будет восстановлен Amazon EC2, когда ресурсы станут доступны.

Вопрос. Какие инстансы и операционные системы поддерживают спящий режим?

В настоящее время спящий режим для спотовых инстансов поддерживается для образов Amazon Linux AMI и операционных систем Ubuntu и Microsoft Windows, работающих на любом типе инстансов семейств C3, C4, C5, M4, M5, R3 и R4 с объемом памяти (RAM) до 100 ГиБ.

Перечень поддерживаемых версий ОС см. в разделе, посвященном спящему режиму для спотовых инстансов.

Вопрос. Как начисляется плата, если спотовая цена изменяется во время работы инстанса?

Оплачиваться будет полный час работы каждого инстанса с округлением до ближайшей секунды по ценам, которые устанавливаются в начале каждого инстанс-часа.

Вопрос. Где получить информацию об истории использования спотовых инстансов и платежах?

Консоль управления AWS создает подробный отчет о платежах, в котором указывается время запуска и завершения работы/остановки по каждому инстансу. Используя API, клиенты могут сравнить отчет о платежах с данными истории для проверки соответствия платежей и спотовых цен.

Вопрос. Будет ли прерываться работа блоков спотовых инстансов (спотовых инстансов фиксированной продолжительности)?

Блоки спотовых инстансов настроены на бесперебойную работу и будут работать непрерывно в течение всего заданного срока независимо от рыночной спотовой цены. В редких случаях работа блоков спотовых инстансов может прерываться из-за возросшего потребления ресурсов платформой AWS. В подобных случаях за две минуты до прекращения работы инстанса система выдает предупреждение (предупреждение о прекращении работы), при этом плата за работу затронутых инстансов взиматься не будет.

В редких случаях работа блоков спотовых инстансов может прерываться из-за возросшего потребления ресурсов платформой AWS. В подобных случаях за две минуты до прекращения работы инстанса система выдает предупреждение (предупреждение о прекращении работы), при этом плата за работу затронутых инстансов взиматься не будет.

Вопрос. Что такое спотовая группа?

Спотовая группа позволяет автоматически запрашивать сразу несколько спотовых инстансов и управлять ими, что позволяет обеспечить наименьшую цену за единицу ресурсов для кластера или приложения, например задания пакетной обработки, рабочего процесса Hadoop или высокопроизводительных распределенных вычислений. Можно включать те типы инстансов, которые может использовать приложение. С учетом требований приложения задается необходимый объем ресурсов (можно указать количество инстансов, виртуальных ЦПУ, объем памяти, емкость хранилища или пропускную способность сети) и обновляется необходимый объем ресурсов после запуска группы. Спотовые группы позволяют запускать и поддерживать целевой уровень ресурсов, а также автоматически запрашивать ресурсы для замещения инстансов, работа которых была прервана или прекращена вручную. Подробнее о спотовых группах.

Спотовые группы позволяют запускать и поддерживать целевой уровень ресурсов, а также автоматически запрашивать ресурсы для замещения инстансов, работа которых была прервана или прекращена вручную. Подробнее о спотовых группах.

Вопрос. Взимается ли дополнительная плата за запросы на спотовые группы?

Нет, дополнительная плата за запросы на спотовые группы не взимается.

Вопрос. Какие существуют ограничения по запросам на спотовые группы?

Ознакомьтесь с разделом Ограничения для спотовых групп Руководства пользователя Amazon EC2, чтобы узнать о существующих ограничениях по запросам на спотовые группы.

Вопрос. Что происходит, если запрос на спотовую группу пытается запустить спотовые инстансы и при этом превышается ограничение на спотовые запросы для данного региона?

Если запрос на спотовую группу превышает ограничение на запросы спотовых инстансов для данного региона, отдельные запросы спотовых инстансов будут отклонены с состоянием «Превышено ограничение запросов на спотовую группу». В истории запросов на спотовые группы будут отображаться все ошибки, связанные с превышением ограничений на спотовые запросы. Ознакомьтесь с разделом Мониторинг спотовых групп Руководства пользователя Amazon EC2, чтобы узнать, как отобразить историю запросов на спотовые группы.

В истории запросов на спотовые группы будут отображаться все ошибки, связанные с превышением ограничений на спотовые запросы. Ознакомьтесь с разделом Мониторинг спотовых групп Руководства пользователя Amazon EC2, чтобы узнать, как отобразить историю запросов на спотовые группы.

Вопрос. Есть ли гарантия, что запросы на спотовые группы будут выполнены?

Нет. Запросы на спотовые группы позволяют одновременно размещать запросы на несколько спотовых инстансов, при этом к ним применимы те же самые параметры доступности и цены, что и к запросам на отдельные спотовые инстансы. Например, если нет доступных ресурсов для типов инстансов, указанных в запросе спотовой группы, запрос не может быть выполнен частично или полностью. Рекомендуется включать в спотовую группу все возможные типы инстансов и зоны доступности, которые подходят для рабочих нагрузок.

Вопрос. Можно ли подать запрос на спотовую группу в нескольких зонах доступности?

Да. Ознакомьтесь с разделом Примеры спотовых групп Руководства пользователя Amazon EC2, чтобы узнать, как подать запрос на спотовую группу в нескольких зонах доступности.

Ознакомьтесь с разделом Примеры спотовых групп Руководства пользователя Amazon EC2, чтобы узнать, как подать запрос на спотовую группу в нескольких зонах доступности.

Вопрос. Можно ли подать запрос на спотовую группу в нескольких регионах?

Нет, запросы на группы в нескольких регионах не поддерживаются.

Вопрос. Каким образом спотовые группы распределяют ресурсы между различными пулами спотовых инстансов, заданными в параметрах запуска?

API RequestSpotFleet позволяет воспользоваться одной из трех стратегий распределения: capacity‑optimized, lowestPrice и diversified. Стратегия распределения с оптимизацией ресурсов пытается выделить спотовые инстансы из пула с наибольшей доступностью, анализируя метрики ресурсов. Эта стратегия хорошо подходит для рабочих нагрузок с высокой стоимостью прерывания, к которым относятся большие данные и аналитика, рендеринг изображений и мультимедийного контента, машинное обучение и высокопроизводительные вычисления.

Стратегия lowestPrice позволяет распределять ресурсы спотовой группы между пулами инстансов с минимальной стоимостью единицы ресурсов на время передачи запроса. Стратегия diversified позволяет распределять ресурсы спотовой группы между несколькими пулами спотовых инстансов. Эта стратегия позволяет поддерживать целевой уровень ресурсов группы и повысить доступность приложения в процессе колебаний объема спотовых ресурсов.

Запуск ресурсов приложения в неоднородных пулах спотовых инстансов позволяет дополнительно сократить эксплуатационные расходы группы с течением времени. Подробности см. в Руководстве пользователя по Amazon EC2.

Вопрос. Возможно ли с помощью тега отметить запрос на спотовую группу?

Теги можно использовать, чтобы запросить запуск спотовых инстансов с помощью спотовой группы. Назначение тегов для самой группы не поддерживается.

Вопрос. Как посмотреть, к каким спотовым группам принадлежат мои спотовые инстансы?

Чтобы посмотреть, какие спотовые инстансы принадлежат к спотовой группе, укажите запрос на группу. Запросы на группы остаются доступны в течение 48 часов после прекращения работы всех спотовых инстансов. Дополнительную информацию об отображении запроса на спотовую группу см. в Руководстве пользователя Amazon EC2.

Запросы на группы остаются доступны в течение 48 часов после прекращения работы всех спотовых инстансов. Дополнительную информацию об отображении запроса на спотовую группу см. в Руководстве пользователя Amazon EC2.

Вопрос. Можно ли изменить запрос на спотовую группу?

В настоящее время можно изменять только целевые ресурсы запроса на спотовую группу. Чтобы изменить другие параметры конфигурации запроса, вам может потребоваться отменить текущий запрос и отправить новый.

Вопрос. Можно ли указать различные образы AMI для каждого типа инстанса, который будет использоваться?

Да, для этого достаточно указать нужный образ AMI в каждой конфигурации запуска, которая указывается в запросе на спотовую группу.

Вопрос. Можно ли использовать спотовую группу вместе с сервисами Elastic Load Balancing, Auto Scaling или Elastic MapReduce?

Спотовую группу можно использовать с такими возможностями сервиса Auto Scaling, как отслеживание целевых значений, проверка работоспособности, метрики CloudWatch и т. д. Кроме того, можно подключать инстансы к балансировщикам нагрузки сервиса Elastic Load Balancing (как к Classic Load Balancer, так и к Application Load Balancer). В Elastic MapReduce есть функция под названием «Группы инстансов», которая предоставляет возможности, подобные возможностям спотовой группы.

д. Кроме того, можно подключать инстансы к балансировщикам нагрузки сервиса Elastic Load Balancing (как к Classic Load Balancer, так и к Application Load Balancer). В Elastic MapReduce есть функция под названием «Группы инстансов», которая предоставляет возможности, подобные возможностям спотовой группы.

Вопрос. Может ли запрос на спотовую группу прекратить работу спотовых инстансов, если они больше не выполняются в спотовом пуле с самой низкой ценой или оптимизацией по ресурсам, и затем повторно запустить их?

Нет, запросы на спотовые группы не предусматривают автоматического прекращения работы запущенных спотовых инстансов и повторного их запуска. Тем не менее,если пользователь прекращает работу спотового инстанса, спотовая группа заменит его новым спотовым инстансом из нового пула с самой низкой ценой или оптимизацией по ресурсам в соответствии с выбранной стратегией распределения.

Вопрос. Можно ли использовать со спотовой группой модели поведения, связанные с остановкой или переходом в спящий режим после прерывания работы?

Да. Остановка-запуск и спящий режим-возобновление работы поддерживаются спотовой группой при включенном параметре «maintain» группы.

Остановка-запуск и спящий режим-возобновление работы поддерживаются спотовой группой при включенном параметре «maintain» группы.

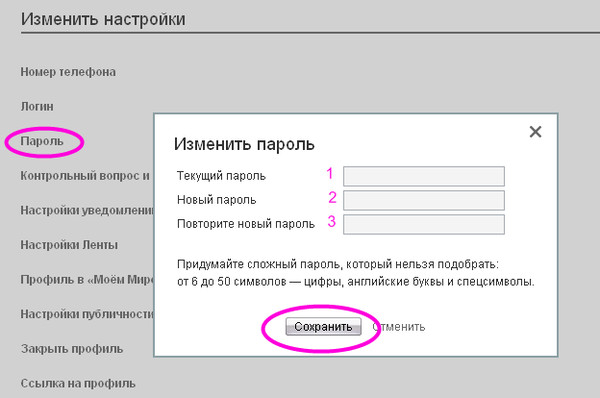

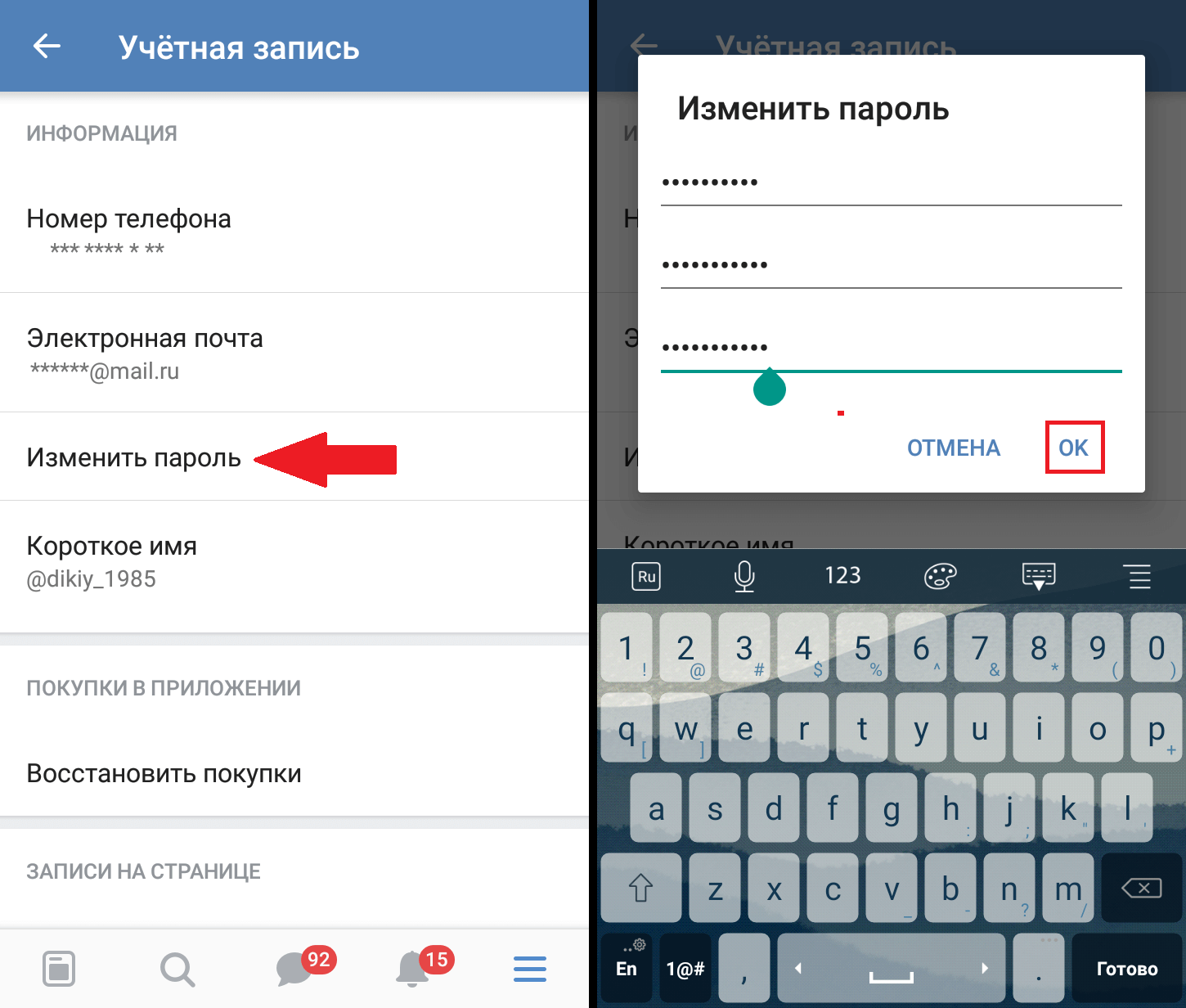

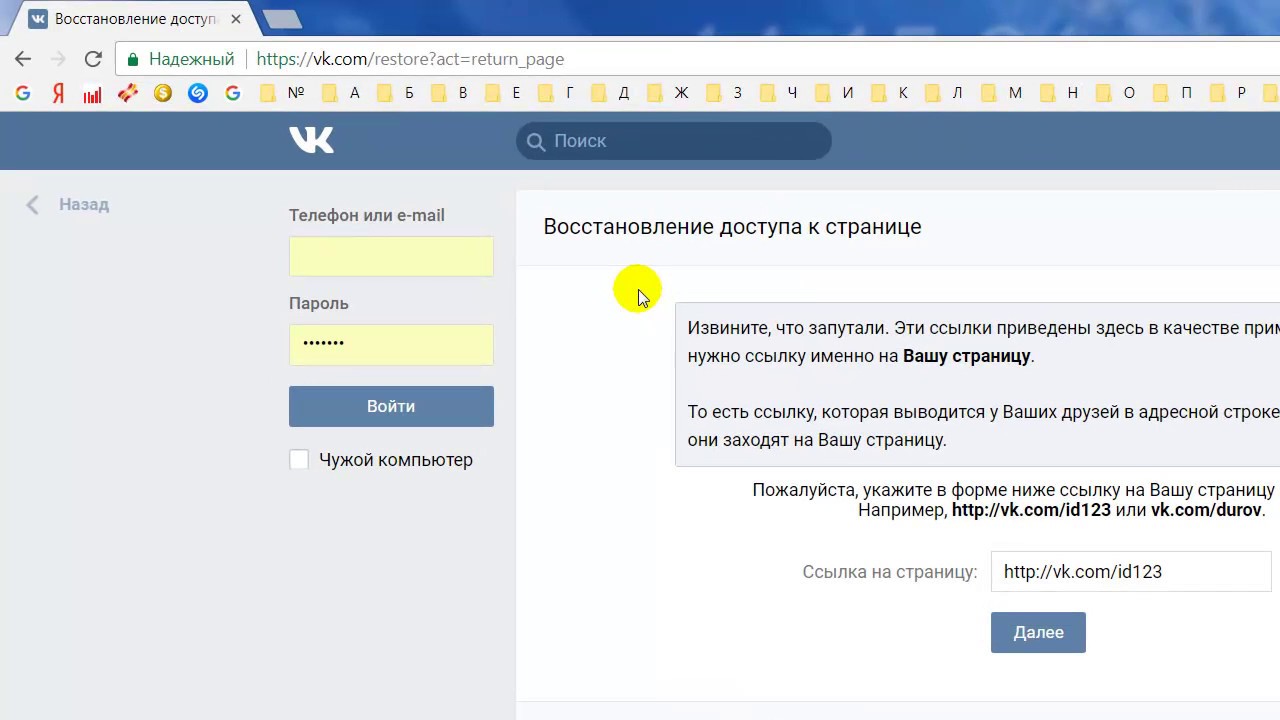

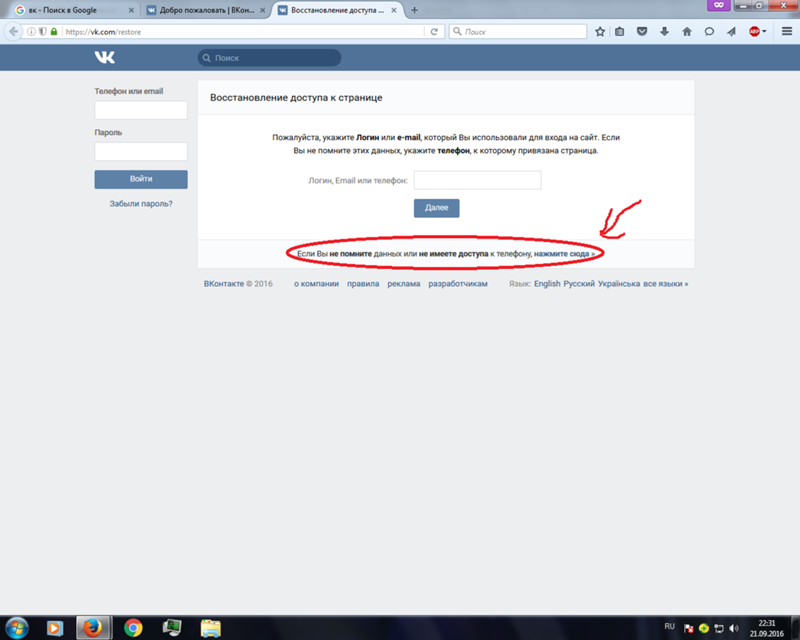

Как восстановить пароль от аккаунта Flyme

Аккаунт Flyme – отличный вариант хранения информации на облачном сервисе для каждого пользователя телефона Meizu. Завести такой профиль настоятельно рекомендуется каждому, кто стремится защитить свои данные. К тому же с его помощью есть возможность найти смартфон, если он был потерян или украден. Но что делать, если вы создали персональный аккаунт, но стали забывать его пароль? Возможно ли восстановление пароля, или ваш профиль Флайм навсегда будет утерян?

Не спешите огорчаться! Пароль от аккаунта Flyme можно восстановить, а систему реально разблокировать, если вы забыли установленную комбинацию. Сегодня предлагаем поговорить о том, что делать, если сначала помнил код, а потом забыл.

Главное, что нужно сделать при регистрации аккаунта – в графе «Безопасность почты» указать альтернативный вариант почтового ящика, на который в экстренном случае будет сброшен код. Не советуем вводить вымышленные данные – вам же потом будет хуже.

Не советуем вводить вымышленные данные – вам же потом будет хуже.

Можно выделить два основных способа поменять забытый пароль от Flyme. Первый можно реализовать самостоятельно, а второй – при обращении в официальную сервисную службу Мейзу в России. Но второй вариант актуален только для тех, кто покупал гаджет через официальную сеть распространителей.

То есть, для заказанных напрямую из Китая аппаратов он не сработает. Потому отложим этот вариант в сторону и обратим взор в сторону способа, воспользовавшись которым вы можете без сторонней помощи сменить забытый пароль Flyme.

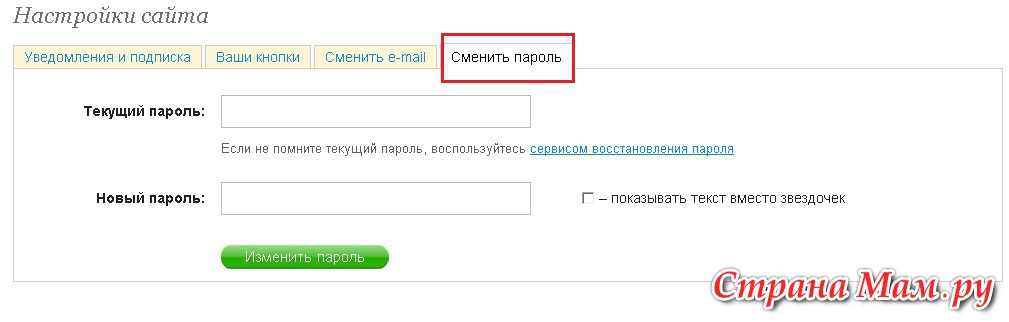

Алгоритм действий

- Заходим на сайт https://login.flyme.cn / https://login.in.meizu.com. Он доступен исключительно на китайском/английском языке, так что без переводчика Google не обойтись.

- Находим кнопку «Восстановление пароля» и жмём на неё. Она располагается справа сразу под формой ввода логина с паролем.

- Мы оказываемся в интерфейсе восстановления пароля, и система потребует от вас указать регистрационные данные аккаунта.

- Вводим каптчу, доказывая, что вы не робот.

- Попадаем на страницу, уведомляющую о том, что код может быть изменён только через резервную почту, указанную при регистрации.

- Через некоторое время (обычно всего несколько минут) мы можем узнать код восстановления пароля, посмотрев в сообщения на почте. Не беспокойтесь, если это займёт около часа – иногда сервер перегружен и ответа приходится ждать чуть дольше обычного. Также советуем на всякий случай проверить папку «Спам», ведь иногда письма от Мейзу оказываются там.

- В письме видим несколько цифр в средней строчке. Наверху указан аккаунт от системы Flyme. Вводим данные письма во вторую строчку меню сайта и нажимаем на большую синюю кнопку.

- Видим новое окно, в котором предлагается ввести новый пароль. Состоять он должен из латинских букв и цифр (возможно как их сочетание, так и раздельное использование). Допустимый максимум символов – 16. Минимум – 8. Обратите внимание: код чувствителен к выставленному регистру.

- Подтверждаем пароль, вводя его повторно, и снова жмём на синюю кнопку с левой стороны.

- Попадаем на следующую страницу, где на китайском языке производитель гаджетов информирует нас об успешной смене пароля. Теперь новыми данными можно начинать пользоваться и вводить их на вашем смартфоне для доступа к системе.

Для шальных пользователей с прямыми руками, перед которыми стоит задача отвязать аккаунт Flyme от телефона рекомендую техническое видео с инструкцией по смене серийного номера аппарата, что в корне решает проблему.

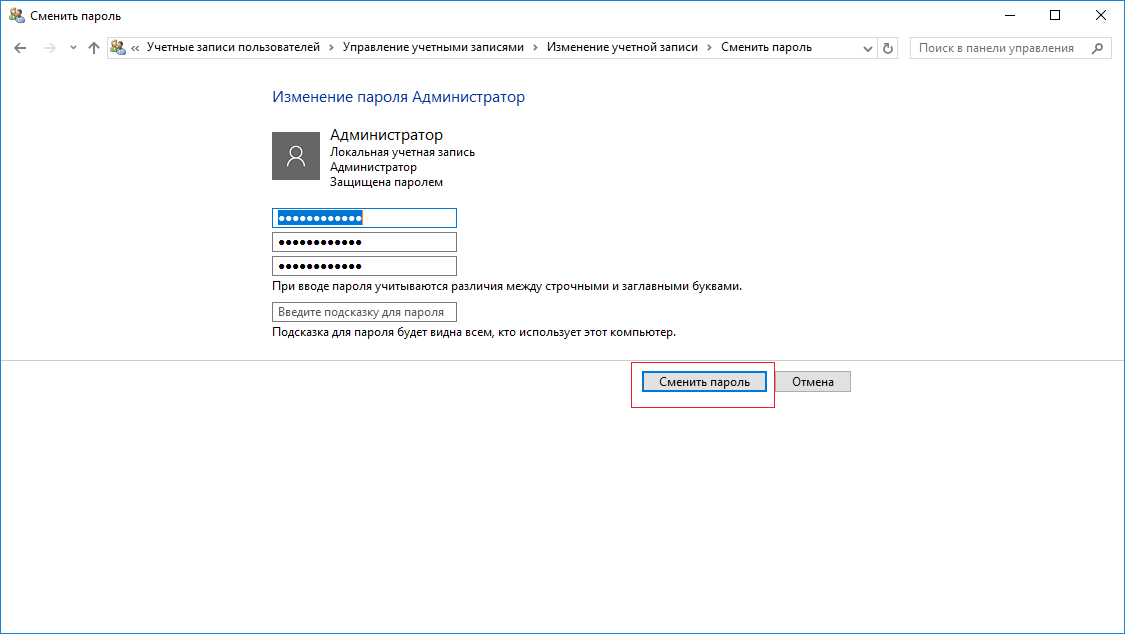

Если не удается сбросить пароль для входа на Mac

Если стандартные шаги по сбросу пароля вашей учетной записи Mac не увенчались успехом, попробуйте эти дополнительные шаги.

Запуск из MacOS Recovery

Определите, используете ли вы Mac с микросхемой Apple, затем выполните соответствующие шаги для запуска из MacOS Recovery:

- Apple Silicone : включите Mac и продолжайте нажимать и удерживать кнопку питания, пока не увидите окно параметров запуска.Выберите значок шестеренки с надписью «Параметры» и нажмите «Продолжить».

- Процессор Intel : Включите Mac и сразу нажмите и удерживайте Command (⌘) -R, пока не увидите логотип Apple или другое изображение.

Если вас попросят выбрать пользователя с правами администратора

Если вас попросят выбрать пользователя с правами администратора, для которого вы знаете пароль, нажмите «Забыли все пароли?» и действуйте, как описано ниже.

Если вас попросят предоставить информацию об идентификаторе Apple ID

Введите информацию о вашем Apple ID. Вас также могут попросить ввести проверочный код, отправленный на другие ваши устройства.

Если вы видите окно Activation Lock, нажмите Exit to Recovery Utilities. Затем продолжайте, как описано в следующем разделе «Воспользуйтесь помощником по сбросу пароля».

Если вас попросят выбрать пользователя, для которого вы хотите сбросить пароль:

- Выберите пользователя, затем введите информацию о новом пароле и нажмите Далее.

- Когда аутентификация прошла успешно, нажмите Exit.

- Выберите меню Apple > Перезагрузить. Сброс пароля завершен, поэтому вам не нужно предпринимать дополнительных действий.

Если вас попросят предоставить ключ восстановления

- Введите ключ восстановления FileVault.

Вы получили его, когда включили FileVault и решили создать ключ восстановления вместо того, чтобы разрешить вашей учетной записи iCloud (Apple ID) разблокировать диск.

Вы получили его, когда включили FileVault и решили создать ключ восстановления вместо того, чтобы разрешить вашей учетной записи iCloud (Apple ID) разблокировать диск. - Когда будет предложено сбросить пароль, нажмите «Сбросить пароль».

- Выберите пользователя, для которого нужно сбросить пароль.

- После успешной аутентификации нажмите Exit.

- Выберите меню Apple > Перезагрузить. Сброс пароля завершен, поэтому вам не нужно предпринимать дополнительных действий.

Используйте помощник сброса пароля

Теперь вы должны увидеть окно утилит, в котором показаны такие параметры, как восстановление из Time Machine, переустановка macOS и использование Дисковой утилиты.

- В меню «Утилиты» в строке меню выберите «Терминал».

- В окне терминала введите

resetpassword, затем нажмите Return, чтобы открыть помощник по сбросу пароля.

- Если вас попросят выбрать пользователя с правами администратора, для которого вы знаете пароль, нажмите «Забыли все пароли?».

- В окне «Сброс пароля» нажмите «Деактивировать Mac», затем нажмите «Деактивировать» для подтверждения.

- Если вы видите окно «Блокировка активации», введите свой адрес электронной почты Apple ID и пароль, затем нажмите «Далее».

- В окне «Сброс пароля» введите информацию о новом пароле, затем нажмите «Далее».

Если в этом окне отображается несколько учетных записей пользователей, нажмите кнопку «Установить пароль» рядом с именем каждой учетной записи, затем введите информацию о новом пароле для каждой учетной записи. - Когда сброс пароля будет завершен, нажмите Exit.

- Выберите меню Apple > Перезагрузить, затем войдите в систему с новым паролем.

Если вы по-прежнему не можете сбросить пароль, удалите свой Mac

Если никакое другое решение не помогло, у вас есть возможность сбросить пароль, удалив свой Mac.

- Выключите Mac, затем запустите восстановление macOS, как описано ранее.

- Когда вас попросят выбрать пользователя с правами администратора, для которого вы знаете пароль, выберите «Стереть Mac» в меню «Помощник по восстановлению» в строке меню.

- В окне «Стереть Mac» нажмите «Стереть Mac», затем нажмите «Стереть Mac» для подтверждения.

- Если ваш Mac перезагружается, и появляется мигающий вопросительный знак, нажмите и удерживайте кнопку питания в течение нескольких секунд, пока ваш Mac не выключится.

- Снова запустите MacOS Recovery, затем переустановите macOS.В разделе Как переустановить macOS.

Если вы не можете переустановить macOS , потому что программа установки не видит жесткий диск для установки, вам может потребоваться изменить формат диска:

- Нажмите Command (⌘) -Q, чтобы закрыть программу установки.

- Когда вы увидите окно утилит, выберите «Дисковая утилита», затем нажмите «Продолжить».

- Выберите первый элемент в списке на боковой панели окна Дисковой утилиты. Это ваш встроенный жесткий диск.

- Нажмите кнопку или вкладку «Стереть» в правой части окна, затем введите следующие данные:

- Имя: Macintosh HD

- Формат: Mac OS Extended (в журнале)

- Схема (если показана): Карта разделов GUID

- Щелкните «Стереть», затем щелкните «Стереть» для подтверждения.

- По завершении стирания нажмите Command-Q, чтобы выйти из Дисковой утилиты и вернуться в окно утилит. Теперь вы сможете успешно переустановить macOS.

Дата публикации:

Изменить пароль после сброса пароля

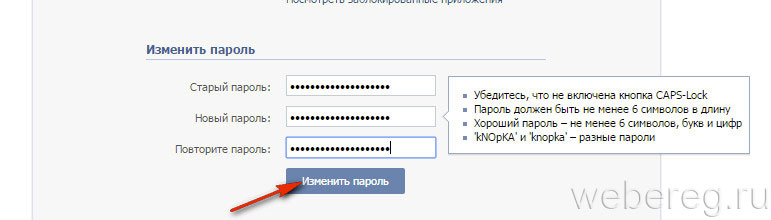

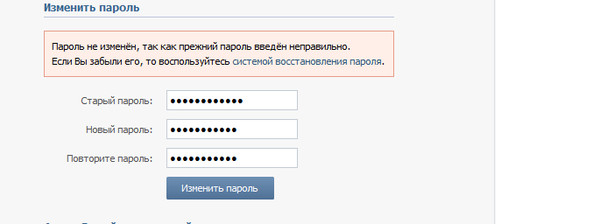

Последние два месяца я сталкиваюсь с этим все чаще и чаще, и это становится ЧРЕЗВЫЧАЙНО разочаровывающим.

Сценарий: срок действия пароля пользователя Office 365 истек. ИЛИ — администратор сбрасывает пароль пользователя Office 365 и отмечает, что пароль необходимо изменить при следующем входе в систему.

Поведение: Пользователь входит в систему с просроченным паролем (или недавно измененным временным паролем) и получает уведомление, что они должны изменить пароль. На следующем экране пользователю предлагается ввести старый пароль, новый пароль и подтвердить пароль. Пользователь завершает работу, но получает сообщение об ошибке («Попробуйте еще раз — это не ваш текущий пароль.»). В частности, код ошибки — 120000. Независимо от того, что делает пользователь, пароль не работает. Если пользователь закрывает окно браузера и пытается снова войти в систему из нового сеанса, тогда ни старый пароль, ни новый пароль работает для входа в систему, и администратор должен снова сбросить пароль (а не отмечать, что пароль должен быть изменен при следующем входе в систему). Затем пользователь может войти в систему и может вручную успешно изменить свой пароль.

Затем пользователь может войти в систему и может вручную успешно изменить свой пароль.

Пароль не набирается неправильно, пользователи делают это с помощью функции «Копировать / Вставить» с временным паролем.Как администратор, я сбросил пароль пользователя с флагом, требующим изменения при следующем входе в систему, и скопировал временный пароль, который был сгенерирован. На странице входа на портал Office 365 я вставил временный пароль в поле входа и просмотрел пароль, чтобы убедиться, что он правильный. Я вошел в систему и получил уведомление о необходимости изменения пароля. Я снова вставил временный пароль в поле старого пароля и просмотрел пароль, чтобы убедиться, что это тот же временный пароль, который я только что вставил на предыдущем экране.Однако мы по-прежнему получаем указанную выше ошибку «Попробуйте еще раз — это не ваш текущий пароль».

Перепробовали все возможные альтернативы:

Если отображается страница с запросом на обновление пароля, это означает, что введенные учетные данные верны (временный пароль).

Как мы можем решить эту проблему?

Спасибо за вашу поддержку.

Айча.

Сброс пароля — обзор

Сброс пароля: здание и мяч для разрушения

Есть еще один вариант для взлома паролей.Этот метод является локальной атакой и требует физического доступа к целевой машине; и хотя он очень эффективен для получения доступа к цели, он также очень шумный. В предыдущем разделе обсуждался взлом пароля. Если опытный тестер на проникновение может получить доступ к целевой машине в одиночку всего на несколько минут, он или она должны иметь возможность получить копию хэшей паролей. Учитывая все обстоятельства, это может быть очень скрытая атака, которую трудно обнаружить. В большинстве случаев тестер на проникновение оставит мало подсказок о том, что он когда-либо был на целевой машине.Помните, что тестер на проникновение может взять пароли за пределы сайта и взломать их на досуге.

Сброс пароля — это еще один метод, который можно использовать для получения доступа к системе или повышения привилегий; однако этот метод гораздо менее изощрен, чем взлом пароля. При первом знакомстве с этой темой может быть полезно сравнить эту технику с грабителем, который пробивает бульдозером стену магазина, чтобы получить доступ к помещению. Или еще лучше, используя кран и разрушающий шар, чтобы пробить дыру в стене, а не лезть через открытое окно.Это может быть эффективным, но вы можете быть уверены, что владелец магазина и сотрудники будут знать, что они были взломаны.

При первом знакомстве с этой темой может быть полезно сравнить эту технику с грабителем, который пробивает бульдозером стену магазина, чтобы получить доступ к помещению. Или еще лучше, используя кран и разрушающий шар, чтобы пробить дыру в стене, а не лезть через открытое окно.Это может быть эффективным, но вы можете быть уверены, что владелец магазина и сотрудники будут знать, что они были взломаны.

Сброс пароля — это метод, который позволяет злоумышленнику буквально перезаписать файл SAM и создать новый пароль для любого пользователя в современной системе Windows. Этот процесс можно выполнить, даже не зная исходного пароля, хотя, как уже упоминалось, он требует, чтобы у вас был физический доступ к машине.

Как и в случае со всеми другими методами, обсуждаемыми в этой книге, очень важно, чтобы у вас была авторизация, прежде чем продолжить эту атаку.Также важно понимать значение этой техники. После смены пароля восстановить его будет невозможно. Помните аналогию с мячом-разрушителем? Это может быть эффективным, но оригинальная стена никогда не будет выглядеть так же. Когда вы сбрасываете пароль, в следующий раз, когда пользователь попытается войти в систему и обнаружит, что пароль был изменен; можно поспорить, что кто-то заметит.

Когда вы сбрасываете пароль, в следующий раз, когда пользователь попытается войти в систему и обнаружит, что пароль был изменен; можно поспорить, что кто-то заметит.

Тем не менее, это все еще невероятно мощный метод, который может быть очень удобен для получения доступа к системе.Чтобы выполнить сброс пароля, вам нужно будет еще раз загрузить целевую систему с Kali DVD или флэш-накопителя. После загрузки с терминала вам нужно будет смонтировать физический жесткий диск системы, содержащий файл SAM. Вы можете найти инструкции по выполнению этой задачи в предыдущем разделе.

Отсюда вы можете запустить команду «chntpw», чтобы сбросить пароль. Чтобы просмотреть полные параметры и доступные переключатели, вы можете ввести следующую команду:

chntpw –h

Предположим, вы хотите сбросить пароль администратора на целевой машине.Для этого введите следующую команду:

chntpw –i / mnt / sda1 / WINDOWS / system32 / config / SAM

В приведенной выше команде «chntpw» используется для запуска программы сброса пароля. «–I» используется для интерактивного запуска программы и позволяет вам выбрать пользователя, которого вы хотите сбросить. «/ Mnt / sda1 / WINDOWS / system32 / config / SAM» — это смонтированный каталог, содержащий файл SAM нашей целевой машины. Важно убедиться, что у вас есть доступ к файлу SAM; помните, что не все диски указаны как sda1.Как упоминалось ранее, запуск команды «fdisk –l» может быть полезен при определении подходящего диска.

«–I» используется для интерактивного запуска программы и позволяет вам выбрать пользователя, которого вы хотите сбросить. «/ Mnt / sda1 / WINDOWS / system32 / config / SAM» — это смонтированный каталог, содержащий файл SAM нашей целевой машины. Важно убедиться, что у вас есть доступ к файлу SAM; помните, что не все диски указаны как sda1.Как упоминалось ранее, запуск команды «fdisk –l» может быть полезен при определении подходящего диска.

После выполнения команды «chntpw –i / mnt / sda1 / WINDOWS / system32 / config / SAM» вам будет представлен ряд интерактивных опций, управляемых с помощью меню, которые позволят вам сбросить пароль для нужного пользователя. Каждый из шагов очень четко изложен и описан; вам просто нужно потратить несколько минут, чтобы прочитать то, что вас спрашивают. Программа фактически разработана с серией ответов «по умолчанию», и в большинстве случаев вы можете просто нажать клавишу «Enter», чтобы принять выбор по умолчанию.

Как показано на рисунке 4. 12, после загрузки первый вопрос, который вам задают: «Что делать [1]?» Над вопросом вы увидите ряд вариантов на выбор. Просто введите цифру или букву, соответствующую выбору, который вы хотите сделать, и нажмите клавишу «Ввод», чтобы продолжить. «[1]» после вопроса означает, что по умолчанию используется вариант «1».

12, после загрузки первый вопрос, который вам задают: «Что делать [1]?» Над вопросом вы увидите ряд вариантов на выбор. Просто введите цифру или букву, соответствующую выбору, который вы хотите сделать, и нажмите клавишу «Ввод», чтобы продолжить. «[1]» после вопроса означает, что по умолчанию используется вариант «1».

РИСУНОК 4.12. Интерактивное меню chntpw.

В нашем примере мы планируем сбросить пароль для учетной записи администратора, чтобы мы могли ввести «1» и нажать Enter или просто нажать клавишу ввода, чтобы принять значение по умолчанию.Далее нам представлен список пользователей, доступных на локальной машине Windows. Вы можете выбрать нужного пользователя, введя его или ее имя пользователя, как показано. Еще раз, опция по умолчанию установлена на «Администратор». На рис. 4.13 показан снимок экрана с доступными пользователями.

РИСУНОК 4.13. Список доступных пользователей для сброса пароля.

Здесь мы снова можем просто нажать клавишу «Enter», чтобы принять выбор по умолчанию «Администратор». Затем нам представлены различные варианты редактирования пользователя на целевой машине, как показано на рисунке 4.14. Обратите внимание, что на этом этапе вы не хотите принимать вариант по умолчанию!

Затем нам представлены различные варианты редактирования пользователя на целевой машине, как показано на рисунке 4.14. Обратите внимание, что на этом этапе вы не хотите принимать вариант по умолчанию!

РИСУНОК 4.14. Меню редактирования пользователя Chntpw.

Вместо того, чтобы принимать ответ по умолчанию для этого экрана, вы хотите убедиться, что выбрали опцию «1», чтобы очистить пароль. После ввода вашего выбора для очистки пароля пользователя вы получите сообщение: «Пароль очищен!» На этом этапе вы можете сбросить пароль другого пользователя или ввести «!» выйти из программы. Важно, чтобы вы выполнили оставшиеся шаги, потому что на этом этапе новый файл SAM не был записан на жесткий диск.В следующем меню введите «q», чтобы выйти из программы chntpw. Наконец, вам будет предложено сообщение с вопросом, хотите ли вы записать свои изменения на жесткий диск. Обязательно введите «y» на этом шаге, так как по умолчанию установлено «n».

Пароль для выбранного пользователя очищен и пуст. Вы можете завершить работу Kali, выполнив команду «перезагрузка» и вынув DVD. После перезагрузки Windows вы можете войти в учетную запись, оставив поле пароля пустым.

Вы можете завершить работу Kali, выполнив команду «перезагрузка» и вынув DVD. После перезагрузки Windows вы можете войти в учетную запись, оставив поле пароля пустым.

После небольшой практики весь этот процесс, включая загрузку Kali, очистку пароля и загрузку Windows, может быть завершен менее чем за 5 минут.

Пора переосмыслить обязательную смену пароля

Безопасность данных — это процесс, который со временем развивается по мере появления новых угроз и разработки новых мер противодействия. FTC давно рекомендует компаниям проводить оценку рисков с учетом таких факторов, как конфиденциальность информации, которую они собирают, и наличие недорогих мер по снижению рисков. FTC также посоветовал компаниям быть в курсе исследований и рекомендаций по безопасности, влияющих на их сектор, поскольку эти рекомендации могут измениться.То, что было разумным в 2006 году, может оказаться неразумным в 2016 году. В этом сообщении блога приводится пример того, почему важно не отставать от советов по безопасности. В нем исследуются устаревшие советы по безопасности, которые, как показывают исследования, могут не обеспечивать такую защиту, как люди думали ранее.

В нем исследуются устаревшие советы по безопасности, которые, как показывают исследования, могут не обеспечивать такую защиту, как люди думали ранее.

Когда люди слышат, что я провожу исследование, чтобы сделать пароли более удобными и безопасными, у каждого есть что рассказать и задать вопросы. Люди жалуются на то, что нужно помнить так много паролей и так часто их все менять.Часто они говорят мне свои пароли (пожалуйста, не надо!) И спрашивают, насколько они надежны. Но мой любимый вопрос о паролях: «Как часто люди должны менять свои пароли?» Мой ответ обычно удивляет публику: «Не так часто, как вы думаете».

Я продолжаю объяснять, что есть много свидетельств того, что пользователи, которым требуется изменить свои пароли, часто выбирают для начала более слабые пароли, а затем меняют их предсказуемым образом, который злоумышленники могут легко угадать.Если нет оснований полагать, что пароль был взломан или передан другим лицам, требование регулярной смены пароля в некоторых случаях может принести больше вреда, чем пользы. (И даже если пароль был скомпрометирован, изменение пароля может оказаться неэффективным, особенно если не предприняты другие шаги для устранения проблем с безопасностью.)

(И даже если пароль был скомпрометирован, изменение пароля может оказаться неэффективным, особенно если не предприняты другие шаги для устранения проблем с безопасностью.)

Обязательная смена паролей — это давняя практика обеспечения безопасности, предназначенная для периодической блокировки неавторизованных пользователей, которые узнали пароли пользователей. Хотя некоторые эксперты начали сомневаться в этой практике, по крайней мере, десять лет назад, только в последние несколько лет опубликованные исследования предоставили доказательства того, что эта практика может быть менее полезной, чем считалось ранее, а иногда даже контрпродуктивной.Давайте взглянем на две отличные рецензируемые статьи, посвященные этой проблеме.

Что на самом деле происходит, когда пользователям требуется изменить свои пароли?

В статье «Безопасность современных паролей с истечением срока действия: алгоритмическая структура и эмпирический анализ» исследователи из Университета Северной Каролины в Чапел-Хилл представляют результаты исследования истории паролей от несуществующих учетных записей в своем университете в 2009–2010 годах.

Исследователи UNC получили пароли к более чем 10 000 несуществующих учетных записей, принадлежащих бывшим студентам, преподавателям и сотрудникам университета.Пользователи должны были менять пароль для этих учетных записей каждые 3 месяца. Для каждой учетной записи исследователям была предоставлена последовательность из 4-15 предыдущих паролей пользователя — их общий набор данных содержал 51 141 пароль. Сами пароли были зашифрованы с помощью математической функции, называемой «хеш». В большинстве систем паролей пароли хранятся в хешированной форме для защиты от злоумышленников. Когда пользователь вводит пароль, система выполняет ту же математическую функцию, чтобы получить хешированную версию пароля, который он только что набрал.Если он совпадает с хешированным паролем, который ранее был сохранен для пользователя, то пользователь может войти в систему.

Исследователи UNC использовали инструменты для взлома паролей, чтобы попытаться взломать как можно больше хешированных паролей в ходе «автономной» атаки. Автономные злоумышленники не ограничиваются небольшим количеством догадок перед блокировкой. Злоумышленники сначала получают доступ к системе и крадут файл хешированных паролей. Они переносят этот файл на другой компьютер и делают столько предположений, сколько могут. Вместо того, чтобы угадывать все возможные пароли в алфавитном порядке, инструменты взлома используют сложные подходы, чтобы сначала угадать пароли с наивысшей вероятностью, затем хешировать каждое предположение и проверять, соответствует ли он одному из хешированных паролей.Система взлома паролей исследователей UNC работала несколько месяцев и в итоге взломала около 60% паролей. Для 7752 учетных записей исследователям удалось взломать хотя бы один пароль, который не был последним паролем, созданным пользователем для этой учетной записи. Исследователи использовали пароли для этого набора учетных записей, чтобы провести оставшуюся часть своего исследования.

Автономные злоумышленники не ограничиваются небольшим количеством догадок перед блокировкой. Злоумышленники сначала получают доступ к системе и крадут файл хешированных паролей. Они переносят этот файл на другой компьютер и делают столько предположений, сколько могут. Вместо того, чтобы угадывать все возможные пароли в алфавитном порядке, инструменты взлома используют сложные подходы, чтобы сначала угадать пароли с наивысшей вероятностью, затем хешировать каждое предположение и проверять, соответствует ли он одному из хешированных паролей.Система взлома паролей исследователей UNC работала несколько месяцев и в итоге взломала около 60% паролей. Для 7752 учетных записей исследователям удалось взломать хотя бы один пароль, который не был последним паролем, созданным пользователем для этой учетной записи. Исследователи использовали пароли для этого набора учетных записей, чтобы провести оставшуюся часть своего исследования.

Затем исследователи разработали подходы к взлому паролей, которые формулируют догадки на основе предыдущего пароля, выбранного пользователем. Они заметили, что пользователи склонны создавать пароли, которые следуют предсказуемым шаблонам, называемым «преобразованиями», такими как увеличение числа, изменение буквы на похожий на вид символ (например, изменение S на $), добавление или удаление специального символа ( например, переход от трех восклицательных знаков в конце пароля к двум) или изменение порядка цифр или специальных символов (например, перемещение чисел в начало, а не в конец). Хотя это не упоминается в этой статье, я слышал от многих пользователей, что они включают месяц (а иногда и год) смены пароля в свои пароли как простой способ запоминать часто меняющиеся пароли.