Как взламывать страницы ВКонтакте? читать онлайн, Алексей Номейн

Автор Алексей Номейн

Как взламывать страницы ВКонтакте?

Алексей Номейн

© Алексей Номейн, 2017

ISBN 978-5-4490-1171-8

Введение

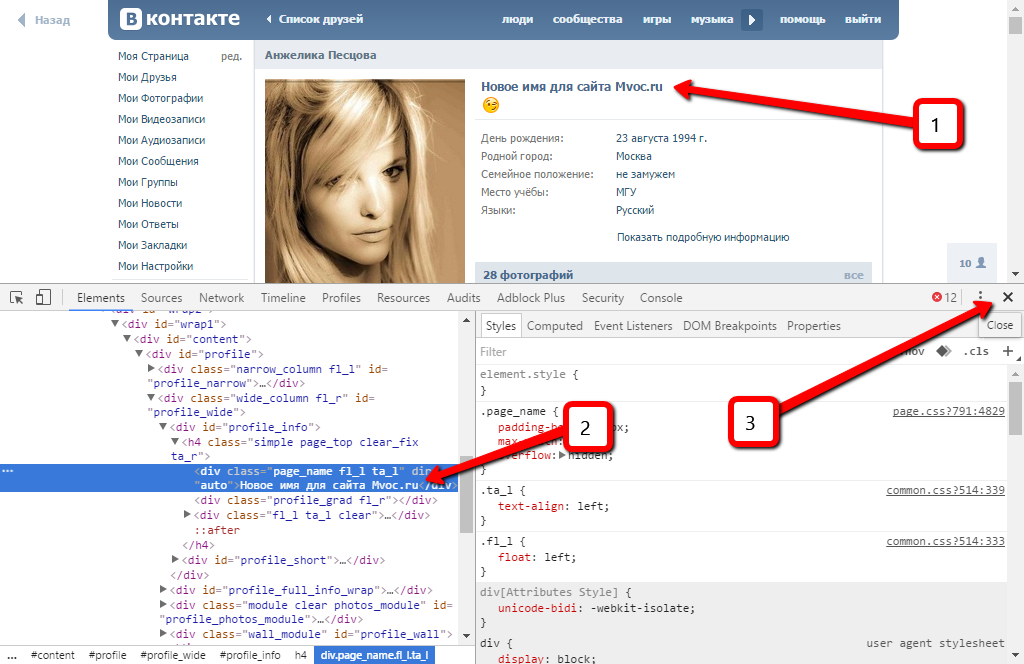

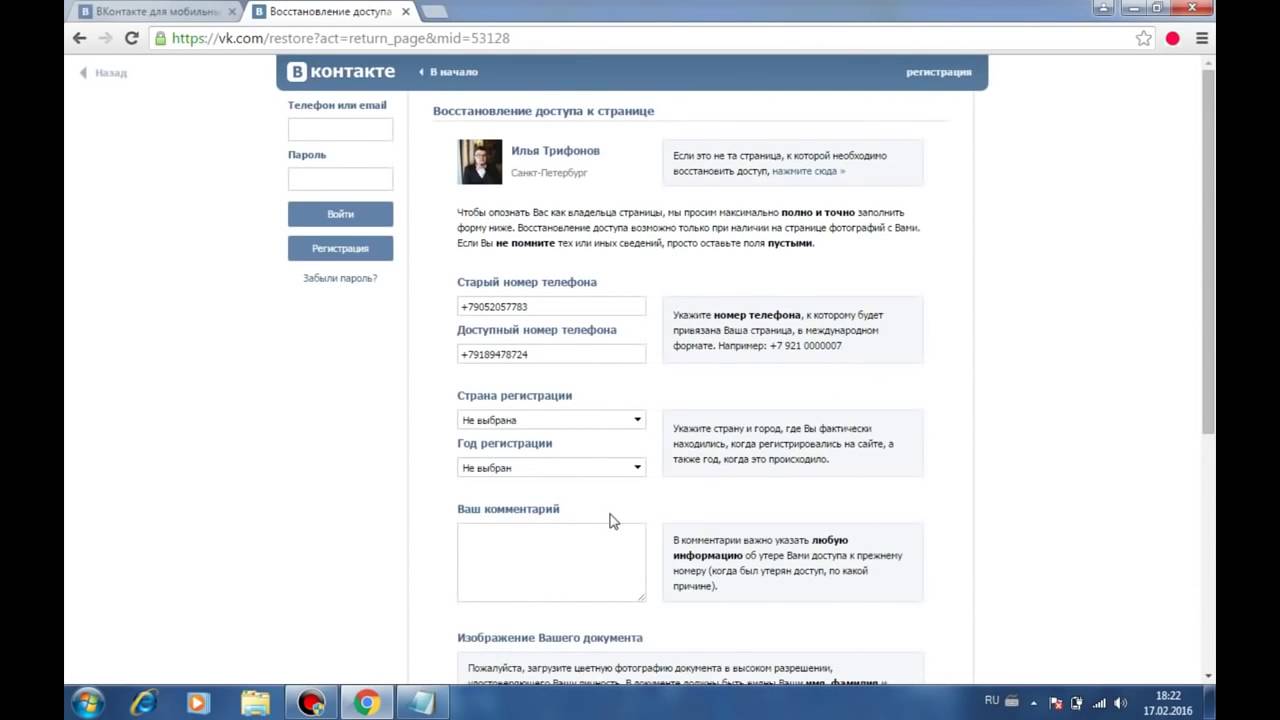

В этом материале я попытаюсь рассказать о некоторых способах взлома анкет «ВКонтакте», зная id и методах противодействия им. Делаю я это с целью предостеречь вас от подобного, чтобы вы могли противостоять хакерам и не попадаться на их удочки. Большинство этих методов незаконные, поэтому я категорически не рекомендую использовать их на практике. Данная информация представлена только для ознакомления и не более того.

Способы

И так, какие же существуют способы взлома страниц Вконтакте? Я опишу девять различных методов. Садитесь поудобнее и внимательно читайте.

Способ взлома страницы вконтакте №1 – Взлом почты

Если злоумышленник его знает, то это ему еще больше упрощает задачу, так что существует более 16 методов взлома почты.

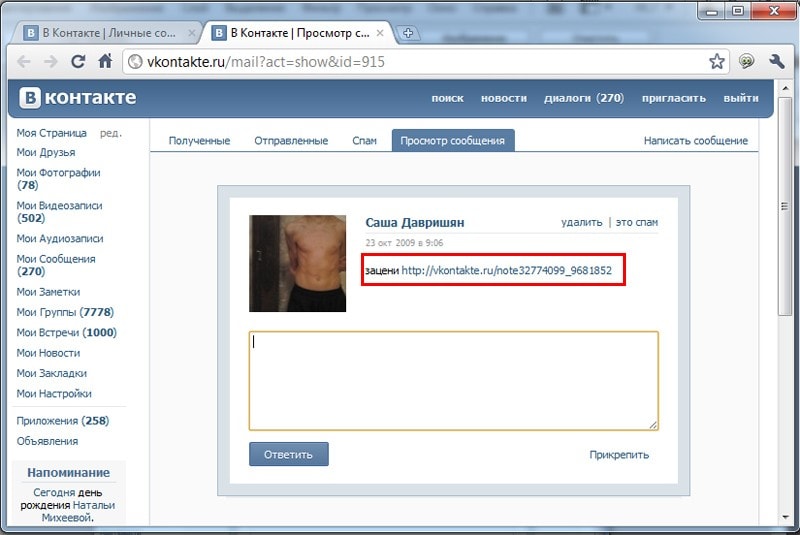

Способ взлома страницы вконтакте №2 – Фейк

Относительно простой способ для злоумышленника. Вам присылают ссылку любым способом (Телеграм, личные сообщения на ваш id, почту, Whats app и тому подобное) с каким-либо увлекательным и побуждающим описанием. После перехода по таким ссылкам вы можете лишиться своей страницы ВКонтакте, так как хакерам станет известен пароль.

Способ взлома страницы вконтакте №3 – Троян

Рассмотрим этот способ по пунктам:

а) Вам присылают файл с трояном или сбрасывают ссылки на загрузку вредоносной программы и опять же сопровождают это заманчивыми предложениями типа «Запусти файл и ты получишь, то что искал!» или «перейди по ссылке и будет тебе счастье». Злодеи хотят добиться того, чтобы пользователь запустил файл или перешел по ссылке. Если все же юзер выполняет действия, которые ждут от него хакеры, то на компьютер пользователя проникает троян. Затем эта программа отсылает всю личную информацию (логины, пароли) и все: ваша страница Вконтакте взломана.

Злодеи хотят добиться того, чтобы пользователь запустил файл или перешел по ссылке. Если все же юзер выполняет действия, которые ждут от него хакеры, то на компьютер пользователя проникает троян. Затем эта программа отсылает всю личную информацию (логины, пароли) и все: ваша страница Вконтакте взломана.

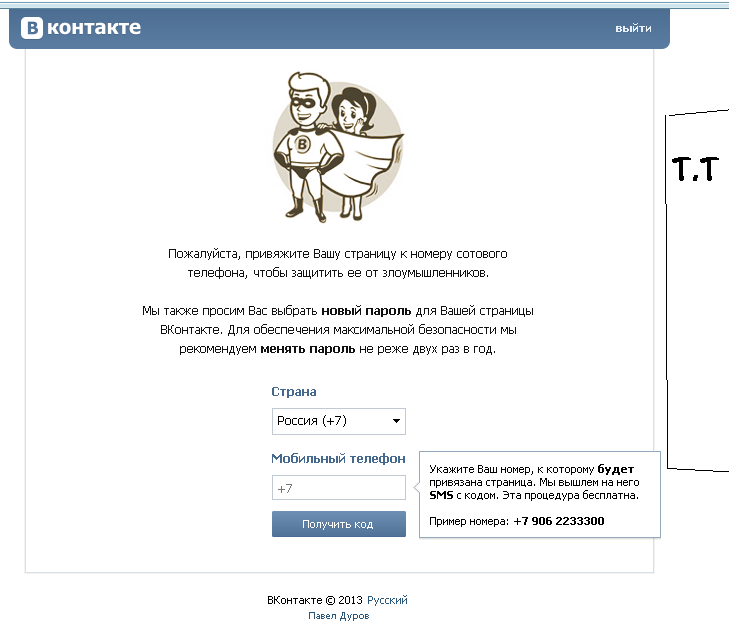

Как обезопасить свою страничку в ВКонтакте? Пошаговая инструкция

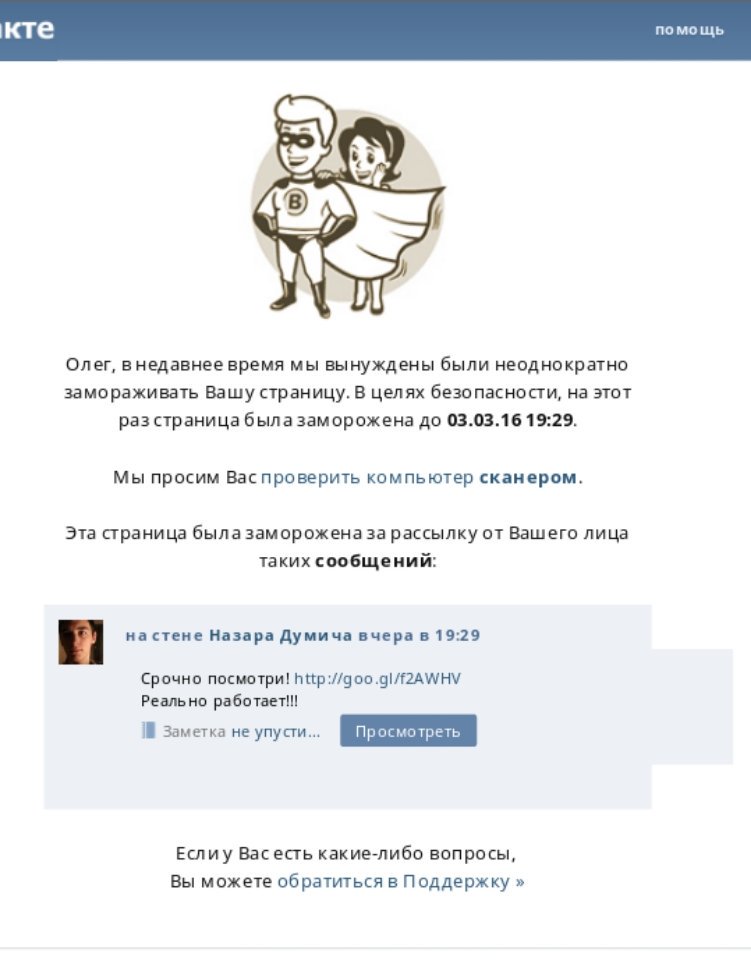

Фото: Константин Седегов, «ПН»В последнее время участились случаи взлома страниц в ВКонтакте. Как обезопасить свою страничку от взлома? Советуем включить двухуровневую аутентификацию.

Человек искусства и скульптор, известный в Кудымкаре как Кирилл Пластилин (на фото), придя однажды в местную кофейню выпить чашечку мокко услышал, после приветствия: «Так зачем тебе деньги были нужны?».

— Я вроде ни у кого денег никогда не прошу, — рассказывает после Кирилл. — Очень удивился. Оказывается меня взломали, и я побежал домой восстанавливать страничку.

Действительно, такие случаи не редкость. Страничку в ВК взламывают и начинают писать всем из списка друзей с просьбой одолжить денег. Причём называют собеседника по имени, спрашивают «Как дела», например. Причины займа денег озвучивают самые разные, от смерти/болезни родственников (чтоб не задавали лишних вопросов) до банального «до зарплаты».

В случае с Кириллом, денег никто не дал, и совесть «взломанного» осталась чиста.

Первое, что нужно сделать, если вы чувствуете подвох —

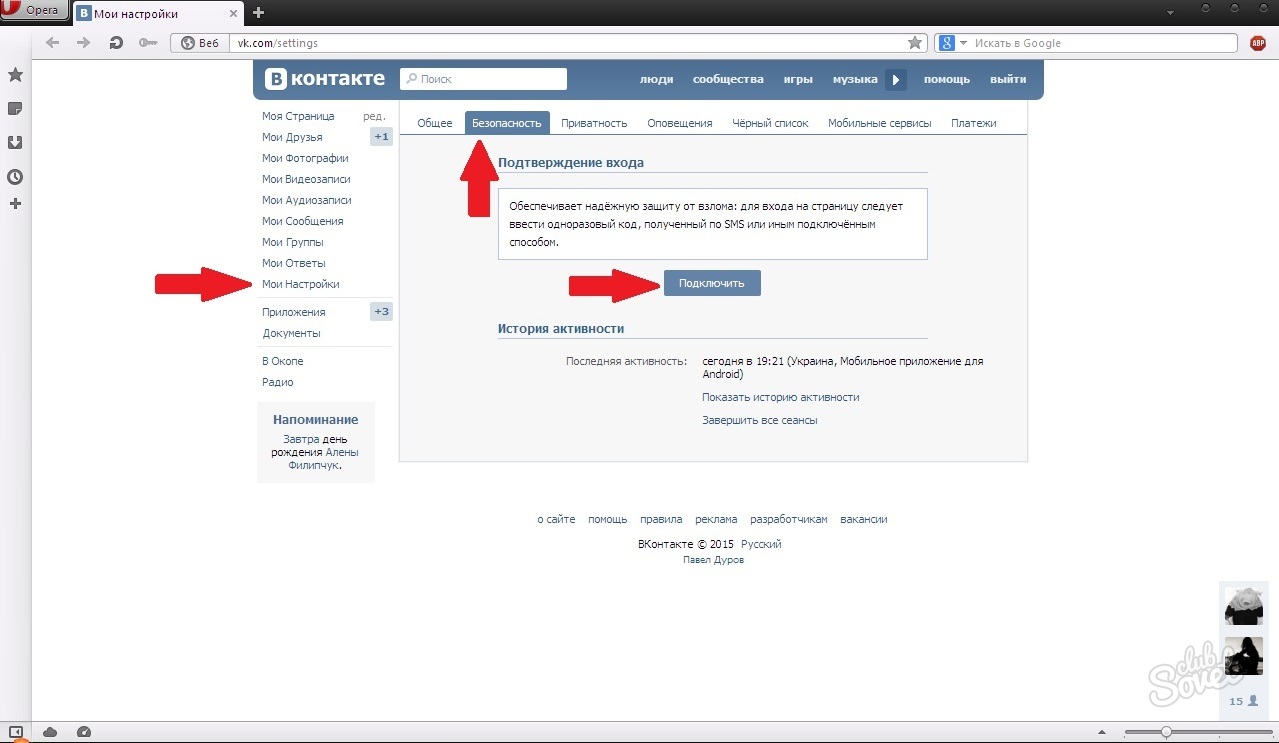

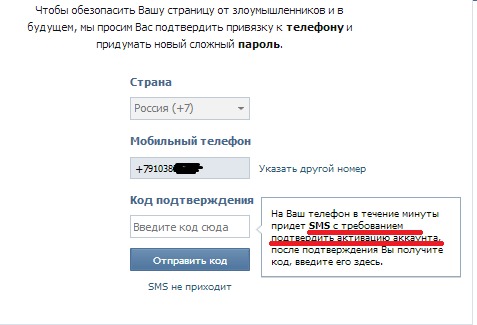

1 шаг. Заходим в «Настройки», в правом верхнем углу:

2 шаг. Заходим в пункт «Безопасность»

3 шаг. Жмём на синюю кнопку «Подключить подтверждение ввода»

Жмём на синюю кнопку «Подключить подтверждение ввода»

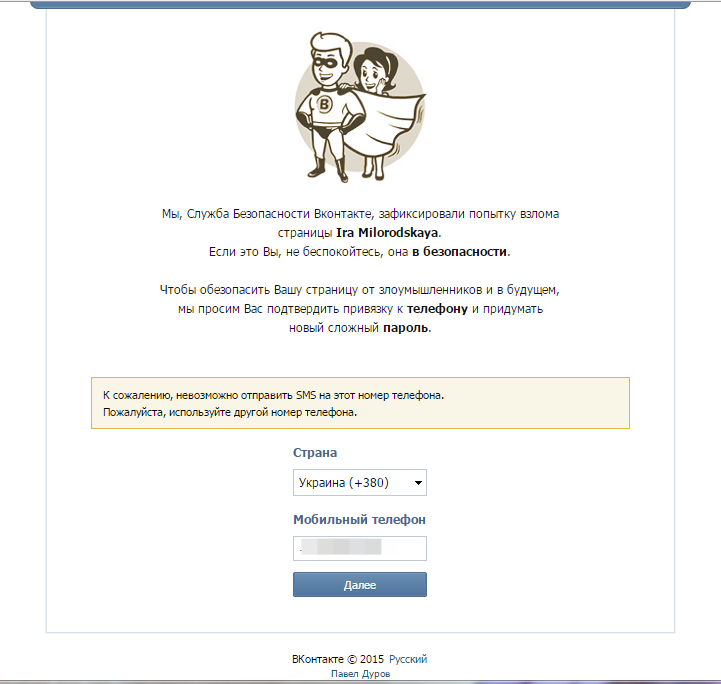

5 шаг. Вам предложат записать последние четыре цифры телефона, с которого вам позвонят на привязанный к аккаунту телефон, чтоб удостовериться, что именно вы делаете запрос на подключение услуги.

6 шаг. Пишете полученные цифры в окошечко снизу. Если что-то не получилось. то можно попросить прислать код подтверждения в СМС.

7 шаг. Завершаете настройку и вам приходит сообщение об этом

8 шаг. Чтобы вводить коды подтверждения, вам на смартфон нужно установить специальную программу-генератор кодов Гугл Аутентификатор. Скачать её можно для Андроида, Виндовс Мобайл или Айфона.

Теперь, при входе в ваш аккаунт ВК, система будет просить у вас код подтверждения, который приходит только на ваш смартфон. Не зная кода, злоумышленник не сможет, даже подобрав пароль к вашей страничке, зайти к вам.

Не зная кода, злоумышленник не сможет, даже подобрав пароль к вашей страничке, зайти к вам.

Не благодарите.

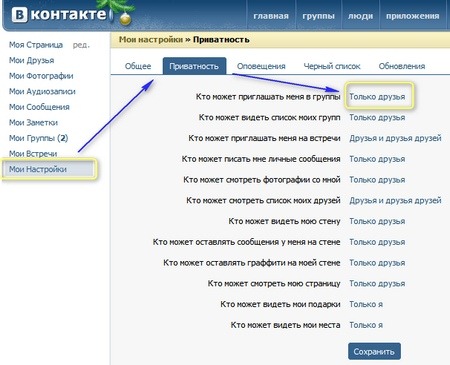

Как защитить страницу (ВКонтакте, Одноклассники) от взлома

Социальные сети все более популярны среди пользователей интернета. Мы можем часами сидеть в них, комментировать фотографии друзей, играть в игры и просто общаться. Злоумышленникам тоже интересны наши страницы в социальных сетях. Больше всего опасности подвержены страницы ВКонтакте и Одноклассники. Что бы защитить свою страницу проделайте несколько шагов.

Для чего взламывают страницы в социальных сетях

Ну а прежде чем мы перейдем к сути дела, хотелось бы минимально осветить не менее многим интересную тему продвижения в социальных сетях. В частности раскрутку групп, пабликов и личных страниц Вконтакте. Мечтаете, чтобы Ваша группа Вконтакте заняла лидирующие позиции поисковой выдачи? Необходимы целевые и активные подписчики, друзья, лайки и репосты под публикации? Все это есть тут — Soclike.

Злоумышленники взламывают страницы в социальных сетях довольно часто. Самыми популярными социальными сетями, чьи страницы взламывают, являются Вконтакте и Одноклассники. Существует множество причин для взлома Вашей страницы:

- Начинающих хакер тренируется

- Заказали взломать Вашу страницу, что бы получить конфиденциальную информацию (переписка, фото и т.д.)

- Через Вашу страницу пытаются взломать страницу Вашего друга.

- Для рассылки спама

- Шантаж (Выкуп страницы за деньги)

- Распространение компьютерных вирусов

- Кража денежных средств

Несмотря на причину взлома результат всегда одинаковый – Вы теряете доступ к своей странице, а злоумышленник узнает Ваши личные данные (переписка, личные фото и т. д.) и может через Вашу страницу взломать страницы Ваших друзей.

д.) и может через Вашу страницу взломать страницы Ваших друзей.

Что бы это не произошло нужно защитить свою страницу от взлома.

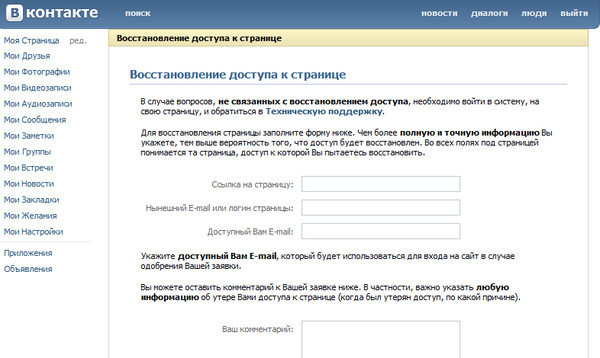

Как защитить свою страницу

Заведите надежный почтовый ящик

При регистрации в любой социальной сети нужно указывать E-mail. Это нужно чтобы если Вы забыли пароль от своей страницы, то смогли получить новый (или восстановить старый) пароль через почтовый ящик. Если злоумышленник взломает Ваш почтовый ящик, то взломать страницу не составит труда.

Самыми надежными являются почтовые ящики системы Яндекс и Google. Обязательно установите сложный пароль на Ваш почтовый ящик. Для создания надежного пароля используйте генератор паролей

Установите надежный пароль на свою страницу

Довольно распространенный метод взлома страниц – перебор различных комбинаций паролей.

Защитить от подобной угрозы может сложный пароль, установленный на Вашу страницу. Чем лучше пароль, тем дольше и сложнее взломать Вашу страницу. Для создания надежного пароля используйте генератор паролей

Ни кому не давайте свой пароль

Часто, обманным путем злоумышленники пытаются узнать Ваш пароль. Вам может прийти письмо на почтовый ящик, как будто от администрации социальной сети. В письме будет сказано, что случилась ошибка на сервере (или подобные ситуации) и нужно отослать Ваш пароль. Вам может даже прийти такое сообщение, например, со страницы владельца социальной сети (поддельной страницы). Ситуации могут быть разные.

Помните, что у Владельцев социальной сети есть все пароли от страниц. Они делаю резервные копии всех данных, и никогда не просят Вас отправить пароль или почтовый адрес. Им это совершенно не нужно. Не верьте и не отвечайте на сообщения с просьбой выслать пароль.

Им это совершенно не нужно. Не верьте и не отвечайте на сообщения с просьбой выслать пароль.

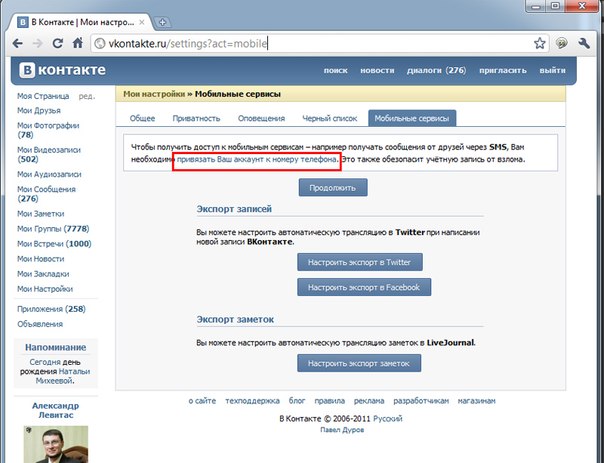

Укажите номер мобильного телефона

Крупные социальные сети (ВКонтаке, Одноклассники) сделали дополнительную возможность защитить Вашу страницу – отправить пароль на номер мобильного телефона. Если Вы не сможете зайти на свою страницу, то можно ввести номер мобильного телефона и Вам вышлют пароль, для восстановления доступа.

Обязательно используйте эту возможность и укажите номер мобильного телефона при регистрации. Такая защита наиболее эффективна и позволит Вам быстро получить доступ к взломанной страницы.

Установите хороший антивирус

Существуют компьютерные вирусы, которые способны считывать нажатые на клавиатуре кнопки. Представьте, что Вы открыли в браузер страницу в социальной сети и вводите пароль. В момент открытия страницы вирус начинает считывать нажатие всех кнопок на клавиатуре и отправит эту информацию злоумышленнику. Узнать из набора нажатых кнопок пароль от страницы не составит труда.

Узнать из набора нажатых кнопок пароль от страницы не составит труда.

Для защиты от этих вирусов нужно установить хороший и надежный антивирус. Используйте рейтинг антивирусов, что бы защитить свой компьютер.

Проверяйте адрес сайта

Существуют вирусы, которые перенаправляют Вас на страницу, которая полностью идентична настоящей страницы социальной сети. Вы вводите на этой страницы свой логин и пароль, и злоумышленник получает их.

Такие сайты специально делаются для получения паролей. Даже их названия очень похожи. Согласитесь, что не каждый заметит разницу между настоящим адресом “www.odnoklassniki.ru” и сайтом злоумышленника с адресом “www.odnoklassnki.ru” или “www.odnaklassniki.ru”.

Конечно, создатели социальных сетей борятся с такими сайтами и стараются купить такие адреса, что бы злоумышленники не могли использовать их для мошенничества, но все же будьте аккуратны.

Будьте порядочным пользователем

Социальная сеть это свой небольшой мир, в котором все так же живут по правилам. Будьте порядочным пользователем. Не ходите на странице неизвестных людей, что бы поиздеваться или пошутить. Не добавляйте себе в друзья неизвестных людей для того что бы похвастаться. Не вступайте в огромное количество групп и сообществ. Все эти действия делают Вашу страницу более привлекательной для взлома.

Как мне защитить взломанный аккаунт?

Как обезопасить взломанную учетную запись?

Ваша учетная запись могла быть взломана, если вы заметили, что ваш адрес электронной почты или пароль изменились, ваше имя или день рождения изменились, запросы дружбы были отправлены людям, которых вы не знаете, были отправлены сообщения, которые вы не писали или были созданы сообщения, которые вы не создавали. Если вы считаете, что ваша учетная запись была взломана или взломана, мы можем помочь вам защитить ее.

Как мне защитить взломанный профиль Facebook?

Как защитить взломанную страницу Facebook?

Если вы не можете получить доступ к своей странице, проверьте, не удалил ли вас другой администратор страницы.Свяжитесь с администратором страницы и попросите добавить вас снова. Имейте в виду, что существуют разные типы ролей страниц, и только администраторы могут добавлять или удалять людей.

Если вы считаете, что ваша страница была захвачена кем-то, это может означать, что ваш профиль или профиль другого администратора страницы был взломан:

- Если вы считаете, что другой администратор страницы был взломан, попросите его перейти по предыдущей ссылке или зайдите в раздел «Взломанные аккаунты» в Справочном центре, чтобы получить немедленную помощь.

Как обезопасить взломанную учетную запись Instagram?

Если вы все еще можете войти в свою учетную запись Instagram

Если вы считаете, что ваша учетная запись была взломана, но вы все еще можете войти, вот несколько вещей, которые вы можете сделать, чтобы сохранить свою учетную запись secure:

Измените свой пароль или отправьте себе электронное письмо для сброса пароля

Отмените доступ к любым подозрительным сторонним приложениям

Включите двухфакторную аутентификацию для дополнительной безопасности

Если вы можете ‘ Чтобы получить доступ к своей учетной записи, вы можете получить дополнительную помощь через приложение Instagram:

- Откройте приложение Instagram на своем мобильном устройстве.

- На экране входа в систему нажмите Помощь при входе в систему ниже Войти в систему .

Для дополнительных опций:

На android:

- Нажмите Используйте имя пользователя или адрес электронной почты , затем введите свое имя пользователя или адрес электронной почты. Узнайте больше о том, что вы можете сделать, если не знаете свое имя пользователя.

- Нажмите -> в правом верхнем углу.

- Tap Нет доступа ни к одному из них? , затем следуйте инструкциям на экране. Примечание : Если вы считаете, что ваше имя пользователя или адрес электронной почты были изменены в результате взлома вашей учетной записи, вы можете попробовать эти шаги еще раз, используя свое имя пользователя и адрес электронной почты.

В iOS:

- Введите свое имя пользователя или адрес электронной почты. Узнайте больше о том, что вы можете сделать, если не знаете свое имя пользователя.

- Tap Другие проблемы? ниже Отправьте ссылку для входа , затем следуйте инструкциям на экране. Примечание. Если вы считаете, что ваше имя пользователя или адрес электронной почты были изменены в результате взлома вашей учетной записи, вы можете повторить эти шаги еще раз, используя свое имя пользователя и адрес электронной почты.

Как обеспечить безопасность своей учетной записи?

Как они взламывают ваш веб-сайт: обзор распространенных методов

(Примечание редактора: эта история обновлена.)

Мы слышим одни и те же термины всякий раз, когда взламывают популярный сайт. Вы знаете … SQL-инъекция, межсайтовый скриптинг и тому подобное. Но что все это значит? Неужели взлом действительно так недоступен, как многие из нас представляют — гнусный, невероятно техничный сумеречный мир навсегда выходит за пределы нашего понимания?

Не совсем.

Когда вы считаете, что можете прямо сейчас зайти в Google и ввести строку поиска, которая вернет вам тысячи имен пользователей и паролей к веб-сайтам, вы поймете, что эта темная наука на самом деле вовсе не является загадкой. Вы отреагируете аналогичным образом, когда увидите, насколько проста концепция SQL Injection и как ее можно автоматизировать с помощью простых инструментов. Читайте дальше, чтобы узнать основы того, как сайты и системы управления веб-контентом чаще всего взламывают, и что вы можете сделать, чтобы снизить риск того, что это случится с вами.

Вы отреагируете аналогичным образом, когда увидите, насколько проста концепция SQL Injection и как ее можно автоматизировать с помощью простых инструментов. Читайте дальше, чтобы узнать основы того, как сайты и системы управления веб-контентом чаще всего взламывают, и что вы можете сделать, чтобы снизить риск того, что это случится с вами.

SQL-инъекция

SQL Injection включает в себя ввод кода SQL в веб-формы, например. поля входа в систему или в поле адреса браузера для доступа и управления базой данных за сайтом, системой или приложением.

Когда вы вводите текст в поля «Имя пользователя» и «Пароль» на экране входа в систему, данные, которые вы вводите, обычно вставляются в команду SQL. Эта команда проверяет введенные вами данные по соответствующей таблице в базе данных. Если ваш ввод соответствует данным таблицы / строки, вам предоставляется доступ (в случае экрана входа в систему).Если нет, вы снова выбиты из колеи.

Взлом с простой SQL-инъекцией

В простейшей форме так работает SQL Injection. Это невозможно объяснить, не вернувшись на мгновение к коду. Не волнуйся, скоро все закончится.

Это невозможно объяснить, не вернувшись на мгновение к коду. Не волнуйся, скоро все закончится.

Предположим, мы вводим следующую строку в поле имени пользователя:

‘ИЛИ 1 = 1

SQL-запрос авторизации, выполняемый сервером, команда, которая должна быть удовлетворена, чтобы разрешить доступ, будет выглядеть примерно так:

ВЫБРАТЬ * ИЗ пользователей ГДЕ имя пользователя =? USRTEXT ‘

И пароль =? ПАСПОРТ ?

…где USRTEXT и PASSTEXT — это то, что пользователь вводит в поля входа в веб-форму.

Таким образом, ввод `OR 1 = 1 — в качестве имени пользователя может привести к тому, что на самом деле будет запущено следующее:

ВЫБРАТЬ * ИЗ пользователей ГДЕ имя пользователя =? ‘ИЛИ 1 = 1 — ‘ И пароль = ‘?

Две вещи, которые вам нужно знать об этом:

[‘] закрывает текстовое поле [имя пользователя].

‘

‘- это соглашение SQL для комментирования кода, и все, что находится после комментария, игнорируется. Таким образом, фактическая процедура теперь выглядит так:

Таким образом, фактическая процедура теперь выглядит так:

ВЫБРАТЬ * ИЗ пользователей, ГДЕ имя пользователя = » ИЛИ 1 = 1

1 всегда равно 1, в последний раз проверял. Итак, процедура авторизации теперь проверена, и нас проводят к входной двери, чтобы разрушить хаос.

Будем надеяться, что вы уловили суть, и быстро двинетесь дальше.

Великолепно! Я пойду взломать банк!

Помедленнее, ковбой. Очевидно, что этот полуготовый метод не побьет системы, существующие в Ситибанке.

Но этот процесс действительно служит для иллюстрации того, что такое SQL Injection — внедрение кода для управления подпрограммой через форму или даже через URL. С точки зрения обхода входа через Injection, старый добрый ‘OR 1 = 1 — лишь один из вариантов. Если хакер считает сайт уязвимым, в Интернете есть шпаргалки для строк входа в систему, которые могут получить доступ к слабым системам. Вот еще пара общих строк, которые используются для обмана процедур проверки SQL:

примеров полей имени пользователя:

- админ —

- ‘) или (‘ a ‘=’ a

- «) или (» a «=» a

- привет «или» а «=» а

. .. и так далее.

.. и так далее.

Backdoor Injection — Модули, форумы, поиск и т. Д.

Взлом веб-форм никоим образом не ограничивается только экранами входа в систему. Например, скромная форма поиска обязательно привязана к базе данных и потенциально может использоваться для изменения деталей базы данных. Использование команд SQL в формах поиска потенциально может сделать некоторые чрезвычайно мощные вещи, такие как вызов имен пользователей и паролей, поиск набора полей базы данных и имен полей, а также их изменение. Неужели люди действительно взламывают свои поисковые формы? Тебе лучше поверить в это.И через форумы, и в любом другом месте пользователь может вводить текст в поле, которое взаимодействует с базой данных. Если уровень безопасности достаточно низкий, хакер может проверить базу данных, чтобы получить имена полей, а затем использовать такие команды, как INSERT INTO , UNION и т. Д., Чтобы получить информацию о пользователе, изменить цены на продукты, изменить настройки / балансы учетной записи и почти все остальное . .. в зависимости от применяемых мер безопасности, архитектуры базы данных и так далее.

.. в зависимости от применяемых мер безопасности, архитектуры базы данных и так далее.

Таким образом, вы можете заблокировать безопасность при входе в систему, но плохая безопасность в других формах все еще может быть использована.К сожалению, это серьезное беспокойство по поводу сторонних модулей для продуктов Web CMS, которые включают формы, а для продуктов CMS эти сторонние модули часто являются самыми слабыми звеньями, которые позволяют хакерам получить доступ к вашей базе данных.

Автоматическая инъекция

Существуют инструменты для автоматизации процесса инъекции SQL в логин и другие поля. Один хакерский процесс с использованием определенного инструмента будет заключаться в поиске ряда слабых целей с помощью Google (например, поиск login.asp), а затем вставка диапазона возможных строк инъекций (например, перечисленных выше, взятых из бесчисленного количества Injection шпаргалки в Интернете), добавьте список прокси, чтобы скрыть его движения, и играйте в XBox, пока программа автоматизирует весь процесс инъекции.

Удаленное внедрение

Это включает загрузку вредоносных файлов для внедрения SQL и использования других уязвимостей. Эта тема вышла за рамки данного отчета, но вы можете просмотреть этот PDF-файл, если хотите узнать больше.

Внедрение SQL в адресной строке браузера

Внедрение также можно выполнять через адресную строку браузера. Я не хочу рассказывать о таких уязвимостях, но чаще всего считаются уязвимыми HTTP-запросы GET с URL-адресами следующей формы:

http: // somesite.com / index.asp ? id = 10

Попробуйте добавить команду SQL в конец строки URL-адреса, например, для удовольствия:

http://somesite.com/index.asp?id=10 AND id = 11

Посмотрим, подойдут ли обе статьи. Пока не стреляйте в своего веб-мастера, если это ваш собственный сайт и появляются две статьи: это настоящий низкоуровневый доступ к базе данных. Но некоторые такие сайты будут уязвимы. Попробуйте добавить несколько других простых команд SQL в конец URL-адресов вашего собственного сайта, чтобы увидеть, что произойдет.

Как мы видели выше, доступ к базе данных открывает ряд интересных возможностей. Структура базы данных может быть отображена опытным хакером с помощью непродуманной видимости сообщений об ошибках — это называется отслеживанием базы данных — и затем эти знания имен таблиц и т. Д. Могут быть использованы для получения доступа к дополнительным данным. Сообщения об ошибках — это манна — они могут содержать бесценные названия таблиц и структурные детали.

Следующая иллюстративная строка взята из Imperva.

http://www.mydomain.com/products/products.asp?productid=123 UNION SELECT имя пользователя, пароль ОТ ПОЛЬЗОВАТЕЛЕЙ

Существует огромное количество информации о SQL Injection, вот несколько хороших источников:

Межсайтовый скриптинг (XSS)

XSS или Межсайтовый скриптинг — еще одна серьезная уязвимость, которая доминирует в сфере взлома веб-сайтов и является исключительно сложной задачей, которую особенно сложно остановить. Microsoft, MySpace, Google … у всех крупных компаний были проблемы с XSS-уязвимостями. Это несколько сложнее, чем SQL-инъекция, и мы просто быстро рассмотрим, чтобы почувствовать это.

Microsoft, MySpace, Google … у всех крупных компаний были проблемы с XSS-уязвимостями. Это несколько сложнее, чем SQL-инъекция, и мы просто быстро рассмотрим, чтобы почувствовать это.

XSS — это вредоносные (обычно) процедуры JavaScript, встроенные в гиперссылки, которые используются для перехвата сеансов, перехвата рекламы в приложениях и кражи личной информации.

Представьте себе сцену: вы листаете какую-то безымянную доску объявлений, потому что да, вы действительно настолько ленивы на работе.Какая-то дружелюбная девушка со ломаным английским умоляет вас выйти на связь. «Я милый девчонка», — говорит она. Вы всегда задавались вопросом, куда на самом деле ведут эти ссылки, так что вы говорите, черт возьми. Вы наводите курсор на ссылку, в информационной панели она выглядит так:

[% 63% 61% 74% 69% 6f% 6e% 3d% 274% 74% 70% 3a% 2f% 2f% 77% 7 … ]

Хммм … какого черта, давай, говоришь, трепать его. Единственное, что мне сейчас действительно нужно, — это увидеть рекламу дешевого Сиалиса. Может быть, связанная страница удовлетворяет это желание, а может, и нет.Во всяком случае, ничего драматичного не происходит, когда вы нажимаете на ссылку, и долгий день продолжается.

Может быть, связанная страница удовлетворяет это желание, а может, и нет.Во всяком случае, ничего драматичного не происходит, когда вы нажимаете на ссылку, и долгий день продолжается.

Когда ссылка в IM, электронной почте, форуме или доске объявлений имеет шестнадцатеричный вид, как указанная выше, она может содержать что угодно. Как этот пример, из SandSprite, который помогает украсть cookie сеанса, который потенциально может быть использован для перехвата сеанса в веб-приложении или даже для доступа к данным учетной записи пользователя.

Кража файлов cookie — это лишь верхушка айсберга. XSS-атаки с помощью ссылок и встроенного кода на странице или даже сообщения bb могут сделать гораздо больше, если приложить немного воображения.

XSS больше всего беспокоит потребителей и разработчиков веб-приложений. Это семейство кошмаров безопасности, которые не дают спать по ночам таким людям, как MySpace Том и Марк Цукерберг. Значит, они не все плохи, я полагаю . ..

..

Для получения дополнительных ресурсов по этой теме, вот отличный обзор XSS (PDF) и того, что можно сделать с помощью скрытых ссылок. А вот подробное видео XSS.

Обход авторизации

Обход авторизации — пугающе простой процесс, который можно использовать против плохо спроектированных приложений или фреймворков управления контентом.Вы знаете, как это бывает … вы управляете небольшим университетом и хотите дать студентам чем-то заняться. Поэтому они создают структуру управления контентом для исследовательского отдела Микки Бэгса. Проблема в том, что этот локальный портал подключен к другим более важным базам данных университетского городка. Следующее, что вы знаете, идет ферма

Обход авторизации для получения доступа к бэкэнду администратора может быть таким простым:

- Найдите слабую целевую страницу входа в систему.

- Просмотреть исходный код.Скопируйте в блокнот.

- Удалите авторизационный javascript, исправьте пару ссылок.

- Сохранить на рабочий стол.

- Открыть на рабочем столе. Введите что-нибудь в поля входа в систему, нажмите Enter.

- Привет, Престо.

Вот отличное видео, на котором White Hat проходит процесс авторизации-обхода на YouTube. Это было сделано против сайта небольшого университета. Это двухминутный процесс. Обратите внимание, что он попадает в учетную запись пользователя 1, которая в данном случае не является учетной записью администратора.Есть ли у вас в таблице пользователей Admin User 1?

Google Взлом

Это, безусловно, самый простой способ взлома. То, что вы можете найти в индексе Google, действительно удивительно. И вот новость №1: вы можете найти множество реальных имен пользователей и паролей, используя поисковые строки.

Скопируйте и вставьте в Google:

inurl: passlist.txt

inurl: passwd.txt

… а это просто бесценно …

«login: *» «password = *» filetype: xls

Такие строки возвращают очень случайные результаты и мало пригодны для целевых атак. Взлом Google будет в первую очередь использоваться для поиска сайтов с уязвимостями. Если хакер знает, что, скажем, в SQL Server 2000 есть определенные эксплойты, и он знает уникальную строку, выдаваемую этой версией в результатах, вы можете отточить уязвимые веб-сайты.

Взлом Google будет в первую очередь использоваться для поиска сайтов с уязвимостями. Если хакер знает, что, скажем, в SQL Server 2000 есть определенные эксплойты, и он знает уникальную строку, выдаваемую этой версией в результатах, вы можете отточить уязвимые веб-сайты.

Для конкретных целей Google может вернуть некоторую исключительно полезную информацию: полные конфигурации сервера, детали базы данных (чтобы хороший хакер знал, какие инъекции могут сработать) и так далее. Вы также можете найти любое количество дампов базы данных SQL (дурачившись с помощью Google-хака при подготовке этой статьи, я наткнулся на дамп для веб-сайта разработчика CMS высшего уровня).И еще много чего.

johnny.ihackstuff.com — тот человек, к которому можно обратиться за взломами Google. Один интересный, с которым я играл, пригласил меня в Joomla! страницу установки для десятков сайтов … люди, которые загрузили Joomla !, решили не устанавливать ее и впоследствии либо покинули домен, чтобы гнить, либо установили перенаправление на странице, скажем, на свою учетную запись Flickr (в одном случае ). Разрешить любому войти и запустить программу установки. Другие строки запроса нацелены на незащищенные архивы электронной почты / IM и всевозможную очень конфиденциальную информацию.Как мы можем повеселиться!

Разрешить любому войти и запустить программу установки. Другие строки запроса нацелены на незащищенные архивы электронной почты / IM и всевозможную очень конфиденциальную информацию.Как мы можем повеселиться!

Взлом пароля

Хешированные строки часто можно расшифровать с помощью «грубой форсировки». Плохие новости, а? Да, и особенно если ваши зашифрованные пароли / имена пользователей хранятся где-то в незащищенном файле, и какой-то хакер Google сталкивается с этим.

Вы можете подумать, что то, что ваш пароль теперь выглядит примерно как XWE42GH64223JHTF6533H в одном из этих файлов, означает, что его нельзя взломать? Неправильный. В свободном доступе имеются инструменты, которые расшифруют определенную часть хешированных и аналогичным образом закодированных паролей.

Несколько защитных мер

- Если вы используете систему управления веб-контентом, подпишитесь на блог разработчиков. Обновитесь до новых версий как можно скорее.

- Разумеется, обновите все сторонние модули — любые модули, включающие веб-формы или разрешающие загрузку файлов участников, представляют собой потенциальную угрозу.

Уязвимости модуля могут предложить доступ к вашей полной базе данных.

Уязвимости модуля могут предложить доступ к вашей полной базе данных. - Усильте свою веб-систему управления контентом или платформу публикации. Например, если вы используете WordPress, используйте это руководство в качестве справочника.

- Если у вас есть страница входа администратора для вашей собственной CMS, почему бы не назвать ее «Flowers.php» или что-то в этом роде вместо «AdminLogin.php» и т. Д.?

- Введите некоторые сбивающие с толку данные в поля входа в систему, такие как образцы строк ввода, показанные выше, и любые другие данные, которые, по вашему мнению, могут запутать сервер. Если вы получаете необычное сообщение об ошибке, в котором раскрывается код, созданный сервером, это может указывать на уязвимость.

- Сделайте несколько взломов Google для своего имени и своего веб-сайта. Так, на всякий случай…

- В случае сомнений вытащите желтый провод! Это не принесет вам никакой пользы, но эй, это рифмуется.

ОБНОВЛЕНИЕ

Я разместил здесь ссылку на хакерскую доску объявлений, содержащую определенные строки SQL-инъекций и т. Д. Ссылка указывала на страницу, на которой перечислены многочисленные хаки, нацеленные на различные платформы CMS, но содержащие непропорционально большое количество хаков для одной платформы в частности . Оглядываясь назад и получив конкретную жалобу, я удалил эту ссылку. Приносим извинения заявителю и всем, кто посчитал эту ссылку неуместной.

Д. Ссылка указывала на страницу, на которой перечислены многочисленные хаки, нацеленные на различные платформы CMS, но содержащие непропорционально большое количество хаков для одной платформы в частности . Оглядываясь назад и получив конкретную жалобу, я удалил эту ссылку. Приносим извинения заявителю и всем, кто посчитал эту ссылку неуместной.

Заглавное изображение — Бенуа Дауст (Shutterstock).

Четыре вещи, которые вы должны делать, когда ваша электронная почта взломана

Если друг говорит вам, что вы отправляете ему странные электронные письма или спамите его страницы в социальных сетях сообщениями, которые вы вряд ли отправите, вы, вероятно, уже знаете что случилось: ваш почтовый ящик был взломан. Взломанная учетная запись электронной почты может привести к более серьезным проблемам, таким как кража личных данных и другие нарушения безопасности и конфиденциальности, которые могут повлиять на ваши финансы и репутацию.Но до (или после) вы впадете в панику, успокоитесь, возьмите себя в руки и выполните следующие простые шаги:

1. Измените пароль

Измените пароль Хакеры не всегда меняют пароли к вашим аккаунтам. Это означает, что у вас по-прежнему есть доступ к своей учетной записи, и вы можете предотвратить дальнейшие или будущие атаки. Чтобы изменить свой пароль, просто используйте ссылку «Забыли пароль» на странице входа в систему. Сделайте это для всех своих учетных записей на всех своих устройствах.

Что нужно помнить:

- Используйте длинные, уникальные и сложные пароли или парольные фразы для разных учетных записей.Менеджеры паролей могут помочь создать и управлять несколькими учетными записями паролей.

- Включить двухэтапную аутентификацию. Дополнительный шаг потребует отправки кода на ваш телефон для входа в учетную запись или при изменении настроек учетной записи. Если у хакера нет вашего устройства, только вы можете получить доступ к коду.

[ПРОЧИТАЙТЕ: Руководство InfoSec: Снижение угроз электронной почты]

2. Проверьте свои настройки

Проверьте свои настройки Просканируйте настройки своей учетной записи и проверьте, не изменилось ли что-нибудь.Хакеры могут отправить им ваши электронные письма, что позволит им получить информацию для входа в систему и адреса электронной почты ваших контактов. Если вы используете подпись электронной почты, проверьте, не были ли внесены какие-либо сомнительные изменения.

Что нужно помнить:

- Отправьте своим контактам предупреждающее сообщение, информирующее их о том, что ваша электронная почта была взломана, и игнорировать любые подозрительные сообщения или сообщения, исходящие от вас или содержащие ваше имя, до тех пор, пока вы не дадите им знать, что вы решили проблему.Также предупредите их о переходе по отправленным ссылкам.

3. Сканируйте свой компьютер и другие устройства на наличие вредоносных программ

Регулярно выполняйте сканирование на наличие вредоносных программ.

Когда ваша учетная запись будет взломана, немедленно проверьте наличие вредоносных программ или остатков вредоносных программ, которые могут быть активны на вашем компьютере.

Когда ваша учетная запись будет взломана, немедленно проверьте наличие вредоносных программ или остатков вредоносных программ, которые могут быть активны на вашем компьютере.Что нужно помнить:

- Если при сканировании обнаружено вредоносное ПО, снова смените пароль и еще раз проверьте настройки.Изменение паролей без очистки системы может не заблокировать доступ хакеров к вашим учетным записям, если у вас есть вредоносные программы, отправляющие им ваши новые ключи.

4. Примите превентивные меры

Не позволяйте хакерам снова взломать ваши учетные записи. Вы можете начать с того, чтобы избегать подозрительных фишинговых писем, а также ссылок и вложений, найденных в них. Это касается и социальных сетей. Нажатие на сомнительные ссылки или сообщения может в конечном итоге привести к фишинговым страницам или загрузке вредоносного ПО для кражи информации.

Что нужно помнить:

- Используйте безопасные и частные сети. Это может помочь предотвратить проникновение хакеров в вашу сеть.

- Ограничьте свое присутствие в социальных сетях и объем информации, которую вы показываете публике. Хакеры и похитители личных данных быстро собирают личную информацию в социальных сетях, поэтому будьте осторожны и сохраняйте личные данные в тайне.

- Добавляйте в закладки надежные веб-сайты, в том числе сайты интернет-магазинов, которые вы часто посещаете.Это предотвратит случайное попадание на неправильный веб-сайт, где хакеры могут вставить вредоносный код или фишинговые ссылки.

Использование продуктов безопасности, использующих машинное обучение и искусственный интеллект, может лучше защитить пользователей от взлома электронной почты и других кибератак, таких как взлом корпоративной электронной почты (BEC), что привело к общим глобальным потерям в размере 12,5 миллиардов долларов в этом году.

для обеспечения безопасности, использующие технологии искусственного интеллекта и машинного обучения, такие как Trend Micro Writing Style DNA, которые могут изучить стиль письма пользователя на основе прошлых электронных писем, чтобы предотвратить предполагаемые подделки, могут помочь сдержать мошенников.

Для защиты от спама и угроз электронной почты предприятия могут воспользоваться преимуществами решений Trend Micro ™ для конечных точек, таких как Trend Micro Smart Protection Suite и Worry-Free ™ Business Security. Оба решения обнаруживают вредоносные файлы и спам и блокируют все связанные вредоносные URL-адреса. В Trend Micro Deep Discovery ™ есть уровень проверки электронной почты, который может защитить предприятия путем обнаружения вредоносных вложений и URL-адресов. Deep Discovery может обнаруживать удаленные сценарии, даже если они не загружаются на физическую конечную точку.

Trend Micro ™ Hosted Email Security — это облачное решение, не требующее обслуживания, которое обеспечивает постоянно обновляемую защиту от спама, вредоносных программ, целевого фишинга, программ-вымогателей и расширенных целевых атак до того, как они достигнут сети.

СКРЫТЬ

Нравится? Добавьте эту инфографику на свой сайт:

1. Щелкните поле ниже. 2. Нажмите Ctrl + A, чтобы выбрать все. 3. Нажмите Ctrl + C, чтобы скопировать. 4. Вставьте код на свою страницу (Ctrl + V).

Изображение будет иметь тот же размер, что и выше.

Как стереть взломанный Facebook | Малый бизнес

С момента своего запуска в 2004 году Facebook из небольшой социальной сети для студентов Гарварда превратился в сенсацию глобальной социальной сети с миллионами активных участников. В то время как Facebook позволяет легко общаться с друзьями как дома, так и за границей, а также поддерживать контакт с клиентами и деловыми партнерами, объем личных данных, хранящихся в Facebook, делает его привлекательной целью для хакеров.Если вам не повезло, что ваша учетная запись взломана, вам придется преодолеть несколько препятствий, чтобы удалить свою информацию и предотвратить вандализм в вашем профиле.

Посетите страницу сообщений о взломах Facebook (ссылка в разделе «Ресурсы») и перейдите к «Моя учетная запись взломана».

Введите адрес электронной почты, который использовался для создания учетной записи Facebook, в соответствующее поле и нажмите «Поиск».

Введите новый адрес электронной почты в соответствующее поле. Это позволяет Facebook связываться с вами по дополнительной учетной записи, а не по учетной записи, зарегистрированной на Facebook, при удалении учетной записи.

Периодически проверяйте новый адрес электронной почты, пока не получите подтверждающее сообщение от Facebook о взломанной учетной записи.

Ответьте на сообщение с подробностями взлома вашей учетной записи. Если возможно, укажите даты в соответствующем доступе к учетной записи, имена, если вы их знаете, и любые действия, совершенные с вашей учетной записью во время взлома. Дайте понять, что учетная запись активно используется кем-то, кроме вас, кто изменил ваш предыдущий пароль.

Ответьте «Нет», когда вы получите последующее сообщение с вопросом, можете ли вы теперь получить доступ к своей учетной записи Facebook.После отправки ваша учетная запись Facebook должна быть удалена в течение двух дней.

Ссылки

Ресурсы

Советы

- Эта информация предоставляется исключительно лицам, чьи учетные записи действительно были взломаны и взломаны без возможности восстановления. Ни при каких обстоятельствах эта информация не должна использоваться для злонамеренных атак на других пользователей Facebook.

- Чтобы предотвратить взлом вашего профиля Facebook, периодически обновляйте пароль.По завершении всегда выходите из Facebook, особенно на общедоступных компьютерах.

Вы можете изменить ЛА к лучшему!

$ {project.status}

$ {project.title}

$ {project.description}

$ {project. partner?

`

partner?

`Партнер: $ {project.партнер}

`:» » } $ {project.looking? ` Ищу: $ {project.looking.map (role => `$ {role.skill}

`) .join («,»)} `:» » } $ {project.location? ` Расположение: $ {project.location.map (city => `$ {city}

`).присоединиться(«»)} `:» » } $ {project.technologies? ` Технологий: $ {project.technologies.map (tech => `$ {tech}

`) .join («,»)} `:» » }Хотите узнать больше о Hack for LA?

Мы объединяем добровольцев с гражданскими взглядами для создания цифровых продуктов, программ и услуг с партнерами по сообществу и местными жителями. правительство для решения проблем в нашем регионе Лос-Анджелес.Hack for LA — это проект Code for America, и это

официальное отделение в Лос-Анджелесе.

правительство для решения проблем в нашем регионе Лос-Анджелес.Hack for LA — это проект Code for America, и это

официальное отделение в Лос-Анджелесе.

Подпишитесь на нашу рассылку новостей

Станьте волонтером

Мы ищем волонтеров с разными навыками, уровнями и гражданскими интересами.

Начало работыПожалуйста, помогите нам понять ваши транспортные предпочтения, заполнив небольшой опрос.

ТранспортСвяжитесь с нами

Чем больше вы расскажете нам о себе, тем лучше мы подберем для вас нужные ресурсы.

Я государственное учреждение.

Я некоммерческая организация.

Как восстановить взломанную учетную запись Instagram

Ваш аккаунт в Instagram взломали? Вам нужна помощь, чтобы разобраться, что произошло, и как сейчас восстановить свою учетную запись?

Чем больше людей используют онлайн-платформы для получения финансовой выгоды, тем больше возможностей взломать систему. Instagram ничем не отличается, и каждый день мы видим все больше сообщений о взломе учетных записей Instagram.

Instagram ничем не отличается, и каждый день мы видим все больше сообщений о взломе учетных записей Instagram.

Новости СМИ рассказывают истории за последнее время. «Instagram взломан — требуется выкуп за биткойны», — кричат заголовки, когда все больше людей становятся жертвами мошенничества.

Тем не менее, платформа не спешила решать проблему или помогать пострадавшим, и служба поддержки клиентов Instagram постоянно подвергалась резкой критике.

Как Instagram сообщает вам, что нужно восстанавливать взломанные аккаунты?

Инстаграм советует, когда вы обнаружите, что ваш аккаунт взломан.Возможно, вы уже выполнили некоторые из этих шагов!

- Проверьте свою учетную запись электронной почты на наличие сообщения из Instagram.

Часто такие изменения, как изменение адреса электронной почты для учетной записи, можно «отменить» из этого электронного письма, нажав «отменить это изменение».

- Получите код безопасности из Instagram, отправленный на ваш адрес электронной почты или номер телефона

Нажмите «Мои данные для входа не работают» на экране входа в систему, тогда Instagram попросит вас отправить код безопасности по SMS или электронной почте.

Введите код и восстановите аккаунт.

Введите код и восстановите аккаунт. - Сообщите об учетной записи, затем подтвердите свою личность с помощью соответствующих подтверждающих документов.

Выполните те же действия, описанные выше (забыл пароль / помощь при входе -> мои данные для входа не работают »), и укажите адрес электронной почты, доступ к которому есть только у вас.

Instagram автоматически свяжется с этим адресом с просьбой подтвердить личность. Обычно он запрашивает фотографию, на которой вы держите лист бумаги с кодом, который они предоставляют (это необходимо для перекрестной проверки с селфи или другими фотографиями в учетной записи), а также адрес электронной почты / номер телефона и тип устройства, которое вы использовали. Зарегистрироваться.

Для предприятий может быть запрошена другая информация. Конечно, вы должны убедиться, что отправляете электронное письмо с официального адреса компании, если можете — это намного лучше, чем общая учетная запись Gmail или что-то подобное.

Вот информация, опубликованная самими Instagram о взломанных учетных записях, которые мы обобщили выше.

Как обычно взламывают аккаунты Instagram?Несмотря на то, что хакеры украли несколько высококлассных учетных записей, они все больше сосредотачиваются на простых пользователях и учетных записях более мелких предприятий.Они преследуют тех, кто может полагаться на свое присутствие в Instagram для получения дохода и у кого может быть немало подписчиков.

Требования к взлому могут быть относительно небольшими с точки зрения онлайн-выкупа, и многие люди предпочитают платить, а не рискуют потерять доступ к своему списку последователей и потенциальной дойной корове. Пользователи еще более склонны платить выкуп и восстанавливать доступ к своим учетным записям из-за отсутствия ответа от самой платформы.

Хакеров особенно интересует любая учетная запись, основанная на одном слове или имени.Их можно продать на подпольных форумах за многие тысячи долларов.

На самом базовом уровне учетные записи могут быть взломаны хакером, угадывающим пароль.

Это может быть так же просто, как просто угадать, какой пароль может быть основан на бренде (мы надеемся, что у Nike нет пароля «nike123»!), Или это может быть связано с попыткой взлома пароля на другом сервисе.

Вот почему очень важно использовать уникальный и надежный пароль для каждого входа в систему. Менеджеры паролей помогают их «запоминать», но, учитывая частоту взломов паролей, очень важно не использовать повторно один и тот же пароль.

Вы можете проверить, не появлялся ли ваш адрес электронной почты при взломе аккаунта, с помощью такого инструмента, как Have I Been Pwned, службы, управляемой австралийским исследователем безопасности и «MVP» Microsoft Троем Хантом.

Если вы разделяете логины между членами команды, важно по-прежнему использовать сложные пароли (многие менеджеры паролей имеют функции совместного использования!) Или такие продукты, как Sked Social — мы предлагаем неограниченное количество пользователей-соавторов без дополнительной платы, так что вы (никогда !) придется делиться паролями (для Instagram или для входа в Sked).

Создайте потрясающую ленту в Instagram, которая понравится вашим подписчикам.

Sked Social — это ваш инструмент для разработки вашей ленты, увеличения числа подписчиков и рассказа истории вашего бренда.

Начать бесплатную пробную версию

Процесс: фишингПодход довольно изощренный, и хакерам нужно время, чтобы установить свои поддельные учетные данные, прежде чем они набросятся на него.

Они начинают с того, что изображают из себя представителя известной компании, работающей в той же сфере деятельности, что и целевой пользователь.После представления и предложения потенциальной партнерской сделки или подобного они попросят жертву перейти по определенной ссылке.

К сожалению, ссылка является ловушкой, и пользователь попадает на страницу, которая выглядит как настоящий портал входа в Instagram. Когда жертва пытается снова войти в свою учетную запись, ее данные будут отправлены хакеру, а учетные данные жертвы будут скомпрометированы.

Это называется «фишинг» — убедитесь, что когда вы нажимаете ссылку в таком электронном письме и попадаете на страницу входа в систему, это правильный домен (для Instagram он должен отображать www.instagram.com!).

Вооружившись этими данными, хакеры входят в систему, меняют адрес электронной почты, номер телефона и пароль, и мошенничество уже началось. Как правило, они связываются с жертвой и требуют выкуп, который в среднем может составлять всего пару сотен долларов, но он должен быть оплачен в биткойнах.

К сожалению, история может плохо закончиться, даже если платеж будет произведен, так как злоумышленники все равно удаляли учетную запись.

Как отвечает InstagramInstagram уже давно знает об этой тенденции.Первоначально они подтверждали, что им известна информация, с помощью автоматического ответа и продолжали отправлять обычные или бесполезные письма в ответ на любые последующие действия.

Однако они были более внимательны, поскольку проблема продолжает расти, и теперь начинают предлагать более строгие настройки безопасности учетной записи.

Новый подход основан на двухфакторной аутентификации через приложение, которое можно загрузить на смартфон пользователя.

Это позволяет обойти дополнительную проблему, связанную с захватом SIM-карты, когда хакер может проникнуть на телефонный номер пользователя и, следовательно, перехватить любой текстовый код подтверждения.

Неясно, продолжит ли Instagram предлагать пользователю (или потенциальному хакеру) возможность запросить текстовое сообщение вместо этого, поскольку двухфакторная авторизация на основе мобильного телефона является стандартной техникой в отрасли.

Делаем селфи для InstagramПохоже, у Instagram есть другой ответ на этот тип угроз. Они могут попросить жертву прислать удостоверение личности вместе с конкретным кодом.

Платформа отправит им код, а затем пользователя попросят вернуть селфи, на котором он должен держать белый лист бумаги (обеими руками) с кодом.

Затем сотрудники Instagram будут сравнивать селфи с изображениями, содержащимися в учетной записи, чтобы определить, являются ли они одним и тем же.

Если селфи совпадает с правильным владельцем учетной записи и код подтверждается, Instagram может воссоединиться.

Как мы упоминали выше, это может быть менее полезно для брендов, которые часто не размещают свои изображения в своем аккаунте!

Сторонние «хорошие парни»Instagram пока что вызывал много критики, и многие хакеры сочли необходимым обратиться за помощью к сторонним «хорошим парням».

Эти люди будут использовать свои собственные методы, чтобы проникнуть в первоначального хакера и вернуть себе контроль над учетной записью. Некоторым пользователям удобнее идти по этому пути, хотя законность весьма сомнительна (!!), и, конечно же, для этого также существуют мошенничества.

Вероятно, это не лучшая техника, если только вы не в отчаянии, и даже в этом случае — действуйте с большой осторожностью.

Как связаться со службой поддержки Instagram, чтобы восстановить взломанную учетную запись Instagram Instagram, конечно же, огромная платформа с более чем 500 миллионами активных ежедневных пользователей, и служба поддержки клиентов Instagram очень труднодоступна.

Как связаться с Instagram? Для бизнес-аккаунтов может быть лучше обратиться к представителю службы поддержки через своего менеджера по рекламе в Facebook.

В конце концов, один принадлежит другому, и вы можете настроить рекламу в Instagram в своей учетной записи менеджера рекламы Facebook. Об этом стоит подумать, если вы стали жертвой взлома.

Вы можете связаться с Instagram через рекламную поддержку Facebook. Разным пользователям будут доступны разные варианты связи (обычно многоуровневые, в зависимости от того, сколько денег вы тратите на рекламу).

К сожалению, для частных лиц нет специального механизма поддержки, который был бы эквивалентен.

Взгляд в будущее и предотвращение повторного взломаНекоторые жертвы были вынуждены воссоздать свое присутствие в социальных сетях с нуля и перезапустить процесс сбора своих последователей.

Помогут ли меры, введенные Instagram, максимально защитить их в будущем?

Те, кто стал жертвой мошенничества с фиктивными инвестициями, наверняка будут хорошо осведомлены о будущем, но какой метод хакеры будут использовать в следующий раз? Время покажет, опередит ли Instagram проблему и станет ли Instagram более активным в ответ на эти угрозы, поскольку размер платформы продолжает расти.

Если вы восстановили контроль над своей учетной записью (или зарегистрировались для новой), вот наши главные советы по обеспечению безопасности:

1. Используйте надежный, не поддающийся угадыванию, уникальный пароль и регулярно меняйте егоНе выбирайте пароль, который легко угадать, и не используйте повторно пароли, которые вы используете для других сайтов или служб. Это действительно простой способ для любого (без реальных «навыков») получить контроль над вашими учетными записями, будь то Instagram или другие.

Также стоит менять его регулярно (скажем, каждые несколько месяцев, не обязательно каждую неделю!).

2. Включите двухфакторную аутентификациюInstagram предлагает двухфакторную аутентификацию с помощью двух методов: SMS и через приложение, такое как Google Authenticator.

Если несколько человек входят в учетную запись, вы захотите использовать механизм на основе приложения.

Хотя двухфакторный вход на основе SMS может быть немного более удобным, имейте в виду, что он потенциально открыт для взломов подмены SIM-карт (чаще, чем вы думаете!), Поэтому два фактора на основе приложений — ваш более безопасный выбор.

Посмотрите, как его включить здесь.

3. Отмените доступ к сторонним приложениям, которые вы не используетеЭтот случайный инструмент «бесплатного аудита Instagram», который вы когда-то использовали, но оказался не очень хорошим — как только вы закончите с ним, пора сказать «спасибо, в следующий раз»!

Вы можете отозвать доступ к стороннему приложению на сайте Instagram, перейдя по этой ссылке.

4. Остерегайтесь других векторов взлома, особенно электронной почтыВ наши дни наши учетные записи электронной почты в значительной степени являются ключами к нашему королевству.

Если у вас не включена двухфакторная аутентификация, если кто-то имеет доступ к вашему почтовому ящику, он может сбросить пароли без каких-либо дополнительных действий!

Будьте особенно осторожны с имеющимися у вас почтовыми ящиками (даже с теми странными, которые вы редко проверяете), и убедитесь, что вы соблюдаете хорошую гигиену паролей (см. Пункт 1) и для них.

Пункт 1) и для них.

Мы надеемся, что наши советы помогут, и вы сможете восстановить свою учетную запись Instagram как можно скорее!

МошенничествоSextortion использует взломанные пароли получателя — Krebs on Security

Вот новый хитрый поворот в старом мошенничестве с электронной почтой, который может сделать мошенничество более правдоподобным.Сообщение якобы было отправлено хакером, который взломал ваш компьютер и использовал вашу веб-камеру, чтобы записать ваше видео во время просмотра порнографии. В письме содержится угроза опубликовать видео для всех ваших знакомых, если вы не заплатите выкуп в биткойнах. Новый поворот? В электронном письме теперь упоминается реальный пароль, ранее привязанный к адресу электронной почты получателя.

Основные элементы этого мошеннического письма с сексторцией существуют уже некоторое время, и обычно единственное, что изменяется с этим конкретным сообщением, — это биткойн-адрес, который напуганные цели могут использовать для оплаты требуемой суммы. Но этот начинается с необычного начального залпа:

Но этот начинается с необычного начального залпа:

«Мне известно, что <замещающий пароль, который ранее использовал здесь получатель>> — ваш пароль», — говорится в приветствии.

Остальное условно:

Вы меня не знаете и думаете, почему вы получили это письмо, верно?

Ну, на самом деле я разместил вредоносное ПО на порносайт и угадайте, что вы посетили этот сайт, чтобы повеселиться (вы понимаете, о чем я). Пока вы смотрели видео, ваш веб-браузер действовал как RDP (удаленный рабочий стол) и кейлоггер, который предоставил мне доступ к вашему экрану дисплея и веб-камере.Сразу после этого моя программа собрала все ваши контакты из вашей учетной записи Messenger, Facebook и электронной почты.

Что именно я сделал?

Я сделал видео на разделенном экране. Первая часть записала видео, которое вы просматривали (у вас прекрасный вкус, ха-ха), а следующая часть записала вашу веб-камеру (Ага! Это вы делаете гадости!).

Что делать?

Что ж, я считаю, что 1400 долларов — справедливая цена за наш маленький секрет.

Вы произведете оплату через биткойны на указанный ниже адрес (если вы этого не знаете, поищите в Google «как купить биткойны»).

Адрес BTC: 1Dvd7Wb72JBTbAcfTrxSJCZZuf4tsT

8V72

(Он чувствителен к cAsE, поэтому скопируйте и вставьте его)Важно:

У вас есть 24 часа на то, чтобы произвести оплату. (У меня есть уникальный пиксель в этом сообщении электронной почты, и сейчас я знаю, что вы прочитали это письмо). Если я не получу оплату, я отправлю ваше видео всем вашим контактам, включая родственников, коллег и т. Д. Тем не менее, если мне заплатят, я немедленно сотру видео. Если вам нужны доказательства, ответьте «Да!» и я отправлю твою видеозапись твоим 5 друзьям.Это предложение не подлежит обсуждению, поэтому не тратьте зря мое и ваше время, отвечая на это письмо.

KrebsOnSecurity получил известие от трех разных читателей, которые получили подобное письмо за последние 72 часа. В каждом случае получатели говорили, что пароль, упомянутый во вступительном предложении электронного письма, на самом деле был паролем, который они ранее использовали для учетной записи в Интернете, которая была привязана к их адресу электронной почты.

Однако все три получателя сказали, что паролю было около десяти лет, и что ни один из паролей, указанных в полученном ими электронном письме, не использовался в любое время на их текущих компьютерах.

Вероятно, что эта улучшенная попытка сексторции является, по крайней мере, полуавтоматической: я предполагаю, что злоумышленник создал какой-то сценарий, который напрямую использует имена пользователей и пароли из данной утечки данных на популярном веб-сайте, которая произошла более десять лет назад, и что каждая жертва, чей пароль был скомпрометирован в результате этого взлома, получает это же электронное письмо на адрес, который использовался для регистрации на взломанном веб-сайте.

Я подозреваю, что по мере того, как эта афера станет еще более усовершенствованной, злоумышленники начнут использовать более свежие и актуальные пароли — и, возможно, другие личные данные, которые можно найти в Интернете, — чтобы убедить людей в том, что угроза взлома реальна.Это связано с тем, что в Интернете существует ряд служб поиска сомнительных паролей, которые индексируют миллиарды имен пользователей (то есть адресов электронной почты) и паролей, украденных в результате самых серьезных утечек данных на сегодняшний день.

В качестве альтернативы, трудолюбивый мошенник может просто выполнить эту схему, используя базу данных клиентов со только что взломанного веб-сайта, отправив всем пользователям этого взломанного сайта аналогичное сообщение и текущий рабочий пароль. Мошенники технической поддержки также могут начать цепляться за этот метод.

Sextortion — даже полуавтоматическое мошенничество, подобное этому, без реального физического воздействия на требование вымогательства — является серьезным преступлением, которое может привести к разрушительным последствиям для жертв. Сексторция происходит, когда кто-то угрожает распространить ваши личные и конфиденциальные материалы, если вы не предоставите им изображения сексуального характера, сексуальные услуги или деньги.

По данным ФБР, вот несколько вещей, которые вы можете сделать, чтобы не стать жертвой:

-Никогда не отправляйте никому компрометирующие изображения себя, независимо от того, кто они такие или кем они себя называют.

Уязвимости модуля могут предложить доступ к вашей полной базе данных.

Уязвимости модуля могут предложить доступ к вашей полной базе данных. Введите код и восстановите аккаунт.

Введите код и восстановите аккаунт.

Вы произведете оплату через биткойны на указанный ниже адрес (если вы этого не знаете, поищите в Google «как купить биткойны»).

Вы произведете оплату через биткойны на указанный ниже адрес (если вы этого не знаете, поищите в Google «как купить биткойны»).