Что можно сделать, если вашу учетную запись взломали

Если вашу учетную запись взломали, но вы по-прежнему можете войти в нее, сведения на этой странице помогут вам обеспечить безопасность своей учетной записи и остановить действия злоумышленников. Если вы не можете войти в свою учетную запись, ознакомьтесь с этой статьей о помощи при возможном взломе.

Мою учетную запись взломали?

Ответьте на следующие вопросы.

- Вы замечали твиты, написанные от имени вашей учетной записи, которых вы не отправляли?

- Вы замечали личные сообщения, отправленные от имени вашей учетной записи, которых вы не писали?

- Вы замечали другие действия с вашей учетной записью, которых вы не совершали (например, чтение, отмена чтения или добавление других пользователей в черный список)?

- Вы получали от нас уведомление о том, что вашу учетную запись, возможно, взломали?

- Вы получали от нас уведомление о том, что вы изменили данные своей учетной записи, в то время как вы этого не делали?

Если хотя бы на один вопрос вы ответили утвердительно, выполните следующие действия

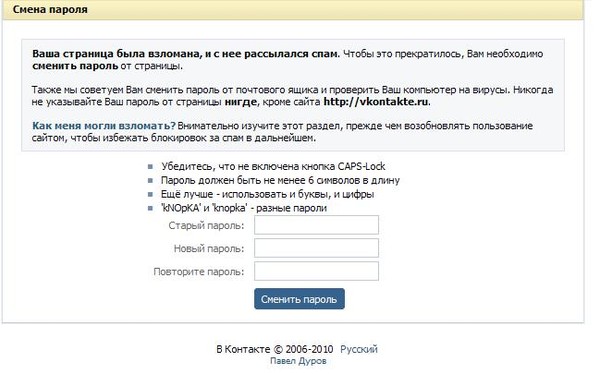

1. Смените пароль

Смените пароль

Как можно скорее измените пароль на вкладке Пароль в разделе настроек. Если вы вышли из системы, перейдите на страницу входа в систему и запросите изменение пароля, нажав Забыли пароль?. Придумайте надежный пароль, который не использовали раньше. Если вы не можете войти в свою учетную запись, возможно, она была взломана.

2. Убедитесь в безопасности своего адреса электронной почты

Убедитесь, что адрес электронной почты, привязанный к вашей учетной записи, хорошо защищен и только вы имеете к нему доступ. Изменить адрес электронной почты можно в приложении Твиттера («Твиттер для iOS» или «Твиттер для Android») или на веб-сайте twitter.com на вкладке настроек учетной записи. Инструкции по изменению адреса электронной почты приводятся в этой статье. А в этой статье содержатся дополнительные советы по обеспечению его безопасности.

4. Смените пароль в тех сторонних приложениях, которым доверяете

Если внешнее приложение, которому вы доверяете, использует ваш пароль для Твиттера, смените этот пароль в данном приложении. В противном случае ваша учетная запись может быть временно заблокирована из-за большого числа неудачных попыток входа.

В противном случае ваша учетная запись может быть временно заблокирована из-за большого числа неудачных попыток входа.

Теперь ваша учетная запись в безопасности, и вы больше не должны наблюдать никаких необычных действий, связанных с вашей учетной записью. Если же проблемы по-прежнему возникают, отправьте запрос в службу технической поддержки.

Защитите свою учетную запись с помощью простых мер предосторожности

Если вашу учетную запись взломали, примите следующие дополнительные меры.

- Удалите все нежелательные твиты, которые были опубликованы от вашего имени, пока ваша учетная запись была взломана.

- Проверьте свои компьютеры на вирусы и вредоносное ПО, особенно в том случае, если несанкционированный доступ к вашей учетной записи по-прежнему имеет место даже после смены пароля.

- Установите обновления и исправления системы безопасности для своей операционной системы и приложений.

- Всегда используйте новые надежные пароли, которые вы не использовали ранее (в том числе в других местах) и которые трудно угадать.

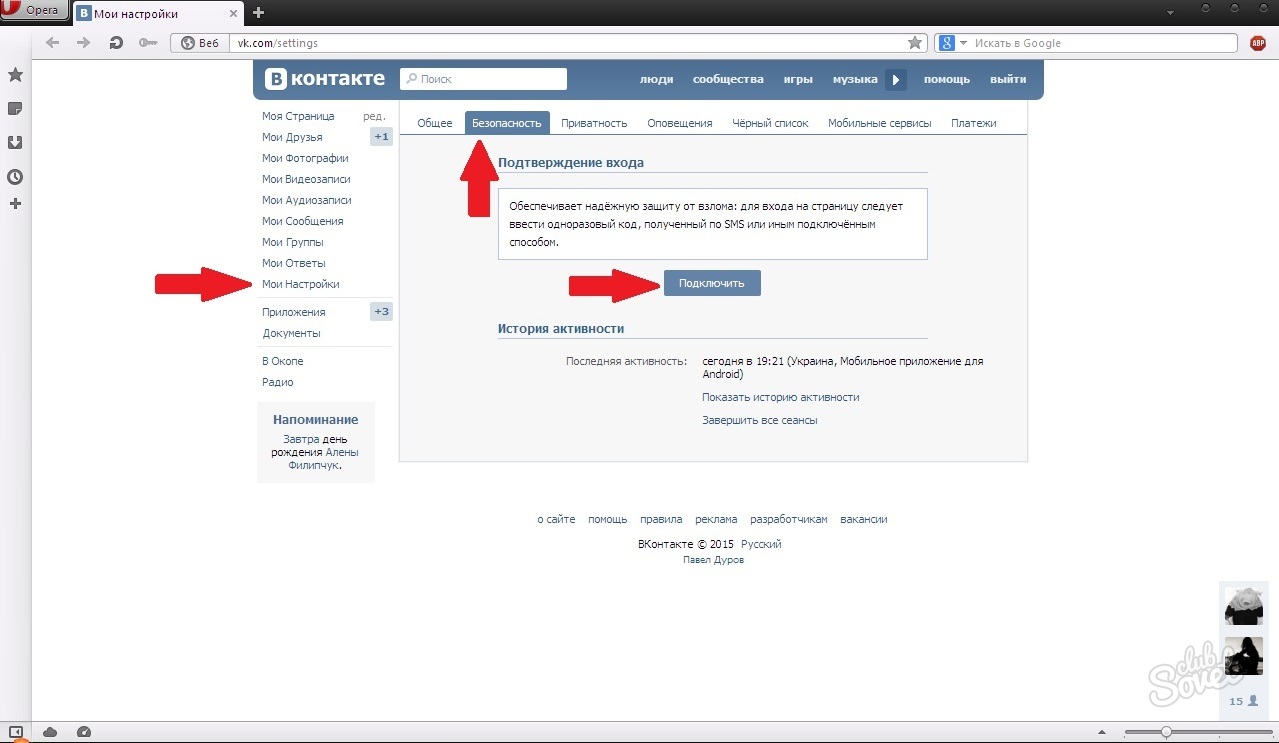

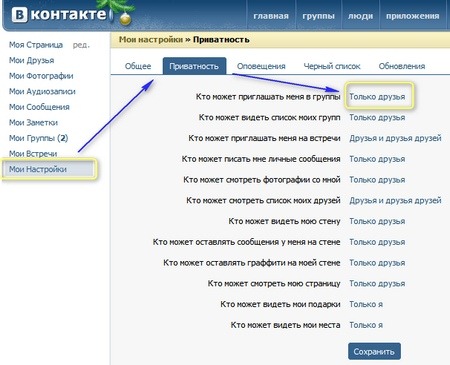

- Рекомендуется использовать двухфакторную аутентификацию. Не полагайтесь только на пароль. Проверка при входе — второй уровень защиты, который гарантирует, что посторонние лица не получат доступ к вашей учетной записи в Твиттере.

- Для получения дополнительной информации о предотвращении взлома и фишинга посетите страницу, посвященную обеспечению безопасности учетной записи.

Как происходит взлом учетной записи? (Кто-то взломал мою учетную запись?)

Взлом учетной записи может произойти, если вы разрешили вредоносному стороннему приложению или веб-сайту использовать ваши имя пользователя и пароль, если ваша учетная запись в Твиттере уязвима из-за слишком слабого пароля, если на вашем компьютере имеются вирусы или вредоносные программы, способные собирать пароли, или если вы работаете во взломанной сети.

Необычные действия не всегда означают взлом учетной записи. Иногда необычные действия могут быть вызваны ошибками в сторонних приложениях.

Если вы заметили действия от имени вашей учетной записи, которых вы не совершали, важно как можно скорее принять соответствующие меры. Дополнительные сведения приводятся на странице, посвященной обеспечению безопасности учетной записи.

Как могут взломать ваш пароль | Методы кражи паролей злоумышленниками

Взлом личных паролей пользователей является весьма распространенным явлением. Вы никогда не знаете, когда станете жертвой мошенников и хакеров, которые захотят добраться до ваших данных, взламывая пароли от социальных сетей, электронной почты, онлайн-банкинга и даже Wi-Fi. В большинстве случаев это обусловлено тем, что пользователи ПК и глобальной сети в частности не следуют элементарным правилам безопасности, когда создают, хранят и в последствии используют свои коды доступа к аккаунтам и личным кабинетам. Хотя халатное отношение к паролям не является единственной причиной, почему они взламываются и попадают в руки недобросовестных людей.

Данная статья посвящена теме кражи паролей и способам, как избежать таких неприятных действий. Мы рассмотрим методы, которые используются для кражи пользовательских шифров и причины, по которым они оказываются уязвимыми и весьма привлекательными для хакерских атак.

Какие методы используются для взлома паролей

На самом деле, не так уж и много существует способов и техник, чтобы взламывать коды защиты людей, устанавливаемых на личные аккаунты разных сайтов и социальных сетей. Многие их них вы могли слышать и знать в других аспектах, не подозревая, что таким способом происходит и кража ваших паролей. Ниже перечисленные способы взлома помогают злоумышленникам вскрывать конфиденциальную информацию пользователей, когда пароль скомпрометирован, причем они могут реализовываться комплексно – несколько методов одновременно. Рассмотрим самые распространенные среди них.

Фишинг

Фишинг-атака является самым известным и широко используемым методом для кражи частных паролей через почтовые сервисы и социальные сети. Большой процент пользователей сети Интернет оказывается жертвами таких атак, причем не подозревают, что в этот момент их информацию уже считывают и присваивают себе для злодеяний.

Большой процент пользователей сети Интернет оказывается жертвами таких атак, причем не подозревают, что в этот момент их информацию уже считывают и присваивают себе для злодеяний.

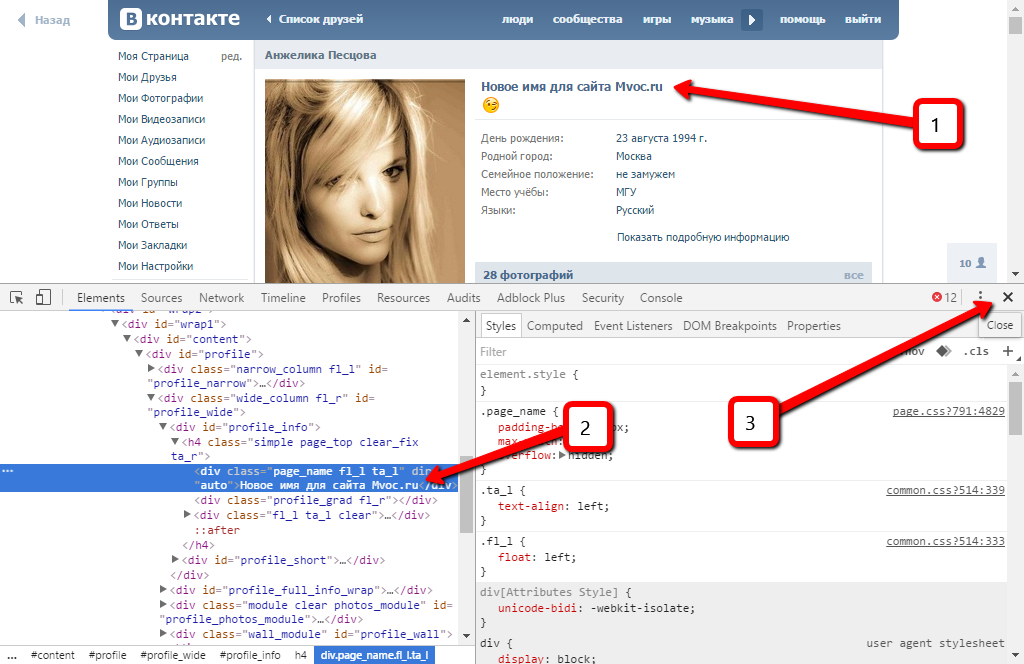

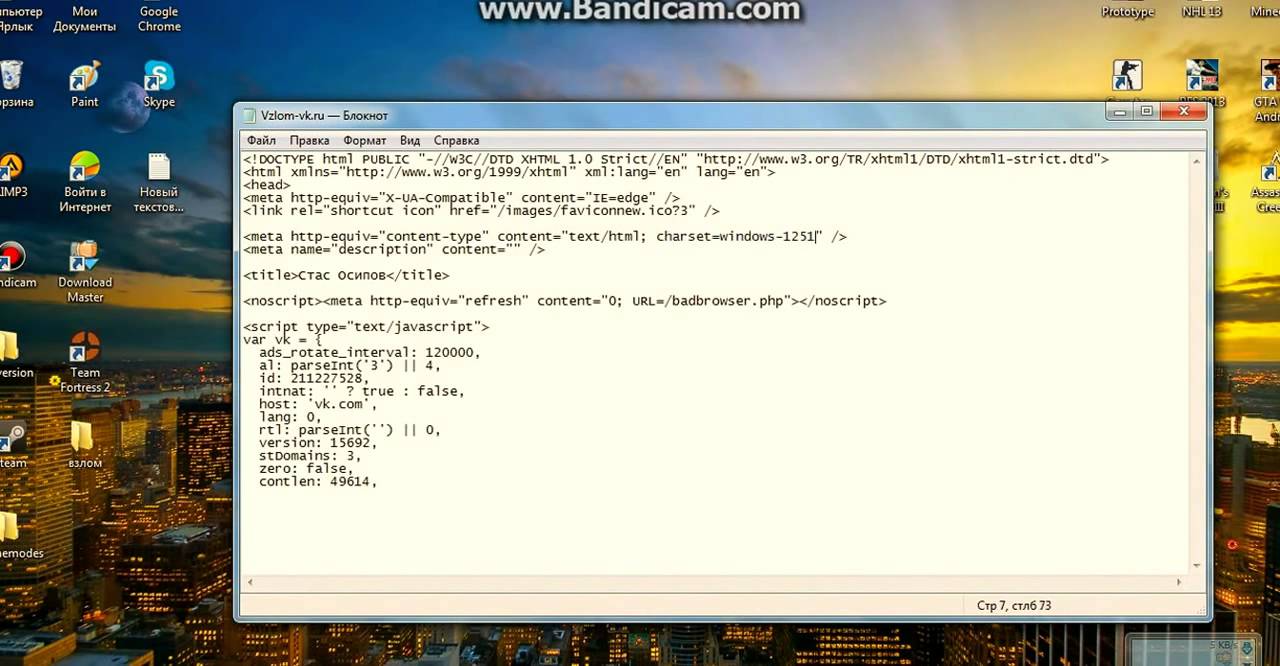

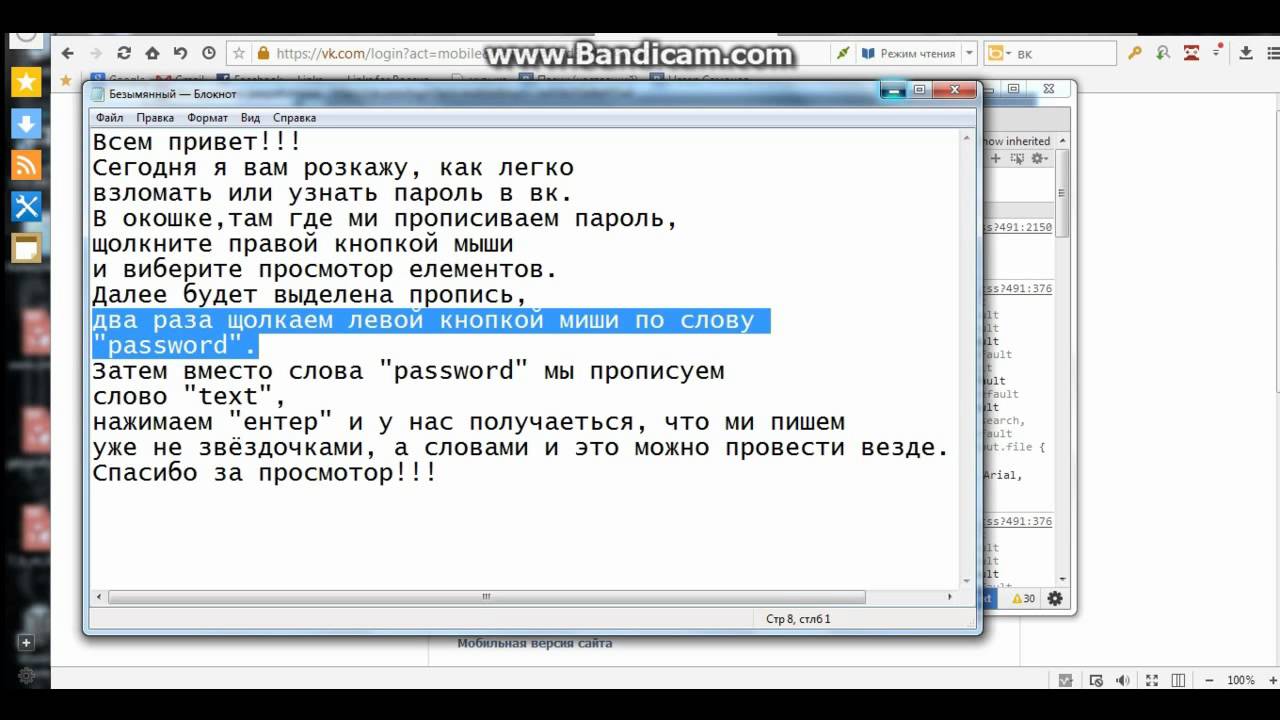

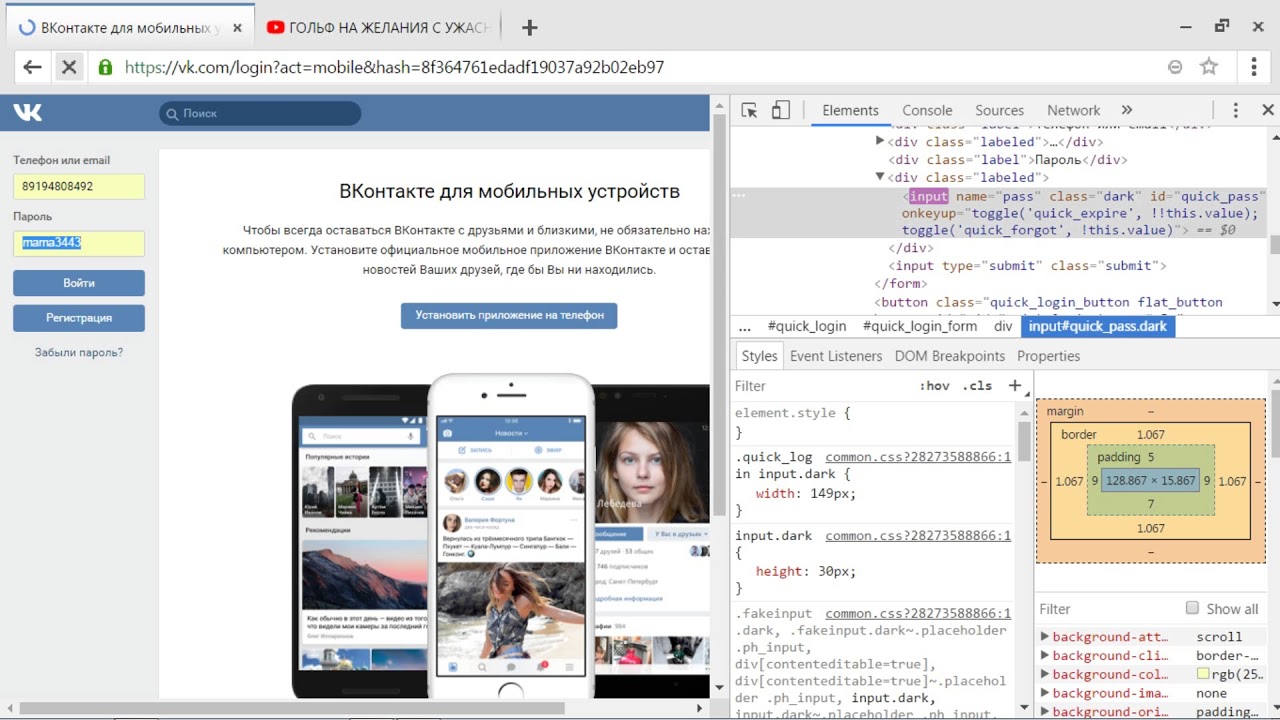

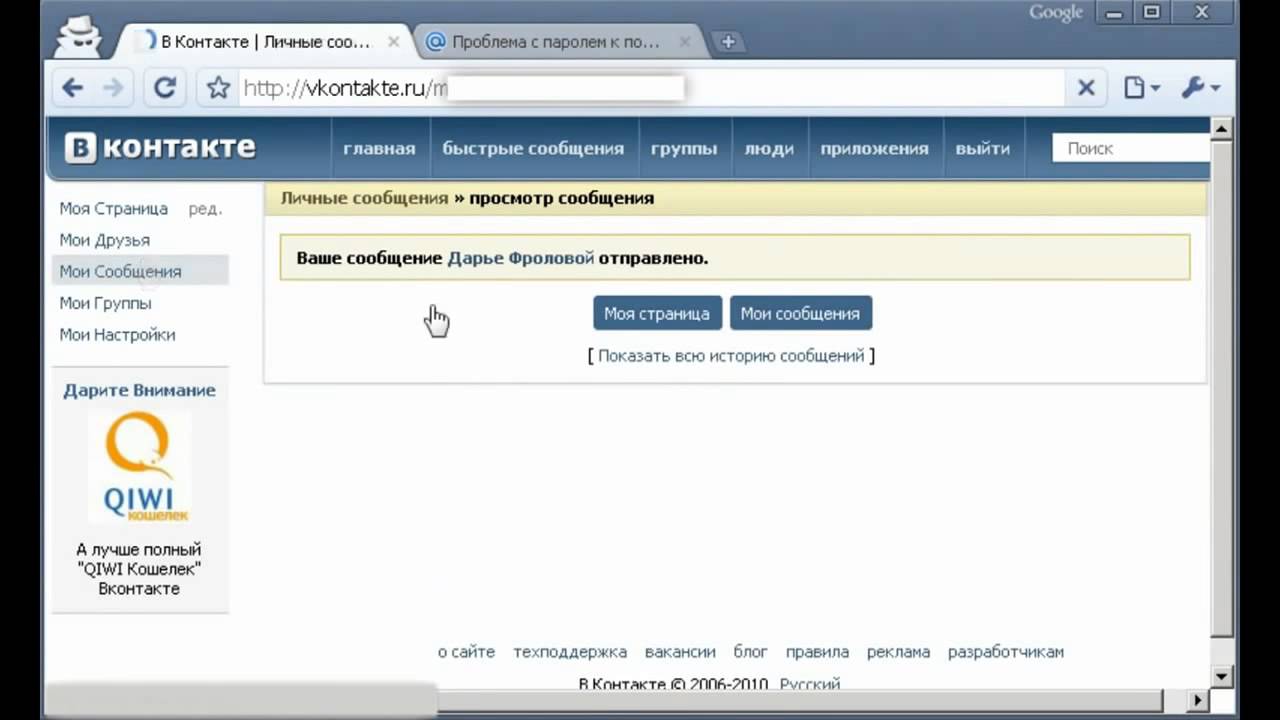

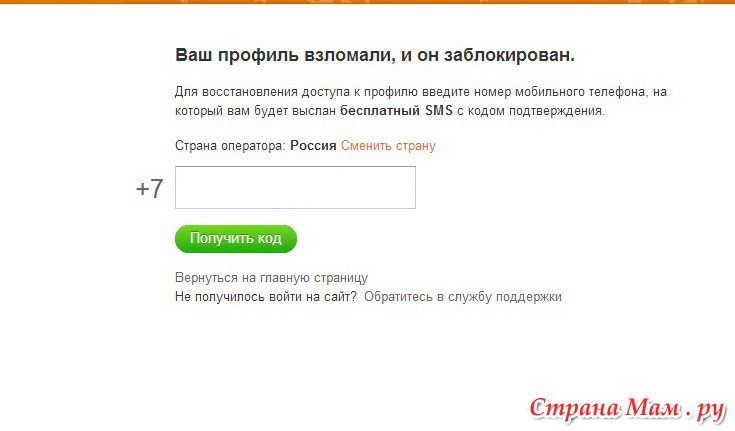

Суть фишинга такова, что вы заходите на сайт, который в точности соответствует тому, который вы часто посещаете, – почта Gmail, соцсеть ВКонтакте, сайт журнала Cosmopolitan и так далее, и далее вас просят ввести логин и пароль, якобы подтвердить свою учетную запись или в целях проверки безопасности. Какую цель преследует такая угроза как фишинг? Когда вы вносите свои данные, они тут же попадают в чужие руки хакера, которые манипулирует вашими действиями.

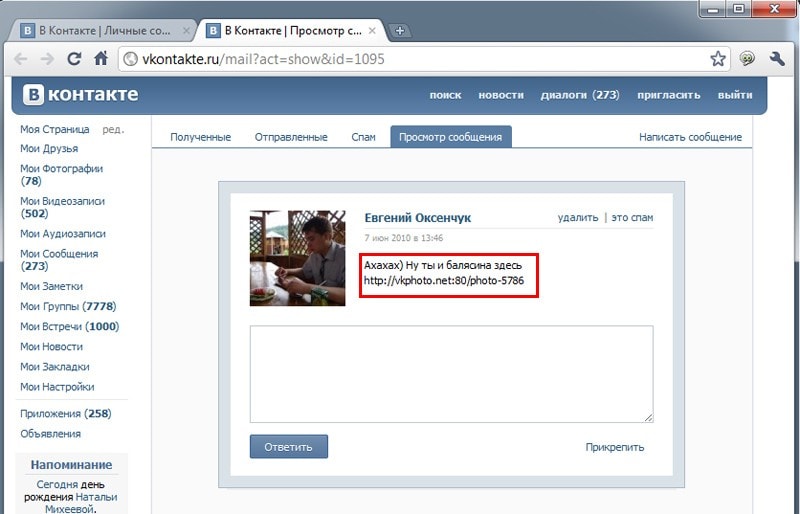

Происходит фишинговая атака следующим образом: вы получаете на почту письмо от службы поддержки, которая на самом деле является хакером и просто выдает себя за таковую, с просьбой войти в свой аккаунт по указанной ссылке. Вы переходите по ней, так как уже паникуете и переживаете, что там случилось с вашей страничкой, и совершенно не подозреваете, что это совершается атака на ваши данные. Ссылка для перехода будет на 99% похожа на оригинальную, вы даже разницы не заметите, все равно ваши мысли будут о другом. На этом сайте вы вводите свой логин и пароль, тем самым на блюдечке предоставляя его злоумышленнику – самый быстрый взлом почты. Или альтернатива такая – пока вы переходите по ссылке, на ваш компьютер попадает вредное ПО, которое и будет красть личные данные, в том числе пароли, с компьютера.

Ссылка для перехода будет на 99% похожа на оригинальную, вы даже разницы не заметите, все равно ваши мысли будут о другом. На этом сайте вы вводите свой логин и пароль, тем самым на блюдечке предоставляя его злоумышленнику – самый быстрый взлом почты. Или альтернатива такая – пока вы переходите по ссылке, на ваш компьютер попадает вредное ПО, которое и будет красть личные данные, в том числе пароли, с компьютера.

Если на ПК попали хакерские программы для взлома паролей, они могут изменять системные настройки, а пользователь, когда захочет войти в аккаунт соцсети или на почту, будет попадать на хакерскую ссылку-копию, тем самым раскрывая свои тайные шифры.

Чаще всего жертвами фишинговых атак становятся невнимательные пользователи, которые, не успев прочитать письмо на почте, паникуют и спешат посетить сайт и следовать рекомендациям, которые прислал злоумышленник.

Ни в коем случае не переходите по подозрительным ссылкам, тем более тем, которые приходят от неизвестных отправителей на почту. Придерживайтесь таких рекомендаций:

Придерживайтесь таких рекомендаций:

- если вам пришло письмо на почту, в котором сказано, чтобы вы вошли в свой аккаунт на каком-либо сайте, на который также присылается ссылка, будьте внимательны и вглядитесь в эту ссылку. Адрес может быть похожим, но не 100-процентно совпадающим с оригиналом. Например, вместо [email protected] может быть [email protected]. Также посмотрите на отправителя письма на ваш адрес. Избегайте перехода по сомнительным и странным ссылкам. Если вы беспокоитесь за свой аккаунт, войти в него привычным образом – вручную введите сайт;

- не вводите свой пароль по первой попавшейся ссылке. Внимательно посмотрите, что написано в адресной строке – там должен быть прописан адрес сайта в оригинальном виде. Но если есть риск проникновения опасной программы на ваш ПК, этих действий будет недостаточно. Обращайте внимание на шифрование соединения – должен использоваться протокол https вместо http, а в правой части поисковой строки должен светиться символ замка. Если вы на него нажмете, вы сможете понять, что попадает на реальный, а не мошеннический веб-ресурс.

Все современные сайты пользуются таким шифрованием с целью защиты от злоумышленников и обеспечения безопасности для пользователей и чтобы не был пароль скомпрометирован.

Все современные сайты пользуются таким шифрованием с целью защиты от злоумышленников и обеспечения безопасности для пользователей и чтобы не был пароль скомпрометирован.

Важно понимать, что фишинговые атаки и система перебора паролей не сопровождается кропотливой работой одной хакера. То есть не нужно сидеть долгими часами и перебирать все возможные комбинации кода защиты, поскольку этим занимаются специальные программы, а хакер только получает отчет о процессе работы и ее результатах. Такие программы тайно внедряются в компьютерные устройства пользователей и там работают в скрытном режиме, потому все ваши пароли легко взламываются и крадутся.

Подбор паролей

Подборка кодов доступа относится к атакам грубой силы, или метод Brute Force. Это распространенная практика среди компьютерных злоумышленников. Еще недавно эти атаки представлялись как перебор всех возможных комбинаций определенного символьного набора, используемых для составления паролей заданного размера. Сейчас хакерам намного проще взламывать защитные шифры пользователей, используя программы для подбора пароля вк.

Сейчас хакерам намного проще взламывать защитные шифры пользователей, используя программы для подбора пароля вк.

По данным проанализированных за последние несколько лет утекших паролей можно сказать, что большая часть из них является неуникальными. А что еще более примечательно, процент сайтов, которые посещают неопытные пользователи, очень маленький и придумать пароль отличающийся от других — не составил бы для них труда.

Как понимать такую ситуацию? Суть в том, что злоумышленникам не нужно перебирать миллионные варианты комбинаций, когда у него есть своя база на 10-15 миллионов паролей. Если подставлять варианты из нее, им удастся взломать до 50-ти процентов аккаунтов на каждом сайте.

Если атака идет целенаправленно на определенную учетную запись, тогда нужно задействовать и базу, и подбор пароля к почте одновременно. Кроме того, если хакер использует специальное ПО для этого, то процедура упрощается и ускоряется по времени. Например, 8-значный пароль можно взломать за несколько дней, а если паролем выступает дата, или дата+время, тогда код открывается за несколько минут.

Помните, что если вы пользуетесь одним паролем на нескольких сайтах, тогда взлом этого кода на одном из веб-ресурсов повлечет за собой взлом всех других привязанных к нему аккаунтов. Например, вредоносное ПО, добравшись до пароля почты, будет пробовать его подставлять под другие ресурсы, которые посещает пользователь, чтобы убедиться и выискать те, на которых установлен такой же пароль.

Взлом сайтов и получение хэшей паролей

Многие сайты не хранят пользовательские пароли в том виде, в котором владелец аккаунта вводит его для входа в кабинет. Но в информационной базе веб-ресурса будет храниться хэш – это результат применения необратимой функции к паролю. Когда вы в очередной раз попадаете на сайт, снова вычисляется хэш – если он совпадает с тем, который уже сохранен в базе, значит, вы действительно владелец аккаунта и можете получить доступ к нему.

Хэш хранится с целью обезопасить и защитить аккаунт пользователя от несанкционированного доступа посторонних лиц. Если хакер захочет взломать сайт и украсть с него пароли, он сможет увидеть только хэшированные данные по ним.

Если хакер захочет взломать сайт и украсть с него пароли, он сможет увидеть только хэшированные данные по ним.

Но все-таки есть риск, что злоумышленник доберется до вашего пароля, и тут у него есть такие возможности, чтобы взломать базу данных сайта:

- чтобы вычислить хэш, нужен определенный алгоритм, и такие программы достаточно распространены, чтобы многие могли ими пользоваться;

- в многомиллионной базе с паролями у хакера есть доступ к хэшам паролей, которые вычислены по доступным алгоритмам;

- если сопоставить информацию из базы данных и хэши, можно быстро узнать, как подобрать пароль к учетной записи пользователя, который интересует хакера, или взломать пароль в контакте к его странице. С помощью средств перебора удобно узнавать короткие уникальные коды защиты.

Таким образом, нельзя быть уверенным в 100-процентной защите сайта ваших данных как пользователя, потому что хакеры все равно доберутся до той информации, которая им нужна.

Шпионские программы (SpyWare)

SpyWare – это категория шпионского программного обеспечения, которое устанавливается скрыто от пользователя на его персональный компьютер и выполняет различные вредоносные операции, чтобы собрать максимум информации и передавать ее хакерам.

К SpyWare относятся такие программы как кейлггеры (keylogger), то есть отслеживающие нажатие клавиш, и скрытые анализаторы трафика – они применяются с целью выманивать защитные шифры.

Социальная инженерия и вопросы для восстановления пароля

Социальная инженерия – это особый способ получить информацию, используя психологические особенности человека. В какой-то степени к ней относится и фишинг. В интернете есть множество примеров задействования как узнать чужой пароль вконтакте через социальную инженерию, которая направляется на конкретных людей или массово, чтобы выманивать у них информацию, ценную для злоумышленников.

Как узнать, что ваш пароль был взломан

Чтобы определить, был ли взломан ваш пароль от определенного аккаунта или почтового ящика хакерами, можно воспользоваться такими сайтами проверки:

- https://haveibeenpwned.

com/;

com/; - https://breachalarm.com/;

- https://pwnedlist.com/query.

Если вы нашли свои аккаунты в списках с пометкой «мы нашли часть ваших данных в открытых источниках», значит, пора придумать новый надежный пароль и проверить свой компьютер на вирусы.

Заключение

Проинформирован – предупрежден – вооружен. Цепочка таких простых действий иногда весьма полезна и необходима, чтобы иметь хотя бы базовое представление об угрозах хакеров и о том, что они всегда рядом с нами. Пользуясь важными ресурсами, создавайте надежные и сложные пароли, чтобы злоумышленникам было нелегко добраться до вашей информации и вы не получили статус «have i been pwned». Кроме того, никогда не соблазняйтесь переходить по сомнительным ссылкам и читать странные письма от неизвестных отправителей на своей почте.

Если вас все-таки взломали и украли пароль, тогда придумайте новый, или создайте другую электронную почту, чтобы сбежать от хакеров. В этом нет ничего страшного, но важно понимать, как правильно действовать в такой ситуации.

Уязвленное приложение: почти 90% мобильных сервисов можно взломать | Статьи

Почти каждое мобильное приложение (89%) уязвимо к удаленным хакерским атакам, причем более трети из них — в зоне повышенного риска взлома. К такому выводу пришли эксперты компании Positive Technologies (специализируется на кибербезопасности) в исследовании угроз мобильным приложениям за 2019 год (есть у «Известий»). Способы хищения достаточно разнообразны — например, вирусное ПО может отслеживать манипуляции пользователя с клавиатурой или делать снимки экрана во время запуска банковского приложения. Полностью защитить смартфон от заражения практически невозможно, уверены опрошенные «Известиями» эксперты. Для того чтобы усилить безопасность, необходимо своевременно обновлять приложения и внимательно следить за запрашиваемыми правами доступа к той или иной информации.

Неуязвимых нет

Уязвимости высокого уровня риска обнаружены в 38% мобильных приложений для iOS и в 43% приложений для платформ под управлением Android, пишут аналитики Positive Technologies. Это означает, что атака на такие сервисы не вызовет у хакеров существенных сложностей, в результате чего они смогут достаточно свободно использовать приложение в своих целях. При этом в 89% случаев физический доступ к устройству не требуется — внедриться в смартфон они могут удаленно.

Это означает, что атака на такие сервисы не вызовет у хакеров существенных сложностей, в результате чего они смогут достаточно свободно использовать приложение в своих целях. При этом в 89% случаев физический доступ к устройству не требуется — внедриться в смартфон они могут удаленно.

Общая практически для всех мобильных сервисов проблема — это небезопасное хранение данных, в результате чего под угрозу попадают пароли, финансовая информация, персональные данные и частная переписка пользователей, сказал «Известиям» руководитель группы исследований безопасности мобильных приложений Positive Technologies и один из авторов исследования Николай Анисеня. При этом большая часть недостатков носит системный характер — они появляются в приложениях еще на этапе их проектирования.

По его словам, утечка таких данных чревата потерей денег: например, злоумышленник может получить доступ к самому банковскому приложению или конфиденциальной финансовой информации и использовать ее для нелегитимных платежей. Причем пользователь может даже и не знать об операциях с его счетом, поскольку вирус способен, например, скрывать от него сообщения о переводах, заявил Николай Анисеня. По итогам I квартала 2019 года 54% всех атак были совершены с целью хищения информации: личной переписки, коммерческой тайны, учетных и персональных данных.

Причем пользователь может даже и не знать об операциях с его счетом, поскольку вирус способен, например, скрывать от него сообщения о переводах, заявил Николай Анисеня. По итогам I квартала 2019 года 54% всех атак были совершены с целью хищения информации: личной переписки, коммерческой тайны, учетных и персональных данных.

«Заразиться» довольно просто. Так, достаточно скачать скомпрометированное приложение на смартфон. Причем зачастую угрозы обусловлены несколькими, казалось бы, незначительными недостатками в разных частях мобильного приложения, которые в совокупности могут приводить к угрозе вторжения со стороны, например, в момент обмена данными между приложениями или с сервером. Кроме этого, наиболее распространенные каналы — фишинговая SMS-рассылка, в том числе под видом сообщения от знакомого человека, подключение смартфона к зараженному компьютеру или зарядной станции.

Ваш экран снимают

Способы хищения разнообразны. Согласно исследованию, вирусное ПО может отслеживать манипуляции пользователей с клавиатурой. Так, производитель виртуальной клавиатуры AI.type собирал чувствительные данные с мобильных устройств. Об этом стало известно после того, как приложение было взломано и произошла утечка базы данных 31 млн пользователей.

Так, производитель виртуальной клавиатуры AI.type собирал чувствительные данные с мобильных устройств. Об этом стало известно после того, как приложение было взломано и произошла утечка базы данных 31 млн пользователей.

Другой вариант кражи данных — снимок экрана вирусным ПО. Когда пользователь сворачивает приложение, операционная система автоматически делает скриншот. В случае заражения этот снимок может переходить злоумышленникам. При этом на изображение могут попасть данные платежной карты.

Смартфон, зараженный вредоносной программой, становится «мобильным шпионом»: он может перехватывать и отправлять SMS, активировать видеозапись, делать скриншоты экрана, копировать контакты, фотографии и сохраненные документы, заявил ведущий аналитик департамента аудита и консалтинга Group-IB Вячеслав Васин. Однако немногие знают, что «шпионить» за пользователями могут вполне легитимные приложения, например «фонарик», который запрашивает расширенные права — доступ к базе контактов или фотографиям, добавил эксперт.

К опасным можно отнести довольно большой перечень приложений. Например, разработанные злоумышленниками и выдаваемые за какой-то полезный сервис, а также те, у которых есть незащищенные с точки зрения хищения из них пользовательских данных лазейки, уверен коммерческий директор компании «Аванпост» Александр Санин.

В основном современные вредоносные приложения для мобильных устройств действуют незаметно для пользователя. Вплоть до того, что оно может стирать сообщения от банка, например, об изменении баланса, заметил эксперт лаборатории практического анализа защищенности компании «Инфосистемы Джет» Георгий Старостин.

По словам антивирусного эксперта «Лаборатории Касперского» Виктора Чебышева, для того чтобы заразить устройство, киберпреступники прибегают к различным психологическим уловкам (применяют техники социальной инженерии), буквально заставляя жертву установить вредоносное приложение, за которым скрывается, например, троянец.

ЧИТАЙТЕ ТАКЖЕ

Как взломать банк с помощью тостера, чайника и холодильника

Осенью произошло сразу несколько крупных хакерских атак, в которых использовались устройства интернета вещей.

Одна из них — на российские банки. «Афиша Daily» рассказывает историю других интересных взломов и объясняет, как злоумышленники вредят людям через лампочки и холодильники.

Одна из них — на российские банки. «Афиша Daily» рассказывает историю других интересных взломов и объясняет, как злоумышленники вредят людям через лампочки и холодильники.Интернет вещей нападает на российские банки

В четверг, 10 ноября, на пять крупных российских банков были совершены DDoS-атаки — на сайты приходило большое число мусорных запросов, которые загружали серверы и делали сайты недоступными. Атаки шли на Московскую биржу, Альфа-банк, Сбербанк, банк «Открытие», «ВТБ Банк» и Росбанк. Почти всем банкам удалось справиться с нагрузкой. Среди возможных организаторов атаки назывался хакер под никнеймом vimproducts, чьи заказчики якобы недовольны вмешательством России в выборы президента США. Для DDoS-атаки vimproducts использовал не компьютеры, а ботнет из 24 тысяч взломанных устройств интернета вещей.

Как хакеры взламывают домашние устройства

В общем случае схема такая: программа сканирует серверы и по IP-адресам ищет подключенные к интернету устройства: ими могут быть домашние камеры, видеорегистраторы, принтеры, роутеры, термостаты. Когда они обнаружены, система пытается подобрать пароль. Поскольку владельцы таких устройств редко меняют заводские настройки, на них может остаться одна и та же пара логин-пароль. Например, программное обеспечение для создания ботнетов Mirai использует 68 таких пар: root/pass, admin/123456 или 666666/666666. Когда скрипт получает доступ к устройству, он устанавливает на него вредоносный софт и подключает к ботнету.

Когда они обнаружены, система пытается подобрать пароль. Поскольку владельцы таких устройств редко меняют заводские настройки, на них может остаться одна и та же пара логин-пароль. Например, программное обеспечение для создания ботнетов Mirai использует 68 таких пар: root/pass, admin/123456 или 666666/666666. Когда скрипт получает доступ к устройству, он устанавливает на него вредоносный софт и подключает к ботнету.

Как подростки устроили самую мощную кибератаку в истории

Самые крупные атаки связаны с одной историей. В сентябре Брайан Кребс, специалист по безопасности и бывший журналист The Washington Post, разоблачил владельцев сервиса для DDoS-атак vDOS: его источник взломал сайт, извлек базу данных и файлы конфигурации. Покопавшись в украденных данных, Кребс обнаружил предполагаемых владельцев vDOS, которые отвечали на вопросы клиентов: граждане Израиля под никнеймами P1st a.k.a. P1st0 и AppleJ4ck. За два года они заработали на DDoS-атаках около 600 тысяч долларов. В тот же день израильская полиция арестовала двух 18-летних молодых людей (позже их отпустили под залог).

В тот же день израильская полиция арестовала двух 18-летних молодых людей (позже их отпустили под залог).

За разоблачение Кребсу отомстили. Вечером 20 сентября на сайт, где он опубликовал свое расследование, началась мощнейшая DDoS-атака: за секунду поступали 620–665 гигабит трафика. Для сравнения: в 2013 году самой мощной назвали атаку на 300 гигабит в секунду, в 2014-м — на 400 гигабит, а в 2016-м — на 602 гигабита. Самое интересное — запросы шли не от компьютеров, а от роутеров, камер и видеорегистраторов. Сколько устройств участвовало в атаке — неизвестно.

Как быстро могут взломать ваше устройство

Редактор The Atlantic Эндрю МакГилл решил проверить, как быстро хакеры способны добраться до беззащитного устройства. Он арендовал сервер на Amazon и сделал так, чтобы со стороны программы он выглядел как устройство с подключением к интернету, — на самом же деле сервер просто регистрировал все попытки взлома. МакГилл запустил сервер в 13.12, первая попытка взлома прошла в 13. 53, вторая — в 14.07, третья — в 14.10. За день сервер пытались взломать около 300 раз, каждый раз скрипт пытался подобрать заводскую пару логин-пароль (например, root/root). То есть вредоносные скрипты сканируют серверы по нескольку раз за час, иногда даже раз в несколько минут.

53, вторая — в 14.07, третья — в 14.10. За день сервер пытались взломать около 300 раз, каждый раз скрипт пытался подобрать заводскую пару логин-пароль (например, root/root). То есть вредоносные скрипты сканируют серверы по нескольку раз за час, иногда даже раз в несколько минут.

Насколько это опасно для нас с вами

В 2016 году в мире насчитывается около 6,4 миллиарда устройств интернета вещей. Примерно к 515 тысячам из них можно получить доступ с помощью обычного перебора паролей. Создатели сайта Insecam.com таким образом смогли выйти на трансляции с 73 тысяч камер по всему миру. Ботнет Mirai, с участием которого устроили самую мощную DDoS-атаку, мог руководить около 380 тысячами устройств (потом их число снизилось до 300 тысяч). Другой ботнет под названием Bashlight теоретически использует до миллиона устройств. Чтобы запустить цепную реакцию и управлять лампочками Philips Hue по всему Парижу, хакеру потребовалось бы около 15 тысяч лампочек в городе. Считается, что в Париже уже есть 15 тысяч таких лампочек. Ожидается, что в ближайшие годы рынок интернета вещей быстро вырастет и к 2020 году достигнет 20,8 миллиарда подключенных устройств. Соответственно, число уязвимых гаджетов также увеличится.

Считается, что в Париже уже есть 15 тысяч таких лампочек. Ожидается, что в ближайшие годы рынок интернета вещей быстро вырастет и к 2020 году достигнет 20,8 миллиарда подключенных устройств. Соответственно, число уязвимых гаджетов также увеличится.

Можно ли обезопасить себя от взлома

Самое простое — поменять заводской пароль и перезагрузить устройство (после этого из его памяти удалятся данные установленных программ). Также рекомендуется регулярно обновлять прошивки и установить на роутере сертификат безопасности WPA2 (на старых роутерах его может не быть по умолчанию). К некоторым устройствам доступ также открывается через интерфейсы протоколов SSH или Telnet, для которых существуют отдельные заводские пароли. Возможно, их тоже следует поменять. Если в доме много подключенных к интернету устройств, для них можно установить отдельный роутер, который нельзя взломать через обычный компьютер.

5 самых громких DDos-атак и взломов

Камеры и роутеры вывели из строя крупнейшие сайты

История с блогом Кребса, описанная выше, была только началом. Через неделю после атаки на форум HackForums выложили исходный код программного обеспечения Mirai. Оно заражает подключенные к интернету устройства, создает из них ботнет и использует его для DDoS-атак. Всего через месяц после самой мощной DDoS-атаки о Mirai заговорили снова. Утром 21 октября сотни тысяч роутеров и домашних камер начали посылать запросы к серверам компании Dyn, которая занимается оптимизацией инфраструктуры сотен крупнейших сервисов. Компания и раньше сталкивалась с DDoS-атаками и могла им противостоять, но атаку Mirai отбить не получилось — сайты Twitter, SoundCloud, Spotify, PayPal, Amazon, Box, GitHub, Heroku, Airbnb, Yelp, Reddit, The New York Times, Wired, Mashable, CNN, The Wall Street Journal и Vox Media в США были недоступны весь день. Организаторы атаки, которые использовали и Mirai, и другие ботнеты, не выходили на связь и не требовали выкупа. Есть и другие, но не такие масштабные случаи взлома.

Через неделю после атаки на форум HackForums выложили исходный код программного обеспечения Mirai. Оно заражает подключенные к интернету устройства, создает из них ботнет и использует его для DDoS-атак. Всего через месяц после самой мощной DDoS-атаки о Mirai заговорили снова. Утром 21 октября сотни тысяч роутеров и домашних камер начали посылать запросы к серверам компании Dyn, которая занимается оптимизацией инфраструктуры сотен крупнейших сервисов. Компания и раньше сталкивалась с DDoS-атаками и могла им противостоять, но атаку Mirai отбить не получилось — сайты Twitter, SoundCloud, Spotify, PayPal, Amazon, Box, GitHub, Heroku, Airbnb, Yelp, Reddit, The New York Times, Wired, Mashable, CNN, The Wall Street Journal и Vox Media в США были недоступны весь день. Организаторы атаки, которые использовали и Mirai, и другие ботнеты, не выходили на связь и не требовали выкупа. Есть и другие, но не такие масштабные случаи взлома.

youtube.com/embed/Ed1OjAuRARU» frameborder=»0″ allowfullscreen=»»/>

Дрон выключил лампочки в офисе

Домашнее устройство можно взломать не только перебором паролей. У сотрудников Института Вейцмана и Университета Далхаузи получилось управлять лампочками Philips Hue в офисном здании через дрон. Они использовали уязвимость в системе обновления программного обеспечения, смогли заразить одну лампочку, а потом через уязвимость в протоколе беспроводной связи ZigBee разнесли вирус и на соседние лампы. Чтобы удаленно включать и выключать лампочки, хватило дрона и оборудования за несколько сотен долларов.

Джип отправили в кювет через бортовой компьютер

В Jeep Cherokee и других машинах производства Chrysler с бортовым компьютером Uconnect существовала уязвимость, которая отдавала управление автомобилем сторонней системе. Компьютеры Uconnect подключались к интернету через мобильного оператора Sprint. Двое хакеров с дешевым Android-смартфоном, сим-картой Sprint и макбуком получали координаты случайной машины с Uconnect (по их подсчетам, у них на выбор их было примерно 471 тыс.), после этого они могли перехватить управление машиной, поскольку бортовой компьютер по стандарту CAN контролирует ее механические части. Во время эксперимента в Jeep Cherokee журналиста Wired удаленно включили дворники, радио, снизили скорость, а в конце просто отправили машину в кювет.

Компьютеры Uconnect подключались к интернету через мобильного оператора Sprint. Двое хакеров с дешевым Android-смартфоном, сим-картой Sprint и макбуком получали координаты случайной машины с Uconnect (по их подсчетам, у них на выбор их было примерно 471 тыс.), после этого они могли перехватить управление машиной, поскольку бортовой компьютер по стандарту CAN контролирует ее механические части. Во время эксперимента в Jeep Cherokee журналиста Wired удаленно включили дворники, радио, снизили скорость, а в конце просто отправили машину в кювет.

Холодильник мог бы помочь хакеру взломать Gmail

Часто причиной взлома становятся ошибки в программном обеспечении. Например, некоторые холодильники Samsung, которые работают с подключением к интернету, могли стать причиной взлома почты на Gmail. Холодильник синхронизируется с мобильным приложением и аккаунтом в Google, чтобы, например, показывать календарь на экране. Во время синхронизации холодильник должен требовать от смартфона SSL-сертификат, но он этого не делал. Хакер мог перехватить канал связи между смартфоном соседа и холодильником (например, с помощью фальшивой вайфай-точки), получить от холодильника данные учетной записи и взломать ее.

Во время синхронизации холодильник должен требовать от смартфона SSL-сертификат, но он этого не делал. Хакер мог перехватить канал связи между смартфоном соседа и холодильником (например, с помощью фальшивой вайфай-точки), получить от холодильника данные учетной записи и взломать ее.

Термостат, требующий выкуп с хозяина

Некоторые взломы требуют физического вмешательства. Но о них стоит помнить, покупая подержанные устройства. На некоторые термостаты (их производитель не называется) можно было через SD-карту загрузить любую вредоносную программу, например, такую, которая поднимет температуру в комнате через 24 часа и потребует выкуп от хозяина. А на термостаты Nest через USB можно загрузить вирус, который позже подключится к другим домашним устройствам и будет получать с них данные, если те не имеют хорошей защиты.

Даже самую сложную нейросеть можно взломать — Василий Поздышев

МОСКВА, 18 дек — ПРАЙМ, Гульнара Вахитова, Алсу Гараева. Российские банки постепенно выходят за рамки классических услуг и начинают предлагать весь спектр финансовых сервисов от страхования до инвестирования. Регулирование таких необанков и финтех-компаний, работающих на стыке сразу нескольких сфер — один из вызовов, стоящих перед Банком России в ближайшем будущем. Как оценивать деятельность таких компаний, какие риски несет в себе развитие технологий, как их предупреждать, а также какие задачи предстоит решить отечественному финтеху в наступающем году, в интервью агентству «Прайм» рассказал зампред ЦБ РФ Василий Поздышев.

Российские банки постепенно выходят за рамки классических услуг и начинают предлагать весь спектр финансовых сервисов от страхования до инвестирования. Регулирование таких необанков и финтех-компаний, работающих на стыке сразу нескольких сфер — один из вызовов, стоящих перед Банком России в ближайшем будущем. Как оценивать деятельность таких компаний, какие риски несет в себе развитие технологий, как их предупреждать, а также какие задачи предстоит решить отечественному финтеху в наступающем году, в интервью агентству «Прайм» рассказал зампред ЦБ РФ Василий Поздышев.

— На форуме Finopolis в Сочи глава ЦБ РФ Эльвира Набиуллина говорила, что регулятор изучит зарубежный опыт по предоставлению временных лицензий финтех-компаниям. Означает ли это, что ЦБ может взять на себя обязанность их регулирования?

— В Банке России обсуждается регулирование инновационных бизнес-моделей, связанных с применением финансовых технологий. Пока у нас нет единого выработанного мнения, каким образом его проводить, поэтому сейчас я в большей степени могу изложить свою точку зрения, а не позицию Банка России.

Один из возможных вариантов — выдача временного индивидуального разрешения финтех-компаниям и временное индивидуальное регулирование их деятельности. Сейчас у Банка России таких полномочий нет. Да, у нас есть регулятивная «песочница», где участники финрынка тестируют новые технологии и бизнес-модели. При этом существуют варианты песочницы, когда новые бизнес модели реализуются в реальном сегменте и на реальных клиентах. Например, новая компания («нео-банк») приходит к регулятору, рассказывает о своей бизнес-модели, получает временное разрешение на работу при ограничении в сроках и по объемам бизнеса.

За это время регулятор определяет, каким должно быть регулирование таких игроков. Если бизнес становится востребованным, то появляются другие игроки, которые хотят повторить эту модель, и к этому моменту уже практически готово новое регулирование. Я считаю, что подобный подход вполне возможен и на российском финансовом рынке. Мы заинтересованы в развитии финансовых технологий и в цифровой трансформации финансового рынка, а такие временные разрешения позволят снизить барьеры для входа на рынок новых компаний.

Другое возможное решение – это выдача комбинированной лицензии на базе существующих требований для разных игроков: банков, НКО, страховых компаний, платежных систем. Такого права у Банка России сегодня также пока нет.

Еще есть третий путь, который не учитывает особенностей конкретных бизнес-моделей — это некая упрощенная, стандартная лицензия «участника финансового рынка» с минимальным набором требований. Он не учитывает рисков конкретной бизнес-модели, но точно возможен в случае большого количества «разношерстных» финтехов на рынке либо в качестве временной лицензии.

— Может ли это потребовать внесения изменений в законодательство?

— Если мы говорим об изменениях полномочий Центрального Банка, это, безусловно, требует изменений в законодательстве.

Сейчас у Банка России есть возможность выдавать лицензии только прописанным в законодательстве субъектам, например, банкам, небанковским кредитным организациям, страховым компаниям и так далее. Допуск на рынок производится в разной форме: более жесткой – выдача лицензии (банкам, например), более мягкой – включение в реестр (МФО, кредитные потребительские кооперативы). Но самое важное здесь – это не сама лицензия, а возможность регулятора предъявлять специфические требования к деятельности всех этих организаций (отчетность, нормативы) и право применять меры за нарушение этих требований.

Допуск на рынок производится в разной форме: более жесткой – выдача лицензии (банкам, например), более мягкой – включение в реестр (МФО, кредитные потребительские кооперативы). Но самое важное здесь – это не сама лицензия, а возможность регулятора предъявлять специфические требования к деятельности всех этих организаций (отчетность, нормативы) и право применять меры за нарушение этих требований.

Сложность в случае регулирования финтеха состоит в том, что заранее такие организации классифицировать очень трудно. У регулятора может возникнуть право установить новые требования, либо их комбинированный набор после полного анализа бизнес-модели организации и понимания, какие риски в ее деятельности присутствуют.

Это непростой вопрос. Полагаю, что это перспектива двух-трех лет как минимум.

— На какой срок финтех-компаниям могли бы предоставляться временные лицензии? Будут ли они продлеваться автоматически?

— Думаю, что двух лет вполне достаточно для того, чтобы разобраться в бизнес-модели, понять, какие у компании могут быть риски. Вопрос автоматического продления при этом не стоит, поскольку по завершении режима «песочницы» компания должна переходить в стандартный режим обычного регулирования.

Вопрос автоматического продления при этом не стоит, поскольку по завершении режима «песочницы» компания должна переходить в стандартный режим обычного регулирования.

— Задача регулирования сейчас усложняется тем, что многие крупнейшие банки становятся экосистемами.

— Это совсем другая проблематика. Экосистема предлагает клиентам широкий набор как финансовых, так и нефинансовых услуг: кредиты, вклады, инвестиции, страховки, туристические, медицинские услуги и так далее. Соответственно, нужно иметь возможность предъявлять к такой экосистеме разные профильные требования. Решение, которое здесь напрашивается, — это переход от требований в рамках выданной лицензии к требованиям по виду деятельности.

Понимание государством того, как регулировать экосистемы, займет определенное время. Думаю, выработка эффективно работающей концепции потребует нескольких лет.

— На форуме в Сочи вы говорили, что ЦБ РФ будет проводить киберучения и оценивать защиту банков от киберугроз. Насколько часто такие мероприятия будут проводиться? Какие меры будут применяться к банкам, если регулятор выявит какие-либо нарушения?

Насколько часто такие мероприятия будут проводиться? Какие меры будут применяться к банкам, если регулятор выявит какие-либо нарушения?

— Оценка соответствия требованиям кибербезопасности проводится и сейчас. В этом году мы проверили уже около 120 банков, проверку еще 20 должны завершить до конца года. Пока мы не «зашиваем» требования по кибербезопасности в стресс-тестирование. Но это произойдет в 2020 году, мы готовим изменения в нормативную базу, связанную с регулированием киберриска, который, как вы знаете, относится к операционным рискам.

Ожидается, что к середине следующего года Банк России начнет проводить киберучения, то есть включать в стресс-тестирование банков элементы кибербезопасности. После этого мы будем предъявлять к банкам требования по изменению их систем безопасности – таким образом, с середины следующего года инструментарий воздействия на банки в части киберриска будет расширен. При этом надо сказать, что для нас в меньшей степени важна возможность наказания. Гораздо важнее – понимание того, насколько банки устойчивы к киберрискам, и возможность потребовать исправить ситуацию.

Гораздо важнее – понимание того, насколько банки устойчивы к киберрискам, и возможность потребовать исправить ситуацию.

— Почему для проверки были выбраны именно эти 140 кредитных организаций? Вы обнаружили какие-то признаки возможного нарушения систем безопасности?

— Да. Система любого надзора, в том числе за кибербезопасностью, является риск-ориентированной. Естественно, банки были выбраны не в алфавитном порядке и не в порядке номеров выданных лицензий. Мы проводим риск-ориентацию, в первую очередь, в эти проверки попадают те банки, в которых были замечены признаки наличия проблем в информационных системах.

— Как будут выглядеть киберучения на практике?

— Стресс-тестирование, проверка банковских систем на устойчивость к определенным видам вмешательства извне.

По нашему плану, каждый банк будет проходить такое стресс-тестирование один раз в два года.

— Один из элементов стратегии RegTech и SupTech — применение в банках искусственного интеллекта и роботизация. Планирует ли ЦБ разработать единые стандарты в этой области?

Планирует ли ЦБ разработать единые стандарты в этой области?

— Мы будем предоставлять банкам полную свободу во всем, что касается маркетинга, взаимодействия с клиентами и других сфер деятельности, не связанных с риском. Пусть нейросети выискивают лучших клиентов, определяют оптимальные услуги для них – регулятор финансового рынка вряд ли будет пытаться здесь каким-то образом влиять.

Что касается того, каким образом банк с помощью нейросетей управляет тем или иным видом риска — финансовым, операционным, риском мошенничества – здесь мы будем предъявлять требования. Если искусственный интеллект оценивает кредитные риски, мы будем такую модель валидировать.

Каких-то единых требований к искусственному интеллекту, конечно, предъявлять нельзя, потому что это совершенно разные алгоритмы, самообучающиеся по разным принципам и на разных выборках данных. Но требования, которые мы будем предъявлять в обязательном порядке, связаны с качеством этих данных. От того, насколько корректна обучающая выборка, зависит правильная работа искусственного интеллекта. Уже сейчас мы можем оценивать качество и предиктивную мощность этих моделей. При этом многие используют термин «искусственный интеллект», не имея четкого представления, что это такое.

Уже сейчас мы можем оценивать качество и предиктивную мощность этих моделей. При этом многие используют термин «искусственный интеллект», не имея четкого представления, что это такое.

— Вы сказали, что многие не до конца осознают, что необходимо понимать под «искусственным интеллектом». Что вы имеете в виду?

— Искусственный интеллект — это не то, что большинство людей отождествляет с системой Skynet из «Терминатора», которая взбунтовалась против человечества и сама стала принимать решения. Для человека, владеющего математическим аппаратом, искусственный интеллект — это всего лишь набор линейных преобразований, алгоритм, ничего мистического там нет. Это модели, которые решают узко поставленные задачи, причем все более эффективно. Наша задача – обеспечить их качественную работу.

— Если избавить искусственный интеллект от поведенческих предрассудков, означает ли это, что он сможет сделать кредитование более справедливым?

— Это очень сложная задача. Нужно понимать, что любая рейтинговая система зиждется на двух постулатах, которые неочевидны. Постулат первый: поведение объекта в прошлом полностью предопределяет его поведение в будущем. То есть, если клиент раньше аккуратно обслуживал кредит, значит, есть высокая вероятность того, что он и в будущем будет хорошо платить. Не факт, согласитесь.

Нужно понимать, что любая рейтинговая система зиждется на двух постулатах, которые неочевидны. Постулат первый: поведение объекта в прошлом полностью предопределяет его поведение в будущем. То есть, если клиент раньше аккуратно обслуживал кредит, значит, есть высокая вероятность того, что он и в будущем будет хорошо платить. Не факт, согласитесь.

Второй постулат заключается в следующем: если внешние характеристики двух объектов соответствуют, то высока вероятность, что их внутренние характеристики также будут похожими. Это тоже не так: у вас могут быть два абсолютно одинаковых графина, в одном — вода, а в другом — цианистый калий. Я искренне считаю, что эти два постулата нужно изменить для того, чтобы предиктивность моделей была лучше.

— Как вы считаете, какие риски помимо утечки данных несет в себе развитие новых технологий?

— Это очень важный и непростой вопрос, и он очень редко обсуждается. Кроме вышеназванных, могу назвать как минимум следующие риски, связанные с использованием искусственного интеллекта. Во-первых, даже самую сложную нейросеть можно взломать. У продвинутых нейросетей есть одна очень нехорошая особенность, которую в профессиональных кругах называют высокой чувствительностью к малым возмущениям. Это способность нейросети радикально переклассифицировать объект из одной категории в другую при незначительном изменении одного из его малых параметров. Приведу простой пример. Большинство нейросетей, решающих задачу биометрической идентификации, способно отличить мужчину от женщины или одного человека от другого, но если на лицо прилепить кусочек лейкопластыря и написать на нем слово «STOP», то некоторые нейросети переведут эту картинку из категории «лица» в категорию «дорожные знаки».

Во-первых, даже самую сложную нейросеть можно взломать. У продвинутых нейросетей есть одна очень нехорошая особенность, которую в профессиональных кругах называют высокой чувствительностью к малым возмущениям. Это способность нейросети радикально переклассифицировать объект из одной категории в другую при незначительном изменении одного из его малых параметров. Приведу простой пример. Большинство нейросетей, решающих задачу биометрической идентификации, способно отличить мужчину от женщины или одного человека от другого, но если на лицо прилепить кусочек лейкопластыря и написать на нем слово «STOP», то некоторые нейросети переведут эту картинку из категории «лица» в категорию «дорожные знаки».

Во-вторых, нейросети способны создавать фейковую реальность. Например, после изучения большого количества реальных человеческих лиц нейросеть, если ей поставить такую задачу, очень легко может создать миллионы лиц несуществующих людей, их голоса и отпечатки пальцев – полный набор несуществующих биометрических данных, то есть можно создать целое государство несуществующих людей. И можно их сделать так, что другие нейросети будут воспринимать их как людей реальных. Аналогично можно создать несуществующие юрлица и транзакции.

И можно их сделать так, что другие нейросети будут воспринимать их как людей реальных. Аналогично можно создать несуществующие юрлица и транзакции.

Третий риск связан с тем, что применение искусственного интеллекта усложняет вопросы защиты персональных данных, поскольку появляется риск доступа к элементам обучающей выборки, а значит, к персональным данным, которые искусственный интеллект может «вытащить» из обучающей выборки.

Я вынужден говорить об этом, так как регулятор обязан думать о рисках. Бенефиты для общества от использования новых технологий абсолютно понятны. Но в этом мире никогда не бывает бенефитов без рисков, и эта «ложка дегтя» может оказаться вовсе не ложкой и вовсе не дегтя.

— Один из проектов в рамках RegTech и SupTech — платформа KYC («Знай своего клиента»), которую планирует запустить ЦБ. Начал ли уже данный проект работать в тестовом режиме?

— Пока платформа находится на стадии концептуального описания. Кроме идентификации в нашей платформе предполагается оценка рисков вовлеченности клиентов в противоправные операции, в первую очередь связанные с нарушением антиотмывочного закона 115-ФЗ.

Это очень непростой проект, в настоящее время мы обсуждаем его конфигурацию, в том числе вместе с банками. Сама по себе технологическая составляющая здесь является меньшей проблемой, потому что Центральный Банк обладает большими базами данных как по физическим, так и по юридическим лицам.

В большей степени здесь надо решать проблемы юридического характера: будет ли данный скоринг чем-то однозначно определяющим или всего лишь неким риск-фактором для банка. Принципиально важно здесь для нас — не повторить ситуацию с рассылкой банкам списков клиентов, у которых есть признаки вовлеченности в противозаконные операции, после чего банки просто стали закрывать счета этих клиентов. В большом количестве случаев это всего лишь признаки, а не 100%-ая вовлеченность в сомнительные операции. Мы считаем, что основная часть работы по выявлению того, вовлечен ли клиент в такие операции, должна оставаться на банках.

— Есть ли у ЦБ понимание того, когда такая система может заработать в промышленном режиме? И планируется ли в будущем распространить действие проекта на другие финансовые организации?

— В моем понимании, система заработает не раньше, чем через два года. Проект можно реализовать быстрее, но тогда это может отразиться на качестве.

Проект можно реализовать быстрее, но тогда это может отразиться на качестве.

Требования ПОД/ФТ распространяются на все финансовые организации, а не только на банки. Поэтому было бы целесообразно распространить действие KYC-платформы и на других участников рынка.

— Еще одно мероприятие в рамках дорожной карты – выявление групп связанных заемщиков. Не могли бы вы рассказать подробнее, что сейчас делается в этом направлении?

— Этот проект уже находится на этапе внутреннего пользования. Служба анализа рисков Банка России с использованием разработанных нами алгоритмов и обучающей выборки делает заключение о связанности лиц (физических и юридических) на основе набора критериев юридического, экономического и фактического характера. При этом система имеет возможность делать выводы о связанности любых юридических и физических лиц, которые не обязательно являются заемщиками. В следующем году мы переводим эту работу в более продвинутый режим с использованием обновленного программного обеспечения и большего количества баз данных.

— Будете ли вы делиться этими данными с банками?

— С банками мы уже делимся этой информацией, но лишь в тот момент, когда обсуждаем с конкретным банком отдельных заемщиков и их связанность с другими заемщиками либо с самим банком или его акционерами. В заключении Службы анализа рисков эту информацию мы указываем. Пока не предполагается, что эти данные будут в открытом доступе, или что любой банк сможет проконсультироваться по поводу любого лица.

— В опубликованном недавно консультативном докладе говорилось о развитии конкуренции. Какие шаги, на ваш взгляд, нужны в банковском секторе?

— Во-первых, это пропорциональность регулирования: принципиально важно, что регулирование не может быть для всех одинаково. Эпоха one size fits all закончена, регулирование для крупных игроков должно быть более жестким, для небольших – требований должно быть меньше.

Второй большой блок касается платформенных технологических решений, которые создаются ЦБ или при участии ЦБ для общего пользования с возможностью равного доступа для всех, это выравнивает конкурентное поле..jpg)

Безопасность Интернета вещей: как можно взломать умный дом?

10.10.19

По данным аналитической компании IDC, рынок устройств для «умного» дома будет ежегодно расти на 16,9%. К 2023 году их количество достигнет 1,6 млрд. Прогноз вполне может соответствовать реальности, ведь интерес пользователей к домашним умным гаджетам и Интернету вещей не ослабевает. Новые умные устройства постепенно заменяют обычную бытовую технику либо позволяют значительно расширить её возможности. При этом, далеко не все владельцы смарт-устройств знают достаточно о том, как работает интернет вещей, и о проблемах, которые могут возникнуть при его использовании. А где есть проблемы безопасности, там обычно появляются и киберугрозы. О них и расскажем далее.

К счастью, в реальной жизни киберпреступники работают не так быстро, как в фильмах: за пару часов системы обычно не взламываются. На одни только исследования и оценку безопасности, например, маршрутизаторов у хакеров могут уйти недели. Но итогом этих недель станет тот самый день, когда они определят наиболее выгодные векторы атаки и смогут взломать недостаточно защищённые устройства умного дома. Далее, мы рассмотрим возможные риски и покажем конкретные примеры того, как умные гаджеты из полезных превращаются во вредные и даже опасные.

Но итогом этих недель станет тот самый день, когда они определят наиболее выгодные векторы атаки и смогут взломать недостаточно защищённые устройства умного дома. Далее, мы рассмотрим возможные риски и покажем конкретные примеры того, как умные гаджеты из полезных превращаются во вредные и даже опасные.

Умные устройства и риски

На рисунке ниже вы видите примеры бытовой техники и гаджетов, которые часто можно встретить в современных домах, и которые хакеры могут выбрать для осуществления своих атак.

Например, умный холодильник может самостоятельно заказывать еду через интернет, если запасы каких-либо продуктов подходят к концу. Если его взломать, киберпреступники могут опустошить семейный бюджет, бесконечно заказывая продукты из магазина, или повысить температуру до такой степени, что еда в холодильнике испортится.

Умный унитаз Kohler Numi

Умный туалет подстраивает температуру и давление воды под предпочтения пользователей и умеет экономить воду. Если его взломают, вместо экономии владельцы рискуют получить огромный счёт за постоянно работающий слив.

Если его взломают, вместо экономии владельцы рискуют получить огромный счёт за постоянно работающий слив.

Дрон Барби

Умные игрушки помогают воспитывать и обучать детей и часто оборудованы веб-камерами и микрофонами, чтобы родители могли присматривать за ребёнком даже с работы. Взломанная игрушка может передавать запись голосов и видео злоумышленникам или станет удобной точкой входа в домашнюю сеть.

Домашний шлюз служит для связи между различными умными устройствами и позволяет управлять ими или подключаться к интернету. В случае взлома он может загружать на гаджеты вредоносное ПО, пересылать киберпреступникам учётные данные владельцев и перенаправлять запросы устройств на подконтрольные хакерам ресурсы.

На первый взгляд кажется, что большая часть подобных атак может нанести минимальный вред, но смысл уязвимостей в том, что киберпреступники чаще всего используют их в связке, а не по отдельности. Ведь среди уязвимых для взлома устройств есть как умные пылесосы, которые создают собственные карты помещений, так и умные замки, которые могут пустить хакеров в эти помещения…

Последствия атаки

Рассмотрим пример с пылесосом более подробно. Владельцы считают, что он подключен только к домашней сети, и не особо задумываются о безопасности этого устройства. Но протоколы UPnP позволяют пылесосу подключаться к домашнему роутеру, значит, у хакеров есть вектор атаки. После взлома пылесоса они получают доступ к созданным прибором картам и/или возможность взломать другие умные устройства в доме, например, видеокамеры. Запустив голосовой модуль умной игрушки, они отвлекают владельцев, отключают систему безопасности, взломав умный замок и входят в помещение. При желании злоумышленники могут использовать эти же замки, чтобы запереть хозяев в одной из комнат или отключить все лампочки в квартире.

Владельцы считают, что он подключен только к домашней сети, и не особо задумываются о безопасности этого устройства. Но протоколы UPnP позволяют пылесосу подключаться к домашнему роутеру, значит, у хакеров есть вектор атаки. После взлома пылесоса они получают доступ к созданным прибором картам и/или возможность взломать другие умные устройства в доме, например, видеокамеры. Запустив голосовой модуль умной игрушки, они отвлекают владельцев, отключают систему безопасности, взломав умный замок и входят в помещение. При желании злоумышленники могут использовать эти же замки, чтобы запереть хозяев в одной из комнат или отключить все лампочки в квартире.

Вот готовый сценарий взлома и проникновения, но ведь вместо физического проникновения в квартиру злоумышленники могут просто следить за владельцами и собирать информацию. Постепенно они будут взламывать их устройства и учётные записи, получая всё больше данных. Их в свою очередь можно будет использовать для кражи средств со счетов или шантажа.

В основном сценарии атак (и их цели) можно разделить на несколько категорий:

- получение денег;

- создание хабов для майнинга криптовалюты;

- проведение DoS- и DDoS-атак с помощью взломанного оборудования;

- создание ботнета;

- кража финансовой и личной информации;

- уничтожение «умных» устройств;

- разрушение собственности и запугивание;

- отправка ложных сообщений и недостоверной информации;

- запуск ложных срабатываний сигнализации.

Векторы атаки на IoT-устройство

Что позволяет хакерам взламывать умные устройства? В первую очередь — недостаточный уровень безопасности «из коробки». То есть отсутствие механизмов защиты у самих устройств, о которых стоило бы подумать разработчикам. Второй причиной можно назвать действия пользователей, которые заботятся о собственном комфорте, а не о безопасности. Например, оставляя пароли по умолчанию или отключая часть механизмов аутентификации.

При этом, практически любое устройство на рынке можно разобрать и получить доступ к отладочному порту, после чего хакеры могут начать поиск «вшитых» паролей и ключей шифрования, бэкдоров и уязвимостей прошивки. Также поиск уязвимостей возможен непосредственно на уровне ОС и приложений, веб-интерфейса, политик и протоколов передачи данных.

Проблемы безопасности устройств IoT, риски и возможные векторы атак» srcset=»https://hi-tech.ua/wp-content/uploads/2019/10/IoT-Device-Security-Locking-Out-Risks-and-Threats-to-Smart-Homes-na-perevod-615×527.jpg 615w, https://hi-tech.ua/wp-content/uploads/2019/10/IoT-Device-Security-Locking-Out-Risks-and-Threats-to-Smart-Homes-na-perevod-175×150.jpg 175w, https://hi-tech.ua/wp-content/uploads/2019/10/IoT-Device-Security-Locking-Out-Risks-and-Threats-to-Smart-Homes-na-perevod-768×658.jpg 768w, https://hi-tech.ua/wp-content/uploads/2019/10/IoT-Device-Security-Locking-Out-Risks-and-Threats-to-Smart-Homes-na-perevod-1194×1024.

jpg 1194w, https://hi-tech.ua/wp-content/uploads/2019/10/IoT-Device-Security-Locking-Out-Risks-and-Threats-to-Smart-Homes-na-perevod-300×257.jpg 300w, https://hi-tech.ua/wp-content/uploads/2019/10/IoT-Device-Security-Locking-Out-Risks-and-Threats-to-Smart-Homes-na-perevod.jpg 1500w» /> Рисунок 2. Проблемы безопасности устройств IoT, риски и возможные векторы атак

jpg 1194w, https://hi-tech.ua/wp-content/uploads/2019/10/IoT-Device-Security-Locking-Out-Risks-and-Threats-to-Smart-Homes-na-perevod-300×257.jpg 300w, https://hi-tech.ua/wp-content/uploads/2019/10/IoT-Device-Security-Locking-Out-Risks-and-Threats-to-Smart-Homes-na-perevod.jpg 1500w» /> Рисунок 2. Проблемы безопасности устройств IoT, риски и возможные векторы атак

Способы защиты умных устройств

Первым и основным инструментом, который поможет защитить умный дом от вторжения, должны стать знания. Вот пять вопросов, ответы на которые пользователь должен получить в первую очередь:

- Какие умные устройства есть в доме?

- Есть ли у них уязвимости?

- Можно ли эти уязвимости устранить патчами и новыми версиями прошивки?

- Правильно ли настроены устройства и их система безопасности?

- Как много времени (и средств) уйдёт на замену устройств, безопасность которых обеспечить не удаётся?

Чтобы ответить на них, пользователю необходимо провести инвентаризацию всех умных устройств. Внимательно изучить руководства пользователя и ознакомиться с настройками. Сменить все пароли по умолчанию, просмотреть базы уязвимостей, доступные в сети и обновить прошивки до последней версии и (в случае, если таких прошивок нет). Определить, можно ли такие устройства защитить от атак при помощи правильно настроенного домашнего шлюза. Особо важные или уязвимые устройства стоит полностью изолировать от сети, чтобы они не послужили удобными векторами атаки для хакеров, дав доступ к другим элементам «умного» дома. Также рекомендуется использовать комплексное ПО для защиты, например, Trend Micro HouseCall for Home Networks, которое умеет самостоятельно сканировать домашнюю сеть на наличие уязвимостей и предлагать способы их устранения, чтобы освободить пользователя от большей части «ручного» труда.

Внимательно изучить руководства пользователя и ознакомиться с настройками. Сменить все пароли по умолчанию, просмотреть базы уязвимостей, доступные в сети и обновить прошивки до последней версии и (в случае, если таких прошивок нет). Определить, можно ли такие устройства защитить от атак при помощи правильно настроенного домашнего шлюза. Особо важные или уязвимые устройства стоит полностью изолировать от сети, чтобы они не послужили удобными векторами атаки для хакеров, дав доступ к другим элементам «умного» дома. Также рекомендуется использовать комплексное ПО для защиты, например, Trend Micro HouseCall for Home Networks, которое умеет самостоятельно сканировать домашнюю сеть на наличие уязвимостей и предлагать способы их устранения, чтобы освободить пользователя от большей части «ручного» труда.

В итоге

Люди, живущие в умных домах, должны знать о них как можно больше. Особенно это касается понимания того, как работают различные гаджеты. Знание их уязвимостей и «нормального поведения» в сочетании с правильными настройками безопасности поможет защитить дом от атак хакеров. С каждым годом на рынке появляется всё больше умных устройств, а значит, и векторов атаки. В таких условиях комплексный подход к обеспечению безопасности дома и следование простым правилам, описанным в этой статье, поможет пользователям без лишнего риска наслаждаться всеми преимуществами новых технологий и интернета вещей.

С каждым годом на рынке появляется всё больше умных устройств, а значит, и векторов атаки. В таких условиях комплексный подход к обеспечению безопасности дома и следование простым правилам, описанным в этой статье, поможет пользователям без лишнего риска наслаждаться всеми преимуществами новых технологий и интернета вещей.

По материалам компании Trend Micro

Читайте также

Взлом чужого iCloud. Можно ли это сделать, какие программы существуют

Безопасность техники «Apple» уже стоит под вопросом. Умельцы знают, как взломать Айклауд на Айфоне. Поэтому не помешает обезопасить устройство от взломов хакеров и недоброжелателей.

Взлом iCloud на iPhone

Экспертами было выяснено, что такие смартфоны очень часто взламывают. Свидетельством этому приходятся фотографии звезд, которые попали в общий доступ. Однако это трудоемкий процесс, и какая-то программа для взлома iCloud здесь не поможет. Ее функционал и возможности слишком маленькие.

Есть 2 варианта, как взломать iCloud:

- Первый — очень сложный. Для этого человеку нужен специальный образ телефона. Он сохраняется на облаке и позволяет восстановить систему в случае необходимости. Однако для корректного пользования нужно применять специальное программное обеспечение. Первое приложение скачивает образ телефона на ПК. Но этим файлом воспользоваться будет нельзя, так как он зашифрован. Для расшифровки используется специальная программа, которую производителю запрещено распространять среди простых пользователей. Однако «Apple» может предоставить ее правоохранительным органам для разоблачения преступников и террористов.

- Для второго варианта взлома не нужно специальных приложений. Будет достаточно знать чужой «Эпл Айди» и пароль от учетной записи. Также для этого нужен будет «чистый» телефон без идентификаторов пользователя. Чтобы восстановить систему, нужно зайти в «iCloud». Человеку достаточно ввести логин и пароль, и он получит все чужие данные: видеозаписи, истории звонков, фотографии и так далее.

У некоторых пользователей может стоять подтверждение входа по СМС или электронной почте. В таком случае не получится взломать «Айклауд» другого пользователя. Некоторые хакеры обходят такие нюансы разными способами, но простым людям о них не известно. Также разработчики операционной системы постоянно выпускают обновления, которые устраняют ошибки и «дыры» в ОС, чтобы никто не мог пользоваться персональными данными другого человека.

Реально ли взломать чужой iCloud

Операционная система iOS очень уязвима. Многие интересуются, можно ли проникнуть в систему другого человека.

В месяц количество взломов колеблется в районе 500, а на конкуренте Android – 800.

Это говорит о том, что разницы открытой и закрытой «Оси» практически нет. Самым явным взломом системы является «Джелбрейк». Такая махинация с iOS позволяет открыть доступ ко всем файлам телефона. Также человек может пользоваться своим гаджетом полноценно, обходя все механизмы защиты системы.

Первый раз ОС взломали после 11 дней релиза. Работы по усовершенствованию ведутся стабильно. На iOS 2.0 взлом произошел спустя 35 дней после запуска. Больше всего система держалась 150 дней. В целях защиты компания «Apple» предоставила хакерам вознаграждение, если они обойдут новую операционную систему 11-го поколения. Профессионалам хватило всего 2 дней, чтобы взломать ее. За это они получили 200 000 долларов.

Как обезопасить себя от взлома

Чтобы не взломали аккаунт Айклауд и само устройство, необходимо следовать простым рекомендациям. Создатель анонимного «Телеграма», Павел Дуров, делится секретами защиты.

К ним относятся следующие советы:

- Не нужно устанавливать приложения с сомнительных сайтов.

- Загружать Джелбрейк необходимо только тогда, когда пользователь полностью уверен в том, что он делает. В противном случае злоумышленники могут взломать Айфон.

- Все изменения в ОС вовремя обновлять.

- Устанавливать приложения от проверенных разработчиков.

Компания не выпускает обновления на устаревшие телефоны. Это говорит о том, что они очень уязвимы. Интересующиеся, как взломать Айклауд на Айфоне 4, могут найти много информации на эту тему и внедрить шпионское ПО под видом обычного приложения. Пользоваться такими устройствами нужно с особой осторожностью.

Как хакеры взламывают? — Fresh Security

В 1993 году, сидя пятнистым подростком в спальне друга, я скачал файл — как взломать.

Я впервые прочитал о хакерах. Это меня заинтриговало. Я понял, что есть способы запрограммировать компьютеры, чтобы делать компьютерные игры, в которые я любил играть, и печатать для офисов… Но хакерство. Взлом компьютера. Это было ново. О чем все это было?

Файл был коротким и не содержал технических подробностей — я бы не понял.В нем объяснялось, что для взлома компании нужно сделать 3 шага.

- Узнайте как можно больше информации.

О компании, о компьютерной системе… любые подробности полезны.

- Найдите слабое место. Посмотрите, как работает компьютер и компания. Что сломано? Что не совсем работает по плану? Где компания уязвима?

- Воспользуйтесь уязвимостью и войдите.

У меня появилась новая суперсила, новый взгляд на вещи. В начале 90-х в домах не было выхода в Интернет, и эта информация не была широко известна.В то время у меня была мораль 13-летнего мальчика, так что я мог сделать с этими новообретенными знаниями?

Сидел в компьютерном классе в школе было ясно. Как я могу получить доступ к чужим аккаунтам? У них были пароли … но как я мог получить их пароли? Могу я их угадать?

К счастью, учитель вмешался, прежде чем я начал киберпреступную жизнь. Было здорово узнать, как работает компьютерная безопасность, но вот основные правила. Мы заключили сделку. Я не мог взломать учетные записи других учеников.Я мог бы написать программу, которая угадывала пароли, но не узнавала, какие были «правильные» ответы.

Я потратил месяцы, медленно работая над хорошо просматриваемой книгой о том, как писать программы на BASIC. Многие перерывы на обед были потрачены на то, чтобы разобраться, как написать простую программу для угадывания паролей. Затем настал день … используя список слов и имен, который я собрал вместе, мой учитель провел последний тест.

Моя наивная маленькая программа правильно угадывала 3 из каждых 10 паролей в школьной сети. Взломать компьютер было не так уж сложно.

27 лет спустя… ничего не изменилось

Что самое удивительное, 27 лет спустя ничего не изменилось. Поиск того, как взломать, даст вам ту же основную информацию. Слова немного изменились по мере того, как кибербезопасность стала милитаризованной, но схема осталась прежней.

Выполнив 3 шага, хакеры могут взломать.

Чем может помочь Fresh Security?

Fresh Security дает хакерское представление о вашей организации.

Если можете ответить — Что вы можете узнать о моей компании?

- Конкурентам сложнее собрать конкурентную информацию против вас.

- Ваш бренд более популярен, потому что не видно острых углов.

- Ваша безопасность повышается, зная, какую информацию может собрать хакер.

Если вы знаете — Какие слабые места нужно исправить?

- Украденные пароли можно изменить до того, как хакер попытается использовать их для взлома.

- Компьютеры можно настроить так, чтобы пароли нельзя было повторно использовать, и при использовании новых служб проблема больше не возникает.

Если можете сказать — Кто такие наиболее заметные люди?

- Их можно предупредить, что они, скорее всего, станут целью хакеров.Это означает, что они могут оставаться начеку и проходить более целенаправленное обучение кибербезопасности без увеличения бюджета.

Fresh Security поможет вам ответить на все три вопроса.

Как начать работать с Fresh Security?

Отправьте письмо со своего корпоративного аккаунта на адрес risk@freshsec. com .

com .

Мы автоматически зачислим вас и начнем поиск ваших известных людей.

Мы используем ваш адрес электронной почты, чтобы автоматически находить самых заметных людей в вашей команде.Найдите в даркнете украденные пароли и конфиденциальную информацию и немедленно сообщите вам. Есть панель управления, на которой вы можете видеть подробности, и еженедельные и ежемесячные отчеты, чтобы видеть изменения.

Вы видите все, что мы знаем, бесплатно (кредитная карта не требуется). И платите только за постоянный мониторинг после того, как вы увидели, на что мы способны.

Вы можете взломать кого-нибудь для меня?

Мы часто получаем электронные письма или электронные письма о том, что кого-то преследуют или кому-то нужна помощь, чтобы взломать кого-то еще.Вопросы наподобие следующего:

Можете ли вы взломать кого-нибудь для меня?

Здесь мы поможем и предоставим ресурсы, которые могут помочь ответить на ваши вопросы. Начнем с того, что взлом без разрешения является незаконным, и мы этим не занимаемся.

Начнем с того, что взлом без разрешения является незаконным, и мы этим не занимаемся.

Прежде всего, очень важно, чтобы вы позвонили в службу 911, если вы находитесь в опасности или чувствуете себя небезопасно. Другой альтернативой звонку в службу экстренной помощи является звонок, не являющийся экстренным. Вы можете найти номер местного отделения полиции на их веб-сайте и позвонить в службу экстренной помощи.

Как мне решить проблемы с моей второй половинкой?

Если вы боретесь со значимым другом и нуждаетесь в информации, вы можете многое сделать. Один из вариантов — обратиться к частному сыщику, если вам нужно получить определенную информацию о том, чем занимается ваша вторая половинка. Они профессионалы и могут помочь, если вы думаете, что второй человек обманывает или делает что-то за вашей спиной.

Если ваша вторая половинка пытается отказаться от совместного банковского счета, счетов или других ценностей, мы рекомендуем вам нанять юриста.Они смогут вернуть ваши ценности на законных основаниях.

Если у вас возникли проблемы с бывшим партнером, использующим данные вашего телефона или учетные записи в социальных сетях, мы рекомендуем следующие:

- Чтобы получить данные по телефону, позвоните в свою телефонную компанию и измените номер телефона или попросите их снять вашего бывшего с телефонного счета

- Для учетных записей социальных сетей: войдите в настройки и выйдите из системы на всех устройствах или измените свой пароль.

Я думаю, что мой партнер мне изменяет.Как я могу взломать его социальные сети?

Мы не поможем вам взломать аккаунты вашего партнера в социальных сетях. Пожалуйста, откровенно поговорите со своим партнером.

У меня есть умерший член семьи, как мне получить доступ к его аккаунтам в социальных сетях?

Что вы можете сделать, если у вас возникнут проблемы с социальными сетями (например, вы не можете войти в свою учетную запись, вас взламывают или вы пытаетесь войти в учетную запись умершего члена семьи), тогда вы всегда можете связаться с платформой социальных сетей. У них есть процедуры, которые помогут вам получить доступ или удалить учетную запись. Они всегда готовы помочь вам и обычно быстро об этом позаботятся. Facebook предлагает возможность удалять или увековечивать учетные записи умерших членов семьи. В Твиттере также действуют аналогичные процедуры.

У них есть процедуры, которые помогут вам получить доступ или удалить учетную запись. Они всегда готовы помочь вам и обычно быстро об этом позаботятся. Facebook предлагает возможность удалять или увековечивать учетные записи умерших членов семьи. В Твиттере также действуют аналогичные процедуры.

Как мне узнать, что кто-то меня преследует?

Что такое киберпреследование и как мне узнать, происходит ли это со мной? Киберпреследование — это использование технологий для преследования, угроз или определения местонахождения человека.Кто-то, кто занимается киберпреследованием, будет появляться в тех же местах, что и вы, отправлять вам сообщения и угрозы в Интернете, пытаться дружить с вами в нескольких социальных сетях и пытаться отделить вас от друзей и семьи.

Мы рекомендуем вам выполнить следующие 2 шага:

- Сохраните все свои сообщения, это доказательства и могут быть использованы против любого, кто преследует вас.

- Позвоните профессионалам, вот несколько человек, с которыми вы можете связаться:

- Организации, которые могут помочь жертвам киберпреследования, такие как BADASS Army, и другие, такие как:

- Частные детективы могут специально помочь людям, подвергшимся киберпреследованию.

Вот несколько ресурсов для частных детективов, таких как:

Вот несколько ресурсов для частных детективов, таких как: - Юрист, который специализируется на оказании помощи людям с запретительными судебными приказами в серьезных случаях киберпреследования, таких как:

- Терапевт может помочь, если вы восстанавливаетесь после преследования. Всегда ищите у местного терапевта подходящего вам терапевта. Такие терапевты, как:

Можете ли вы взломать мои оценки, чтобы сделать их выше?

Если у вас проблемы с оценками, мы не можем помочь с этим.Что вы можете сделать, так это найти местные репетиторские услуги в вашем районе, попросить друга, одноклассника или члена семьи помочь вам в учебе. Вот несколько ссылок для обучения:

Правительственный взлом | Privacy International

Как форма государственного наблюдения, взлом представляет собой уникальную и серьезную угрозу нашей конфиденциальности и безопасности. Он может быть гораздо более навязчивым, чем любой другой метод наблюдения, позволяя правительству удаленно и тайно получать доступ к нашим личным устройствам и всей личной информации, которую они хранят. Это также позволяет правительству проводить новые формы наблюдения в реальном времени, скрытно включая микрофон устройства, камеру или технологию локатора на основе GPS, или делая непрерывные снимки экрана или наблюдая за входом и выходом с устройства. Взлом позволяет правительствам манипулировать данными на наших устройствах путем удаления, повреждения или размещения данных; восстановление данных, которые были удалены; или добавление или редактирование кода для изменения или добавления возможностей, при этом стирая любые следы вторжения.Государственные цели взлома не ограничиваются устройствами, но могут распространяться также на сети связи и их базовую инфраструктуру.

Это также позволяет правительству проводить новые формы наблюдения в реальном времени, скрытно включая микрофон устройства, камеру или технологию локатора на основе GPS, или делая непрерывные снимки экрана или наблюдая за входом и выходом с устройства. Взлом позволяет правительствам манипулировать данными на наших устройствах путем удаления, повреждения или размещения данных; восстановление данных, которые были удалены; или добавление или редактирование кода для изменения или добавления возможностей, при этом стирая любые следы вторжения.Государственные цели взлома не ограничиваются устройствами, но могут распространяться также на сети связи и их базовую инфраструктуру.