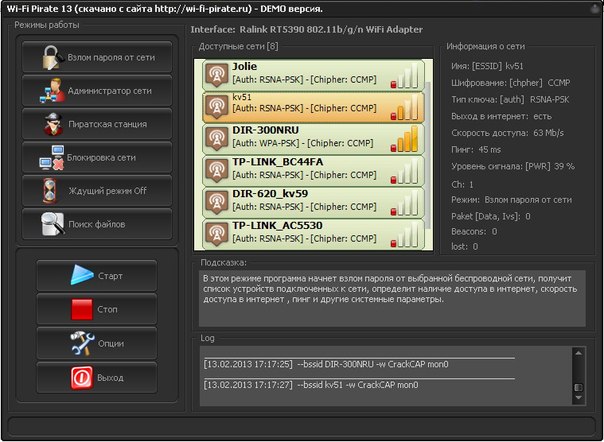

16 лучших программ для взлома Wi-Fi

Технология Wi-Fi разрабатывалась, как безопасная сеть, с доступом по паролю. Но со временем находились уязвимости в самом протоколе и в его реализациях, из-за чего сеть становились небезопасной.

В наше время беспроводные сети используются буквально повсюду. Это быстро, удобно, надёжно, не требует размещать множество кабелей по дому и даёт свободу передвижения при использовании устройства.

Поэтому естественно, выпускались новые версии протокола, закрывающие старые проблемы. Так, сначала появился алгоритм шифрования WEP, затем WPA и WPA2. Последний является самым надёжным на данный момент.

За время существования этого типа беспроводной связи было создано множество инструментов для тестирования безопасности Wi-Fi и взлома. Если вы хотите быть уверенными, что ваша сеть в безопасности, вам лучше знать, чем могут пользоваться злоумышленники для атаки на неё.

Мы уже писали ранее про такие инструменты.

В этой статье мы решили собрать самые популярные программы для взлома Wi Fi.

- Aircrack

- AirSnort

- Kismet

- Fern Wi-Fi Wireless Cracker

- CoWPAtty

- Airjack

- WepAttack

- Wifiphisher

- Reaver

- Wifite

- WepDecrypt

- Pyrit

- Infernal Twin

- Pixiewps

- Crunch

- Airgeddon

Ну что, начнем.

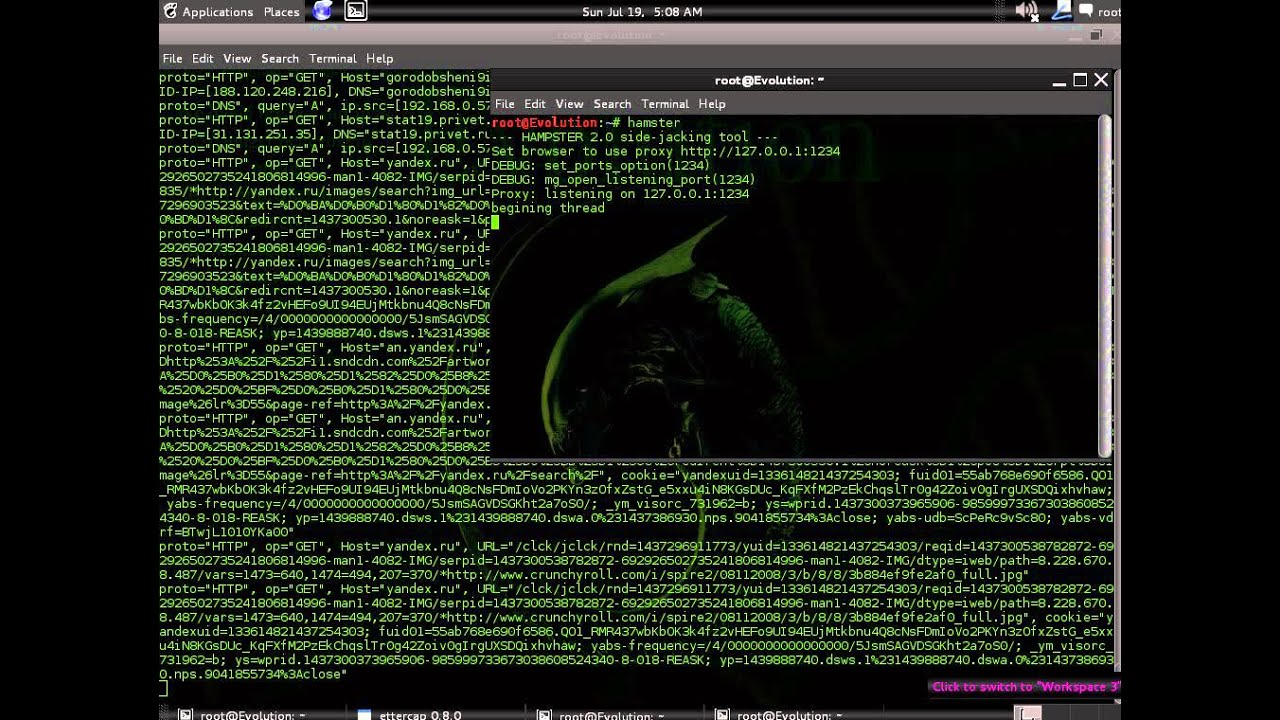

Aircrack одна из самых лучших программ для взлома WiFi, и самый популярный инструмент для тестирования безопасности беспроводных сетей. По сути, это набор инструментов, которые могут практически всё, но работают только из командной строки. Каждый инструмент из набора выполняет чётко одну свою функцию. Вот основные из них: поиск доступных сетей и просмотр подробной информации о них (airodump), захват сетевых пакетов и их фильтрация (airodump), настройка сетевого интерфейса для работы в режиме монитора (airmon), отправка пакетов в сеть (aireplay), перебор паролей с помощью алгоритмов или словаря (aircrack), расшифровка трафика (airdecap).

Принцип действия довольно прост: сначала злоумышленник должен переключить карту в режим монитора, затем найти вашу сеть и начать собирать из неё пакеты или другие данные. Как только он получит то, что ему нужно, перейдёт к перебору пароля. В случае c WEP будет достаточно только большого количества пакетов и пароль будет найден с вероятностью 100%. Для WPA нужно перехватить рукопожатие, которое передаётся в момент, когда вы подключаетесь к Сети. А дальше его можно перебирать по словарю. Чем проще пароль, тем быстрее он будет вычислен.

Как только он получит то, что ему нужно, перейдёт к перебору пароля. В случае c WEP будет достаточно только большого количества пакетов и пароль будет найден с вероятностью 100%. Для WPA нужно перехватить рукопожатие, которое передаётся в момент, когда вы подключаетесь к Сети. А дальше его можно перебирать по словарю. Чем проще пароль, тем быстрее он будет вычислен.

AirSnort — это ещё одна популярная утилита для получения пароля от Wi-Fi-сети. Только работает она лишь с WEP-сетями. Пароль перебирается с помощью специальных алгоритмов. Программа мониторит все передаваемые в сети данные и, когда перехватит достаточное количество пакетов, расшифровывает из них пароль. Очень проста в использовании.

Kismet — программа другого типа. Это анализатор беспроводных сетей Wi-Fi 802.11a/b/g/n и система обнаружения вторжений. Очень часто этот инструмент используется для решения проблем с сетями Wi-Fi. Kismet отлично работает со всеми Wi-Fi-картами, которые поддерживают режим монитора.

Ещё один неплохой инструмент, который поможет улучшить безопасность беспроводных сетей. Он позволяет просматривать передаваемые пакеты в реальном времени, а также обнаруживать устройства, подключённые к сети. Программа была разработана для выявления недостатков в протоколах сетей и их устранения.

Программа может восстанавливать ключи WEP/WPA так же, как это делает Aircrack, а также ключи WPS методом перебора. Может использоваться для тестирования сетей Ethernet. Для взлома ключей WPA/WPA2 используется перебор по словарю, а для WEP доступны такие алгоритмы: Chop-Chop, Caffe-Latte, Hirte, ARP Request Replay. Инструмент активно разрабатывается и постоянно получает новые функции.

CoWPAtty — программа для взлома Wi Fi на ПК методом перебора паролей WPA/WPA2 с использованием радужных таблиц. Это вариант атаки по словарю, который работает немного быстрее обычного перебора. Утилита не умеет перехватывать рукопожатия. Ей нужно передать уже перехваченные пакеты. Работает всё в интерфейсе командной строки. Если пароль есть в списке, то программа его найдет. Но скорость работы программы очень сильно зависит от сложности паролей и их количества.

Это вариант атаки по словарю, который работает немного быстрее обычного перебора. Утилита не умеет перехватывать рукопожатия. Ей нужно передать уже перехваченные пакеты. Работает всё в интерфейсе командной строки. Если пароль есть в списке, то программа его найдет. Но скорость работы программы очень сильно зависит от сложности паролей и их количества.

Для обозначения имени SSID используется SHA1, а это означает, что для разных точек доступа придётся создавать новую радужную таблицу. В свежих версиях разработчики попытались увеличить скорость с помощью использования файла хэшей, который содержит 172000 записей и более 1000 самых популярных SSID.

Airjack выполняет функции, схожие с aireplay. Это утилита для отправки пакетов в беспроводную сеть. Она может использоваться для выполнения атак отказа в обслуживании и MITM атак. Это может быть полезно при создании фейковой точки доступа, когда вам нужно заглушить основную.

Ещё один простой инструмент для взлома паролей для сетей WEP. Как и предыдущие подобные инструменты в списке, он позволяет восстанавливать пароль из некоторого количества перехваченных пакетов. Но для работы программы нужна карта с поддержкой режима монитора.

Как и предыдущие подобные инструменты в списке, он позволяет восстанавливать пароль из некоторого количества перехваченных пакетов. Но для работы программы нужна карта с поддержкой режима монитора.

Работа этого инструмента очень сильно отличается от того, что мы видели ранее. Если все описанные выше инструменты нацелены на технические уязвимости протокола, то здесь используется социальный инжиниринг. Утилита получает пароль от WPA/WPA2-сети методом фишинга. Она отключает пользователя от его сети и подключает к своей. А затем выдает в браузере сообщение, что пользователь должен ввести пароль от Wi-Fi для установки обновлений. Затем пароль передается взломщику, а пользователь продолжает пользоваться интернетом, не подозревая, что произошло.

Reaver — это программа для взлома пароля WiFi, которая позволяет получать шифр от сетей WPS путём прямого перебора. Работа утилиты основана на том, что PIN WPS можно пробовать неограниченное количество раз. Большинство роутеров уже получили защиту от этой уязвимости, но не все

Wifite — инструмент, похожий на Reaver, тоже написанный на Python и тоже предназначенный для взлома сетей WPS. Действует аналогичным методом перебора, но более новый и имеет несколько дополнительных функций.

Действует аналогичным методом перебора, но более новый и имеет несколько дополнительных функций.

WepDecrypt — инструмент для взлома WEP-сетей. Поддерживаются несколько методов взлома ключей, начиная от атаки по словарю и заканчивая алгоритмами анализа. Для работы программы нужны некоторые системные библиотеки.

Pyrit — отличный инструмент для выполнения атак перебора по словарю на протоколы WPA/WPA2. Утилита поддерживает параллельные вычисления с помощью видеокарты, используя Cuda или OpenCL, а значит, может быть очень эффективной. Но это всё ещё атака по словарю, а значит, чем сложнее пароль, тем он безопаснее.

Evil twin (злой двойник) — это инструмент для создания фейковой точки доступаWi-Fi. Пользователь подключается к поддельной сети и передает ей свои данные. Она может использоваться для кражи паролей, перехвата трафика, фишинга и многого другого.

Pixiewps — это инструмент, используемый для подбора PIN-кода WPS в автономном режиме с использованием низкой или несуществующей энтропии некоторых программных реализаций, так называемой «атаки Pixie Dust».

В отличие от традиционной онлайн-атаки грубой силой, реализованной в таких инструментах, как Reaver или Bully, которые стремятся восстановить PIN за несколько часов, этот метод может получить PIN-код всего за секунды или минуты, в зависимости от цели, если уязвимый.

CrunchПростая утилита, которую можно использовать для генерации списков слов и словарей на основе определённых последовательностей. Она может генерировать все возможные комбинации и перестановки.

AirgeddonAirgeddon это набор готовых скриптов, которые в полуавтоматическом цикле проведут вас по всем стадиям: от перевода беспроводной карты в режим монитора, через выбор цели и захват рукопожатия к взлому пароля Wi-Fi. Он автоматизирует использование различных инструментов, поэтому вводить консольные команды не придётся. Для его использования не требуется понимания принципов работы Wi-Fi или того, как именно выполняются атаки. Таким образом, с использованием этого инструмента справятся даже самые неопытные пользователи.

Выводы

В этой статье мы рассмотрели лучшие программы для взлома Wi Fi, которые вы можете применять для тестирования безопасности своих сетей. Например, теперь вы знаете, что ни в коем случае нельзя использовать шифрование WEP, потому что его можно взломать за несколько минут.

Многие из этих инструментов используются сетевыми администраторами и программистами для решения проблем с беспроводными сетями. Они действительно могут помочь при проблемах с подключением системы к сети. Но большое количество людей интересуются, не как защитить свою сеть, а как получить пароли от чужих и бесплатный доступ к интернету.

Но не забывайте — такое несанкционированное вторжение может быть незаконным в вашей стране. Будьте аккуратны при использовании этих инструментов и применяйте их только в законных целях.

Мы постарались собрать все лучшие программы для взлома пароля Wi-Fi, но возможно мы что-то и упустили.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Автор публикации

не в сети 5 часов

ViGo

Комментарии: 6Публикации: 1049Регистрация: 29-04-202021 Лучшие инструменты Kali Linux для взлома и тестирования на проникновение

Вот наш список лучших инструментов Kali Linux, которые позволят вам оценить безопасность веб-серверов и помочь в проведении взлома и ручного тестирования.

Если вы читаете Kali Linux обзорВы знаете, почему это считается одним из лучшие дистрибутивы Linux для взлома и ручного тестирования и это правильно. Он поставляется с множеством инструментов, облегчающих вам тестирование, взлом и все, что связано с цифровой криминалистикой.

Это один из наиболее рекомендуемых дистрибутивов Linux для этических хакеров. Даже если вы не хакер, а веб-мастер — вы все равно можете использовать некоторые инструменты, чтобы легко запустить сканирование вашего веб-сервера или веб-страницы.

В любом случае, независимо от вашей цели, мы рассмотрим некоторые из лучших инструментов Kali Linux, которые вы должны использовать.

Обратите внимание, что не все инструменты, упомянутые здесь, имеют открытый исходный код.

Лучшие инструменты Kali Linux для взлома и тестирования на проникновение

Kali LinuxСуществует несколько типов инструментов, которые предустановлены. Если вы не нашли установленный инструмент, просто скачайте его и настройте. Это просто.

1. Nmap

Kali Linux NmapNmap или «Network Mapper» — один из самых популярных инструментов Kali Linux для сбора информации. Другими словами, чтобы получить представление о хосте, его IP-адресе, обнаружении ОС и аналогичных деталях сетевой безопасности (таких как количество открытых портов и их значения).

Он также предлагает функции для уклонения от брандмауэра и подмены.

2. Lynis

Lynis Kali Linux ToolLynis это мощный инструмент для аудита безопасности, тестирования соответствия и защиты системы. Конечно, вы также можете использовать это для обнаружения уязвимостей и тестирования на проникновение.

Конечно, вы также можете использовать это для обнаружения уязвимостей и тестирования на проникновение.

Он будет сканировать систему в соответствии с обнаруженными компонентами. Например, если он обнаружит Apache — он запустит связанные с Apache тесты для получения информации о точках.

3. WPScan

WordPress является одним из лучшая CMS с открытым исходным кодом и это был бы лучший бесплатный инструмент аудита безопасности WordpPress. Это бесплатно, но не с открытым исходным кодом.

Если вы хотите знать, уязвим ли блог WordPress каким-либо образом, WPScan является вашим другом.

Кроме того, он также дает вам подробную информацию об активных плагинов. Конечно, хорошо защищенный блог может не дать вам много подробностей, но он все еще является лучшим инструментом для сканирования безопасности WordPress для поиска потенциальных уязвимостей.

4. Aircrack-нг

Aircrack-нг представляет собой набор инструментов для оценки безопасности сети WiFi. Он не только ограничен для мониторинга и получения информации, но также включает возможность взлома сети (WEP, WPA 1 и WPA 2).

Если вы забыли пароль своей собственной сети WiFi — вы можете попробовать использовать это для восстановления доступа. Он также включает в себя различные беспроводные атаки, с помощью которых вы можете нацеливать / отслеживать сеть WiFi для повышения ее безопасности.

5. гидра

Если вы ищете интересный инструмент для взлома пар логин / пароль, гидра будет одним из лучших предустановленных инструментов Kali Linux.

Возможно, он больше не поддерживается активно, но сейчас включен GitHubтак что вы можете внести свой вклад в работу над этим.

Рекомендуем прочитать 8 Конфиденциально-ориентированные альтернативные поисковые системы для Google в 2019

6. Wireshark

Wireshark это самый популярный сетевой анализатор, который поставляется с Kali Linux. Его также можно отнести к категории лучших инструментов Kali Linux для анализа сети.

Он активно поддерживается, поэтому я определенно рекомендую попробовать это.

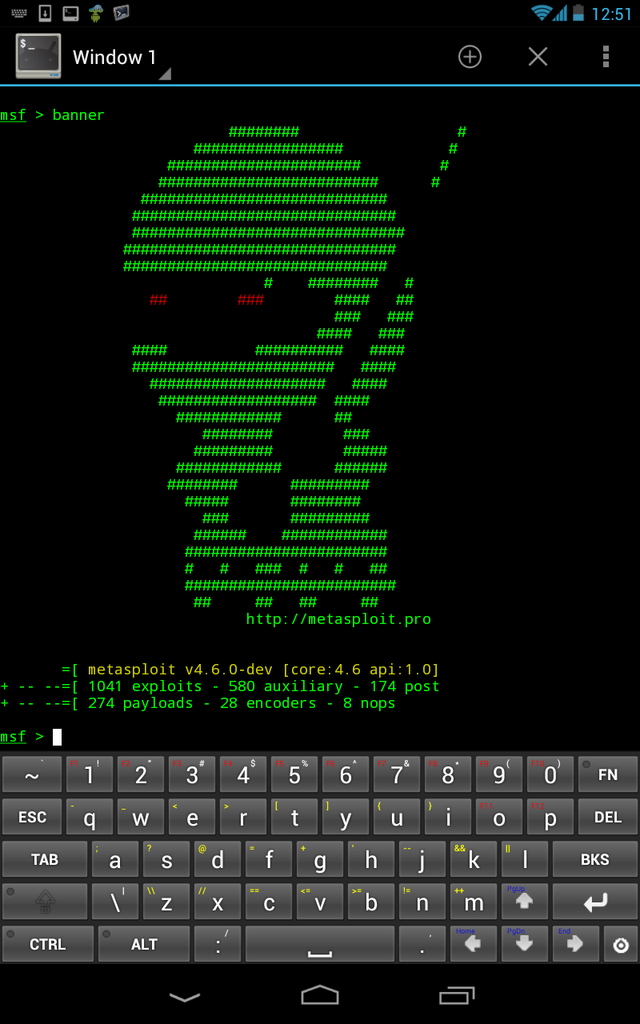

7. Metasploit Framework

Metsploit Framework является наиболее используемой средой тестирования на проникновение. Он предлагает две редакции — одна (с открытым исходным кодом), а вторая — профессиональная версия. С помощью этого инструмента вы можете проверить уязвимости, протестировать известные эксплойты и выполнить полную оценку безопасности.

Он предлагает две редакции — одна (с открытым исходным кодом), а вторая — профессиональная версия. С помощью этого инструмента вы можете проверить уязвимости, протестировать известные эксплойты и выполнить полную оценку безопасности.

Конечно, бесплатная версия не будет иметь всех функций, поэтому, если вы увлекаетесь серьезными вещами, вам следует сравнить версии здесь.

8. Skipfish

Аналогично WPScan, но не только для WordPress. Skipfish это сканер веб-приложений, который даст вам понимание практически для каждого типа веб-приложений. Это быстрый и простой в использовании. Кроме того, его метод рекурсивного сканирования делает его еще лучше.

Для профессиональных оценок безопасности веб-приложений пригодится отчет, созданный Skipfish.

9. Maltego

Maltego Это впечатляющий инструмент для анализа данных для анализа информации в Интернете и подключения точек (если таковые имеются). Согласно информации, он создает ориентированный граф, чтобы помочь проанализировать связь между этими частями данных.

Обратите внимание, что это не инструмент с открытым исходным кодом.

Он поставляется предварительно установленным, однако вам нужно будет зарегистрироваться, чтобы выбрать, какую версию вы хотите использовать. Если вы хотите использовать его в личных целях, вам будет достаточно версии сообщества (вам просто нужно зарегистрировать учетную запись), но если вы хотите использовать ее в коммерческих целях, вам нужна подписка на классическую или XL версию.

10. Nessus

NessusЕсли у вас есть компьютер, подключенный к сети, Nessus может помочь найти уязвимости, которыми может воспользоваться потенциальный злоумышленник. Конечно, если вы являетесь администратором нескольких компьютеров, подключенных к сети, вы можете использовать его и защитить эти компьютеры.

Тем не менее, это больше не бесплатный инструмент, вы можете попробовать его бесплатно в течение дней 7 с его Официальный сайт.

11. Сканер Burp Suite

Сканер Burp Suite это фантастический инструмент анализа веб-безопасности. В отличие от других сканеров безопасности веб-приложений, Burp предлагает графический интерфейс и довольно много продвинутых инструментов.

В отличие от других сканеров безопасности веб-приложений, Burp предлагает графический интерфейс и довольно много продвинутых инструментов.

Тем не менее, редакция сообщества ограничивает возможности только некоторыми необходимыми ручными инструментами. Для профессионалов, вам придется рассмотреть вопрос об обновлении. Как и в предыдущем инструменте, он также не является открытым исходным кодом.

Я использовал бесплатную версию, но если вы хотите получить более подробную информацию о ней, вы должны проверить функции, доступные на их Официальный сайт.

12. говяжий

BeEF (Browser Exploitation Framework) — еще один впечатляющий инструмент. Он был специально разработан для тестеров на проникновение для оценки безопасности веб-браузера.

Это один из лучших инструментов Kali Linux, потому что многие пользователи хотят знать и исправлять проблемы на стороне клиента, когда говорят о веб-безопасности.

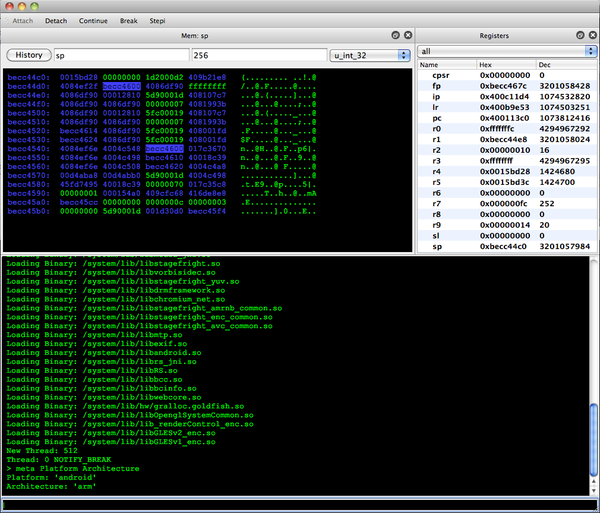

13. Apktool

Apktool действительно один из популярных инструментов, найденных в Kali Linux для реверс-инжиниринга приложений Android. Конечно, вы должны использовать это хорошо — в образовательных целях.

Конечно, вы должны использовать это хорошо — в образовательных целях.

Рекомендуем прочитать 4 Лучшие современные текстовые редакторы с открытым исходным кодом для кодирования в Linux

С помощью этого инструмента вы можете сами поэкспериментировать и сообщить первоначальному разработчику о вашей идее. Как вы думаете, для чего вы будете его использовать?

14. sqlmap

Если вы искали инструмент для тестирования на проникновение с открытым исходным кодом — sqlmap это один из лучших. Он автоматизирует процесс использования недостатков SQL-инъекций и помогает вам захватить серверы баз данных.

15. Джон Потрошитель

Джон ПотрошительJohn The Ripper это популярный инструмент для взлома паролей, доступный в Kali Linux. Это бесплатно и с открытым исходным кодом. Но, если вы не заинтересованы в версия для сообщества, вы можете выбрать pro версия для коммерческого использования.

16. фырканье

Хотите анализ трафика в реальном времени и возможность регистрации пакетов? фырканье получил твою спину. Даже будучи системой предотвращения вторжений с открытым исходным кодом, она может многое предложить.

Даже будучи системой предотвращения вторжений с открытым исходным кодом, она может многое предложить.

Официальный сайт упоминает процедуру установки, если у вас ее еще нет.

17. Вскрытие судебно-медицинской экспертизы

Вскрытие является цифровым инструментом судебной экспертизы для расследования того, что произошло на вашем компьютере. Ну, вы также можете использовать его для восстановления изображений с SD-карты. Он также используется сотрудниками правоохранительных органов. Вы можете прочитать документации изучить, что вы можете сделать с ним.

Вы также должны проверить их Страница GitHub.

18. Король фишер

Король фишерФишинговые атаки очень распространены в наши дни. А также, Инструмент King Phisher помогает тестировать и повышать осведомленность пользователей, симулируя реальные фишинговые атаки. По понятным причинам вам понадобится разрешение на имитацию его на серверном контенте организации.

19. Nikto

NiktoNikto это мощный сканер веб-сервера, который делает его одним из лучших инструментов Kali Linux. Он проверяет потенциально опасные файлы / программы, устаревшие версии сервера и многое другое.

Он проверяет потенциально опасные файлы / программы, устаревшие версии сервера и многое другое.

20. Yersinia

Yersinia является интересной средой для выполнения атак уровня 2 (уровень 2 относится к уровню канала передачи данных Модель OSI) в сети. Конечно, если вы хотите, чтобы сеть была безопасной, вам придется рассмотреть все семь уровней. Однако этот инструмент ориентирован на уровень 2 и различные сетевые протоколы, включая STP, CDP, DTP и т. Д.

21. Инструментарий социальной инженерии (SET)

Если вы увлекаетесь довольно серьезным тестированием на проникновение, это должен быть один из лучших инструментов, которые вы должны проверить. Социальная инженерия имеет большое значение и с УСТАНОВКА инструмент, вы можете помочь защитить от таких атак.

Подводя итог

На самом деле есть много инструментов, которые поставляются в комплекте с Kali Linux. Обращайтесь к Kali Linux ‘ официальная страница со списком инструментов найти их всех.

Вы найдете некоторые из них полностью бесплатными и с открытым исходным кодом, в то время как некоторые из них будут проприетарными (пока бесплатными). Однако для коммерческих целей вы всегда должны выбирать премиум-версии.

Возможно, мы пропустили один из ваших любимых инструментов Kali Linux. Неужели мы? Дайте нам знать об этом в разделе комментариев ниже.

Источник

Лучшая Программа для Взлома Паролей PDF для Mac OS X

Вы пытаетесь взломать пароль PDF на Mac? Конечно, вы, скорее всего, получите множество результатов, если введете «Взломать Пароль PDF» в Google. Однако обычно бывает так, что это пустая трата времени, чтобы искать нужный инструмент обычным методом проб и ошибок. Чтобы сэкономить ваше время, в этой статье мы расскажем о Программе для Взлома Пароля PDF для Mac, которая идеально подойдет тебе.

СКАЧАТЬ БЕСПЛАТНО СКАЧАТЬ БЕСПЛАТНОКак Взломать Пароль PDF на Mac

Программа для Взлома Пароля PDF позволяет узнать пароли доступа к PDF, которые защищают PDF-документы от копирования, редактирования и печати. Он также позволяет вам легко и эффективно убирать открытые пароли, если вы их знаете. Мы покажем вам как в два шага вы можете успешно взломать пароль PDF. Узнайте, как использовать взломщик для Mac, чтобы узнать пароль PDF в macOS.

Он также позволяет вам легко и эффективно убирать открытые пароли, если вы их знаете. Мы покажем вам как в два шага вы можете успешно взломать пароль PDF. Узнайте, как использовать взломщик для Mac, чтобы узнать пароль PDF в macOS.

Шаг 1. Загрузите PDF файлы для взлома пароля PDF

После запуска этого приложения перетащите в него PDF-файлы. Если на панели элементов PDF появляется значок блокировки, это означает, что владелец PDF не хочет, чтобы кто-то открывал его. В этом случае, только зная пароль доступа, вы можете убрать пароль. Если у вас есть подходящий пароль, нажмите кнопку блокировки и введите правильный пароль. Если блокировка вообще не появляется, просто перейдите к шагу 2.

Шаг 2. Взломайте пароль PDF в macOS

Нажмите кнопку «Начать», чтобы взломать пароль PDF. Всего за несколько секунд в PDF-файлах будут удалены все ограничения доступа PDF. Затем вы можете свободно копировать, редактировать или даже печатать PDF-файлы на своем Mac.

СКАЧАТЬ БЕСПЛАТНО СКАЧАТЬ БЕСПЛАТНОВзломать PDF Пароль на Mac с Помощью PDFelement

PDFelement это еще один инструмент, который может помочь вам взломать пароль PDF на Mac, но только если вы его знаете. Независимо от того, является ли это открытым паролем или паролем к доступу, пока вы знаете пароль, PDFelement может помочь вам взломать его и удалить навсегда.

Независимо от того, является ли это открытым паролем или паролем к доступу, пока вы знаете пароль, PDFelement может помочь вам взломать его и удалить навсегда.

Шаг 1. Откройте Защищенный PDF-файл

После открытия программы PDFelement вы можете перетащить защищенный PDF-файл в программу.

Шаг 2. Взломать PDF Пароль на Mac

Если PDF-файл защищен открытым паролем, то он будет запрашивать его сразу, поэтому сначала введите пароль, чтобы открыть его.

Если PDF-файл защищен паролем к доступу, то вы можете открыть его без пароля. Но появится уведомление, что в файле есть пароль доступа, вы можете нажать кнопку «Ввести пароль», чтобы разблокировать файл.

Затем перейдите в меню «Файл», выберите пункт «Защитить»>Опция «Удалить пароль» позволяет удалить пароль навсегда. Затем вы можете сохранить PDF-файл без пароля.

СКАЧАТЬ БЕСПЛАТНОСкачать Бесплатно или Купить PDFelement прямо сейчас!

Скачать Бесплатно или Купить PDFelement прямо сейчас!

Купить PDFelement прямо сейчас!

Купить PDFelement прямо сейчас!

Опасный Wi-Fi.

Как защитить компьютеры и телефоны от взлома

Как защитить компьютеры и телефоны от взломаГруппа специалистов отчиталась о взломе протокола безопасности, который используется для защиты большинства Wi-Fi-соединений. Об этом на посвященном безопасности сайте пишет эксперт Левенского католического университета по кибербезопасности Мэти Ванхоф. По его словам, уязвимости содержатся в самом протоколе WPA2, используемом для защиты сетей Wi-Fi. Потенциально обнаруженные проблемы могут привести к атакам хакеров на беспроводной интернет-трафик. «(Уязвимость) может быть использована для кражи номеров кредитных карт, паролей, сообщений, электронных писем, фотографий и так далее», — подчеркивает Ванхоф.

Критические проблемы в протоколе безопасности WPA2 затрагивают как личные, так и корпоративные сети. Благодаря уязвимости, как выяснили специалисты, любую Wi-Fi сеть несложно взломать и получить доступ ко всему трафику. «Если ваше устройство поддерживает Wi-Fi, то, скорее всего, находится в опасности», — говорится в анонсе исследования. Атакам могут быть подвержены устройства на Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys и других платформах. По информации экспертов, «исключительно разрушительному» варианту уязвимости подвержен 41% устройств на базе Android.

Атакам могут быть подвержены устройства на Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys и других платформах. По информации экспертов, «исключительно разрушительному» варианту уязвимости подвержен 41% устройств на базе Android.

Ванхоф подчеркивает, что уязвимость возможно устранить. В то же время, по его словам, смена пароля на Wi-Fi-соединении не спасет пользователя от хакерской атаки. Исследователи не рекомендуют также использовать другие протоколы безопасности, поскольку они еще менее надежны. Полный отчет об эксплойте под названием KRACK (аббревиатура от Key Reinstallation Attacks) будет обнародован 1 ноября на конференции ACM CCS. В группу, работавшую над созданием эксплойта KRACK и взломом WPA2, вошли Ванхоф и Фрэнк Писсенс из Левенского католического университета, Малихех Ширванян и Нитеш Саксена из Алабамского университета в Бирмингеме, Ионг Ли из компании Huawei Technologies, а также представитель Рурского университета Свен Шраг.

Реклама на Forbes

Реальность угрозы подтвердило подразделение Министерства национальной безопасности США по противодействию киберугрозам (US-CERT). «Эксплуатация этих уязвимостей может позволить злоумышленнику взять под контроль любую подобную систему», — отмечается в сообщении. Уязвимость может затронуть все сети WPA2.

«Эксплуатация этих уязвимостей может позволить злоумышленнику взять под контроль любую подобную систему», — отмечается в сообщении. Уязвимость может затронуть все сети WPA2.

Как происходит взлом

Антивирусный эксперт «Лаборатории Касперского» Владимир Кусков в беседе с Forbes подтвердил, что взлом протокола WPA2 действительно произошел, что может быть потенциально опасно для всех пользователей Wi-Fi в мире. «При такой атаке злоумышленники могут подключаться к Wi-Fi сети и перехватывать трафик (то есть могут видеть, что делают пользователи этой сети), а также модифицировать его, к примеру, добавлять ссылку на вредоносное ПО на легитимном сайте, не использующем HTTPS», — говорит он. При этом для расшифровки трафика пользователя требуется лишь физически расположить атакующее устройство (компьютер со специальным программным обеспечением) в зоне действия атакуемой Wi-Fi сети, и запустить специальное ПО. Таким образом, по словам Кускова, мошенникам теоретически могут быть доступны любые данные, которые передаются внутри сети в открытом виде. Речь может идти об обращениях к сайтам, не использующим HTTPS. В то же время трафик с сайтов, использующих HTTPS, не может быть перехвачен подобной атакой, успокаивает собеседник Forbes.

Речь может идти об обращениях к сайтам, не использующим HTTPS. В то же время трафик с сайтов, использующих HTTPS, не может быть перехвачен подобной атакой, успокаивает собеседник Forbes.

Аналитик департамента анализа защищенности Digital Security Иван Чалыкин рассказал Forbes, что уязвимости в Wi-Fi встречались и ранее, например, атаки на алгоритм шифрования «WEP», протокол «WPS», но о существовании анонсированных уязвимостей ранее известно не было. «Впрочем, информация о различных свежих уязвимостях, связанных с конкретными реализациями беспроводных протоколов, включая WPA/WPA2, появляется достаточно регулярно. Однако публикация уязвимостей, представляющих реальную угрозу и имеющих настолько широкий спектр потенциально уязвимых устройств, — большая редкость», — подтверждает он.

Специалисты предупреждают, что WPA2 — протокол, который используется для защиты всех современных сетей Wi-Fi, поэтому атаке могут подвергнуться все современные защищенные сети Wi-Fi. В опасности компьютеры, смартфоны, планшеты и другие устройства по всему миру, использующие операционные системы Linux, Android, а также MacOS.

Корпоративные сети под угрозой

В Group-IB настроены более оптимистично. «Несмотря на то что обнаруженная уязвимость является вполне реальной и серьезной, скорее всего, она не приведет к массовой катастрофе, связанной с компрометацией данных. Дело в том, что в большинстве сетей и приложений применяется дополнительное шифрование на основе протоколов SSL/TLS. То есть WPA2 очень часто является вторым уровнем защиты, обеспечивая дополнительное шифрование», — пояснил Forbes представитель компании, которая занимается информационной безопасностью.

В то же время специалисты компании пришли к выводу, что модификация трафика (например, добавление ссылок на вредоносное ПО) в теории возможна. «Но только в том случае, если трафик внутри не зашифрован (можно, конечно, попробовать модифицировать и поверх SSL, но это будет неэффективно, так как вызовет большое количество ошибок сетевого взаимодействия)», — рассуждает представитель компании.

Собеседник Forbes подчеркивает, что под угрозой может оказаться трафик внутри корпоративной сети. Это связано с тем, что часто его никто не защищает при помощи SSL/TLS, полагая, что раз он не уходит в интернет, третьи лица его не прослушают, объясняет представитель Group-IB. Подобная «открытость» трафика свойственна в основном бизнес-приложениям, работающим в пределах локальной сети, уточняет он. «Что касается домашних пользователей, то их коммуникации чаще всего направлены на интернет. Владельцы важных систем (банки, личные кабинеты с персональными данными, и др.) давно перешли на SSL/TLS», — отмечает собеседник Forbes. Он также советует до момента обновления прошивки точек доступа использовать VPN, проводной или мобильный интернет.

Это связано с тем, что часто его никто не защищает при помощи SSL/TLS, полагая, что раз он не уходит в интернет, третьи лица его не прослушают, объясняет представитель Group-IB. Подобная «открытость» трафика свойственна в основном бизнес-приложениям, работающим в пределах локальной сети, уточняет он. «Что касается домашних пользователей, то их коммуникации чаще всего направлены на интернет. Владельцы важных систем (банки, личные кабинеты с персональными данными, и др.) давно перешли на SSL/TLS», — отмечает собеседник Forbes. Он также советует до момента обновления прошивки точек доступа использовать VPN, проводной или мобильный интернет.

Как защититься

Антивирусный эксперт «Лаборатории Касперского» советует обычным пользователям следовать нескольким правилам: своевременно обновлять ПО на своих Wi-Fi устройствах, а также смартфонах, планшетах, ноутбуках, PC и так далее; установить защитное решение, использовать VPN-сервисы». В компании напомнили, что вступающий в силу с 1 ноября в России закон о VPN запрещает лишь обеспечение доступа к определенным сайтам через VPN, но не саму технологию или сервис. «В связи с этим совет использовать в том числе защитные антивирусные решения с функцией VPN актуален (например, модель «Безопасное соединение» в решениях «Лаборатории Касперского»). Так как одним из распространенных сценариев может быть применение «Безопасного соединения» (с функциями VPN) для совершения онлайн-платежей в кафе, аэропортах или отелях», — говорит собеседник Forbes.

«В связи с этим совет использовать в том числе защитные антивирусные решения с функцией VPN актуален (например, модель «Безопасное соединение» в решениях «Лаборатории Касперского»). Так как одним из распространенных сценариев может быть применение «Безопасного соединения» (с функциями VPN) для совершения онлайн-платежей в кафе, аэропортах или отелях», — говорит собеседник Forbes.

Говоря о мерах защиты, аналитик департамента анализа защищенности Digital Security отметил, что производители оборудования и ПО были заранее проинформированы, и некоторые уже выпустили обновления безопасности для своих продуктов. «К сожалению, значительная часть все еще эксплуатируемых на сегодняшний день устройств уже не поддерживается производителями и, скорее всего, такие обновления эти девайсы не получат», — признает он. Для массового пользователя, по словам Чалыкина, найденные уязвимости чреваты возможностью проведения атак на личные и корпоративные беспроводные сети. «Но этого можно ожидать только после того, как широкой общественности станут доступны инструменты для реализации атак. Учитывая постоянно подогреваемый интерес к данной проблеме и высокий риск, ожидать появления публично доступных инструментов для эксплуатации можно в течение нескольких недель», — прогнозирует Чалыкин.

Учитывая постоянно подогреваемый интерес к данной проблеме и высокий риск, ожидать появления публично доступных инструментов для эксплуатации можно в течение нескольких недель», — прогнозирует Чалыкин.

Собеседник Forbes соглашается с необходимостью при первой возможности установить обновления безопасности для используемых устройств. По его словам, ряд производителей уже выпустили соответствующие обновления и большинство вендоров, скорее всего, последуют их примеру. «Также, можно самостоятельно защитить свои данные, применяя традиционные средства защиты канала — использовать «HTTPS» для веб-ресурсов и «VPN» туннелирование для шифрования сетевого трафика. Тем самым, образуется дополнительный слой защиты данных, существенно снижающий риск утечки информации при подобных атаках», — объясняет представитель Digital Security.

Отдел устранения киберинцидентов департамента государственной информационной системы Эстонии (RIA) указывает, что лишь после обновления ПО в качестве дополнительной меры можно будет сменить пароль Wi-Fi. В RIA напоминают также о базовых правилах безопасности — вместо HTTP-соединения всегда использовать HTTPS-соединение; не посылать конфиденциальную информацию через нешифрованное соединение, поскольку сообщение в таком случае передается в виде простого текста; использовать в качестве дополнительной меры безопасности VPN-сервисы; без крайней необходимости не пользоваться публичными сетями Wi-Fi, не посещать подозрительные сайты и не устанавливать программное обеспечение от неизвестных производителей.

В RIA напоминают также о базовых правилах безопасности — вместо HTTP-соединения всегда использовать HTTPS-соединение; не посылать конфиденциальную информацию через нешифрованное соединение, поскольку сообщение в таком случае передается в виде простого текста; использовать в качестве дополнительной меры безопасности VPN-сервисы; без крайней необходимости не пользоваться публичными сетями Wi-Fi, не посещать подозрительные сайты и не устанавливать программное обеспечение от неизвестных производителей.

Для чего нужен взлом и как его осуществить? — Cyberpunk 2077

Взлом — важный элемент игрового процесса, он позволяет удалённо добывать важную информацию, заражать сети и воздействовать на целые группы объектов или противников.

Кибердека

Для взлома вам потребуется кибердека с установленными на неё скриптами. Установив скрипты, включите сканер (клавиша TAB / левый бампер / L1) и наведите его на объект, который вам нужно взломать.

Сканер

В меню сканера есть две вкладки: «Данные» и «Взлом». Переключаться между ними можно клавишей Z (или правым бампером / R1). На вкладке «Данные» выводится наиболее важная информация о цели. Вкладка «Взлом» показывает описание выбранного скрипта (если оно есть).

Отметки на сканере

Что означают отметки на сканере:

Жёлтый цвет: объект, связанный с заданием.

Красный цвет: опасность.

Зелёный цвет: устройства, которые можно взломать.

Синий цвет: объекты, с которыми можно взаимодействовать.

Скрипты

Когда вы запускаете скрипт (клавиша F, кнопка X на контроллере Xbox или кнопка □ на контроллере PS), над целью появляется особый значок. Он показывает, сколько времени займёт выполнение скрипта и в течение какого срока он будет работать. Когда вы в меню сканера, время идёт медленнее — закройте сканер, чтобы скрипт выполнился быстрее.

Память и взлом протокола

Скрипты расходуют память кибердеки (доступная память показана в верхней части меню сканера).

Чтобы снизить затраты памяти на скрипты, можно использовать «взлом протокола», воздействующий на всю сеть. Для этого необходимо воспроизвести последовательность элементов, выбирая символы из матрицы.

Израсходованная память восстанавливается, когда вы не в бою.

Характеристики и способности

Вкладывая очки характеристик и способностей в интеллект, вы повышаете эффективность скриптов и взлома протокола, а также объём памяти кибердеки.

Примечание: нажав клавишу H (или левый мини-джойстик / L3) в меню скрипта, вы увидите подсказки по взлому.

Страница не найдена – Information Security Squad

Kubernetes – это отличная платформа для управления контейнерами, которая в последнее время демонстрирует прорыв как в плане функциональности, так и в плане безопасности и отказоустойчивости. Специалисты утверждают, что архитектура Kubernetes позволяет ей легко переживать различные сбои и оставаться активной несмотря ни на что, что делает ее отличным вариантом для проведения пентестов. Далее мы рассмотрим как […]

Специалисты утверждают, что архитектура Kubernetes позволяет ей легко переживать различные сбои и оставаться активной несмотря ни на что, что делает ее отличным вариантом для проведения пентестов. Далее мы рассмотрим как […]

В этом подробном руководстве мы будем изучать цифровую криминалистику с помощью машины Kali Linux. Сегодня мы будем восстанавливать удаленные или потерянные файлы с помощью инструмента Foremost, даже он может восстанавливать файлы с отформатированных носителей. Foremost – это криминалистический инструмент, который может восстанавливать потерянные файлы на основе их заголовков, нижних колонтитулов и внутренних структур данных. Foremost […]

Развертывание Для базового развертывания одного узла мы рекомендуем использовать Docker и Docker Compose. Сначала прочитайте docker-compose.yaml для настройки конфигурации и требований. Затем запустите стек с помощью: docker-compose up -d Более подробную информацию и другие методы развертывания см. в руководстве по установке. Использование FACT Ознакомьтесь с руководством пользователя. Разработка Подробную информацию о настройке среды разработки, линтинге […]

Сначала прочитайте docker-compose.yaml для настройки конфигурации и требований. Затем запустите стек с помощью: docker-compose up -d Более подробную информацию и другие методы развертывания см. в руководстве по установке. Использование FACT Ознакомьтесь с руководством пользователя. Разработка Подробную информацию о настройке среды разработки, линтинге […]

С ростом использования социальных сетей кража учетных данных социальных сетей хакерами стала серьезной проблемой во всем мире. Похищенные учетные данные социальных сетей впоследствии используются для выманивания и кражи денег и других ценных вещей у ничего не подозревающих пользователей социальных сетей, друзей и родственников. В этом руководстве мы расскажем, как хакеры используют инструмент “zphisher”, чтобы получить […]

В последние несколько лет облачные вычисления демонстрируют экспоненциальный рост и массове внедрение. От стартапов и малого бизнеса до предприятий – все используют облачные вычисления в своей деятельности. А такие компании, как Amazon, Google и Microsoft, разрабатывают первоклассные облачные сервисы, чтобы облегчить жизнь другим предприятиям и конечным пользователям, занимая лидирующие позиции в отрасли. Нет необходимости говорить, […]

От стартапов и малого бизнеса до предприятий – все используют облачные вычисления в своей деятельности. А такие компании, как Amazon, Google и Microsoft, разрабатывают первоклассные облачные сервисы, чтобы облегчить жизнь другим предприятиям и конечным пользователям, занимая лидирующие позиции в отрасли. Нет необходимости говорить, […]

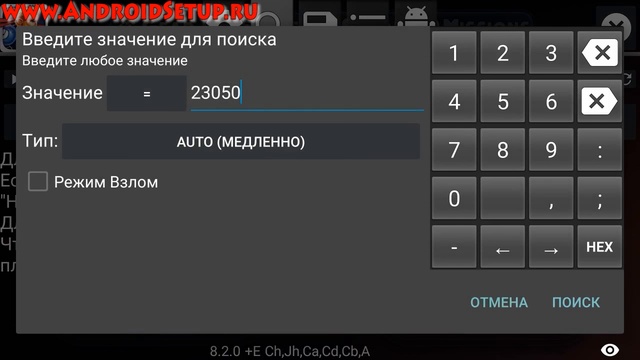

Взлом игр на Андроид без рут прав: как и чем? [2020]

admin 12.01.2020 Загрузка…Как взломать игру на Андроид?

Большинство пользователей Андроид коротают своё время с удовольствием в разнообразных играх. Но заядлые геймеры иногда хотят опробовать новый и платный контент в приложении и на это не всегда хватает денег.

Платный софт в программах порой бывает настолько красивым и великолепным, что можно не удержаться и сорваться, приобрести его за бешеные деньги. А потом, попользовавшись им некоторое время, геймер осознает, что деньги были выброшены на ветер и теперь дорогостоящая программа уже не нужна.

Важно знать

Есть варианты различного взлома игр на телефоне Андроид без рут-прав: вам больше не придётся платить за что-либо или мучиться на каком-нибудь уровне несколько дней, чтобы пройти дальше.

Для того, чтобы осуществить данное действие, нужны специальные программы: без них у вас ничего не получится, тем более если вы хотите вскрыть утилиту без доступа «Root». Как раз в этой статье будет идти речь о программах для корректного взлома игр на смартфоне Андроид без рут-прав.

Существует два типа софта, которые помогут в вскрытии программного обеспечения и получении доступа к любой функции.

- Использование утилит для того, чтобы производить все внутриигровые покупки бесплатно. Самый простой и не требующий много времени вариант, который осуществляется при помощи обхода проверки подлинной лицензии от Play Market и при замене данных во время покупки чего-либо для геймплея.

- Другой способ позволяет менять количество различной валюты. Он более сложный, чем предыдущий из-за того, что вам придётся самому искать и заменять различные цифровые значения. Но после того, как вы уже приобретёте умение пользоваться такой системой, взлом игр на Андроид без рут-прав не вызовет никаких проблем.

Обратите внимание

Существуют специальные улучшенные ограничения, которые не позволяют осуществлять такие действия, потому что разработчики при создании своего контента получают за него деньги, а обход этой системы незаконен и называется пиратством (интернет-мошенничество).

Так как даже с помощью программ не всегда можно взломать игру на Андроид без рут-прав, в этой статье также будет указано, как получить Root-права и что они из себя представляют.

Стоит отметить, что обойти систему можно только для оффлайн-приложения и никак нельзя применить такое действие к играм, которые предусматривают онлайн-геймплей: например, «Clash of Clans». Не сработает это для сетевых программ потому, что они хранят данные на сервере, а взлом игр на Андроид без рут-прав предусматривает изменение параметров на вашем устройстве.

Итак, ниже будет представлен софт, который поможет вам со взломом без рут-доступа.

CREEHACK

youtube.com/embed/XNpFIMqb_u8″ frameborder=»0″ allow=»autoplay; encrypted-media» allowfullscreen=»»/>

Будет полезным

Данное приложение способно взломать более 100 игр и даже всеми любимую «Shadow Fight 2».

С помощью него у вас появится шанс совершать внутриигровые покупки и получить доступ ко всем «прелестям» инвентаря. Но, к сожалению, разработчик перестал выпускать обновление для своей программы и новые, более усовершенствованные игры вскрыть не получится. Ниже будет описано, как взломать игру на Андроид без рут-прав:

- для начала отключите Google Play и все сервисы Google;

- выключите интернет-соединение и модуль Wi-Fi;

- запустите «CREEHACK» и нажмите «On», чтобы начать взлом;

- перейдите в игровой магазин и попробуйте что-нибудь купить.

Когда появится надпись «Взлом сработал», то, соответственно, вы выполнили всё верно и приобрели товар без лишних денежных затрат.

APK EDITOR

Загрузка . ..

..Такой софт очень силён во взломах и редактированиях файлов с расширением «.apk». При его скачивании у вас появится возможность не только менять изображение фона, строки локализации и текстуры, но даже удалить надоедливую рекламу, которая выскакивает посреди игрового процесса. Существует два типа данной программы в Play Market: «Pro» версия и бесплатная. Чтобы использовать её правильно, следуйте этим шагам:

- откройте софт в режиме «Изменение общей информации»;

- внесите те изменения, которые вам нужны, и сохраните новые данные в архив;

- примените действия и установите изменённое приложение.

Все файлы открываются не только из памяти телефона, но и из списка программ, потому что за похожие друг на друга функции отвечают те же самые параметры.

Это были две самые надёжные и популярные программы для взлома игр на Андроид без рут-прав.

Обход системы с доступом «Root»

Существуют более сильные утилиты, которые нуждаются в рут-доступе.

FREEDOM

Важно знать

Это одна из самых известных программ, что использует специальный доступ на Андроид, который позволяет совершать любые покупки и действия в оффлайн-режиме.

«Freedom» использует подмену сервера, где происходят покупки, и создаёт симуляцию настоящей: то есть, делается новая виртуальная валюта, при помощи которой осуществляется расплата. Шаги для корректного использования софта:

- установите и начните работу «Freedom»;

- ткните на «Старт»;

- зайдите в установленную игру и попробуйте совершить покупку.

Когда высветится уведомление над вашим аккаунтом с информацией о платеже, в нём будет указано следующее: «FreeCard xxx- «любое число» (вместо вашей настоящей карты). Но при запуске софта может отключиться Google Play и в Play Market не будет доступа к Интернету.

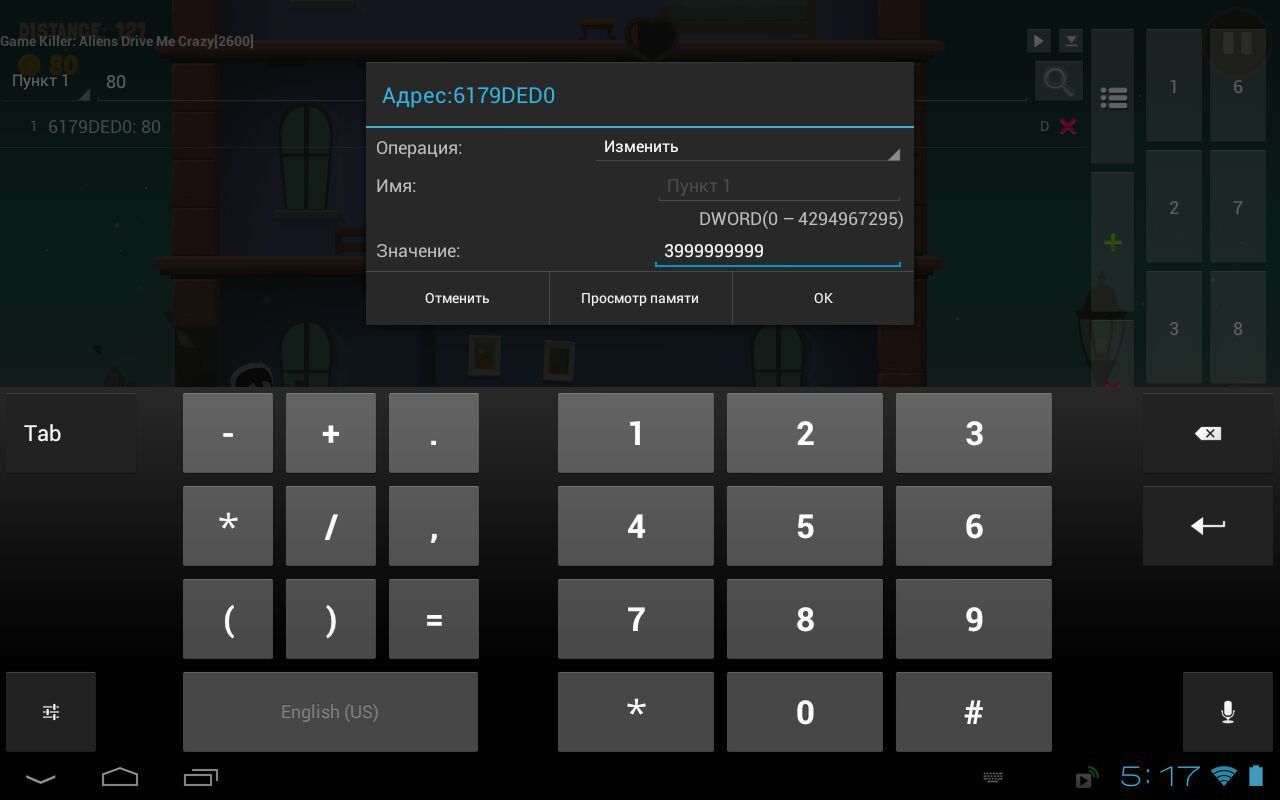

Game Killer

Такая утилита позволит вам изменять все числовые значения в приложении.

Обратите внимание

Поддерживаются все популярные и новые игры, кроме приложений с онлайн-выходом.

Чтобы начать пользоваться программой, выполните следующие действия:

- установите и откройте «Game Killer»;

- перейдите в игру;

- откройте утилиту и в углу нажмите на ключ;

- укажите, что хотите изменить;

- измените количество денег, например, купив что-нибудь. Главное, чтобы не было на счету 0 средств;

- перейдите в Game Killer и найдите изменённое вами значение;

- обычно утилита находит несколько результатов;

- в таком случае измените на нужное вам значение.

Но иногда программа может давать сбой и тогда придётся повторить покупку чего-либо и найти изменённые значения.

XMOD GAMES

Это универсальная утилита, которая позволяет упрощать геймплей в онлайн-режиме. Стала очень популярна при выходе игры «Clash of Clans», так как её стали юзать многие пользователи. При её установке вы сможете подбирать соперника с меньшим количеством ресурсов, чтобы чаще побеждать, а ещё быть всегда онлайн. Ещё огромный плюс приложения в том, что оно до сих пор поддерживается разработчиками и постоянно обновляется.

Ещё огромный плюс приложения в том, что оно до сих пор поддерживается разработчиками и постоянно обновляется.

С помощью вышеупомянутых программ вы легко сможете испробовать весь платный контент в оффлайн-играх, не тратя при этом свои деньги.

100 хакерских инструментов и ресурсов

Так как мы недавно превысили 100 миллионов долларов в наградах, мы хотим продолжить празднование с этим списком из 100 инструментов и ресурсов для хакеров! Они варьируются от новичка до эксперта. Большинство из них бесплатны, но некоторые стоят денег. Ознакомьтесь с ними, чтобы добавить их в свой собственный набор инструментов для взлома! Мы добавим их в наш GitHub на Hacker101/_resources/, так что не стесняйтесь добавлять еще больше инструментов и ресурсов!

Burp Suite

1.Burp Suite: типичный инструмент для взлома веб-приложений. Как только вы наберете 500 очков репутации на HackerOne, вы получите бесплатную 3-месячную лицензию на Burp Suite Pro! Проверьте эти удивительные плагины Burp:

2. ActiveScan++: ActiveScan++ расширяет возможности активного и пассивного сканирования Burp Suite. Разработанный, чтобы добавить минимальную нагрузку на сеть, он определяет поведение приложения, которое может представлять интерес для опытных тестировщиков.

ActiveScan++: ActiveScan++ расширяет возможности активного и пассивного сканирования Burp Suite. Разработанный, чтобы добавить минимальную нагрузку на сеть, он определяет поведение приложения, которое может представлять интерес для опытных тестировщиков.

3. BurpSentinel: с помощью BurpSentinel пентестер может быстро и легко отправлять множество вредоносных запросов к параметрам HTTP-запроса.Мало того, он также показывает много информации об ответах HTTP, соответствующих запросам атаки. Так легко найти легкие плоды и скрытые уязвимости, а также это позволяет тестировщику сосредоточиться на более важных вещах!

4. Autorepeater Burp: автоматическое повторение HTTP-запроса с помощью Burp Suite.

5. Autorize Burp: Autorize — это расширение, помогающее пентестеру обнаруживать уязвимости авторизации — одна из наиболее трудоемких задач при тестировании веб-приложений на проникновение.

6. Burp Beautifier: BurpBeautifier — это расширение Burpsuite для украшения тела запроса/ответа, поддерживающее форматы JS, JSON, HTML, XML, написанное на Jython 2. 7.

7.

7. Поток: это расширение обеспечивает просмотр истории прокси, а также возможности поискового фильтра для всех инструментов Burp.

8. Headless Burp: это расширение позволяет запускать инструменты Burp Suite Spider и Scanner в автономном режиме через командную строку.

9. Logger++: Logger++ — это многопоточное расширение для ведения журнала для Burp Suite.В дополнение к регистрации запросов и ответов от всех инструментов Burp Suite, расширение позволяет определять расширенные фильтры, чтобы выделять интересные записи или фильтровать журналы только для тех, которые соответствуют фильтру.

10. Мастер WSDL. Это расширение сканирует целевой сервер на наличие файлов WSDL. После выполнения обычного сопоставления содержимого приложения щелкните правой кнопкой мыши соответствующую цель на карте сайта и выберите «Сканировать файлы WSDL» в контекстном меню. Расширение будет искать в уже обнаруженном содержимом URL-адреса с расширением .wsdl и угадать расположение любых дополнительных файлов WSDL на основе имен файлов, которые, как известно, используются. Результаты сканирования отображаются на вкладке вывода расширения в инструменте Burp Extender.

Результаты сканирования отображаются на вкладке вывода расширения в инструменте Burp Extender.

11. JSON_Beautifier: этот плагин предоставляет вкладку JSON с улучшенным представлением запроса/ответа.

Веб-взлом

12. JSParser: скрипт Python 2.7, использующий Tornado и JSBeautifier для анализа относительных URL-адресов из файлов JavaScript.Это особенно полезно для обнаружения запросов AJAX при проведении исследований в области безопасности или поиске ошибок.

13. Knockpy: Knockpy — это инструмент Python, предназначенный для перечисления поддоменов в целевом домене с помощью списка слов. Он предназначен для сканирования передачи зоны DNS и автоматического обхода записи DNS с подстановочными знаками, если она включена. Knockpy теперь поддерживает запросы к субдоменам VirusTotal, вы можете установить API_KEY в файле config.json.

14. Lazys3: Ruby-скрипт для грубой силы корзин AWS s3 с использованием различных перестановок.

15. Sublist3r: Sublist3r — это инструмент Python, предназначенный для перечисления поддоменов веб-сайтов с использованием OSINT. Это помогает тестерам на проникновение и охотникам за ошибками собирать субдомены для домена, на который они нацелены. Sublist3r перечисляет поддомены с помощью многих поисковых систем, таких как Google, Yahoo, Bing, Baidu и Ask. Sublist3r также перечисляет субдомены, используя Netcraft, Virustotal, ThreatCrowd, DNSdumpster и ReverseDNS.

16. Teh_s3_bucketeers: Teh_s3_bucketeers — это инструмент безопасности для обнаружения корзин S3 на платформе Amazon AWS.

17. Virtual-host-discovery: это базовый HTTP-сканер, который перечисляет виртуальные хосты на заданном IP-адресе. Во время разведки это может помочь расширить цель, обнаружив старый или устаревший код. Он также может выявить скрытые хосты, которые статически отображаются в файле разработчика /etc/hosts.

18. Wpscan: WPScan — это бесплатный (для некоммерческого использования) сканер безопасности WordPress «черный ящик», написанный для специалистов по безопасности и блоггеров для проверки безопасности их сайтов.

19.Веб-скриншот: простой скрипт для создания скриншотов списка веб-сайтов на основе скрипта PhantomJS для преобразования URL-адреса в изображение.

20. Asnlookup: Инструмент информации ASN отображает информацию о номере автономной системы IP-адреса (ASN), такую как: владелец IP-адреса, дата регистрации, выпускающий регистратор и максимальный диапазон AS с общим количеством IP-адресов.

21. Unfurl: Unfurl — это инструмент, который анализирует большие наборы URL-адресов и оценивает их энтропию, чтобы отсеивать URL-адреса, которые могут быть уязвимы для атаки.

22. Waybackurls: принимать домены с разделителями строк на стандартный ввод, извлекать известные URL-адреса из Wayback Machine для *.domain и выводить их на стандартный вывод.

23. Httprobe: Получает список доменов и зондов для работающих http и https серверов.

24. Meg: Meg — это инструмент для получения большого количества URL-адресов без нагрузки на серверы. Его можно использовать для получения множества путей для многих хостов или для получения одного пути для всех хостов перед переходом к следующему пути и повторением.

25.Gau: Getallurls (gau) извлекает известные URL-адреса из Open Threat Exchange AlienVault, Wayback Machine и Common Crawl для любого заданного домена. Вдохновленный путями Томномнома.

26. Ffuf: быстрый веб-фаззер, написанный на Go.

27. Dirsearch: простой инструмент командной строки, предназначенный для перебора каталогов и файлов на веб-сайтах.

28. OWASP Zed: OWASP Zed Attack Proxy (ZAP) — это инструмент с открытым исходным кодом, предлагаемый OWASP (Open Web Application Security Project) для тестирования на проникновение вашего веб-сайта/веб-приложения.Это поможет вам найти уязвимости безопасности в вашем приложении.

29. Subfinder: Subfinder — это инструмент обнаружения поддоменов, который обнаруживает действительные поддомены для веб-сайтов с использованием пассивных онлайн-источников. Он имеет простую модульную архитектуру и оптимизирован для скорости. Subfinder создан только для одной цели — пассивного перечисления поддоменов, и делает это очень хорошо.

30. EyeWitnees: EyeWitness предназначен для создания снимков экрана веб-сайтов, предоставления некоторой информации о заголовке сервера и определения любых учетных данных по умолчанию.EyeWitness предназначен для работы на Kali Linux. Он автоматически обнаружит файл, который вы ему передадите с флагом -f, либо как текстовый файл с URL-адресами в каждой новой строке, либо как выходные данные nmap xml, либо как выходные данные nessus xml. Флаг —timeout является необязательным и позволяет указать максимальное время ожидания при попытке рендеринга и снимка экрана веб-страницы.

31. Nuclei: Nuclei — это быстрый инструмент для настраиваемого целевого сканирования на основе шаблонов, обеспечивающий широкие возможности расширения и простоту использования.

32.Naabu: Naabu — это инструмент сканирования портов, написанный на Go, который позволяет вам быстро и надежно перечислять допустимые порты для хостов. Это действительно простой инструмент, который выполняет быстрое сканирование SYN на хосте/списке хостов и выводит список всех портов, которые возвращают ответ.

33. Shuffledns: ShuffleDNS — это оболочка для massdns, написанная на go, которая позволяет вам перечислять допустимые поддомены с помощью активного перебора, а также разрешать поддомены с обработкой подстановочных знаков и простой поддержкой ввода-вывода.

34.Dnsprobe: DNSProbe — это инструмент, построенный на основе retryabledns, который позволяет вам выполнять несколько DNS-запросов по вашему выбору со списком предоставленных пользователем распознавателей.

35. Хаос: Хаос активно сканирует и поддерживает данные активов в Интернете. Этот проект предназначен для улучшения исследований и анализа изменений, связанных с DNS, для лучшего понимания.

36. Subjack: Subjack — это инструмент для захвата поддоменов, написанный на Go и предназначенный для одновременного сканирования списка поддоменов и выявления тех, которые могут быть захвачены.Благодаря скорости и эффективности Go этот инструмент действительно выделяется, когда дело доходит до массового тестирования. Всегда дважды проверяйте результаты вручную, чтобы исключить ложные срабатывания.

Всегда дважды проверяйте результаты вручную, чтобы исключить ложные срабатывания.

37. gitGraber: gitGraber — это инструмент, разработанный на Python3 для мониторинга GitHub с целью поиска конфиденциальных данных в режиме реального времени для различных онлайн-сервисов.

38. Shhgit: Shhgit находит секреты и конфиденциальные файлы в коде GitHub и зафиксированных Gists практически в режиме реального времени, прослушивая GitHub Events API.

39.Commit-stream: Commit-stream извлекает журналы коммитов из API событий Github, раскрывая сведения об авторе (имя и адрес электронной почты), связанные с репозиториями Github, в режиме реального времени.

40. Masscan: это сканер портов в масштабе Интернета. Он может сканировать весь Интернет менее чем за 6 минут, передавая 10 миллионов пакетов в секунду, и все это с одной машины.

41. Massdns: MassDNS — это простой высокопроизводительный преобразователь заглушек DNS, предназначенный для тех, кто хочет разрешить огромное количество доменных имен порядка миллионов или даже миллиардов. Без специальной настройки MassDNS способен разрешать более 350 000 имен в секунду с использованием общедоступных преобразователей.

Без специальной настройки MassDNS способен разрешать более 350 000 имен в секунду с использованием общедоступных преобразователей.

42. Findomain: Findomain предлагает специальную службу мониторинга, размещенную на Amazon (бесплатна только локальная версия), которая позволяет вам отслеживать целевые домены и отправлять оповещения на веб-хуки Discord и Slack или в чаты Telegram при обнаружении новых поддоменов.

43. Amass: проект OWASP Amass выполняет сетевое картирование поверхностей атак и обнаружение внешних активов с использованием методов сбора информации из открытых источников и активной разведки.

44. Dnsgen: Этот инструмент создает комбинацию доменных имен из предоставленных входных данных. Комбинации создаются на основе списка слов. Пользовательские слова извлекаются при выполнении.

45. Dngrep: Утилита для быстрого поиска предварительно отсортированных DNS-имен. Построен на основе набора данных Rapid7 rdns и fdns.

46. Wfuzz: Wfuzz был создан для облегчения задачи оценки веб-приложений и основан на простой концепции: он заменяет любую ссылку на ключевое слово FUZZ значением данной полезной нагрузки.

47. Aquatone: Aquatone — это инструмент для визуальной проверки веб-сайтов на большом количестве хостов, который обеспечивает удобный обзор поверхности атаки на основе HTTP.

48. WhatWeb: WhatWeb распознает веб-технологии, включая системы управления контентом (CMS), платформы для ведения блогов, статистические/аналитические пакеты, библиотеки JavaScript, веб-серверы и встроенные устройства. WhatWeb имеет более 1800 плагинов, каждый из которых распознает что-то свое. WhatWeb также определяет номера версий, адреса электронной почты, идентификаторы учетных записей, модули веб-фреймворка, ошибки SQL и многое другое.

49. Dirb: «DIRB — это сканер веб-контента. Он запускает атаку на веб-сервер по словарю и анализирует ответ.

50. Dnscan: Dnscan — сканер поддоменов DNS на основе списка слов Python.

51. Sublert: Sublert — это инструмент безопасности и разведки, написанный на Python для использования прозрачности сертификата с единственной целью мониторинга новых поддоменов, развернутых определенными организациями, и выданного сертификата TLS/SSL. Предполагается, что инструмент должен запускаться периодически в фиксированное время, даты или интервалы (в идеале каждый день).Новые идентифицированные поддомены будут отправлены в рабочую область Slack с push-уведомлением. Кроме того, инструмент выполняет разрешение DNS для определения рабочих поддоменов.

Предполагается, что инструмент должен запускаться периодически в фиксированное время, даты или интервалы (в идеале каждый день).Новые идентифицированные поддомены будут отправлены в рабочую область Slack с push-уведомлением. Кроме того, инструмент выполняет разрешение DNS для определения рабочих поддоменов.

52. Recon-ng: Recon-ng — это полнофункциональная платформа разведки, разработанная с целью предоставления мощной среды для быстрого и тщательного проведения разведки с открытым исходным кодом через Интернет.

53. Jok3r: Jok3r — это фреймворк, который помогает пентестерам с оценкой сетевой инфраструктуры и веб-безопасности.Его цель — автоматизировать как можно больше, чтобы быстро выявлять и использовать уязвимости «низко висящих фруктов» и «быстрых побед» в наиболее распространенных службах TCP/UDP и наиболее распространенных веб-технологиях (серверы, CMS, языки…) .

54. DirBuster: этот инструмент представляет собой многопоточное Java-приложение, которое используется для выполнения перебора каталогов и имен файлов на веб-серверах и серверах приложений. DirBuster пытается найти скрытые каталоги и страницы в веб-приложении, предоставляя пользователям дополнительный вектор атаки.

DirBuster пытается найти скрытые каталоги и страницы в веб-приложении, предоставляя пользователям дополнительный вектор атаки.

55. Altdns: Altdns — это инструмент разведки DNS, который позволяет обнаруживать поддомены, соответствующие шаблонам. Altdns принимает слова, которые могут присутствовать в поддоменах домена (например, test, dev, staging), а также список известных поддоменов.

56. Recon_profile: Этот инструмент помогает создавать простые псевдонимы для запуска через SSH/терминал.

57. BBHT: Bug Bounty Hunting Tools — это скрипт для установки наиболее популярных инструментов, используемых при поиске уязвимостей для программы по поиску ошибок.

Мобильный взлом

58. MobSF: Mobile Security Framework (MobSF) — это автоматизированное универсальное мобильное приложение (Android/iOS/Windows), предназначенное для тестирования на проникновение, анализа вредоносных программ и оценки безопасности, способное выполнять статический и динамический анализ.

59. Jadx: Jadx — это декомпилятор dex для Java. Инструменты командной строки и графического интерфейса для создания исходного кода Java из файлов Android Dex и Apk.

60. Dex2Jar: Dex2Jar — это свободно доступный инструмент для работы с Android».декс» и Java». файлы класса.

61. Radare2: Бесплатный набор инструментов для упрощения нескольких низкоуровневых задач, таких как криминалистика, реверс-инжиниринг программного обеспечения, эксплойты, отладка и т. д. Он состоит из большого количества библиотек (которые расширяются с помощью плагинов) и программ, которые можно автоматизировать практически любым языком программирования.

62. Genymotion: кроссплатформенный эмулятор Android для разработчиков и QA-инженеров. Разрабатывайте и автоматизируйте свои тесты, чтобы создавать приложения самого высокого качества.

63. Frida «Universal» SSL Unpinner: универсальный распиновщик.

64. Frida: набор инструментов динамического инструментирования для разработчиков, реверсивных инженеров и исследователей в области безопасности.

Эксплуатация

65. SQLNinja: Sqlninja — это инструмент, предназначенный для использования уязвимостей SQL Injection в веб-приложении, использующем Microsoft SQL Server в качестве серверной части.

66. Охотник за XSS: Охотник за XSS позволяет найти все виды уязвимостей межсайтового скриптинга, включая часто пропускаемый слепой XSS.Служба работает за счет размещения специализированных зондов XSS, которые после запуска сканируют страницу и отправляют информацию об уязвимой странице в службу XSS Hunter.

67. NoSQLMap: NoSQLMap — это инструмент Python с открытым исходным кодом, предназначенный для аудита, а также для автоматизации атак путем внедрения и использования слабых мест конфигурации по умолчанию в базах данных NoSQL и веб-приложениях, использующих NoSQL для раскрытия или клонирования данных из базы данных.

68. Ysoserial: экспериментальный инструмент для создания полезных нагрузок, использующих небезопасную десериализацию объектов Java.

69. Sqlmap: Sqlmap — это инструмент тестирования на проникновение с открытым исходным кодом, который автоматизирует процесс обнаружения и использования уязвимостей SQL-инъекций и захвата серверов баз данных. Он поставляется с мощным механизмом обнаружения, множеством нишевых функций для окончательного тестера на проникновение и широким набором переключателей, включая снятие отпечатков пальцев базы данных, выборку данных из базы данных, доступ к базовой файловой системе и выполнение команд в операционной системе через внешний интерфейс. внеполосные соединения.

70. SSRFTest: инструмент тестирования SSRF.

71. Retire.JS: сканирование веб-сайта на наличие уязвимых js-библиотек.

72. Spiderfoot: SpiderFoot — это инструмент автоматизации разведки с открытым исходным кодом (OSINT). Он интегрируется практически со всеми доступными источниками данных и автоматизирует сбор данных OSINT, чтобы вы могли сосредоточиться на анализе данных.

Сканеры/каркасы

73. OpenVAS: OpenVAS — полнофункциональный сканер уязвимостей. Его возможности включают тестирование без проверки подлинности, тестирование с проверкой подлинности, различные высокоуровневые и низкоуровневые интернет-протоколы и промышленные протоколы, настройку производительности для крупномасштабных сканирований и мощный внутренний язык программирования для реализации любого типа проверки уязвимости.

OpenVAS: OpenVAS — полнофункциональный сканер уязвимостей. Его возможности включают тестирование без проверки подлинности, тестирование с проверкой подлинности, различные высокоуровневые и низкоуровневые интернет-протоколы и промышленные протоколы, настройку производительности для крупномасштабных сканирований и мощный внутренний язык программирования для реализации любого типа проверки уязвимости.

74. Nikto: Nikto — это сканер веб-серверов с открытым исходным кодом (GPL), который выполняет всесторонние тесты веб-серверов для нескольких элементов, включая более 6700 потенциально опасных файлов/программ, проверяет устаревшие версии более 1250 серверов и проблемы, связанные с версиями на более 270 серверов.

75. Wapiti: Wapiti позволяет вам проверять безопасность ваших веб-сайтов или веб-приложений. Он выполняет сканирование «черного ящика» (не изучает исходный код) веб-приложения, просматривая веб-страницы развернутого веб-приложения в поисках сценариев и форм, куда он может вводить данные.

76. Metasploit: Metasploit — это платформа для тестирования на проникновение с открытым исходным кодом.

77. Maltego: Maltego — это инструмент разведки с открытым исходным кодом (OSINT) и графический инструмент анализа ссылок для сбора и соединения информации для следственных задач.

78. Canvas: CANVAS предлагает сотни эксплойтов, автоматизированную систему эксплойтов и комплексную надежную среду разработки эксплойтов для тестировщиков на проникновение и специалистов по безопасности по всему миру.

79.Sn1per: Sn1per Community Edition — это автоматизированный сканер, который можно использовать во время теста на проникновение для перечисления и сканирования уязвимостей. Sn1per Professional — это надстройка Xero Security премиум-класса для создания отчетов для профессиональных тестировщиков на проникновение, исследователей Bug Bounty и групп корпоративной безопасности для управления большими средами и областями пентестов.

80. Lazyrecon: LazyRecon — это скрипт, написанный на Bash, предназначенный для автоматизации утомительных задач разведки и сбора информации. Информация организована в виде HTML-отчета в конце, который поможет вам определить следующие шаги.

Информация организована в виде HTML-отчета в конце, который поможет вам определить следующие шаги.

81. Osmedeus: Osmedeus позволяет автоматически запускать набор потрясающих инструментов для разведки и сканирования уязвимостей против цели.

82. Reconness: ReconNess помогает вам запускать и хранить все ваши #recon в одном месте, позволяя вам сосредоточиться только на потенциально уязвимых целях, не отвлекаясь и не требуя большого количества навыков bash или навыков программирования в целом.

83. IronWASP: IronWASP (платформа тестирования повышенной безопасности веб-приложений Iron) — это инструмент с открытым исходным кодом, используемый для тестирования уязвимостей веб-приложений.Он разработан таким образом, что пользователи, обладающие необходимыми знаниями, могут создавать свои собственные сканеры, используя его в качестве основы. IronWASP построен с использованием Python и Ruby, и пользователи, знающие их, смогут в полной мере использовать платформу. Однако IronWASP предоставляет множество простых для понимания функций.

84. Nmap: Nmap («Network Mapper») — бесплатная утилита с открытым исходным кодом (лицензия) для обнаружения сети и аудита безопасности.

Наборы данных/Freemium-сервисы

85.Shodan: Shodan предоставляет общедоступный API, который позволяет другим инструментам получать доступ ко всем данным Shodan. Интеграция доступна для Nmap, Metasploit, Maltego, FOCA, Chrome, Firefox и многих других.

86. Censys: Censys сканирует большинство портов и содержит самую большую базу данных сертификатов в мире, а также предоставляет самое актуальное и полное представление о ваших известных и неизвестных активах.

87. Rapid7 Forward DNS (FDNS): этот набор данных содержит ответы на DNS-запросы для всех прямых DNS-имен, известных проекту Rapid7 Sonar.

88. C99.nl: C99.nl — это сканер, который сканирует весь домен, чтобы найти как можно больше поддоменов.

89. Seclists: SecLists — помощник тестировщика безопасности. Это набор нескольких типов списков, используемых во время оценки безопасности, собранных в одном месте. Типы списков включают имена пользователей, пароли, URL-адреса, шаблоны конфиденциальных данных, фаззинговые полезные нагрузки, веб-оболочки и многое другое. Цель состоит в том, чтобы позволить тестировщику безопасности перенести этот репозиторий на новую тестовую коробку и получить доступ ко всем типам списков, которые могут потребоваться.

Типы списков включают имена пользователей, пароли, URL-адреса, шаблоны конфиденциальных данных, фаззинговые полезные нагрузки, веб-оболочки и многое другое. Цель состоит в том, чтобы позволить тестировщику безопасности перенести этот репозиторий на новую тестовую коробку и получить доступ ко всем типам списков, которые могут потребоваться.

90. Payloads All The Things: список полезных полезных нагрузок и обходов для безопасности веб-приложений. Не стесняйтесь улучшать свои полезные нагрузки и методы.

Разные инструменты для взлома

91. Ettercap: Ettercap — это комплексный пакет, который включает анализ активных подключений, фильтрацию контента и поддержку активного и пассивного анализа многих протоколов, включая множество функций для анализа сети и хоста.

92. Преобразования. Преобразования облегчают обнаружение распространенных неясностей в данных, которые могут выявить уязвимости в системе безопасности или дать представление об обходе средств защиты.

93. John the Ripper: John the Ripper — бесплатное программное обеспечение с открытым исходным кодом, распространяемое в основном в форме исходного кода.

94. Wireshark: Wireshark® — это анализатор сетевых протоколов, который позволяет захватывать и интерактивно просматривать трафик в компьютерной сети.

95. Foxyproxy: FoxyProxy — это расширенный инструмент управления прокси, который полностью заменяет ограниченные возможности прокси Firefox. Для более простого инструмента и менее сложных параметров конфигурации используйте FoxyProxy Basic.

96. Wappalyzer: Wappalyzer — это расширение для браузера, раскрывающее технологии, используемые на веб-сайтах. Он обнаруживает системы управления контентом, платформы электронной коммерции, веб-серверы, фреймворки JavaScript, инструменты аналитики и многое другое.

97. Buildwith: Цель BuiltWith — помочь разработчикам, исследователям и дизайнерам узнать, какие технологии используют веб-страницы, что может помочь им решить, какие технологии им следует реализовать.

98. Altair: клиент Altair GraphQL помогает отлаживать запросы и реализации GraphQL, беря на себя сложную часть, чтобы вы могли сосредоточиться на том, чтобы на самом деле сделать что-то.

99. THC Hydra: этот инструмент представляет собой код для проверки концепции, разработанный для того, чтобы дать исследователям и консультантам по безопасности возможность продемонстрировать, насколько легко можно получить несанкционированный доступ с удаленного компьютера к системе.

100. Swiftness X: Инструмент для создания заметок для BB и пентестинга.

10 ЛУЧШИХ операционных систем (ОС) для взлома в 2022 году

Этический взлом — это выявление слабых мест в компьютерных системах или сетях для использования их уязвимостей, чтобы их можно было исправить позже.Хакеры используют различные методы для выявления угроз и тем самым повышают безопасность устройства. Эти люди могут использовать операционную систему на базе Linux для взлома ПК или сети. Он содержит широкий спектр приложений для предотвращения кибератак.

Ниже приведен список лучших ОС для взлома с их популярными функциями и ссылками для скачивания.

ЛУЧШАЯ ОС для взлома: лучший выбор

1) Кали Линукс

Kali Linux — это дистрибутив безопасности Linux, специально разработанный для цифровой криминалистики и тестирования на проникновение.Это одна из лучших хакерских ОС, которая имеет более 600 предустановленных приложений для тестирования на проникновение (кибератака выполняется против уязвимости компьютера). Эта ОС может работать как на Windows, так и на Mac OS.

Особенности:

- Может использоваться для тестирования на проникновение.

- Эта платформа доступна как в 32-битной, так и в 64-битной версиях.

- Kali Linux можно обновить без необходимости загрузки новой версии.

- Эта ОС может зашифровать весь диск.

- Вы можете легко автоматизировать и настроить установку Kali Linux в сети.

- Поддержка прямой установки через USB.

- Имеет режим криминалистики, который можно использовать для судебно-медицинской экспертизы.

Ссылка:

https://www.kali.org/

2) Parrot OS

Parrot OS — платформа для взлома. Он имеет простой в использовании редактор для разработки программного обеспечения. Эта платформа позволяет вам просматривать веб-страницы конфиденциально и безопасно. Хакеры могут использовать ОС Parrot для оценки уязвимостей, тестирования на проникновение, компьютерной криминалистики и многого другого.

Особенности:

- Доступно в виде упрощенного программного обеспечения, работающего с ограниченными ресурсами.

- Вы можете читать и изменять исходный код по своему усмотрению.

- Обеспечивает поддержку экспертов, которые помогут вам в кибербезопасности.

- Эта хакерская ОС имеет распределенную инфраструктуру с выделенными CDN (сеть распространения контента).

- Вы можете поделиться этой операционной системой с другими.

Ссылка:

https://parrotlinux.орг/

3) Задний бокс

BackBox — это операционная система с открытым исходным кодом, основанная на Ubuntu, которая предлагает средство тестирования на проникновение и оценку безопасности. Эта система также предоставляет набор инструментов сетевого анализа для обеспечения безопасности в ИТ-среде. Он содержит набор инструментов, необходимый для этического взлома.

Особенности:

- Помогает в компьютерном криминалистическом анализе, оценке уязвимостей и т. д.

- Проектируйте с точностью, чтобы избежать избыточности.

- Потребляет минимум ресурсов вашей системы.

- Эта хакерская операционная система обеспечивает простую в использовании среду рабочего стола.

- Позволяет имитировать атаку на приложение или сеть.

- Он предлагает стабильность и скорость.

Ссылка:

https://www. backbox.org/

backbox.org/

4) БлэкАрч

BlackArch — это бесплатная платформа на базе Linux, которая содержит широкий спектр инструментов для автоматизации, мобильных устройств, сетей и т. д.Это операционная система с открытым исходным кодом, специально созданная для исследователей безопасности и тестировщиков на проникновение. Вы можете установить его индивидуально или в группе.

Особенности:

- Он предлагает живой ISO (Международная организация по стандартизации) с несколькими оконными менеджерами.

- Эта операционная система может работать с ограниченными ресурсами.

- Поддерживает более одной архитектуры.

- Программа установки может быть собрана из исходного кода.

Ссылка: https://blackarch.org/

5) Лаборатория безопасности Fedora

Среда безопасности Fedora позволяет вам работать над аудитом безопасности, криминалистической экспертизой и взломом. Он поставляется с чистой и быстрой средой рабочего стола. Эта ОС содержит необходимые сетевые инструменты, такие как Wireshark, Medusa, Sqlninja, Yersinia и другие. Среда Fedora Security упрощает пентестирование и тестирование безопасности.